Activité d'analyse observée pour la vulnérabilité CVE-2024-22024 - XXE dans les produits Ivanti

Introduction

Au cours des dernières semaines, Ivanti a révélé de nombreuses vulnérabilités critiques, dites CVE (Common Vulnerabilities and Exposures, vulnérabilités et failles courantes). La plus récente (CVE-2024-22024) s'inscrit dans la même lignée. Bien qu'elle n'ait pas un score CVSS aussi élevé que les vulnérabilités précédentes, la CVE-2024-22024 sera probablement une cible de choix pour les attaquants.

Le 8 février 2024, Ivanti a publié un avis pour la CVE-2024-22024. Ivanti avait initialement signalé la découverte de cette faille lors de tests internes. Cependant, cet avis a été mis à jour ultérieurement pour également reconnaître la responsabilité de watchTowr dans la détection de cette vulnérabilité.

CVE-2024-22024 est une vulnérabilité d'injection d'entité externe XML (XXE) située dans le composant SAML d'Ivanti Connect Secure et Ivanti Policy Secure. L'exploitation de cette vulnérabilité pourrait entraîner la divulgation d'informations sensibles, un déni de service (DoS), une falsification des requêtes côté serveur (SSRF), ou même l'exécution d'un code arbitraire, selon l'application Web sous-jacente.

Activité d'analyse détectée

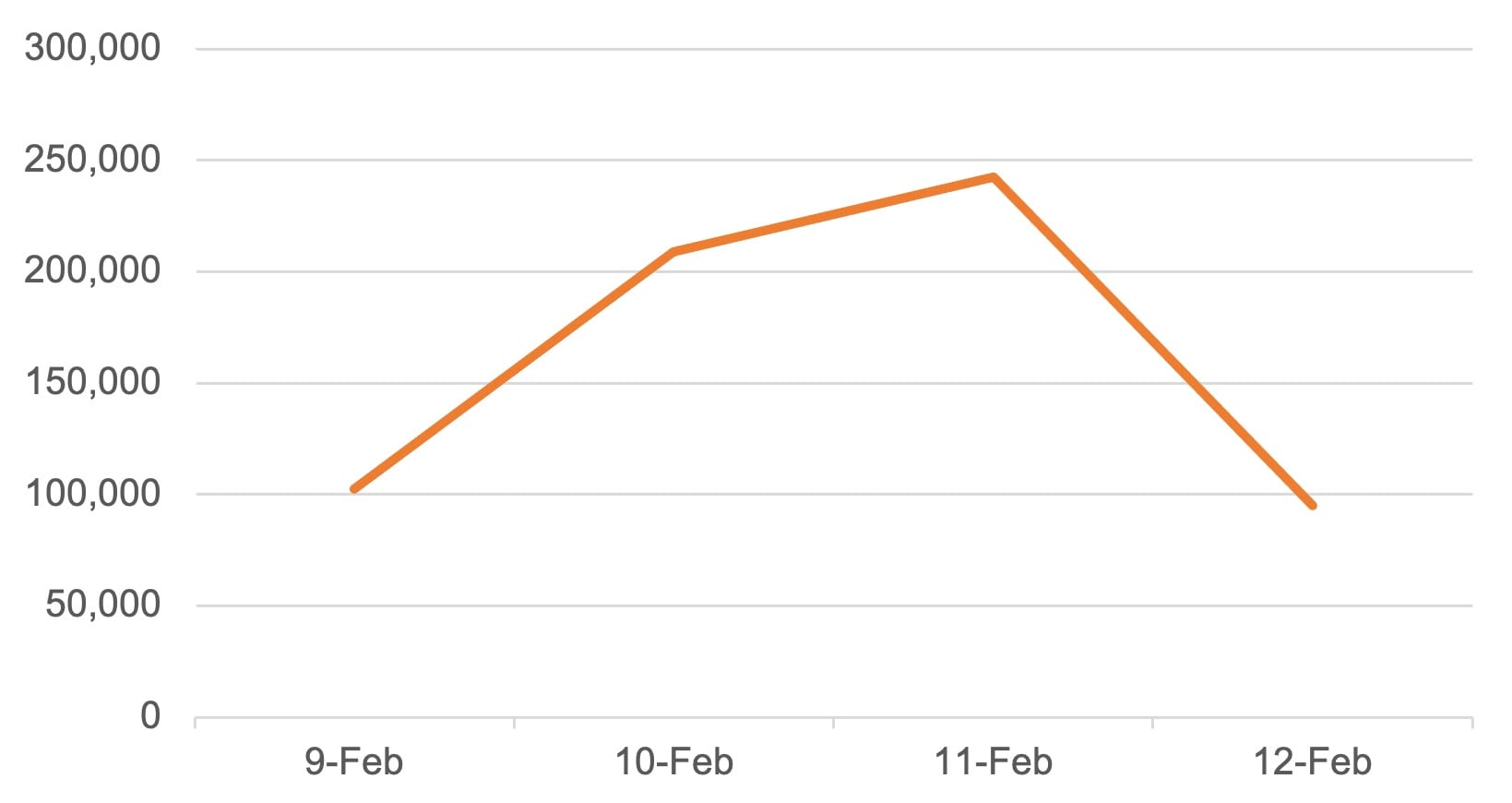

Nous avons constaté une activité d'analyse significative sur notre plateforme qui cible cette CVE. Après la publication de la version de démonstration (PoC) initiale le 9 février 2024, un pic d'analyses a été observé. Le trafic d'analyses a atteint son apogée le 11 février, avant de diminuer progressivement le 12 février (Figure 1).

Jusqu'à présent, nous n'avons vu que des charges utiles semblables à la version de démonstration initiale publiée par watchTowr. La version de démonstration initiale a connu quelques variations, mais toutes ces variations ont été des charges utiles hors bande « aveugles » tentant d'amener le serveur ciblé à interagir avec l'un des nombreux domaines d'écoute différents.

L’équipe Security Intelligence Group d'Akamai continuera d'analyser notre pare-feu d'applications Web (WAF) pour détecter de nouvelles variantes ou une transition vers des charges utiles piégées, et nous mettrons à jour cette partie du blog si nous découvrons de nouvelles informations.

Atténuation avec App & API Protector d'Akamai

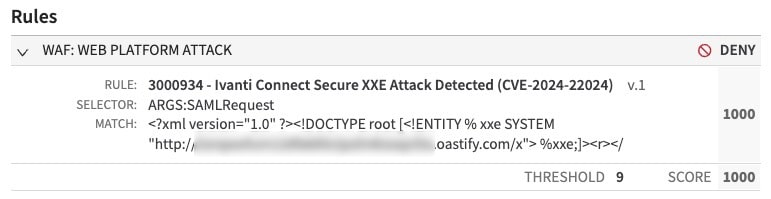

Les clients qui utilisent Akamai Adaptive Security Engine en mode automatique et possèdent le groupe Attaque de plateforme Web en mode Deny sont automatiquement protégés contre ces attaques. Les clients qui utilisent Adaptive Security Engine en mode manuel doivent confirmer qu'ils ont le groupe Attaque de plateforme Web ou la règle individuelle suivante en mode Deny (Figure 2) :

3000934 v1 — détection améliorée d'une attaque Ivanti Connect Secure XXE détectée (CVE-2024-22024)

Synthèse

App & API Protector d'Akamai a réussi à atténuer ces tentatives d'attaque contre nos clients du secteur de la sécurité.

La défense la plus efficace consistera toujours à appliquer rapidement les correctifs fournis par le fournisseur. Cependant, nous comprenons que l'identification et la correction des logiciels vulnérables en toute sécurité demandent du temps et des efforts aux équipes de sécurité. Avec le nombre croissant d'applications et d'environnements fluides, cette tâche nécessite encore plus de temps et d'efforts.

Une stratégie de défense en profondeur reste cruciale pour protéger les actifs d'une entreprise contre des menaces de plus en plus nombreuses. Les attaquants intègrent rapidement des versions de démonstration (PoC) publiques dans leurs outils d'attaque, ce qui rend le défi pour les défenseurs encore plus grand. La mise en œuvre d'un évènement WAF, comme Akamai App & API Protector, peut ajouter une couche de défense supplémentaire, tout en offrant une protection contre les nouvelles CVE découvertes et en fournissant un tampon de sécurité supplémentaire.

Cet article de blog donne un aperçu de notre compréhension actuelle et de nos recommandations, compte tenu des informations disponibles. Notre analyse est en cours et toutes les informations contenues dans ce document sont susceptibles d'être modifiées. Suivez également notre compte X pour connaître les dernières informations en temps réel.