Atividade de verificação observada para CVE-2024-22024 – Vulnerabilidade de XXE em produtos Ivanti

Introdução

Nas últimas semanas, a Ivanti divulgou vários CEVs críticos. O mais recente, CVE-2024-22024, não é diferente. Embora não tenha uma pontuação CVSS tão alta quanto as vulnerabilidades anteriores, o CVE-2024-22024 ainda será um alvo importante para os invasores.

Em 8 de fevereiro de 2024, a Ivanti publicou um comunicado relativo ao CVE-2024-22024. A Ivanti relatou originalmente que essa falha foi descoberta durante os testes internos. No entanto, seu comunicado foi atualizado mais tarde para dar crédito também o watchTowr por divulgar de forma responsável essa vulnerabilidade.

O CVE-2024-22024 é uma vulnerabilidade de injeção de entidade e externa XML (XXE) localizada no componente SAML do Ivanti Connect Secure e Ivanti Policy Secure. A exploração bem-sucedida desta vulnerabilidade pode levar à divulgação de informações confidenciais, DoS (negaçãode serviço), SSRF (falsificação de solicitação no lado do servidor) ou até mesmo execução de código arbitrário, dependendo da aplicação da Web subjacente.

Atividade de verificação observada

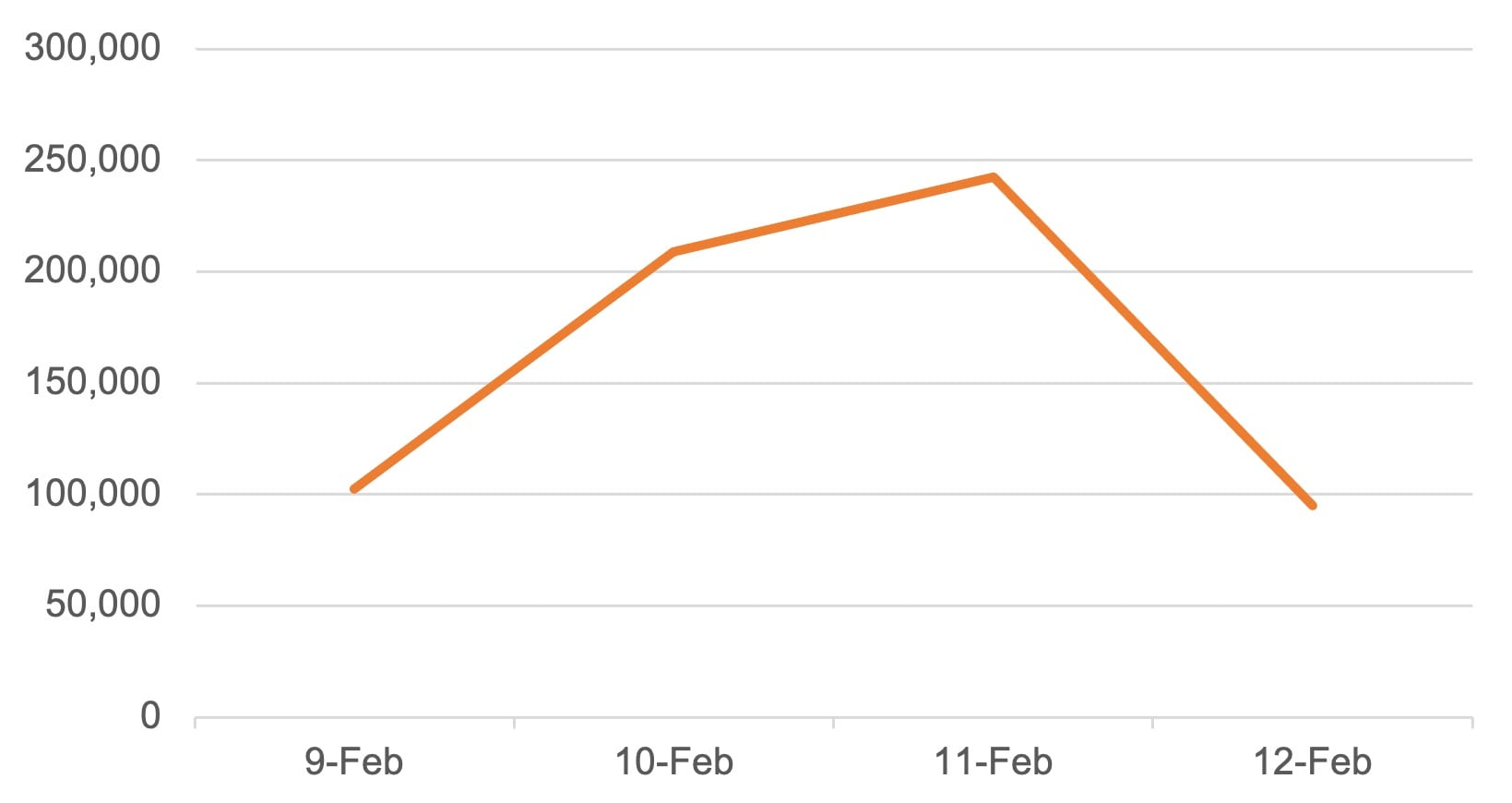

Vimos uma atividade significativa de verificação em toda a nossa plataforma voltada para este CVE. Após a publicação da prova de conceito (PoC) inicial em 9 de fevereiro de 2024, foi observado um surto de verificação. O tráfego de verificação atingiu seu pico em 11 de fevereiro e diminuiu gradualmente em 12 de fevereiro (Figura 1).

Até agora, só temos visto cargas úteis semelhantes à PoC original publicada pela watchTowr. Houve algumas variações em relação à PoC original, mas todas foram cargas úteis "cegas" fora da banda que tentam fazer com que o servidor visado interaja com um dos muitos domínios de escuta diferentes.

O Grupo de Inteligência de Segurança da Akamai continuará analisando os logs do nosso Web Application Firewall (WAF) em busca de novas variantes ou de uma transição com cargas úteis armadas, e atualizaremos esta seção do blog se descobrirmos qualquer informação nova.

Mitigação com o Akamai App & API Protector

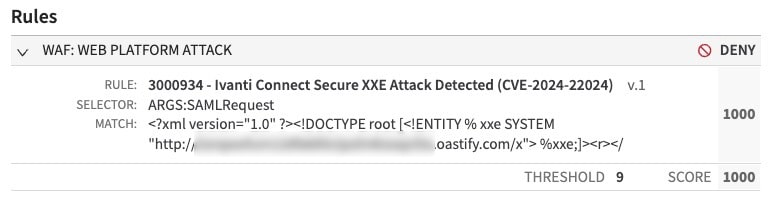

Clientes que usam o Akamai Adaptive Security Engine no modo automático e têm o grupo Web Platform Attack no modo Deny estão automaticamente protegidos contra esses ataques. Os clientes que estiverem usando o Adaptive Security Engine no modo manual devem verificar se têm a regra de grupo Web Platform Attack ou a seguinte regra individual no modo Deny (Figura 2):

3000934 v1 – Detecção aprimorada de ataque seguro XXE da Ivanti Connect (CVE-2024-22024)

Resumo

O Akamai App & API Protector mitigou com sucesso essas tentativas de ataque contra nossos clientes de segurança.

A defesa mais eficaz será sempre aplicar imediatamente os patches fornecidos pelo fornecedor. No entanto, entendemos a quantidade de tempo e de esforço que as equipes de segurança precisam dedicar para identificar e aplicar patches de software vulnerável com segurança, e com o número cada vez maior de aplicações e de ambientes fluidos, essa tarefa requer ainda mais tempo e esforço.

Uma estratégia de defesa profundidade permanece fundamental para proteger os ativos de uma organização contra um número cada vez maior de ameaças. Os invasores são rápidos em incorporar PoCs públicas em seus conjuntos de ferramentas de ataque, tornando o desafio para os defensores ainda maior. A implementação de um WAF, como o Akamai App & API Protector, pode adicionar uma camada adicional de defesa, que pode proteger contra CVEs recém-descobertos e fornecer um buffer extra de segurança.

Esta publicação apresenta uma visão geral da nossa compreensão atual e nossas recomendações com base nas informações disponíveis. Nossa revisão está em andamento e todas as informações aqui incluídas estão sujeitas a alterações. Você também pode visitar nossa conta do X para obter atualizações em tempo real.