Actividad de análisis observada para la vulnerabilidad CVE-2024-22024 - XXE en productos Ivanti

Introducción

En las últimas semanas, Ivanti ha dado a conocer numerosas CVE críticas. La más reciente (CVE-2024-22024) no es diferente. Aunque su puntuación CVSS no es tan alta como la de las vulnerabilidades anteriores, es probable que CVE-2024-22024 sea también un objetivo primordial para los atacantes.

El 8 de febrero de 2024, Ivanti publicó un aviso de seguridad para CVE-2024-22024. Originalmente, Ivanti había indicado que el defecto se encontró durante la realización de pruebas internas. No obstante, se actualizó el aviso de seguridad posteriormente para dar crédito a watchTowr por dar a conocer esta vulnerabilidad de forma responsable.

CVE-2024-22024 es una vulnerabilidad de inyección de entidad externa XML (XXE) que se encuentra en el componente SAML de Ivanti Connect Secure e Ivanti Policy Secure. Si la vulnerabilidad se explota con éxito, podría divulgarse información confidencial, producirse un ataque de denegación de servicio (DoS), falsificarse las solicitudes del servidor (SSRF) e incluso ejecutarse código arbitrario, en función de la aplicación web subyacente.

Actividad de análisis observada

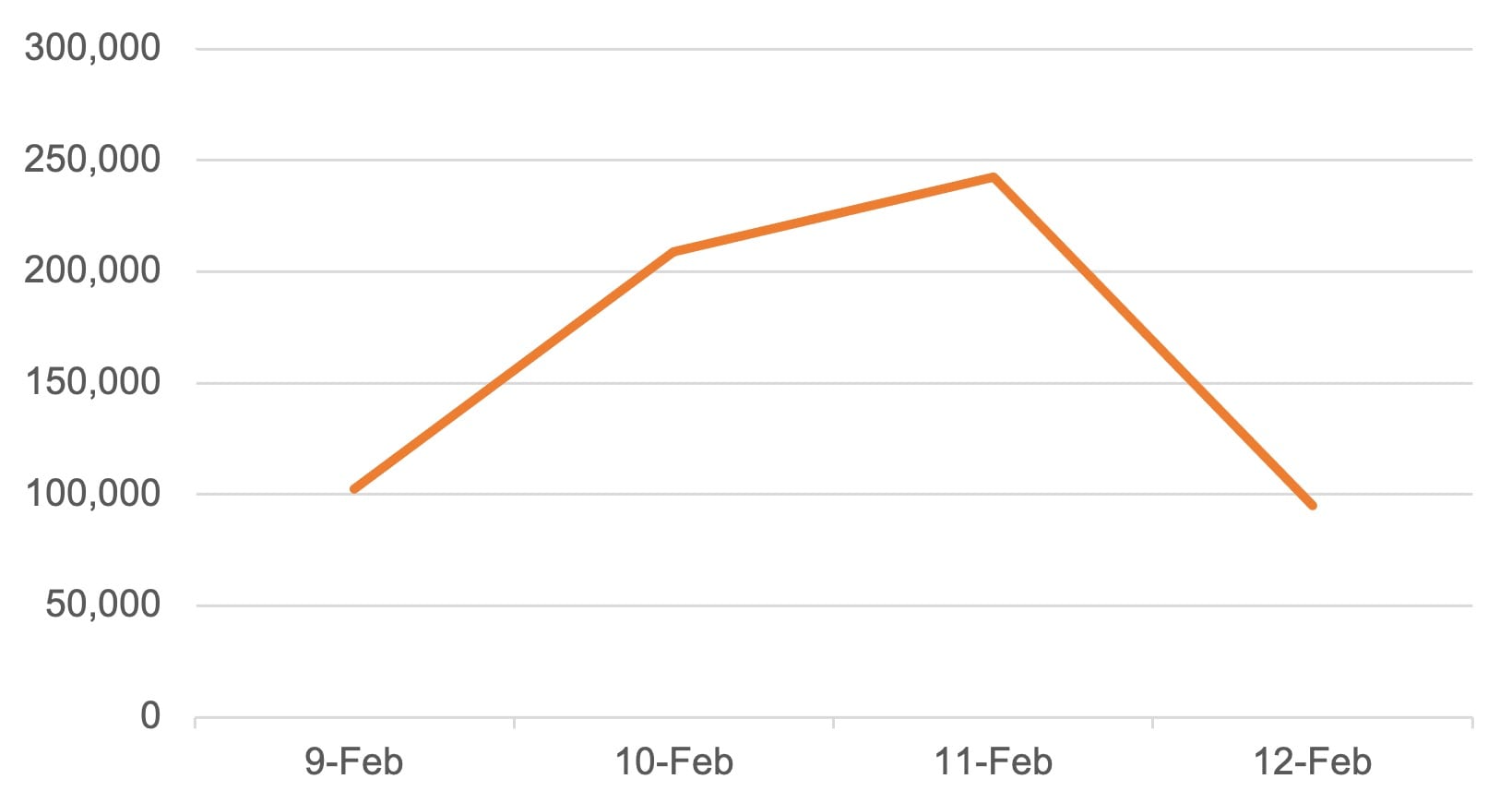

Hemos observado una actividad de análisis significativa en nuestra plataforma que tiene como objetivo esta CVE. Tras publicar la prueba de concepto (PoC) inicial el 9 de febrero de 2024, se observó un aumento en el número de análisis. El tráfico de análisis alcanzó su punto máximo el 11 de febrero y decayó el 12 de febrero (Figura 1).

Hasta ahora, solo hemos observado cargas similares a la prueba de concepto original publicada por watchTowr. Se han producido variaciones en la prueba de concepto original, pero todas han sido cargas fuera de banda “ciegas” que intentan que el servidor objetivo interactúe con uno de los muchos dominios de escucha diferentes.

El grupo de inteligencia sobre seguridad de Akamai continuará analizando los registros de nuestro firewall de aplicaciones web (WAF) en busca de nuevas variantes o una transición a cargas convertidas en armas, y actualizará esta sección del blog con cualquier novedad.

Mitigación con Akamai App & API Protector

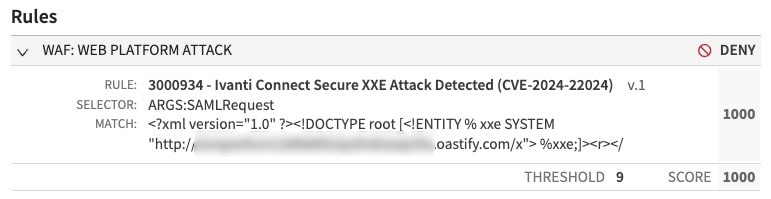

Los clientes que utilizan Adaptive Security Engine de Akamai en modo automático y tienen el grupo de ataque de plataforma web en el modo de denegación se protegen automáticamente frente a estos ataques. Los clientes que utilizan Adaptive Security Engine en modo manual deben validar que tienen el grupo de ataque de plataforma web o la siguiente regla individual en el modo de denegación (Figura 2):

3000934 v1 — Detección mejorada del ataque Ivanti Connect Secure XXE detectado (CVE-2024-22024)

Resumen

Akamai App & API Protector ha mitigado con éxito estos intentos de ataque contra nuestros clientes de seguridad.

La defensa más eficaz será siempre aplicar rápidamente los parches proporcionados por el proveedor. No obstante, somos conscientes de la cantidad de tiempo y esfuerzo que los equipos de seguridad deben dedicar a identificar y aplicar parches de forma segura al software vulnerable. Además, con el creciente número de aplicaciones y entornos fluidos, esta tarea requiere todavía más tiempo y esfuerzo.

Una estrategia de defensa en profundidad sigue siendo crucial para proteger los activos de una organización frente al cada vez mayor número de amenazas. Los atacantes incorporan rápidamente pruebas de concepto públicas en sus conjuntos de herramientas de ataque, por lo que el reto para los defensores es todavía mayor. La implementación de un firewall de aplicaciones web (WAF), como Akamai App & API Protector, puede servir como una capa de defensa adicional que puede proteger contra las CVE recién descubiertas y proporcionar un búfer de seguridad complementario.

Esta publicación de blog ofrece una descripción general de nuestros conocimientos y recomendaciones actuales, dada la información disponible. Nuestra revisión se lleva a cabo de forma continua y cualquier información aquí contenida está sujeta a cambios. También puede visitar nuestra cuenta de X, anteriormente Twitter, para conocer las actualizaciones en tiempo real.