Beobachteter Exploit: Ivanti Connect Secure – CVE-2023-46805 und CVE-2024-21887

Einführung

Am 10. Januar 2024 haben mehrere Parteien (Ivanti, Volexity und Mandiant) eine Zero-Day-Schwachstelle bekannt gegeben, die die Gateways Ivanti Connect Secure und Ivanti Policy Secure betrifft. Diese Exploit-Kette hat die Remoteausführung von Code zur Folge. Die intensive Suche nach der Schwachstelle begann am 16. Januar 2024.

Ivanti Connect Secure, eine SSL-VPN-Lösung, hat sich zu einem begehrten Asset für potenzielle Angreifer entwickelt, die einen Einstiegspunkt in das interne Unternehmensnetzwerk suchen. Seine Funktionalität als virtuelles privates Netzwerk wird um eine Verschlüsselungs- und Authentifizierungsebene erweitert, die, wenn sie kompromittiert wird, Cyberkriminellen Zugang zu sensiblen Unternehmenssystemen und Datenbeständen verschaffen könnte.

Daher ist es unerlässlich, die Sicherheitsmaßnahmen rund um Ivanti Connect Secure zu verstehen und zu stärken, um sich vor potenziellen Cyberbedrohungen und Eindringlingen zu schützen, die es auf Unternehmensnetzwerke abgesehen haben.

Über die CVE

Am 10. Januar veröffentlichte Ivanti einen Sicherheitshinweis, der diese Schwachstellen offenlegt. Für einen erfolgreichen Exploit müssen zwei Schwachstellen miteinander verknüpft werden. Bei der ersten Schwachstelle, CVE-2023-46805, handelt es sich um eine Schwachstelle zur Umgehung der Authentifizierung. Bei ihr werden Pfadüberschreitungen zur Umgehung von Zugriffskontrollprüfungen genutzt. Die zweite, CVE-2024-21887, erlaubt es einem authentifizierten Nutzer mit Administratorrechten, beliebige Befehle auszuführen. In Kombination könnte ein nicht authentifizierter Angreifer die Remoteausführung von Code erreichen.

Beobachtete Exploit-Versuche

Unsere Daten zeigen deutliche Anzeichen von Scans, die auf CVE-Aktivitäten auf unserer gesamten Plattform abzielen. Nach der vollständigen Veröffentlichung der Exploit-Details am 16. Januar wurde ein erheblicher Anstieg der Exploit-Versuche beobachtet, der innerhalb der ersten 24 Stunden seinen Höhepunkt erreichte. Bei den meisten dieser Angriffsversuche handelte es sich um Sonden. Diese haben versucht, eine Payload zu übermitteln, die wiederum eine Beacon-Anfrage an eine vom Angreifer kontrollierte Domain sendet und als Proof of Concept (PoC) für eine erfolgreiche Remoteausführung von Befehlen dient.

Exploit 1:

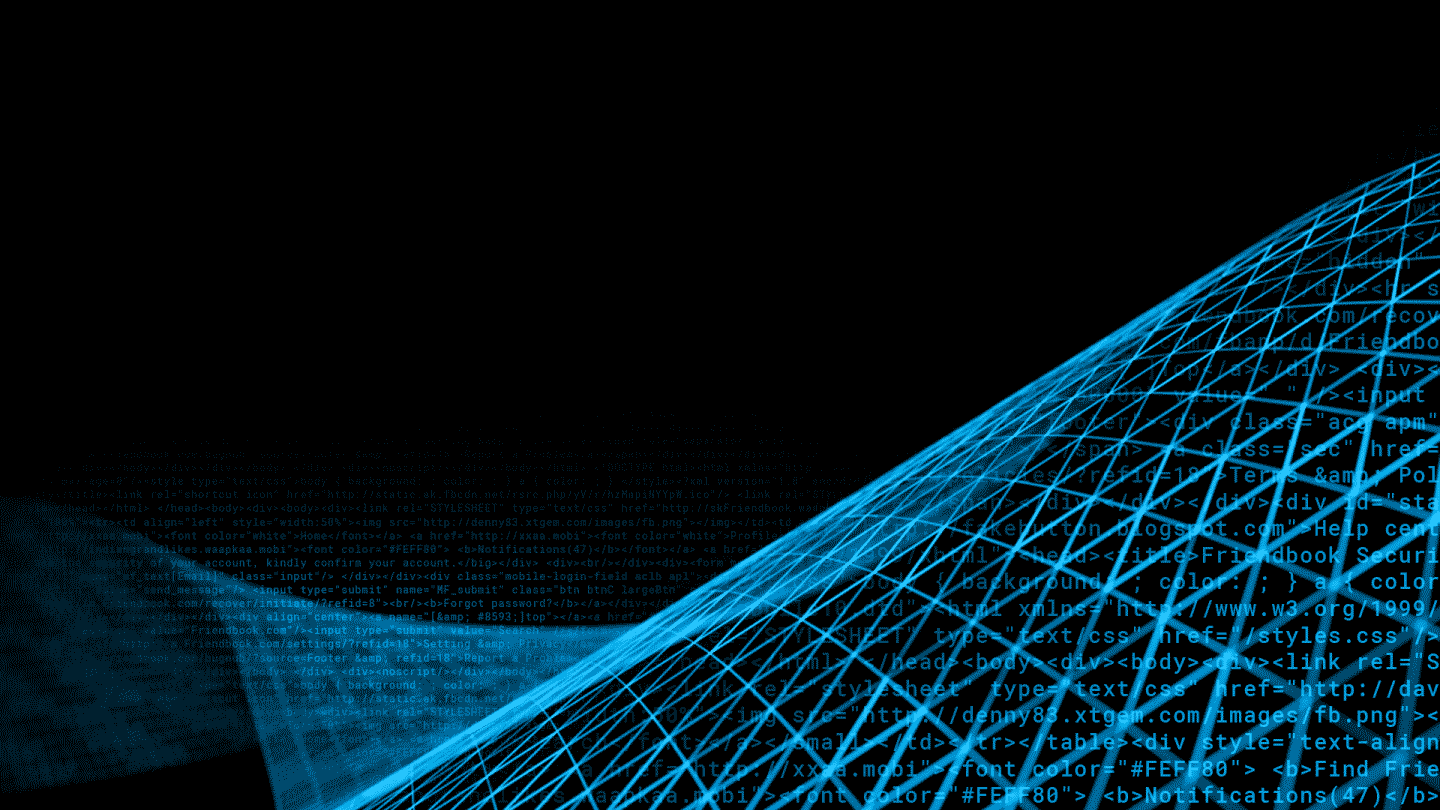

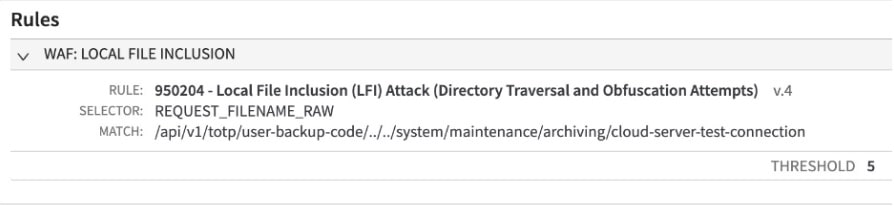

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection (Abbildung 1, Abbildung 2)

Abb. 1: Exploit-Versuch von CVE-2023-46805 von einer Adaptive Security Engine-Regel abgewehrt

Abb. 1: Exploit-Versuch von CVE-2023-46805 von einer Adaptive Security Engine-Regel abgewehrt

Abb. 2: Exploit-Versuch von CVE-2024-21887 von mehreren Adaptive Security Engine-Regeln abgewehrt

Abb. 2: Exploit-Versuch von CVE-2024-21887 von mehreren Adaptive Security Engine-Regeln abgewehrt

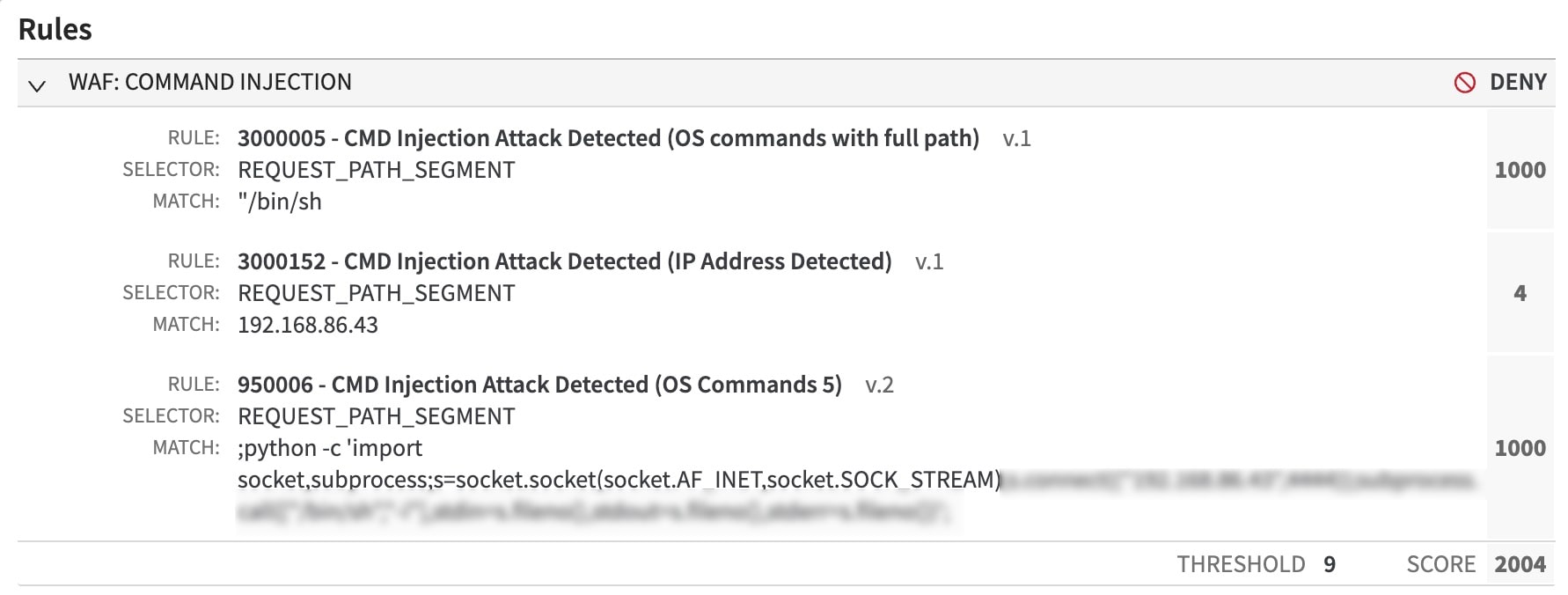

Exploit 2: /api/v1/totp/user-backup-code/../../license/keys-status/ (Abbildung 3)

Abb. 3: Exploit-Versuch von CVE-2023-46805 von einer Adaptive Security Engine-Regel abgewehrt

Abb. 3: Exploit-Versuch von CVE-2023-46805 von einer Adaptive Security Engine-Regel abgewehrt

Abwehr mit App & API Protector

Nutzer, die Akamai Adaptive Security Engine im automatischen Modus verwenden und die Gruppen „Local File Inclusion“ (LFI) und „Command Injection“ im DENY-Modus haben, sind automatisch vor diesen Angriffen geschützt. Nutzer, die Adaptive Security Engine im manuellen Modus verwenden, sollten überprüfen, ob sie die Gruppen „LFI“ und „Command Injection“ oder die folgende Einzelregel im DENY-Modus haben:

950204 v4 – LFI attack on PATH

Zusammenfassung

Akamai App & API Protector hat diese Angriffsversuche auf unsere Sicherheitskunden erfolgreich abgewehrt.

Auch wenn die sofortige Anwendung der von den Herstellern bereitgestellten Patches nach wie vor der wirksamste Schutz ist, sind wir uns der komplexen Aufgabe der Sicherheitsteams bewusst. Das Identifizieren und sichere Patchen anfälliger Software kann viel Zeit und Arbeit in Anspruch nehmen. Mit der wachsenden Zahl von Anwendungen und dynamischen Umgebungen wird diese Aufgabe noch schwieriger.

Eine „Defense-in-Depth“-Strategie ist nach wie vor unerlässlich, um die Unternehmensressourcen vor einer wachsenden Zahl von Bedrohungen zu schützen. Angreifer sind geschickt darin, öffentliche PoCs in ihr Arsenal zu integrieren, was die Herausforderung für die Verteidiger weiter erhöht.

Die Implementierung einer Web Application Firewall (WAF), wie z. B. Akamai App & API Protector, kann als zusätzliche Verteidigungsschicht dienen, die vor neu erkannten CVEs schützt und einen zusätzlichen Sicherheitspuffer bietet.

Dieser Blogbeitrag gibt einen Überblick über unser aktuelles Verständnis der verfügbaren Informationen und über unsere Empfehlungen. Unsere Überprüfung läuft und alle hierin enthaltenen Informationen können sich jederzeit ändern. Besuchen Sie auch unser X -Konto für Updates in Echtzeit.