Explotación observada: Ivanti Connect Secure — CVE-2023-46805 y CVE-2024-21887

Introducción

El 10 de enero de 2024, varias partes (Ivanti, Volexity y Mandiant) dieron a conocer la existencia de una vulnerabilidad de día cero que afecta a las puertas de enlace Ivanti Connect Secure e Ivanti Policy Secure. Esta cadena de ataques suele dar lugar a la ejecución de código remoto. El análisis intensivo de la vulnerabilidad comenzó el 16 de enero de 2024.

Ivanti Connect Secure, que actúa como solución VPN de SSL, se ha convertido en un activo muy codiciado para los posibles atacantes que buscan un punto de entrada a la red interna empresarial. Su funcionalidad como red privada virtual añade una capa de cifrado y autenticación que, en caso de verse comprometida, podría permitir a los agentes maliciosos acceder a sistemas y repositorios de datos confidenciales de la organización.

Por lo tanto, comprender y reforzar las medidas de seguridad que rodean a Ivanti Connect Secure es imprescindible para protegerse frente a las posibles ciberamenazas e intrusiones dirigidas a las redes empresariales.

Acerca de la CVE

El 10 de enero, Ivanti publicó un aviso de seguridad que daba a conocer estas vulnerabilidades. Para que la explotación tenga éxito, es necesario encadenar dos vulnerabilidades. La primera, CVE-2023-46805, es una vulnerabilidad de omisión de autenticación. Esto se consigue mediante el uso de cruces de rutas para evitar las comprobaciones de control de acceso. La segunda, CVE-2024-21887, permite a un usuario autenticado con privilegios de administrador ejecutar comandos arbitrarios. Al combinarlas, un atacante no autenticado puede ejecutar código de forma remota.

Intentos de explotación observados

Nuestros datos revelan signos notables de análisis dirigidos a la actividad de CVE en nuestra plataforma. Tras divulgar todos los detalles de la explotación el 16 de enero, se observó un importante aumento de su uso generalizado, que alcanzó su punto más alto en las primeras 24 horas. La mayoría de estos intentos de ataque fueron sondas que intentaban distribuir una carga que envía una solicitud de baliza a un dominio controlado por el atacante y que sirve de prueba de concepto (PoC) para la ejecución remota con éxito de comandos.

Explotación 1:

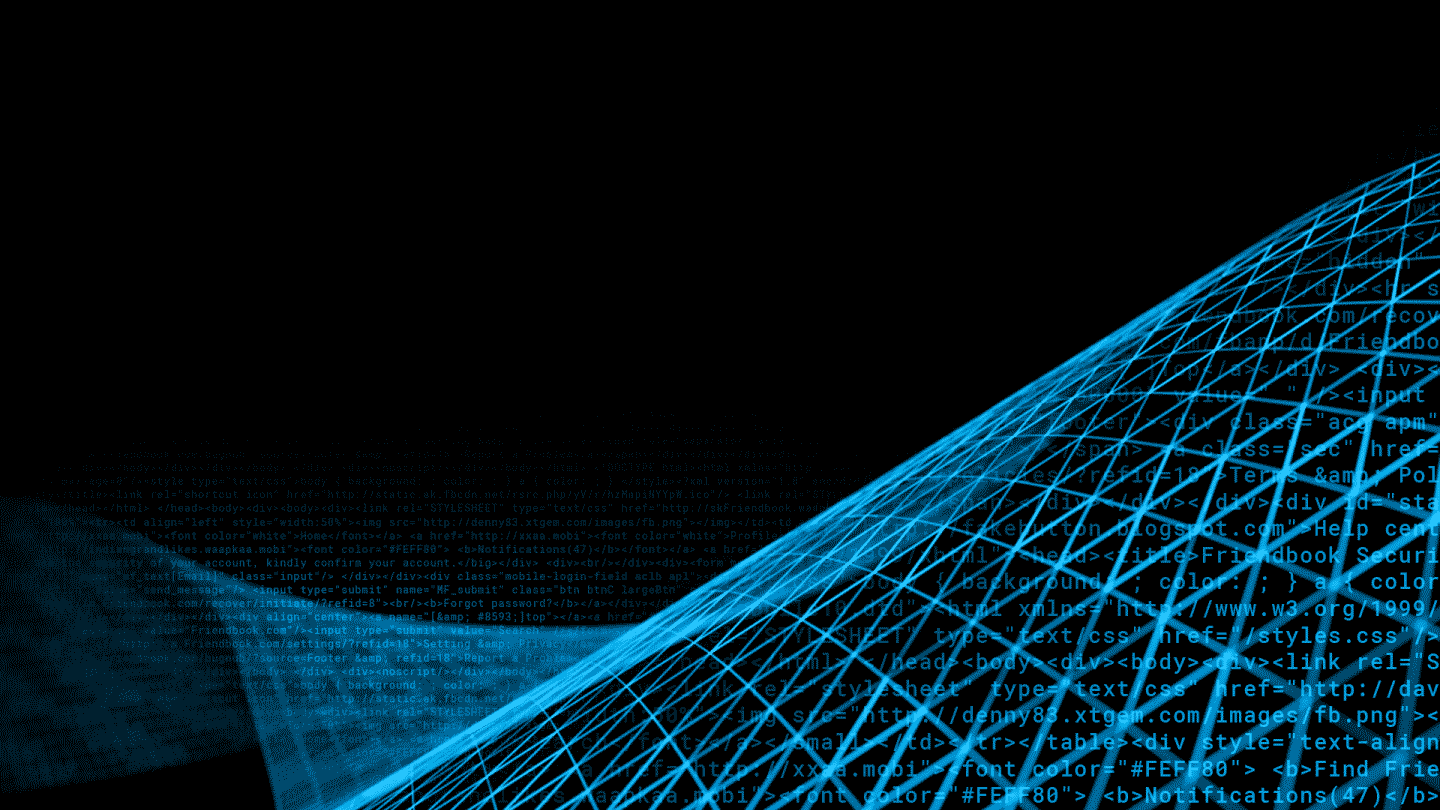

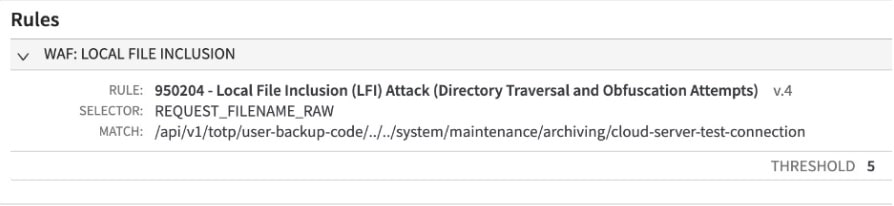

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection (Figura 1, Figura 2)

Fig. 1: Intento de explotación de CVE-2023-46805 denegado por una regla de Adaptive Security Engine

Fig. 1: Intento de explotación de CVE-2023-46805 denegado por una regla de Adaptive Security Engine

Fig. 2: Intento de explotación de CVE-2024-21887 denegado por varias reglas de Adaptive Security Engine

Fig. 2: Intento de explotación de CVE-2024-21887 denegado por varias reglas de Adaptive Security Engine

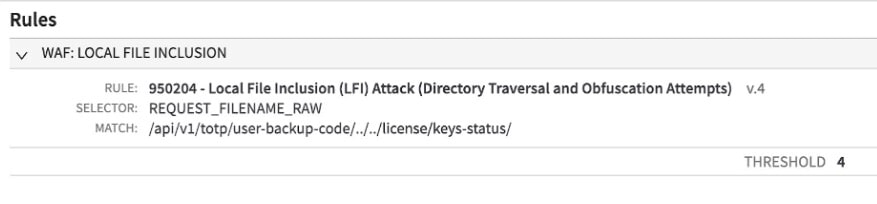

Explotación 2: /api/v1/totp/user-backup-code/../../license/keys-status/ (Figura 3)

Fig. 3: Intento de explotación de CVE-2023-46805 denegado por una regla de Adaptive Security Engine

Fig. 3: Intento de explotación de CVE-2023-46805 denegado por una regla de Adaptive Security Engine

Mitigación con App & API Protector

Los clientes que utilizan Adaptive Security Engine de Akamai en modo automático y tienen la inclusión de archivos locales (LFI) y los grupos de inyección de comandos en el modo de denegación se protegen automáticamente frente a estos ataques. Los clientes que utilizan Adaptive Security Engine en modo manual deben validar que tienen LFI y los grupos de inyección de comandos o las siguientes reglas individuales en el modo de denegación:

950204 v4 — Ataque LFI en RUTA

Resumen

Akamai App & API Protector ha mitigado con éxito estos intentos de ataque contra nuestros clientes de seguridad.

Aunque la aplicación inmediata de los parches proporcionados por los proveedores sigue siendo la defensa más eficaz, reconocemos la ardua tarea a la que se enfrentan los equipos de seguridad. Identificar y aplicar parches de forma segura a software vulnerable puede suponer una inversión considerable de tiempo y esfuerzo. Además, debido al creciente número de aplicaciones y entornos dinámicos, esta tarea es todavía más formidable.

Una estrategia de defensa en profundidad sigue siendo esencial para proteger los activos de una organización frente al cada vez mayor número de amenazas. Los atacantes son expertos en integrar las pruebas de concepto públicas en su arsenal, por lo que los defensores hacen frente a un reto todavía mayor.

La implementación de un firewall de aplicaciones web (WAF), como Akamai App & API Protector, puede servir como una capa de defensa adicional que puede proteger contra las CVE recién descubiertas y proporcionar un búfer de seguridad complementario.

Esta publicación de blog ofrece una descripción general de nuestros conocimientos y recomendaciones actuales, dada la información disponible. Nuestra revisión se lleva a cabo de forma continua y cualquier información aquí contenida está sujeta a cambios. También puede visitar nuestra cuenta de X, anteriormente Twitter, para conocer las actualizaciones en tiempo real.