Exploração observada: Ivanti Connect Secure – CVE-2023-46805 e CVE-2024-21887

Introdução

Em 10 de janeiro de 2024, várias partes (Ivanti, Volexity e Mandiant) divulgaram a existência de uma vulnerabilidade de dia zero que afeta os gateways Ivanti Connect Secure e Ivanti Policy Secure. Essa cadeia de exploração leva à execução remota de código. A verificação intensa da vulnerabilidade começou em 16 de janeiro de 2024.

A Ivanti Connect Secure, atuando como uma solução SSL-VPN, surgiu como um ativo altamente cobiçado para possíveis invasores que buscam um ponto de entrada na rede corporativa interna. Sua funcionalidade como uma rede privada virtual adiciona uma camada de criptografia e autenticação, que, se comprometida, pode conceder aos agentes mal-intencionados uma base para sistemas organizacionais confidenciais e repositórios de dados.

Assim, entender e fortificar as medidas de segurança em torno da Ivanti Connect Secure se torna essencial para a proteção contra possíveis ciberameaças e invasões que visam as redes corporativas.

Sobre o CVE

Em 10 de janeiro, a Ivanti publicou um comunicado de segurança que revela essas vulnerabilidades. A exploração bem-sucedida requer o encadeamento de duas vulnerabilidades juntas. O primeiro, CVE-2023-46805, é uma vulnerabilidade de desvio de autenticação. Isso é obtido pelo uso de caminhos transversais para contornar as verificações de controle de acesso. O segundo, CVE-2024-21887, permite que um usuário autenticado com privilégios de administrador execute comandos arbitrários. Quando combinado, um invasor não autenticado pode obter a execução remota de código.

Tentativas de exploração observadas

Nossos dados revelam sinais notáveis de verificações que visam a atividade de CVE em nossa plataforma. Após a divulgação completa dos detalhes de exploração em 16 de janeiro, foi observado um surto substancial na exploração generalizada, que atingiu seu pico nas primeiras 24 horas. A maioria dessas tentativas de ataque foram sondas que tentaram entregar uma carga útil que envia uma solicitação de sinal a um domínio controlado por invasor, servindo como PoC (prova de conceito) para uma execução bem-sucedida de comando remoto.

Exploração 1:

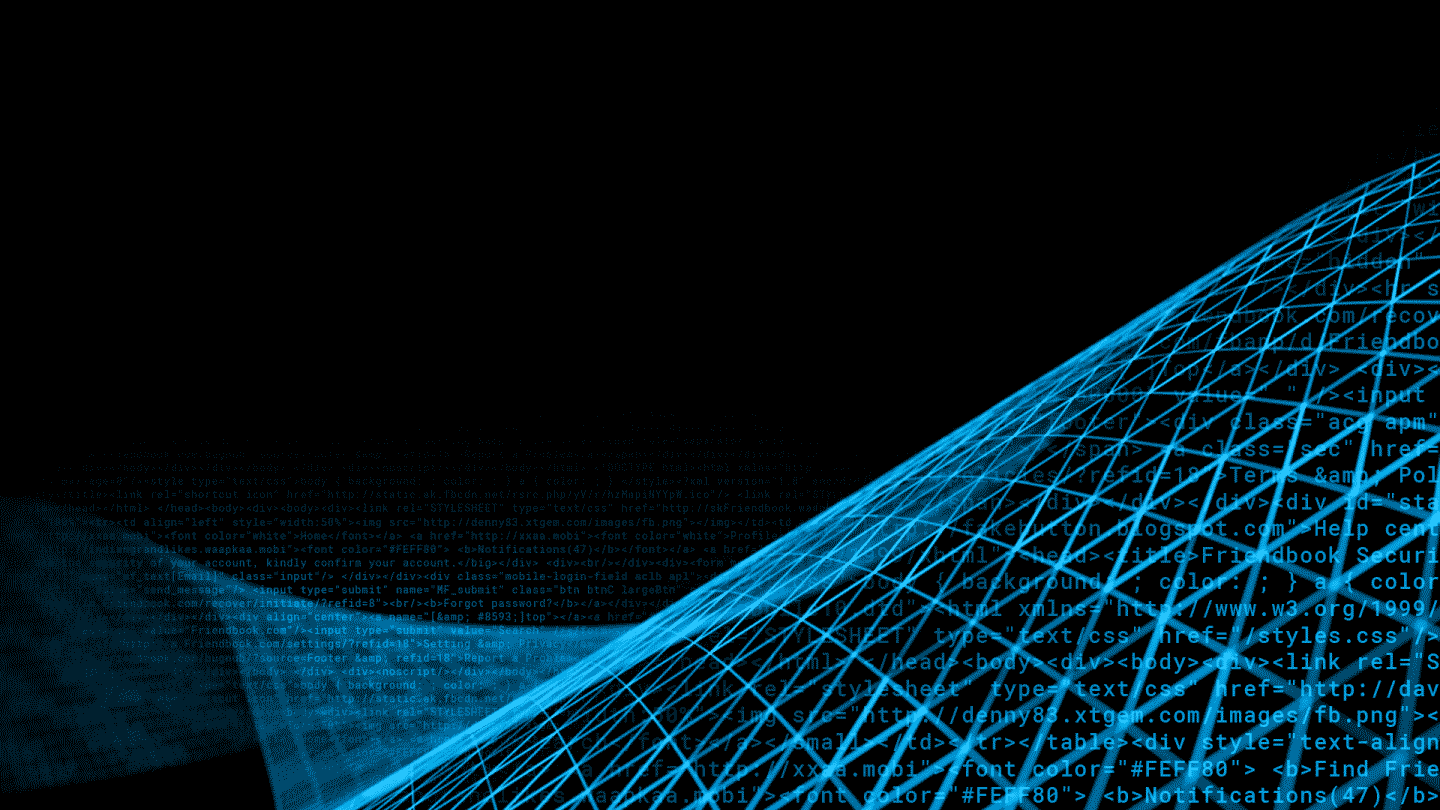

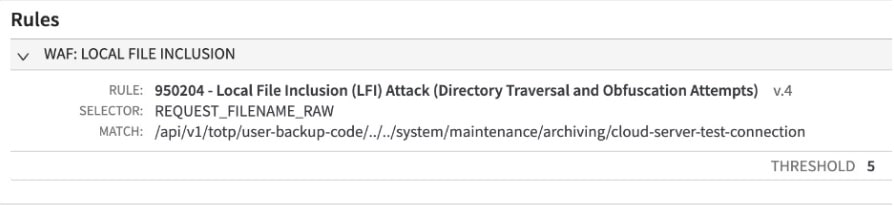

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection (Figura 1, Figura 2)

Fig. 1: Tentativa de exploração do CVE-2023-46805 negada pela regra do Adaptive Security Engine

Fig. 1: Tentativa de exploração do CVE-2023-46805 negada pela regra do Adaptive Security Engine

Fig. 2: Tentativa de exploração do CVE-2024-21887 negada por várias regras do Adaptive Security Engine

Fig. 2: Tentativa de exploração do CVE-2024-21887 negada por várias regras do Adaptive Security Engine

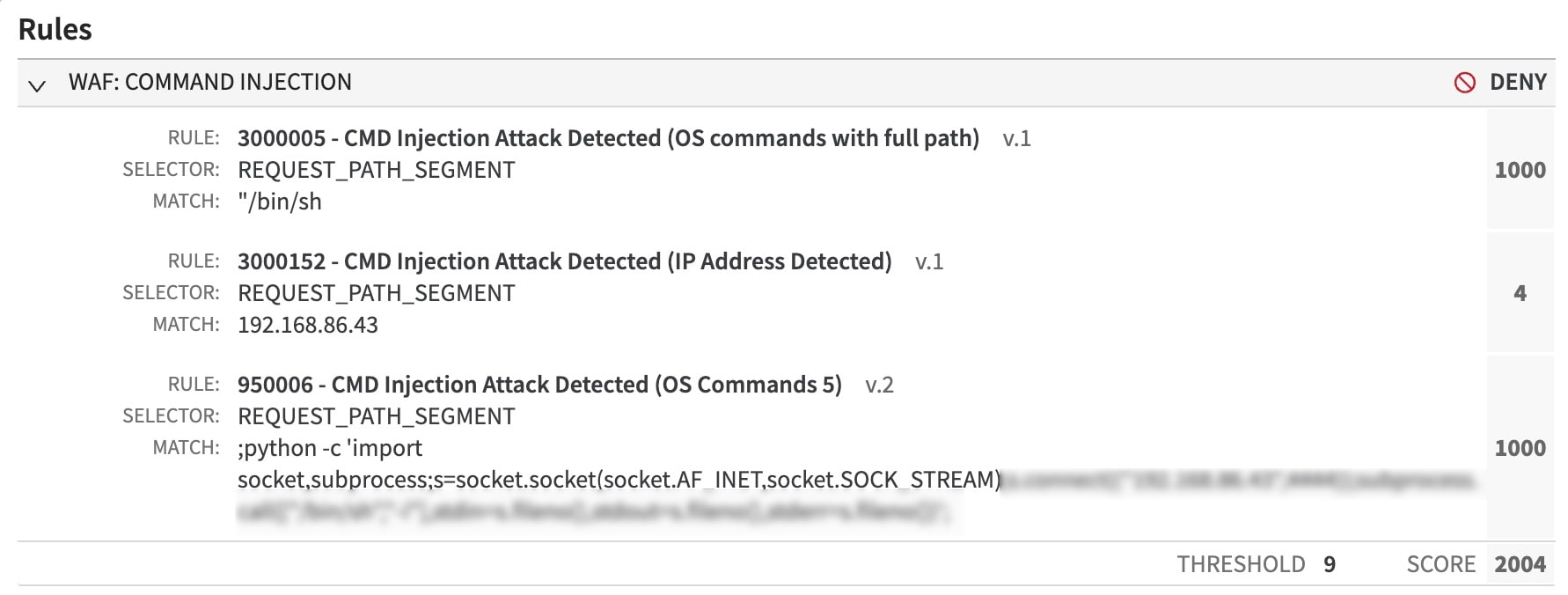

Exploração 2: /api/v1/totp/user-backup-code/../../license/keys-status/ (Figura 3)

Fig. 3: Tentativa de exploração do CVE-2023-46805 negada pela regra do Adaptive Security Engine

Fig. 3: Tentativa de exploração do CVE-2023-46805 negada pela regra do Adaptive Security Engine

Mitigação com o App & API Protector

Clientes que usam o Akamai Adaptive Security Engine no modo automático e tem a LFI (inclusão de arquivo local) e os grupos de injeção de comando no modo Deny são automaticamente protegidos contra esses ataques. Os clientes que estiverem usando o Adaptive Security Engine no modo manual devem verificar se têm a LFI e os grupos de injeção de comando ou as seguintes regras individuais no modo Deny:

950204 v4 – ataque de LFI no CAMINHO

Resumo

O Akamai App & API Protector mitigou com sucesso essas tentativas de ataque contra nossos clientes de segurança.

Embora a aplicação imediata de patches fornecidos pelos fornecedores continue sendo a defesa mais eficaz, reconhecemos a árdua tarefa enfrentada pelas equipes de segurança. Identificar e corrigir com segurança softwares vulneráveis pode exigir um investimento substancial de tempo e esforço. Além disso, com o crescente número de aplicações e ambientes dinâmicos, essa empreendimento se torna ainda maior.

Uma estratégia de defesa profunda permanece essencial para proteger os ativos de uma organização contra um número cada vez maior de ameaças. Os invasores são adeptos da integração de PoCs públicas em seu arsenal, intensificando assim o desafio para os defensores.

Implementação de WAFs (firewalls de aplicações daWeb), como o Akamai App & API Protector, pode servir como uma camada adicional de defesa, que pode proteger contra CVEs recém-descobertos e fornecer um buffer extra de segurança.

Esta publicação apresenta uma visão geral da nossa compreensão atual e nossas recomendações com base nas informações disponíveis. Nossa revisão está em andamento e todas as informações aqui incluídas estão sujeitas a alterações. Você também pode visitar nossa conta do X para obter atualizações em tempo real.