Exploitation observée : Ivanti Connect Secure — CVE-2023-46805 et CVE-2024-21887

Introduction

Le 10 janvier 2024, plusieurs parties (Ivanti, Volexity, et Mandiant) ont révélé l'existence d'une vulnérabilité Zero Day qui affecte les passerelles d'Ivanti Connect Secure et d'Ivanti Policy Secure. Cette chaîne d'exploitation conduit à l'exécution de code à distance. Une analyse intensive de la vulnérabilité a débuté le 16 janvier 2024.

En tant que solution SSL-VPN, Ivanti Connect Secure est devenu un atout très convoité par les attaquants potentiels qui cherchent un point d'entrée dans le réseau interne de l'entreprise. Sa fonctionnalité de réseau privé virtuel ajoute une couche de cryptage et d'authentification qui, si compromise, pourrait permettre à des acteurs malveillants de s'implanter dans des systèmes organisationnels et des référentiels de données sensibles.

Ainsi, comprendre et renforcer les mesures de sécurité entourant Ivanti Connect Secure devient impératif pour se protéger contre les cybermenaces et intrusions potentielles qui ciblent les réseaux d'entreprise.

À propos de la CVE

Le 10 janvier, Ivanti a publié un avis de sécurité révélant ces vulnérabilités. Une exploitation réussie nécessite d'enchaîner deux vulnérabilités. La première, CVE-2023-46805, est une vulnérabilité liée au contournement de l'authentification. Cela nécessite d'utiliser des Path Traversals pour contourner les vérifications de contrôle d'accès. La seconde, CVE-2024-21887, permet à un utilisateur authentifié avec des privilèges d'administrateur d'exécuter des commandes arbitraires. Associées, ces failles permettent à un attaquant non authentifié d'exécuter du code à distance.

Tentatives d'exploitation observées

Nos données révèlent des signes non négligeables d'analyses ciblant des activités de CVE (énumération des vulnérabilités courantes) sur notre plateforme. Après la divulgation complète des détails de l'exploitation le 16 janvier, une augmentation substantielle de l'exploitation généralisée a été observée, atteignant son plus haut niveau dans les 24 premières heures. La majorité de ces attaques étaient des tentatives de livraison de charge utile envoyant une requête de balise à un domaine contrôlé par l'attaquant, servant de démonstration de faisabilité (PoC) pour des exécutions de commandes à distance.

Exploitation 1 :

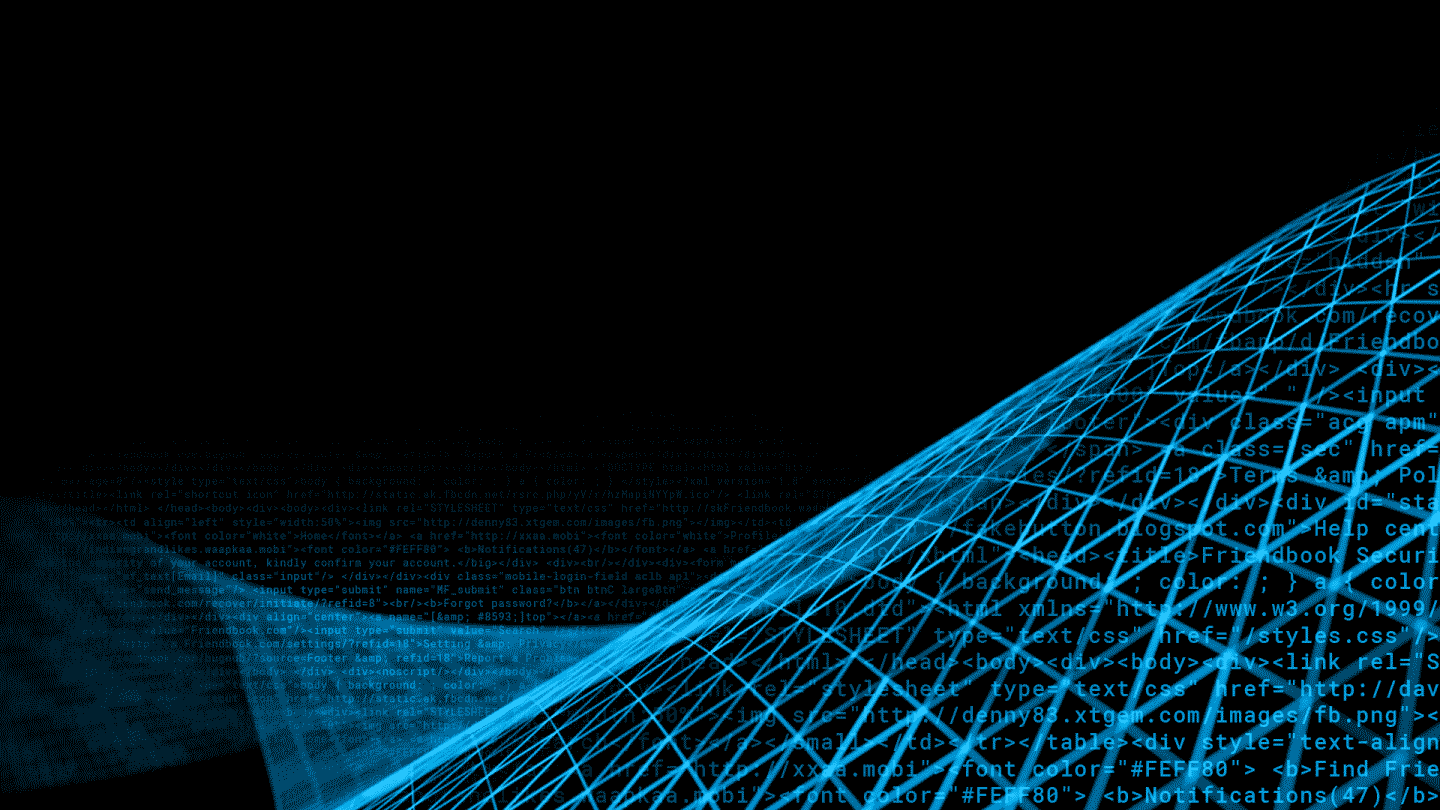

/api/v1/totp/user-backup-code/../../system/maintenance/archiving/cloud-server-test-connection (figure 1, figure 2)

Figure 1 : Tentative d'exploitation CVE-2023-46805 refusée par une règle Adaptive Security Engine

Figure 1 : Tentative d'exploitation CVE-2023-46805 refusée par une règle Adaptive Security Engine

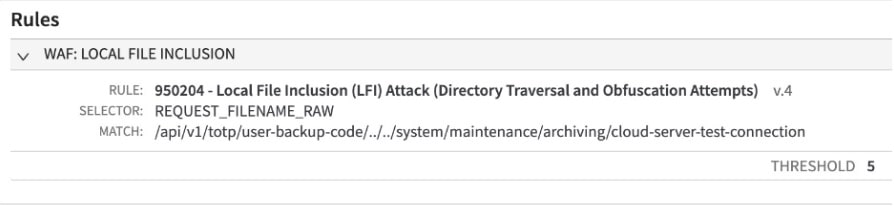

Figure 2 : Tentative d'exploitation CVE-2024-21887 refusée par plusieurs règles Adaptive Security Engine

Figure 2 : Tentative d'exploitation CVE-2024-21887 refusée par plusieurs règles Adaptive Security Engine

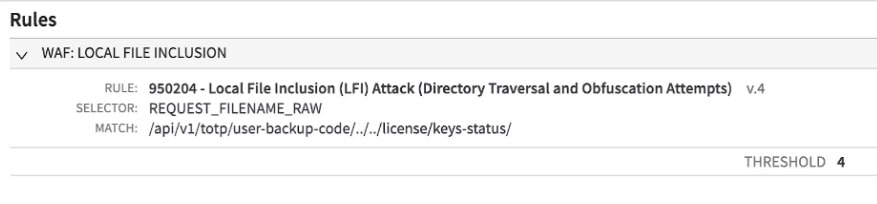

Exploitation 2 : /api/v1/totp/user-backup-code/../../license/keys-status/ (figure 3)

Figure 3 : Tentative d'exploitation CVE-2023-46805 refusée par la règle Adaptive Security Engine

Figure 3 : Tentative d'exploitation CVE-2023-46805 refusée par la règle Adaptive Security Engine

Atténuation avec App & API Protector

Les clients qui utilisent Akamai Adaptive Security Engine en mode automatique et qui bénéficient de l'inclusion de fichiers locaux (LFI) et des groupes d'injection de commande en mode Deny sont automatiquement protégés contre ces attaques. Les clients qui utilisent Adaptive Security Engine en mode manuel doivent confirmer qu'ils ont la LFI et les groupes d'injection de commande ou les règles individuelles suivantes en mode Deny :

950204 v4 — Attaque de LFI sur PATH

Synthèse

App & API Protector d'Akamai a réussi à atténuer ces tentatives d'attaque contre nos clients du secteur de la sécurité.

Bien que l'application rapide des correctifs fournis par les fournisseurs reste la défense la plus efficace, nous reconnaissons que la tâche est ardue pour les équipes de sécurité. Identifier et mettre à jour en toute sécurité des logiciels vulnérables peut nécessiter un investissement considérable de temps et d'efforts. De plus, avec le nombre croissant d'applications et d'environnements dynamiques, cette entreprise devient encore plus intimidante.

Une stratégie de défense en profondeur reste essentielle pour protéger les actifs d'une organisation contre un nombre croissant de menaces. Les attaquants sont habiles pour intégrer des PoC publics dans leur arsenal, intensifiant ainsi le défi pour les défenseurs.

Mettre en place un Web Application Firewall (WAF)comme Akamai App & API Protector, peut servir de couche de défense supplémentaire, et offrir une protection contre les nouvelles CVE découvertes et fournir un tampon de sécurité supplémentaire.

Cet article de blog donne un aperçu de notre compréhension actuelle et de nos recommandations, compte tenu des informations disponibles. Notre analyse est en cours et toutes les informations contenues dans ce document sont susceptibles d'être modifiées. Suivez également notre compte X pour connaître les dernières informations en temps réel.