Anatomie der Kryptominer: Kryptomining von innen betrachtet

Kryptomineroder Kryptojackersind eine Art Malware, die die Ressourcen des Opfers für Profitzwecke ausnutzt, indem sie Kryptowährung „schürft“. Im Gegensatz zur üblichen Verwendung von Kryptowährung durch Angreifer als eine Zahlungsmethode nutzen Kryptominer die Basis der Kryptowährung, den Blockchain-Mining-Vorgang, um finanziellen Gewinn zu generieren.

Kryptowährung wurde ursprünglich als grenzenlose, dezentrale Methode entwickelt, um Geld zu transferieren und sich von traditionellen Banksystemen unabhängig zu machen. Seit dem Aufkommen von Bitcoin wurden viele andere Kryptocoins und kryptobasierte Token entwickelt. Jedes Token basiert auf einem Thema oder einer Reihe von Funktionen, die es von anderen unterscheiden. Monero setzt beispielsweise auf vollständige Privatsphäre und verhindert die Transaktionsverfolgung, während Meme-Coins wie Dogecoin einen eher emotionalen als praktischen Wert haben.

Für Cyberkriminelle, die Gewinne erzielen und dabei ihre Anonymität schützen wollen, bieten Kryptowährungen eine lukrative Option, ihre Kryptogelder mit minimalem Risiko der Identifizierung durch Strafverfolgungsbehörden zu nutzen. Der direkteste Weg, finanzielle Gewinne zu erzielen, ohne dabei identifiziert zu werden, ist das Mining datenschutzorientierter Kryptowährungen. Sie verschaffen den Angreifern sofortigen Gewinn, ohne dem Opfer ihre Identität zu enthüllen (auch Transaktionen, die diesen Gewinn nutzen, bleiben verdeckt).

In dieser dreiteiligen Blog-Serie tauchen wir tief in die Welt der Kryptowährungen und Kryptominer ein. Dieser erste Beitrag befasst sich mit den Grundlagen von Kryptowährungen, einschließlich der Funktionsweise von Blockchain-Technologie und Mining im Allgemeinen. Er zeigt auch, welcher Denkweise Angreifer folgen, wenn sie Coins wählen, die für das Mining geeignet sind und bestimmte Anforderungen an Datenschutz und Effizienz erfüllen.

In Teil 2 dieser Reihe befassen wir uns mit Kryptominern, insbesondere mit den schädlichen Kryptominern, die wir gefunden haben. Wir untersuchen einige Kryptominer-Statistiken, ihre Gewinne und wie sie funktionieren und ihre Opfer infizieren. Der dritte und letzte Beitrag in dieser Reihe behandelt Verteidigungstechniken – wie wir Kryptominer erkennen, ihre Auswirkungen abschwächen und verhindern, dass Angriffe Gewinne erzielen.

Auswirkungen von Kryptominern auf die Welt

Kryptominer sind spätestens seit 2013 ein Thema, als ein Videospielunternehmen angeblich die Endgeräte seiner Kunden ausnutze, um Bitcoin zu minen. Mehr als 10 Jahre später hat die Bedrohung ein enormes Ausmaß erreicht, und Kryptomining macht heute einen erheblichen Teil der weltweiten Cyberkriminalität aus.

Im Laufe der Jahre wurden zahlreiche Fallstudien zu Kryptominern veröffentlicht: vom WannaMine-Botnet im Jahr 2017 über die jüngste MIGO-Kampagne, die Redis ins Visier nahm, bis hin zu Varianten von cloudspezifischen und Browser-Mining-Skripten. In den letzten Jahren haben wir bei Akamai selbst einige Kryptomining-Botnets entdeckt, wie Panchan und NoaBot.

Angriffsvolumen

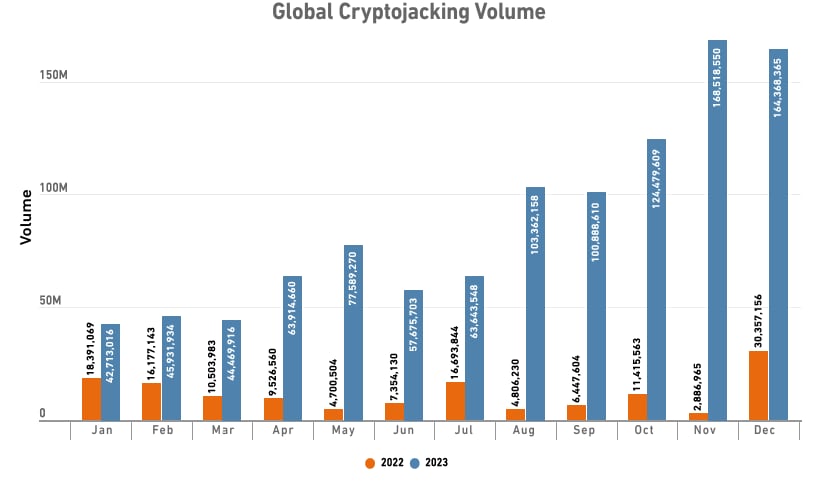

Im Laufe der Zeit verlagern offenbar immer mehr Angreifer ihre Aufmerksamkeit auf Kryptominer. Abbildung 1 zeigt für 2023 weltweit einen enormen Anstieg schädlicher Kryptomining-Aktivitäten. Dieser Trend setzte sich 2024 fort. Trotz des explosiven Wachstums haben Analyseberichte keine signifikanten Veränderungen im Verhalten von Kryptominern festgestellt. Der typische Kryptominer von 2024 verhält sich sehr ähnlich wie seine Vorgänger von vor 10 Jahren. Das heißt: Auffällige, nicht zielgerichtete Angriffe infizieren Cloudressourcen und lokale Computer, um datenschutzorientierte Coins zu schürfen.

Verteilung von Kryptominern auf Branchen und Sektoren

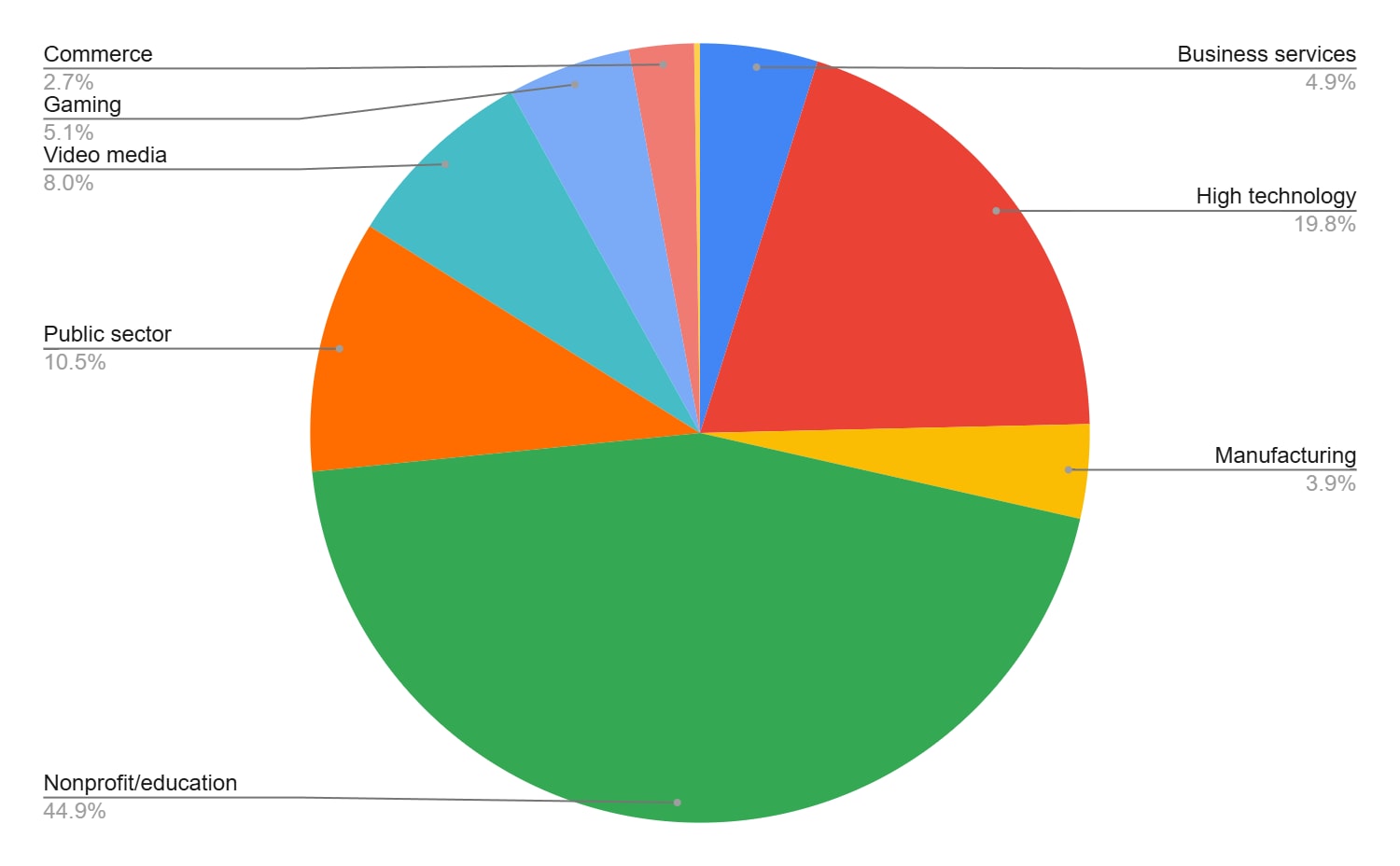

Kryptominer betreffen eine Vielzahl von Branchen und Sektoren. Mithilfe der von Akamai ermöglichten einzigartigen Perspektive auf den Internet-Traffic konnten wir Kommunikationsvorgänge zwischen Kryptominern und öffentlichen Kryptomining-Pools identifizieren. Abbildung 2 zeigt die Verteilung des Kryptomining-Traffics auf verschiedene Sektoren.

Hochschuleinrichtungen gehören zu den am stärksten betroffenen Sektoren, was vermutlich auf die erheblichen, oft unbeaufsichtigten Computerressourcen in diesem Bereich zurückzuführen ist.

Im privaten Sektor zielen Kryptominer bevorzugt auf Branchen wie Cloud- und Hosting-Dienste ab. Sie sind hervorragende Ziele, da sie es den Angreifern erlauben, auf umfangreiche Rechenressourcen zuzugreifen und gleichzeitig Nebeneffekte in der Umgebung des Opfers wie Störungen, Wärme und Stromverbrauch zu verhindern, die zu einer Entdeckung des Angriffs führen könnten.

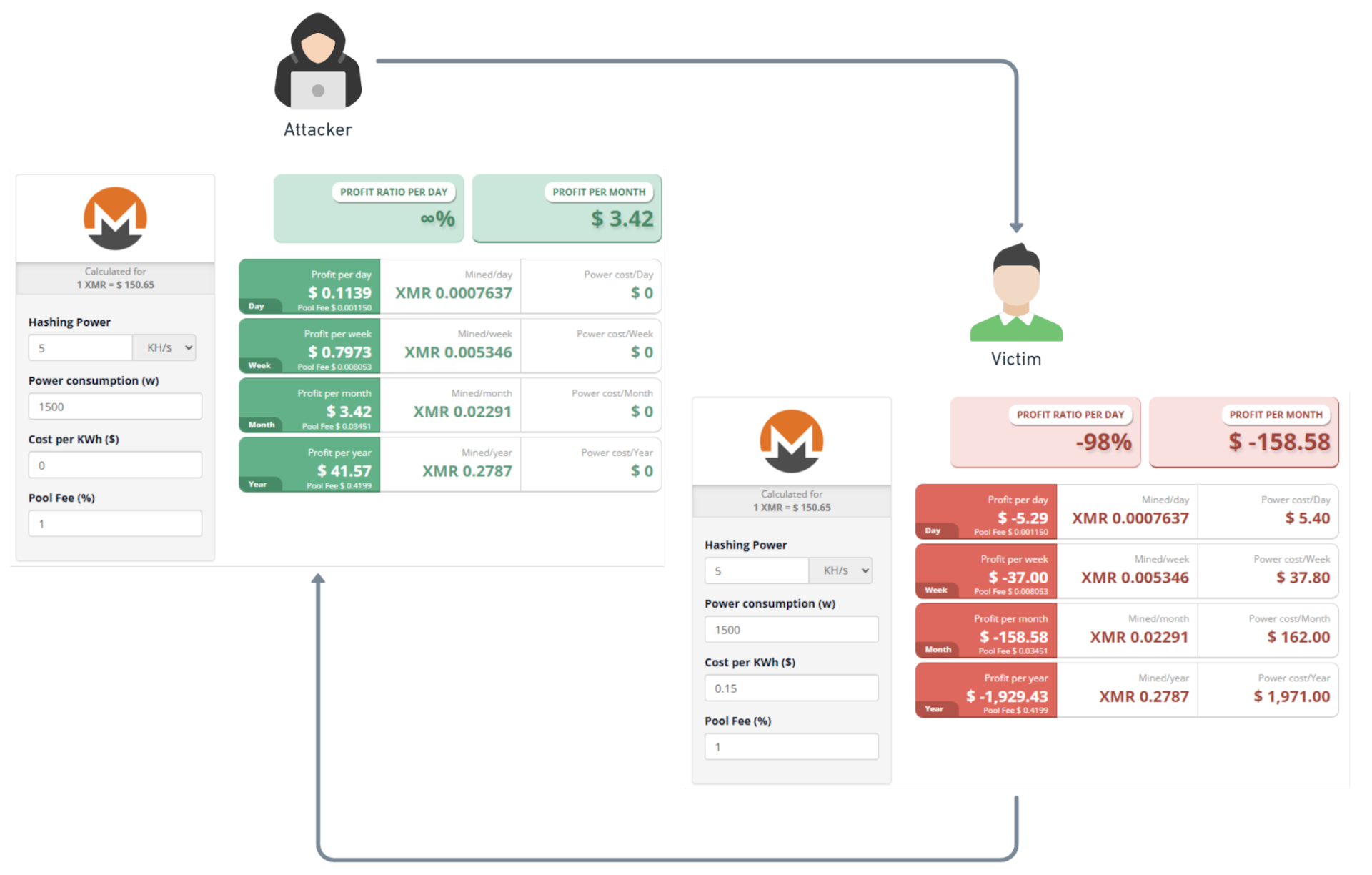

Diese Art von Angriffen kann für die Opfer finanziell verheerend sein. 2022 schätzte Sysdig, dass jeder US-Dollar Gewinn durch Kryptominer für das Opfer einen Verlust von etwa 53 US-Dollar bedeutet (Abbildung 3).

Abb. 3: Gewinn der Angreifer im Vergleich zu den Ausgaben der Opfer

Abb. 3: Gewinn der Angreifer im Vergleich zu den Ausgaben der Opfer

Generative KI bringt neue Angriffsfläche für Kryptominer

Ein weiterer Trend, der unserer Erwartung nach die Kryptominer-Landschaft erheblich beeinflussen wird, ist die aktuelle Ausbreitung der generativen KI. Da KI-Computing in hohem Maße von Grafikprozessoren (GPUs) abhängig ist, werden diese Komponenten in Unternehmensnetzwerken und -servern immer häufiger verwendet. Weil viele Mining-Algorithmen auch für GPUs konzipiert sind, ist die zugrunde liegende Computing-Infrastruktur der KI-Branche für Kryptominer-Betreiber sehr attraktiv.

Es ist wahrscheinlich nur eine Frage der Zeit, bis wir eine Kampagne erleben, die KI-Infrastrukturen entweder direkt über die Modellinteraktion oder über den Trainingsprozess (oder beide) ins Visier nimmt.

Motive der Angreifer

Cyberkriminelle entscheiden sich hauptsächlich aus zwei Gründen für den Einsatz von Kryptominern:

- Finanzielle Motivation

- Datenschutz

Finanzielle Motive

Mit Ausnahme von staatlich geförderten Bedrohungsakteuren und Hacktivismus ist Cyberkriminalität meist finanziell motiviert. Kryptominer sind eine einfache und direkte Möglichkeit, einen erfolgreichen Eindringversuch zu monetarisieren, ohne dass der Angreifer in einer weiteren Phase die Kontrolle über das Netzwerk zu Geld machen muss, wie dies bei erpresserischen Angriffen mit Ransomware oder dem Verkauf vertraulicher Daten geschieht. Das macht Kryptomining-Malware für Cyberkriminelle zu einem attraktiven Profitgenerator.

Weitere Aspekte, die für Angreifer eine Rolle spielen, sind der Wert von Kryptowährungen und die Mining-Anteilsquote. Wenn der Angreifer beispielsweise 1 US-Cent pro Jahr generiert, lohnt es sich nicht, das Risiko einer Verhaftung einzugehen. Daher ist eines der Ziele des Angreifers, ein günstiges Verhältnis zwischen Aufwand und Gewinn zu erreichen. Damit können wir die Liste der Coins eingrenzen, die von Angreifern geschürft werden.

Im Zuge unserer Untersuchung haben wir einen Angreifer identifiziert, der seit mindestens Juni 2018 aktiv ist und einen durchschnittlichen Umsatz von 300 XMR pro Jahr erzielen konnte. Wenn wir seinen Umsatz anhand des aktuellen Monero-Werts (1 XMR =150 US-Dollar) berechnen, ergibt sich, dass er etwa 45.000 US-Dollar verdient hat. Dies ist der durchschnittliche Umsatz eines kleinen Unternehmens ohne Mitarbeiter in den USA im Jahr 2024.

Datenschutz als Motiv

Datenschutz ist ein wesentlicher Aspekt der meisten Kryptowährungen. Sie verwenden kryptografische Algorithmen, die Datenschutz und Eigentumsrechte wahren, indem geheime Schlüssel in Verbindung mit entsprechenden öffentlichen Schlüsseln verwendet werden, die als Wallet-Adressen dienen. Durch die Nutzung dieser inhärenten Funktion von Kryptowährung sowie zusätzlicher Datenschutzalgorithmen, die Transaktionsbeträge, Absenderadressen und Empfängeradressen verbergen sollen, können Angreifer ihre Aktivitäten fast vollständig verschleiern.

Wie bereits erwähnt, kalkulieren die Angreifer verschiedene Kompromisse ein, wenn sie ihre Botnets auf das Mining bestimmter Kryptowährungen umstellen. Einer dieser Kompromisse betrifft den Schutz der Identität des Angreifers zulasten eines höheren Gewinns, denn es kann durchaus profitablere Coins geben, die aber weniger Datenschutz bieten. Der Coin-Datenschutz wird daran gemessen, inwieweit der Coin Anonymität in dreifacher Hinsicht bietet:

Kommunikation mit dem Netzwerk: Es gibt Coins, die auf Netzwerk-Datenschutzprotokollen wie Tor oder I2P basieren

Schutz von Transaktionsdaten wie z. B. Wallet-Adressen und -Beträge, um Nachverfolgung zu verhindern und Kontosalden zu verbergen

Einbindung der Kryptowährung in Umtauschplattformen, die Datenschutz unterstützen

Bitcoin verfügt beispielsweise über keinen Datenschutz bei Transaktionen, was die Nutzer anfällig für Überwachung macht und das Risiko der Deanonymisierung erhöht. Diese Beschränkung begrenzt das Spektrum der Kryptowährungen, die Angreifer ausnutzen können. Die Motivation für Angreifer bleibt folglich so lange bestehen, wie gewinnbringende, auf den Datenschutz ausgerichtete Coins verfügbar sind.

Diese Motivation könnte jedoch nachlassen, wenn datenschutzorientierte Coins unrentabel werden oder sich der Mining-Prozess ändert und Angreifer daran gehindert werden, mit ressourcenintensiven Methoden leicht Gewinne zu erzielen. Ein Beispiel für solche Änderungen wäre eine Umstellung auf Proof-of-Stake (weitere Informationen unten).

Ein motivierter Angreifer muss sich überlegen, wie er eine solche Kryptominer-Kampagne durchführen kann. Dafür ist es entscheidend, die Grundlagen des Mining-Prozesses zu verstehen. Im nächsten Abschnitt geben wir einen Überblick über den Mining-Prozess, um zu verstehen, wofür Angreifer sich besonders interessieren. Dieses Verständnis wird uns helfen, bessere Techniken der Bedrohungssuche und der Erkennung zu entwickeln.

Grundlegendes zum Thema Kryptowährung

Was ist Kryptowährung?

Kryptowährung ist eine digitale Art von Währung, die kryptografische Techniken nutzt, um Transaktionen zu sichern und die Erstellung neuer Einheiten, auch Coins oder Token genannt, zu kontrollieren. Im Gegensatz zu herkömmlichen Währungen (Fiatgeld) operieren Kryptowährungen in dezentralen Netzwerken, die Blockchain-Technologie verwenden – ein verteiltes Ledger-System, das von einem Netzwerk von Knoten verwaltet wird.

Jede Transaktion auf der Blockchain wird in einem Block aufgezeichnet und mit dem vorherigen verknüpft, wodurch eine unveränderliche Kette von Datensätzen entsteht, die ohne Kontrolle des größeren Teils der Rechenkapazitäten im Netzwerk nahezu unmöglich verändert werden kann. Diese dezentralisierte Struktur macht Intermediäre wie Banken überflüssig und bietet mehr Sicherheit und Transparenz.

Eine wesentliche Komponente der Kryptowährungssysteme ist das Wallet, ein Satz von Kryptografie-Geheimnissen, die es Nutzern ermöglichen, Assets über die Blockchain zu transferieren. Das Wallet wird durch eine Zeichenfolge in einem bestimmten Format dargestellt, die als Adresse bezeichnet wird. Transaktionen zwischen diesen Adressen werden öffentlich in der Blockchain aufgezeichnet, die Identität der Teilnehmer bleibt jedoch verborgen, es sei denn, es werden zusätzliche Informationen mit der Adresse verknüpft.

Stärker auf den Datenschutz ausgerichtete Kryptowährungen wie Monero oder Zcash gehen hier noch weiter, indem sie fortschrittliche kryptografische Techniken wie Ringsignaturen, Tarnadressen und Zero-Knowledge-Proofs implementieren, um Transaktionsdetails wie Absender, Empfänger und Betrag zu verschleiern. Diese Funktionen machen es für Dritte schwierig, Transaktionen auf bestimmte Personen zurückzuverfolgen, was mehr Datenschutz und Anonymität bietet als herkömmliche Finanzsysteme.

Konsensus-Algorithmen

Um neue Blöcke auf die Blockchain anzuwenden, muss es eine Wahrheitsbasis geben, auf die sich alle verständigen. Mithilfe einer Algorithmusfamilie, die als Konsensus-Algorithmen bezeichnet wird, und ihrer speziellen Varianten können dezentrale Netzwerke zur Validierung von Blockchain-Transaktionen eingesetzt werden. Diese Algorithmen sollen Doppelausgaben verhindern, die Integrität des Ledgers wahren und „vertrauenslose“ Transaktionen zwischen Parteien ermöglichen.

Verschiedene Kryptowährungen verwenden verschiedene Konsensmechanismen, die jeweils einen einzigartigen Ansatz zur Erreichung eines Konsenses bieten und gleichzeitig Faktoren wie Sicherheit, Skalierbarkeit und Energieeffizienz berücksichtigen.

Proof-of-Work

Der bekannteste Konsensus-Algorithmus ist Proof-of-Work (PoW), der von Bitcoin und mehreren anderen Kryptowährungen verwendet wird. Beim PoW konkurrieren Miner um die Lösung komplexer mathematischer Aufgaben, ein Prozess, der erhebliche Rechenleistung erfordert. Der erste Miner, der die Aufgabe löst, hat das Recht, einen neuen Block zur Blockchain hinzuzufügen, und wird mit Kryptowährung belohnt.

Dieser Prozess ist energieintensiv, bietet aber robuste Sicherheit, da ein Angreifer für eine Änderung der Blockchain mehr als 50 % der Rechenleistung des Netzwerks kontrollieren müsste, was solche Angriffe äußerst unpraktikabel macht.

Proof-of-Stake

Ein weiterer beliebter Konsensus-Algorithmus ist Proof-of-Stake (PoS), der von Kryptowährungen wie Ethereum 2.0 und Cardano verwendet wird. Beim PoS werden Validatoren ausgewählt, um neue Blöcke basierend auf der Anzahl der Coins zu erstellen, die sie halten und einzusetzen bereit sind.

Dieser Ansatz ist energieeffizienter als PoW, da er keine umfangreichen Rechenressourcen erfordert. PoS ist jedoch mit der Annahme verbunden, dass diejenigen mit einem höheren Stake im Netzwerk einen größeren Anreiz haben, ehrlich zu handeln.

Kryptominer verwenden AUSSCHLIESSLICH PoW-Mining-Algorithmen (oder Proof-of-Capacity, der in diesem Artikel nicht behandelt wird), da der Angriffsvektor auf Ressourcen-Hijacking basiert. Betrachten Sie daher PoW von nun an im Zusammenhang mit Mining.

ASIC-resistente Algorithmen

Es gibt verschiedene Hardwaretypen, die zur Berechnung des Konsens-Algorithmus verwendet werden. Eine Zentraleinheit (CPU) ist ein universeller integrierter Schaltkreis (IC), mit dem ein Konsens-Algorithmus einfach berechnet werden kann. Manchmal ist diese Berechnung jedoch nicht effizient. Aus diesem Grund sind einige Algorithmen für einen Grafikprozessor (GPU) konzipiert, der komplexe Arithmetik effizienter verarbeiten kann als die CPU.

Ein weiterer Hardwaretyp, der von Minern verwendet wird, sind ASIC (der anwendungsspezifische integrierte Schaltkreis) und FPGA (Field-Programmable Gate Array), die für eine bestimmte Aufgabe optimiert sind. Beide Systeme eignen sich hervorragend für deterministische Aufgaben wie die Berechnung des sha1-Hashing-Algorithmus. Sie scheitern jedoch, wenn der Speicherbedarf hoch ist oder es eine große Zahl möglicher Verzweigungen während der Laufzeitausführung gibt, was von der Ausgabe des vorherigen Durchlaufs abhängt.

Die meisten Kryptowährungen sind auf Dezentralisierung angewiesen, die notwendig ist, um die Blockchain sicher und zuverlässig zu halten. Wenn ein Netzwerk zentralisiert wird, indem es die meisten Netzwerkknoten kontrolliert oder indem es bezogen auf die Hashrate der Hauptminer ist, könnte ein Angreifer einen 51 %-Angriff ausführen. Um dieses Risiko zu mindern, haben viele Coins spezielle Hashing-Algorithmen hinzugefügt, die eine ASIC-Entwicklung und -Produktion finanziell weniger rentabel machen.

Die Algorithmen basieren auf Praktiken, bei denen ein Universalprozessor verwendet wird, um speicherintensive, komplexe Algorithmen auszuführen, die für CPU-Optimierungsfunktionen entwickelt wurden. Mit anderen Worten: Der Algorithmus verwendet einen großen Speicher-Adressraum und so viele moderne CPU-Funktionen wie möglich, um die Erstellung eines dedizierten ASIC-Systems unwirtschaftlich zu machen. Wenn jemand versucht, einen ASIC für einen solchen Algorithmus zu erstellen, wird er am Ende eine voll ausgelastete CPU haben.

Mining-Prozess

Der Mining-Prozess ist wie eine große Lotterie. Jeder Teilnehmer erhält eine zu lösende Aufgabe, die aus Blockinformationen und einer Nonce besteht. Miner müssen eine Nonce finden, die die angestrebte Schwierigkeitsstufe des Netzwerks erfüllt, was statistisch in einem bestimmten Zeitrahmen möglich ist. Diese als Zielzeit bezeichnete Zeit wird erreicht, indem für die zukünftigen Blöcke eine „Difficulty“ (d) festgelegt wird, um die Mining-Rate stabil und innerhalb des Zielzeitrahmens zu halten.

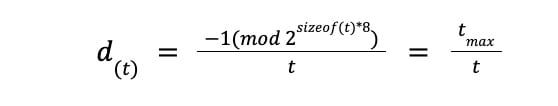

„Difficulty“ bzw. Schwierigkeit bedeutet in der Regel, wie viele Hashes berechnet werden müssen, um einen gültigen Hash zu finden, der den Zielwert (target: „t“) erfüllt. Der Zielwert gibt ein Supremum für alle gültigen Hashes an. Monero berechnet die Schwierigkeit, indem es die Anzahl der möglichen Hashes durch den Zielwert dividiert.

Viele Coins definieren ihre eigene Schwierigkeitsberechnung, aber das Ergebnis ist ähnlich, da es die Netzwerk-Hashrate (fhashrate[hashs]) einschränken soll. Das bedeutet: Wenn wir die Schwierigkeit durch die Zielzeit teilen, erhalten wir die Hashrate des Netzwerks.

![Viele Coins definieren ihre eigene Schwierigkeitsberechnung, aber das Ergebnis ist ähnlich, da es die Netzwerk-Hashrate (fhashrate[hashs]) einschränken soll. Das bedeutet: Wenn wir die Schwierigkeit durch die Zielzeit teilen, erhalten wir die Hashrate des Netzwerks.](/site/de/images/blog/2024/process-two.jpg)

Beispiel: Wenn t = 0x1F und die Größe von t ein Byte ist, ist die Schwierigkeit 0xFF0x1F = 8. Das heißt, es ist statistisch möglich, für alle acht Hash-Berechnungen von zufälligen Nonce-Werten einen passenden Wert zu finden.

Nachdem wir eine Zielzeit für das Netzwerk festgelegt haben, um die Wachstumsrate der Blockchain zu kontrollieren, könnten wir die durchschnittliche Zeit pro Block-Suche über n Blöcke berechnen und die Hashrate erhalten. Mit der Hashrate können wir die nächste Schwierigkeit festlegen. Bei einigen Coins ändert sich dieser Wert für jeden Block relativ zu den N letzten Blöcken, während andere Coins ihn mit jeder konstanten Anzahl von Blöcken ändern.

Datenschutz bei Transaktionen

Bitcoin ist die erste weitverbreitete Kryptowährung, die Blockchain-Technologie verwendet, um Netzwerktransaktionen aufzuzeichnen. Diese Transaktionen werden in Klartext gespeichert und sind für jedermann über Blockchain Explorer Services (oder manuell, falls gewünscht) öffentlich zugänglich. Die mit Bitcoin assoziierte Anonymität ist etwas irreführend. Zwar ist die Nutzung digitaler Wallets tatsächlich anonym, Interaktionen mit Dritten sind dies jedoch nicht.

Wenn jemand beispielsweise Fiatgeld (z. B. den US-Dollar) gegen Bitcoin tauschen möchte, muss er sein Wallet offenlegen, was zur Deanonymisierung führt, indem die Identität mit dem Wallet verknüpft wird. Versuche, Ablenktransaktionen durchzuführen, um die Identität zu verschleiern, haben letztlich dasselbe Ergebnis, da diese Transaktionen bis zum Verlassen des Netzwerks über eine Umtauschplattform nachverfolgt werden können. Die Deanonymisierung erfolgt meist an den Stellen, an denen Gelder in das Netzwerk eingezahlt oder aus dem Netzwerk entnommen werden.

Datenschutzorientierte Kryptowährungen entstanden aufgrund der Notwendigkeit des Datenschutzes in verschiedenen legitimen Kontexten, wie etwa der Eindämmung des Missbrauchs von Transaktionswissen. Datenschutz kann jedoch auch missbraucht werden, um kriminelle Aktivitäten zu verbergen, was die Datenschutzorientierung von Kryptowährungen zu einer häufigen Anforderung für Kryptominer und andere Cyberkriminelle macht.

Heute können mit datenschutzorientierten Coins die Absender- und Empfängeradressen sowie die zwischen ihnen abgewickelten Beträge verdeckt werden. Dieser Grad an Datenschutz führt dazu, dass Transaktionen mit illegal erworbenen Geldern innerhalb des Netzwerks nicht mehr nachvollziehbar sind.

Infrage kommende Kryptowährungen

Durch die Analyse der Fähigkeiten und Bedürfnisse von Cyberkriminellen, die Kryptominer betreiben, können wir eine Liste von Kryptowährungen erstellen, die ihren Anforderungen entsprechen. Erstens arbeiten Kryptominer in der Regel skalierbar und über verschiedene Architekturen hinweg, wodurch eine plattformübergreifende Mining-Implementierung unerlässlich ist. Dieses vielfältige Spektrum kann x86-, AMD64-, ARM- und andere CPU-Architekturen einschließen.

In vielen Fällen verfügen Opfer nicht über leistungsstarke GPUs oder Mining-Rigs, die mit ASICs oder FPGAs ausgestattet sind. Infolgedessen verlagert sich der Fokus auf ASIC-resistente Algorithmen, die darauf ausgelegt sind, das Mining auf gängige und konventionelle Plattformen wie Heimcomputer und ähnliche Geräte zu beschränken.

Ein weiterer wichtiger Aspekt, auf den sich Kryptominer stützen, ist der Datenschutz des Kryptowährungsnetzwerks. Da Kryptominer in den meisten Ländern als illegal gelten, müssen Cyberkriminelle ihre Spuren verbergen, wenn sie versuchen, die gestohlenen Gelder zu waschen.

Diese Überlegungen erlauben es uns, die Voraussetzungen für die Wahl eines Kryptominer-Coins anzugeben:

- Plattformübergreifende Architektur

- ASIC-resistenter Mining-Algorithmus

- Hoher und nachhaltiger Gewinn

- Datenschutzorientierter Coin, der nicht nachvollziehbare Transaktionen unterstützt

- Implementierung von Lightweight-Mining-Algorithmen

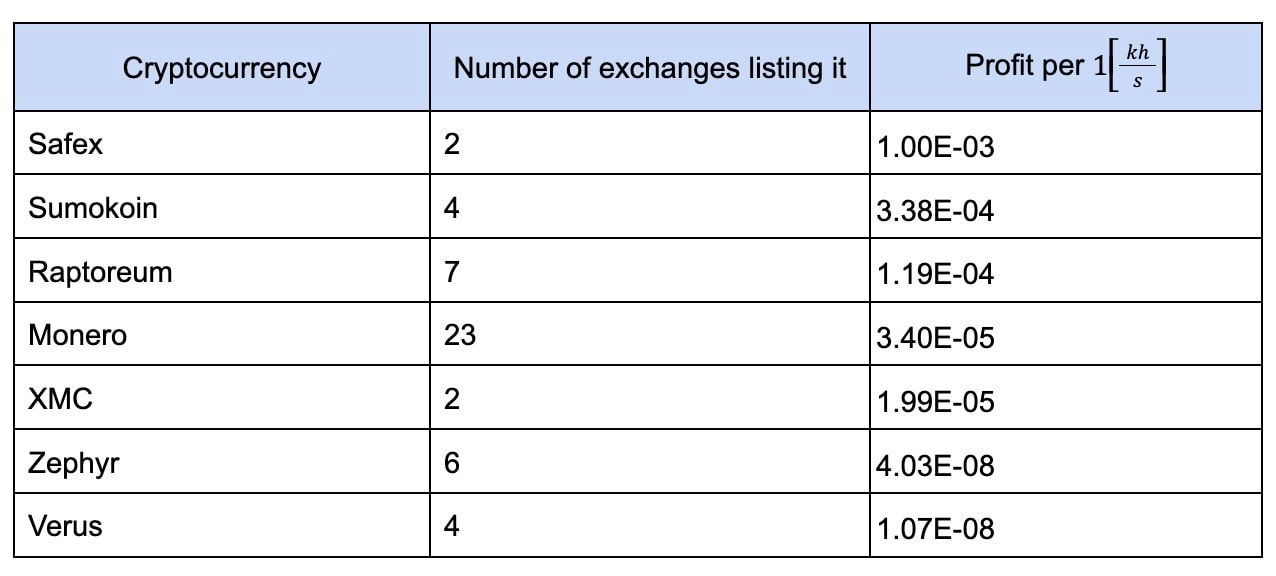

Tabelle 1 enthält eine kurze Liste der wichtigsten Coins gemäß den oben genannten Annahmen. Diese Liste konzentriert sich auf ASIC-resistente und datenschutzorientierte Coins sowie die Zahl der Krypto-Börsen, die sie derzeit notieren. (Siehe Anhang A eine vollständige Liste der potenziellen Kryptominer-Coins.)

Tabelle 1: Vergleich relevanter Kryptocoins für die Verwendung durch Kryptominer

Tabelle 1: Vergleich relevanter Kryptocoins für die Verwendung durch Kryptominer

Die Reihenfolge in Tabelle 1 entspricht der Rentabilität des Coins zum Zeitpunkt der Abfassung dieses Artikels. In dieser Studie konzentrieren wir uns auf die gängigeren Coins, die von Kryptominern verwendet werden, und analysieren ITW-Stichproben („in-the-wild“). Um eine Neuerstellung der Tabelle mit den Coin-Kandidaten entsprechend den aktuellen Marktwerten und der Belohnungsrate zu ermöglichen, haben wir unseren Code im Akamai GitHub Repository veröffentlicht.

Wir konnten diese Kandidatentabelle zusammenstellen, nachdem wir die Motive der Angreifer und die grundlegenden Prinzipien einer Blockchain für Kryptowährungen und deren Mining-Prozess untersucht hatten. Wir wollen nun eingehender drei Coins und die Mining-Topologien untersuchen, die sowohl legitime Miner als auch kriminelle Kryptominer verwenden können, um diese Coins zu erhalten.

- Monero, das für seine Verwendung durch Angreifer bekannt ist

- Zephyr, das vielversprechend erscheint

- Safex, von dem wir glauben, dass Angreifer es übersehen könnten

Monero

Monero ist der berüchtigtste Coin, was die Nutzung durch Kryptominer betrifft. Es handelt sich um einen datenschutzorientierten Coin, der auf dem ASIC-resistenten RandomX basiert, was ihn zu einer perfekten Wahl für Kryptominer macht. Monero verwendet fortschrittliche Kryptografie-Algorithmen, um modernste Datenschutztechnologien zu erreichen, wie zum Beispiel Ringsignaturen, mehrere asymmetrische Schlüssel, Bulletproofs, RingCT und mehr. Weitere Informationen zu diesen Datenschutztechniken und Algorithmen finden Sie bei Moneropedia.

Monero implementiert RingCT, einen Algorithmus, der eine Reihe ungültiger Eingabetransaktionen neben der echten kombiniert, um die für die Transaktion verwendete Eingabe und damit den transferierten Betrag zu verbergen. Außerdem werden mehrere Techniken verwendet, um Werte zu signieren, sodass sie nur von den Transaktionsteilnehmern gelesen werden können. Die Identitäten des Absenders und des Empfängers sind kryptografisch geschützt, was bedeutet, dass der Datenschutz über die drei Hauptfaktoren erreicht wird: Sender, Empfänger und Betrag.

Um RandomX (und damit Monero) ASIC-resistent zu machen, definiert es seinen eigenen Befehlssatz und eine virtuelle Maschine (VM), auf der es ausgeführt wird. Im Gegensatz zu herkömmlichen VMs bezieht sich dies nicht auf ein separates Betriebssystem, sondern auf eine Art Dolmetscher, der den nutzerdefinierten Befehlssatz auf die zugrunde liegende Hardware übersetzt.

Der Großteil unserer Forschung konzentriert sich auf Monero, wobei die gleichen Praktiken, die wir zur Analyse des Monero-Netzwerks, der Programme und der Blockchain verwenden, auf jede andere Kryptowährung angewendet werden können.

Zephyr

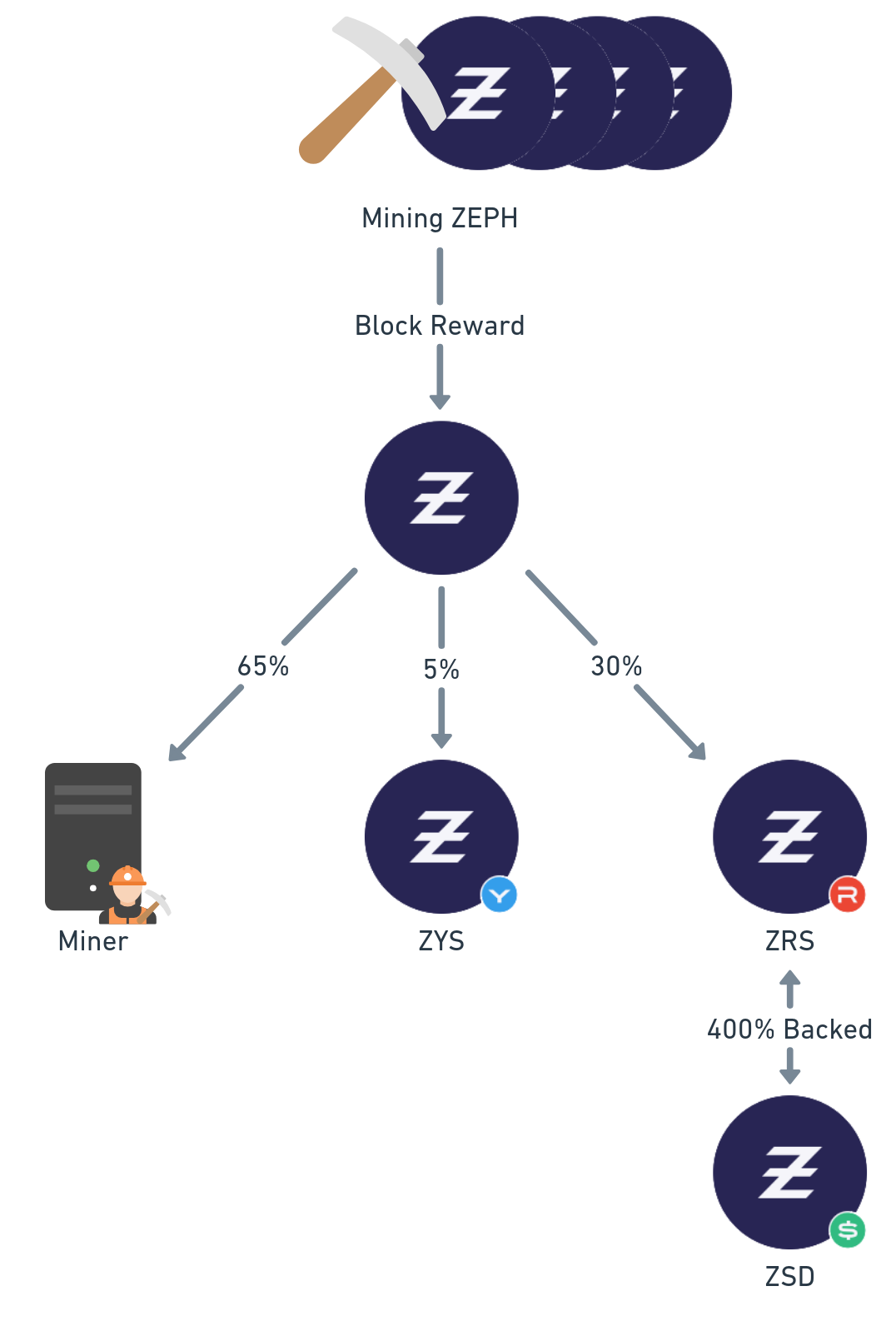

Zephyr positioniert sich als ein auf den Datenschutz fokussiertes Protokoll, das die Stablecoin- Branche revolutionieren soll. Auf Grundlage der robusten Datenschutzfunktionen von Monero und der Verwendung des RandomX-PoW-Mining-Algorithmus bietet Zephyr ein einzigartiges Ökosystem, indem es seine Coins in vier Token aufteilt: ZEPH, ZSD, ZRS und ZYS (Abbildung 4).

Abb. 4: Zephyr-Token-Beziehungen. Das Mining von ZEPH wirft 65 % der Belohnungen für den Miner ab, der Rest bleibt in der Blockchain.

Abb. 4: Zephyr-Token-Beziehungen. Das Mining von ZEPH wirft 65 % der Belohnungen für den Miner ab, der Rest bleibt in der Blockchain.

In diesem Rahmen ist ZEPH der für das Mining geeignete Coin, der als Referenzwährung dient. ZRS fungiert als Reserve für ZSD, das Stablecoin-Gegenstück. Im Jahr 2024 brachte Zephyr ZYS auf den Markt, einen Ertragsmechanismus, der darauf abzielt, Gewinne aus dem Wachstum von in Umlauf gebrachten ZYS-Token zu generieren.

Das heißt, dass der Wert von ZYS im Vergleich zu ZSD kontinuierlich steigt und den Nutzern ein potenziell rentables Investment bietet, das mit der Performance des Stablecoin verknüpft ist. Angreifer verwenden das für das Mining geeignete ZEPH-Token und berücksichtigen dabei auch die Trends der anderen Token als Anreiz, es ins Visier zu nehmen.

Derzeit ist dies fast der am wenigsten rentable Coin für das Mining und daher der für Kryptominer am wenigsten attraktive Coin. Dennoch konnten wir Beispiele für Malware finden, die Zephyr-Mining durchführt. Man kann spekulieren, warum Angreifer ihn als Teil ihrer Kampagne nutzen: Der Grund könnte die höhere Belohnung (7,896 ZEPH) für das Finden eines Blocks oder das Vermeiden einer Monero-spezifischen Erkennungs-Engine sein.

Safex

Safex ist eine Blockchain-Plattform, die für einen privaten, dezentralen Markt entwickelt wurde, in dem Nutzer Produkte ohne Vermittler kaufen und verkaufen können. Sie verwendet im Wesentlichen zwei Kryptowährungen: Safex Token (SFT) und Safex Cash (SFX). Safex priorisiert den Datenschutz und verwendet Ringsignaturen und Tarnadressen, um Transaktionen nicht nachvollziehbar zu machen und Nutzeridentitäten zu schützen. Die Grundlage hierfür liefert im Wesentlichen Monero.

Der Safex-Coin scheint derzeit der profitabelste für das Mining zu sein. Dies macht ihn für Angreifer attraktiv, aber wir haben außer einigen wenigen Wallets in Konfigurationsdateien kein aktives Kryptomining gefunden.

Die Abbildung des Safex-Netzwerks mit dem von uns entwickelten speziellen Tool zeigt, dass das Netzwerk im Vergleich zum Monero-Netzwerk sehr klein ist. Wir konnten 298 Knoten finden, allerdings nur 6 öffentlich verfügbare Knoten.

Obwohl dieser Coin für das Mining profitabel zu sein scheint, übersehen die Angreifer ihn derzeit. Wir vermuten, dass die Angreifer sich der Safex-Rentabilität nicht bewusst sind, und glauben, dass dieser Coin schon sehr bald für kriminelle Zwecke missbraucht werden wird.

Mining-Topologien

Miner können ein Mining-Netzwerk in mehreren Topologien einrichten. Jedes Setup hat seine Vor- und Nachteile, doch am Ende sind sie alle darauf ausgelegt, die Balance zwischen Rentabilität und Sicherheit zu optimieren. Einige der Topologien verwenden eine dezentrale Architektur, um das Netzwerk zu unterstützen und seine Nachhaltigkeit zu gewährleisten. Andere konzentrieren sich auf die Optimierung der Hashrate und die Erhöhung der Chancen, die Block-Belohnungen zu erhalten.

Die Komponenten der verschiedenen Topologien sind im Wesentlichen identisch. Alle interagieren mit Netzwerkprotokollen wie IP, I2P, Tor und Anwendungsprotokollen wie Levin für Peer-to-Peer-Kommunikation und STRATUM-Protokoll über JSON-RPC. Das Stratum-Protokoll ist der Kryptomining-Standard für den Betrieb einer Flotte von Minern mit einfachen JSON-strukturierten Jobs. Es enthält alle Daten, die für die Berechnung des Konsens-Hashing-Algorithmus benötigt werden.

Fallstudie

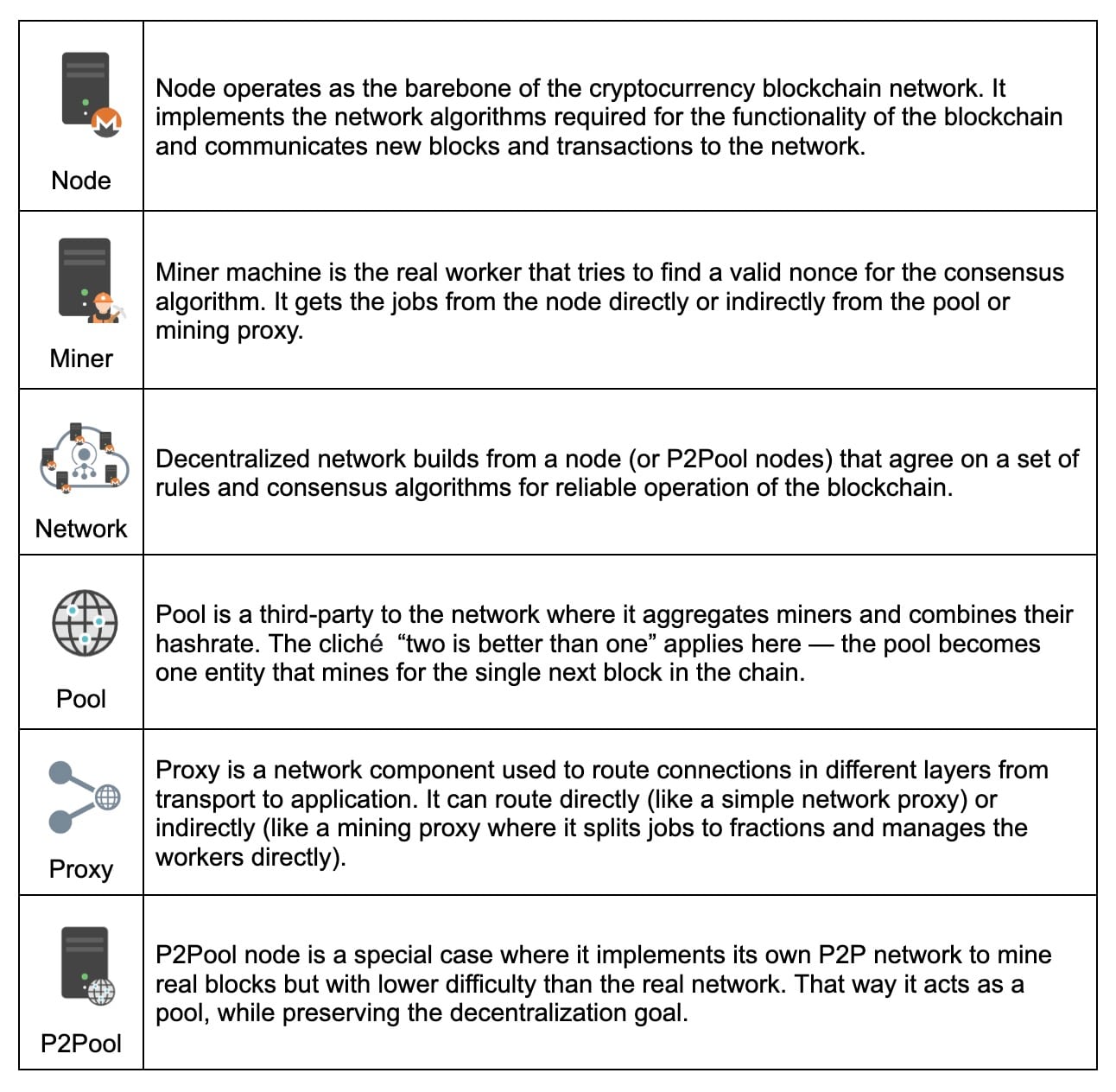

Wir konzentrieren uns auf Monero als Fallstudie für verschiedene Mining-Topologien. Eine typische Monero-Mining-Topologie besteht aus einer der in Tabelle 2 aufgeführten Komponenten.

Tabelle 2: Typische Monero-Mining-Topologien

Tabelle 2: Typische Monero-Mining-Topologien

Topologien, die für Mining-Vorgänge verwendet werden

In den nächsten Abschnitten werden die verschiedenen Topologien beschrieben, die für Mining-Vorgänge verwendet werden können:

- Solo

- Pool

- P2Pool

- Nicehash

- Proxy

Unabhängig davon, ob es um legitime oder kriminelle Zwecke geht, spielen diese Topologien eine entscheidende Rolle bei der Suche nach Kryptominern und bei ihrer Erkennung.

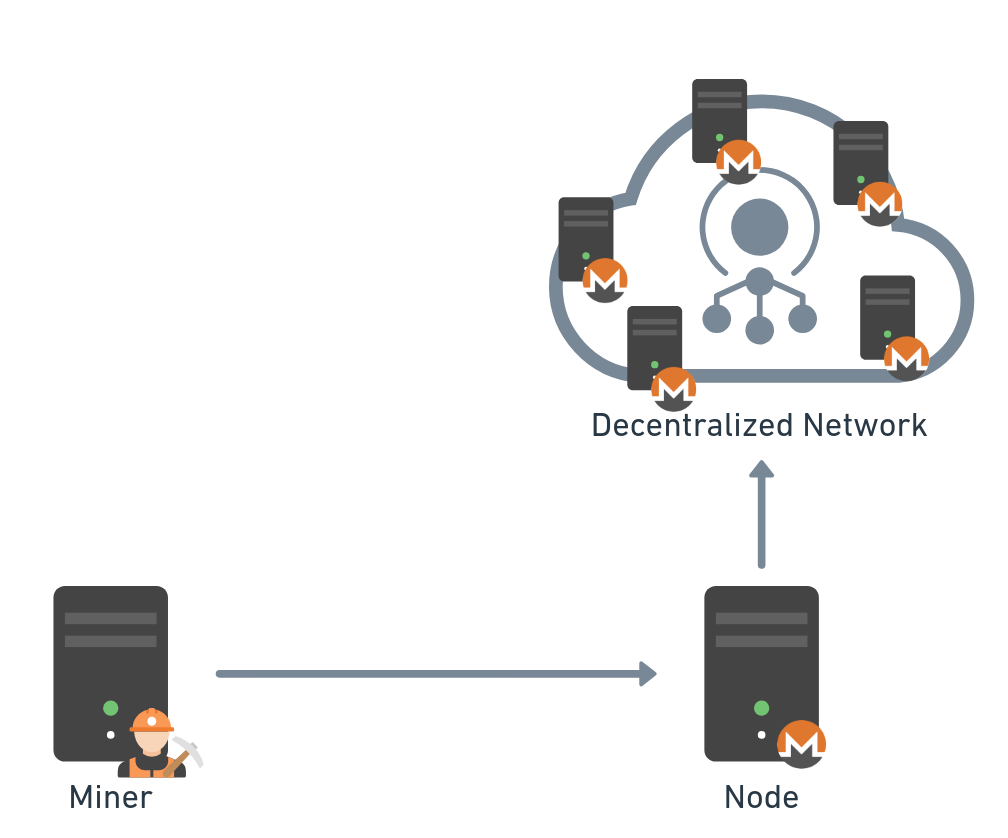

Solo

Beim Solo-Mining arbeitet der Miner direkt mit seinem eigenen oder einem vertrauenswürdigen Knoten (Abbildung 5). Während das Solo-Mining die potenziellen Gewinne des Angreifers erhöht, wenn der Block gefunden wird, verringert es auch die Chancen, belohnt zu werden, erheblich. Wenn das Botnet des Angreifers groß genug ist, könnte es sich lohnen, Solo-Mining zu betreiben.

Wenn jedoch eine einzelne Person ein erhebliches Hashrate-Volumen kontrolliert, stellt dies ein ernstes Risiko für das Netzwerk dar.

Abb. 5: Solo-Mining-Topologie

Abb. 5: Solo-Mining-Topologie

Wir haben noch keine Kryptomining-Malware gefunden, die für Solo-Mining konfiguriert ist. Das könnte daran liegen, dass das Solo-Mining den Angreifer nicht immer belohnt, sodass andere Mining-Strategien langfristig einen höheren Wert bieten könnten. Eine Erklärung könnten auch die hohen Betriebskosten für die Wartung eines Knotens sein sowie der Umstand, dass der Besitz eines Knotens die Anonymität des Angreifers gefährden könnte.

Pool

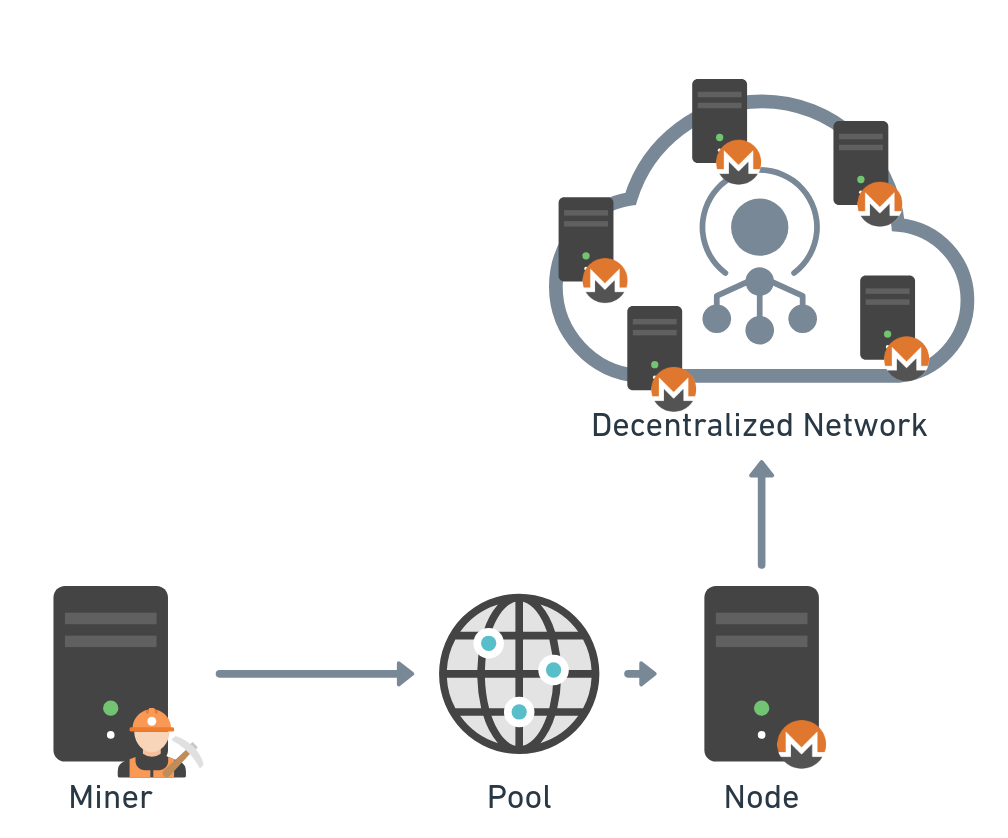

Im Kontrast zum Solo-Mining ist eine Möglichkeit, die Chancen für das Finden eines neuen Blocks zu erhöhen, sich mit anderen Minern zusammenzuschließen. Schließlich handelt es sich hier um ein Spiel der Statistiken. Wenn sich mehrere Miner zusammenschließen, um den nächsten Block in der Kette zu lösen, können ihre Hashraten kombiniert werden, sodass sie im Netzwerk als ein einzelner Miner auftreten können (Abbildung 6).

Abb. 6: Pool-Mining-Topologie

Abb. 6: Pool-Mining-Topologie

Dieser Miner wird jetzt als Pool bezeichnet, und der Pool wird normalerweise von einer einzelnen Entität verwaltet. Immer wenn ein neuer Block gefunden wird, wird die Belohnung auf die teilnehmenden Miner entsprechend ihren Bemühungen aufgeteilt. Ihre jeweilige Anstrengung wird in Form von Anteilen angerechnet. Daher ist ein Pool der Orchestrator mehrerer Miner, die die statistische Chance erhöhen, einen Block zu schürfen und die Belohnung zu erhalten.

Manche Pools erheben eine Teilnahmegebühr, und alle Pools verfügen über ein Auszahlungsmodell, das definiert, wie die Belohnung aufgeteilt wird, zum Beispiel Pay-Per-Last-N-Shares (PPLNS). Viele Pools fordern vom Miner keine Authentifizierung oder Identifikation. Normalerweise wird die Wallet-Adresse sowohl für die Authentifizierung als auch für die Zahlung verwendet.

Es gibt unzählige Pools, die eine breite Abdeckung für die verschiedenen Kryptocoins bieten. Einige der Pools fassen mehrere Coins unter gemeinsamen Merkmalen wie Datenschutz zusammen und bieten eine einfache Möglichkeit, mehrere Mining-Rigs auf gleiche Weise mit demselben Pool zu betreiben. Andere bieten Multicoin-Mining an, bei dem derselbe Rig bei mehreren Coins gleichzeitig entsprechend ihres Gewinns schürft, ähnlich dem nicehash -Vorgang.

Tabelle 3 enthält eine Liste bekannter Mining-Pools für die drei oben behandelten Coin-Kandidaten für Kryptominer.

Monero |

Zephyr | Safex |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com

|

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org

|

Tabelle 3: Bekannte Mining-Pools für Monero, Zephyr und Safex

Monero |

Zephyr | Safex |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabelle 3: Bekannte Mining-Pools für Monero, Zephyr und Safex

Monero |

Zephyr | Safex |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabelle 3: Bekannte Mining-Pools für Monero, Zephyr und Safex

Monero |

Zephyr | Safex |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabelle 3: Bekannte Mining-Pools für Monero, Zephyr und Safex

P2Pool

P2Pool von Monero ist ein dezentralisierter Mining-Pool, der die Zentralisierungsprobleme löst, die häufig in traditionellen Mining-Pools auftreten. Statt sich bei der Verwaltung der Mining-Vorgänge und der Verteilung von Belohnungen auf eine zentrale Instanz zu verlassen, schafft P2Pool ein Peer-to-Peer-Netzwerk, in dem Miner direkt zusammenarbeiten (Abbildung 7). Dieser Ansatz steht im Einklang mit der hohen Priorität, die Moreno dem Datenschutz und der Dezentralisierung gibt, was sowohl die Sicherheit als auch die Fairness im Mining-Prozess verbessert.

Abb. 7: P2Pool-Mining-Topologie

Abb. 7: P2Pool-Mining-Topologie

Im P2Pool-System führt jeder Miner einen vollständigen Monero-Knoten aus und trägt zur Hash-Leistung des Netzwerks bei, während er gleichzeitig die Kontrolle über seine eigenen Mining-Aktivitäten behält. Die Belohnungen werden proportional auf der Grundlage des Beitrags der einzelnen Miner verteilt, ohne dass dabei die robusten Datenschutzfunktionen von Monero beeinträchtigt werden.

Durch die Eliminierung der zentralisierten Kontrolle reduziert P2Pool Risiken wie Single Points of Failure (Ausfall des gesamten Systems bei Ausfall einzelner Komponenten) und potenzielle Zensur und bietet Minern im Monero-Ökosystem ein widerstandsfähigeres und demokratischeres Umfeld.

Trotz der Vorteile der Verwendung einer P2Pool-Topologie, die unter anderem Gebührenfreiheit und eine höhere Erfolgsquote bei der Blocksuche einschließen, haben wir keine bösartige Stichprobe gefunden, die in einer solchen Topologie funktioniert. Wenn der Betrieb eines stabilen Knotens aus Angreifersicht ein Nachteil ist, kann dies die Anonymität des Angreifers gefährden.

Nicehash

Nicehash ist ein Service für den Handel mit Computerressourcen. Miner können die Hashrate ihrer Rigs ohne Angabe eines einzigen Algorithmus zum Verkauf anbieten und erhalten einen Festpreis dafür. Nicehash eliminiert sowohl das statistische Element des Mining als auch den Glücksfaktor und bietet stattdessen reduzierte, aber konstante Einnahmen.

Diese Art des Mining ähnelt dem Pool-Mining, bei dem die Mining-Jobs mehrere Algorithmen gleichzeitig kombinieren, was bedeutet, dass der Miner gleichzeitig über verschiedene Algorithmen für mehrere Käufer schürft.

Es ist weniger wahrscheinlich, dass Kryptominer gefunden werden, die mit Nicehash verknüpft sind, da es die KYC-Anforderung (Know Your Customer) zur Identifizierung der Verkäufer und Käufer hat. Man könnte sie mithilfe gefälschter oder gestohlener Identitäten verknüpfen, aber dies würde wahrscheinlich nicht dauerhaft funktionieren.

Proxy

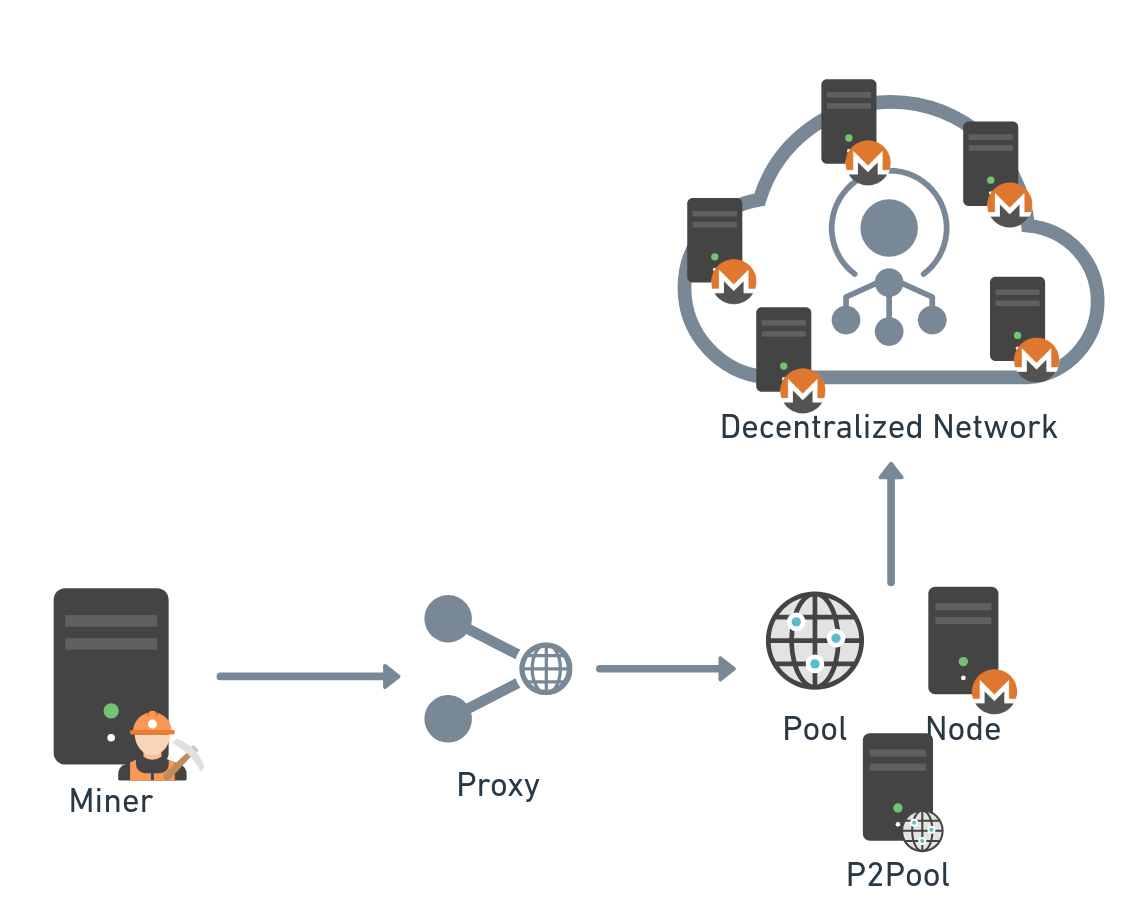

Proxy ist eine bekannte Netzwerkkomponente, die Verbindungen auf der Transport- oder Anwendungsebene weiterleitet. Monero-Mining und Mining im Allgemeinen verwenden das Stratum-Protokoll zur Bereitstellung von Mining-Jobs. Wie bei jedem Anwendungsprotokoll kann es bei Bedarf mithilfe eines Proxy oder einer einfachen Routingtabellenregel an einen anderen Server umgeleitet werden.

Alternativ kann ein Mining-Proxy-Server die Miner direkt versorgen, indem er einen Job aus einem Pool oder Knoten aufteilt und an die verbundenen Miner verteilt – so wie der XMRig-Proxy der Monero-Software, der als Middleware für Jobzuweisungen fungiert (Abbildung 8).

Abb. 8: Proxy-Mining-Topologie

Abb. 8: Proxy-Mining-Topologie

Wir haben festgestellt, dass beide Arten bei Angriffen verwendet wurden. Der Unterschied bestand darin, dass die eine Variante versuchte, die Adresse des Mining-Pools zu verbergen, während die andere den Pool und das verwendete Wallet versteckte.

Fazit

Die Nutzung von Kryptowährungen ist im Bereich der Cyberkriminalität verbreitet, doch in der Regel werden sie als Zahlungsmethode verwendet. Im Gegensatz dazu nutzt Kryptominer-Malware den grundlegenden Aspekt der Kryptowährung – den Mining-Prozess – als ein primäres Mittel zur Gewinngenerierung aus.

Angreifer können verschiedene Mining-Topologien nutzen, um den Schutz ihrer Identität zu verbessern und die Widerstandsfähigkeit gegen häufig verwendete Erkennungsmethoden zu erhöhen. Wird beispielsweise verhindert, dass Wallet-Adressen in die Malware-Stichproben aufgenommen werden, verringert sich die Effektivität statischer Analyse-Engines, die zur Identifizierung von Wallet-Adressmustern entwickelt wurden. Diese Strategie erschwert es auch, einzelne Stichproben mit einer größeren Kampagne zu verknüpfen, wodurch die Anonymität der Operation geschützt wird.

Durch die Erstellung einer Tabelle mit Kryptominer-Kandidaten können wir den von Angreifern bevorzugten Coin antizipieren, der in ihrem Kryptominer-Botnet verwendet werden kann. Diese Erkenntnisse helfen uns, unbemerkte Kampagnen aufzudecken und unsere Erkennungsmethoden auf eine Reihe spezifischer Kryptominer-Kandidaten auszurichten.

Anhang A: Potenzielle Kryptominer-Coins

Der Quellcode für die Zusammenstellung der Kandidaten und die Berechnung ihrer Rentabilität ist in unserem GitHub-Repository.