Anatomia dei cryptominer: i componenti interni del cryptomining

I cryptominer, o cryptojacker, sono un tipo di malware che sfrutta le risorse della vittima per trarre profitto eseguendo il mining della criptovaluta. A differenza del consueto utilizzo delle criptovalute da parte dei criminali come metodo di pagamento, i cryptominer utilizzano il loro elemento base, ossia l'operazione di mining della blockchain, per generare profitti.

Le criptovalute sono state originariamente concepite come metodo di trasferimento di denaro illimitato e decentralizzato in contrapposizione ai sistemi bancari tradizionali. Fin dalla prima apparizione dei bitcoin, sono state create molte altre criptomonete e token basati sulle criptovalute. Ogni token si basa su un tema o una serie di funzioni che lo distingue dagli altri token. Ad esempio, la valuta Monero mira a raggiungere una privacy totale e a prevenire il tracciamento delle transazioni, garantendo, al contempo, l'integrità, mentre le monete meme come Dogecoin sono più sentimentali che pratiche.

Poiché i criminali cercano di trarre profitto dalle loro attività rimanendo anonimi, le criptovalute rappresentano un'opzione redditizia tramite cui possono usare i loro criptofondi con il minimo rischio di venire identificati dalle forze dell'ordine. Il modo più diretto per conseguire guadagni finanziari senza essere identificati è eseguire il mining delle criptovalute orientate alla privacy, che consentono ai criminali di ottenere un profitto immediato senza rivelarsi alle vittime (nascondendo anche le eventuali transazioni che utilizzano questo profitto).

In questa serie di blog in tre parti, esamineremo in dettaglio il mondo delle criptovalute e dei cryptominer. Il primo post (il presente documento) tratta degli elementi fondamentali delle criptovalute, tra cui il funzionamento generale della tecnologia delle blockchain e del mining, oltre a descrivere perché i criminali scelgono una valuta da sottoporre a mining in grado di soddisfare i loro requisiti di privacy ed efficienza.

La parte 2 di questa serie tratta dei cryptominer, soprattutto quelli dannosi che abbiamo scoperto. Esamineremo alcuni dati relativi ai cryptominer, i loro profitti e il modo con cui operano e infettano le loro vittime. Il terzo e ultimo post della serie tratta delle tecniche di difesa con cui possiamo rilevare i cryptominer, mitigare il loro impatto e combatterli per impedire agli attacchi di generare profitti.

L'impatto dei cryptominer nel mondo

I cryptominer hanno influenzato il mondo dal 2013, quando si verificò una presumibile violazione dei computer dei clienti di una società di videogiochi per eseguire il mining dei bitcoin. Più di 10 anni dopo, questa minaccia è cresciuta a dismisura e i cryptominer rappresentano ora una parte sostanziale del crimine informatico in tutto il mondo.

Molti case study dei cryptominer sono stati pubblicati nel corso degli anni: dalla botnet WannaMine nel 2017 alla recente campagna Migo che ha preso di mira Redis sulle varianti di script di mining dei browser specifici del cloud. Negli ultimi anni, Akamai ha scoperto alcune botnet di cryptomining, come Panchan e NoaBot.

Volume degli attacchi

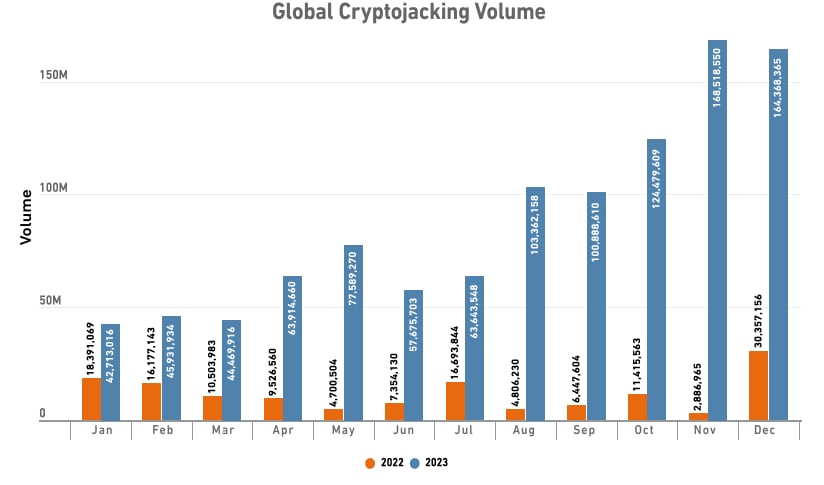

Sembra che, nel corso del tempo, un maggior numero di criminali abbia spostato la loro attenzione sui cryptominer. La Figura 1 mostra come nel 2023 si sia assistito ad un'enorme impennata nelle attività di cryptomining dannose a livello globale e questa tendenza è continuata nel 2024. Nonostante la crescita esponenziale, i rapporti di analisi non hanno notato cambiamenti significativi nel comportamento dei cryptominer. Il cryptominer tipico nel 2024 ha agito in modo molto simile ai suoi predecessori risalenti a 10 anni fa, ossia sferrando attacchi devastanti non mirati a bersagli precisi con l'intento di infettare le risorse nel cloud e i computer domestici per eseguire il mining delle monete orientate alla privacy.

Distribuzione delle industrie e dei settori dei cryptominer

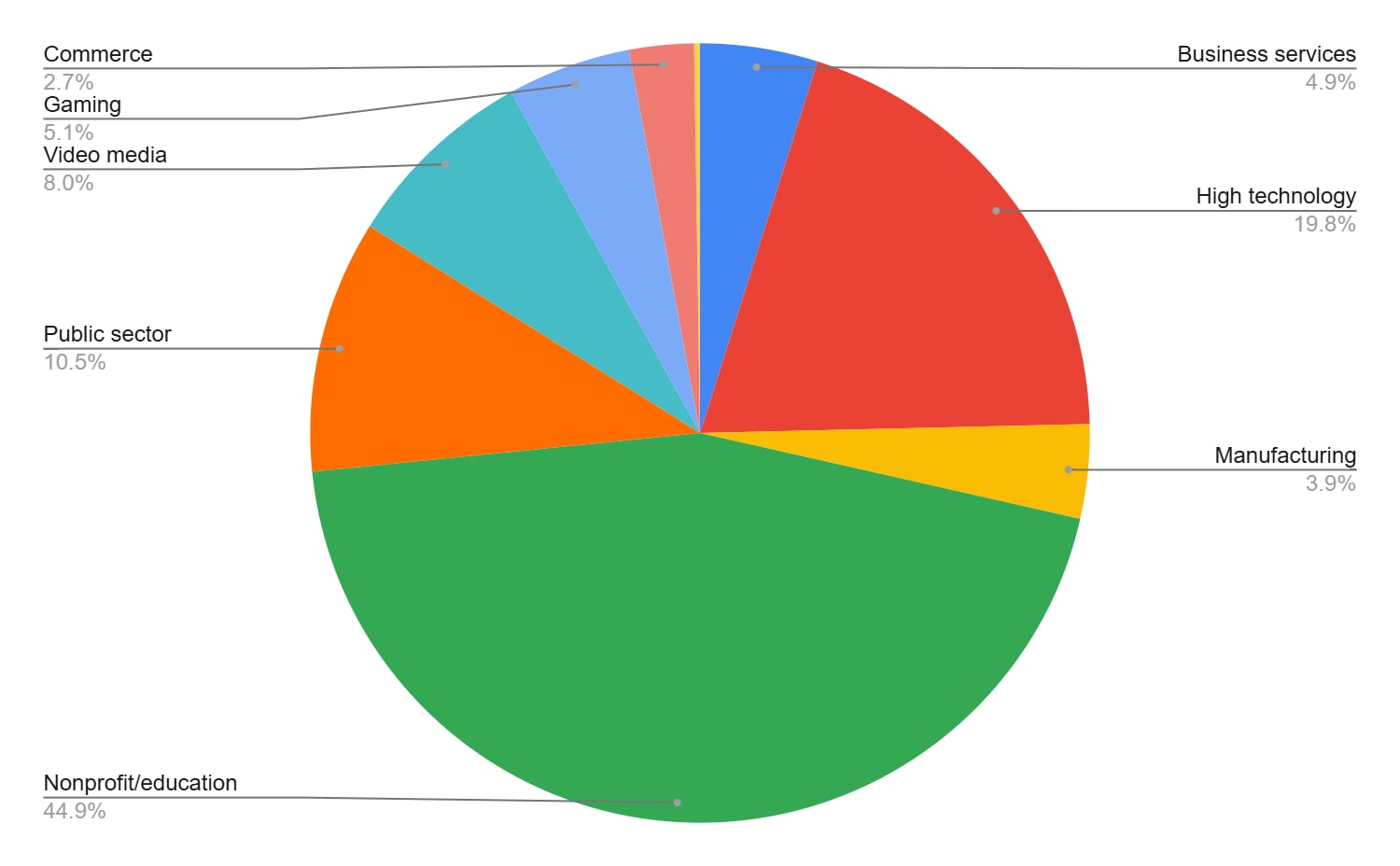

I cryptominer influenzano un'ampia gamma di industrie e settori. Utilizzando l'esclusiva visibilità di Akamai sul traffico in Internet, abbiamo identificato le comunicazioni dei cryptominer nei pool di cryptomining pubblici. La Figura 2 mostra la distribuzione del traffico del cryptomining nei vari settori aziendali.

Tra i settori maggiormente presi di mira, figura l'istruzione superiore, presumibilmente per le sue notevoli risorse computazionali, spesso lasciate incustodite.

Nel settore privato, i cryptominer prendono, preferibilmente, di mira settori come i servizi di hosting e cloud. Questi obiettivi offrono una straordinaria opportunità per i criminali che possono così accedere a notevoli risorse computazionali, eliminando, al contempo, gli effetti collaterali nell'ambiente preso di mira, come il notevole rumore, il calore e il consumo di elettricità, che potrebbero potenzialmente condurre al loro rilevamento.

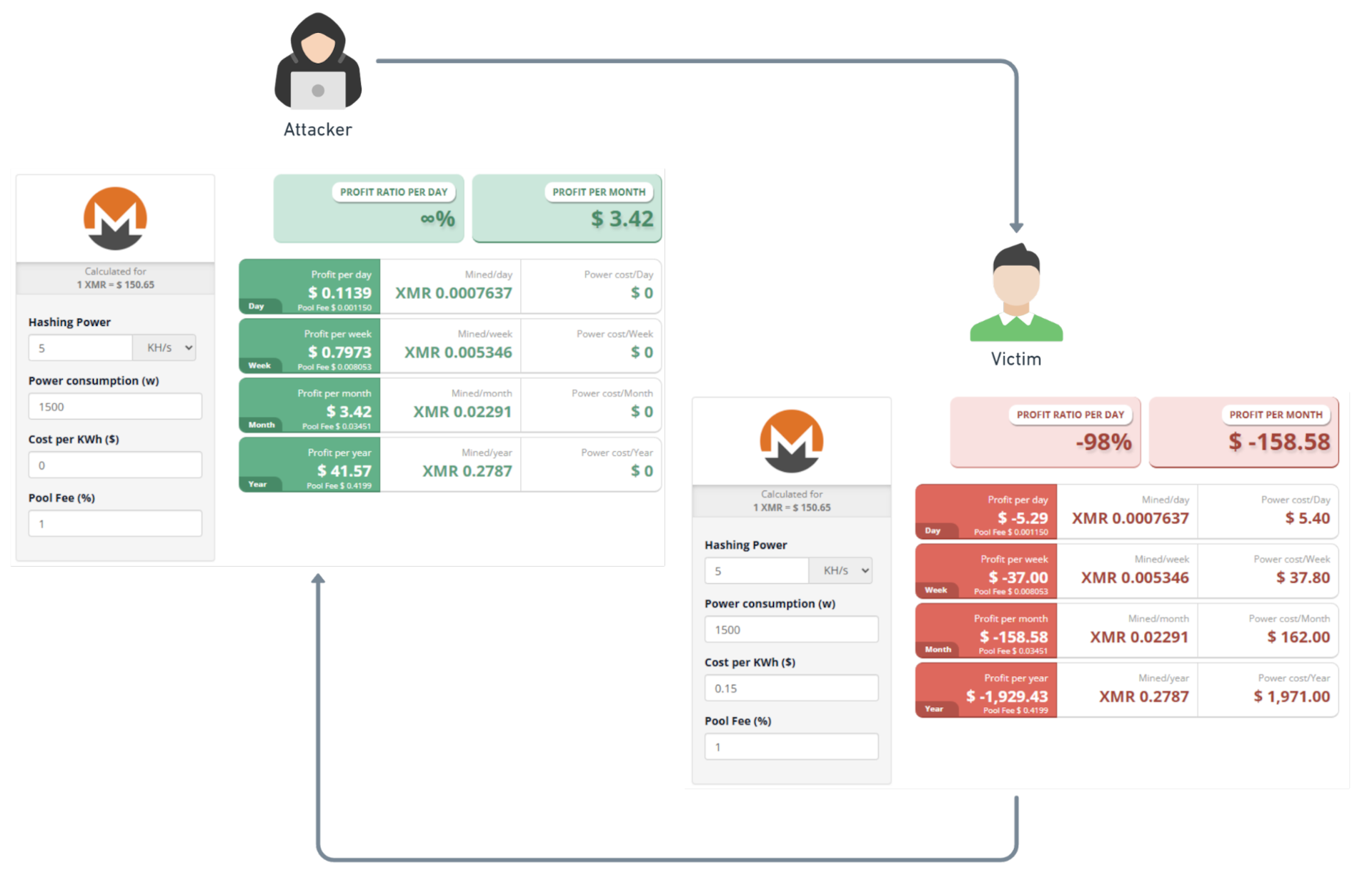

Questo tipo di attacco può essere devastante per le vittime da un punto di vista finanziario: nel 2022, Sysdig stimò che, per ogni dollaro di profitto di un cryptominer, la relativa vittima avrebbe perso circa 53 dollari (Figura 3).

Fig. 3. Profitto dei criminali rispetto alle spese delle vittime

Fig. 3. Profitto dei criminali rispetto alle spese delle vittime

L'AI generativa apporta una nuova superficie di attacco per i cryptominer

Un'altra tendenza che, secondo noi, influirà notevolmente sul panorama dei cryptominer è il recente aumento dell'AI generativa. Poiché il calcolo dell'AI è estremamente affidabile sulle unità di elaborazione grafica (GPU), questi componenti stanno diventando più comuni nelle reti e nei server aziendali. Poiché anche molti algoritmi di mining sono progettati per le GPU, l'infrastruttura di elaborazione sottostante dell'AI è molto allettante per gli operatori di cryptominer.

Probabilmente, è solo una questione di tempo prima che una campagna riuscirà a prendere di mira le infrastrutture dell'AI sia direttamente tramite l'interazione dei modelli che tramite il processo di formazione (o in entrambi i modi).

Le motivazioni dei criminali

I criminali scelgono di utilizzare i cryptominer per due motivi principali:

- Guadagni finanziari

- Privacy

Motivazioni finanziarie

Ad eccezione di hacktivisti e hacker sostenuti da governi nazionali, la maggior parte dei criminali informatici agiscono sulla base di motivazioni finanziarie. I cryptominer sono un modo semplice e diretto per monetizzare un'intrusione senza dover ulteriormente convertire in capitale il controllo della rete da parte del criminale, ad esempio sferrando attacchi ransomware a scopo di estorsione o vendendo dati sensibili. Ecco perché i malware di cryptomining sono allettanti per i criminali per generare profitti.

Altre considerazioni di cui tengono conto i criminali includono il valore delle criptovalute e la quota di mercato del mining. Se un criminale genera 1 dollaro all'anno, ad esempio, non vale la pena correre il rischio di essere arrestato. Pertanto, uno degli obiettivi dei criminali è trovare un equilibrio tra l'impegno e il profitto, che ci consente di restringere l'elenco delle potenziali monete su cui i criminali eseguono il mining.

Durante la nostra ricerca, abbiamo identificato un criminale che sembra attivo almeno da giugno 2018 e che è riuscito a generare un profitto medio di 300 XMR all'anno. Se calcoliamo i loro ricavi secondo l'attuale valore della valuta Monero (1 XMR equivale a 150 dollari), vediamo che il profitto generato è stato pari a circa 45.000 dollari, ossia equivalente al ricavo medio registrato da una piccola azienda senza dipendenti negli Stati Uniti nel 2024.

Motivazioni legate alla privacy

La privacy è intrinseca alla maggior parte delle criptovalute, che utilizzano algoritmi crittografici in grado di mantenere la privacy e la proprietà tramite chiavi segrete associate alle corrispondenti chiavi pubbliche, utilizzate come indirizzi del wallet. Sfruttando questa funzione intrinseca nelle criptovalute, insieme ad altri algoritmi per la privacy progettati allo scopo di nascondere gli importi delle transazioni e gli indirizzi dei dispositivi di invio e di ricezione, i criminali riescono ad occultare quasi del tutto le loro attività.

Come abbiamo già detto, i criminali devono tenere in conto la possibilità di scendere a compromessi quando decidono di passare al mining di specifiche criptovalute con le loro botnet, ad esempio, perdere la loro privacy a favore dei profitti perché potrebbero essere più redditizie le monete che offrono un minor livello di privacy. La privacy della valuta si misura tramite l'anonimato che fornisce in tre modi:

Comunicazione con la rete: alcune monete si basano sui protocolli di rete della privacy, come Tor o I2P

Protezione delle informazioni sulle transazioni, come importi e indirizzi del wallet, per prevenire il tracciamento e per nascondere il saldo dei conti

Utilizzare criptovalute nelle piattaforme di scambio che supportano la privacy

Ad esempio, i bitcoin non offrono la privacy delle transazioni, che rendono gli utenti vulnerabili al monitoraggio e incrementano il rischio di deanonimizzazione. Questa limitazione restringe la gamma delle criptovalute che possono sfruttare i criminali. Di conseguenza, i criminali sono motivati quando si rendono disponibili monete incentrate sulla privacy.

Tuttavia, queste motivazioni possono venire meno se le monete che supportano la privacy non sono più redditizie o se cambia il processo di mining, ad esempio, se si passa al sistema Proof-of-Stake (ulteriori informazioni di seguito), impedendo così ai criminali di generare facilmente profitti tramite metodi ad elevato utilizzo di risorse.

Un criminale motivato deve considerare come eseguire una campagna di cryptominer e, a tal scopo, è cruciale conoscere gli elementi fondamentali del processo di mining. Nella sezione successiva, esamineremo il processo di mining per capire quali sono le aree su cui i criminali focalizzano la loro attenzione in quanto ciò ci aiuterà a creare migliori tecniche di ricerca e rilevamento delle minacce.

Criptovaluta 101

Che cos'è una criptovaluta?

Una criptovaluta è una forma digitale di valuta che utilizza tecniche crittografiche per proteggere le transazioni e controllare la creazione di nuove unità, anche dette monete o token. A differenza delle valute tradizionali (note come denaro "reale"), le criptovalute operano su reti decentralizzate che utilizzano la tecnologia delle blockchain, un sistema contabile distribuito che viene gestito da una rete di nodi.

Ogni transazione eseguita sulla blockchain viene registrata in un blocco e collegata a quella precedente, creando una catena immutabile di record che è quasi impossibile modificare senza controllare la maggior parte della potenza computazionale della rete. Questa natura decentralizzata elimina la necessità di intermediari, come le banche, e offre un miglior livello di sicurezza e trasparenza.

Un componente essenziale dei sistemi di criptovalute è il wallet, ossia un insieme di segreti crittografici che consente agli utenti di eseguire transazioni con le risorse tramite la blockchain. Il wallet è rappresentato da una stringa di caratteri in un formato specifico, che viene definito indirizzo. Le transazioni eseguite tra questi indirizzi vengono registrati pubblicamente sulla blockchain, ma le identità dei partecipanti rimangono nascoste, a meno che non vengano collegate a tali indirizzi ulteriori informazioni.

Altre criptovalute incentrate sulla privacy, come le valute Monero o Zcash, adottano un ulteriore approccio implementando avanzate tecniche crittografiche, come firme ad anello, indirizzi segreti e dimostrazioni a conoscenza zero, per oscurare i dettagli delle transazioni, tra cui i dispositivi di invio e di ricezione e l'importo. Queste funzioni rendono difficile a terze parti risalire alle persone coinvolte nelle transazioni, offrendo un maggior livello di privacy e anonimato rispetto ai sistemi finanziari tradizionali.

Algoritmi di consenso

Per applicare nuovi blocchi alla blockchain, deve sussistere una base di verità su cui concordano tutti. L'utilizzo di una famiglia di algoritmi, definita algoritmi di consenso, e delle loro varianti specializzate può consentire alle reti decentralizzate di confermare le transazioni della blockchain. Questi algoritmi sono progettati per prevenire doppie spese, per mantenere l'integrità del libro mastro e per garantire l'affidabilità delle transazioni che avvengono tra le parti.

Le diverse criptovalute utilizzano vari meccanismi di consenso, ciascuno con un suo modo esclusivo di ottenere il consenso, bilanciando, al contempo, fattori come la sicurezza, la scalabilità e l'efficienza energetica.

PoW (Proof-of-Work)

L'algoritmo di consenso più noto è la PoW (Proof-of-Work), utilizzata dai bitcoin e da altre criptovalute. Nella PoW, i miner fanno a gara per risolvere complessi rompicapi matematici in un processo che richiede una notevole potenza computazionale. Il primo miner che risolve il rompicapo può aggiungere un nuovo blocco alla blockchain e viene ricompensato con criptovalute.

Questo processo è molto dispendioso da un punto di vista energetico, ma offre una solida sicurezza perché la modifica della blockchain richiederebbe ad un criminale di controllare più del 50% della potenza informatica della rete, rendendo praticamente impossibile sferrare l'attacco.

PoS (Proof-of-Stake)

Un altro algoritmo di consenso molto diffuso è la PoS (Proof-of-Stake), utilizzata da criptovalute come Ethereum 2.0 e Cardano. Nella PoS, gli addetti alla convalida devono scegliere di creare nuovi blocchi in base al numero di monete che dispongono e che sono disposti a mettere in gioco.

Questo approccio è più efficiente da un punto di vista energetico rispetto alla PoW perché non richiede molte risorse computazionali. Tuttavia, la PoS suppone che chi ha più da rischiare nella rete è più incentivato ad agire in modo onesto.

I cryptominer utilizzano SOLO algoritmi di mining PoC (Proof-of-Capacity), il cui argomento non viene trattato in questo articolo, perché il vettore di attacco si basa sul dirottamento (hijacking) delle risorse. In questo articolo, d'ora in poi, la PoW verrà considerata nel contesto del mining.

Algoritmi resistenti agli ASIC

Esistono vari tipi di hardware che sono utilizzati per calcolare l'algoritmo di consenso. Una CPU (Central Processing Unit) è un circuito integrato (IC) per uso generico che può essere utilizzato per calcolare qualsiasi algoritmo di consenso in modo semplice, ma, spesso, non efficiente. Ecco perché alcuni algoritmi sono progettati per le unità di elaborazione grafica (GPU), che riescono a gestire complessi calcoli aritmetici in modo più efficiente rispetto alle CPU.

Altri tipi di hardware utilizzati dai miner sono l'ASIC (Application-Specific Integrated Circuit) e l'FPGA (Field-Programmable Gate Array), che sono unità di elaborazione ottimizzate per eseguire una specifica attività. Entrambi sono eccellenti nelle attività deterministiche, come il calcolo dell'algoritmo di hashing sha1, ma nessuno dei due tipi è in grado di eseguire operazioni in caso di un'elevata domanda di memoria o di un elevato numero di settori durante l'esecuzione del runtime, a seconda dell'output di iterazione precedente.

La maggior parte delle criptovalute si basano sulla decentralizzazione, che è necessarie per mantenere la blockchain sicura e affidabile. Se una rete diventa centralizzata controllando la maggior parte dei nodi della rete o rappresentando il principale miner in base all'hashrate, un criminale potrebbe sferrare un attacco con il 51% delle possibilità. Per mitigare questa vulnerabilità, molte monete hanno aggiunto algoritmi di hashing specializzati che rendono la progettazione e la produzione degli ASIC meno sostenibile da un punto di vista finanziario.

Gli algoritmi sono basati su pratiche che utilizzano un processore generico per eseguire algoritmi complessi e ad elevata domanda di memoria, progettati per supportare le funzioni di ottimizzazione della CPU. In altre parole, l'algoritmo utilizza molto spazio dell'indirizzo di memoria e il maggior numero possibile di moderne funzioni della CPU per impedire la creazione di un ASIC dedicato. Essenzialmente, se si cerca di creare un ASIC per tale algoritmo, si finirà per ottenere una vera e propria CPU.

Processo di mining

Il processo di mining è simile ad una lotteria su larga scala. Ogni partecipante ha un compito da risolvere, che è costituito da informazioni in blocco e nonce. I miner sono necessari per trovare un nonce adatto alla difficoltà dell'obiettivo preso di mira nella rete, che è statisticamente possibile in uno specifico periodo di tempo, noto come tempo di destinazione che si ottiene impostando una difficoltà (d) nei blocchi futuri per mantenere stabile il valore del mining all'interno di questo intervallo di tempo.

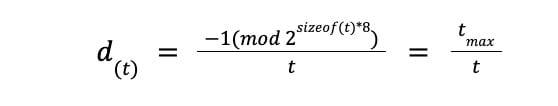

La difficoltà, di solito, suggerisce quanti hash è necessario calcolare per trovare un hash valido in grado di far raggiungere il valore desiderato (t). Il valore di destinazione indica un massimo per tutti gli hash validi. Il modo con cui la valuta Monero calcola la difficoltà consiste nel prendere il numero di hash possibili e dividerlo per il valore di destinazione.

Molte valute definiscono un proprio calcolo della difficoltà, ma il risultato è simile perché limita l'hashrate della rete (fhashrate[hashs]). Pertanto, se prendiamo il valore della difficoltà e lo dividiamo per il tempo di destinazione, possiamo ottenere l'hashrate della rete.

![Molte valute definiscono un proprio calcolo della difficoltà, ma il risultato è simile perché limita l’hashrate della rete (fhashrate[hashs]). Pertanto, se prendiamo il valore della difficoltà e lo dividiamo per il tenmpo di destinazione, possiamo ottenere l’hashrate della rete.](/site/it/images/blog/2024/process-two.jpg)

Ad esempio, se t = 0x1F e le dimensioni di t sono pari a 1 byte, la difficoltà è 0xFF0x1F = 8. È statisticamente possibile, quindi, trovare un valore corrispondente per ogni otto valori hash di un nonce casuale.

Dopo aver impostato un tempo di destinazione per il controllo del tasso di crescita della blockchain da parte della rete, possiamo fare la media del tempo per blocco su n blocchi e ottenere l'hashrate. Tramite l'hashrate, possiamo impostare la successiva difficoltà; in alcune monete, questa impostazione cambia su ogni blocco relativo agli ultimi n blocchi, mentre altre monete lo cambiano ogni numero costante di blocchi.

Privacy delle transazioni

Il bitcoin è la prima criptovaluta ampiamente usata con la tecnologia delle blockchain per registrare le transazioni della rete, che vengono memorizzate in testo non crittografato e sono pubblicamente accessibili tramite i servizi di esplorazione delle blockchain (o, manualmente, se lo si preferisce). L'anonimato associato ai bitcoin è in qualche modo fuorviante, anche se l'utilizzo dei wallet digitali è, in realtà, anonimo, mentre le interazioni con le terze parti non lo sono.

Ad esempio, se si desidera cambiare denaro reale (ad esempio, dollari) in bitcoin, è necessario rendere noto il wallet e, quindi, deanonimizzarlo, ossia collegando la propria identità al wallet. Eventuali tentativi di effettuare transazioni diversive per nascondere l'identità avranno, in definitiva, lo stesso risultato perché queste transazioni possono essere tracciate finché non lasciano la rete tramite una piattaforma di scambio. La deanonimizzazione si verifica, perlopiù, nei punti in cui vengono depositati fondi all'interno della rete o prelevati dalla rete.

Le criptovalute orientate alla privacy sono nate dalla necessità di garantire la privacy in alcuni contesti legittimi, come la mitigazione di abusi della conoscenza di transazioni. Tuttavia, è possibile abusare anche della privacy per occultare attività criminali, che rendono le criptovalute orientate alla privacy un requisito comune per i cryptominer e altri criminali.

Oggi, le monete orientate alla privacy possono nascondere gli indirizzi dei dispositivi di invio e di ricezione, nonché gli importi delle transazioni eseguite tra di essi. Questo livello di privacy rende le transazioni che riguardano fondi acquisiti in modo illecito non tracciabili all'interno della rete.

Criptovalute idonee

Analizzando le capacità e le esigenze dei criminali informatici che gestiscono i cryptominer, possiamo identificare un elenco di criptovalute in grado di soddisfare i loro requisiti. Innanzitutto, i cryptominer, di solito, operano su larga scala e in diverse architetture, rendendo essenziale implementare un processo di mining multipiattaforma. Questa diversità può riguardare le architetture x86, AMD64, ARM e di altre CPU.

In molti casi, le vittime non possiedono potenti GPU o mining rig equipaggiati con ASIC o FPGA. Di conseguenza, l'attenzione si sposta sugli algoritmi resistenti agli ASIC, che sono progettati per limitare il mining a piattaforme comuni e convenzionali, come i computer domestici e dispositivi simili.

Un altro aspetto importante su cui si basano i cryptominer è la privacy della rete della criptovaluta. Poiché i cryptominer sono considerati illegali nella maggior parte dei paesi, i criminali devono nascondere le loro tracce quando tentano di riciclare denaro sporco.

Queste considerazioni ci consentono di sottolineare quali sono i requisiti che determinano la scelta della valuta di un cryptominer:

- Architettura multipiattaforma

- Algoritmo di mining resistente agli ASIC

- Profitto elevato e sostenibile

- Moneta orientata alla privacy che supporta transazioni non tracciabili

- Semplice implementazione di un algoritmo di mining

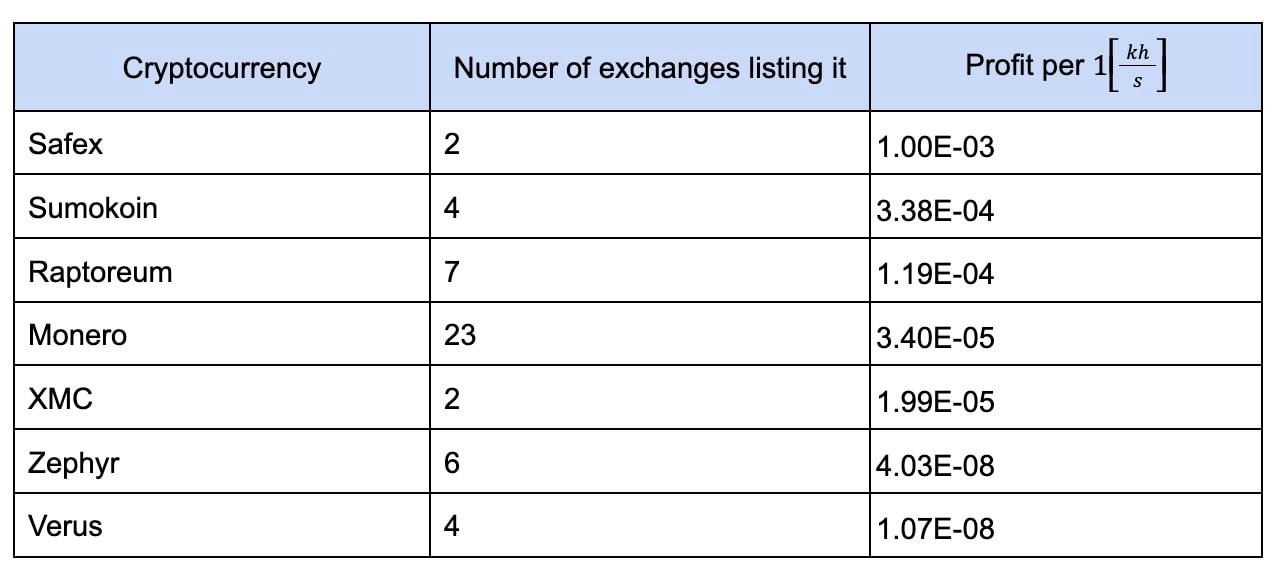

La Tabella 1 contiene una lista delle valute maggiormente rilevanti in base alle considerazioni riportate sopra. Questo elenco si focalizza sulle monete resistenti agli ASIC e orientate alla privacy, nonché sul numero delle borse crittografiche in cui sono attualmente riportate (vedere l' appendice A per l'elenco completo delle monete dei potenziali cryptominer).

Tabella 1. Confronto tra le criptovalute rilevanti e l’uso del cryptominer

Tabella 1. Confronto tra le criptovalute rilevanti e l’uso del cryptominer

La Tabella 1 è stata ordinata secondo la redditività delle monete disponibile al momento della stesura di questo articolo. In questa ricerca, ci focalizzeremo sulle monete più comunemente usate dai cryptominer e analizzeremo i campioni ITW (In-The-Wild). Per rigenerare la tabella delle monete idonee secondo i valori di mercato e i tassi di interesse attuali, abbiamo pubblicato il nostro codice nell'archivio Akamai GitHub.

Siamo riusciti a stilare questa tabella di monete idonee dopo aver esaminato le motivazioni dei criminali e i principi fondamentali di una blockchain di criptovalute, insieme al suo processo di mining. Ora, esamineremo da vicino tre monete e le topologie di mining che miner legittimi e cryptominer dannosi possono usare per ottenerle.

- Monero, una valuta nota per il suo utilizzo da parte dei criminali

- Zephyr, una valuta che sembra promettente

- Safex, una valuta che riteniamo potrebbe essere sottovalutata dai criminali

Monero

Monero è la moneta più comunemente usata dai cryptominer. Orientata alla privacy, si basa sull'algoritmo RandomX resistente agli ASIC, il che la rende ideale per i cryptominer. Monero utilizza avanzati algoritmi crittografici per offrire una tecnologia di privacy all'avanguardia, come firme ad anello, chiavi asimmetriche, segreti, RingCT e molto altro. Ulteriori informazioni su queste tecniche di privacy sono disponibili su Moneropedia.

Monero implementa RingCT, un algoritmo che combina una serie di transazioni non valide insieme a quelle reali per nascondere le informazioni utilizzate per la transazione e, quindi, l'importo trasmesso. Utilizza anche diverse tecniche per firmare i valori in modo che possano leggerli solo i partecipanti alla transazione. Le identità dei dispositivi di invio e di ricezione sono protette in modo crittografico, quindi la privacy viene garantita tramite tre fattori principali: il dispositivo di invio, il dispositivo di ricezione e l'importo.

Per rendere RandomX (e, quindi, Monero) resistente agli ASIC, definisce il suo set di istruzioni e una macchina virtuale (VM) che le esegue. A differenza delle VM tradizionali, non si tratta di un sistema operativo separato, ma piuttosto di una specie di interprete che traduce il set di istruzioni personalizzate che sono state impostate sull'hardware sottostante.

La maggior parte della nostra ricerca è focalizzata su Monero e le pratiche da noi utilizzate per analizzare la rete di Monero, i programmi e la blockchain possono essere applicate ad altre criptovalute.

Zephyr

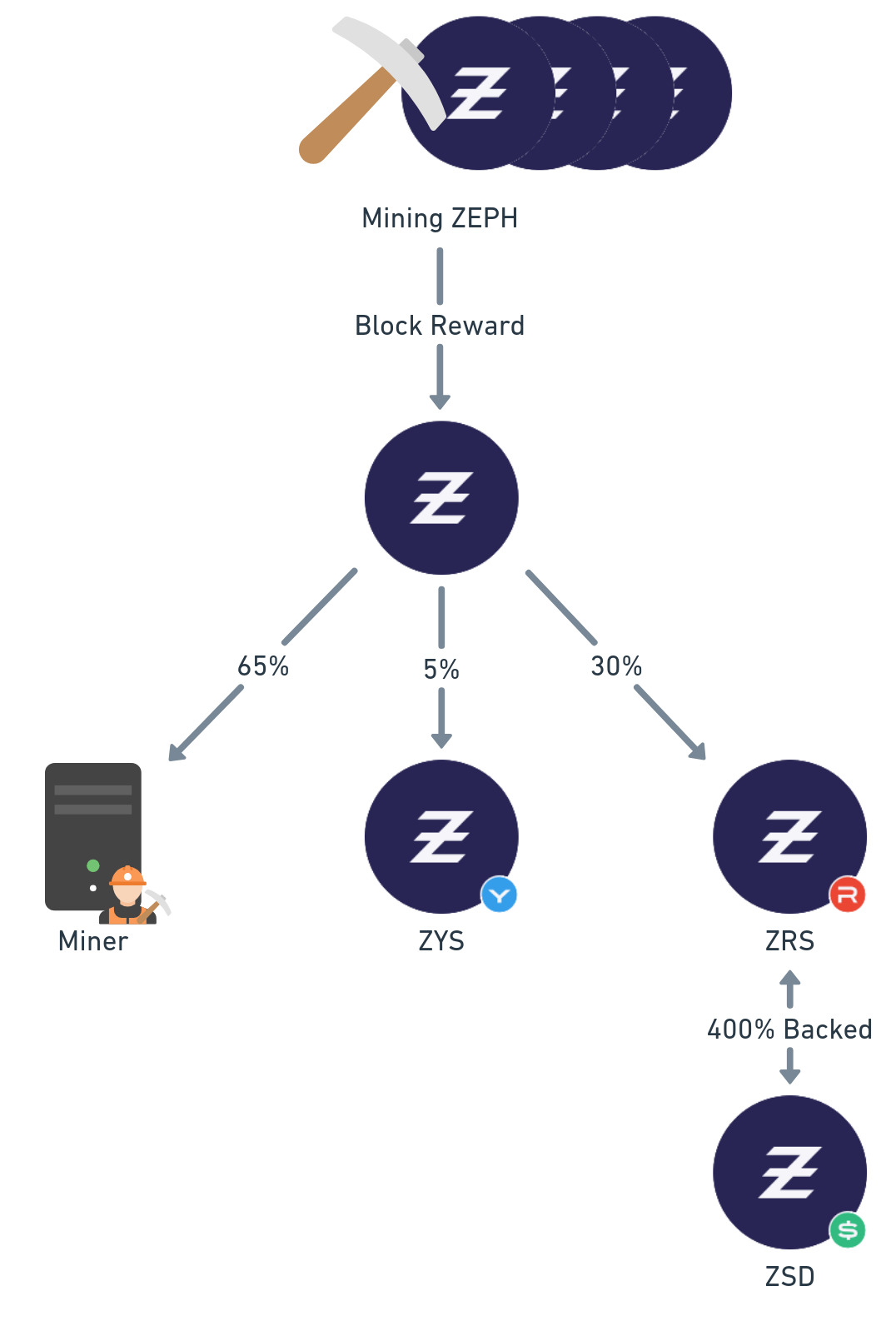

Zephyr si colloca come un protocollo incentrato sulla privacy che mira a rivoluzionare il settore delle stablecoin . Basandosi sulle solide funzioni per la privacy di Monero e utilizzando l'algoritmo PoW del mining di RandomX, Zephyr introduce un ecosistema esclusivo suddividendo le sue valute in quattro token: ZEPH, ZSD, ZRS e ZYS (Figura 4).

Fig. 4. Le relazioni del token Zephyr. Il mining ZEPH assegna il 65% dei ricavi per il miner e il resto viene tenuto dalla blockchain.

Fig. 4. Le relazioni del token Zephyr. Il mining ZEPH assegna il 65% dei ricavi per il miner e il resto viene tenuto dalla blockchain.

In questo sistema, ZEPH è la moneta che può essere sottoposta a mining per fungere da valuta di riferimento. ZRS funge da supporto per la moneta ZSD, che è la controparte delle stablecoin. Nel 2024, Zephyr ha lanciato ZYS, un meccanismo di rendimento progettato per generare profitti dall'aumento dei token ZYS distribuiti.

Il valore di ZYS, quindi, aumenta in modo coerente rispetto al valore di ZSD, offrendo agli utenti un investimento potenzialmente redditizio in base alle performance delle stablecoin. I criminali utilizzano il token ZEPH su cui è possibile effettuare il mining, considerando anche, al contempo, le tendenze degli altri token che possono essere presi di mira.

Attualmente, è la moneta meno redditizia per il mining, quindi anche la meno allettante da usare da parte dei cryptominer. Ciononostante, possiamo trovare esempi di malware che eseguono il mining della moneta Zephyr. Possiamo ipotizzare sul perché i criminali la utilizzano come parte della loro campagna: forse perché offre un tasso di interesse maggiore (7,896 ZEPH) per l'individuazione di un blocco o l'elusione di un motore di rilevamento specifico per la valuta Monero.

SafeX

Safex è una piattaforma della blockchain progettata per un mercato privato e decentralizzato in cui gli utenti possono acquistare e vendere prodotti senza intermediari. Questa piattaforma utilizza, principalmente, due criptovalute: SFT (Safex Token) e SFX (Safex Cash). Attribuendo la massima priorità alla privacy, Safex utilizza le firme ad anello e gli indirizzi segreti per impedire la tracciabilità delle transazioni e per proteggere le identità degli utenti, basandosi quindi, essenzialmente, su Monero.

Al momento, la moneta SafeX sembra la più redditizia per il mining, il che la rende allettante per i criminali, anche se non abbiamo trovato attività di cryptomining, ad eccezione di alcuni wallet nei file di configurazione.

Associando la rete di Safex tramite lo strumento dedicato che abbiamo creato, possiamo notare che la rete è piccolissima rispetto a quella di Monero. Siamo riusciti ad individuare 298 nodi, di cui solo 6 disponibili pubblicamente.

Anche se questa moneta sembra redditizia per il mining, è, attualmente, sottovalutata dai criminali, che, secondo noi, non sono ancora consapevoli della sua redditività, anche se riteniamo che, tra non molto, assisteremo a forme di abuso di questa moneta.

Topologie di mining

I miner possono impostare una rete di mining in varie topologie. Ogni configurazione presenta i suoi vantaggi e svantaggi, ma, in definitiva, sono tutti aspetti progettati per ottimizzare i profitti a discapito della sicurezza. Alcune topologie utilizzano un'architettura decentralizzata per supportare la rete e garantire la sua sostenibilità. Altre si focalizzano sull'ottimizzazione dell'hashrate e sulle maggiori possibilità di raccogliere gli interessi dei blocchi.

I componenti delle varie topologie sono essenzialmente uguali tra loro. Tutti interagiscono utilizzando vari protocolli di rete, come IP, I2P e Tor, e protocolli delle applicazioni, come Levin per le comunicazioni peer-to-peer e il protocollo STRATUM tramite JSON-RPC. Il protocollo Stratum è lo standard del cryptomining per la gestione di una serie di miner che utilizzano semplici processi JSON strutturati contenenti tutti i dati richiesti per il calcolo dell'algoritmo di hashing di consenso.

Case study

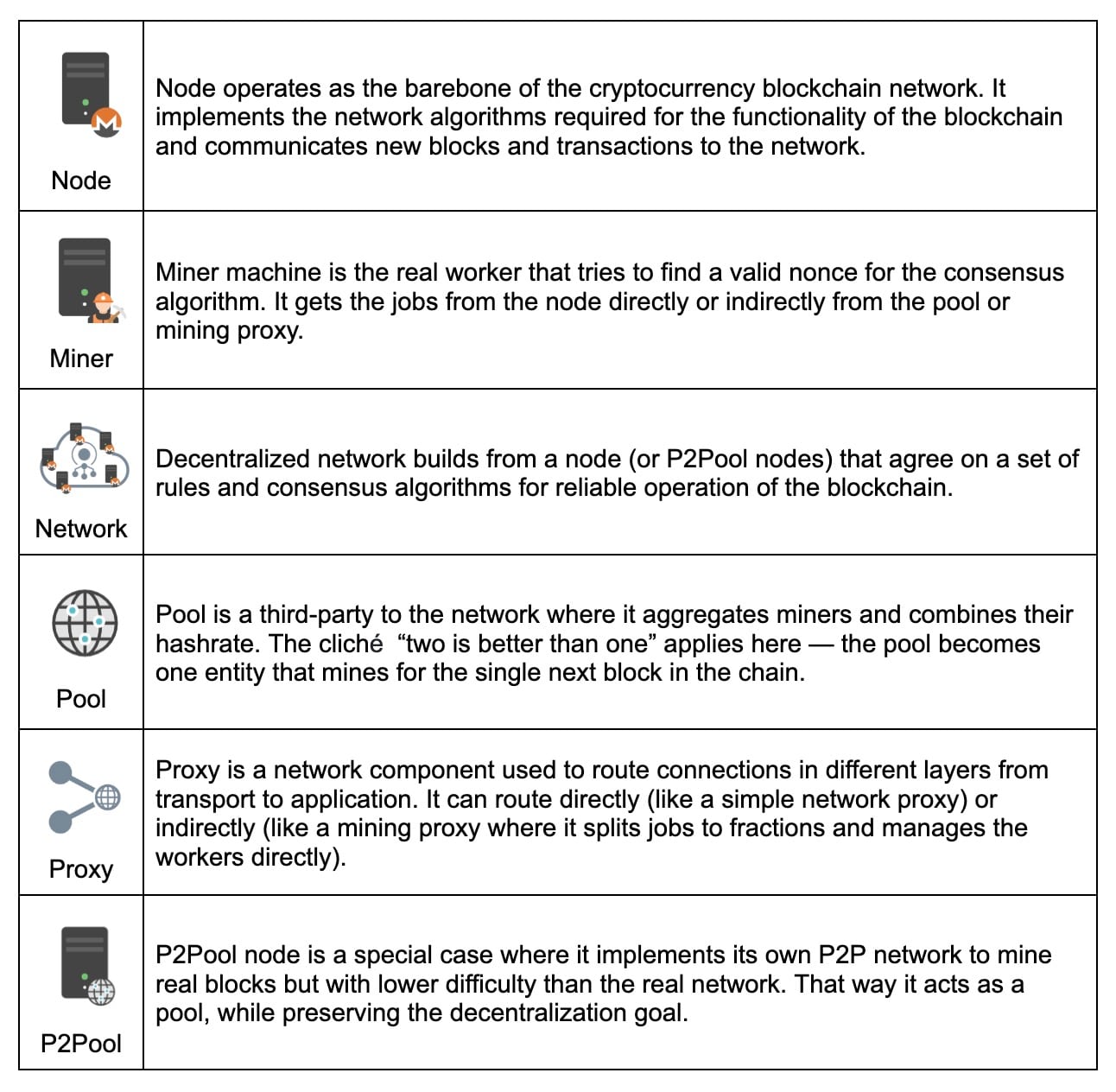

Nel nostro case study su varie topologie di mining, ci focalizzeremo su Monero. Una topologia tipica di mining di Monero è costituita da uno dei componenti mostrati nella Tabella 2.

Tabella 2. Topologie tipiche del mining di Monero

Tabella 2. Topologie tipiche del mining di Monero

Topologie utilizzate per le operazioni di mining

Le sezioni successive riportano i vari tipi di topologie che si possono usare per le operazioni di mining, tra cui:

- Solo

- Pool

- P2Pool

- Nicehash

- Proxy

Queste topologie, sia utilizzate per scopi legittimi che dannosi, svolgono un ruolo cruciale nella ricerca e nel rilevamento dei cryptominer.

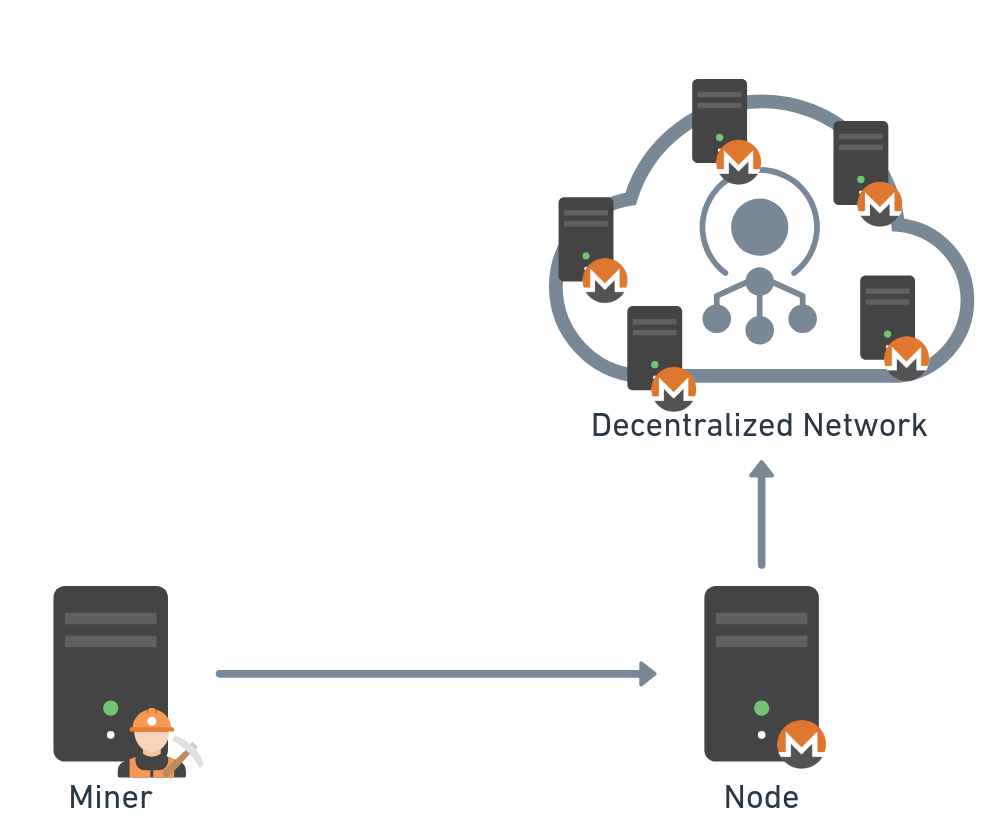

Solo

Con il mining indipendente, il miner lavora direttamente con il proprio nodo o con un nodo affidabile (Figura 5). Mentre il mining indipendente aumenta i potenziali guadagni del criminale quando si trova un blocco, riduce anche notevolmente le possibilità di ottenere gli interessi. Se la botnet del criminale è abbastanza grande, il mining indipendente potrebbe risultare remunerativo.

Tuttavia, se un criminale controlla una notevole quantità di hashrate, pone un serio rischio per la rete.

Fig. 5. Topologia del mining indipendente

Fig. 5. Topologia del mining indipendente

Non abbiamo ancora riscontrato malware di cryptomining configurati per il mining indipendente, forse, perché non sempre risulta redditizio per il criminale, che, nel lungo termine, potrebbe trovare più vantaggiose altre strategie di mining, o anche per gli elevati costi operativi richiesti per gestire un nodo e per il fatto che disporre di un nodo potrebbe compromettere l'anonimato del criminale.

Pool

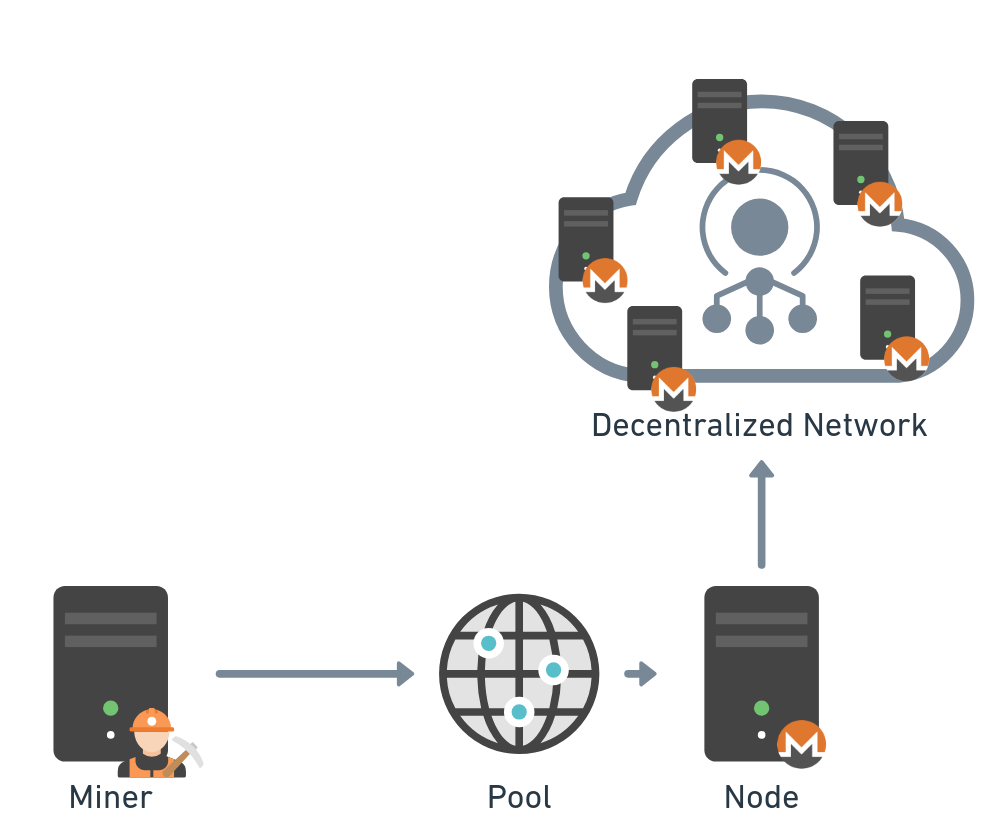

A differenza del mining, esiste un modo per individuare più facilmente un nuovo blocco unendo le forze con altri miner (dopo tutto, è come un gioco di statistica). Se più miner si uniscono per risolvere il blocco successivo nella catena, è possibile combinare i loro hashrate per poterli rappresentare come un solo miner nella rete (Figura 6).

Fig. 6. Topologia del pool mining

Fig. 6. Topologia del pool mining

Questo miner viene ora denominato pool , che è, solitamente, gestito da una sola entità. Quando viene rilevato un nuovo blocco, l'interesse viene suddiviso tra i miner partecipanti in base al loro impegno, che equivale alle azioni. Pertanto, un pool è il coordinatore di più miner che aumentano le possibilità statistiche di eseguire il mining di un blocco e di acquisire gli interessi.

Alcuni pool richiedono una quota di partecipazione e hanno tutti un modello di pagamento che definisce il modo con cui vengono suddivisi gli interessi, come, ad esempio, il metodo PPLNS (Pay-Per-Last-N-Shares) . Molti pool non richiedono l'autenticazione o l'identificazione da parte del miner, ma, di solito viene utilizzato l'indirizzo del wallet per l'autenticazione e il pagamento.

Sono tantissimi, invece, i pool che offrono un'ampia copertura per le varie criptomonete. Alcuni pool riuniscono più monete in base a funzioni comuni, come la privacy, e forniscono un modo semplice per gestire più mining rig con lo stesso pool. Altri pool offrono processi di mining multi-moneta, in cui lo stesso rig esegue il mining di più monete simultaneamente in base al loro profitto, in modo simile all'operazione nicehash .

La Tabella 3 contiene un elenco di pool di mining per le tre monete idonee del cryptominer, di cui abbiamo discusso in precedenza.

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com

|

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org

|

Tabella 3. Pool di mining noti per le valute Monero, Zephyr e SafeX

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabella 3. Pool di mining noti per le valute Monero, Zephyr e SafeX

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabella 3. Pool di mining noti per le valute Monero, Zephyr e SafeX

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabella 3. Pool di mining noti per le valute Monero, Zephyr e SafeX

P2Pool

P2Pool di Monero è un pool di mining decentralizzato che risolve i problemi di centralizzazione che si trovano spesso nei pool di mining tradizionali. Invece di basarsi su un'autorità centralizzata per gestire le operazioni di mining e distribuire i ricavi, P2Pool crea una rete peer-to-peer in cui i miner collaborano direttamente (Figura 7). Questo approccio si allinea con l'impegno di Monero in termini di privacy e decentralizzazione, migliorando la sicurezza e la correttezza nel processo di mining.

Fig. 7. Topologia del mining P2Pool

Fig. 7. Topologia del mining P2Pool

Nel sistema P2Pool, ogni miner esegue un nodo Monero completo e contribuisce alla potenza di hash della rete, mantenendo, al contempo, il controllo sulle proprie attività di mining. Gli interessi vengono distribuiti proporzionalmente in base al contributo di ciascun miner senza compromettere le solide funzioni relative alla privacy di Monero.

Eliminando il controllo centralizzato, P2Pool riduce i rischi come i single point of failure e la potenziale censura, offrendo un ambiente più resiliente e democratico per i miner presenti nell'ecosistema di Monero.

Nonostante i vantaggi apportati dall'utilizzo della topologia P2Pool, che non prevede quote e consente una migliore individuazione dei blocchi, non abbiamo incontrato un esempio dannoso che utilizza questa topologia. Se il funzionamento di un nodo stabile rappresenta uno svantaggio dal punto di vista del criminale, può comprometterne l'anonimato.

Nicehash

Nicehash è un servizio di trading delle risorse computazionali. I miner possono mettere in vendita gli hashrate dei loro rig senza specificare un solo algoritmo e fissare un prezzo, eliminando così sia la componente statistica del mining che il fattore legato alla fortuna e sostituendoli con un reddito ridotto, ma costante.

Questo tipo di mining è simile al mining di pool, in cui i processi di mining combinano più algoritmi contemporaneamente a indicare che il miner eseguirà il mining utilizzando diversi algoritmi allo stesso tempo per più acquirenti.

È meno probabile individuare cryptominer collegati al servizio Nicehash per il loro requisito KYC (Know Your Customer) relativo all'identificazione di venditori e acquirenti perché potrebbero essere collegati utilizzando un'identità fittizia o rubata, anche se, forse, non duratura.

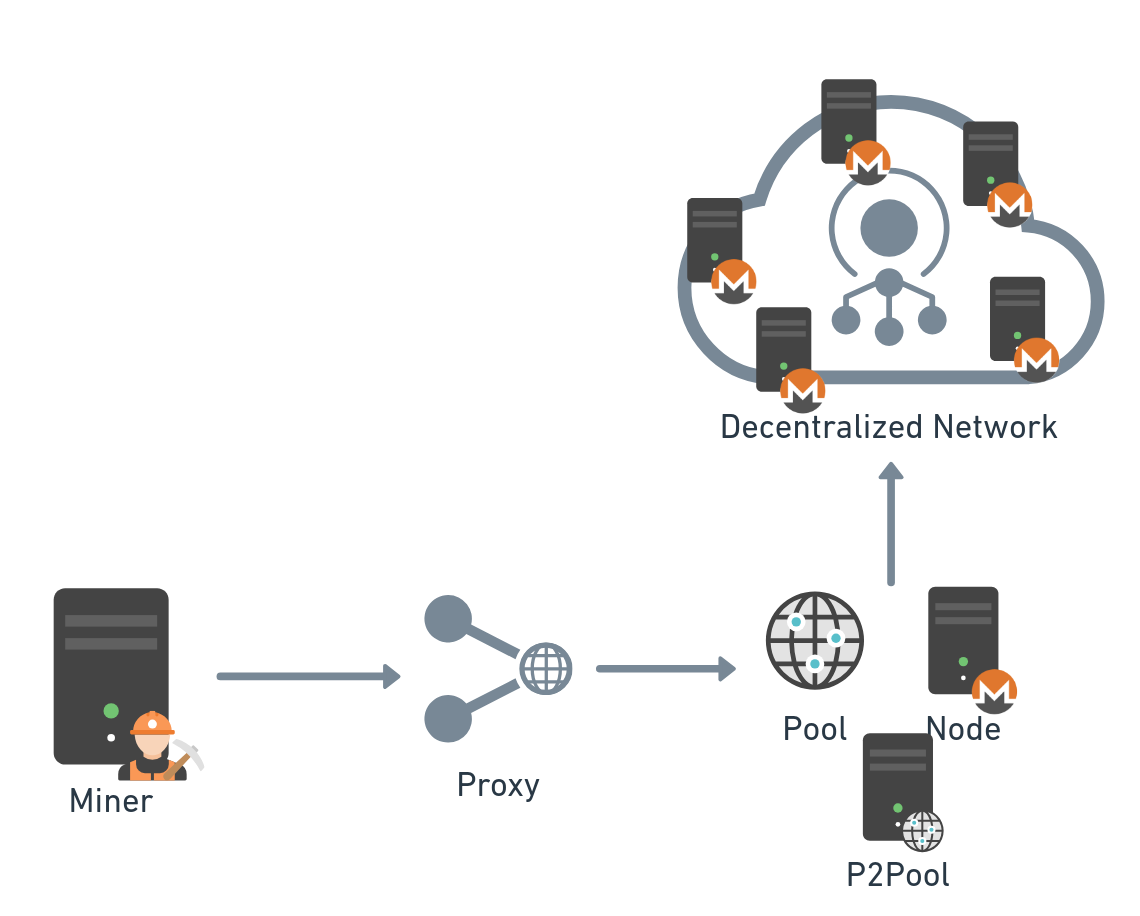

Proxy

Il proxy è un noto componente della rete che instrada le connessioni sui livello di trasporto e applicazioni. Il mining di Monero, e il mining in generale, utilizza il protocollo Stratum per eseguire i processi di mining e, come con qualsiasi protocollo di applicazioni, può essere reindirizzato tramite un proxy o una semplice regola della tabella di routing ad un altro server, se necessario.

In alternativa, un server proxy di mining può gestire direttamente i miner suddividendo un lavoro da un pool o un nodo e distribuendolo nei miner connessi proprio come il proxy XMRig del software di Monero che funge da middleware per l'assegnazione dei lavori (Figura 8).

Fig. 8. Topologia del mining proxy

Fig. 8. Topologia del mining proxy

Come abbiamo osservato, entrambi i tipi sono utilizzati dai criminali e si distinguono per il fatto che uno di essi tenta di nascondere l'indirizzo del pool di mining, mentre l'altro nasconde il pool e il wallet che ha utilizzato.

Conclusione

L'utilizzo di criptovalute nel crimine informatico è una pratica comune, ma, di solito, come metodo di pagamento. Al contrario, il malware del cryptominer sfrutta gli aspetti fondamentali delle criptovalute, ossia il relativo processo di mining, come mezzo principale per generare profitti.

I criminali possono utilizzare varie topologie di mining per migliorare la loro privacy e aumentare la resilienza dai metodi di rilevamento comunemente usati. Ad esempio, evitare di includere gli indirizzi del wallet nei campioni di malware riduce l'efficacia dei motori di analisi statica progettati per identificare i modelli degli indirizzi del wallet. Questa strategia rende anche più difficile collegare i singoli campioni ad una campagna più vasta, proteggendo quindi l'anonimato dell'operazione.

La creazione di una tabella di monete idonee del cryptominer ci consente di prevedere la moneta scelta dai criminali, che potrebbe essere usata all'interno della loro botnet di cryptominer. Questa informazione può aiutarci a scoprire campagne passate inosservate e a focalizzare i nostri metodi di rilevamento su una serie specifica di monete idonee del cryptominer.

Appendice A. Monete dei potenziali cryptominer

Il codice sorgente per la raccolta delle monete idonee e il calcolo della redditività è disponibile nel nostro archivio GitHub.