Anatomía de los programas de criptominería: aspectos internos de la criptominería

Los programas de criptomineríao cryptojackersson un tipo de malware que explota los recursos de la víctima para obtener beneficios mediante la minería de criptomonedas. A diferencia del uso habitual de la criptomoneda por parte de los atacantes como método de pago, los programas de criptominería utilizan la base fundamental de la criptomoneda, que es la operación de minería de blockchain, para generar ganancias financieras.

La criptomoneda se diseñó originalmente como una forma descentralizada y sin fronteras de transferir dinero y separarse de los sistemas bancarios tradicionales. Desde la primera aparición del bitcoin, se han creado muchas otras criptomonedas y tokens basados en criptomonedas. Cada token se basa en un tema o conjunto de características que lo distingue de otros. Por ejemplo, el objetivo de la moneda Monero es lograr una privacidad total y evitar el seguimiento de las transacciones al tiempo que se garantiza la integridad, mientras que las monedas meme como Dogecoin tienen un fin más sentimental que práctico.

Dado que los atacantes tratan de obtener beneficios y garantizar su anonimato, las criptomonedas son una opción lucrativa: les permiten utilizar sus fondos de criptomoneda con un riesgo mínimo de identificación por parte de los cuerpos de seguridad. La forma más directa de obtener beneficios financieros sin identificación es mediante la minería de criptomonedas orientadas a la privacidad, que proporcionan a los atacantes beneficios inmediatos sin revelarse a la víctima (y también enmascaran cualquier transacción que realicen con esos beneficios).

En esta serie de blogs de tres partes, profundizaremos en el mundo de las criptomonedas y los programas de criptominería. La primera publicación (esta) trata sobre los fundamentos de las criptomonedas, incluido el funcionamiento de la tecnología de blockchain y la minería en general. También analizamos los razonamientos del atacante para elegir una moneda explotable que cumpla sus requisitos de privacidad y eficiencia.

En la segunda parte de esta serie se tratarán los programas de criptominería, en concreto los softwares maliciosos que hemos encontrado. Examinaremos algunos datos de estos programas, sus ganancias y cómo funcionan e infectan a sus víctimas. La tercera y última publicación de la serie cubre las técnicas de defensa: cómo podemos detectar los programas de criptominería, mitigar su impacto y luchar contra ellos para evitar que los ataques generen beneficios.

El impacto de los programas de criptominería en el mundo

Se tiene constancia de programas de criptominería desde 2013, cuando una empresa de videojuegos supuestamente explotó los equipos de los clientes para minar bitcoin. Más de 10 años después, la amenaza ha crecido a una escala enorme y los programas de criptominería son ahora una parte sustancial de la ciberdelincuencia en todo el mundo.

A lo largo de los años se han publicado muchos casos reales de programas de criptominería: desde la botnet WannaMine en 2017 hasta la reciente campaña Migo, que se centró en Redis, pasando por variantes de scripts específicos para la nube y de minería en navegador. En los últimos años, en Akamai hemos descubierto algunas botnets de criptominería, como Panchan y NoaBot.

Volumen de los ataques

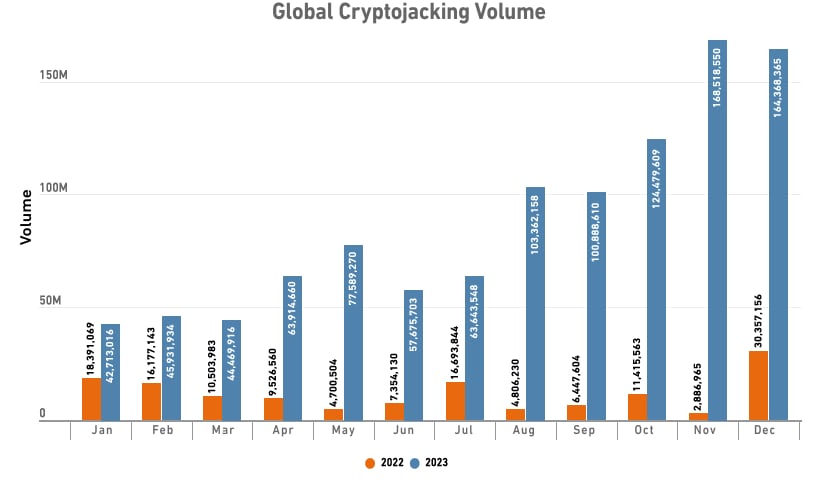

Con el tiempo, cada vez más atacantes parecen centrarse en los programas de criptominería. La figura 1 muestra que en 2023 se produjo un enorme aumento de la actividad de criptominería maliciosa a nivel mundial. Y esta tendencia continuó en 2024. A pesar del crecimiento explosivo, los informes de análisis no han señalado cambios significativos en el comportamiento de los programas de criptominería. El típico programa de criptominería de 2024 actúa de forma muy similar a sus predecesores de hace 10 años; es decir, ataques altamente ruidosos y sin objetivos que infectan los recursos de la nube y los ordenadores domésticos para minar monedas orientadas a la privacidad.

Distribución de industrias y sectores de los programas criptominería

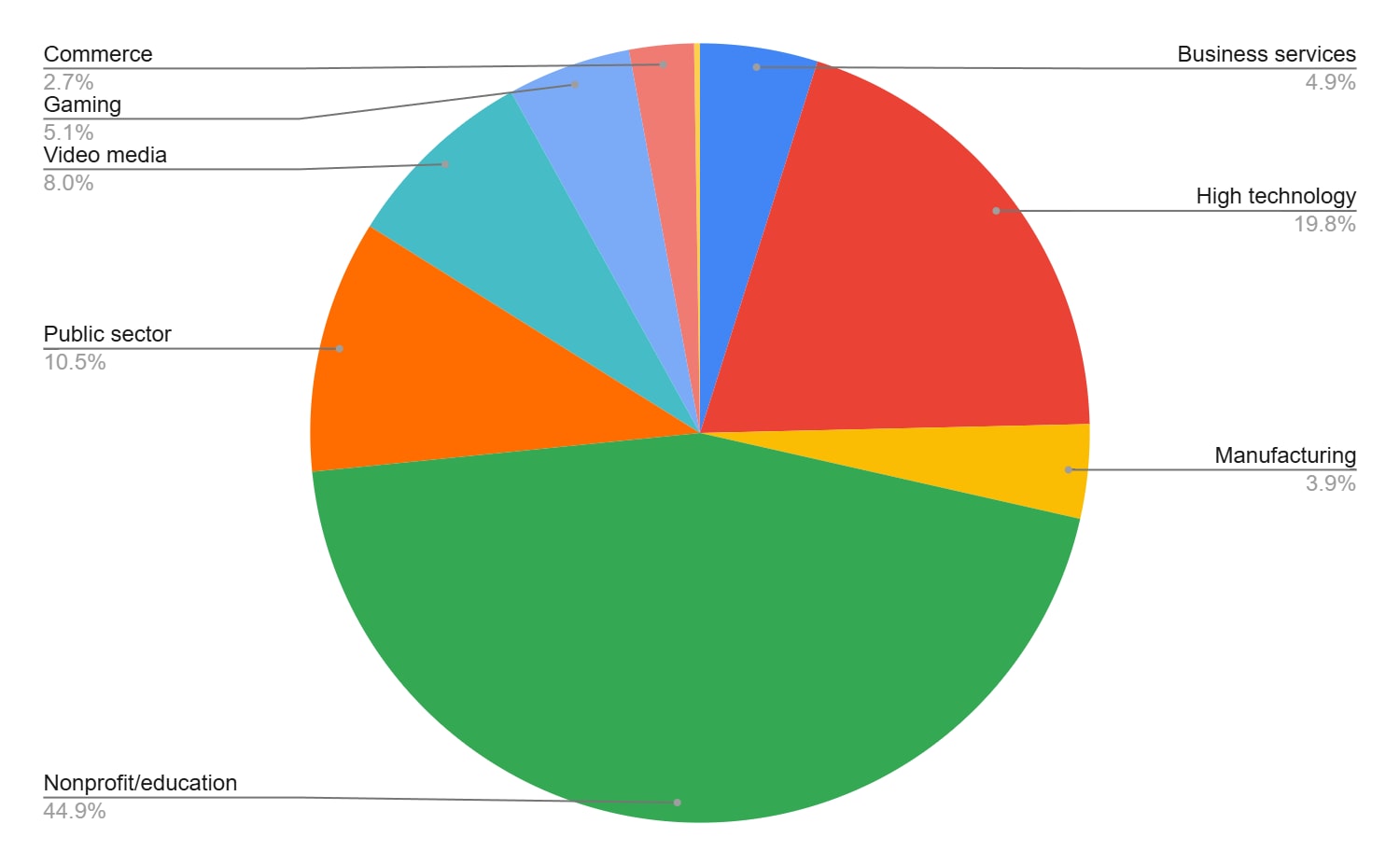

Los programas de criptominería afectan a una amplia variedad de industrias y sectores. Gracias a la visión única de Akamai sobre el tráfico de Internet, identificamos las comunicaciones de criptominería con conjuntos públicos de criptominería. La figura 2 muestra la distribución del tráfico de criptominería en diferentes sectores empresariales.

Las instituciones de educación superior se encuentran entre los sectores más atacados, presumiblemente debido a sus importantes recursos informáticos, a los que a menudo no se prestan a atención.

En el ámbito privado, los programas de criptominería se dirigen preferentemente a sectores como los servicios en la nube y de alojamiento. Estos objetivos son una gran oportunidad para los atacantes, ya que les permiten acceder a amplios recursos informáticos sin consecuencias en el entorno de la víctima, como un aumento sustancial del ruido, el calor o el consumo eléctrico que podría delatarlos.

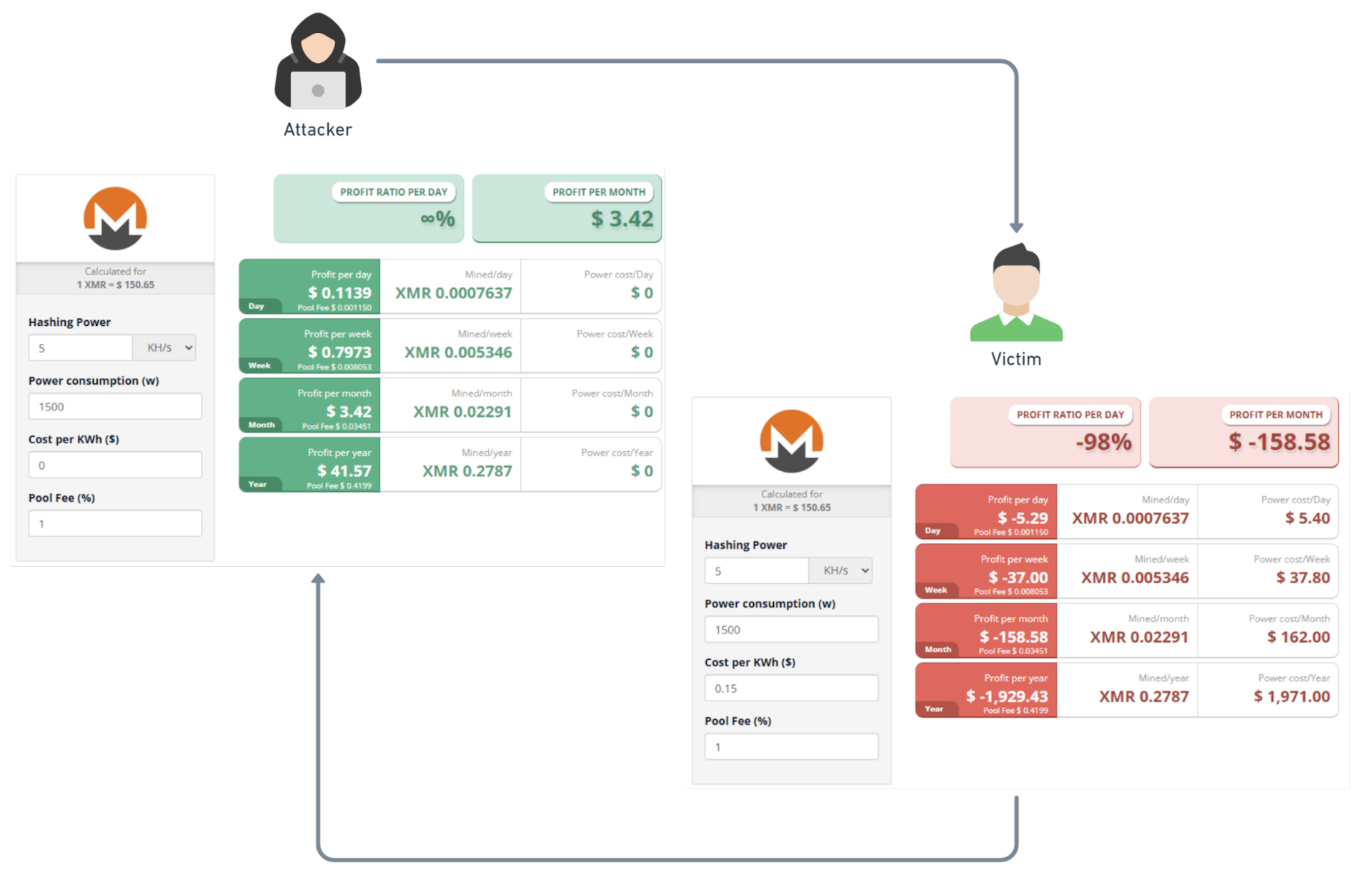

Este tipo de ataque puede ser económicamente devastador para las víctimas. En 2022, Sysdig apuntó que que por cada 1 USD de ganancia de criptominería, la víctima pierde aproximadamente 53 USD (Figura 3).

Fig. 3: Beneficio del atacante en comparación con los gastos de la víctima

Fig. 3: Beneficio del atacante en comparación con los gastos de la víctima

La IA generativa aporta una nueva superficie a los programas de criptominería

Otra tendencia que predecimos que afectará significativamente al paisaje de los programas de criptominería es el reciente aumento de la inteligencia artificial generativa. Dado que el cálculo de IA depende en gran medida de las unidades de procesamiento de gráficos (GPU), estos componentes se están volviendo más comunes en las redes y los servidores de las organizaciones. Debido a que muchos algoritmos de minería también están diseñados para GPU, la infraestructura informática subyacente del sector de la IA es muy atractiva para los operadores de criptominería.

Probablemente sea solo cuestión de tiempo antes de que presenciemos una campaña dirigida a las infraestructuras de IA, ya sea directamente a través de la interacción del modelo o mediante el proceso de formación (o ambos).

Motivación del adversario

Los atacantes eligen emplear programas de criptominería por dos motivos principales:

- Financieros

- De privacidad

Motivación financiera

Con la excepción de los atacantes y el hacktivismo patrocinados por estados, la mayoría de los delitos cibernéticos tienen motivos económicos. Los programas de criptominería son una forma sencilla y directa de rentabilizar una intrusión sin la fase adicional de convertir el control del atacante en capital, como pasa con la extorsión por ransomware o con la venta de datos confidenciales. Esto convierte al malware de criptominería en un atractivo generador de dinero para los atacantes.

Otras consideraciones que los atacantes tienen en cuenta incluyen el valor de las criptomonedas y la tasa de participación en minería. Por ejemplo, si el atacante genera un céntimo de USD al año, no vale la pena correr el riesgo de ser arrestado. Por lo tanto, uno de los objetivos del atacante es encontrar un equilibrio entre esfuerzo y beneficio, lo que nos permite reducir la lista de posibles monedas explotadas por los atacantes.

Durante nuestra investigación, identificamos a un atacante que parece estar activo desde al menos junio de 2018 y que ha podido generar unos ingresos medios de 300 XMR al año. Si calculamos sus ingresos según el valor actual de Monero (1 XMR son 150 USD), vemos que ganó aproximadamente unos 45 000 USD. Este es el ingreso promedio de una pequeña empresa sin empleados en los Estados Unidos en 2024.

Motivación de privacidad

La privacidad es intrínseca a la mayoría de las criptomonedas. Emplean algoritmos criptográficos que preservan la privacidad y la propiedad a través de claves secretas emparejadas con las claves públicas correspondientes, que sirven como direcciones de cartera. Al aprovechar esta característica inherente de la criptomoneda, junto con algoritmos de privacidad adicionales diseñados para ocultar los importes de las transacciones, las direcciones del remitente y las direcciones del destinatario, un atacante puede ocultar sus actividades casi por completo.

Como hemos mencionado, los atacantes tienen en cuenta varias compensaciones al dirigir sus botnets para que minen criptomonedas determinadas. Una de estas compensaciones tiene que ver con la privacidad del atacante sobre los beneficios, ya que podría haber monedas más rentables que ofrezcan menos privacidad. La privacidad de la moneda se mide a través del anonimato que podría proporcionar en tres aspectos:

Comunicándose con la red; hay monedas que dependen de protocolos de red de privacidad como Tor o I2P.

Protegiendo la información de las transacciones, como las direcciones y los importes de la cartera, para evitar el rastreo y la ocultación de los saldos de las cuentas.

Inscribiendo la criptomoneda en plataformas de intercambio que admitan privacidad.

Por ejemplo, el bitcoin carece de privacidad en las transacciones, lo que hace que los usuarios sean vulnerables a la supervisión y aumenta el riesgo de desanonimización. Esta limitación restringe el rango de criptomonedas que los atacantes pueden explotar. En consecuencia, los adversarios permanecen motivados mientras haya disponibles monedas rentables centradas en la privacidad.

Sin embargo, esta motivación podría disminuir si las monedas de privacidad no resultaran rentables o si el proceso de minería se modificara, como un cambio hacia pruebas de participación (más información a continuación), lo que impediría que los atacantes generaran beneficios fácilmente a través de métodos que utilizan muchos recursos.

Un atacante motivado tiene que considerar cómo ejecutar una campaña de criptominería de este tipo y entender los fundamentos del proceso de minería es crucial para ello. En la siguiente sección, veremos el proceso de minería para comprender dónde centran su atención los atacantes, lo que nos ayudará a crear mejores técnicas de caza y detección.

Principios básicos de criptomoneda

¿Qué es una criptomoneda?

Una criptomoneda es una forma digital de moneda que aprovecha las técnicas criptográficas para proteger las transacciones y controlar la creación de nuevas unidades, es decir, monedas o tokens. A diferencia de las monedas tradicionales (conocido como dinero real), las criptomonedas operan en redes descentralizadas que utilizan tecnología de blockchain, un sistema de contabilidad distribuido mantenido por una red de nodos.

Cada transacción en el blockchain se registra en un bloque y se vincula al anterior, creando una cadena inmutable de registros que es casi imposible de modificar sin controlar la mayoría de la potencia computacional de la red. Esta naturaleza descentralizada elimina la necesidad de intermediarios, como los bancos, y ofrece mayor seguridad y transparencia.

Un componente esencial de los sistemas de criptomonedas es la cartera, que es un conjunto de secretos criptográficos que permiten a los usuarios realizar transacciones de activos a través del blockchain. La cartera se representa mediante una cadena de caracteres en un formato específico denominado dirección. Las transacciones entre estas direcciones se registran públicamente en el blockchain, pero las identidades de los participantes permanecen ocultas a menos que se vincule información adicional a la dirección.

Las criptomonedas más centradas en la privacidad, como Monero o Zcash, van un paso más allá implementando técnicas criptográficas avanzadas como firmas de anillo, direcciones ocultas y pruebas de conocimiento cero para ocultar los detalles de las transacciones, incluidos el remitente, el destinatario y el importe. Estas características hacen que sea difícil para terceros rastrear transacciones hasta individuos específicos, lo que ofrece más privacidad y anonimato que los sistemas financieros tradicionales.

Algoritmos de consenso

Para aplicar nuevos bloques al blockchain, todo el mundo debe estar de acuerdo en alguna base de verdad. El uso de una familia de algoritmos denominada algoritmos de consenso y sus variantes especializadas puede hacer que las redes descentralizadas funcionen para validar las transacciones de blockchain. Estos algoritmos están diseñados para evitar el doble gasto, mantener la integridad del libro mayor y permitir transacciones sin necesidad de confianza entre las partes.

Las diferentes criptomonedas utilizan varios mecanismos de consenso, cada uno con su enfoque único para lograrlo y equilibrar factores como la seguridad, la escalabilidad y la eficiencia energética.

Prueba de trabajo

El algoritmo de consenso más conocido es Prueba de trabajo (PoW), utilizado para bitcoin y otras criptomonedas. En PoW, los mineros compiten para resolver complejos rompecabezas matemáticos, un proceso que requiere una potencia computacional significativa. El primer minero que resuelve el rompecabezas tiene derecho a añadir un nuevo bloque al blockchain y se le recompensa con criptomonedas.

Este proceso consume mucha energía, pero proporciona una seguridad sólida, ya que la modificación del blockchain requeriría que un atacante controlara más del 50 % de la potencia informática de la red, lo que hace que estos ataques sean muy poco prácticos.

Prueba de participación

Otro algoritmo de consenso popular es Prueba de participación (PoS), utilizado por criptomonedas como Ethereum 2.0 y Cardano. En PoS, los validadores son elegidos para crear nuevos bloques basados en el número de monedas que poseen y están dispuestos a arriesgar.

Este enfoque es más eficiente energéticamente que el de PoW, ya que no requiere recursos computacionales extensos. Sin embargo, PoS asume que aquellos con más participación en la red están más incentivados a actuar con honestidad.

Los programas de criptominería utilizan algoritmos de minería SOLO PoW (o de "Prueba de capacidad [PoC]", que no se trata en este artículo), ya que el vector de ataque se basa en el secuestro de recursos. Por lo tanto, a partir de ahora, consideraremos la PoW en el contexto de la minería.

Algoritmos resistentes a ASIC

Existen varios tipos de hardware que se utilizan para calcular el algoritmo de consenso. Una unidad central de procesamiento (CPU) es un circuito integrado (IC) de propósito general que se puede utilizar para calcular cualquier algoritmo de consenso fácilmente, pero a veces no de manera eficiente. Esta es la razón por la que algunos algoritmos están diseñados para una unidad de procesamiento de gráficos (GPU), que puede manejar aritmética compleja de forma más eficaz que la CPU.

Otro tipo de hardware utilizado por los mineros es el circuito integrado específico de la aplicación (ASIC) y la matriz de puerta programable en campo (FPGA), que son unidades de procesamiento optimizadas para realizar una tarea específica. Ambos son excelentes con tareas deterministas como el cálculo del algoritmo de hash sha1, pero ambos fallan cuando hay una alta demanda de memoria o un gran número de posibles ramas durante la realización del tiempo de ejecución, lo que depende del resultado de la iteración anterior.

La mayoría de las criptomonedas dependen de la descentralización, que es necesaria para mantener el blockchain seguro y fiable. Si una red se centraliza controlando la mayoría de los nodos de la red o siendo el minero principal por tasa de hash, un atacante podría realizar un ataque del 51 %. Para mitigar esto, muchas monedas agregaron algoritmos de hashing especializados que hacen que el diseño y la producción de ASIC sean menos viables financieramente.

Los algoritmos se basan en prácticas que utilizan un procesador de propósito general para ejecutar algoritmos complejos de memoria dura diseñados para trabajar con características de optimización de CPU. En otras palabras, el algoritmo utiliza un gran espacio de direcciones de memoria y tantas funciones modernas de CPU como sea posible para hacer inviable la creación de un ASIC dedicado. Básicamente, si alguien intenta crear un ASIC para dicho algoritmo, terminará con una CPU en toda regla.

Proceso de minería

El proceso de minería es como una lotería a gran escala. Cada participante tiene un trabajo que resolver, que consiste en información de bloque y un nonce. Los mineros están obligados a encontrar un nonce que cumpla con la dificultad objetivo de la red, lo cual es estadísticamente posible en un plazo de tiempo determinado. Este tiempo se conoce como tiempo objetivo y se logra estableciendo una dificultad (d) para los futuros bloques a fin de mantener la tasa de minería estable y dentro del marco de tiempo objetivo.

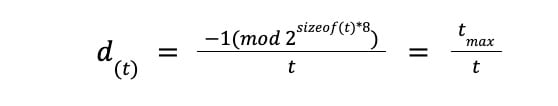

La dificultad suele sugerir cuántos hashes se deben calcular para encontrar un hash válido que satisfaga el valor objetivo (t). El valor objetivo indica un supremo para todos los hashes válidos. La forma en que la moneda Monero calcula la dificultad es tomar el número de posibles hashes y dividirlo entre el objetivo.

Muchas monedas definen su propio cálculo de dificultad, pero el resultado es similar ya que debería restringir la tasa de hash (hashrate) de red (hashrate[hashs]). Esto significa que si tomamos la dificultad y la dividimos entre el tiempo objetivo podemos obtener la tasa de hash de la red.

![Muchas monedas definen su propio cálculo de dificultad, pero el resultado es similar ya que debería restringir la tasa de hash (hashrate) de red (hashrate[hashs]). Esto significa que si tomamos la dificultad y la dividimos entre el tiempo objetivo podemos obtener la tasa de hash de la red.](/site/es/images/blog/2024/process-two.jpg)

Por ejemplo, si t = 0x1F y el tamaño de t es de un byte, entonces la dificultad es 0xFF0x1F = 8. Eso significa que es estadísticamente posible encontrar un valor coincidente para cada ocho cálculos de hash de nonce aleatorio.

Después de establecer un tiempo objetivo para que la red controle la tasa de crecimiento del blockchain, podríamos calcular la media de búsqueda de tiempo por bloque en n bloques y obtener la tasa de hash. Utilizando la tasa de hash podemos establecer la siguiente dificultad; en algunas monedas, esto cambia en cada bloque en relación con los últimos bloques N, mientras que otras monedas cambian la dificultad cada cierto número de bloques.

Privacidad de las transacciones

Bitcoin es la primera criptomoneda ampliamente utilizada que utiliza tecnología de blockchain para registrar las transacciones de red. Estas transacciones se almacenan en texto sin formato y son accesibles públicamente para cualquier persona a través de los servicios de explorador de blockchain (o manualmente, si se prefiere). El anonimato asociado con el bitcoin es algo engañoso: aunque el uso de carteras digitales es de hecho anónimo, las interacciones con terceros no lo son.

Por ejemplo, si alguien desea intercambiar dinero real (como el dólar estadounidense) por bitcoin, debe revelar su cartera, lo que lleva a la desanonimización al vincular la identidad a la cartera. Los intentos de realizar transacciones de distracción para que la identidad sea confusa tendrán en última instancia el mismo resultado, ya que estas transacciones se pueden rastrear hasta que salen de la red a través de una plataforma de intercambio. La desanonimización se produce con mayor frecuencia en los puntos en los que los fondos se depositan o retiran de la red.

Las criptomonedas orientadas a la privacidad surgieron debido a la necesidad de privacidad en varios contextos legítimos, como la mitigación del uso indebido del conocimiento de las transacciones. Sin embargo, también se puede abusar de la privacidad para ocultar actividades delictivas, lo que hace que las criptomonedas orientadas a la privacidad sean un requisito común para los programas de criptominería y otros agentes maliciosos.

Hoy en día, las monedas orientadas a la privacidad pueden ocultar las direcciones del remitente y el destinatario, así como las cantidades de las transacciones entre ellos. Este nivel de privacidad hace que las transacciones que implican fondos adquiridos ilícitamente no sean rastreables dentro de la red.

Candidatas para criptomoneda

Al analizar las capacidades y necesidades de los ciberdelincuentes que usan programas de criptominería, podemos identificar una lista de criptomonedas que cumplen sus requisitos. En primer lugar, los programas de criptominería suelen funcionar a escala y en diversas arquitecturas, lo que hace esencial una implementación de minería multiplataforma. Esta diversidad puede implicar x86, AMD64, ARM y otras arquitecturas de CPU.

En muchos casos, las víctimas no poseerán potentes GPU o plataformas de minería equipadas con ASIC o FPGA. Como resultado, el enfoque cambia a algoritmos resistentes a ASIC, que están diseñados para limitar la minería a plataformas comunes y convencionales, como ordenadores domésticos y dispositivos similares.

Otro aspecto clave en el que confían los programas de criptominería es la privacidad de la red de criptomonedas. Dado que los programas de criptominería se consideran ilegales en la mayoría de los países, los agentes maliciosos deben ocultar sus huellas al intentar blanquear los fondos robados.

Estas consideraciones nos permiten destacar los requisitos para elegir una moneda de criptominería:

- Arquitectura multiplataforma

- Algoritmo de minería resistente a ASIC

- Beneficios altos y sostenibles

- Moneda orientada a la privacidad que admite transacciones no rastreables

- Implementación del algoritmo de minería ligera

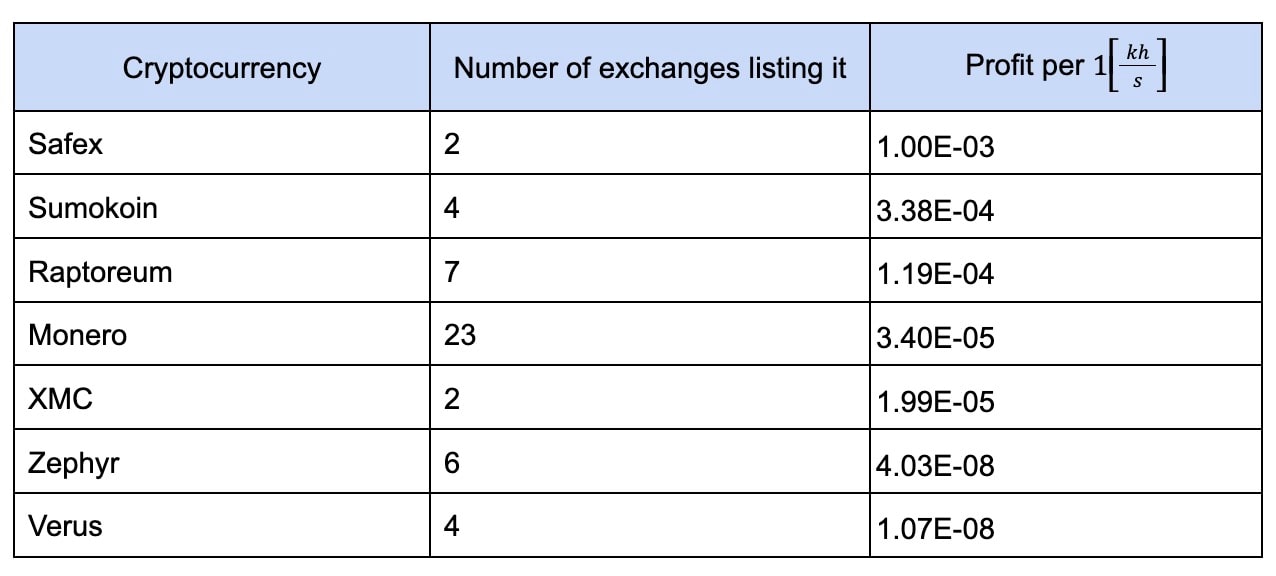

La tabla 1 contiene una breve lista de las monedas más relevantes según los supuestos anteriores. Esta lista se centra en las monedas resistentes a ASIC y orientadas a la privacidad, así como en el número de intercambios criptográficos que las están enumerando actualmente. (Consulte el Apéndice A para ver la lista completa de las posibles monedas para los programas de criptominería).

Tabla 1: Comparación de criptomonedas relevantes para el uso de criptominería

Tabla 1: Comparación de criptomonedas relevantes para el uso de criptominería

La tabla 1 muestra la clasificación en función de la rentabilidad de la moneda en el momento en que se escribió este artículo. En esta investigación, nos centraremos en las monedas más comunes utilizadas por los programas de criptominería y analizaremos muestras en su entorno natural. Para regenerar la tabla de candidatas a monedas de acuerdo con los valores de mercado actuales y la tasa de recompensa, publicamos nuestro código en el repositorio de GitHub de Akamai.

Pudimos construir esta tabla de candidatas después de examinar las motivaciones de los atacantes y los principios fundamentales de un blockchain de criptomonedas y su proceso de minería. Ahora, examinaremos más de cerca tres monedas y las topologías mineras que tanto los mineros legítimos como los maliciosos pueden utilizar para obtenerlas.

- Monero, conocida por su uso por parte de los atacantes

- Zephyr, que parece prometedora

- Safex, que creemos que los atacantes pueden pasar por alto

Monero

Monero es la moneda más notoria utilizada por los criptomineros. Se trata de una moneda orientada a la privacidad basada en el algoritmo RandomX resistente a ASIC, que la convierte en la combinación perfecta para los programas de criptominería. Monero utiliza algoritmos de criptografía avanzados para lograr una tecnología de privacidad de vanguardia, como firmas de anillo, varias claves asimétricas, protocolos bulletproof, RingCT y mucho más. Puede encontrar más información sobre estas técnicas y algoritmos de privacidad en Moneropedia.

Monero implementa RingCT, un algoritmo que combina un número de transacciones de entrada no válidas junto con la real para ocultar la entrada utilizada para la transacción y, por lo tanto, la cantidad transmitida. También utiliza varias técnicas para firmar valores de modo que solo los participantes de la transacción puedan leerlos. La identidad del remitente y la del destinatario están protegidas criptográficamente, lo que significa que logra la privacidad a través de los tres factores principales: remitente, destinatario y cantidad.

Para hacer que RandomX (y, por lo tanto, Monero) sea resistente a ASIC, define su propio conjunto de instrucciones y una máquina virtual (VM) que lo ejecuta. A diferencia de las VM tradicionales, esto no hace referencia a un sistema operativo independiente, sino a una especie de intérprete que traduce el conjunto de instrucciones personalizadas al hardware subyacente.

La mayor parte de nuestra investigación se centra en Monero, y las mismas prácticas que utilizamos para analizar la red, los programas y el blockchain de Monero se pueden aplicar a cualquier otra criptomoneda.

Zephyr

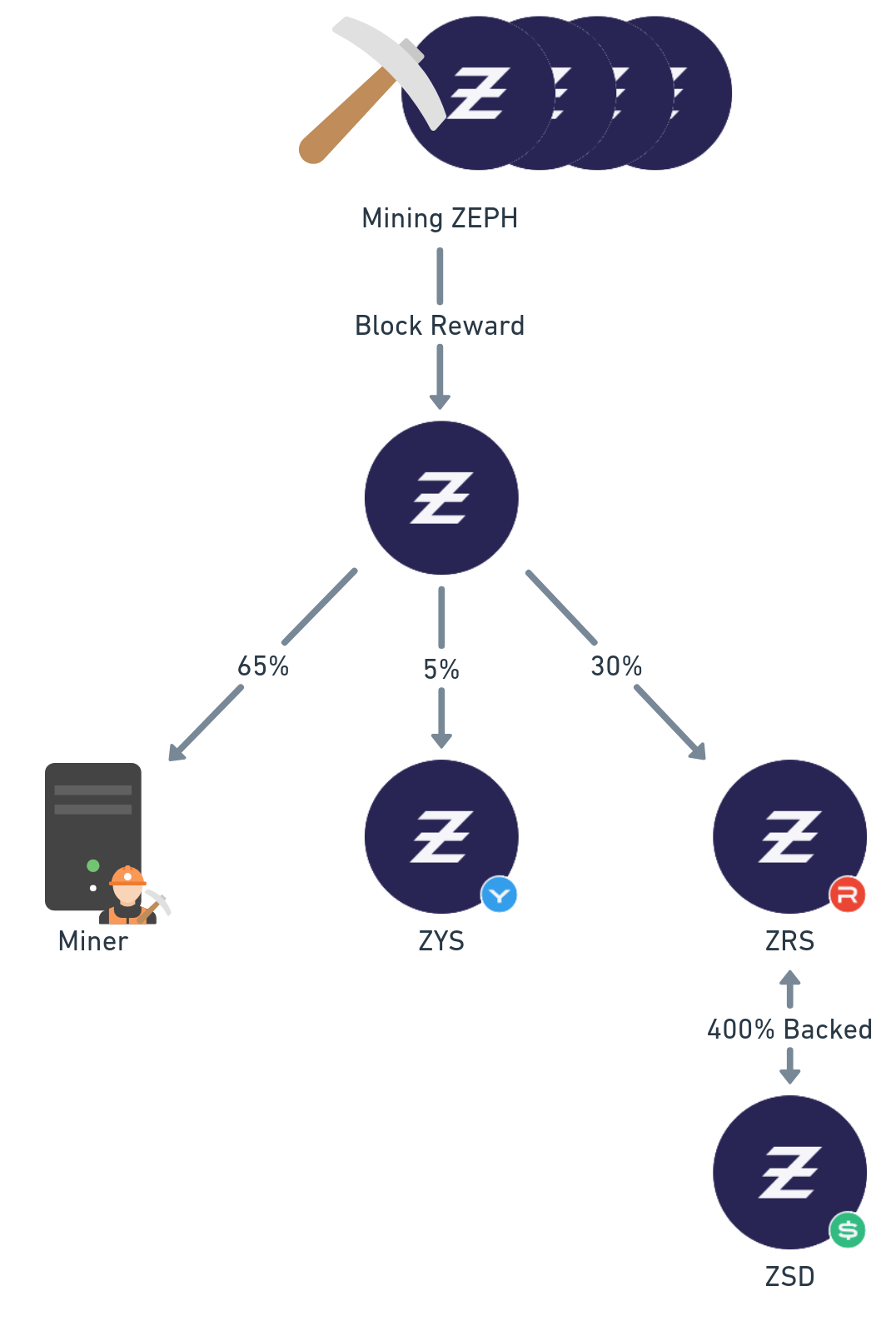

Zephyr se posiciona como un protocolo centrado en la privacidad que pretende revolucionar el sector de la criptomoneda estable. Basándose en las sólidas funciones de privacidad de Monero y utilizando el algoritmo de minería RandoX PoW, Zephyr presenta un ecosistema único al dividir su moneda en cuatro tokens: ZEPH, ZSD, ZRS y ZYS (Figura 4).

Fig. 4: Relaciones de token de Zephyr. La minería de ZEPH genera el 65 % de las recompensas para el minero y el resto se mantiene en el blockchain.

Fig. 4: Relaciones de token de Zephyr. La minería de ZEPH genera el 65 % de las recompensas para el minero y el resto se mantiene en el blockchain.

En este marco, ZEPH es la moneda explotable que sirve como moneda de referencia. ZRS funciona como respaldo de reserva para ZSD, la moneda estable equivalente. En 2024, Zephyr lanzó ZYS, un mecanismo de rendimiento diseñado para generar beneficios a partir del crecimiento de los tokens ZYS distribuidos.

Esto significa que el valor de ZYS aumenta consistentemente en relación con ZSD, ofreciendo a los usuarios una inversión potencialmente rentable vinculada al rendimiento de la criptomoneda estable. Los atacantes utilizarán el token ZEPH minable y tendrán en cuenta las tendencias de los demás tokens como incentivos para atacarlo.

Actualmente, esta es casi la moneda menos rentable para la minería y, por lo tanto, la menos atractiva para los criptomineros. Sin embargo, podríamos encontrar muestras de malware que minan Zephyr. Podemos especular sobre por qué los atacantes lo utilizarán como parte de su campaña: puede que sea la recompensa más grande (7,896 ZEPH) por encontrar un bloque o evadir un motor de detección específico de Monero.

SafeX

Safex es una plataforma de blockchain diseñada para un marketplace privado y descentralizado en el que los usuarios pueden comprar y vender productos sin intermediarios. Utiliza dos criptomonedas principales: Safex Token (SFT) y Safex Cash (SFX). Al dar prioridad a la privacidad, Safex utiliza firmas de anillo y direcciones ocultas para mantener las transacciones no rastreables y proteger las identidades de los usuarios, basándose esencialmente en Monero.

La moneda SafeX parece ser la más rentable para la minería en este momento. Esto la hace atractiva para los atacantes, pero no hemos encontrado criptominería activa aparte de unas cuantas carteras en los archivos de configuración.

Mediante la asignación de la red Safex utilizando la herramienta dedicada que hemos creado, podemos ver que la red es muy pequeña en comparación con la red de Monero. Pudimos encontrar 298 nodos, pero solo 6 nodos disponibles públicamente.

Aunque esta moneda parece ser rentable para la minería, los atacantes la están pasando por alto. Nuestra especulación es que los atacantes no son conscientes de la rentabilidad de SafeX y creemos que no pasará mucho tiempo hasta que veamos una actividad maliciosa abusando de esta moneda.

Topologías de minería

Los mineros pueden establecer una red de minería en varias topologías. Cada configuración tiene sus propios pros y contras, pero la conclusión es que todas están diseñadas para optimizar la compensación entre rentabilidad y seguridad. Algunas de las topologías utilizan una arquitectura descentralizada para apoyar la red y asegurar su sostenibilidad. Otras se centran en optimizar la tasa de hash y aumentar las posibilidades de obtener las recompensas por bloques.

Los componentes de las distintas topologías son esencialmente los mismos. Todos ellos interactúan mediante protocolos de red como IP, I2P, Tor y protocolos de aplicación como Levin para la comunicación punto a punto y el protocolo de STRATUM a través de JSON-RPC. El protocolo de Stratum es el estándar de criptominería para hacer funcionar una flota de mineros utilizando simples trabajos estructurados en JSON que contienen todos los datos necesarios para calcular el algoritmo de consenso de hash.

Caso real

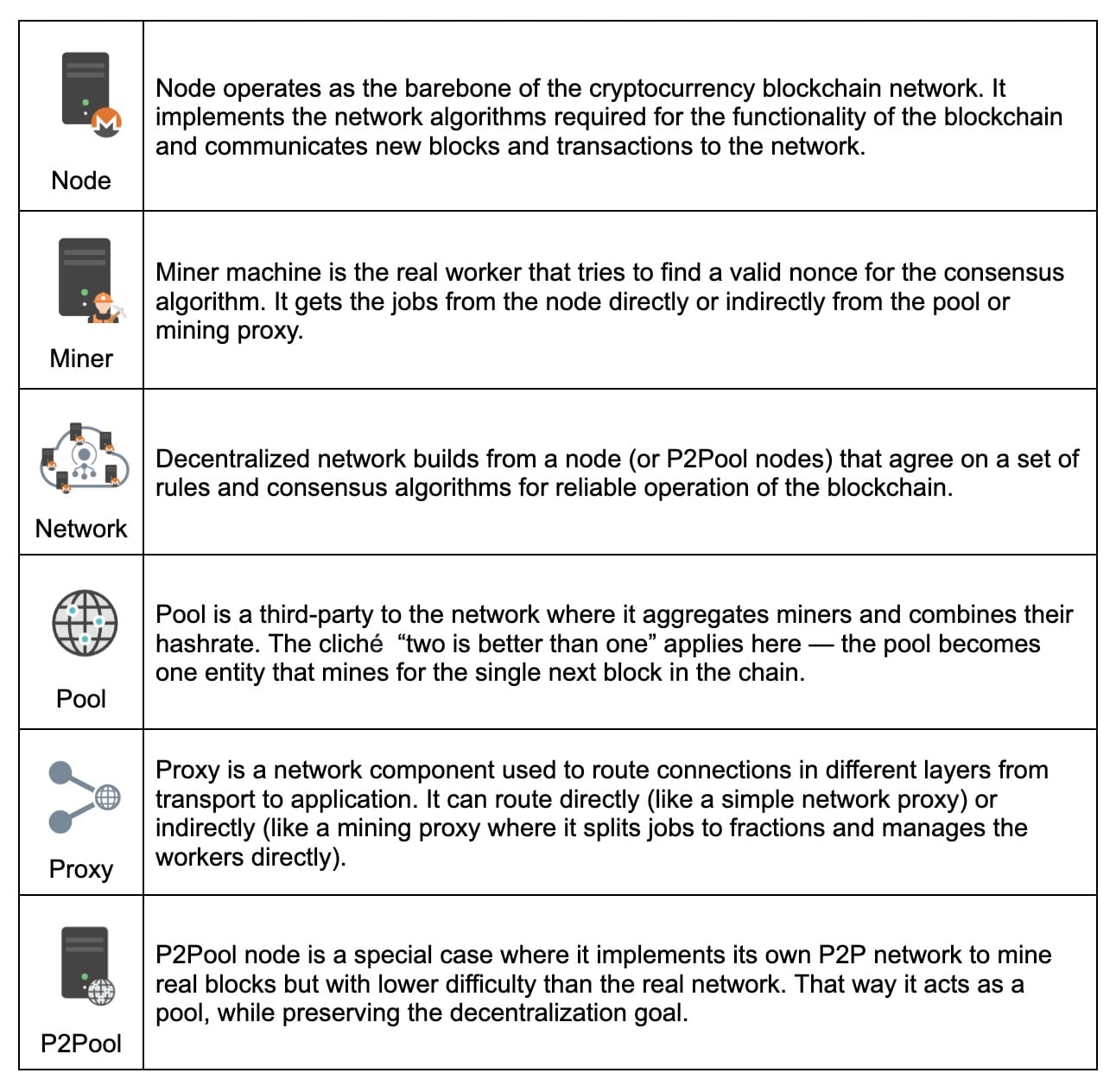

Como caso real de las diferentes topologías mineras, nos centraremos en Monero. Una topología minera típica de Monero consta de uno de los componentes que se muestran en la tabla 2.

Tabla 2: Topologías típicas de la minería de Monero

Tabla 2: Topologías típicas de la minería de Monero

Topologías utilizadas para operaciones de minería

En las próximas secciones se detallan los diferentes tipos de topologías que se pueden utilizar para operaciones de minería, entre las que se incluyen:

- En solitario

- Conjunta

- Conjunta P2Pool

- NiceHash

- Proxy

Ya sea con fines legítimos o maliciosos, estas topologías desempeñan un papel crucial en la caza y detección de programas de criptominería.

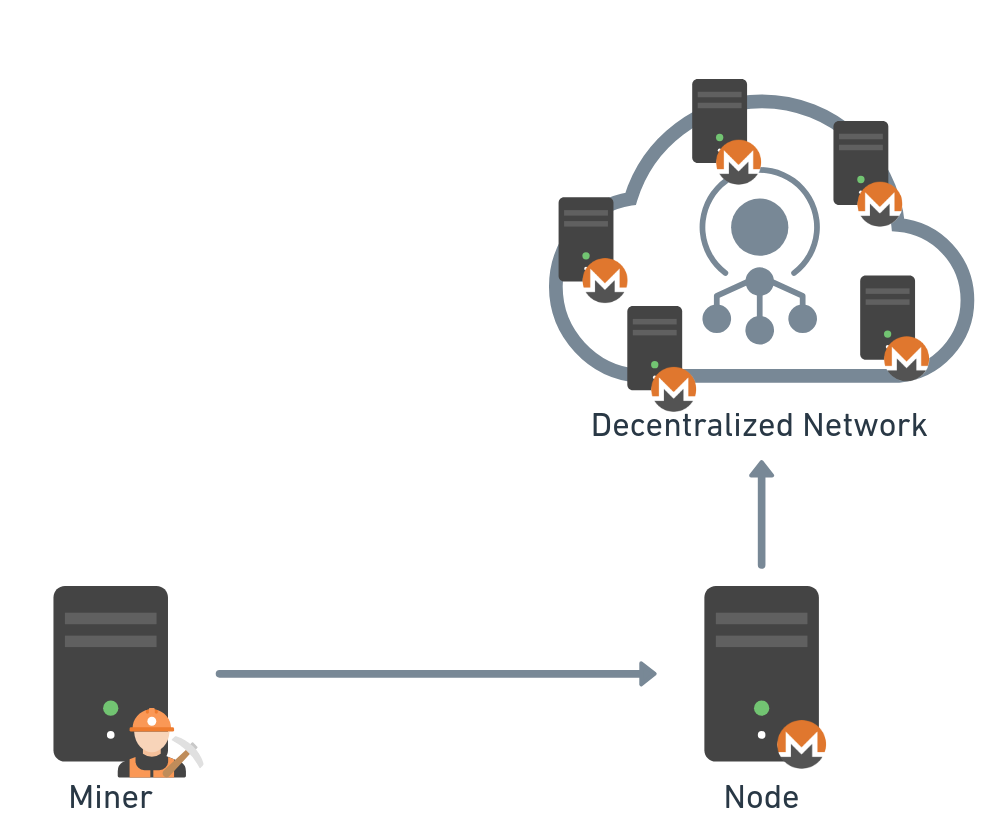

En solitario

Con la minería en solitario, el minero trabaja directamente con su propio nodo o con uno confiable (Figura 5). Si bien la minería en solitario aumenta las ganancias potenciales del atacante cuando se encuentra un bloque, también reduce significativamente sus posibilidades de ser recompensado. Si la botnet del atacante es lo suficientemente grande, la minería en solitario podría merecer la pena.

Sin embargo, si una sola persona controla una cantidad sustancial de la tasa de hash supone un riesgo grave para la red.

Fig. 5: Topología de minería en solitario

Fig. 5: Topología de minería en solitario

Aún no hemos encontrado malware de criptominería configurado para minería en solitario. Esto podría deberse a que la minería en solitario no siempre recompensa al atacante, por lo que otras estrategias de minería podrían proporcionar más valor a largo plazo. También podría deberse a los altos costes operativos de mantenimiento de un nodo y al hecho de que poseer uno podría comprometer el anonimato del atacante.

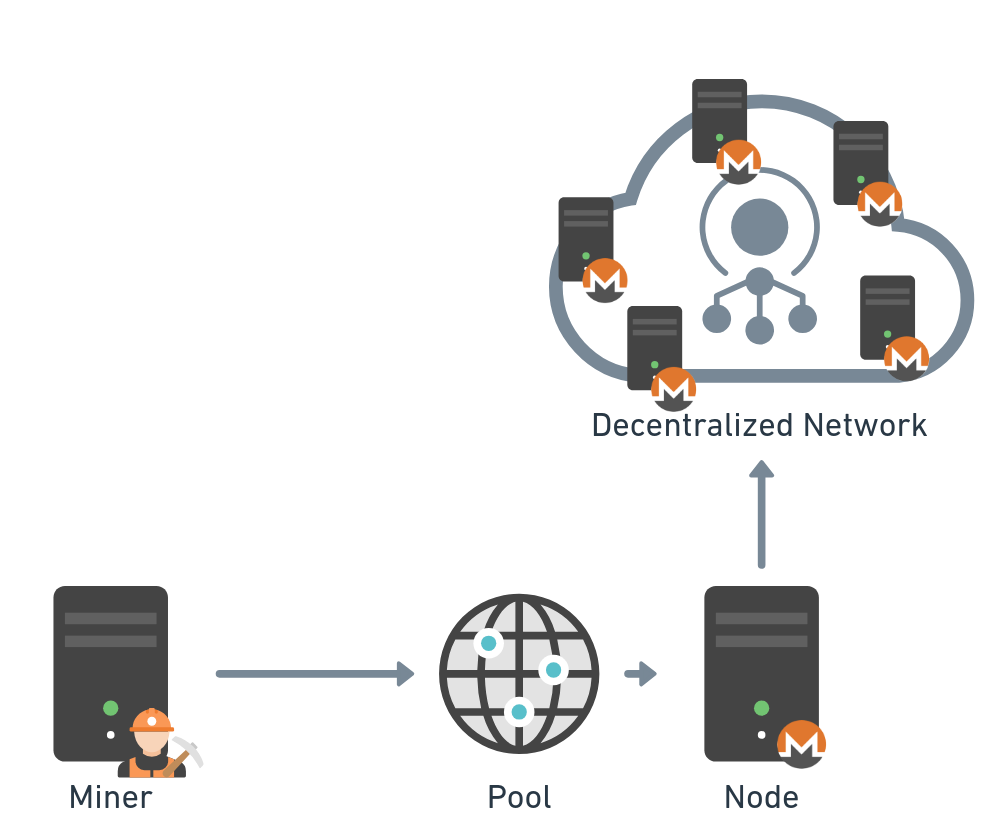

Conjunta

A diferencia de la minería en solitario, hay una manera de aumentar las posibilidades de encontrar un nuevo bloque uniendo fuerzas con otros mineros; después de todo, esto es un juego de estadísticas. Cuando varios mineros se unen para resolver el siguiente bloque de la cadena, sus tasas de hash se pueden combinar, lo que les permite representarse como un único minero en la red (Figura 6).

Fig. 6: Topología de minería conjunta

Fig. 6: Topología de minería conjunta

Este minero ahora se denomina pool y está gestionado, por lo general, por una sola entidad. Cada vez que se encuentra un nuevo bloque, la recompensa se divide entre los mineros participantes según su esfuerzo, que cuenta como participaciones. Por lo tanto, un pool es el que gestiona a varios mineros que aumentan la probabilidad estadística de extraer un bloque y recoger la recompensa.

Algunos pools solicitan una comisión de participación y todos tienen un modelo de pago que define cómo se divide la recompensa, como el método Pay-Per-Last-N-Shares (PPLNS), que paga a los mineros como porcentaje de las acciones que aportan al total. Muchos pools no necesitan autenticación ni identificación del minero; normalmente se utiliza la dirección de la cartera tanto para la autenticación como para el pago.

Hay incontables pools por ahí que dan una amplia cobertura para las diferentes criptomonedas. Algunos de los pools reúnen varias monedas bajo características comunes, como la privacidad, y proporcionan una manera fácil de operar múltiples plataformas de minería con el mismo pool de la misma manera. Otros proporcionan minería de varias monedas, en la cual el mismo equipo mina varias monedas simultáneamente según su ganancia, similar al funcionamiento de NiceHash.

La Tabla 3 contiene una lista de pools de minería conocidos para las tres monedas candidatas de los programas de criptominería que hemos comentado anteriormente.

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com

|

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org

|

Tabla 3: Pools de minería conocidos de Monero, Zephyr y SafeX

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabla 3: Pools de minería conocidos de Monero, Zephyr y SafeX

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabla 3: Pools de minería conocidos de Monero, Zephyr y SafeX

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabla 3: Pools de minería conocidos de Monero, Zephyr y SafeX

Conjunta P2Pool

El P2Pool de Monero es un conjunto de minería descentralizada que aborda los problemas de centralización a menudo encontrados en los conjuntos de minería tradicionales. En lugar de depender de una autoridad central para gestionar las operaciones mineras y distribuir las recompensas, P2Pool crea una red de punto a punto en la que los mineros colaboran directamente (Figura 7). Este enfoque concuerda con el compromiso de Monero con la privacidad y la descentralización, mejorando tanto la seguridad como la equidad en el proceso de minería.

Fig. 7: Topología de minería conjunta P2Pool

Fig. 7: Topología de minería conjunta P2Pool

En el sistema P2Pool, cada minero ejecuta un nodo completo de Monero y contribuye a la potencia de hash de la red mientras mantiene el control sobre sus propias actividades mineras. Las recompensas se distribuyen proporcionalmente en función de la contribución de cada minero, sin comprometer las sólidas funciones de privacidad de Monero.

Al eliminar el control centralizado, P2Pool reduce riesgos como puntos únicos de fallo y posible censura, y ofrece un entorno más resistente y democrático para los mineros en el ecosistema de Monero.

A pesar de las ventajas de utilizar la topología P2Pool, incluida la ausencia de tarifas y una mayor tasa de encuentro de bloques, no hemos encontrado una muestra maliciosa que funcione en dicha topología. Si el funcionamiento de un nodo estable es una desventaja desde el punto de vista del atacante, eso puede comprometer su anonimato.

NiceHash

NiceHash es un servicio para el comercio de recursos computacionales. Los mineros pueden poner a la venta la tasa de hash de sus plataformas sin especificar un solo algoritmo y obtener un precio fijo por ello. Elimina tanto el elemento estadístico de la minería como el factor suerte, y lo reemplaza con ingresos reducidos pero constantes.

Este tipo de minería es similar a la minería de pool, en la que los trabajos de minería combinan múltiples algoritmos al mismo tiempo, lo que significa que el minero utilizará diferentes algoritmos al mismo tiempo para varios compradores.

Es menos probable encontrar a criptomineros vinculados a NiceHash debido a su requisito "conozca a su cliente" (KYC) para la identificación de los vendedores y compradores. Podrían vincularse mediante identidades falsas o robadas, pero probablemente no duraría mucho.

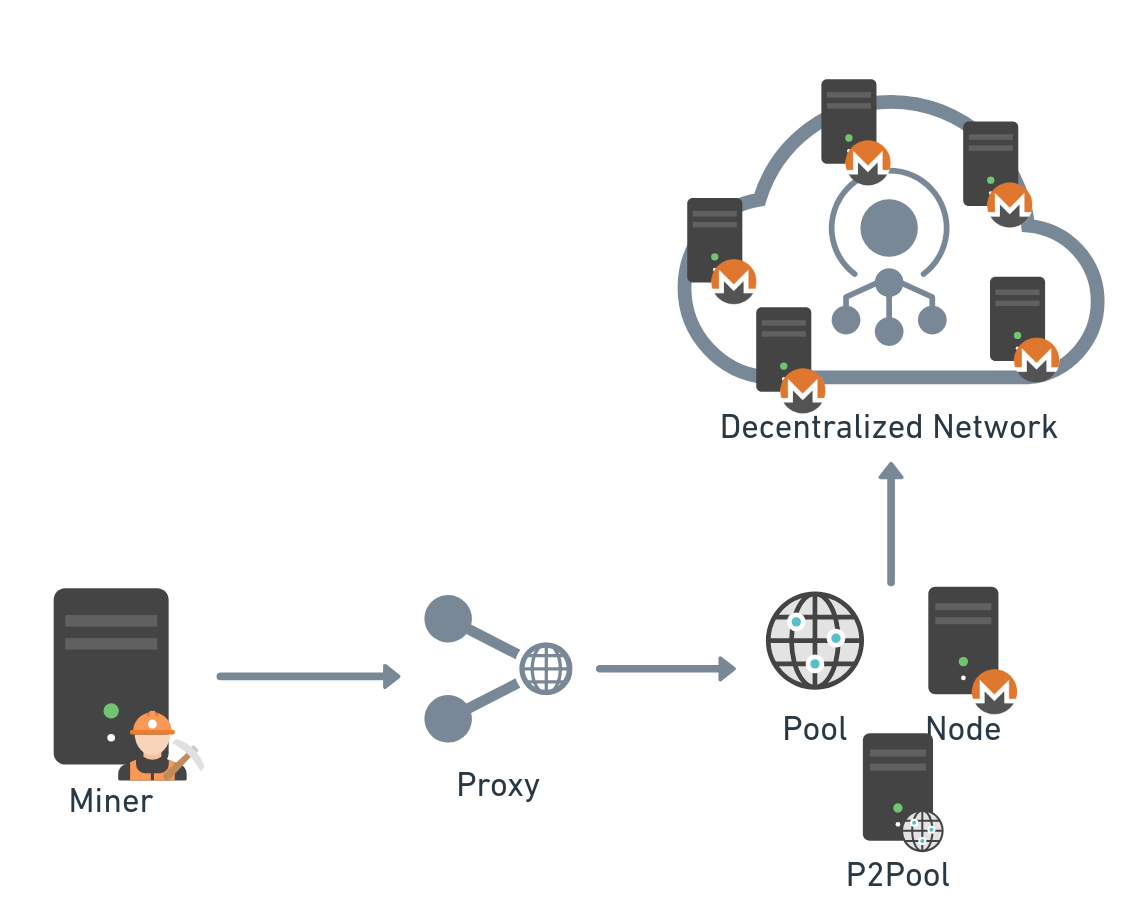

Proxy

El proxy es un componente de red conocido que enruta las conexiones en las capas de transporte o de aplicación. La minería de Monero, y la minería en general, utiliza el protocolo Stratum para distribuir trabajos de minería y, como ocurre con cualquier protocolo de aplicación, se puede redirigir mediante un proxy o una regla de tabla de enrutamiento simple a otro servidor, en caso de ser necesario.

Como alternativa, un servidor proxy de minería puede servir directamente a los mineros dividiendo un trabajo del conjunto o nodo y distribuyéndolo a los mineros conectados, al igual que el proxy XMRig del software de Monero, que actúa como middleware para las asignaciones de trabajos (Figura 8).

Fig. 8: Topología de minería de proxy

Fig. 8: Topología de minería de proxy

Pudimos encontrar ambos tipos utilizados por los atacantes, donde la diferencia distintiva era que uno intentaba ocultar la dirección del pool de minería, mientras que el otro ocultaba el pool y la cartera utilizados.

Conclusión

El uso de criptomonedas en operaciones de ciberdelincuencia es común, pero normalmente se emplea como método de pago. Por el contrario, el malware de criptominería aprovecha el aspecto fundamental de la criptomoneda, su proceso de minería, como medio principal de generar beneficios.

Los atacantes pueden aprovechar diversas topologías de minería para mejorar su privacidad y aumentar la resistencia frente a los métodos de detección más utilizados. Por ejemplo, evitar la inclusión de direcciones de cartera en las muestras de malware reduce la eficacia de los motores de análisis estático diseñados para identificar patrones de direcciones de cartera. Esta estrategia también dificulta la vinculación de muestras individuales a una campaña más amplia, protegiendo así el anonimato de la operación.

La creación de una tabla de candidatos de criptominería nos permite anticipar la moneda de elección de los atacantes, que puede utilizarse dentro de su botnet de criptominería. Esta información nos puede ayudar a descubrir campañas que pasan desapercibidas y a centrar nuestros métodos de detección en una gama específica de candidatos de criptominería.

Apéndice A: posibles monedas de los criptomineros

El código fuente para la recopilación y el cálculo de la rentabilidad de los candidatos está disponible en nuestro Repositorio de GitHub.