Anatomie des cryptomineurs : les dessous du cryptominage

Les cryptomineurs, ou cryptojackers, sont un type de logiciel malveillant qui exploite les ressources de la victime pour en tirer profit en minant de la cryptomonnaie. Contrairement à l'utilisation habituelle de la cryptomonnaie par les attaquants comme moyen de paiement, les cryptomineurs exploitent la caractéristique fondamentale de la cryptomonnaie, qui est l'opération de minage de la blockchain, pour générer un gain financier.

À l'origine, la cryptomonnaie a été conçue comme un moyen décentralisé et sans frontières de transférer de l'argent et de se détacher des systèmes bancaires traditionnels. Depuis la première apparition du bitcoin, de nombreux autres cryptomonnaies et jetons crypto ont été créés. Chaque jeton repose sur un thème ou un ensemble de caractéristiques qui le distingue des autres. Par exemple, la cryptomonnaie Monero vise la confidentialité totale et empêche le suivi des transactions tout en garantissant l'intégrité, tandis que les meme coins comme Dogecoin ont une valeur plus sentimentale que pratique.

Les cryptomonnaies représentent une option lucrative pour les pirates, ces derniers cherchant à s'enrichir tout en préservant leur anonymat. Elles permettent aux auteurs de menaces d'utiliser leurs fonds en cryptomonnaie avec un risque minimal d'identification par les forces de l'ordre. Le moyen le plus direct d'obtenir un gain financier sans identification est de miner des cryptomonnaies confidentielles, qui permettent aux pirates de réaliser un profit immédiat sans se révéler à la victime (les transactions utilisant les gains réalisés étant également masquées).

Dans cette série de trois blogs, nous plongerons dans le monde des cryptomonnaies et des cryptomineurs. Le premier article (celui-ci) traite des fondamentaux de la cryptomonnaie, y compris le fonctionnement général de la technologie blockchain et du minage. Il aborde également la mentalité du pirate qui choisit une cryptomonnaie exploitable qui répondra à ses exigences en matière de confidentialité et d'efficacité.

La partie 2 de cette série porte sur les cryptomineurs, en particulier les programmes malveillants que nous avons trouvés. Nous examinerons des statistiques sur les cryptomineurs, les profits qu'ils génèrent, leur mode de fonctionnement et la manière dont ils infectent leurs victimes. Le troisième et dernier article de la série aborde les techniques de défense : la façon dont nous pouvons détecter les cryptomineurs, atténuer leur impact et lutter pour empêcher que les attaques génèrent des bénéfices.

L'impact des cryptomineurs dans le monde

Les premiers effets négatifs de l'activité des cryptomineurs remontent à 2013, lorsqu'une société de jeux vidéo aurait exploité les machines de ses clients pour miner des bitcoins. Plus de 10 ans après, la menace a pris des proportions importantes, et les cryptomineurs constituent désormais une part significative de la cybercriminalité mondiale.

De nombreuses études de cas sur les cryptomineurs ont été publiées au fil des ans : du botnet WannaMine en 2017 à la récente campagne Migo qui a ciblé Redis, en passant par des variantes de scripts de minage spécifiques au cloud et aux navigateurs. Ces dernières années, chez Akamai, nous avons nous-mêmes découvert quelques botnets de cryptominage, comme Panchan et NoaBot.

Volume d'attaques

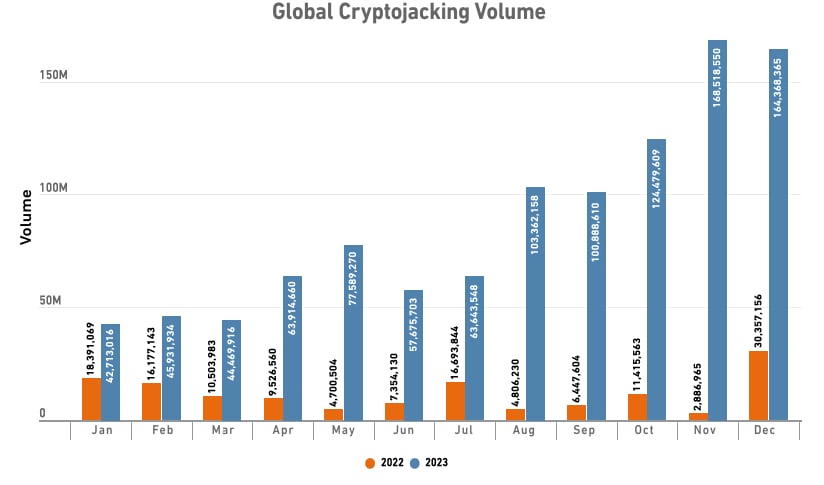

Le nombre d'attaquants qui se tournent vers les cryptomineurs semble continuer d'augmenter au fil du temps. La Figure 1 montre que 2023 a connu une forte hausse de l'activité de cryptominage malveillant à l'échelle mondiale, et cette tendance s'est poursuivie en 2024. Malgré une croissance explosive, les rapports d'analyse n'ont pas observé de changements significatifs dans le comportement des cryptomineurs. Le cryptomineur typique en 2024 agit de manière très similaire à ses prédécesseurs d'il y a 10 ans, c'est-à-dire en menant des attaques très bruyantes et non ciblées, qui infectent les ressources du cloud et les ordinateurs domestiques pour miner des cryptomonnaies confidentielles.

Répartition des activités et secteurs touchés par les cryptomineurs

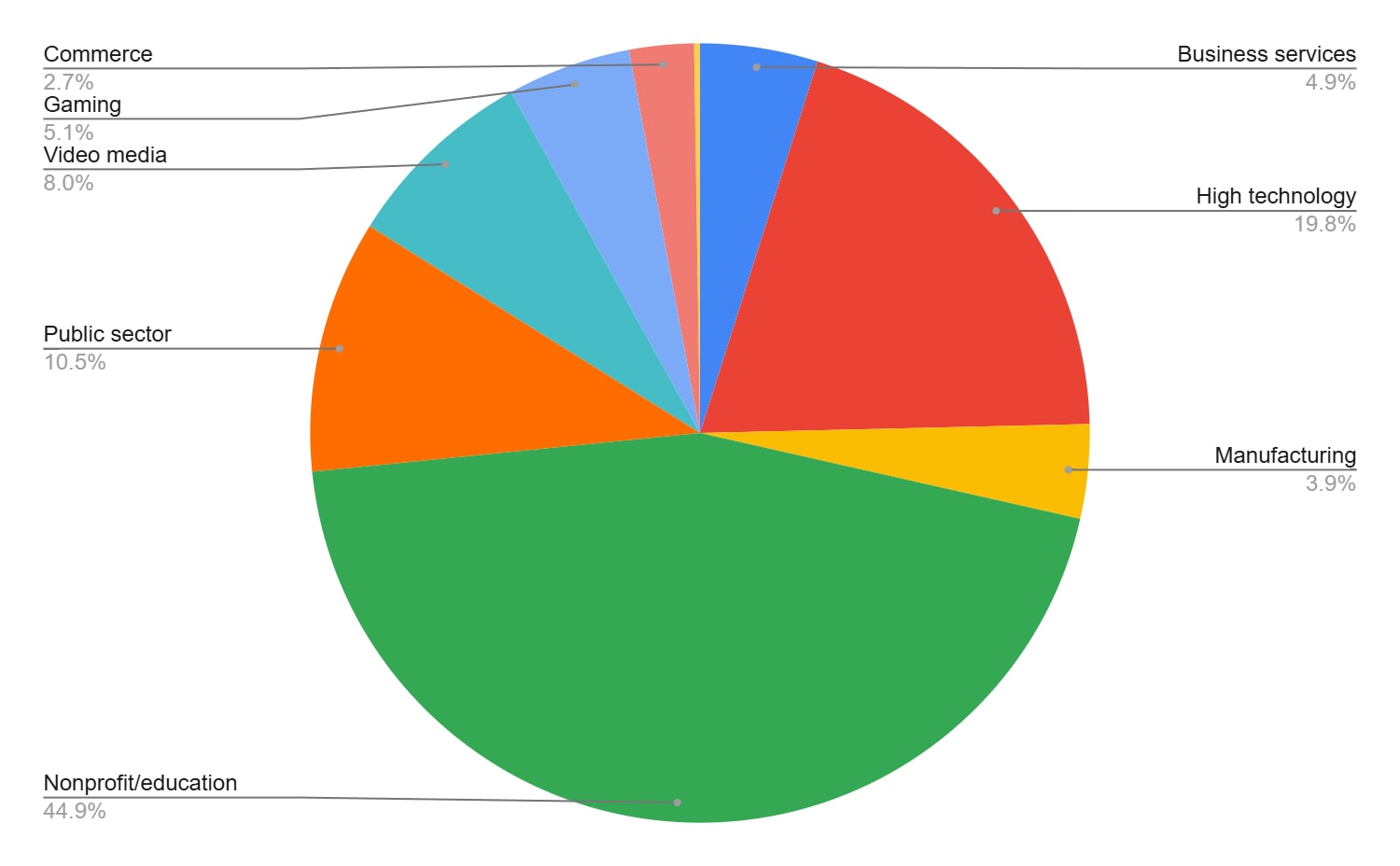

Les cryptomineurs touchent une grande variété de secteurs d'activité. Grâce à la vue unique d'Akamai sur le trafic Internet, nous avons identifié des communications de cryptomineurs vers des pools de cryptominage publics. La Figure 2 montre la répartition du trafic de cryptominage sur différents secteurs d'activité.

Les établissements d'enseignement supérieur font partie des secteurs les plus ciblés, probablement en raison de leurs importantes ressources informatiques, souvent laissées sans surveillance.

Dans le secteur privé, les cryptomineurs ciblent de préférence des secteurs tels que les services cloud et d'hébergement. Ces cibles offrent une grande opportunité, car elles permettent aux pirates d'accéder à d'importantes ressources informatiques tout en éliminant les sous-produits dans l'environnement de la victime, tels que le bruit, la chaleur et la consommation d'électricité substantiels susceptibles de conduire à leur détection.

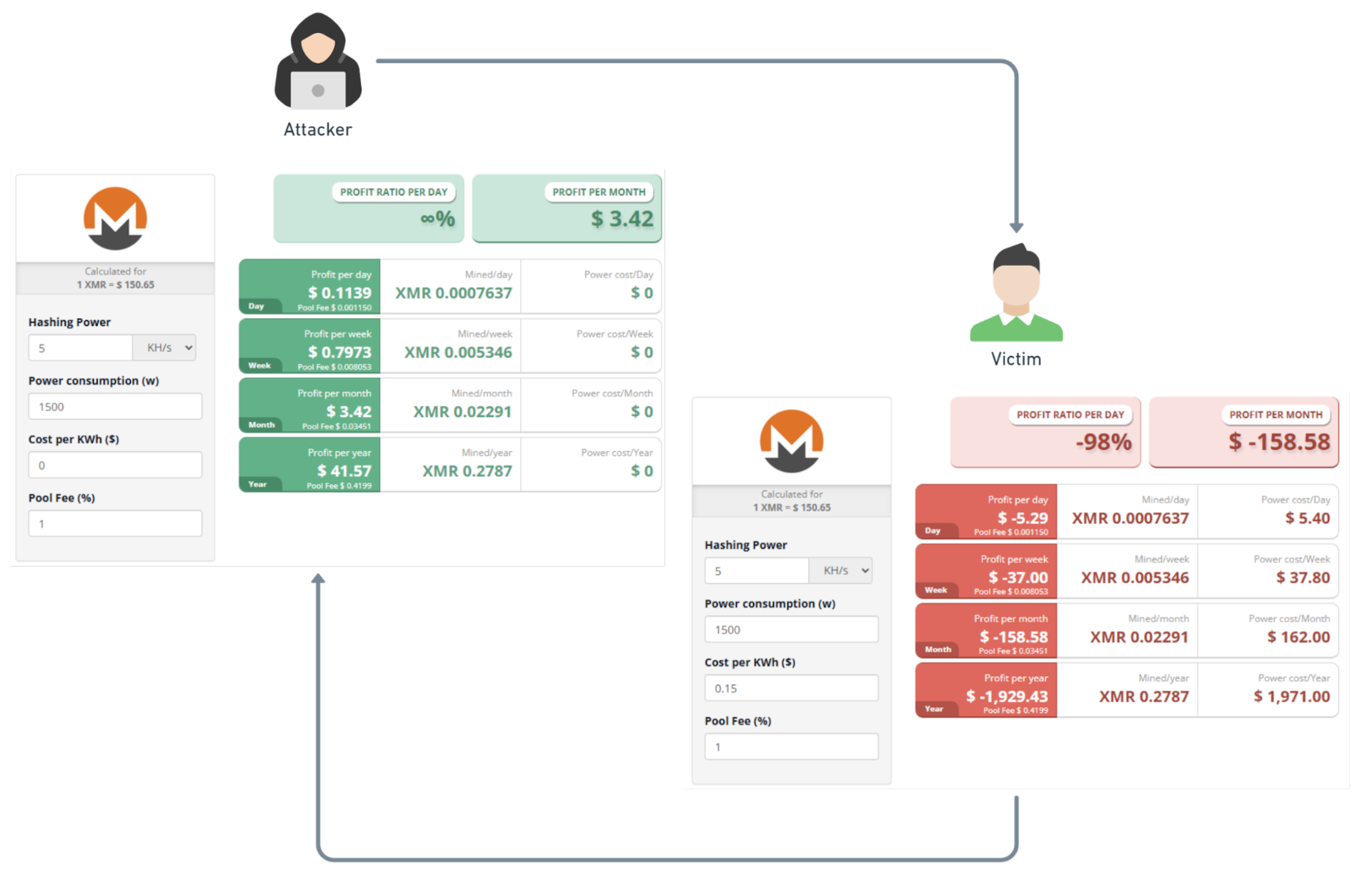

Ce type d'attaque peut être financièrement dévastateur pour les victimes. En 2022, Sysdig a suggéré que pour chaque dollar de profit du cryptomineur, la victime perd environ 53 dollars (Figure 3).

Fig. 3 : Profit de l'attaquant comparé aux dépenses de la victime.

Fig. 3 : Profit de l'attaquant comparé aux dépenses de la victime.

L'IA générative offre une nouvelle surface d'attaque aux cryptomineurs

Une autre tendance qui devrait avoir un impact significatif sur le paysage des cryptomineurs est la récente montée en puissance de l'IA générative. En effet, les calculs de l'IA reposent en grande partie sur des processeurs graphiques (GPU), et ces composants sont donc de plus en plus présents dans les réseaux et les serveurs d'entreprise. De nombreux algorithmes de minage étant eux-mêmes conçus pour les GPU, l'infrastructure informatique sous-jacente de l'industrie de l'IA est très attrayante pour les opérateurs de cryptomineurs.

Il ne s'agit probablement que d'une question de temps avant que nous assistions à une campagne qui cible les infrastructures d'IA, soit directement par le biais de l'interaction avec le modèle, soit par le biais du processus d'entraînement (ou les deux).

Motivation de l'adversaire

Les acteurs malveillants choisissent d'utiliser des cryptomineurs pour deux raisons principales :

- Le gain financier

- La confidentialité

Motivation financière

À l'exception des hacktivistes et des auteurs de menaces parrainés par un État, la plupart des cybercriminels sont motivés par le gain financier. Les cryptomineurs constituent un moyen simple et direct de monétiser une intrusion sans passer par la phase supplémentaire consistant à convertir la prise de contrôle du réseau par le pirate en capital, comme en cas d'extorsion par ransomware ou de vente de données sensibles. Cela fait du cryptominage un générateur d'argent intéressant pour les cybercriminels.

Les pirates tiennent également compte de la valeur de la cryptomonnaie et du taux de partage du minage. Personne ne prendra le risque d'être arrêté pour générer 1 cent par an. Un des objectifs du pirate est donc de trouver un équilibre entre l'effort et le profit, ce qui nous permet de réduire la liste des cryptomonnaies susceptibles d'être minées par des pirates.

Au cours de nos recherches, nous avons identifié un attaquant qui semble être actif depuis au moins juin 2018, et a pu générer un chiffre d'affaires moyen de 300 XMR par an. Sur la base de la valeur actuelle du Monero (1 XMR = 150 $), nous constatons qu'il a gagné environ 45 000 $. Cela correspond au chiffre d'affaires moyen d'une petite entreprise sans employé aux États-Unis en 2024.

Motivation liée à la confidentialité

La confidentialité est intrinsèque à la plupart des cryptomonnaies. Ces dernières utilisent des algorithmes cryptographiques qui préservent la confidentialité et la propriété grâce à des clés secrètes associées à des clés publiques correspondantes, servant d'adresses de portefeuille. En exploitant cette caractéristique inhérente à la cryptomonnaie, ainsi que des algorithmes de confidentialité supplémentaires conçus pour masquer le montant des transactions, les adresses des émetteurs et les adresses des bénéficiaires, un pirate peut dissimuler presque complètement ses activités.

Comme nous l'avons mentionné, les pirates prennent en compte différents équilibres lorsqu'ils déplacent leurs botnets pour miner des cryptomonnaies spécifiques. Ils doivent notamment faire un compromis entre confidentialité et profit, certaines cryptomonnaies plus rentables pouvant offrir une confidentialité moindre. La confidentialité des cryptomonnaies se mesure à l'anonymat qu'elles garantissent dans trois domaines :

La communication avec le réseau : certaines cryptomonnaies reposent sur des protocoles de réseau confidentiels tels que Tor ou I2P.

La protection des informations de transaction, telles que les adresses de portefeuille et les montants, pour empêcher le suivi et masquer le solde des comptes.

L'inscription de la cryptomonnaie sur des plateformes d'échange qui assurent la confidentialité.

Par exemple, le bitcoin n'offre pas de confidentialité des transactions, ce qui rend les utilisateurs vulnérables à la surveillance et augmente le risque de désanonymisation. Cette limitation restreint la gamme de cryptomonnaies que les pirates peuvent exploiter. Leur motivation se maintient tant que des cryptomonnaies confidentielles et rentables sont disponibles.

Cependant, cette motivation peut chuter si les cryptomonnaies privées deviennent non rentables ou si le processus de minage change, par exemple en cas de mise en place d'un mécanisme Proof of Stake (PoS), ou preuve d'enjeu (voir ci-dessous), afin d'empêcher les pirates de générer facilement des profits par des méthodes gourmandes en ressources.

Un pirate motivé doit réfléchir à la manière de mener une campagne de cryptomineur, et doit pour cela connaître les principes fondamentaux du processus de minage. Dans la section suivante, nous allons présenter le processus de minage afin de comprendre sur quoi les pirates concentrent leur attention, ce qui nous aidera à créer de meilleures techniques de recherche et de détection.

Les bases de la cryptomonnaie

Qu'est-ce que la cryptomonnaie ?

La cryptomonnaie est une forme digitale de monnaie qui exploite les techniques cryptographiques pour sécuriser les transactions et contrôler la création de nouvelles unités, c'est-à-dire des coins ou des jetons. Contrairement aux monnaies traditionnelles (connues sous le nom de monnaies fiduciaires), les cryptomonnaies fonctionnent sur des réseaux décentralisés qui utilisent la technologie de la blockchain, un système de registre distribué géré par un réseau de nœuds.

Chaque transaction sur la blockchain est enregistrée dans un bloc et liée à la précédente, créant une chaîne immuable d'enregistrements qu'il est presque impossible de modifier sans contrôler la majorité de la puissance de calcul du réseau. Cette nature décentralisée élimine le besoin d'intermédiaires, tels que les banques, et offre une sécurité et une transparence accrues.

L'un des composants essentiels des systèmes de cryptomonnaie est le portefeuille, qui est un ensemble de clés secrètes permettant aux utilisateurs de réaliser des transactions sur des actifs via la blockchain. Le portefeuille est représenté par une chaîne de caractères dans un format spécifique appelé adresse. Les transactions entre les adresses sont enregistrées publiquement sur la blockchain, mais l'identité des participants reste masquée, sauf si des informations supplémentaires sont liées à une adresse.

Les cryptomonnaies plus confidentielles, telles que Monero ou Zcash, vont plus loin en mettant en œuvre des techniques cryptographiques avancées telles que les signatures de cercle, les adresses furtives et le Zero Knowledge Proof, ou preuve à divulgation nulle de connaissance, pour masquer les détails des transactions, y compris l'émetteur, le bénéficiaire et le montant. Ces fonctionnalités rendent difficile pour les tiers de retracer les transactions jusqu'à des individus spécifiques, offrant ainsi plus de confidentialité et d'anonymat que les systèmes financiers traditionnels.

Algorithmes de consensus

Pour appliquer de nouveaux blocs à la blockchain, il doit exister une base de vérité sur laquelle tout le monde est d'accord. L'utilisation d'une famille d'algorithmes appelés algorithmes de consensus et de leurs variantes spécialisées peut faire fonctionner des réseaux décentralisés pour valider les transactions de blockchain. Ces algorithmes sont conçus pour prévenir la double dépense, maintenir l'intégrité du registre et permettre des transactions sans confiance entre parties.

Les cryptomonnaies utilisent différents mécanismes de consensus, chacun avec son approche unique pour parvenir à un consensus tout en équilibrant des facteurs tels que la sécurité, l'évolutivité et l'efficacité énergétique.

Preuve de travail (PoW)

L'algorithme de consensus le plus connu est la preuve de travail (PoW), ou Proof of Worken anglais, qui est utilisée par le bitcoin et plusieurs autres cryptomonnaies. Dans la PoW, les mineurs s'affrontent pour résoudre des énigmes mathématiques complexes, un processus qui nécessite une puissance de calcul importante. Le premier mineur à résoudre une énigme obtient le droit d'ajouter un nouveau bloc à la blockchain, et est récompensé par de la cryptomonnaie.

Ce processus est gourmand en énergie, mais offre une sécurité robuste, car toute modification de la blockchain nécessiterait qu'un attaquant contrôle plus de 50 % de la puissance de calcul du réseau. Ces attaques sont donc très difficilement réalisables.

Preuve d'enjeu (PoS)

Un autre algorithme de consensus populaire est la preuve d'enjeu (PoS), ou Proof-of-Stakeen anglais, qui est utilisée par des cryptomonnaies comme Ethereum 2.0 et Cardano. Dans la PoS, des valideurs sont choisis pour créer de nouveaux blocs en fonction du nombre de cryptomonnaies qu'ils détiennent et qu'ils sont prêts à mettre en jeu.

Cette approche est plus économe en énergie que le mécanisme PoW, car elle ne nécessite pas de ressources informatiques étendues. Cependant, la PoS repose sur le principe que ceux qui ont le plus d'intérêts dans le réseau sont plus incités à agir honnêtement.

Les cryptomineurs utilisent UNIQUEMENT des algorithmes de minage PoW (ou de type preuve de capacité, qui n'est pas abordé dans cet article), puisque le vecteur d'attaque est basé sur le détournement de ressources. Dans le contexte du minage, nous allons donc nous intéresser aux algorithmes PoW.

Algorithmes résistants aux ASIC

Différents types de matériel sont utilisés pour calculer l'algorithme de consensus. Une unité centrale (CPU) est un circuit intégré (IC) à usage général qui peut être utilisé pour calculer facilement n'importe quel algorithme de consensus, mais parfois de manière inefficace. C'est pourquoi certains algorithmes sont conçus pour un processeur graphique (GPU) capable de gérer des calculs complexes plus efficacement qu'un CPU.

D'autres types de matériel utilisés par les mineurs sont l'ASIC (Application-Specific Integrated Circuit), un circuit intégré spécifique à une application, et le FPGA (Field-programmable gate array), un réseau de portes programmables sur site, qui sont des unités de traitement optimisées pour effectuer une tâche spécifique. Ces deux types de matériel sont excellents pour les tâches déterministes telles que le calcul de l'algorithme de hachage SHA-1, mais ils échouent lorsqu'il y a une forte demande de mémoire ou un nombre élevé de branches possibles pendant l'exécution, ce qui dépend de la sortie de l'itération précédente.

La plupart des cryptomonnaies s'appuient sur la décentralisation, indispensable pour assurer la sécurité et la fiabilité de la blockchain. Si un réseau devient centralisé en contrôlant la plupart des nœuds du réseau ou en étant le mineur principal en taux de hachage, un pirate pourrait lancer une attaque à 51 %. Pour atténuer ce risque, de nombreuses cryptomonnaies ont ajouté des algorithmes de hachage spécialisés qui rendent la conception et la production d'ASIC moins viables financièrement.

Les algorithmes sont basés sur des pratiques qui utilisent un processeur à usage général pour exécuter des algorithmes complexes et gourmands en mémoire, conçus pour fonctionner avec des fonctionnalités d'optimisation du processeur. En d'autres termes, l'algorithme utilise un grand espace d'adressage mémoire et autant de fonctionnalités de CPU avancées que possible pour rendre non viable la création d'un ASIC dédié. En résumé, si quelqu'un tente de créer un ASIC pour un tel algorithme, il se retrouve avec un processeur complet.

Processus de minage

Le processus de minage est comme une loterie à grande échelle. Chaque participant reçoit un travail à résoudre, composé d'informations de bloc et d'un nonce. Les mineurs doivent trouver un nonce qui répond à la difficulté cible du réseau, ce qui est statistiquement possible dans un laps de temps spécifique. Ce temps est appelé temps cible et il est obtenu en fixant une difficulté (d) aux blocs futurs afin de maintenir le taux de minage stable et dans le délai imparti.

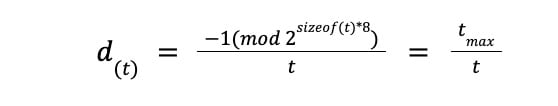

La difficulté indique généralement combien de hachages doivent être calculés pour trouver un hachage valide qui satisfait la valeur cible (t). La valeur cible indique un maximum pour tous les hachages valides. La façon dont la cryptomonnaie Monero calcule la difficulté consiste à prendre le nombre de hachages possibles et à le diviser par la cible.

De nombreuses cryptomonnaies définissent leur propre calcul de difficulté, mais le résultat est similaire puisqu'il doit limiter le taux de hachage du réseau (fhashrate[hashs]). Cela signifie que si nous prenons la difficulté et la divisons par le temps cible, nous pouvons obtenir le taux de hachage du réseau.

![De nombreuses cryptomonnaies définissent leur propre calcul de difficulté, mais le résultat est similaire puisqu'il doit limiter le taux de hachage du réseau (fhashrate[hashs]). Cela signifie que si nous prenons la difficulté et la divisons par le temps cible, nous pouvons obtenir le taux de hachage du réseau.](/site/fr/images/blog/2024/process-two.jpg)

Par exemple, si t = 0x1F et que la taille de t est d'un octet, la difficulté est de 0xFF0x1F = 8. Cela signifie qu'il est statistiquement possible de trouver une valeur correspondante pour chaque huit calculs de hachage avec nonce aléatoire.

Après avoir défini un temps cible pour le réseau afin de contrôler le taux de croissance de la blockchain, nous pourrions faire la moyenne du temps par bloc trouvé sur n blocs et obtenir le taux de hachage. En utilisant le taux de hachage, nous pouvons définir la difficulté suivante ; dans certaines cryptomonnaies, cela change à chaque bloc par rapport aux N derniers blocs, tandis que d'autres cryptomonnaies changent cette valeur à un nombre constant de blocs.

Confidentialité des transactions

Le bitcoin est la première cryptomonnaie largement utilisée à faire appel à la technologie blockchain pour enregistrer les transactions réseau. Les transactions sont stockées en texte brut et sont accessibles au public par le biais d'explorateurs de blockchain (ou manuellement, si vous le souhaitez). L'anonymat associé au bitcoin est quelque peu trompeur : bien que l'utilisation des portefeuilles digitaux soit effectivement anonyme, les interactions avec des tiers ne le sont pas.

Par exemple, si une personne souhaite échanger une monnaie fiduciaire (comme le dollar américain) contre du bitcoin, elle doit divulguer son portefeuille, ce qui entraîne une désanonymisation en associant l'identité au portefeuille. Les tentatives de transactions de diversion visant à dissimuler l'identité auront finalement le même résultat, car ces transactions peuvent être retracées jusqu'à ce qu'elles quittent le réseau via une plateforme d'échange. La désanonymisation se produit le plus souvent aux points où les fonds sont déposés ou retirés du réseau.

Les cryptomonnaies confidentielles ont émergé en raison du besoin de confidentialité dans plusieurs contextes légitimes, tels que la limitation de l'utilisation abusive des connaissances sur les transactions. Cependant, la confidentialité peut également être utilisée à mauvais escient pour dissimuler des activités criminelles, ce pourquoi les cryptomineurs et autres acteurs malveillants concentrent leurs efforts sur les cryptomonnaies confidentielles.

Aujourd'hui, les cryptomonnaies confidentielles peuvent masquer les adresses de l'émetteur et du bénéficiaire, ainsi que les montants échangés entre eux. Ce niveau de confidentialité rend impossible le traçage des transactions impliquant des fonds acquis illégalement au sein du réseau.

Cryptomonnaies susceptibles d'être visées

En analysant les capacités et les besoins des cybercriminels qui utilisent des cryptomineurs, nous pouvons identifier une liste de cryptomonnaies répondant à leurs besoins. Tout d'abord, les cryptomineurs opèrent généralement à grande échelle et sur des architectures diverses, ce qui impose une implémentation de minage multiplateforme. Cela peut comprendre des architectures x86, AMD64, ARM et d'autres architectures de processeurs.

Le plus souvent, les victimes n'ont ni processeur graphique puissant, ni système de minage équipé d'ASIC ou de FPGA. Par conséquent, l'accent est mis sur les algorithmes résistants aux ASIC, qui sont conçus pour limiter le minage aux plateformes communes et conventionnelles, telles que les ordinateurs domestiques et autres terminaux similaires.

Un autre aspect clé sur lequel les cryptomineurs s'appuient est la confidentialité du réseau de cryptomonnaies. Étant donné que les cryptomineurs sont considérés comme illégaux dans la plupart des pays, les acteurs malveillants doivent dissimuler leurs traces lorsqu'ils tentent de blanchir des fonds dérobés.

Ces considérations nous permettent de mettre en évidence les critères de choix d'une cryptomonnaie pour un cryptomineur :

- Architecture multiplateforme

- Algorithme de minage résistant aux ASIC

- Bénéfices élevés et durables

- Monnaie confidentielle prenant en charge les transactions non traçables

- Mise en œuvre légère de l'algorithme de minage

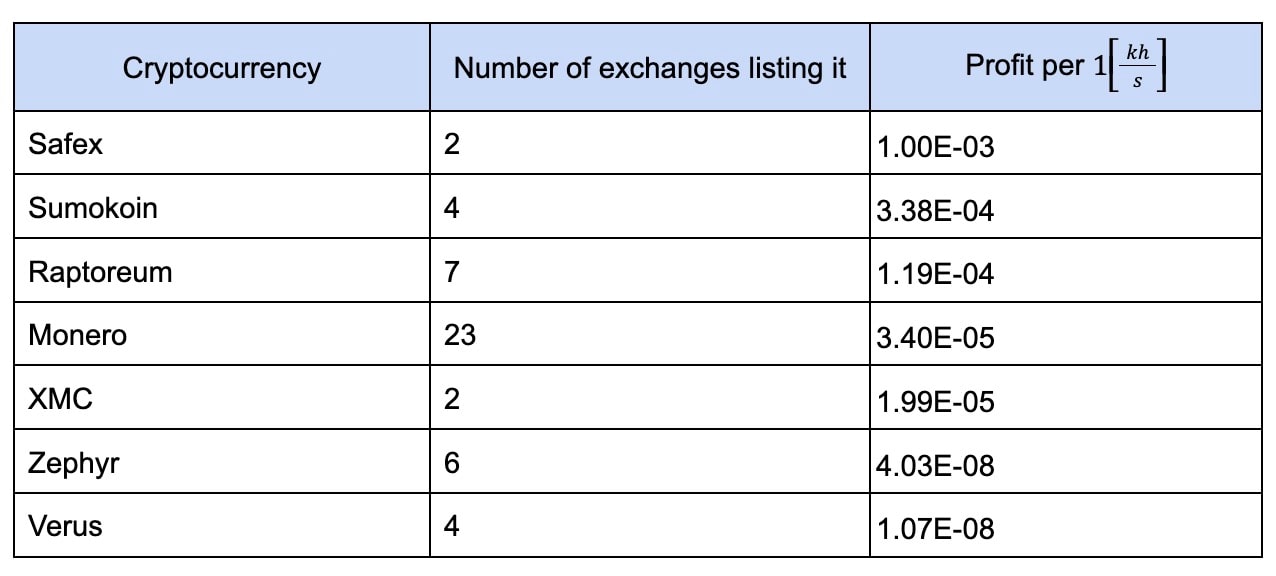

Le Tableau 1 présente une liste succincte des coins les plus pertinents selon les hypothèses ci-dessus. Cette liste se concentre sur les coins résistants aux ASIC et axés sur la confidentialité, et indique le nombre de plateformes d'échange de cryptomonnaies qui les répertorient actuellement. (Voir l'Annexe A pour obtenir la liste complète des cryptomonnaies potentiellement utilisées par les cryptomineurs.)

Tableau 1 : Comparaison des cryptomonnaies intéressantes pour les cryptomineurs

Tableau 1 : Comparaison des cryptomonnaies intéressantes pour les cryptomineurs

Le Tableau 1 a été trié en fonction de la rentabilité des cryptomonnaies au moment de la rédaction de cet article. Dans le cadre de cette étude, nous étudierons les cryptomonnaies les plus couramment utilisées par les cryptomineurs et analyserons des échantillons « in-the-wild » (ITW). Pour régénérer le tableau des cryptomonnaies susceptibles d'être visées en fonction des valeurs actuelles du marché et du taux de récompense, nous avons publié notre code dans le référentiel GitHub d'Akamai.

Nous avons pu établir ce tableau des coins concernés après avoir examiné les motivations des attaquants, les principes fondamentaux d'une blockchain de cryptomonnaie et son processus de minage. Nous allons maintenant examiner de plus près trois cryptomonnaies, ainsi que les topologies de minage que les mineurs légitimes et les cryptomineurs malveillants peuvent utiliser pour les obtenir.

- Monero, qui est bien connue pour son utilisation par les attaquants.

- Zephyr, qui semble prometteuse.

- Safex, à laquelle il nous semble que les attaquants ne s'intéressent pas suffisamment.

Monero

Monero est la plus célèbre des cryptomonnaies utilisées par les cryptomineurs. Il s'agit d'une cryptomonnaie confidentielle basée sur l'algorithme résistant aux ASIC RandomX , ce qui en fait une solution idéale pour les cryptomineurs. Monero utilise des algorithmes cryptographiques avancés pour mettre en œuvre une technologie de confidentialité de pointe, notamment les signatures de cercle, les clés asymétriques multiples, les bulletproofs, RingCT (transactions confidentielles de cercle) et bien plus encore. Vous trouverez plus d'informations sur ces techniques et algorithmes de confidentialité dans le Moneropedia.

Monero utilise RingCT, un algorithme qui combine un certain nombre de transactions d'entrée non valides avec la transaction réelle afin de masquer l'entrée utilisée pour la transaction, et donc le montant transmis. Il utilise également plusieurs techniques pour signer les valeurs afin que seuls les participants à la transaction puissent les lire. L'identité de l'émetteur et celle du bénéficiaire sont protégées par chiffrement ; la confidentialité est donc assurée par le biais des trois facteurs principaux : émetteur, bénéficiaire et montant.

Pour rendre RandomX (et donc Monero) résistant aux ASIC, il définit son propre ensemble d'instructions et une machine virtuelle (VM) qui l'exécute. Contrairement aux machines virtuelles traditionnelles, il ne s'agit pas d'un système d'exploitation distinct, mais plutôt d'une sorte d'interpréteur qui traduit le jeu d'instructions personnalisé vers le matériel sous-jacent.

La plupart de nos recherches sont axées sur Monero. Les pratiques que nous utilisons pour analyser le réseau, les programmes et la blockchain de Monero peuvent être appliquées à toute autre cryptomonnaie.

Zephyr

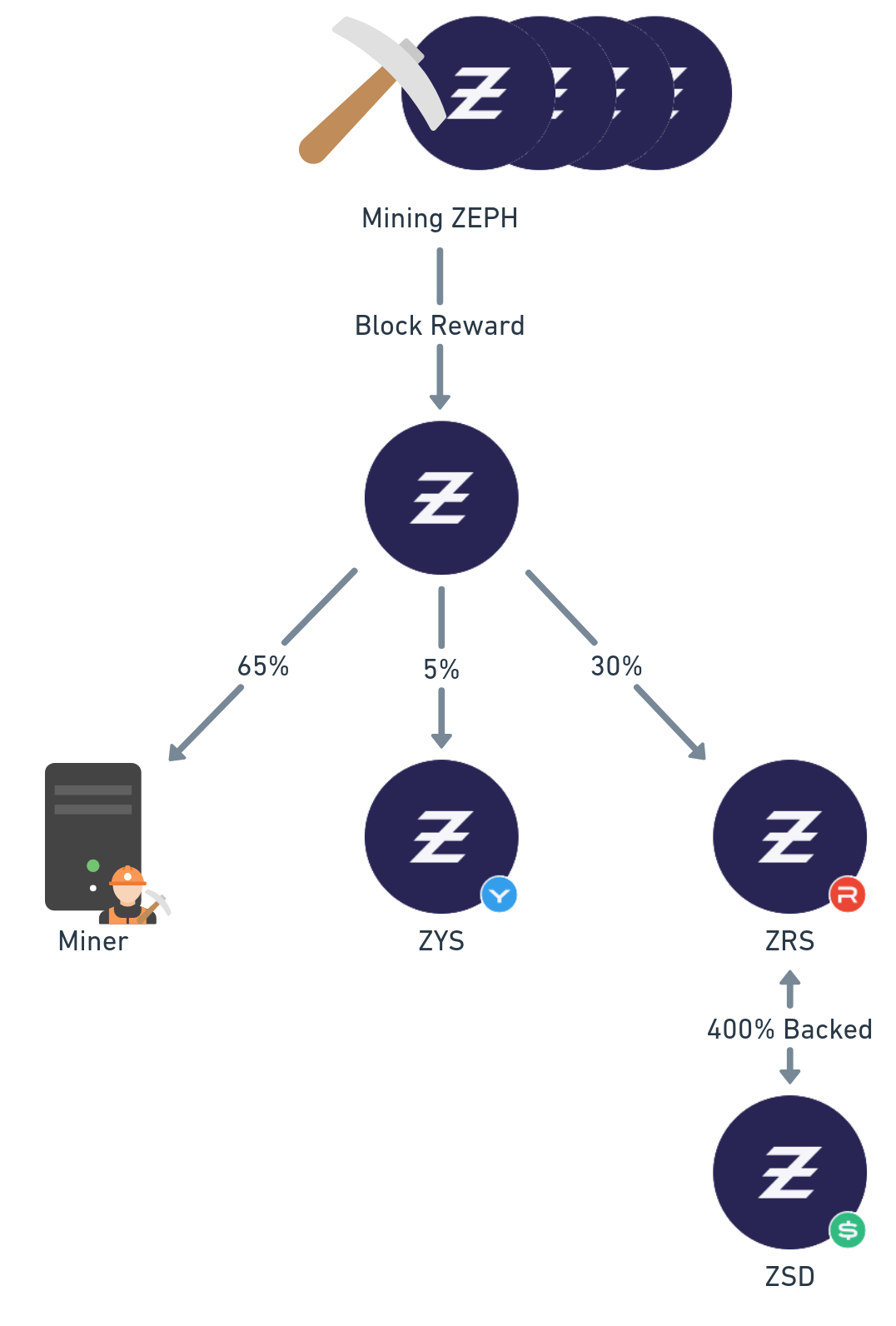

Zephyr se positionne comme un protocole axé sur la confidentialité destiné à révolutionner le secteur des stablecoins. Zephyr, qui s'appuie sur les solides fonctionnalités de confidentialité de Monero et utilise l'algorithme de minage PoW RandomX, introduit un écosystème unique en divisant sa cryptomonnaie en quatre jetons : ZEPH, ZSD, ZRS et ZYS (Figure 4).

Fig. 4 : Relations du jeton Zephyr. 65 % des bénéfices du minage ZEPH reviennent au mineur et le reste est conservé par la blockchain.

Fig. 4 : Relations du jeton Zephyr. 65 % des bénéfices du minage ZEPH reviennent au mineur et le reste est conservé par la blockchain.

Dans ce cadre, ZEPH est le coin « minable » qui sert de monnaie de référence. ZRS fonctionne comme une réserve pour ZSD, la contrepartie « stablecoin ». En 2024, Zephyr a lancé ZYS, un mécanisme de rendement conçu pour générer des bénéfices grâce à la croissance de la circulation de jetons ZYS.

En d'autres termes, la valeur de ZYS augmente constamment par rapport à ZSD, offrant aux utilisateurs un investissement potentiellement rentable lié à la performance du stablecoin. Les pirates utilisent le jeton ZEPH minable tout en considérant également les tendances des autres jetons comme des incitations à le cibler.

Actuellement, c'est presque la cryptomonnaie la moins rentable à miner, et donc la moins attrayante pour les cryptomineurs. Néanmoins, nous avons pu trouver des échantillons de logiciels malveillants qui minent Zephyr. Nous pouvons imaginer les raisons pour lesquelles les pirates l'utilisent dans le cadre de leur campagne : il s'agit peut-être de la récompense la plus élevée (7,896 ZEPH) pour avoir trouvé un bloc ou échappé à un moteur de détection spécifique à Monero.

Safex

Safex est une plateforme blockchain conçue pour un marketplace privé et décentralisé dans lequel les utilisateurs peuvent acheter et vendre des produits sans intermédiaire. Elle utilise deux cryptomonnaies principales : Safex Token (SFT) et Safex Cash (SFX). Dans l'optique d'une plus grande confidentialité, Safex utilise des signatures de cercle et des adresses furtives pour rendre les transactions intraçables et protéger l'identité des utilisateurs, des méthodes essentiellement basées sur Monero.

Le Safex semble être la cryptomonnaie la plus rentable pour le minage à l'heure actuelle. Cela le rend attrayant pour les pirates, mais nous n'avons pas trouvé de cryptominage actif en dehors de quelques portefeuilles dans les fichiers de configuration.

Nous avons cartographié le réseau Safex à l'aide d'un outil que nous avons spécialement créé, et avons constaté qu'il est bien plus petit que le réseau Monero. Nous avons identifié 298 nœuds, mais seulement 6 nœuds disponibles publiquement.

Bien que cette cryptomonnaie semble rentable pour le minage, elle est actuellement négligée par les pirates. Selon nous, ces derniers ne sont pas conscients de la rentabilité du Safex, mais nous ne devrions pas tarder à voir des activités malveillantes cibler cette cryptomonnaie.

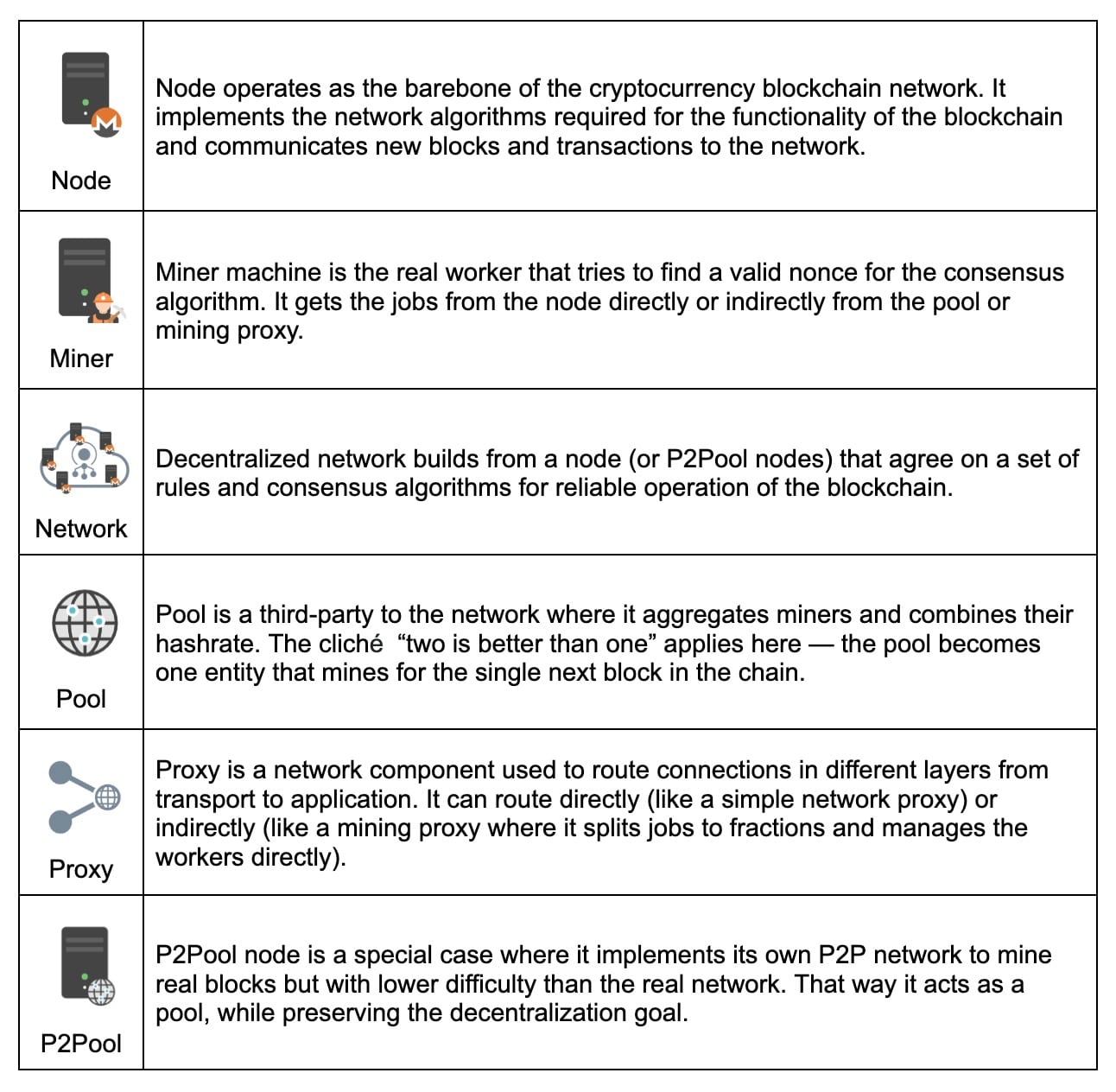

Topologies de minage

Les mineurs peuvent définir un réseau de minage dans plusieurs topologies. Chaque configuration a ses propres avantages et inconvénients, mais toutes sont conçues pour trouver le meilleur compromis entre rentabilité et sécurité. Certaines topologies utilisent une architecture décentralisée pour prendre en charge le réseau et garantir sa durabilité. D'autres se concentrent sur l'optimisation du taux de hachage et l'augmentation des chances de collecter les récompenses de bloc.

Les composants des différentes topologies sont essentiellement les mêmes. Tous interagissent en utilisant des protocoles réseau tels qu'IP, I2P, Tor, et des protocoles d'application tels que Levin pour la communication peer-to-peer, ou le protocole STRATUM sur JSON-RPC. Le protocole Stratum est la norme de cryptominage pour piloter une flotte de mineurs à l'aide de tâches structurées JSON simples qui contiennent toutes les données nécessaires au calcul de l'algorithme de hachage de consensus.

Étude de cas

Dans notre étude de cas de différentes topologies de minage, nous allons nous concentrer sur Monero. Une topologie de minage Monero typique se compose de l'un des composants indiqués dans le Tableau 2.

Tableau 2 : Topologies de minage Monero types

Tableau 2 : Topologies de minage Monero types

Topologies utilisées pour les opérations de minage

Les sections suivantes détaillent les différents types de topologies pouvant être utilisés pour les opérations de minage, notamment :

- Solo

- Pool

- P2Pool

- Nicehash

- Proxy

Que ce soit pour des raisons légitimes ou malveillantes, ces topologies jouent un rôle crucial dans la recherche et la détection des cryptomineurs.

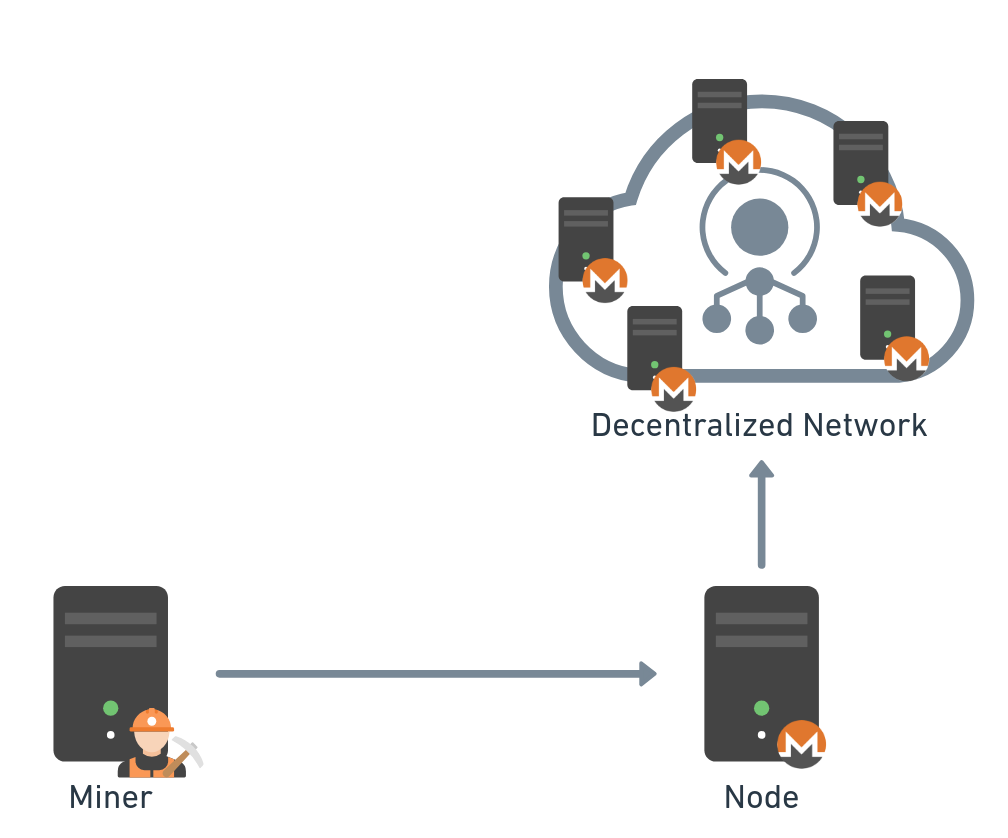

Solo

Avec le minage en solo, le mineur travaille directement avec son propre nœud, ou avec un nœud fiable (Figure 5). Si le minage en solo augmente les gains potentiels du pirate lorsqu'un bloc est trouvé, il réduit également considérablement ses chances d'être récompensé. Si le botnet de l'attaquant est suffisamment grand, le minage en solo peut s'avérer utile.

Cependant, si une seule personne contrôle une quantité substantielle de taux de hachage, cela constitue un risque sérieux pour le réseau.

Fig. 5 : Topologie de minage solo

Fig. 5 : Topologie de minage solo

Nous n'avons pas encore rencontré de logiciel malveillant de cryptominage configuré pour le minage en solo. Cela pourrait s'expliquer par le fait que le minage en solo ne récompense pas toujours le pirate, de sorte que d'autres stratégies de minage peuvent s'avérer plus rentables à long terme. Cela peut également être dû aux coûts d'exploitation élevés liés à la maintenance d'un nœud et au fait que sa possession pourrait compromettre l'anonymat de l'attaquant.

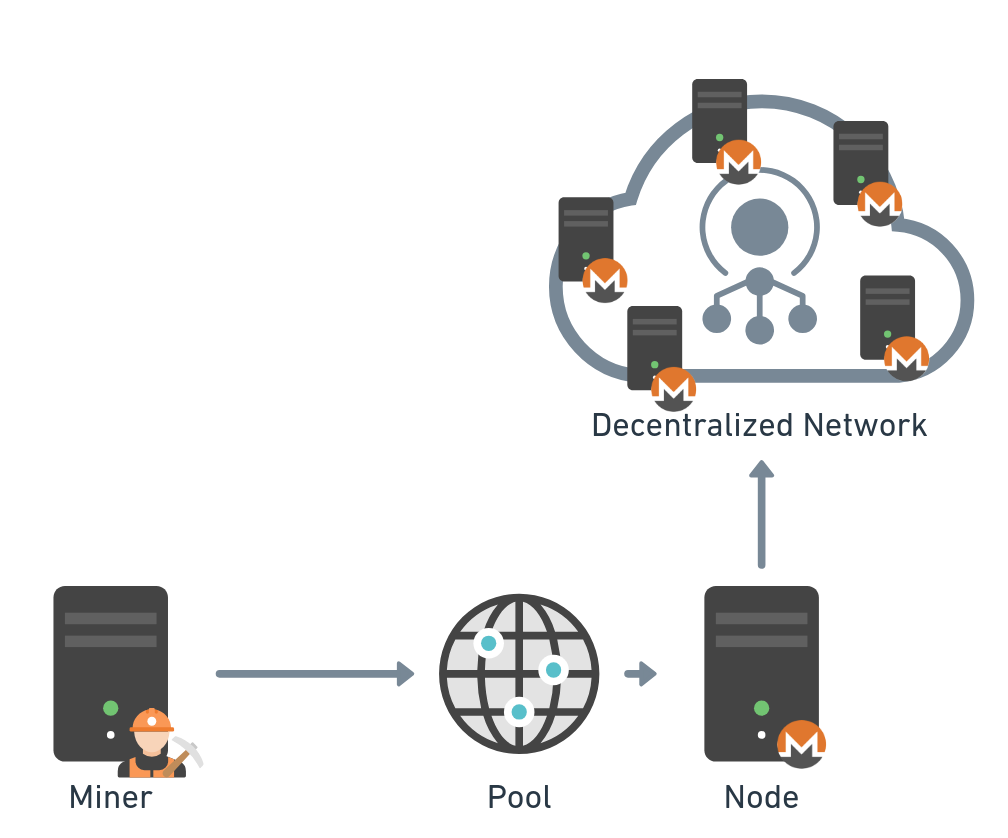

Pool

Contrairement au minage en solo, il existe un moyen d'augmenter les chances de trouver un nouveau bloc en travaillant avec d'autres mineurs. Après tout, il s'agit d'un jeu de statistiques. Lorsque plusieurs mineurs s'associent pour résoudre le bloc suivant de la chaîne, leurs taux de hachage peuvent être combinés, ce qui leur permet d'être représentés comme un seul mineur sur le réseau (Figure 6).

Fig. 6 : Topologie avec pool de minage

Fig. 6 : Topologie avec pool de minage

Ce mineur est maintenant appelé pool , et le pool est généralement géré par une seule entité. Chaque fois qu'un nouveau bloc est trouvé, la récompense est répartie entre les mineurs participants en fonction de leurs efforts, qui comptent comme des parts. Par conséquent, un pool est l'orchestrateur de plusieurs mineurs qui augmentent les chances statistiques de miner un bloc et de collecter la récompense.

Certains pools demandent des frais de participation, et tous ont un modèle de paiement qui définit la façon dont la récompense est partagée, comme le paiement pour les dernières N parts (Pay Per Last N Shares, PPLNS) . De nombreux pools ne nécessitent pas d'authentification ou d'identification de la part du mineur ; l'adresse du portefeuille est généralement utilisée à la fois pour l'authentification et le paiement.

Il existe d'innombrables pools qui couvrent largement les différentes cryptomonnaies. Certains pools rassemblent plusieurs cryptomonnaies ayant des caractéristiques communes, comme la confidentialité, et permettent de piloter facilement plusieurs systèmes de minage avec le même pool de la même manière. D'autres permettent le minage de plusieurs cryptomonnaies, avec un même système qui mine plusieurs cryptomonnaies simultanément en fonction du profit qu'elles génèrent, de manière similaire à l'opération nicehash .

Le Tableau 3 présente la liste des pools de minage connus pour les trois cryptomonnaies visées par les cryptomineurs évoquées précédemment.

Monero |

Zephyr | Safex |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com

|

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org

|

Tableau 3 : Pools de minage connus pour Monero, Zephyr et Safex

Monero |

Zephyr | Safex |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tableau 3 : Pools de minage connus pour Monero, Zephyr et Safex

Monero |

Zephyr | Safex |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tableau 3 : Pools de minage connus pour Monero, Zephyr et Safex

Monero |

Zephyr | Safex |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tableau 3 : Pools de minage connus pour Monero, Zephyr et Safex

P2Pool

Le P2Pool de Monero est un pool de minage décentralisé qui résout les problèmes de centralisation souvent rencontrés dans les pools de minage traditionnels. Au lieu de s'appuyer sur une autorité centrale pour gérer les opérations de minage et distribuer les récompenses, P2Pool crée un réseau pair à pair dans lequel les mineurs collaborent directement (Figure 7). Cette approche s'aligne sur l'engagement de Monero en matière de confidentialité et de décentralisation, améliorant à la fois la sécurité et l'équité dans le processus de minage.

Fig. 7 : Topologie de minage P2Pool

Fig. 7 : Topologie de minage P2Pool

Dans le système P2Pool, chaque mineur exécute un nœud Monero complet et contribue à la puissance de hachage du réseau tout en gardant le contrôle de ses propres activités de minage. Les récompenses sont distribuées proportionnellement en fonction de la contribution de chaque mineur, sans compromettre les fonctions de confidentialité robustes de Monero.

En éliminant le contrôle centralisé, P2Pool réduit les risques tels que les points de défaillance uniques et la censure potentielle, et offre un environnement plus résilient et démocratique pour les mineurs dans l'écosystème Monero.

Malgré les avantages de l'utilisation de la topologie P2Pool, notamment l'absence de frais et un taux de découverte de blocs plus élevé, nous n'avons pas rencontré d'échantillon malveillant fonctionnant dans une telle topologie. Si le fonctionnement d'un nœud stable est un inconvénient du point de vue du pirate, cela peut compromettre l'anonymat de ce dernier.

Nicehash

Nicehash est un service de commerce de ressources de calcul. Les mineurs peuvent proposer à la vente le taux de hachage de leurs systèmes de minage sans spécifier un seul algorithme et obtenir un prix fixe. Cela élimine à la fois l'élément statistique du minage et le facteur chance, et le remplace par un revenu réduit mais constant.

Ce type de minage est similaire au pool de minage, dans lequel les tâches de minage combinent plusieurs algorithmes en même temps, ce qui signifie que le mineur minera via différents algorithmes en même temps pour plusieurs acheteurs.

Il est moins probable de trouver des cryptomineurs liés à Nicehash en raison des exigences de diligence KYC (Know Your Customer) pour l'identification des vendeurs et des acheteurs. La liaison est possible par le biais d'une identité fausse ou usurpée, mais il est peu probable que cela dure.

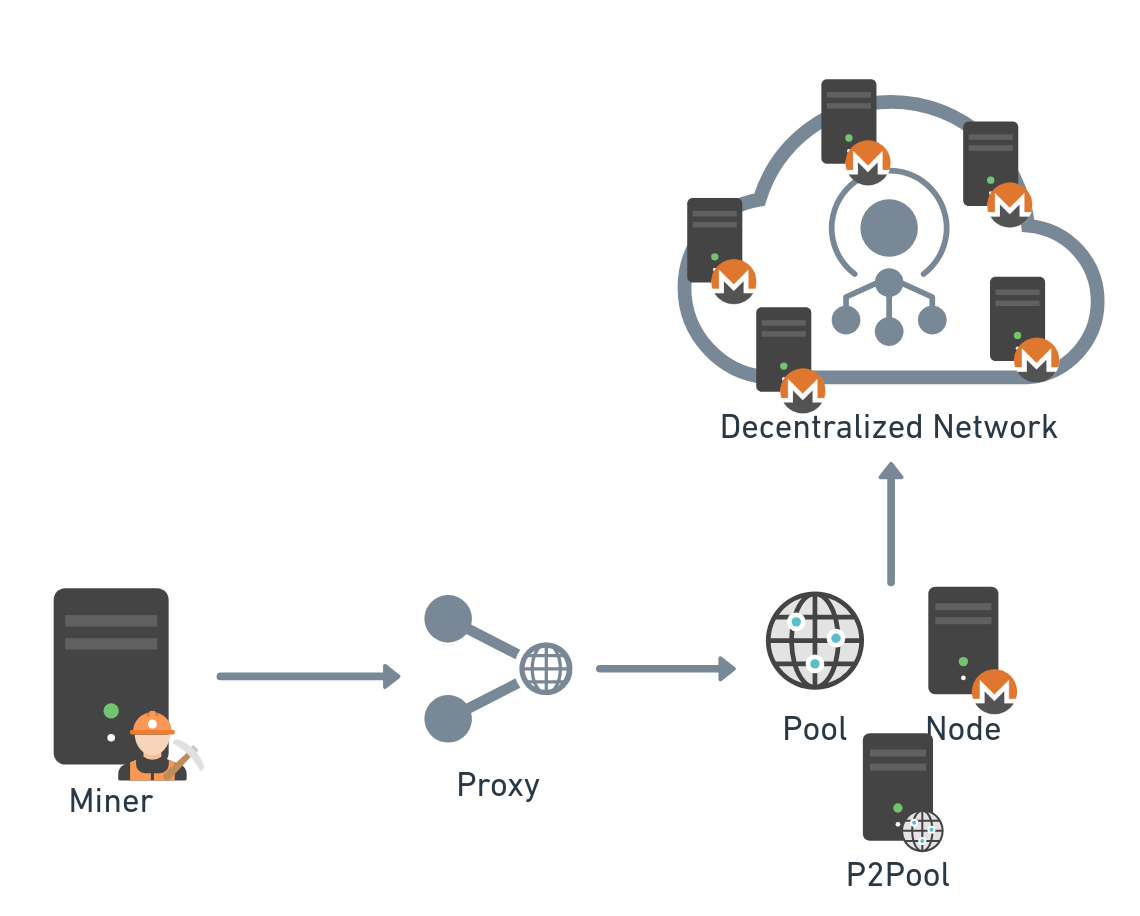

Proxy

Le proxy est un composant réseau bien connu qui permet d'acheminer les connexions sur les couches de transport ou applicatives. Le minage de Monero (et en général) utilise le protocole Stratum pour distribuer les tâches de minage. Comme pour tout protocole d'application, il peut être redirigé vers un autre serveur à l'aide d'un proxy ou d'une simple règle de table de routage, si nécessaire.

Alternativement, un serveur proxy de minage peut servir directement les mineurs en divisant une tâche du pool ou du nœud et en la distribuant aux mineurs connectés, tout comme le proxy XMRig du logiciel Monero qui agit comme un middleware pour l'attribution des tâches (Figure 8).

Fig. 8 : Topologie de minage avec proxy

Fig. 8 : Topologie de minage avec proxy

Nous avons pu constater que les deux types étaient utilisés par les pirates, la différence étant que l'un tentait de cacher l'adresse du pool de minage, tandis que l'autre cachait le pool et le portefeuille utilisés.

Conclusion

L'utilisation de cryptomonnaies dans les opérations de cybercriminalité est courante, le plus souvent en tant que moyen de paiement. En revanche, les cryptomineurs malveillants exploitent une caractéristique fondamentale de la cryptomonnaie : son processus de minage, dans l'optique de générer un profit.

Les pirates peuvent tirer parti de diverses topologies de minage pour améliorer leur confidentialité et renforcer la résilience par rapport aux méthodes de détection couramment employées. Par exemple, éviter l'inclusion d'adresses de portefeuille dans les échantillons de logiciels malveillants réduit l'efficacité des moteurs d'analyse statique conçus pour identifier des schémas d'adresses de portefeuille. Cette stratégie rend également plus difficile l'association d'échantillons individuels à une campagne plus large, protégeant ainsi l'anonymat de l'opération.

La création d'un tableau des monnaies susceptibles d'être visées par les cryptomineurs nous permet d'anticiper la cryptomonnaie de prédilection des pirates, qui peut être utilisée au sein de leur botnet cryptomineur. Cette information peut nous aider à découvrir des campagnes passées inaperçues et à concentrer nos méthodes de détection sur une gamme spécifique de cryptomineurs potentiels.

Annexe A : Cryptomonnaies potentiellement utilisées par les cryptomineurs

Le code source pour la collecte des monnaies visées et le calcul de la rentabilité est disponible sur notre référentiel GitHub.