Anatomia dos criptomineradores: os mecanismos da criptomineração

Criptomineradores, ou cryptojackers, são um tipo de malware que explora os recursos da vítima para fins lucrativos por meio da mineração de criptomoedas. Em contraste com o uso habitual da criptomoeda por invasores como método de pagamento, os criptomineradores usam a base fundamental da criptomoeda, que é a operação de mineração de blockchain, para gerar ganhos financeiros.

A criptomoeda foi originalmente projetada como uma forma descentralizada e sem fronteiras de transferir dinheiro e se desvincular dos sistemas bancários tradicionais. Desde a primeira aparição do bitcoin, muitas outras criptomoedas e tokens baseados em criptografia foram criados. Cada token é baseado em um tema ou conjunto de recursos que o distingue dos demais. Por exemplo, a moeda Monero visa a total privacidade e impede o rastreamento de transações ao mesmo tempo em que garante a integridade, enquanto moedas meme como Dogecoin são mais sentimentais do que práticas.

Como os invasores buscam lucrar e, ao mesmo tempo, garantir seu anonimato, as criptomoedas são uma opção lucrativa, pois permitem que os agentes de ameaças usem seus fundos de criptomoedas com risco mínimo de identificação pelas autoridades policiais. A maneira mais direta de obter ganhos financeiros sem identificação é minerar criptomoedas voltadas para a privacidade, o que dá aos atacantes lucro imediato sem se revelarem à vítima (e também mascara qualquer transação que use esse lucro).

Nesta série de três partes de publicações do blog, vamos nos aprofundar no mundo das criptomoedas e dos criptomineradores. A primeira publicação (esta) trata dos fundamentos da criptomoeda, incluindo como a tecnologia blockchain e a mineração funcionam em geral. Ela também aborda a mentalidade do invasor de escolher uma moeda minerável que atenda aos seus requisitos de privacidade e eficiência.

A segunda parte desta série aborda os criptomineradores, especificamente os mal-intencionados que encontramos. Examinaremos algumas estatísticas de criptomineradores, seus lucros e como eles operam e infectam suas vítimas. O terceiro e último post da série abrange técnicas de defesa — como podemos detetar cryptominadores, mitigar seus impactos e impedir que ataques gerem qualquer lucro.

Impacto dos criptomineradores no mundo

Os criptomineradores têm impactado o mundo desde 2013, quando uma empresa de videogames supostamente explorou as máquinas dos clientes para extrair bitcoin. Mais de 10 anos depois, a ameaça cresceu em uma escala enorme e os criptomineradores são agora uma parte substancial do cibercrime mundial.

Muitos estudos de caso de criptomineradores foram publicados ao longo dos anos: da botnet WannaMine em 2017 à recente campanha Migo que visava o Redis e a variantes de scripts específicos de nuvem e de mineração de navegadores. Nos últimos anos, nós da Akamai descobrimos algumas botnets de criptomineração, como Panchan e NoaBot.

Volume de ataque

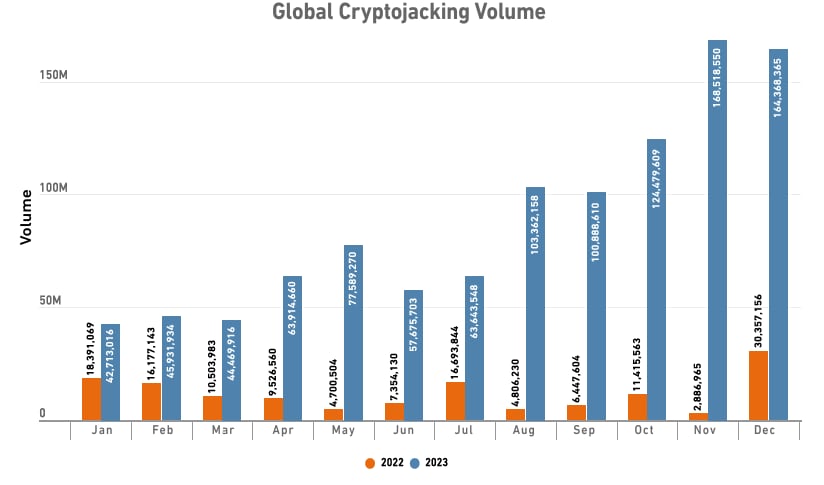

Com o passar do tempo, mais invasores parecem mudar sua atenção para os criptomineradores. A Figura 1 mostra que em 2023 houve um grande aumento na atividade global de criptomineração mal-intencionada. E essa tendência continuou em 2024. Apesar do crescimento explosivo, os relatórios de análise não observaram mudanças significativas no comportamento dos criptomineradores. O típico criptominerador de 2024 age de maneira muito semelhante aos seus antecessores de 10 anos atrás, ou seja, praticando ataques altamente ruidosos, não direcionados, infectando recursos em nuvem e computadores domésticos para minerar moedas voltadas para a privacidade.

Distribuição dos setores e indústrias dos criptomineradores

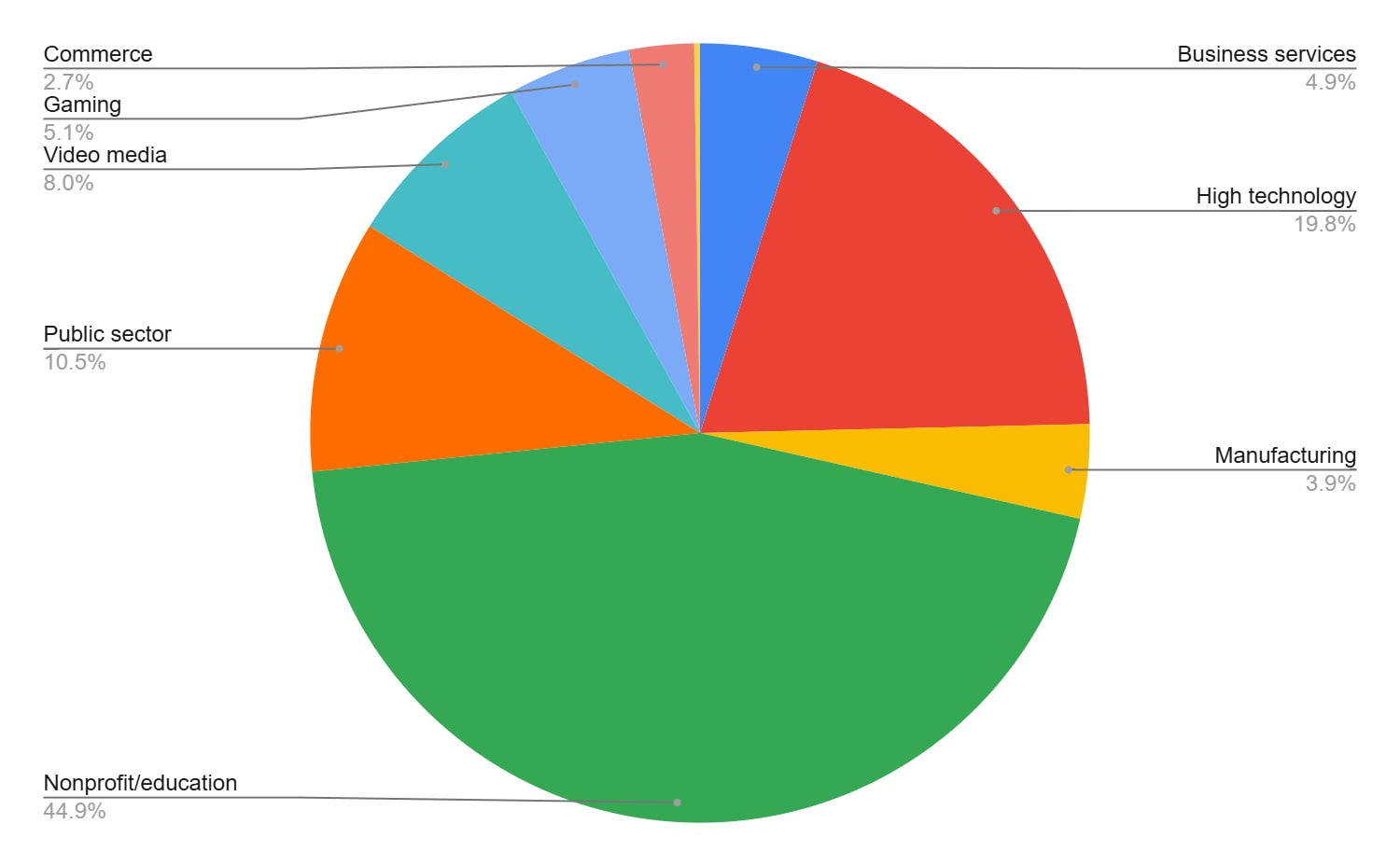

Os criptomineradores afetam uma ampla variedade de indústrias e setores. Usando a visão exclusiva da Akamai sobre o tráfego da Internet, identificamos comunicações de criptomineradores para pools públicos de criptomineração. A Figura 2 mostra a distribuição do tráfego de criptomineração em diferentes setores de negócios.

As instituições de ensino superior estão entre os setores mais visados, presumivelmente por causa de seus recursos computacionais significativos, que muitas vezes não são supervisionados.

No setor privado, os criptomineradores visam preferencialmente setores como serviços de nuvem e hospedagem. Esses alvos oferecem uma grande oportunidade para os invasores, pois permitem que eles acessem amplos recursos computacionais e, ao mesmo tempo, eliminem subprodutos no ambiente da vítima, como ruído substancial, calor e consumo de eletricidade que poderiam levar à sua detecção.

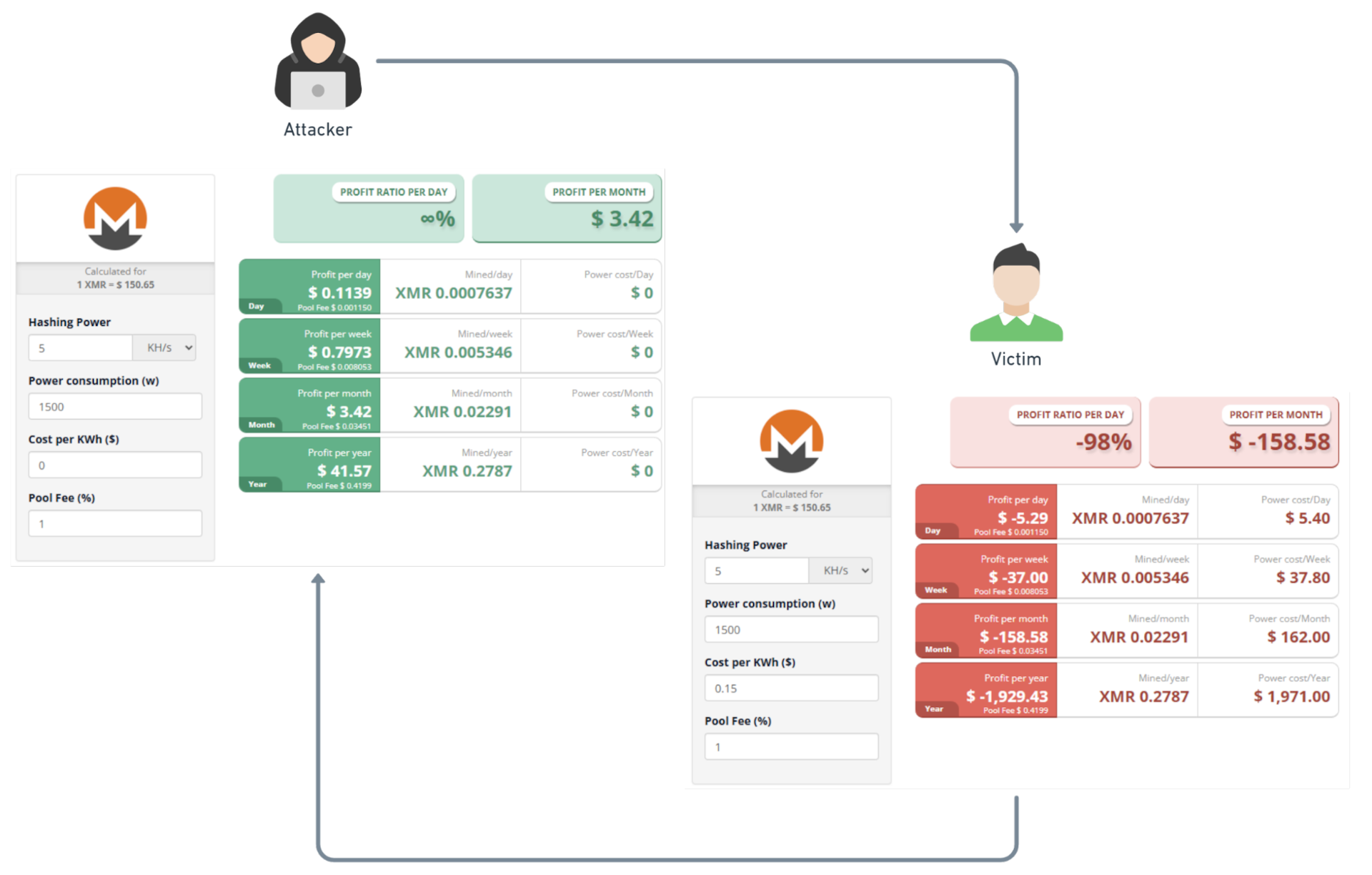

Esse tipo de ataque pode ser financeiramente devastador para as vítimas — em 2022, a Sysdig indicava que para cada US$ 1 de lucro por criptomineração, a vítima perde aproximadamente US$ 53 (Figura 3).

Fig. 3: Lucro do invasor comparado com despesas da vítima

Fig. 3: Lucro do invasor comparado com despesas da vítima

A IA generativa traz uma nova superfície para os criptomineradores

Outra tendência que prevemos que afetará significativamente o cenário dos criptomineradores é a recente ascensão da IA generativa. Como a computação de IA é altamente dependente das unidades de processamento gráfico (GPUs), esses componentes estão se tornando mais comuns em redes e servidores organizacionais. Como muitos algoritmos de mineração também são projetados para GPUs, a infraestrutura de computação subjacente do setor de IA é muito atraente para os operadores de criptomineração.

Provavelmente, é apenas uma questão de tempo até que testemunhemos uma campanha que tenha como alvo as infraestruturas de IA, seja diretamente por meio da interação com o modelo ou por meio do processo de treinamento (ou ambos).

Motivação adversária

Os agentes de ameaças optam por empregar a criptomineração por dois motivos principais:

- Privacidade

- financeira

Motivação financeira

Com exceção dos agentes de ameaças patrocinados pelo Estado e do hacktivismo, a maioria dos cibercrimes tem motivação financeira. A criptomineração uma maneira simples e direta de monetizar uma invasão sem a fase extra de transformar o controle do invasor sobre a rede em capital, como a extorsão por ransomware ou pela venda de dados confidenciais. Isso torna o malware de criptomineração um gerador de dinheiro atraente para os agentes de ameaças.

Outras considerações que os invasores levam em conta incluem o valor da criptomoeda e a taxa de participação na mineração. Se o invasor gerar 1 centavo de dólar por ano, por exemplo, não vale a pena correr o risco de ser preso. Portanto, um dos objetivos do atacante é encontrar um equilíbrio entre esforço e lucro, o que nos permite restringir a lista de possíveis moedas mineradas pelos atacantes.

Durante nossa pesquisa, identificamos um invasor que parece estar ativo desde pelo menos junho de 2018 e que conseguiu gerar uma receita média de 300 XMR todos os anos. Se calcularmos sua receita de acordo com o valor atual da Monero (1 XMR $150), vemos que ele obteve aproximadamente US$ 45 mil. Essa é a receita média de uma pequena empresa sem funcionários nos Estados Unidos em 2024.

Motivação relacionada à privacidade

A privacidade é intrínseca à maioria das criptomoedas. Eles empregam algoritmos criptográficos que preservam a privacidade e a propriedade por meio de chaves secretas emparelhadas com chaves públicas correspondentes, que servem como endereços de carteira. Ao aproveitar esse recurso inerente da criptomoeda, juntamente com algoritmos de privacidade adicionais projetados para ocultar valores de transações, endereços de remetentes e endereços de destinatários, um invasor pode ocultar quase completamente suas atividades.

Conforme mencionamos, os invasores consideram várias compensações ao mudar seus botnets para minerar criptomoedas específicas. Uma dessas compensações diz respeito à privacidade do invasor sobre o lucro, pois pode haver moedas mais lucrativas que oferecem menos privacidade. A privacidade da moeda é medida pelo anonimato que ela pode proporcionar em três aspectos:

Comunicação com a rede: há moedas que dependem de protocolos de rede de privacidade, como Tor ou I2P

Proteção das informações de transações, como endereços e valores de carteiras, para evitar rastreamento e ocultar saldos de contas

Inclusão da criptomoeda em plataformas de câmbio que suportam a privacidade

Por exemplo, a bitcoin não tem privacidade nas transações, o que torna os usuários vulneráveis ao monitoramento e aumenta o risco de desanonimização. Essa limitação restringe a variedade de criptomoedas que os invasores podem explorar. Consequentemente, os adversários permanecem motivados enquanto houver moedas lucrativas voltadas para a privacidade disponíveis.

No entanto, essa motivação pode diminuir se as moedas focadas em privacidade se tornarem não lucrativas ou se o processo de mineração mudar, como a transição para Proof of Stake (mais informações abaixo), impedindo que os atacantes gerem lucros facilmente por meio de métodos que exigem muitos recursos.

Um invasor motivado precisa pensar em como executar essa campanha de criptomineração, e entender os fundamentos do processo de mineração é crucial para isso. Na próxima seção, teremos uma visão geral do processo de mineração para entender onde os invasores concentram sua atenção, o que nos ajudará a criar melhores técnicas de caça e detecção.

Fundamentos da criptomoeda

O que é criptomoeda?

A criptomoeda é uma forma digital de moeda que utiliza técnicas criptográficas para proteger transações e controlar a criação de novas unidades, também conhecidas como moedas ou tokens. Diferentemente das moedas tradicionais (conhecidas como moeda fiduciária), as criptomoedas operam em redes descentralizadas que usam a tecnologia blockchain, um sistema de registro distribuído mantido por uma rede de nós.

Cada transação no blockchain é registrada em um bloco e vinculada à anterior, criando uma cadeia imutável de registros que é praticamente impossível de ser alterada sem o controle da maior parte do poder computacional da rede. Essa natureza descentralizada elimina a necessidade de intermediários, como bancos, e oferece maior segurança e transparência.

Um componente essencial dos sistemas de criptomoeda é a carteira, que é um conjunto de segredos de criptografia que permite que os usuários realizem transações de ativos no blockchain. A carteira é representada por uma cadeia de caracteres em um formato específico chamado endereço. As transações entre esses endereços são registradas publicamente no blockchain, mas as identidades dos participantes permanecem ocultas, a menos que informações adicionais sejam vinculadas ao endereço.

Algumas criptomoedas mais focadas em privacidade, como Monero e Zcash, vão além ao implementar técnicas criptográficas avançadas para ocultar detalhes das transações, incluindo o remetente, o destinatário e o valor. O Monero utiliza assinaturas em anel e endereços furtivos para ofuscar as identidades dos participantes da transação. O Zcash emprega provas de conhecimento zero, especificamente zk-SNARKs, para garantir que os detalhes da transação permaneçam confidenciais. Esses recursos dificultam o rastreamento de transações por terceiros até indivíduos específicos, oferecendo mais privacidade e anonimato do que os sistemas financeiros tradicionais.

Algoritmos de consenso

Para aplicar novos blocos ao blockchain, deve haver uma base de verdade com a qual todos concordem. O uso de uma família de algoritmos chamada algoritmos de consenso e suas variantes especializadas pode fazer com que as redes descentralizadas operem para validar as transações de blockchain. Esses algoritmos são projetados para evitar gastos duplos, manter a integridade do registro e permitir transações sem confiança entre as partes.

Diferentes criptomoedas usam vários mecanismos de consenso, cada um com sua abordagem exclusiva para alcançar o consenso e, ao mesmo tempo, equilibrar fatores como segurança, escalabilidade e eficiência energética.

Proof-of-Work

O algoritmo mais conhecido e aceito é Proof-of-Work (PoW), usado por bitcoin e várias outras criptomoedas. No PoW, os mineradores competem para resolver quebra-cabeças matemáticos complexos, um processo que exige um poder computacional significativo. O primeiro minerador a resolver o quebra-cabeça ganha o direito de adicionar um novo bloco ao blockchain e é recompensado com criptomoeda.

Esse processo consome muita energia, mas oferece segurança robusta, pois a alteração do blockchain exigiria que um invasor controlasse mais de 50% da capacidade de computação da rede, o que torna esses ataques altamente impraticáveis.

Proof-of-Stake

Outro algoritmo popular é Proof-of-Stake (PoS), usado por criptomoedas como Ethereum 2.0 e Cardano. No PoS, os validadores são escolhidos para criar novos blocos com base no número de moedas que possuem e estão dispostos a apostar.

Essa abordagem é mais eficiente em termos de energia do que a PoW, pois não exige muitos recursos computacionais. No entanto, o PoS pressupõe que aqueles que têm mais participação na rede são mais incentivados a agir honestamente.

Os criptomineradores usam APENAS algoritmos de mineração PoC (ou Proof-of-Capacity, que não é abordado neste artigo), pois o vetor de ataque é baseado no sequestro de recursos. Portanto, de agora em diante, considere o PoW no contexto da mineração.

Algoritmos resistentes a ASIC

Há vários tipos de hardware que são usados para calcular o algoritmo de consenso. Uma unidade central de processamento (CPU) é um circuito integrado (IC) de uso geral que pode ser usado para calcular qualquer algoritmo de consenso com facilidade, mas nem sempre com eficiência. É por isso que alguns algoritmos são projetados para uma unidade de processamento gráfico (GPU) que pode lidar com aritmética complexa de forma mais eficiente do que a CPU.

Outro tipo de hardware usado pelos mineradores é o circuito integrado de aplicativo específico (ASIC) e a matriz de porta programável em campo (FPGA), que são unidades de processamento otimizadas para executar uma tarefa específica. Ambos são excelentes para tarefas determinísticas, como o cálculo do algoritmo de hashing sha1, mas ambos falham quando há uma grande demanda de memória ou um grande número de ramificações possíveis durante a execução do tempo de execução, o que depende da saída da iteração anterior.

A maioria das criptomoedas depende da descentralização, necessária para manter a blockchain segura e confiável. Se uma rede se tornar centralizada pelo controle da maioria dos nós da rede ou por ser o maior minerador por taxa de hash, um invasor poderá realizar um ataque de 51%. Para atenuar esta questão, muitas moedas adicionaram algoritmos de hash especializados que tornam o projeto e a produção de ASIC menos viáveis financeiramente.

Os algoritmos se baseiam em práticas que usam um processador de uso geral para executar algoritmos complexos e difíceis de usar na memória, projetados para funcionar com os recursos de otimização da CPU. Em outras palavras, o algoritmo usa um grande espaço de endereço de memória e o máximo possível de recursos modernos da CPU para inviabilizar a criação de um ASIC dedicado. Essencialmente, se alguém tentar criar um ASIC para esse algoritmo, acabará com uma CPU completa.

Processo de mineração

O processo de mineração é como uma loteria em escala. Cada participante tem um trabalho a ser resolvido, que consiste em informações de bloco e nonce. Os mineradores devem encontrar um nonce que atenda à dificuldade-alvo da rede, o que é estatisticamente possível em um período de tempo específico. Esse tempo é conhecido como tempo-alvo e é alcançado com a definição de uma dificuldade (d) para os blocos futuros, a fim de manter a taxa de mineração estável e dentro do período de tempo-alvo.

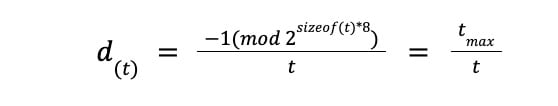

A dificuldade geralmente sugere quantos hashes precisam ser calculados para encontrar um hash válido que satisfaça o valor-alvo (t). O valor-alvo indica um limite superior para todos os hashes válidos. A forma como a moeda Monero calcula a dificuldade é pegar o número de hashes possíveis e dividi-lo pelo alvo.

Muitas moedas definem seu próprio cálculo de dificuldade, mas o resultado é semelhante, pois deve restringir a taxa de hash da rede (fhashrate[hashs]). Isso significa que, se pegarmos a dificuldade e a dividirmos pelo tempo desejado, poderemos obter a taxa de hash da rede.

![Muitas moedas definem seu próprio cálculo de dificuldade, mas o resultado é semelhante, pois deve restringir a taxa de hash da rede (fhashrate[hashs]). Isso significa que, se pegarmos a dificuldade e a dividirmos pelo tempo desejado, poderemos obter a taxa de hash da rede.](/site/pt/images/blog/2024/process-two.jpg)

Por exemplo, se t = 0x1F e o tamanho de t for um byte, a dificuldade será 0xFF0x1F = 8. Isso significa que é estatisticamente possível encontrar um valor correspondente para cada oito cálculos de hash de nonce aleatório.

Depois de definirmos um tempo-alvo para a rede controlar a taxa de crescimento da cadeia de blocos, podemos calcular a média do tempo por bloco encontrado em n blocos e obter a taxa de hash. Usando o taxa de hash, podemos definir a próxima dificuldade. Em algumas moedas, isso muda a cada bloco em relação aos N últimos blocos, enquanto outras moedas mudam a cada número constante de blocos.

Privacidade da transação

O bitcoin é a primeira criptomoeda amplamente utilizada que usa a tecnologia blockchain para registrar as transações da rede. Essas transações são armazenadas em texto simples e podem ser acessadas publicamente por qualquer pessoa por meio de serviços de exploração de blockchain (ou manualmente, se preferir). O anonimato associado ao bitcoin é um tanto enganoso, embora o uso de carteiras digitais seja de fato anônimo, as interações com terceiros não são.

Por exemplo, se alguém quiser trocar dinheiro fiduciário (como o dólar americano) por bitcoin, deverá divulgar sua carteira, o que leva à desanonimização ao vincular a identidade à carteira. As tentativas de fazer transações de desvio para ofuscar a identidade acabarão tendo o mesmo resultado, pois essas transações podem ser rastreadas até saírem da rede por meio de uma plataforma de troca. A desanonimização ocorre com mais frequência nos pontos em que os fundos são depositados ou retirados da rede.

As criptomoedas voltadas para a privacidade surgiram devido à necessidade de privacidade em vários contextos legítimos, como a mitigação do uso indevido do conhecimento das transações. No entanto, a privacidade também pode ser violada para ocultar atividades criminosas, o que torna as criptomoedas baseadas em privacidade um requisito comum para criptomineradores e outros agentes mal-intencionados.

Atualmente, as moedas voltadas para a privacidade podem ocultar os endereços do remetente e do destinatário, bem como os valores transacionados entre eles. Esse nível de privacidade torna as transações que envolvem fundos adquiridos ilegalmente não rastreáveis dentro da rede.

Candidatos à criptomoeda

Ao analisar os recursos e as necessidades dos criminosos cibernéticos que operam criptomineração, podemos identificar uma lista de criptomoedas que atendem às suas exigências. Primeiro, os criptomineradores normalmente operam em escala e em diversas arquiteturas, o que torna essencial uma implementação de mineração entre plataformas. Essa diversidade pode envolver x86, AMD64, ARM e outras arquiteturas de CPU.

Em muitos casos, as vítimas não terão GPUs potentes ou plataformas de mineração equipadas com ASICs ou FPGAs. Como resultado, o foco passa a ser os algoritmos resistentes a ASIC, que são projetados para limitar a mineração a plataformas comuns e convencionais, como computadores domésticos e dispositivos semelhantes.

Outro aspecto importante no qual os criptomineradores confiam é a privacidade da rede de criptomoedas. Como os criptomineradores são considerados ilegais na maioria dos países, os agentes mal-intencionados precisam ocultar seus rastros ao tentar lavar os fundos roubados.

Essas considerações nos permitem destacar os requisitos para escolher a moeda de um criptominerador:

- Arquitetura entre plataformas

- Algoritmo de mineração resistente a ASIC

- Lucro alto e sustentável

- Moeda voltada para a privacidade que suporta transação não rastreável

- Implementação de algoritmo de mineração leve

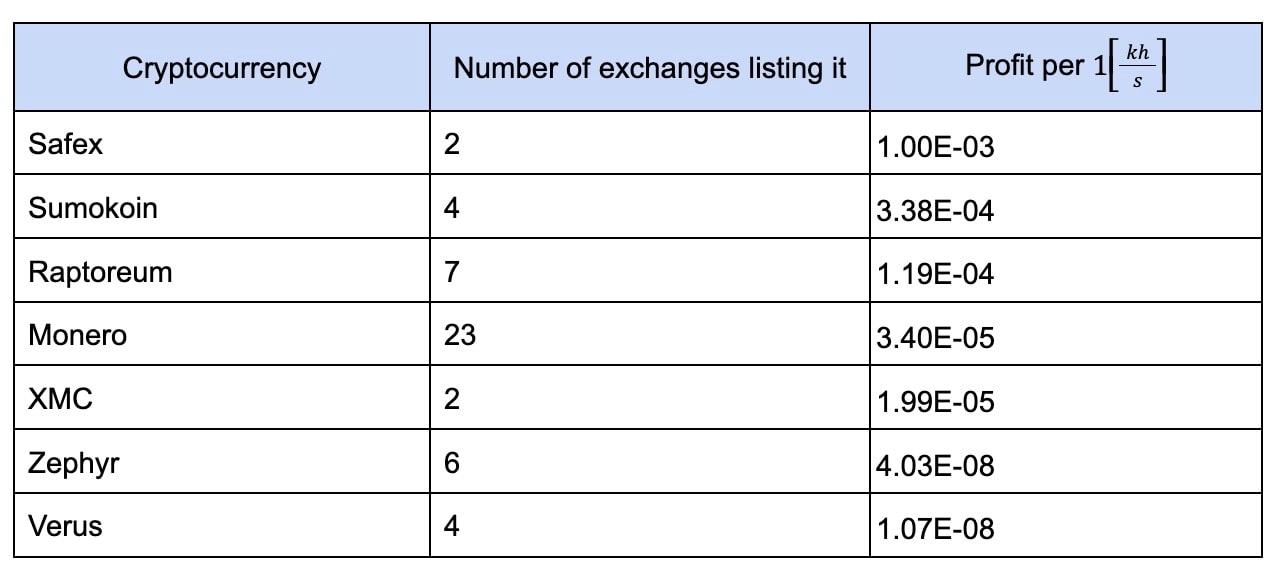

A Tabela 1 contém uma lista resumida das moedas mais relevantes de acordo com as premissas acima. Esta lista se concentra em moedas resistentes a ASIC e voltadas para a privacidade, bem como no número de bolsas de criptomoedas que as estão listando atualmente. (Veja o Apêndice A para obter a lista completa das moedas potenciais dos criptomineradores.)

Tabela 1: Comparação de criptomoedas relevantes para uso em criptomineração

Tabela 1: Comparação de criptomoedas relevantes para uso em criptomineração

Tabela 1 classificada de acordo com a rentabilidade da moeda no momento da redação deste artigo. Em nossa pesquisa, focaremos nas criptomoedas mais comumente utilizadas por mineradores e analisaremos amostras encontradas em ambientes reais. Para regenerar a tabela de candidatos a moedas de acordo com os valores de mercado atuais e a taxa de recompensa, publicamos nosso código no repositório GitHub da Akamai.

Conseguimos construir essa tabela de candidatos depois de examinar as motivações dos invasores e os princípios fundamentais de uma blockchain de criptomoeda e seu processo de mineração. Agora, examinaremos mais de perto três moedas e as topologias de mineração que tanto os mineradores legítimos quanto os criptomineradores mal-intencionados podem usar para obtê-las.

- Monero, que é bem conhecida por seu uso por invasores

- Zephyr, que parece promissora

- Safex, que acreditamos que pode ser ignorada pelos invasores

Monero

O Monero é a moeda mais notória usada pelos criptomineradores. É uma moeda voltada para privacidade baseada no algoritmo RandomX resistente a ASIC, sendo perfeito para os criptomineradores. O Monero usa algoritmos avançados de criptografia para obter tecnologia de privacidade de ponta, como assinaturas em anel, várias chaves assimétricas, bulletproofs, RingCT (transações confidenciais em anel) e muito mais. Mais informações sobre essas técnicas e algoritmos de privacidade podem ser encontradas na Moneropedia.

O Monero implementa o RingCT, um algoritmo que combina várias transações de entrada inválidas com a transação real para ocultar a entrada usada para a transação e, portanto, o valor transmitido. Ele também usa várias técnicas para assinar valores de modo que somente os participantes da transação consigam lê-los. As identidades do remetente e do destinatário são protegidas criptograficamente, o que significa que a privacidade é obtida por meio de três fatores principais: remetente, destinatário e quantidade.

Para tornar o RandomX (e, portanto, o Monero) resistente ao ASIC, ele define seu próprio conjunto de instruções e uma máquina virtual (virtual machine, VM) que o executa. Ao contrário das VMs tradicionais, isso não se refere a um sistema operacional separado, mas a um tipo de interpretador que traduz o conjunto de instruções personalizado para o hardware subjacente.

A maior parte de nossa pesquisa está concentrada no Monero, e as mesmas práticas que usamos para analisar a rede, os programas e o blockchain do Monero podem ser aplicadas a qualquer outra criptomoeda.

Zephyr

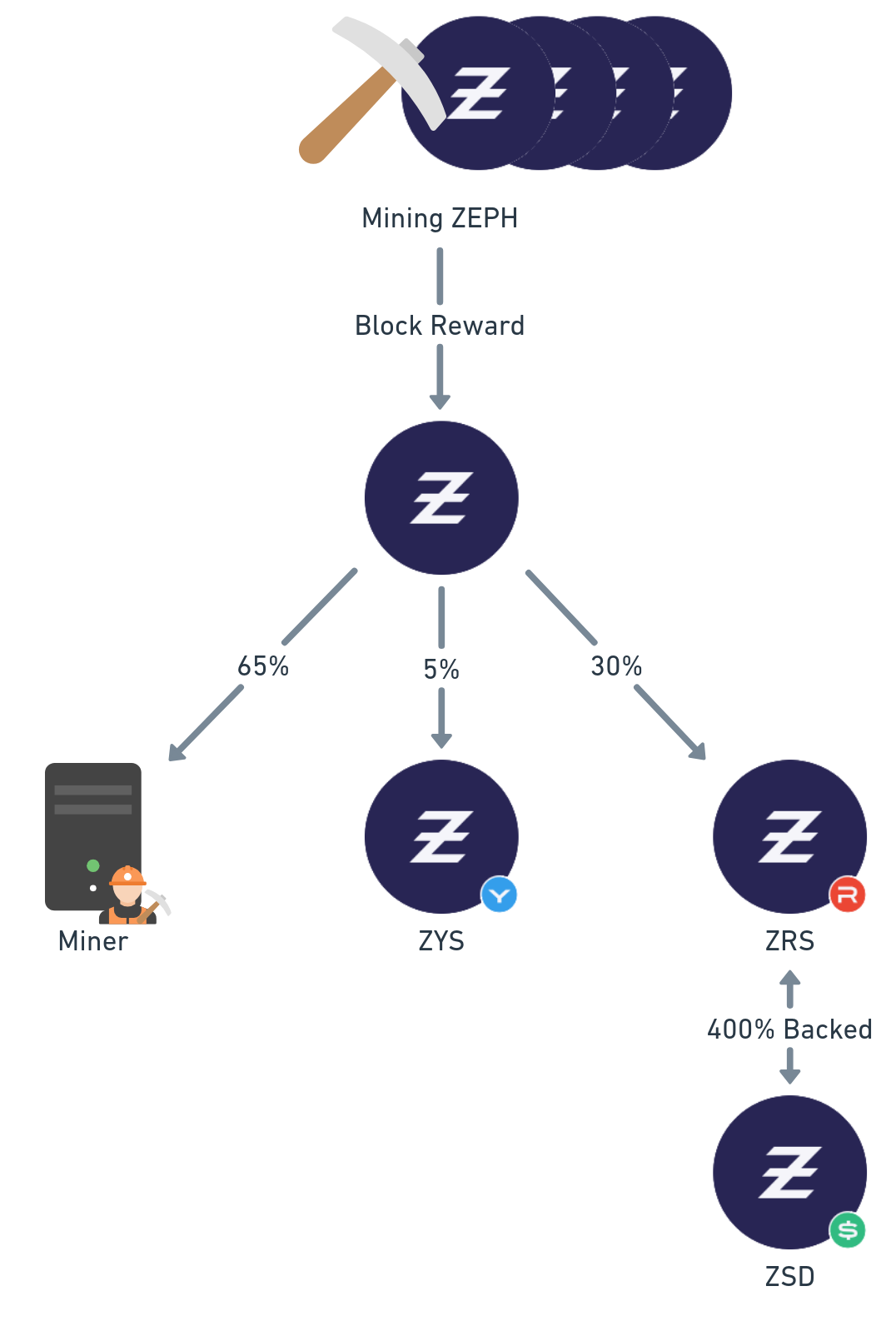

O Zephyr se posiciona como um protocolo focado em privacidade que visa revolucionar o setor de stablecoins . Com base nos robustos recursos de privacidade do Monero e usando o algoritmo de mineração RandomX PoW, o Zephyr apresenta um ecossistema exclusivo ao dividir sua moeda em quatro tokens: ZEPH, ZSD, ZRS e ZYS (Figura 4).

Fig. 4: As relações de token do Zephyr. A mineração de ZEPH rende 65% das recompensas ao minerador e o restante é mantido pelo blockchain.

Fig. 4: As relações de token do Zephyr. A mineração de ZEPH rende 65% das recompensas ao minerador e o restante é mantido pelo blockchain.

Neste contexto, a ZEPH é a moeda corrente que serve como moeda de referência. O ZRS funciona como reserva do ZSD, a contraparte do stablecoin. Em 2024, a Zephyr lançou o ZYS, um mecanismo de rendimento projetado para gerar lucro com o crescimento dos tokens ZYS em circulação.

Isso significa que o valor do ZYS aumenta consistentemente em relação ao ZSD, oferecendo aos usuários um investimento potencialmente lucrativo vinculado ao desempenho do stablecoin. Os invasores usarão o token ZEPH minerável e, ao mesmo tempo, considerarão as tendências dos outros tokens como incentivos para atacá-lo.

Atualmente, essa é quase a moeda menos lucrativa para mineração e, portanto, a menos atraente para os criptomineradores usarem. No entanto, pudemos encontrar amostras de malware que minam o Zephyr. Podemos especular sobre o motivo pelo qual os invasores o usarão como parte de sua campanha: Pode ser a maior recompensa (7,896 ZEPH) por encontrar um bloco ou evitar um mecanismo de detecção específico do Monero.

SafeX

A SAFEX é uma plataforma de blockchain projetada para um mercado privado e descentralizado no qual os usuários podem comprar e vender produtos sem intermediários. Ela usa duas criptomoedas principais: SAFEX Token (SFT) e Safex Cash (SFX). Priorizando a privacidade, o Safex usa assinaturas de anel e endereços furtivos para manter as transações não rastreáveis e proteger as identidades dos usuários, o que é essencialmente baseado no Monero.

A moeda SafeX parece ser a mais lucrativa para mineração no momento. Isso a torna atraente para os invasores, mas não encontramos criptomineração ativa além de algumas carteiras em arquivos de configuração.

Ao mapear a rede Safex usando a ferramenta dedicada que criamos, podemos ver que esta rede é pequena em comparação com a rede Monero. Conseguimos encontrar 298 nós, mas apenas 6 nós disponíveis publicamente.

Embora essa moeda pareça ser lucrativa para a mineração, os atacantes a estão ignorando no momento. Nossa especulação é que os invasores não estão cientes da lucratividade do SafeX e acreditamos que não demorará muito para vermos atividades mal-intencionadas abusando dessa moeda.

Topologias de mineração

Os mineradores podem configurar uma rede de mineração em várias topologias. Cada configuração tem seus próprios prós e contras, mas o ponto principal é que todas elas são projetadas para otimizar a relação entre lucratividade e segurança. Algumas das topologias usam uma arquitetura descentralizada para dar suporte à rede e garantir sua sustentabilidade. Outros se concentram em otimizar a taxa de hash e aumentar as chances de coletar as recompensas do bloco.

Os componentes das várias topologias são essencialmente os mesmos. Todos eles interagem usando protocolos de rede como IP, I2P, Tor e protocolos de aplicativos como Levin para comunicação ponto a ponto e o protocolo STRATUM sobre JSON-RPC. O protocolo Stratum é o padrão de criptomineração para operar uma frota de mineradores usando trabalhos simples estruturados em JSON que contêm todos os dados necessários para calcular o algoritmo de hash de consenso.

Estudo de caso

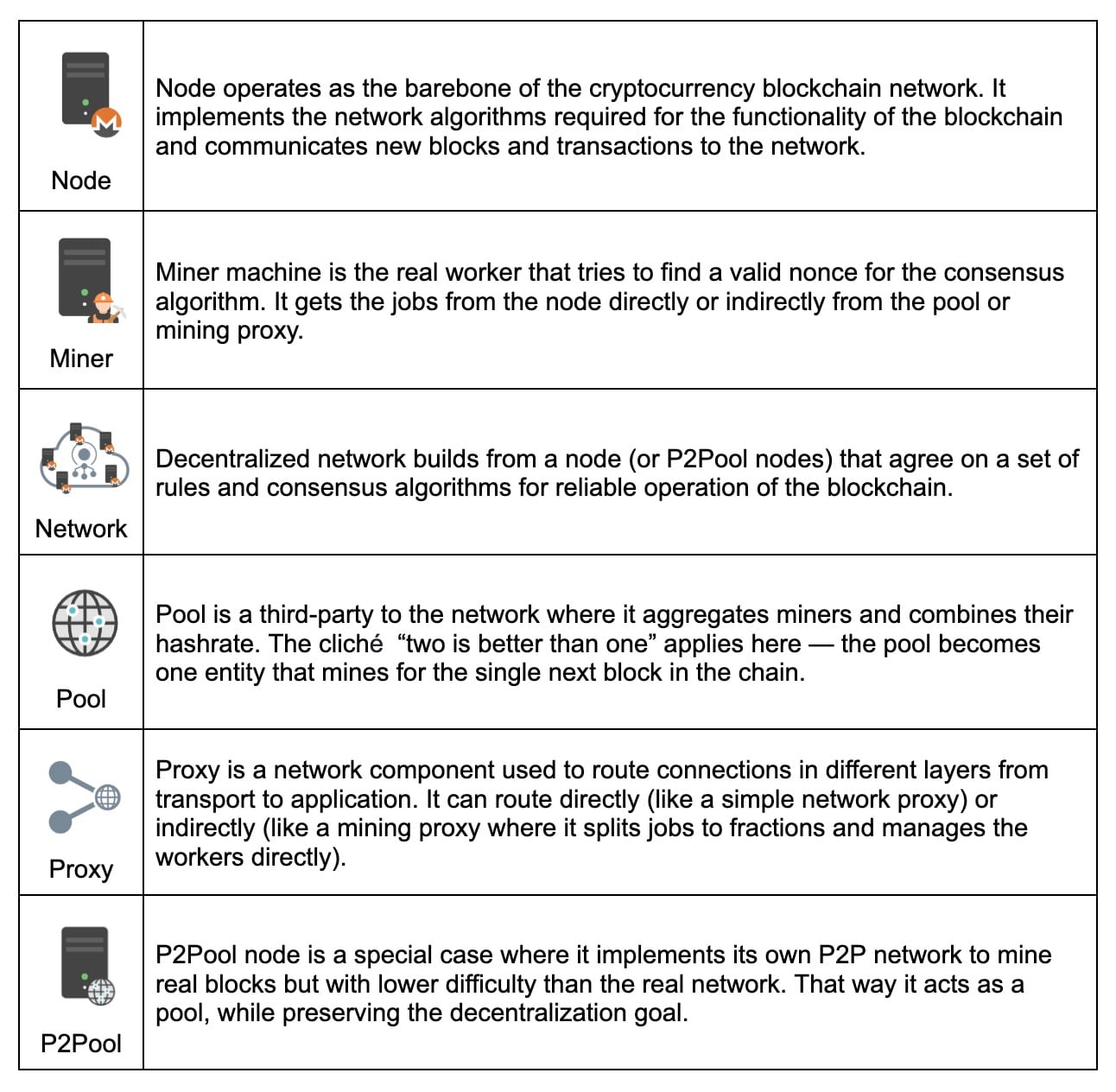

Como um estudo de caso para diferentes topologias de mineração, vamos nos concentrar no Monero. Uma topologia típica de mineração do Monero consiste em um dos componentes mostrados na Tabela 2.

Tabela 2: Topologias típicas de mineração do Monero

Tabela 2: Topologias típicas de mineração do Monero

Topologias usadas para operações de mineração

As próximas seções detalham os diferentes tipos de topologias que podem ser usadas para operações de mineração, incluindo:

- Solo

- Pool

- P2Pool

- Nicehash

- Proxy

Seja para fins legítimos ou mal-intencionados, essas topologias desempenham um papel crucial na busca e detecção de criptomineradores.

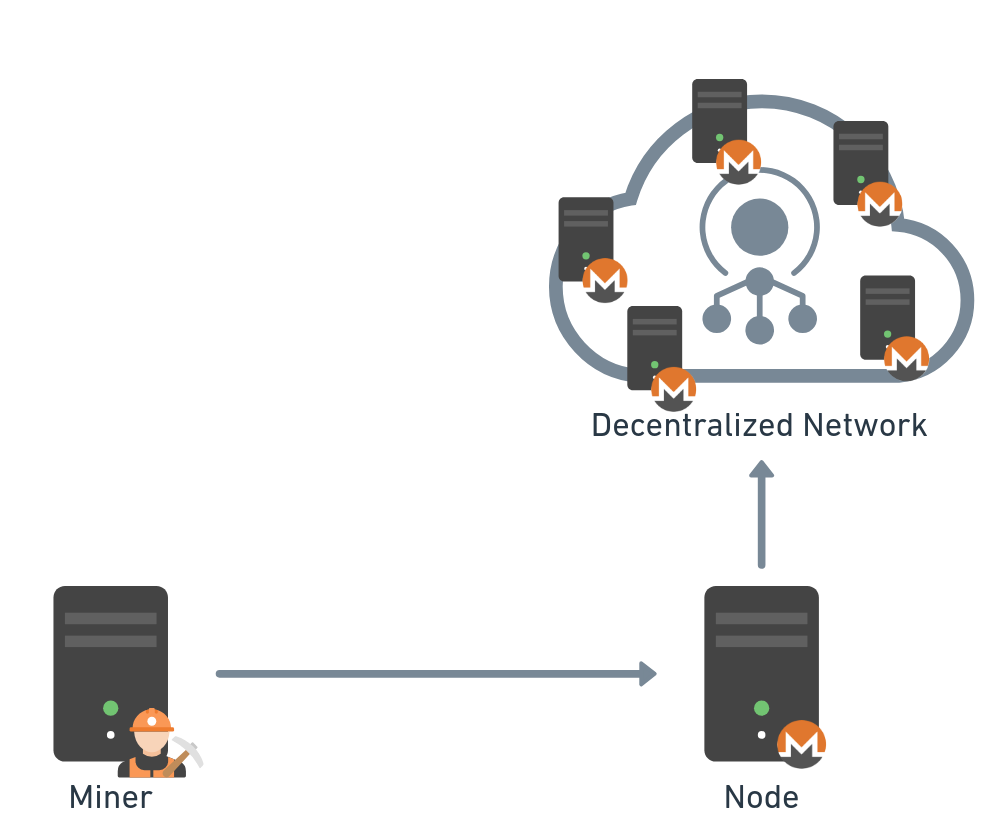

Solo

Com a mineração solo, o minerador trabalha diretamente com seu próprio nó ou com um nó confiável (Figura 5). Embora a mineração solo aumente os possíveis ganhos do invasor quando um bloco é encontrado, ela também reduz significativamente suas chances de ser recompensado. Se o botnet do invasor for grande o suficiente, a mineração solo pode valer a pena.

No entanto, se um único indivíduo controlar uma quantidade substancial de taxa de hash, isso representará um sério risco para a rede.

Fig. 5: Topologia de mineração solo

Fig. 5: Topologia de mineração solo

Ainda não encontramos malware de criptografia configurado para mineração solo. Isso pode acontecer porque a mineração a solo nem sempre recompensa o invasor, de modo que outras estratégias de mineração podem fornecer mais valor a longo prazo. Ou também pode ser devido aos altos custos operacionais de manutenção de um nó e ao fato de que possuir um nó pode comprometer o anonimato do invasor.

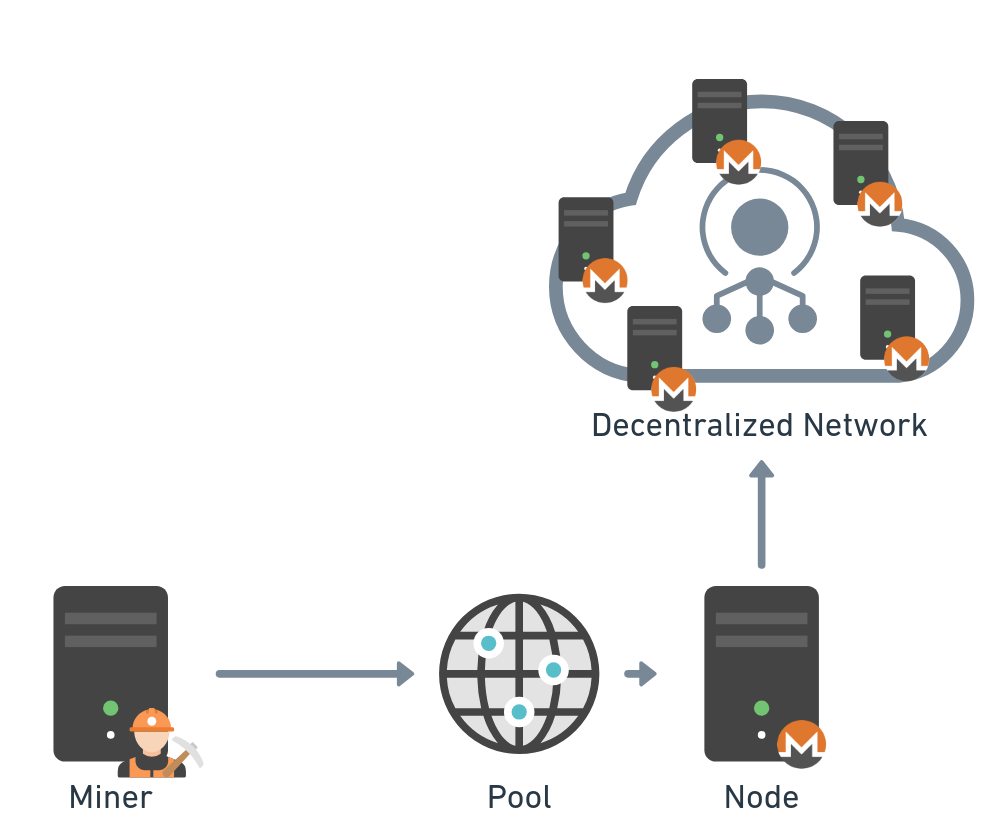

Pool

Diferentemente da mineração solo, há uma maneira de aumentar as chances de encontrar um novo bloco unindo forças com outros mineradores, afinal, esse é um jogo de estatísticas. Quando vários mineradores se unem para resolver o próximo bloco da cadeia, suas taxas de hash podem ser combinadas, permitindo que eles sejam representados como um único minerador para a rede (Figura 6).

Fig. 6: Topologia de mineração de pool

Fig. 6: Topologia de mineração de pool

Esse minerador agora é chamado de pool , e o pool geralmente é gerenciado por uma única entidade. Sempre que um novo bloco é encontrado, a recompensa é dividida entre os mineradores participantes de acordo com seu esforço, que conta como ações. Portanto, um pool é o orquestrador de vários mineradores que aumentam a chance estatística de minerar um bloco e coletar a recompensa.

Alguns pools solicitam uma taxa de participação e todos têm um modelo de pagamento que define como a recompensa é dividida, como o Pay-Per-Last-N-Shares (PPLNS). Muitos pools não exigem autenticação ou identificação do minerador. Geralmente, o endereço da carteira é usado para autenticação e pagamento.

Há inúmeros pools no mercado que oferecem ampla cobertura para as diferentes criptomoedas. Alguns dos pools reúnem várias moedas com recursos comuns, como privacidade, e oferecem uma maneira fácil de operar várias plataformas de mineração com o mesmo pool da mesma forma. Outros oferecem mineração de múltiplas moedas, na qual a mesma plataforma minera várias moedas simultaneamente de acordo com seu lucro, semelhante à operação nicehash .

A Tabela 3 contém uma lista de pools de mineração conhecidos para as três criptomoedas candidatas que discutimos anteriormente.

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com

|

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org

|

Tabela 3: Pools de mineração conhecidos para Monero, Zephyr e SafeX

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabela 3: Pools de mineração conhecidos para Monero, Zephyr e SafeX

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabela 3: Pools de mineração conhecidos para Monero, Zephyr e SafeX

Monero |

Zephyr | SafeX |

|---|---|---|

nanopool.org supportxmr.com c3pool.com hashvault.pro p2pool.io moneroocean.stream skypool.org xmrpool.eu pool.kryptex.com herominers.com p2pool.io solopool.org monerohash.com antpool.com pool.xmr.pt rplant.xyz monerod.org dxpool.com bohemianpool.com prohashing.com mining-dutch.nl gntl.uk fairhash.org volt-mine.com zeropool.io fastpool.xyz xmr-pool.com zergpool.com xmrminers.com monerop.com pool-pay.com solopool.pro frjoga.com infinium.space minorpool.com cedric-crispin.com aikapool.com |

herominers.com nanopool.org miningocean.org 2miners.com pool.kryptex.com hashvault.pro h9.com 2miners.com ekapool.com k1pool.com raptorhash.net miningmadness.com solopool.org rplant.xyz zephyrprotocol.com gntl.uk aikapool.com fastpool.xyz pool-pay.com thunderhash.com c3pool.com moneroocean.stream minorpool.com skypool.org zergpool.com newpool.xyz coinminerhub.com |

safex.org safex.ninja pool-pay.com fastpool.xyz skypool.org |

Tabela 3: Pools de mineração conhecidos para Monero, Zephyr e SafeX

P2Pool

O P2Pool do Monero é um pool de mineração descentralizado que aborda os problemas de centralização frequentemente encontrados nos pools de mineração tradicionais. Em vez de depender de uma autoridade central para gerenciar as operações de mineração e distribuir recompensas, o P2Pool cria uma rede ponto a ponto na qual os mineradores colaboram diretamente (Figura 7). Essa abordagem se alinha com o compromisso do Monero com a privacidade e a descentralização, aumentando a segurança e a justiça no processo de mineração.

Fig. 7: Topologia de mineração do P2Pool

Fig. 7: Topologia de mineração do P2Pool

No sistema P2Pool, cada minerador executa um nó Monero completo e contribui para o poder de hash da rede, mantendo o controle sobre suas próprias atividades de mineração. As recompensas são distribuídas proporcionalmente com base na contribuição de cada minerador, tudo isso sem comprometer os robustos recursos de privacidade do Monero.

Ao eliminar o controle centralizado, o P2Pool reduz os riscos, como pontos únicos de falha e possível censura, e oferece um ambiente mais resiliente e democrático para os mineradores no ecossistema Monero.

Apesar das vantagens de usar a topologia P2Pool, incluindo a ausência de taxas e a maior taxa de localização de blocos, não encontramos uma amostra maliciosa que funcione nessa topologia. Se a operação de um nó estável for uma desvantagem do ponto de vista do invasor, isso poderá comprometer o anonimato dele.

Nicehash

Nicehash é um serviço para negociação de recursos computacionais. Os mineradores podem oferecer a taxa de hash de suas plataformas para venda sem especificar um único algoritmo e obter um preço fixo por ele. Ele elimina o elemento estatístico da mineração e o fator sorte, substituindo-os por uma renda reduzida, mas constante.

Esse tipo de mineração é semelhante à mineração em pool, na qual os trabalhos de mineração combinam vários algoritmos ao mesmo tempo, o que significa que o minerador fará a mineração por meio de diferentes algoritmos ao mesmo tempo para vários compradores.

É menos provável encontrar criptomineradores vinculados ao Nicehash devido à exigência de KYC (conheça seu cliente) para a identificação dos vendedores e compradores. Eles podem ser vinculados usando uma identidade falsa ou roubada, mas isso provavelmente não durará muito tempo.

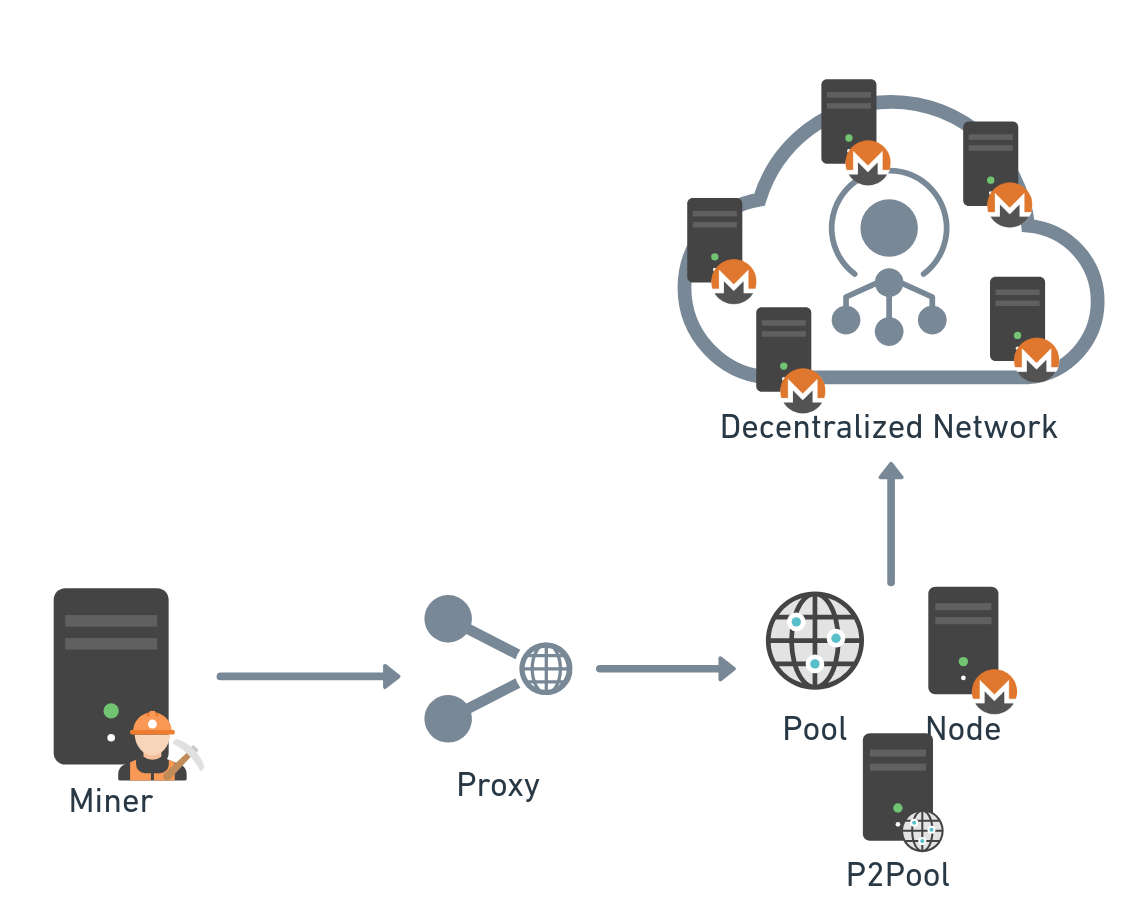

Proxy

Proxy é um componente de rede bem conhecido que roteia as conexões nas camadas de transporte ou de aplicativo. A mineração Monero e a mineração em geral usam o protocolo Stratum para entregar trabalhos de mineração e, como em qualquer protocolo de aplicativo, ele pode ser redirecionado usando um proxy ou uma regra de tabela de roteamento simples para outro servidor, se necessário.

Como alternativa, um servidor proxy de mineração pode atender aos mineradores diretamente, dividindo um trabalho do pool ou do nó e distribuindo-o aos mineradores conectados, assim como o proxy XMRig do software Monero, que atua como middleware para atribuições de trabalho (Figura 8).

Fig. 8: Topologia de mineração de proxy

Fig. 8: Topologia de mineração de proxy

Pudemos encontrar os dois tipos usados pelos invasores, sendo que a diferença entre eles era que um tentava ocultar o endereço do pool de mineração, enquanto o outro ocultava o pool e a carteira usada.

Conclusão

O uso de criptomoeda em operações de crime cibernético é comum, mas normalmente é empregado como método de pagamento. Por outro lado, o malware de criptominerador explora o aspecto fundamental da criptomoeda (seu processo de mineração) como um meio principal de gerar lucro.

Os invasores podem aproveitar várias topologias de mineração para melhorar sua privacidade e aumentar a resistência contra os métodos de detecção comumente usados. Por exemplo, evitar a inclusão de endereços de carteiras nas amostras de malware reduz a eficácia dos mecanismos de análise estática projetados para identificar padrões de endereços de carteiras. Essa estratégia também torna mais difícil vincular amostras individuais a uma campanha maior, protegendo assim o anonimato da operação.

A criação de uma tabela de candidatos a criptomineração nos permite antecipar a moeda escolhida pelos invasores, que pode ser usada em sua botnet de criptomineração. Essa percepção pode nos ajudar a descobrir campanhas despercebidas e a concentrar nossos métodos de detecção em um intervalo específico de candidatos a criptomineração.

Apêndice A: Moedas potenciais de criptomineração

O código-fonte para os candidatos que coletam e calculam a lucratividade está disponível em nosso repositório do GitHub.