Sichere Kubernetes-Cluster zum Schutz vor Ransomware

Container bieten zwar ein hohes Maß an Geschwindigkeit und Flexibilität, das in Rechenzentren zuvor nicht möglich war, sind aber auch anfällig für Sicherheitsbedrohungen wie Ransomware, Kryptomining und Botnets. Laut dem State of Kubernetes Security Report 2022 von Red Hat erlebten 93 % der über 300 befragten DevOps-, Technik- und Sicherheitsexperten in den letzten zwölf Monaten mindestens einen Sicherheitsvorfall in ihren Kubernetes-Umgebungen. Diese Vorfälle können von Cyberkriminellen ausgenutzt werden, um Ransomware und andere Arten schädlicher Software zu installieren. Somit ist der Schutz von Kubernetes-Clustern entscheidend.

Was ist ein Kubernetes-Cluster?

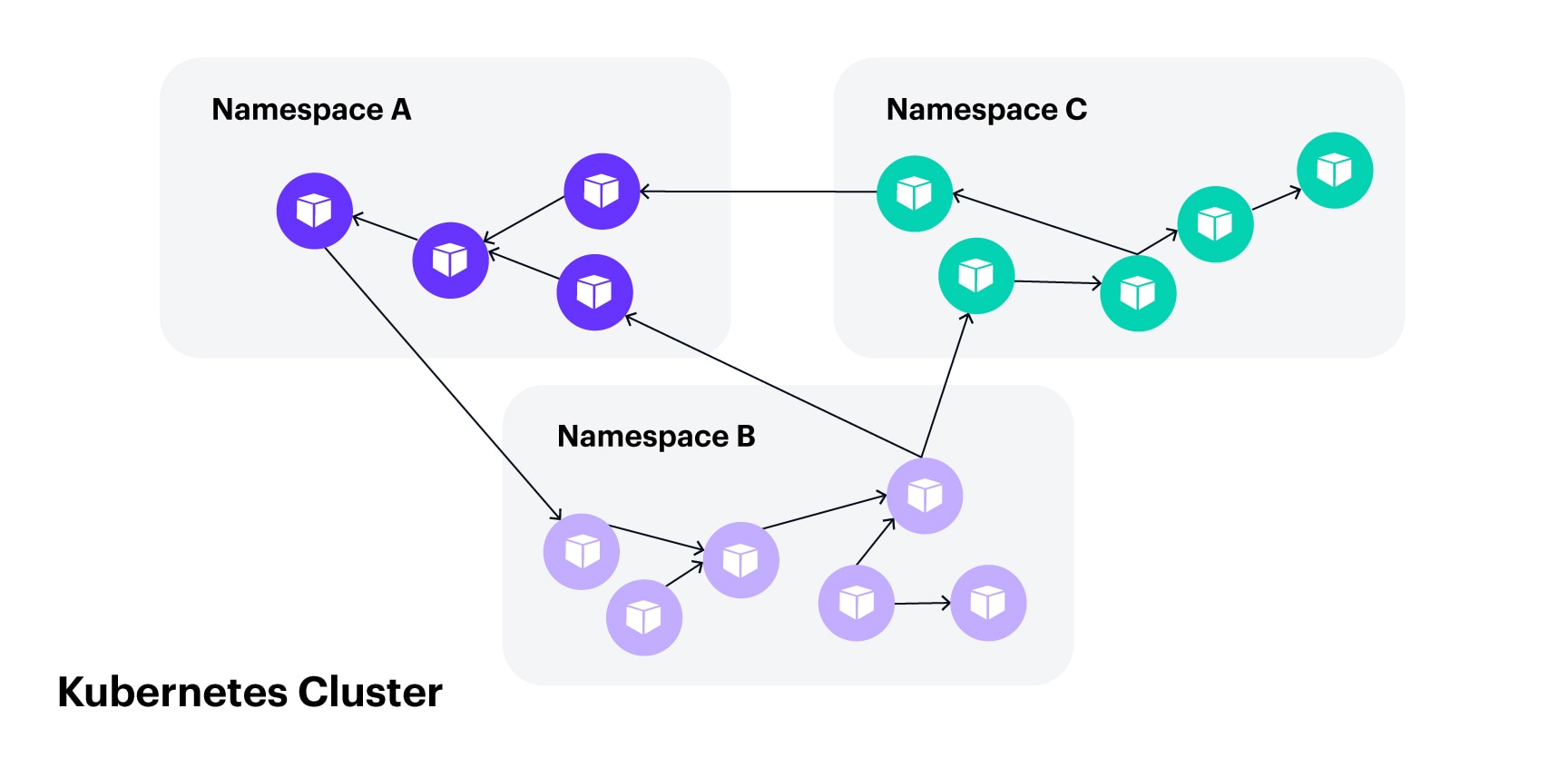

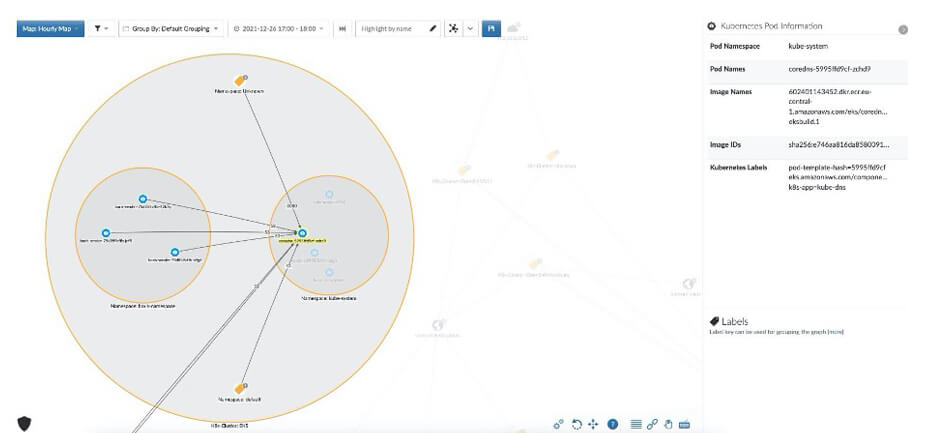

Ein Kubernetes-Cluster besteht aus einer Gruppe von Knoten, auf denen containerisierte Anwendungen ausgeführt werden. Ein Kubernetes-Cluster ist ein komplettes Ökosystem für die Knoten, das DNS-Services, Lastausgleich, Networking, automatische Skalierung und sonstige für die Ausführung von Anwendungen erforderliche Funktionen umfasst. Ein Kubernetes-Cluster kann mehrere Anwendungen mithilfe einer integrierten Hierarchiestruktur und Anwendungssegregation hosten, ohne Einschränkungen bei der Kommunikation zwischen Namespaces (Abbildung 1).

Abb. 1: Ein Kubernetes-Cluster ist standardmäßig flach und es gibt keine Einschränkungen zwischen den Pods

Abb. 1: Ein Kubernetes-Cluster ist standardmäßig flach und es gibt keine Einschränkungen zwischen den Pods

Warum sollten Kubernetes-Cluster segmentiert werden?

In den letzten Jahren haben Cyberkriminelle zunehmend raffinierte Methoden für Angriffe auf Container entwickelt. Um nicht erkannt zu werden, werden bei Angriffen auf Kubernetes-Cluster verstärkt Umgehungs- und Verschleierungstechniken eingesetzt, darunter das Packen von Payloads, die Verwendung von Rootkits und das Ausführen von Malware direkt vom Speicher.

Diese Umgebungen ermöglichen standardmäßig die Kommunikation zwischen Clustern und Pods, obwohl sie für den normalen Betrieb nicht erforderlich ist. Angreifer nutzen dies für laterale Bewegungen im Rahmen ihrer Ransomware-Kampagnen aus. Daher sind Richtlinien notwendig, mit denen sich diese Datenströme ohne Unterbrechung einschränken lassen.

Wichtige Funktionen für die Segmentierung von Kubernetes-Clustern

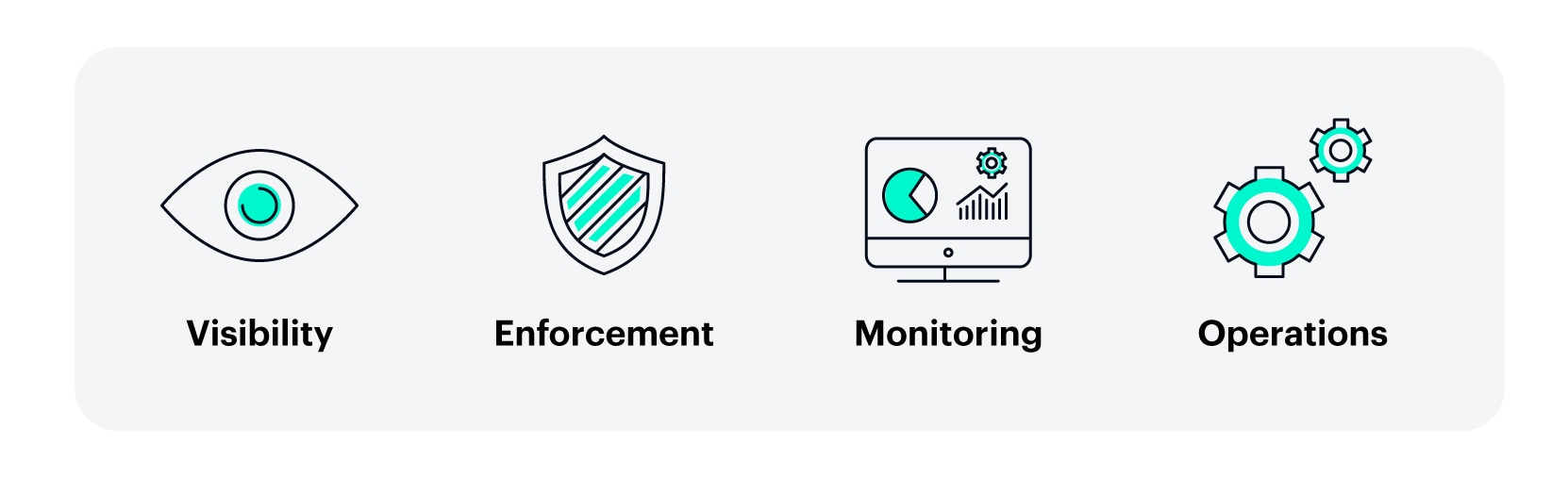

Eine gute Netzwerksegmentierungslösung erfordert vier Schlüsselelemente: Transparenz, Durchsetzung, Überwachung und Betrieb (Abbildung 2).

Abb. 2: Die vier Grundpfeiler einer erfolgreichen Netzwerksegmentierungslösung

Abb. 2: Die vier Grundpfeiler einer erfolgreichen Netzwerksegmentierungslösung

Vollständige Transparenz in Kubernetes-Clustern

Transparenz ist in Kubernetes-Umgebungen entscheidend. Für eine erfolgreiche Richtlinienerstellung benötigen Sie einen Überblick darüber, was in Ihrer Kubernetes-Umgebung ausgeführt wird, und die Gewissheit, dass Traffic nur zum gewünschten Ziel geleitet wird. Guardicore, nun ein Teil von Akamai, visualisiert Kubernetes-Cluster präzise mit Einblicken in alle Ebenen der Infrastruktur.

Abhängigkeitsübersichten

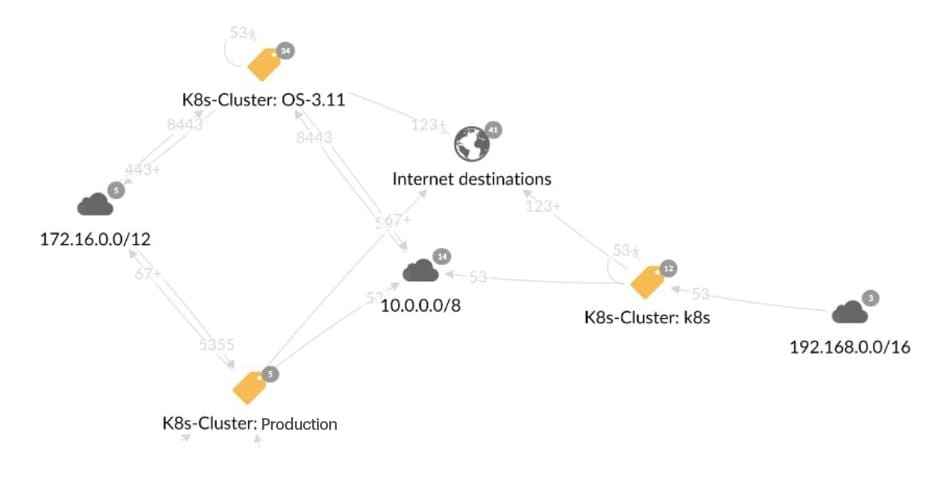

Die Lösung bietet eine Übersicht zur Visualisierung interner und rechenzentrenübergreifender Kommunikation, und das für Technologien aller Art wie VMs, Kubernetes, Docker-Container und mehr (Abbildung 3). Dank dieser Übersichten können Sie verdächtige Verbindungen zwischen Pods, Diensten und Hosts oder Namespaces sichtbar machen und erkennen.

Abb. 3: In der Reveal-Übersicht dargestellte Cluster. Durch Doppelklicken auf ein Cluster werden die Namespaces und ihre Verbindungen innerhalb des Clusters angezeigt

Abb. 3: In der Reveal-Übersicht dargestellte Cluster. Durch Doppelklicken auf ein Cluster werden die Namespaces und ihre Verbindungen innerhalb des Clusters angezeigt

Label

In den Übersichten ist genau abgebildet, wie die Anwendungen im Cluster bereitgestellt werden. Erreicht wird das durch Verwendung mehrerer Ebenen von Labels (Abbildung 4). Die Visualisierung beschreibt die Kubernetes-Hierarchie, wie sie von den Verwaltern der Anwendung geplant wurde. Dank dieser Detailgenauigkeit wissen Nutzer von Akamai genau, was im Cluster bereitgestellt wird und welche Netzwerkbeziehungen zwischen den bereitgestellten Anwendungen und der übrigen Infrastruktur bestehen.

Abb. 4: In der Übersicht werden Pod-Informationen einschließlich Pod-Label und Image-Name angezeigt

Abb. 4: In der Übersicht werden Pod-Informationen einschließlich Pod-Label und Image-Name angezeigt

Durchsetzung der nativen Kubernetes-Richtlinie

Um die Angriffsfläche in Ihren Kubernetes-Clustern zu minimieren, ist eine strenge Segmentierungsrichtlinie erforderlich. Eine Lösung zur Durchsetzung der Segmentierung sollte zwei Hauptkriterien erfüllen: nicht intrusiv sein und ohne Einschränkungen bei Skalierung und Performance auskommen. Sie muss zudem eine flexible Möglichkeit bieten, alle Ebenen von Kubernetes-Objekten, einschließlich Namespaces, Controllern und Kubernetes-Labels, abzuschirmen.

Akamai nutzt das native Container Network Interface (CNI) von Kubernetes. Das CNI besteht aus einem Plug-in für Netzwerksicherheitsrichtlinien, das ursprünglich für die Durchsetzung der Netzwerksegmentierung in Kubernetes konzipiert wurde. Das ist eine unaufdringliche Methode ohne Einschränkungen in Bezug auf die Skalierung.

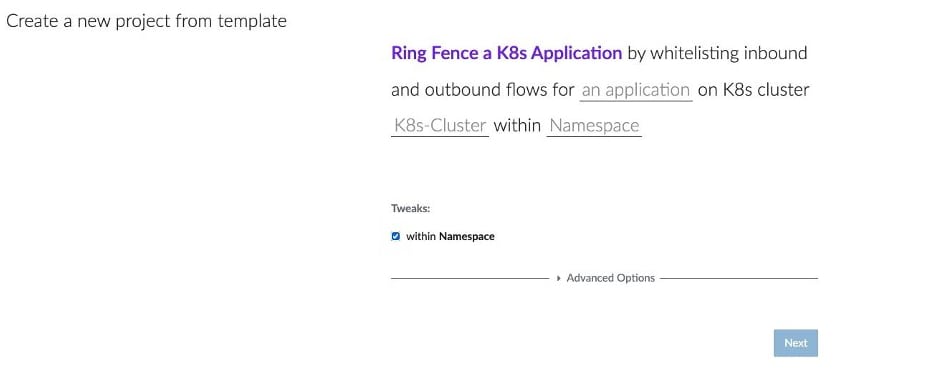

Akamai hat seine branchenführenden Vorlagen um spezielle Vorlagen für die Abschirmung geschäftskritischer Kubernetes-Anwendungen erweitert (Abbildung 5). Mit diesen Vorlagen kann der Nutzer leicht auswählen, welches Objekt abgeschirmt werden soll – unabhängig davon, ob es sich um einen Namespace, eine Anwendung oder ein anderes Objekt handelt.

Abb. 5: Vorlage für das Abschirmen kritischer Kubernetes-Anwendungen

Abb. 5: Vorlage für das Abschirmen kritischer Kubernetes-Anwendungen

Erweiterte Überwachung

Mithilfe unseres erweiterten Systems zur Protokollierung und Überwachung ist unser dediziertes Netzwerkprotokoll nun an Kubernetes-Netzwerke angepasst und zeigt Zieldienste, Knoten-IPs, Quell- und Zielports sowie Prozesse für jedes Ereignis an. Damit bietet sich eine einfache Möglichkeit, anomale Aktivitäten im Netzwerk zu untersuchen und Daten in eine Drittanbieteranwendung wie SIEM zu exportieren.

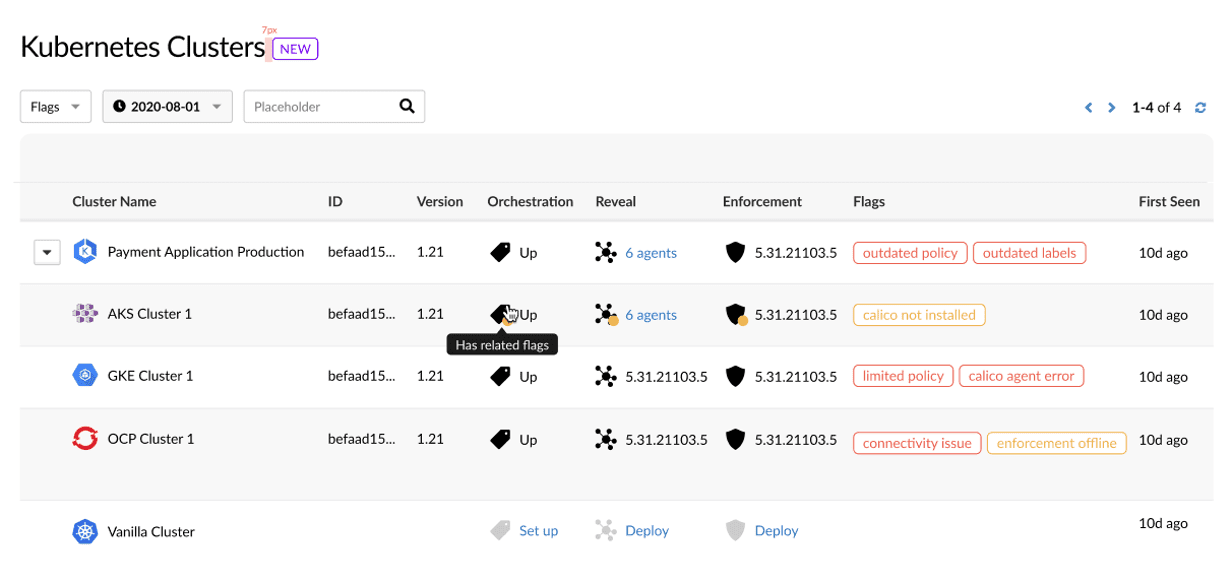

Cluster-Prozesse

Die Sicherung von Kubernetes-Ressourcen beginnt mit Echtzeittransparenz und operativem Bewusstsein. Ein eigener Bildschirm für Cluster-Prozesse bietet alle erforderlichen Daten zu den bereitgestellten Clustern, einschließlich der Anzahl der Agenten, die den Cluster überwachen, Warnmeldungen und Alarmmeldungen zur Funktion des Agenten, zum Status der Kubernetes-Orchestrierung und vielem mehr (Abbildung 6).

Abb. 6: Bildschirm für Cluster-Prozesse

Abb. 6: Bildschirm für Cluster-Prozesse

Zusammenfassung

Den meisten von uns ist bewusst, dass wir stets von einem Sicherheitsvorfall ausgehen müssen, doch es gibt nur wenige Tools, mit denen wir entsprechend handeln können. Vor allem für neue Technologien wie Kubernetes fehlen Tools, mit denen wir jedes Asset als Perimeter behandeln können. Mit Akamai Guardicore Segmentation können selbst Unternehmen mit komplexer Infrastruktur darauf reagieren, dass Cyberkriminelle bereits in ihre Netzwerke eingedrungen sein könnten. Die Lösung von Akamai für Kubernetes ist nicht intrusiv und kommt ohne Einschränkungen bei der Clusterskalierung aus. Sie bietet umfassende Transparenz in die Kubernetes-Cluster und eine native Kubernetes-Durchsetzung, die mit jedem beliebigen Betriebssystem funktioniert – und das alles über dieselbe Konsole, die Sie zur Verwaltung der restlichen Infrastruktur verwenden.