Proteja seus clusters do Kubernetes para impedir o ransomware

Embora os contêineres ofereçam velocidade e flexibilidade que não eram possíveis antes no data center, eles também estão expostos a ameaças à segurança, como ransomware, criptomineração e botnets. De acordo com o relatório Estado da segurança do Kubernetes da Red Hat de 2022, que pesquisou mais de 300 profissionais de DevOps, engenharia e segurança, 93% dos entrevistados tiveram pelo menos um incidente de segurança em seus ambientes Kubernetes nos últimos 12 meses. Esses incidentes podem ser explorados por agentes de ameaça para instalar ransomware e outros tipos de software mal-intencionado, o que torna essencial a proteção dos clusters do Kubernetes.

O que é um cluster do Kubernetes?

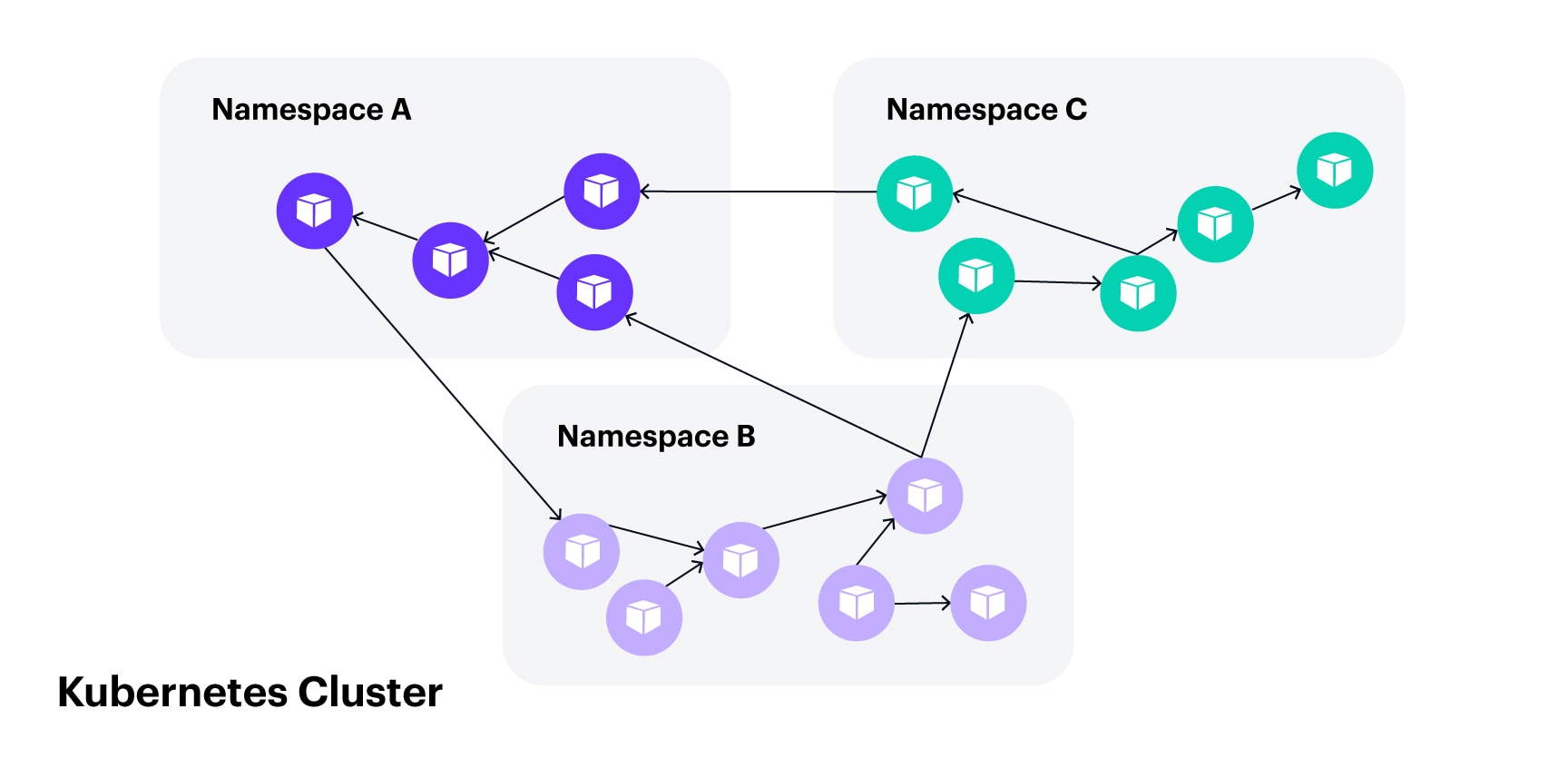

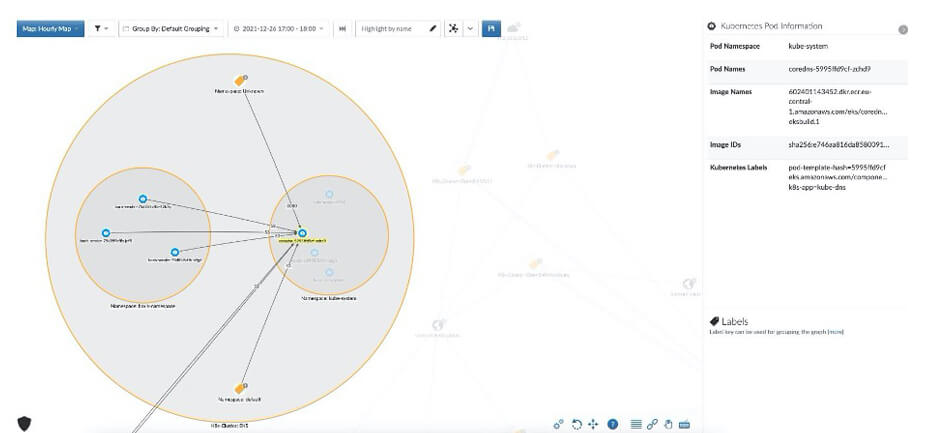

Um cluster do Kubernetes é um conjunto de nós que executa aplicações em contêineres. Um cluster do Kubernetes fornece um ecossistema completo para os nós, incluindo serviços de DNS (Sistema de Nomes de Domínio), balanceamento de carga, rede, escalonamento automático e qualquer outro recurso necessário para executar operações de aplicações. O cluster do Kubernetes pode hospedar várias aplicações usando uma estrutura de hierarquia integrada e segregação de aplicações, sem restrições nas comunicações entre namespaces (Figura 1).

Fig. 1: Por padrão, um cluster do Kubernetes é simples, sem restrições entre os pods

Fig. 1: Por padrão, um cluster do Kubernetes é simples, sem restrições entre os pods

Por que segmentar clusters do Kubernetes?

Nos últimos anos, os ataques a contêineres se tornaram cada vez mais sofisticados. Para evitar a detecção, os ataques a clusters do Kubernetes aumentaram o uso de técnicas de evasão e ofuscação, incluindo o empacotamento de cargas úteis, o uso de rootkits e a execução de malware diretamente da memória.

Esses ambientes permitem a comunicação entre clusters e pods por padrão, mesmo que não seja necessária para operações normais. Os adversários abusam desse recurso para executar o movimento lateral em suas campanhas de ransomware, portanto, precisamos ter a capacidade de colocar políticas em vigor que restrinjam esses fluxos sem interrupções.

Os principais recursos para segmentar clusters do Kubernetes

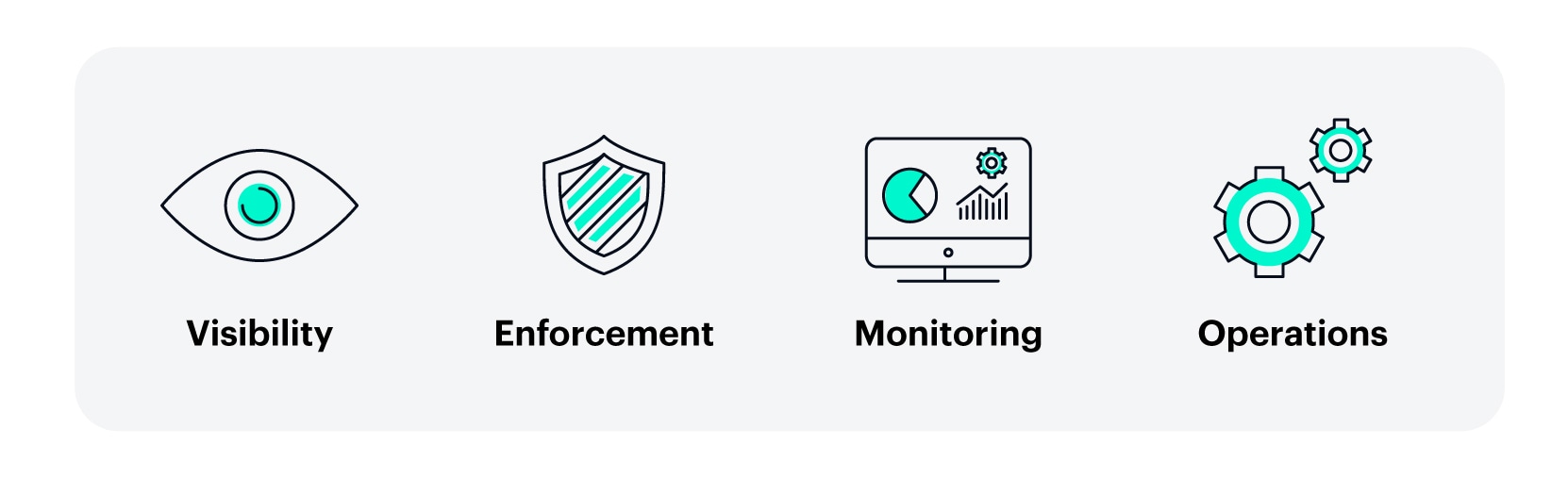

Uma boa solução de segmentação de rede requer quatro elementos principais: visibilidade, imposição, monitoramento e operações (Figura 2).

Fig. 2: Quatro pilares principais para uma solução de segmentação de rede bem-sucedida

Fig. 2: Quatro pilares principais para uma solução de segmentação de rede bem-sucedida

Visibilidade completa dos clusters do Kubernetes

A visibilidade é fundamental em ambientes Kubernetes. A capacidade de saber o que está sendo executado no seu ambiente Kubernetes e de confirmar que o tráfego está indo apenas para onde você quer que ele vá é essencial para a criação bem-sucedida de políticas. A Guardicore, agora parte da Akamai, visualiza com precisão os clusters do Kubernetes com insights sobre todas as camadas da infraestrutura.

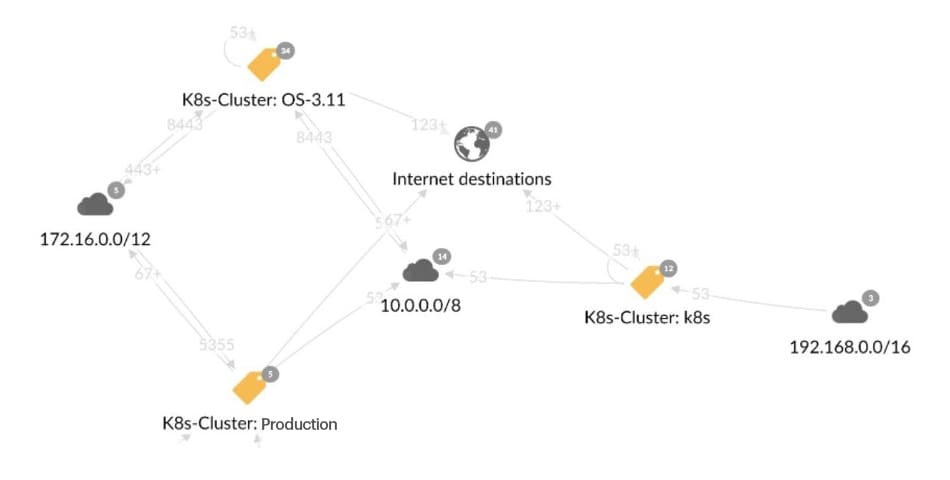

Mapas de interdependência

A solução fornece um mapa para visualizar as comunicações internamente e entre os data centers para todos os tipos de tecnologias, como VMs, Kubernetes, contêineres de docker e muito mais (Figura 3). Com base nesses mapas, você pode visualizar e detectar qualquer conexão suspeita entre pods, serviços e hosts, ou namespaces.

Fig. 3: Clusters representados no mapa de revelação; clicar duas vezes em um cluster revela os namespaces e suas interconexões dentro dele

Fig. 3: Clusters representados no mapa de revelação; clicar duas vezes em um cluster revela os namespaces e suas interconexões dentro dele

Rótulos

Os mapas refletem com precisão a maneira como as aplicações são implantadas no cluster usando várias camadas de rótulos (Figura 4). Essa visualização descreve a hierarquia do Kubernetes conforme foi planejada pelos gerentes da aplicação. Esse nível de detalhamento ajuda os usuários da Akamai a entender exatamente o que é implantado no cluster e as relações de rede entre as aplicações implantadas e o restante da infraestrutura.

Fig. 4: O mapa de revelação exibe informações do pod, incluindo o rótulo do pod e o nome da imagem

Fig. 4: O mapa de revelação exibe informações do pod, incluindo o rótulo do pod e o nome da imagem

Imposição de políticas nativas do Kubernetes

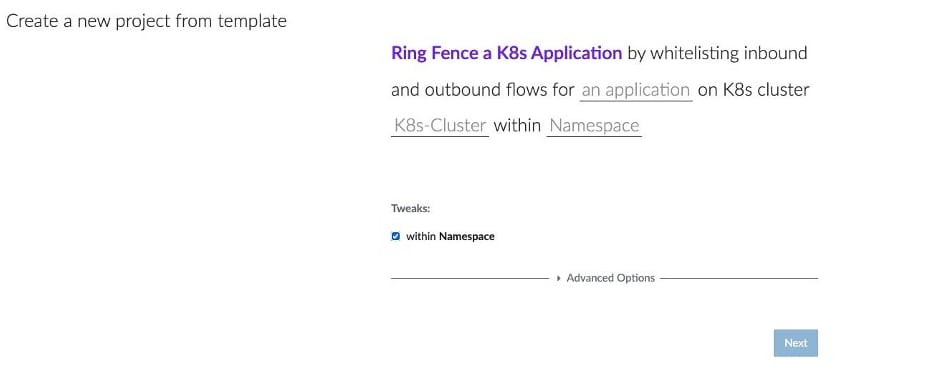

Para ajudar a minimizar a superfície de ataque em seu cluster do Kubernetes, é necessária uma política de segmentação rigorosa. Uma solução de imposição de segmentação deve atender a dois critérios principais: não ser intrusiva e não ter limitações de escala e desempenho; e fornecer uma maneira flexível de delimitar todos os níveis de objetos do Kubernetes, incluindo namespaces, controladores e rótulos.

A Akamai está aproveitando a CNI (Interface de Rede de Contêineres) nativa do Kubernetes. A CNI consiste em um plug-in de política de segurança de rede que foi originalmente projetado para imposição de segmentação de rede no Kubernetes. É um método não invasivo sem limitações de escala.

A Akamai ampliou seus melhores modelos para incluir modelos dedicados projetados para delimitar aplicações críticas para os negócios do Kubernetes (Figura 5). Utilizando esse modelo, o usuário pode escolher facilmente o objeto a ser delimitado, seja ele um namespace, uma aplicação ou qualquer outro objeto.

Fig. 5: Modelo de proteção de aplicações do Kubernetes

Fig. 5: Modelo de proteção de aplicações do Kubernetes

Monitoramento avançado

Usando nosso sistema avançado de registro e monitoramento, nosso registro de rede dedicado agora está ajustado à rede Kubernetes, exibindo serviços de destino, IPs de nó, portas de origem e destino e processos para cada evento. Isso fornece uma maneira fácil de investigar atividades anormais na rede e exportar dados para uma aplicação externa, como SIEM.

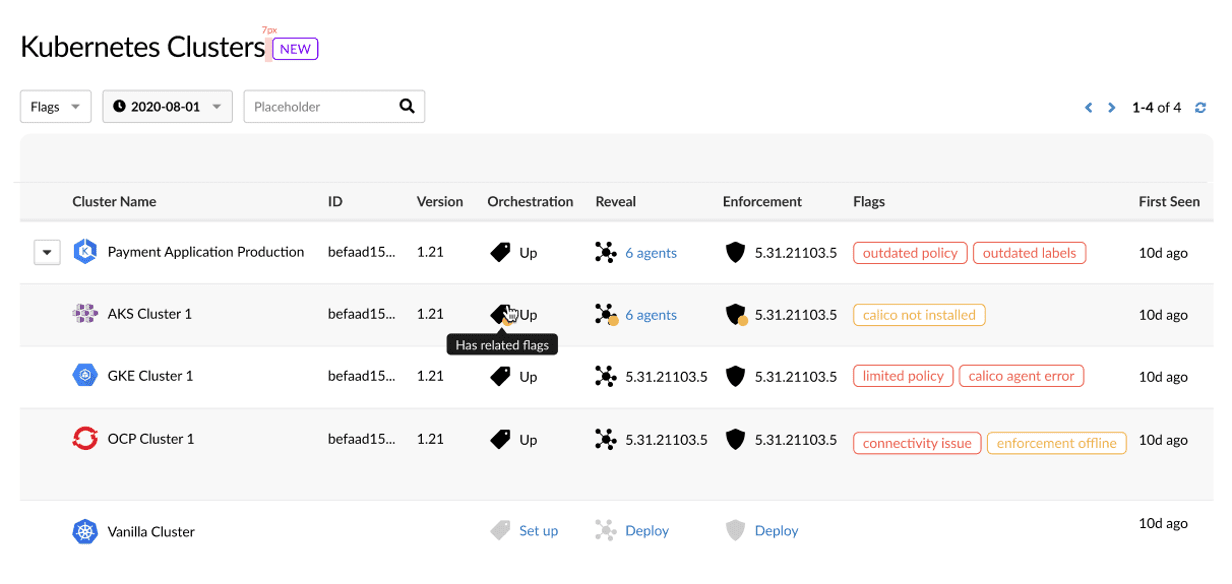

Operações de cluster

A proteção dos ativos do Kubernetes começa com visibilidade em tempo real e conscientização operacional. Uma tela dedicada de operações de cluster fornece todos os dados necessários dos clusters implantados, incluindo o número de agentes que monitoram o cluster, os avisos e alertas sinalizando a função do agente, o estado da orquestração do Kubernetes e muito mais (Figura 6).

Fig. 6: A tela Operações de cluster

Fig. 6: A tela Operações de cluster

Resumo

Embora a maioria de nós concorde que precisamos "supor uma violação", existem poucas ferramentas que nos permitem agir de acordo com essa noção. Especialmente com novas tecnologias, como o Kubernetes, faltam ferramentas que nos permitam tratar cada ativo como o perímetro. Com a Akamai Guardicore Segmentation, permitimos que as empresas, mesmo aquelas com infraestrutura complexa, ajam com base na noção de que os agentes de ameaças já invadiram nossas redes. A solução da Akamai para Kubernetes não é intrusiva e não tem limitações de escala de cluster, fornecendo visibilidade abrangente dos clusters do Kubernetes e da imposição nativa do Kubernetes que funciona com qualquer sistema operacional, tudo a partir do mesmo console que você usa para gerenciar o restante da sua infraestrutura.