Proteja sus clústeres de Kubernetes para detener el ransomware

Aunque los contenedores ofrecen una velocidad y flexibilidad nunca vistas en el centro de datos, también están expuestos a amenazas de seguridad como el ransomware, la criptominería y las botnets. Según el informe de seguridad State of Kubernetes 2022 de Red Hat, una encuesta realizada a más de 300 profesionales de DevOps, ingeniería y seguridad ha revelado que el 93 % de los encuestados ha experimentado al menos un incidente de seguridad en sus entornos de Kubernetes en los últimos 12 meses. Los atacantes podrían aprovechar estos incidentes para instalar ransomware y otros tipos de software malicioso, lo que hace que la protección de los clústeres de Kubernetes sea fundamental.

¿Qué es un clúster de Kubernetes?

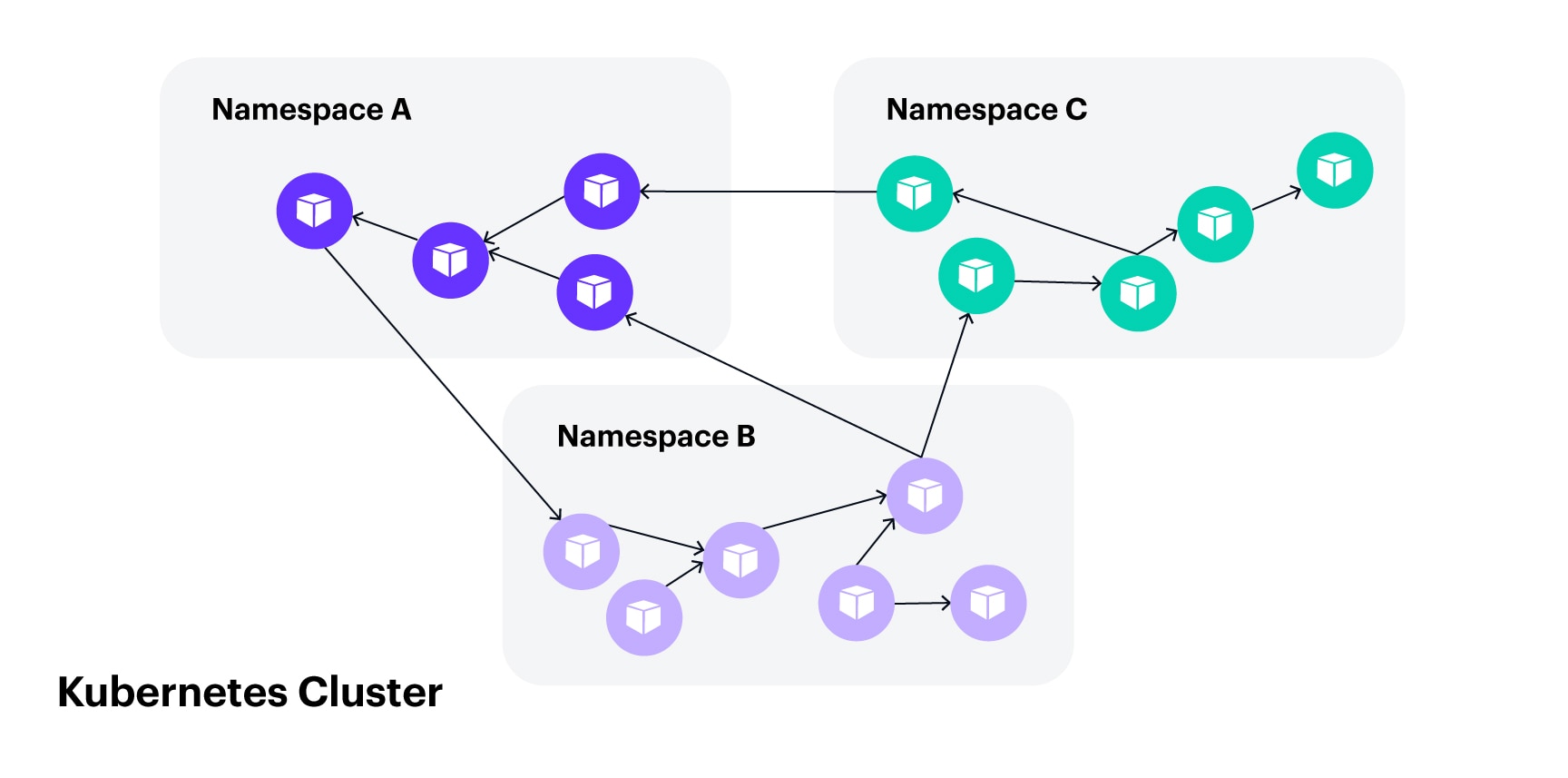

Un clúster de Kubernetes es un conjunto de nodos que ejecutan aplicaciones basadas en contenedores. Proporciona un ecosistema completo para los nodos que incluye servicios DNS, balanceo de carga, conexiones de red, escalabilidad automática y cualquier otra capacidad necesaria para ejecutar operaciones de aplicaciones. Además, puede alojar varias aplicaciones mediante una estructura jerárquica integrada y la segregación de aplicaciones, y carece de restricciones en las comunicaciones entre espacios de nombres (Figura 1).

Fig. 1: Por defecto, un clúster de Kubernetes es plano y no tiene restricciones entre los módulos

Fig. 1: Por defecto, un clúster de Kubernetes es plano y no tiene restricciones entre los módulos

¿Por qué segmentar los clústeres de Kubernetes?

En los últimos años, los ataques a los contenedores se han vuelto cada vez más sofisticados. Para evitar ser detectados al atacar los clústeres de Kubernetes, se usan cada vez más técnicas de evasión y ofuscación, como empaquetar las cargas, utilizar rootkits y ejecutar malware directamente desde la memoria.

Estos entornos permiten la comunicación entre clústeres y módulos de forma predeterminada, aunque no sea necesaria en operaciones normales. Los adversarios aprovechan esto para moverse lateralmente durante sus campañas de ransomware, por lo que necesitamos la capacidad de implementar políticas que restrinjan estos flujos sin interrupciones.

Las funciones clave para segmentar los clústeres de Kubernetes

Una buena solución de segmentación de red necesita cuatro elementos clave: visibilidad, aplicación, supervisión y operaciones (Figura 2).

Fig. 2: Los cuatro pilares clave de una solución de segmentación de red exitosa

Fig. 2: Los cuatro pilares clave de una solución de segmentación de red exitosa

Visibilidad total de los clústeres de Kubernetes

La visibilidad es fundamental en los entornos de Kubernetes. Conocer lo que se ejecuta en su entorno de Kubernetes y confirmar que el tráfico se dirige solamente a donde debe ir es algo fundamental para la creación de políticas eficaces. Guardicore, que ahora forma parte de Akamai, visualiza con exactitud los clústeres de Kubernetes con información sobre todas las capas de la infraestructura.

Mapas de interdependencias

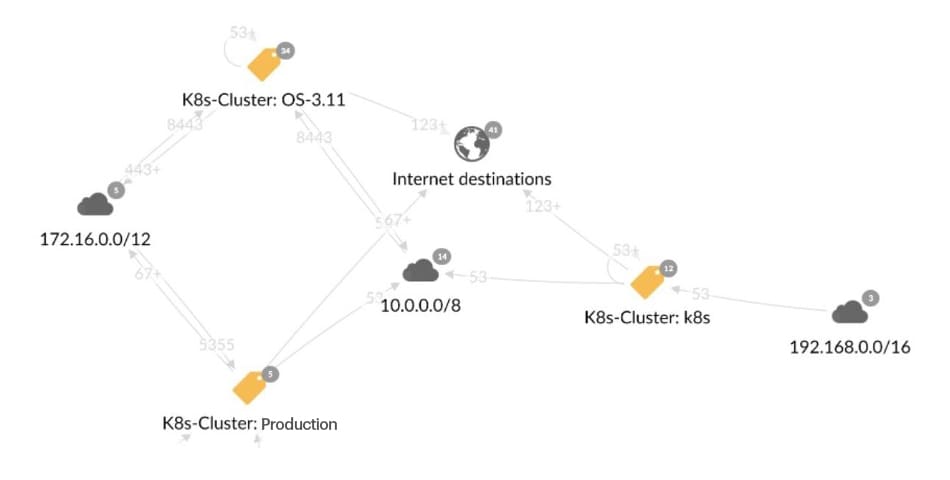

Esta solución proporciona un mapa para visualizar las comunicaciones internas y entre centros de datos para todo tipo de tecnologías, como máquinas virtuales, Kubernetes, contenedores de Docker, entre otros (Figura 3). Gracias a estos mapas, es posible visualizar y detectar cualquier conexión sospechosa entre módulos, servicios, hosts o espacios de nombres.

Fig. 3: Clústeres representados en el mapa de Reveal; al hacer doble clic en un clúster, se muestran los espacios de nombres y sus interconexiones dentro del clúster

Fig. 3: Clústeres representados en el mapa de Reveal; al hacer doble clic en un clúster, se muestran los espacios de nombres y sus interconexiones dentro del clúster

Etiquetas

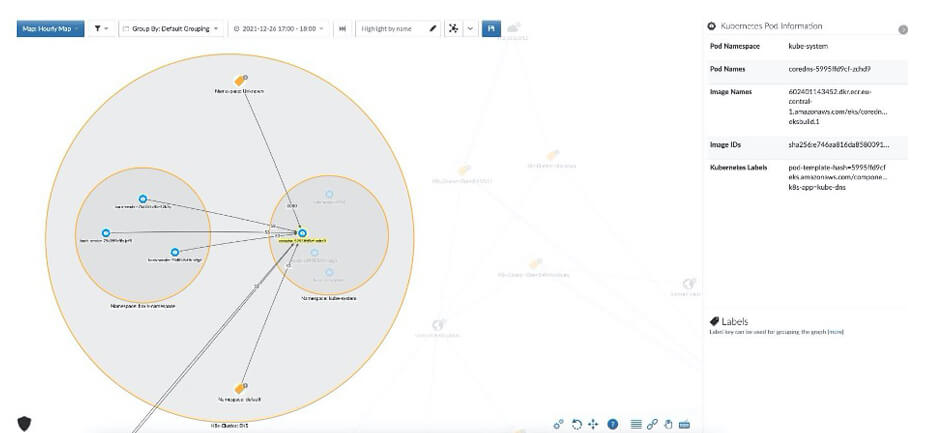

Los mapas reflejan con precisión la forma en que se implementan las aplicaciones en el clúster, gracias a la utilización de varias capas de etiquetas (Figura 4). Esta visualización describe la jerarquía de Kubernetes tal y como la planificaron los administradores de la aplicación. Este nivel de detalle ayuda a los usuarios de Akamai a comprender exactamente lo que se implementa en el clúster, así como las relaciones de red entre las aplicaciones implementadas y el resto de la infraestructura.

Fig. 4: El mapa de Reveal muestra la información del módulo, incluida la etiqueta del mismo y el nombre de la imagen

Fig. 4: El mapa de Reveal muestra la información del módulo, incluida la etiqueta del mismo y el nombre de la imagen

Implementación de políticas nativas de Kubernetes

Para minimizar la superficie de ataque de los clústeres de Kubernetes, se necesita una política de segmentación estricta. Una solución de segmentación debe atenerse a dos criterios principales: no ser intrusiva y carecer de limitaciones de escala y rendimiento, y proporcionar una forma flexible de acordonar todos los niveles de objetos de Kubernetes, incluidos los espacios de nombres, los controladores y las etiquetas.

Akamai aprovecha la interfaz de red de contenedores (CNI) de Kubernetes nativa. CNI consta de un complemento de política de seguridad de red que se diseñó originalmente para aplicar segmentación de red en Kubernetes. Se trata de un método no intrusivo sin limitaciones de escala.

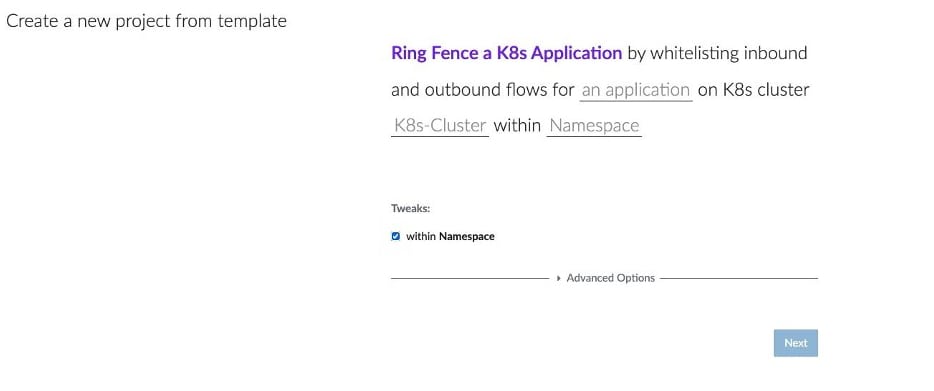

Akamai ha ampliado su oferta de plantillas y ha incluido plantillas dedicadas diseñadas para acordonar las aplicaciones empresariales esenciales de Kubernetes (Figura 5). Con estas plantillas, el usuario puede elegir fácilmente el objeto que desea acordonar, ya sea un espacio de nombres, una aplicación o cualquier otro objeto.

Fig. 5: Plantilla de acordonamiento de aplicaciones de Kubernetes

Fig. 5: Plantilla de acordonamiento de aplicaciones de Kubernetes

Supervisión avanzada

Mediante un sistema avanzado de registro y supervisión, se ajusta un registro de red dedicado a la red de Kubernetes y se muestran los servicios de destino, las direcciones IP de los nodos, los puertos de origen y destino, y los procesos para cada evento. De esta manera, es posible investigar de forma sencilla la actividad anómala en la red y exportar los datos a una aplicación de terceros, como un sistema de gestión de eventos e información de seguridad (SIEM).

Operaciones de los clústeres

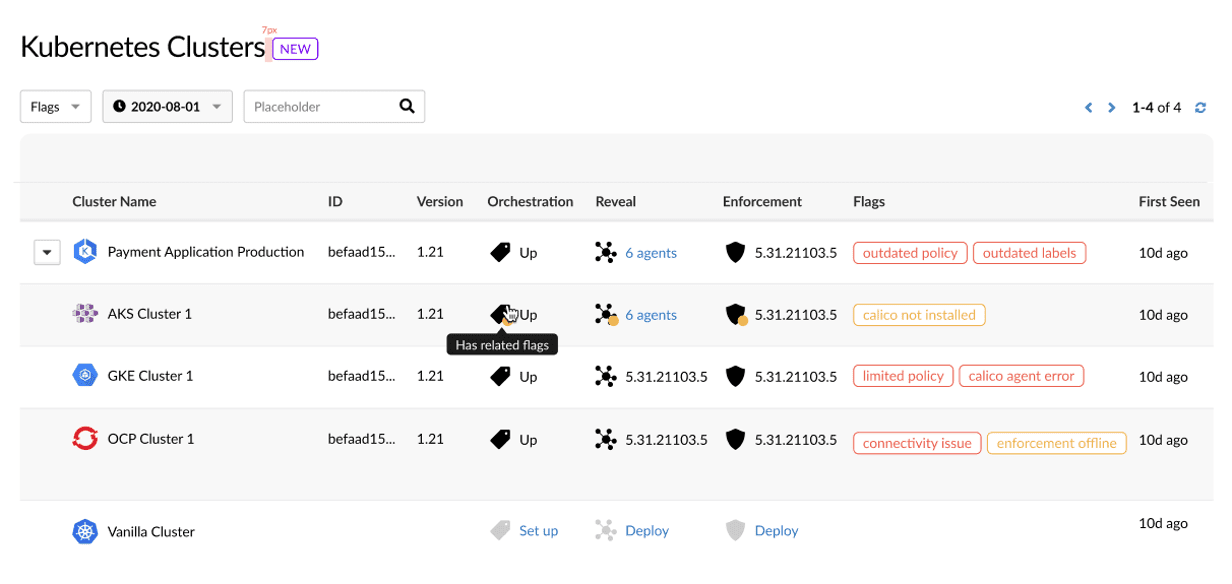

La protección de los activos de Kubernetes comienza con la visibilidad en tiempo real y el conocimiento operativo. Una pantalla dedicada a las operaciones de los clústeres proporciona todos los datos necesarios sobre los clústeres implementados, incluido el número de agentes que los supervisan, las advertencias y las alertas que indican la función de los agentes, el estado de la orquestación de Kubernetes y mucho más (Figura 6).

Fig. 6: La pantalla de operaciones de los clústeres

Fig. 6: La pantalla de operaciones de los clústeres

Resumen

Si bien la mayoría de nosotros coincidirá en que necesitamos “asumir que se va a producir una filtración”, no muchas herramientas nos permiten hacerle frente. Especialmente con las nuevas tecnologías, como Kubernetes, puesto que faltan de forma urgente herramientas que nos sirvan para tratar cada activo como perímetro. Con Guardicore Segmentation de Akamai, hemos logrado que las empresas, incluso a las que tienen una infraestructura compleja, actúen como si los atacantes ya hubiesen vulnerado las redes. La solución de Akamai para Kubernetes no es intrusiva ni tiene limitaciones de escala de clústeres, lo que proporciona una visibilidad total de estos y de su aplicación nativa, compatible con cualquier sistema operativo, todo desde la misma consola que utiliza para gestionar el resto de su infraestructura.