Sécurisez vos clusters Kubernetes pour bloquer les ransomwares

Bien que les conteneurs offrent une vitesse et une flexibilité auparavant inimaginables dans le centre de données, ils sont également exposés à des menaces de sécurité telles que les ransomwares, le cryptomining et les botnets. Selon le Rapport sur l'état de la sécurité de Kubernetes 2022 qui a sondé 300 professionnels des domaines des DevOps, de l'ingénierie et de la sécurité, 93 % des personnes interrogées ont déclaré avoir subi au moins un incident de sécurité dans leurs environnements Kubernetes au cours des 12 derniers mois. Ces incidents pourraient potentiellement être exploités par des acteurs malveillants pour installer des ransomwares ou tout autre type de logiciels malveillants, rendant primordiale la protection des clusters Kubernetes.

Mais qu'est-ce qu'un cluster Kubernetes ?

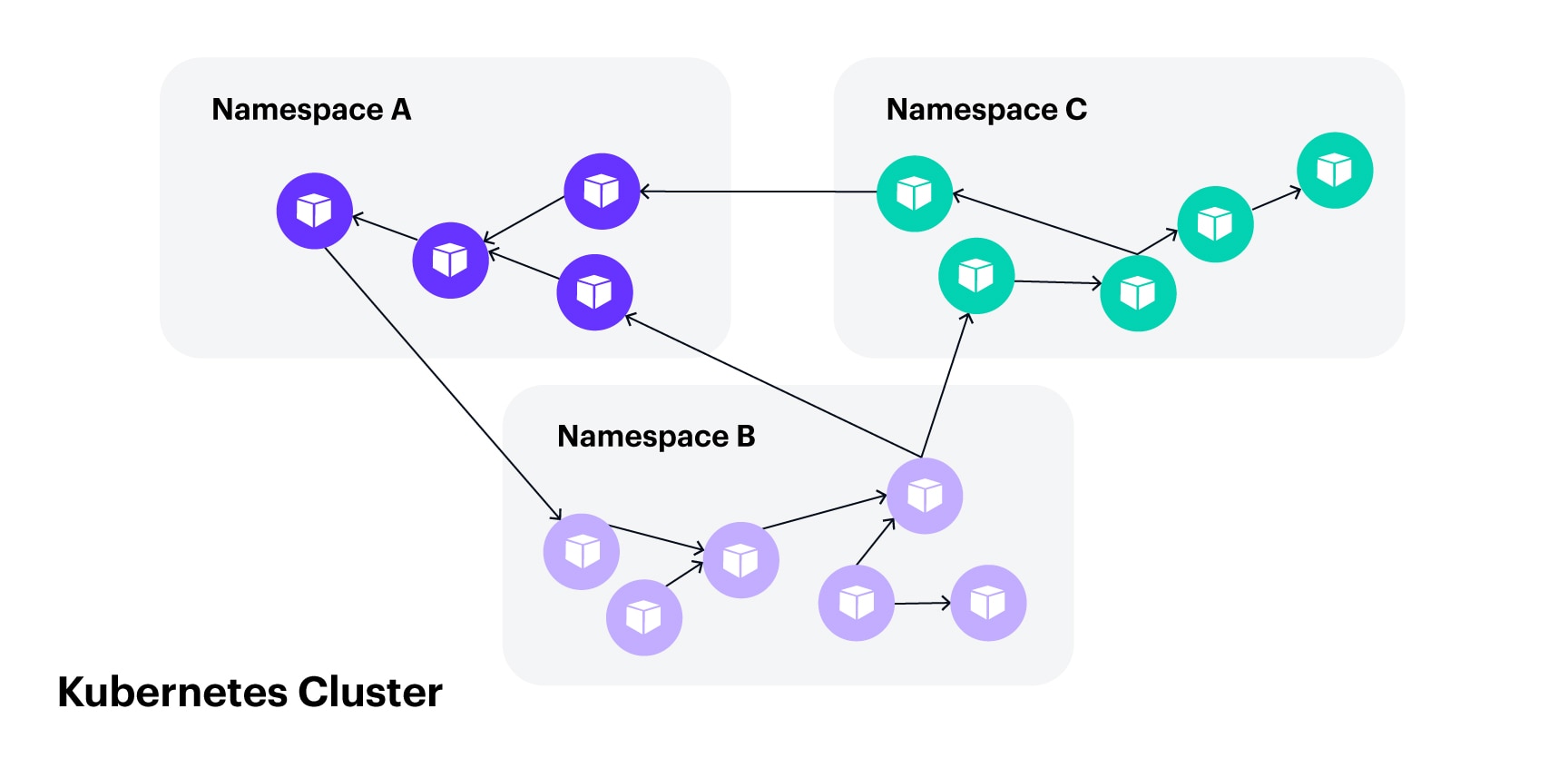

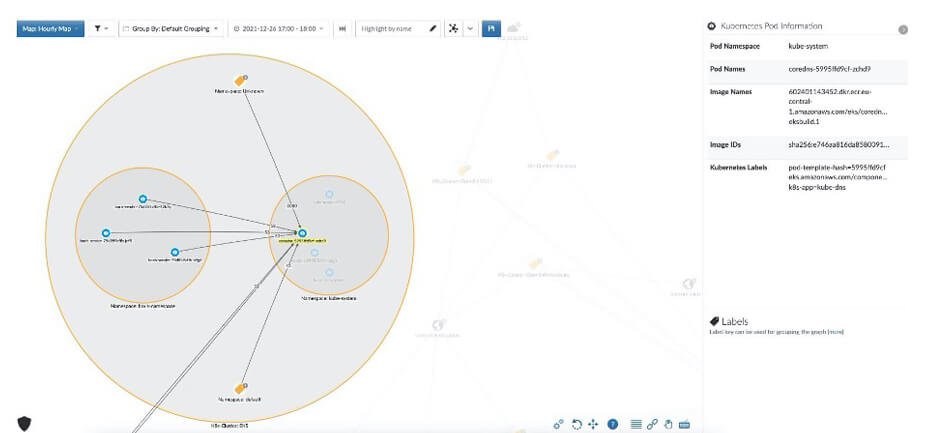

Un cluster Kubernetes est un ensemble de nœuds qui exécute des applications conteneurisées. Il offre un écosystème complet aux nœuds, incluant des services DNS, l'équilibrage de la charge, la mise en réseau, la mise à l'échelle automatique et toutes les autres fonctionnalités requises pour l'exécution des applications. Les clusters Kubernetes peuvent également héberger plusieurs applications à l'aide d'une structure hiérarchique et d'une séparation des applications intégrées, sans restreindre la communication entre les espaces de noms (Figure 1).

Figure 1 : Par défaut, un cluster Kubernetes est plat et n'impose aucune restriction entre les pods

Figure 1 : Par défaut, un cluster Kubernetes est plat et n'impose aucune restriction entre les pods

Pourquoi faut-il segmenter les clusters Kubernetes ?

Ces dernières années, les attaques à l'encontre des conteneurs sont devenues de plus en plus sophistiquées. Pour éviter d'être détectées, les attaques visant les clusters Kunernetes ont mis en œuvre davantage de techniques d'évasion et de brouillage, notamment l'injection de charges utiles à l'aide de rootkits et l'exécution de logiciels malveillants directement à partir de la mémoire.

Ces environnements autorisent par défaut la communication entre les clusters et les pods, bien que celle-ci ne soit pas nécessaire aux opérations normales. Les pirates en profitent pour se déplacer latéralement au sein de leurs campagnes de ransomware. Par conséquent, nous devons impérativement mettre en place des politiques qui restreignent ces flux sans interrompre l'activité.

Les principales fonctionnalités pour la segmentation des clusters Kubernetes

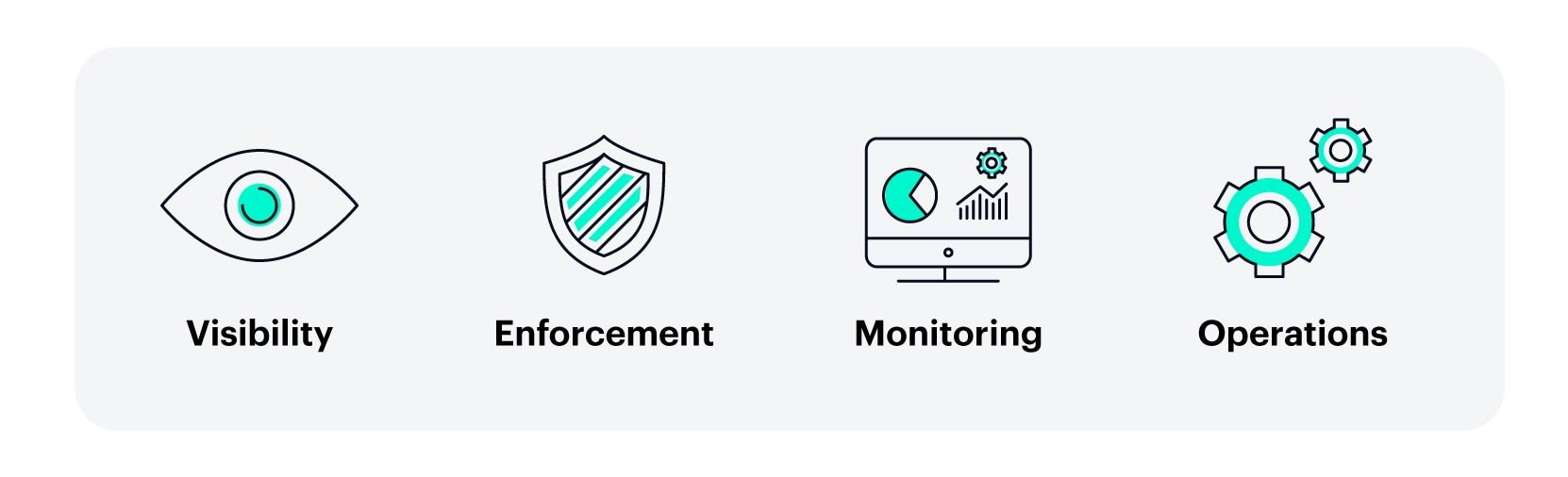

Une bonne solution de segmentation du réseau requiert quatre éléments clés : visibilité, mise en œuvre, surveillance et opérations (Figure 2).

Figure 2 : Les quatre piliers d'une solution de segmentation de réseau efficace

Figure 2 : Les quatre piliers d'une solution de segmentation de réseau efficace

Visibilité complète des clusters Kubernetes

Dans les environnements Kubernetes, la visibilité est essentielle. Soyez informé de ce qui est en cours d'exécution dans votre environnement Kubernetes et déterminez si votre trafic se dirige uniquement là où vous le souhaitez (essentiel pour une création de règles réussie). Guardicore, qui fait désormais partie d'Akamai, permet de visualiser avec précision les clusters Kubernetes et fournit des informations sur toutes les couches de l'infrastructure.

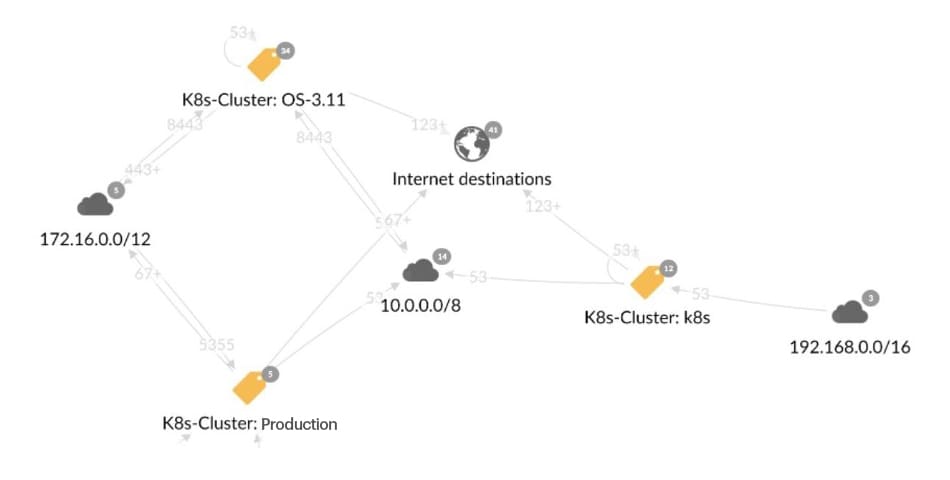

Cartes d'interdépendance

La solution fournit une carte permettant de visualiser les communications en interne et entre les centres de données pour tous les types de technologies, comme les machines virtuelles, les Kubernetes, les conteneurs Docker et plus encore (Figure 3). Grâce à ces cartes, vous pouvez voir et détecter toute connexion suspecte entre les pods, les services, les hôtes ou les espaces de noms.

Figure 3 : Des clusters représentés sur la carte Reveal. Cliquer sur un cluster affiche les espaces de noms et leurs interconnexions au sein du cluster

Figure 3 : Des clusters représentés sur la carte Reveal. Cliquer sur un cluster affiche les espaces de noms et leurs interconnexions au sein du cluster

Étiquettes

Les cartes reflètent avec précision la façon dont les applications sont déployées dans le cluster grâce à l'utilisation de plusieurs couches d'étiquettes (Figure 4). Cette représentation dépeint la hiérarchie Kubernetes telle qu'elle a été établie par les gestionnaires de l'application. Ce niveau de détail aide les utilisateurs d'Akamai à comprendre exactement ce qui est déployé dans le cluster et à connaître les relations de réseau entre les applications déployées et le reste de l'infrastructure.

Figure 4 : Une carte Reveal fournissant des informations sur les pods, y compris l'étiquette des pods et le nom des images

Figure 4 : Une carte Reveal fournissant des informations sur les pods, y compris l'étiquette des pods et le nom des images

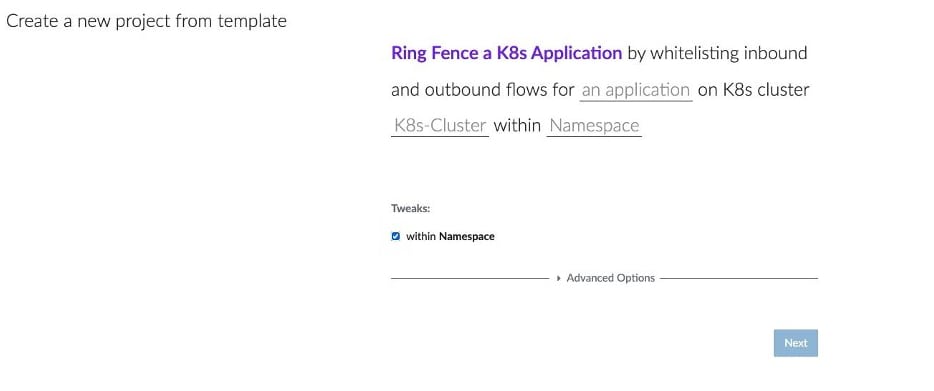

Application de la règle native Kubernetes

Afin de réduire la surface d'attaque de votre cluster Kubernetes, une règle de segmentation stricte est nécessaire. Une solution appliquant la segmentation doit répondre à deux critères principaux : elle doit être non intrusive, sans aucune limitation d'échelle ou de performances, et elle doit protéger les objets Kubernetes à tous les niveaux de manière flexible, y compris les espaces de noms, les contrôleurs et les étiquettes Kubernetes.

Akamai exploite l'interface réseau des conteneurs (IRC) native Kubernetes. Cette IRC est constituée d'un plug-in de règle de sécurité réseau qui avait été conçu à l'origine pour appliquer la segmentation du réseau dans Kubernetes. Il s'agit d'une méthode non intrusive sans limitation d'échelle.

Akamai a étendu ses modèles les plus performants afin d'y inclure des modèles dédiés conçus pour les applications stratégiques de Kubernetes (Figure 5). Grâce à ce modèle, l'utilisateur peut facilement choisir l'objet à protéger, qu'il s'agisse d'un espace de noms, d'une application ou de tout autre objet.

Figure 5 : Le modèle de protection des applications de Kubernetes

Figure 5 : Le modèle de protection des applications de Kubernetes

Surveillance avancée

Grâce à notre système de journalisation et de surveillance avancé, notre journal réseau dédié est désormais ajusté à la mise en réseau Kubernetes et affiche la destination des services, les adresses IP des nœuds, les ports source et de destination et les processus pour chaque événement. Vous pouvez ainsi examiner facilement les activités anormales sur le réseau et exporter des données vers une application tierce comme un SIEM.

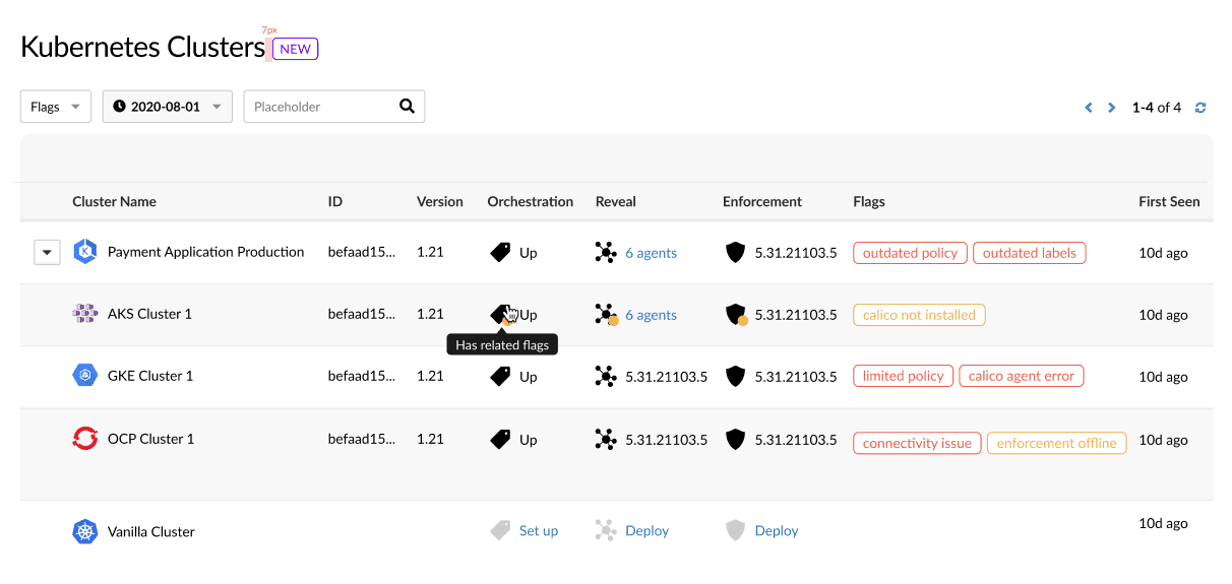

Opérations de cluster

La sécurisation des actifs Kubernetes requiert dans un premier temps une visibilité en temps réel et une sensibilisation opérationnelle. Un écran dédié aux opérations de cluster fournit toutes les données nécessaires sur les clusters déployés, y compris le nombre d'agents surveillant le cluster, les avertissements et les alertes sur la fonction de l'agent, l'état de l'orchestration Kubernetes, etc. (Figure 6).

Figure 6 : L'écran des opérations du cluster

Figure 6 : L'écran des opérations du cluster

Résumé

Bien que la plupart d'entre nous considèrent qu'il faut partir du principe qu'une violation va se produire, peu d'outils nous permettent de nous y préparer. Dans le cadre des nouvelles technologies comme Kubernetes, notamment, nous manquons cruellement d'outils nous permettant de traiter chacun des actifs du périmètre. Grâce à Akamai Guardicore Segmentation, les entreprises, même celles qui disposent d'une infrastructure complexe, savent que nos réseaux ont déjà été exposés aux violations des acteurs malveillants et peuvent se préparer en conséquence. La solution d'Akamai pour Kubernetes est non intrusive et n'implique aucune limitation d'échelle des clusters. De plus, elle offre une visibilité complète des clusters Kubernetes et de la mise en œuvre native de Kubernetes qui fonctionne avec n'importe quel système d'exploitation, le tout à partir de la console utilisée pour gérer le reste de votre infrastructure.