Proteggete i cluster Kubernetes per fermare i ransomware

Benché offrano un livello di velocità e flessibilità non consentito prima nei data center, i container espongono anche a minacce alla sicurezza come ransomware, cryptomining e botnet. Secondo l'indagine descritta nel 2022 Red Hat State of Kubernetes Security Report e condotta su più di 300 DevOp, tecnici e professionisti della sicurezza, il 93% degli intervistati ha risposto di aver registrato almeno un problema di sicurezza nei propri ambienti Kubernetes nel corso dei 12 mesi precedenti. Questi incidenti possono essere sfruttati dai criminali per installare ransomware e altri tipi di software dannosi, il che rende critica la protezione dei cluster Kubernetes.

Che cos'è un cluster Kubernetes?

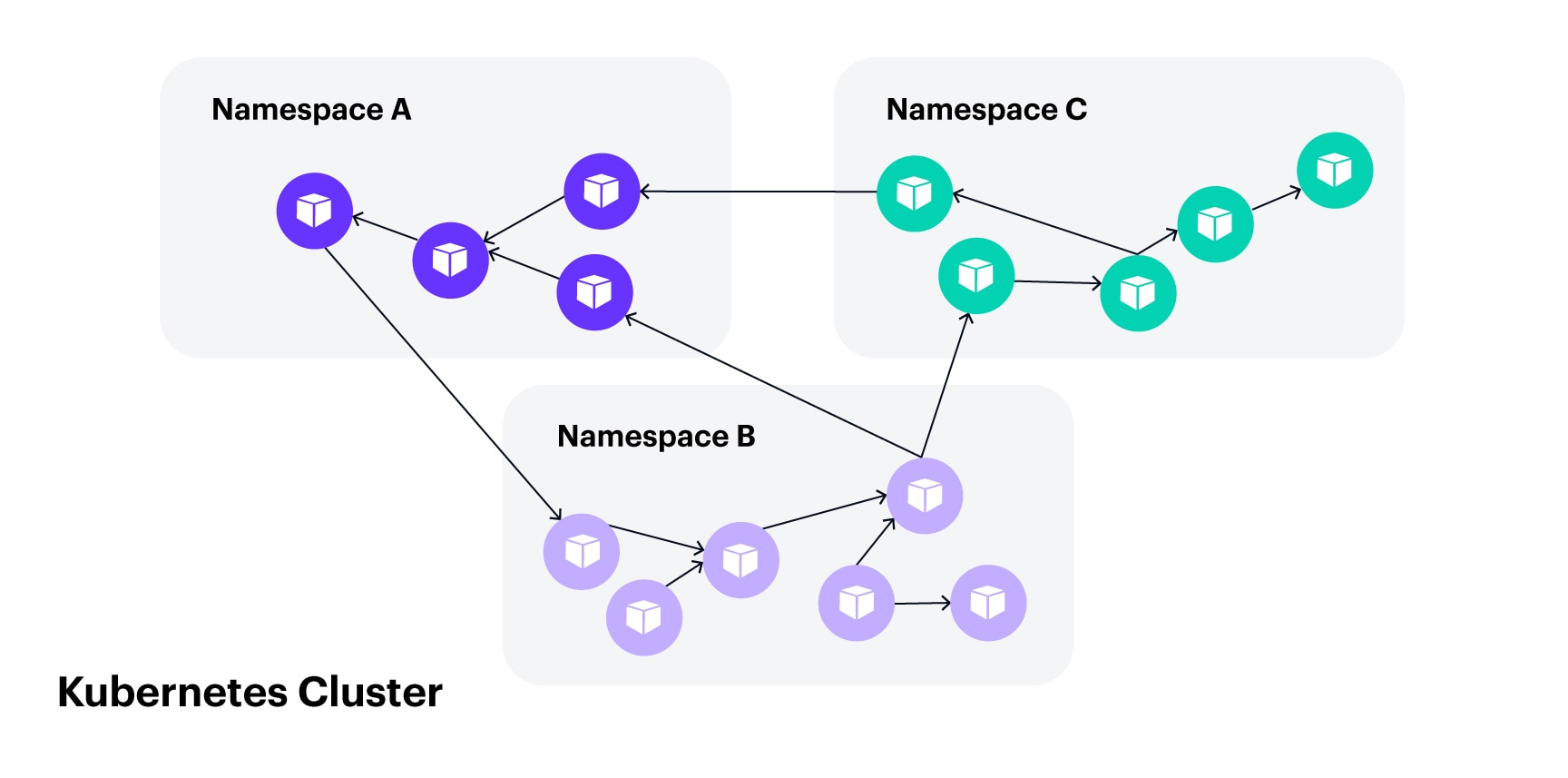

Un cluster Kubernetes è un set di nodi che eseguono applicazioni containerizzate. Un cluster Kubernetes fornisce un ecosistema completo per i nodi, che include servizi DNS, bilanciamento del carico, connettività di rete, scalabilità automatica e le altre funzionalità richieste per eseguire le operazioni delle applicazioni. Il cluster Kubernetes può gestire più applicazioni con una struttura gerarchica integrata e la segregazione delle applicazioni senza restrizioni per le comunicazioni tra gli spazi dei nomi (Figura 1).

Figura 1. Un cluster Kubernetes è piatto, per impostazione predefinita, senza restrizioni tra i pod

Figura 1. Un cluster Kubernetes è piatto, per impostazione predefinita, senza restrizioni tra i pod

Perché conviene segmentare i cluster Kubernetes?

Negli ultimi anni, gli attacchi contro i container sono diventati sempre più sofisticati. Per evitare il rilevamento, gli attacchi contro i cluster Kubernetes hanno migliorato il proprio utilizzo delle tecniche di elusione e offuscamento, che includono l'impacchettamento dei paylod tramite i rootkit e l'esecuzione di malware direttamente dalla memoria.

Questi ambienti consentono le comunicazioni tra cluster e pod per impostazione predefinita, anche se non sono richieste per le operazioni di routine. Poiché i criminali ne abusano per il movimento laterale all'interno delle loro campagne di ransomware, dobbiamo disporre delle funzionalità necessarie per mettere in atto le opportune policy in grado di restringere questi flussi evitando eventuali interruzioni.

Le principali funzionalità per la segmentazione dei cluster Kubernetes

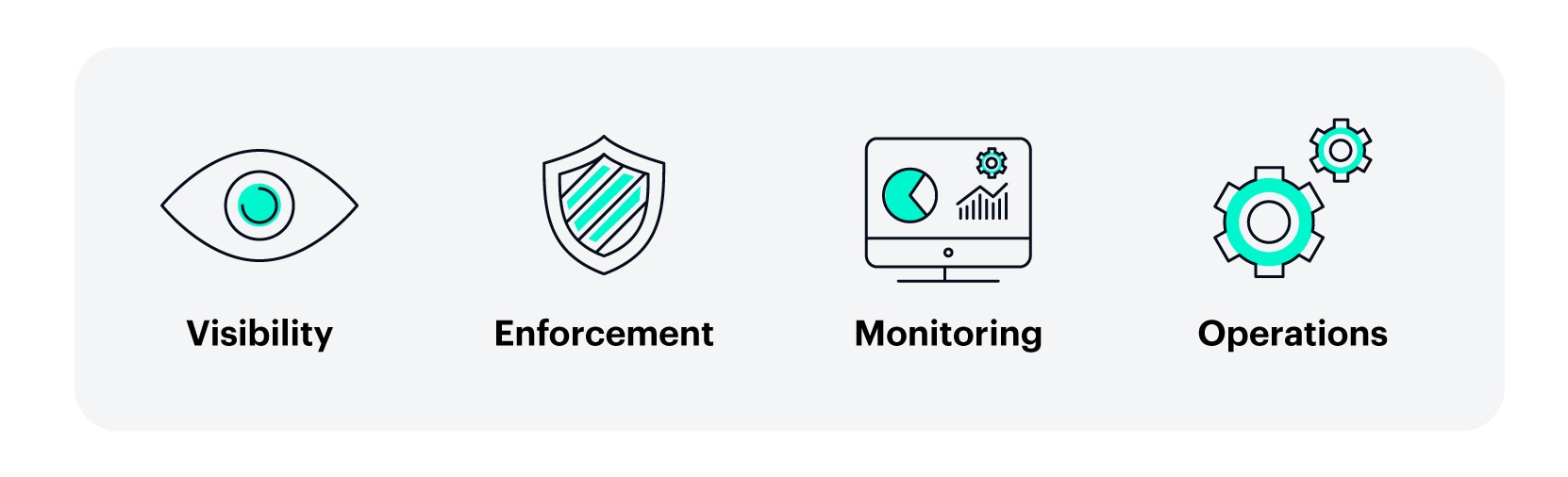

Un'efficace soluzione di segmentazione della rete richiede quattro elementi principali: visibilità, applicazione delle policy, monitoraggio e operazioni (Figura 2).

Figura 2. I quattro pilastri alla base di un'efficace soluzione di segmentazione della rete

Figura 2. I quattro pilastri alla base di un'efficace soluzione di segmentazione della rete

Visibilità completa sui cluster Kubernetes

La visibilità è fondamentale negli ambienti Kubernetes. La capacità di sapere quali applicazioni vengono eseguite nei vostri ambienti Kubernetes e di verificare che il traffico dei dati sia indirizzato solo alle destinazioni corrette è fondamentale per garantire il successo nella creazione delle policy. Guardicore, ora parte di Akamai, visualizza in modo accurato i cluster Kubernetes fornendo utili informazioni su tutti i livelli dell'infrastruttura sottostante.

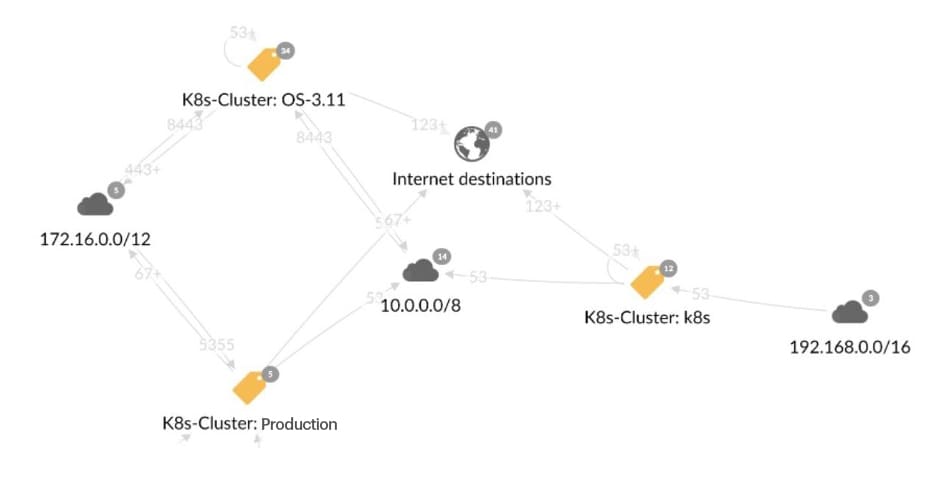

Mappe di interdipendenza

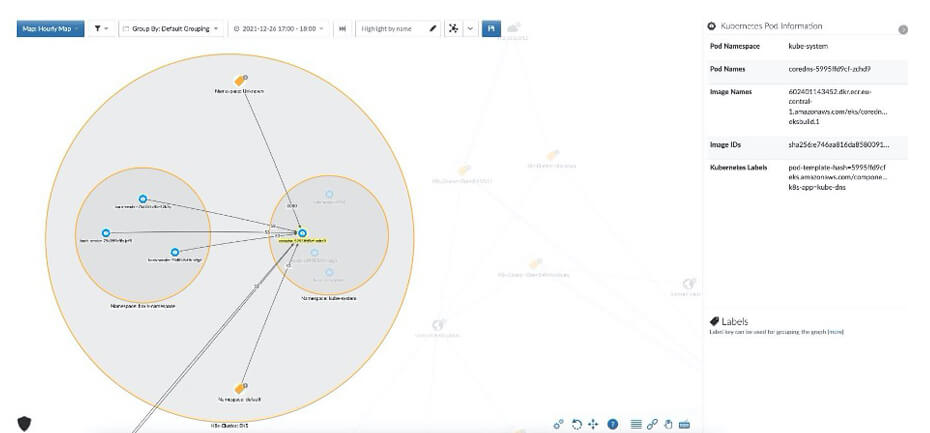

La soluzione fornisce una mappa per la visualizzazione delle comunicazioni che avvengono internamente e nei data center per tutti i tipi di tecnologie, come VM, Kubernetes, container Docker e molto altro (Figura 3). Sulla base di queste mappe, potete visualizzare e rilevare eventuali connessioni sospette all'interno di pod, servizi e host o spazi dei nomi.

Figura 3. Cluster rappresentati sulla mappa completa; facendo doppio clic su un cluster, vengono visualizzati gli spazi dei nomi e le relative interconnessioni all'interno del cluster

Figura 3. Cluster rappresentati sulla mappa completa; facendo doppio clic su un cluster, vengono visualizzati gli spazi dei nomi e le relative interconnessioni all'interno del cluster

Etichette

Le mappe riflettono accuratamente il modo con cui le applicazioni vengono distribuite nel cluster tramite l'utilizzo di più livelli di etichette (Figura 4). Questa visualizzazione descrive la gerarchia Kubernetes come è stata pianificata dai responsabili delle app. Questo livello di dettagli aiuta gli utenti delle soluzioni Akamai a comprendere esattamente quali applicazioni sono state distribuite nel cluster, nonché le relazioni di rete esistenti tra le applicazioni distribuite e il resto dell'infrastruttura.

Figura 4. La mappa completa visualizza le informazioni sui pod, inclusi i nomi delle immagini e le etichette corrispondenti

Figura 4. La mappa completa visualizza le informazioni sui pod, inclusi i nomi delle immagini e le etichette corrispondenti

Applicazione delle policy native Kubernetes

Per ridurre la superficie di attacco nei cluster Kubernetes, è richiesta una rigorosa policy di segmentazione. Una soluzione di segmentazione deve soddisfare due requisiti principali: non deve essere intrusiva né prevedere limitazioni in termini di scalabilità e performance; e deve consentire di isolare in modo flessibile gli oggetti Kubernetes di tutti i livelli, inclusi spazi dei nomi, controller ed etichette Kubernetes.

Akamai si avvale della tecnologia nativa CNI (Container Network Interface) di Kubernetes, che si basa su un plug-in della policy di sicurezza di rete originariamente progettato per applicare la segmentazione di rete nei cluster Kubernetes. Si tratta di un metodo non intrusivo che non prevede limitazioni in termini di scalabilità.

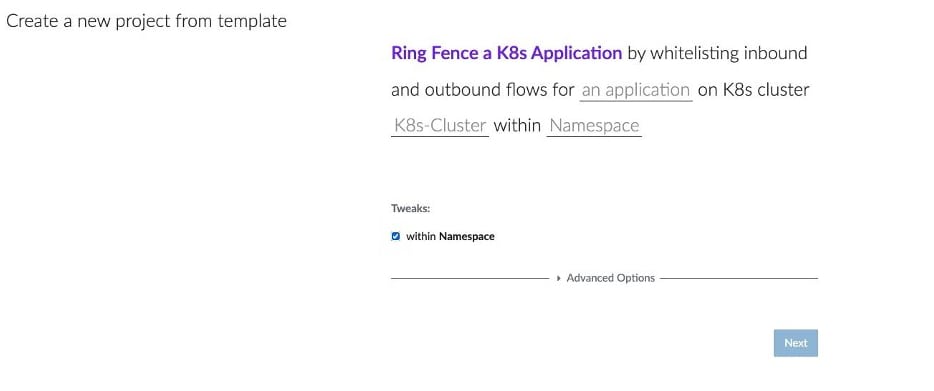

Akamai ha esteso i suoi migliori modelli per includere modelli appositamente progettati per isolare le applicazioni Kubernetes business-critical (Figura 5). Questi modelli dedicati consentono all'utente di scegliere facilmente l'oggetto da isolare, inclusi spazi dei nomi, applicazioni o altri oggetti.

Figura 5. Modello di isolamento delle applicazioni Kubernetes

Figura 5. Modello di isolamento delle applicazioni Kubernetes

Monitoraggio avanzato

Tramite il nostro sistema avanzato di registrazione e monitoraggio, il nostro registro di rete dedicato è ora adattato in base alla connettività di rete Kubernetes per la visualizzazione di servizi di destinazione, IP dei nodi, porte di origine e destinazione, nonché processi per ogni evento. In tal modo, potete esaminare in modo semplice eventuali attività anomale registrate nella rete ed esportare i dati in applicazioni di terze parti come gli strumenti SIEM.

Operazioni del cluster

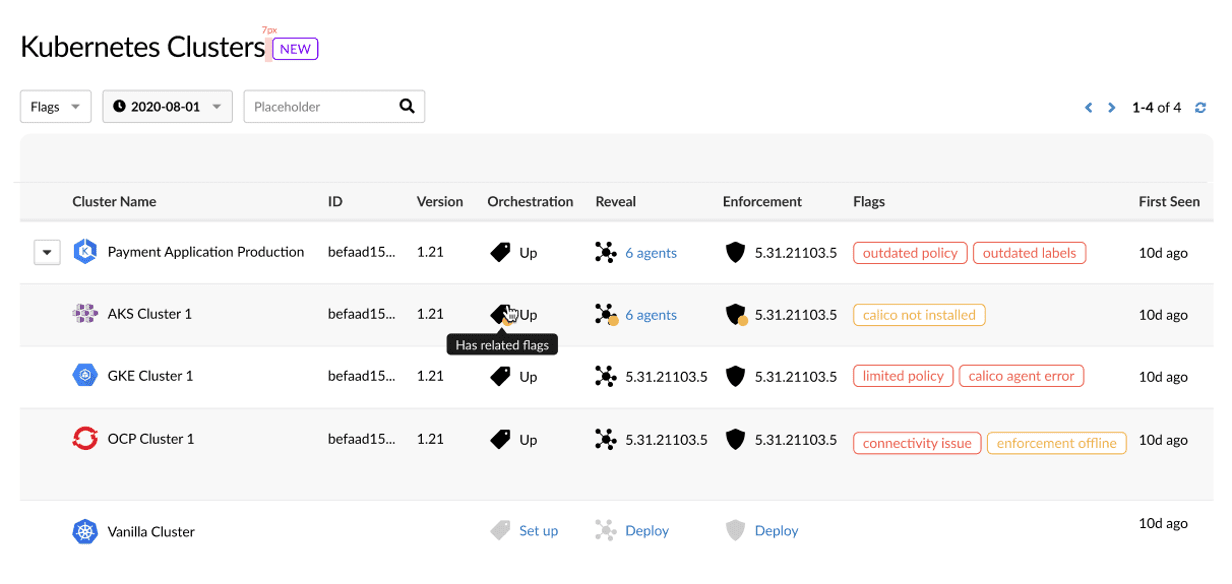

La protezione delle risorse Kubernetes inizia con la visibilità in tempo reale e la consapevolezza operativa. Una schermata dedicata alle operazioni del cluster fornisce tutti i dati necessari sui cluster distribuiti, tra cui il numero di agenti che si occupano del loro monitoraggio, gli avvisi e la segnalazione di allarmi sulle funzioni degli agenti, lo stato dell'orchestrazione di Kubernetes e molto altro (Figura 6).

Figura 6. Schermata relativa alle operazioni del cluster

Figura 6. Schermata relativa alle operazioni del cluster

Riepilogo

Benché la maggior parte di noi concorda sul fatto di aver bisogno di "presupporre una violazione", sono disponibili pochi strumenti che ci consentono di agire su questo concetto. Specialmente nel caso di nuove tecnologie come Kubernetes, gli strumenti che ci consentono di trattare ogni risorsa come il perimetro sono estremamente ridotti. Con Akamai Guardicore Segmentation, abbiamo consentito alle aziende, anche con un'infrastruttura complessa di agire pensando che i criminali abbiano già violato le loro reti. La soluzione di Akamai per i cluster Kubernetes non è intrusiva né prevede limitazioni in termini di scalabilità dei cluster, fornendo una visibilità completa sui cluster Kubernetes e sull'applicazione di policy native per Kubernetes e compatibili con qualsiasi sistema operativo, il tutto dalla stessa console utilizzata per gestire il resto dell'infrastruttura.