第 2 四半期にはサイバーテロリストによる DDoS 攻撃の標的となった被害者数が過去最多を記録

このブログは Max Gebhardt と共同執筆したものです。

2022 年は変化の年となりました。複数の国で政権が交代し、第二次世界大戦後初めてヨーロッパの地で大規模な地上戦が勃発。大量退職時代が到来し、株式市場は潜在的な不況に陥り、インフレ率は 40 年ぶりの高さとなっています。変化はチャンスをもたらしますが、悪人にとってもチャンスとなりえます。

最近、私たちは、 過去 10 年間に分散型サービス妨害(DDoS)の複雑さが著しく増大したというニュース や、 東欧での記録的な攻撃について取り上げました。しかし、上記のような世界的事象は、脅威の状況にも同様に大きな影響を及ぼしています。攻撃のテクノロジーや種類はそれほど急激には変化しませんが、攻撃の標的は、私たちが目の当たりにしているように、地政学的な風向きによって突然変わることがあります。

攻撃の標的の危険な増加

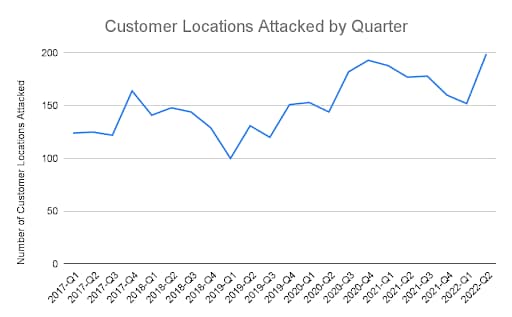

第 2 四半期には、サイバーテロリストによる DDoS 攻撃の標的となった顧客拠点数(クラウドプレゼンスまたは物理データセンターに基づいて資産をグループ化)が Akamai Prolexic 史上最多となりました(図 1)。

Fig. 1: Record number of customer locations targeted with DDoS attacks in Q2 2022

Fig. 1: Record number of customer locations targeted with DDoS attacks in Q2 2022

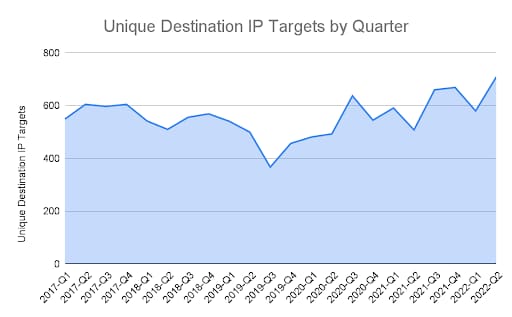

また、四半期に攻撃を受けたユニーク IP 数も過去 5 年間で最多を記録し、攻撃を受けた顧客数は過去最多に近い数となりました(図 2)。

Fig. 2: Five-year high in unique IPs targeted with DDoS attacks

Fig. 2: Five-year high in unique IPs targeted with DDoS attacks

フルマネージドサービスの重要性

Prolexic プラットフォームのお客様を攻撃頻度で分類すると、一般的に 2 つのカテゴリーに分かれます。1 つは超高リスクのお客様、もう 1 つは不定期に標的となるお客様です(その中間に該当するお客様はほとんどいません)。

超高リスクのお客様 は、常に標的となり、攻撃の脅威にさらされています。攻撃アクションを見ない日はごく稀です。ちなみに、Prolexic で昨年最も標的となったお客様は、1 日あたり平均 3.1 件の攻撃を受けました。

一方、 不定期に標的となるお客様 が大規模な DDoS 攻撃を経験するのは、通常、四半期または半年に 1 回程度です。実際、不定期に標的となるお客様の拠点のうち、2022 年第 2 四半期に攻撃された拠点について調べたところ、最後に大規模な DDoS 攻撃を受けてから平均 106 日経過していました。不定期に標的となるお客様の拠点のうち、2022 年第 2 四半期に攻撃され、その前年にも DDoS 攻撃を経験した拠点はわずか 10% にすぎません。

組織がフルマネージドソリューションを検討すべき理由はたくさんありますが、攻撃の不規則性もその 1 つです。準備が不十分な企業にとって、DDoS 攻撃は、低頻度であっても影響の大きいイベントです。回復不能な評判の低下など、重大な結果をもたらすこともあります。

社内チームが日常的に攻撃に対抗していて、インシデント対応プロセスが完全に用意されているのでなければ、最新の脅威の緩和や把握を社内チームに依存するのは事実上不可能です。

Prolexic では、この問題を解決するために、高度なトレーニングを受けた 225 人以上の最前線のセキュリティエキスパートが 6 か所のグローバル拠点で 24 時間体制のフルマネージドサービスを提供。攻撃前、攻撃中、攻撃後のレビューと分析を通じて DDoS 緩和を最適化し、お客様のインフラを防御します。

新たな攻撃傾向

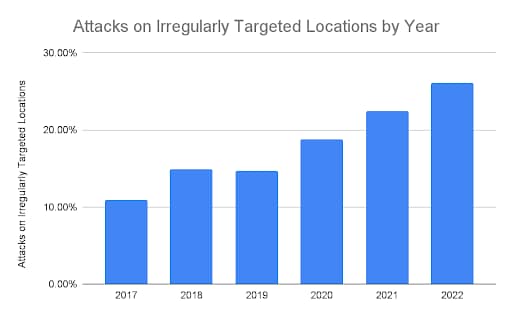

攻撃標的が当社の顧客ベース全体へと広がるなか、私たちはこの傾向が測定可能であるかどうかを確認する取り組みに着手しました。この演習では、最も攻撃を受けた顧客拠点の上位 10% を超高リスクと定義し、残りの顧客拠点を不定期標的としました。

結果は興味深いものでした。2017 年には、不定期に標的となった顧客拠点は全攻撃の 10% にすぎませんでしたが、 2022 年には 26.1% と、2 倍以上に増加しました (図 3)。これは、攻撃者がこれまでよりも探索の網を広げていることを示しています。十分な保護のない脆弱な被害者や弱点を広範囲に探り、外部からアクセスできる目立つ資産だけでなく、詳細な偵察でしか見つけられないような基盤インフラも標的にしています。

Fig. 3: Percent of attacks on irregularly targeted locations

Fig. 3: Percent of attacks on irregularly targeted locations

推奨事項

DDoS 攻撃が増加するなか、自己防衛と反撃の準備は整っているでしょうか。そうでなければ、土壇場で防御策の構築に慌てふためくことになります。オンラインビジネスを成功させるためには実績ある DDoS 緩和戦略が不可欠であることは明らかです。最新の脅威に先んじるため、以下の推奨事項を実施してください。

Cybersecurity and Infrastructure Security Agency(CISA)の推奨事項を今すぐ検討し実施してください。

重要なサブネットと IP スペースを調べて、それらに緩和制御が適用されていることを確認します。

DDoS セキュリティ制御を防御の第一層である「Always-on」の緩和対策に組み入れることで、緊急インテグレーションを回避し、インシデント対応者の負担を軽減してください。実績に裏付けられた信頼できるクラウドベースプロバイダーを利用していない場合は、すぐに探してください。

事前に緊急対応チームを招集し、ランブックとインシデント対応計画が最新の状態になっていることを確認してください。たとえば、致命的なイベントに対処するためのプレイブックはありますか?そのプレイブック内の連絡先は更新されていますか?今は使われていない技術資産や、すでに退職した人が参照されているプレイブックは役に立ちません。

攻撃を受けていませんか?

現在 DDoS 攻撃または脅迫を受けている場合は、 24 時間体制の緊急時脅威緩和および防御サービスをご利用ください。あるいは、 カスタム脅威ブリーフィングにご登録ください

DDoS 関連のその他のリソース

当社の Web サイトでは Akamai DDoS ソリューション について詳しくご確認いただけます。技術的な詳細情報や DDoS 関連のその他のリソースについては、以下のブログ投稿と資料をご覧ください。