L'innovazione e i suoi rischi: tendenze degli attacchi nei servizi finanziari

Editoriale e commenti aggiuntivi di Cheryl Chiodi

Analisi riassuntiva

Gli attacchi alle applicazioni web e alle API nel settore dei servizi finanziari sono cresciuti del 65% se si confronta il secondo trimestre del 2022 con il secondo trimestre del 2023, rappresentando 9 miliardi di attacchi in 18 mesi. Ciò è stato in parte determinato dalla ricerca attiva di vulnerabilità zero-day e one-day da parte dei gruppi criminali informatici come percorsi per l'intrusione iniziale.

I servizi finanziari continuano a registrare un aumento degli attacchi DDoS di livello 3 e di livello 4 e hanno superato il gaming come segmento verticale principale. Questo aumento sembra essere causato dal drammatico aumento del potere delle botnet di macchine virtuali e dall'hacktivismo filo-russo motivato dal conflitto russo-ucraino.

L'area EMEA (Europa, Medio Oriente e Africa) rappresenta il 63,52% degli eventi DDoS di livello 3 e 4, continuando la tendenza verso una "svolta locale" osservata lo scorso anno. Il numero di attacchi contro questa regione è stato quasi il doppio di quello della regione immediatamente successiva. Supponiamo che ciò sia dovuto alle motivazioni politico-finanziarie dei gruppi di criminali contro le banche europee. Inoltre, questo dimostra con quanta facilità i criminali possano spostare rapidamente la propria attenzione.

Sebbene il settore dei servizi finanziari utilizzi meno script di terze parti rispetto ad altri settori (30%), è soggetto ad attacchi come il web skimming. Tuttavia, gli istituti di servizi finanziari stanno iniziando ad adottare soluzioni per conformarsi ai nuovi requisiti previsti dallo standard per la sicurezza dei dati nel settore delle carte di pagamento (PCI DSS).

Il numero crescente di richieste di bot dannosi (1,1 trilioni), aumentato del 69%, esemplifica i continui assalti contro i clienti dei servizi finanziari e i relativi dati con attacchi come i controlli dell'account e i rischi posti dagli aggregatori finanziari.

Il rapporto SOTI 2023 sui servizi finanziari non solo ha riaffermato le tendenze delle minacce familiari osservate durante la ricerca sulla sicurezza di quest'anno, ma ha anche fornito alcune informazioni uniche sul settore. Il rapporto si basa sia sul traffico delle minacce da cui ci difendiamo che sulle best practice che abbiamo appreso dai nostri clienti.

Tendenze degna di nota: attacchi web in aumento

Un cambiamento degno di nota che abbiamo osservato è la classifica del settore dei servizi finanziari rispetto agli attacchi DDoS ( Distributed Denial-of-Service). Quest'anno, il settore dei servizi finanziari si è classificato primo per numero di attacchi DDoS , restando terzo per numero di attacchi alle applicazioni web e alle API e primo per numero di attacchi di phishing.

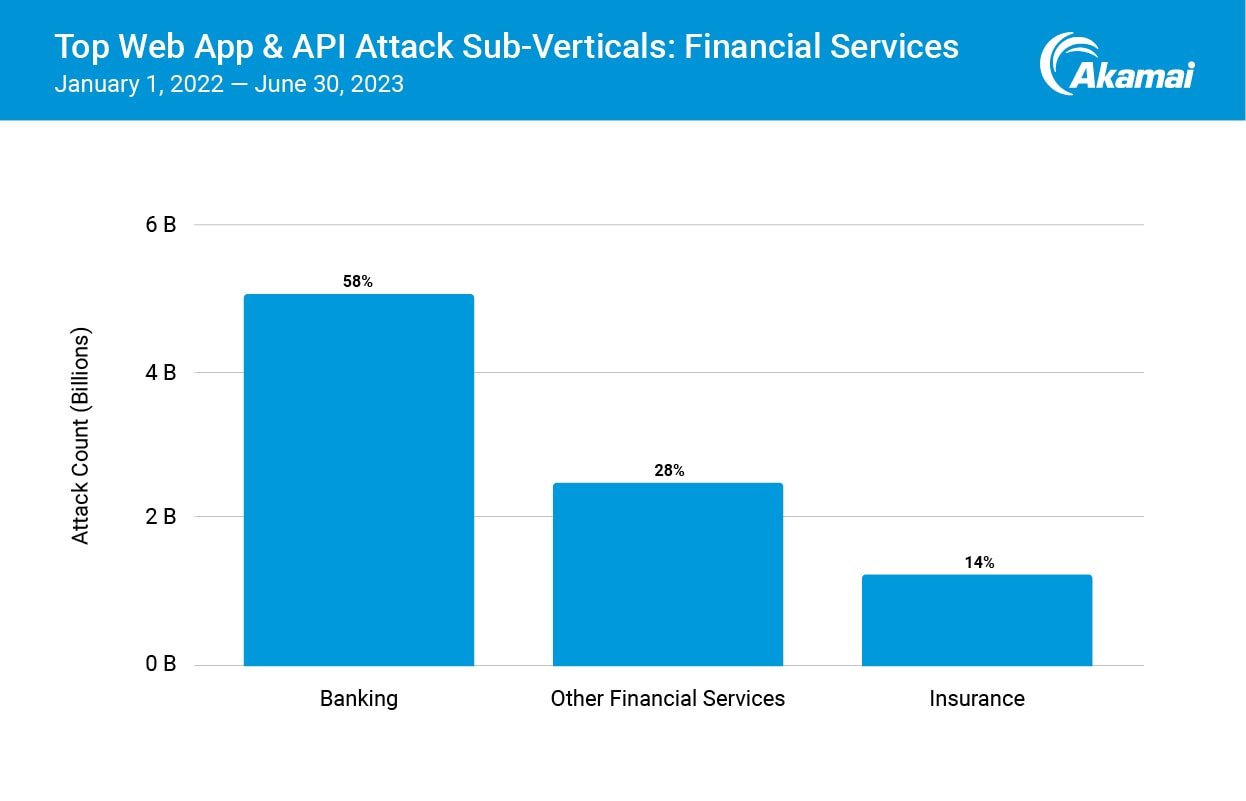

Per la prima volta in questo rapporto abbiamo suddiviso i servizi finanziari in segmenti secondari (Figura 1). Questo esame più approfondito degli attacchi alle applicazioni web e alle API nei servizi finanziari ha rivelato che le banche subiscono la maggior parte degli attacchi web (58%), seguite da altre società di servizi finanziari, quali società di tecnologie finanziarie, operanti sui mercati dei capitali, di assicurazioni su proprietà e contro i danni, nonché di servizi di pagamento e prestiti (28%).

Le compagnie assicurative rappresentano il 14% del traffico di applicazioni web e API all'interno dei segmenti secondari dei servizi finanziari. Questi aumenti complessivi derivano da un aumento delle vulnerabilità delle applicazioni web disponibili al pubblico, che sono soggette allo sfruttamento e all'abuso. Il nostro rapporto SOTI precedente, dal titolo Sfruttare le falle nella sicurezza, ha evidenziato come il 2022 sia stato un anno record per gli attacchi alle applicazioni web e alle API a causa dell'emergere di falle della sicurezza critiche come la vulnerabilità ProxyNotShell (CVE-2022-41040).

Figura 1. Le banche sono pesantemente colpite dagli attacchi web a causa della tipologia di dati in loro possesso; tuttavia, anche altre organizzazioni di servizi finanziari come le società di tecnologie finanziarie, operanti sui mercati dei capitali e così via sono colpite in modo significativo

Figura 1. Le banche sono pesantemente colpite dagli attacchi web a causa della tipologia di dati in loro possesso; tuttavia, anche altre organizzazioni di servizi finanziari come le società di tecnologie finanziarie, operanti sui mercati dei capitali e così via sono colpite in modo significativo

Attacchi DDoS: Un crescente rischio per la sicurezza

Gli attacchi DDoS di livello 7 rappresentano un problema crescente per le applicazioni finanziarie. I criminali informatici stanno stabilendo nuovi record e compiendo sforzi incessanti per migliorare le proprie operazioni, reti, tattiche, tecniche e procedure (TTP) di attacco per combattere difese più potenti. Alcune delle caratteristiche più comuni che abbiamo osservato in molti attacchi DDoS su larga scala includono:

IP/sottorete e paesi altamente distribuiti

Numerose origini di attacco, inclusi fornitori di servizi cloud infetti/noleggiati, nodi di uscita Tor, nodi proxy anonimi/aperti

GET Flood

URL non memorizzabili nella cache, come home page, URL casuali, endpoint di accesso

Spoofing IP da parte di criminali sofisticati che creano botnet dietro ISP residenziali, reti di operatori di telefonia mobile o reti universitarie.

Attacchi dinamici e adattivi, basati sulle risposte degli addetti alla sicurezza

Per gli attacchi DDoS di livello 3 e di livello 4, i servizi finanziari hanno superato il settore del gaming diventando il segmento verticale maggiormente attaccato, rappresentando il 29,25% degli eventi di attacco. Gli attacchi DDoS sono da tempo le armi più potenti dei criminali informaticiin grado di causare in qualsiasi momento enormi problemi di disservizi, catastrofiche perdite finanziarie e interruzioni delle risorse e delle operazioni di una rete.

Gli attacchi ai clienti del settore finanziario continuano

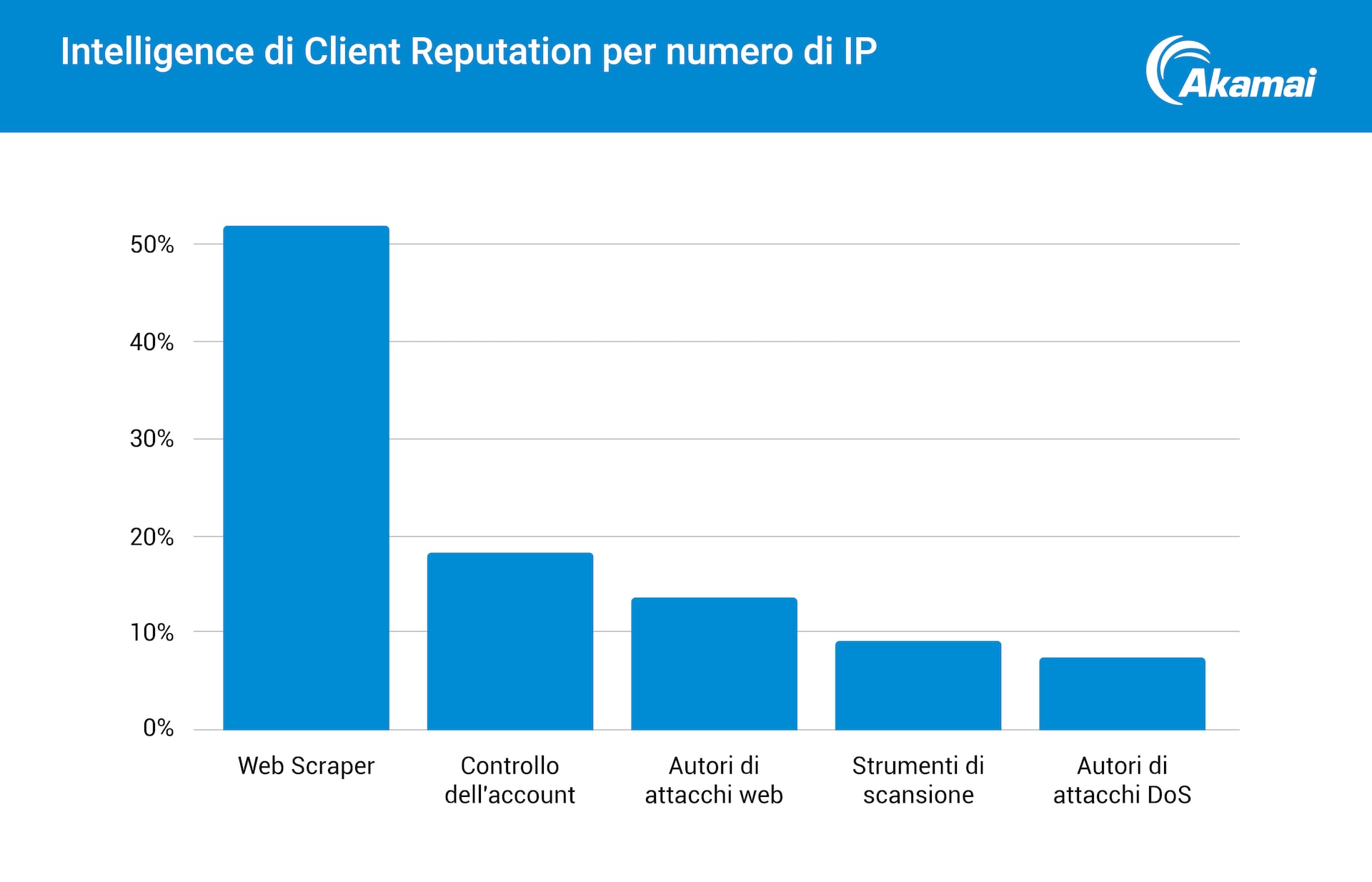

In questo rapporto SOTI, abbiamo esaminato una tendenza segnalata nel 2022 che mostra come i criminali concentrino la propria attenzione sui clienti. Osserviamo che mentre il controllo dell'account era passato al primo posto lo scorso anno, quest'anno oltre il 50% degli IP mirati ai servizi finanziari sono legati a web scraper (Figura 2). Questi strumenti automatizzati vengono utilizzati per raccogliere informazioni dai siti web e creare repliche esatte di siti per scopi di phishing , inducendo successivamente gli utenti a divulgare le proprie informazioni sensibili.

Figura 2. Distribuzione dalla piattaforma di intelligence di Akamai Client Reputation che mostra i vettori delle minacce che prendono di mira il segmento verticale dei servizi finanziari in un periodo di 90 giorni

Figura 2. Distribuzione dalla piattaforma di intelligence di Akamai Client Reputation che mostra i vettori delle minacce che prendono di mira il segmento verticale dei servizi finanziari in un periodo di 90 giorni

Per quanto riguarda la conformità, è essenziale evidenziare il DORA (Digital Operational Resilience Act), un regolamento completo dell'UE che imporrà obblighi al settore finanziario europeo e ad alcuni dei suoi provider di servizi di terze parti. Analogamente a quanto accaduto con il quadro normativo dell'UE sulla protezione dei dati (il Regolamento generale sulla protezione dei dati), DORA potrebbe diventare un esempio di regolamento della resilienza che altri paesi, compresi gli Stati Uniti, osserveranno nello sviluppo di norme per il settore finanziario.

Misure di protezione

La minacce delle API ombra e degli attacchi di elusione del controllo degli accessi è un problema critico derivante dall'innovazione per supportare i clienti. Il settore deve:

Rilevare rapidamente le API non autorizzate, sia rivolte al cliente che interne

Monitorarle alla ricerca di eventuali attacchi o abusi

Stabilire processi per indagare sugli incidenti

Automatizzare le policy di mitigazione

Le stesse raccomandazioni in materia di visibilità e risposta si applicano ai problemi relativi al controllo degli account, agli aggregatori finanziari, al web scraping e al phishing; questi problemi marginali rappresentano un'ottima area in cui sfruttare l'elenco OWASP Top 10 e il framework MITRE ATT&CK per sviluppare formazione, misurazioni di base della maturità e piani di test per red team/gruppi di test di penetrazione.

Gli istituti finanziari possono anche utilizzare lo strumento ATT&CK Navigator come modello per eseguire un esercizio di purple team basato su una minaccia specifica come CL0P. (I purple team eseguono attacchi di simulazione per individuare i punti deboli della sicurezza nel perimetro di un'organizzazione con l'obiettivo di migliorarne la sicurezza).

Sistemi di difesa aggiornati

Poiché gli attacchi DDoS continuano a rappresentare un importante vettore di minacce, il settore dei servizi finanziari deve garantire di disporre di piani aggiornati per gli attacchi di livello 3, di livello 4 (infrastruttura) e di livello 7 (web). Esercizi utili includono la convalida dei playbook e il monitoraggio delle tendenze degli attacchi sia per dimensioni che per velocità per valutare il rischio in base alle funzionalità correnti.

Inoltre, è consigliabile determinare un trigger per lo svolgimento di esercizi tecnici. Ad esempio, se non avete subito un attacco negli ultimi tre trimestri, dovreste condurre un esercizio dal vivo.

È fondamentale rilevare e rispondere tempestivamente ai web scraper che raccolgono informazioni sui clienti o sui siti web allo scopo di creare siti di phishing fraudolenti. Esistono numerosi strumenti e servizi per raggiungere questo obiettivo ed è importante collaborare con il team di prevenzione delle frodi durante lo sviluppo del processo/della soluzione.

I servizi finanziari si preparano ai nuovi requisiti PCI DSS

Infine, gli istituti finanziari devono affrontare la crescente attenzione da parte sia dei criminali informatici che delle autorità di regolamentazione nei confronti degli ambienti JavaScript. Anche se in passato quest'area non si è posizionata ai primi posti nei registri dei rischi, è necessario agire tempestivamente per implementare i controlli appropriati per conformarvi ai requisiti PCI DSS v4.0 pubblicati di recente per evitare una crisi

Dovreste anche collaborare strettamente con il vostro ufficio legale per aggiornare le policy relative alle normative emergenti su aree come la resilienza.

Ulteriori informazioni

Il rapporto completo include panoramiche regionali e approfondimenti tecnici che non sono stati trattati in questo articolo. Ci auguriamo che queste informazioni vi permettano di confrontarvi con i partner sul ROI e sui rischi e che i dati vi forniscano approcci tattici efficaci per proteggere il vostro istituto finanziario e i vostri clienti dalle minacce.

Restate aggiornati sulla nostra ultima ricerca consultando il nostro hub per la ricerca sulla sicurezza.