Sfruttare le falle nella sicurezza: la crescita degli attacchi alle applicazioni e alle API

Analisi riassuntiva

Il numero crescente di attacchi alle applicazioni web e alle API ha contribuito a una crescita di circa 2,5 volte della quantità di traffico di attacco identificato. Questo volume è probabilmente determinato sia dall'adozione diffusa delle API che dall'aumento dell'attività delle minacce.

Il vettore di minaccia che registra la crescita maggiore negli attacchi alle applicazioni web e alle API è LFI (Local File Inclusion). Questi attacchi sono in forte ripresa con una crescita del 193% su base annua, che è triplicata rispetto al 2021.

Gli attacchi indirizzati alla logica aziendale delle API sono complessi da individuare e da mitigare. Di conseguenza, sono difficili da determinare su richiesta individuale.

I vettori di attacco emergenti come SSRF (Server-Side Request Forgery) e SSTI (Server-Side Injection Template) continueranno a rappresentare serie minacce per le organizzazioni negli anni a venire. Gli autori di attacchi hanno utilizzato tecniche SSTI in combinazione a vulnerabilità zero-day critiche, come Log4Shell e Spring4Shell, che hanno portato all'esecuzione di codice remoto.

I settori critici, come la produzione, che in genere non devono gestire lo stesso volume e la stessa portata di richieste API dei segmenti verticali diretti al consumatore , come il retail, registrano un aumento degli attacchi

Nel nostro ultimo rapporto sullo stato di Internet - Security, dal titolo Sfruttare le falle nella sicurezza: la crescita degli attacchi alle applicazioni e alle API, esaminiamo le tendenze degli attacchi in base all'applicazione web e all'analisi del traffico API, alle vulnerabilità critiche e al rischio per settore. Per produrre questo rapporto abbiamo anche integrato le best practice e le strategie di mitigazione con i risultati della nostra ricerca.

Le lacune nelle API e nelle applicazioni introducono vulnerabilità e presentano opportunità di sfruttamento da parte di criminali alla ricerca di modi per violare il vostro perimetro, propagarsi all'interno della vostra rete e ottenere informazioni riservate. E poiché gli attacchi alle app web e alle API rimangono una minaccia critica da cui le organizzazioni devono difendersi, la correzione tempestiva dei bug di sicurezza è essenziale per ridurre i rischi.

Attenzione alle lacune (della sicurezza): Una ricerca sugli attacchi alle API sottolinea i rischi

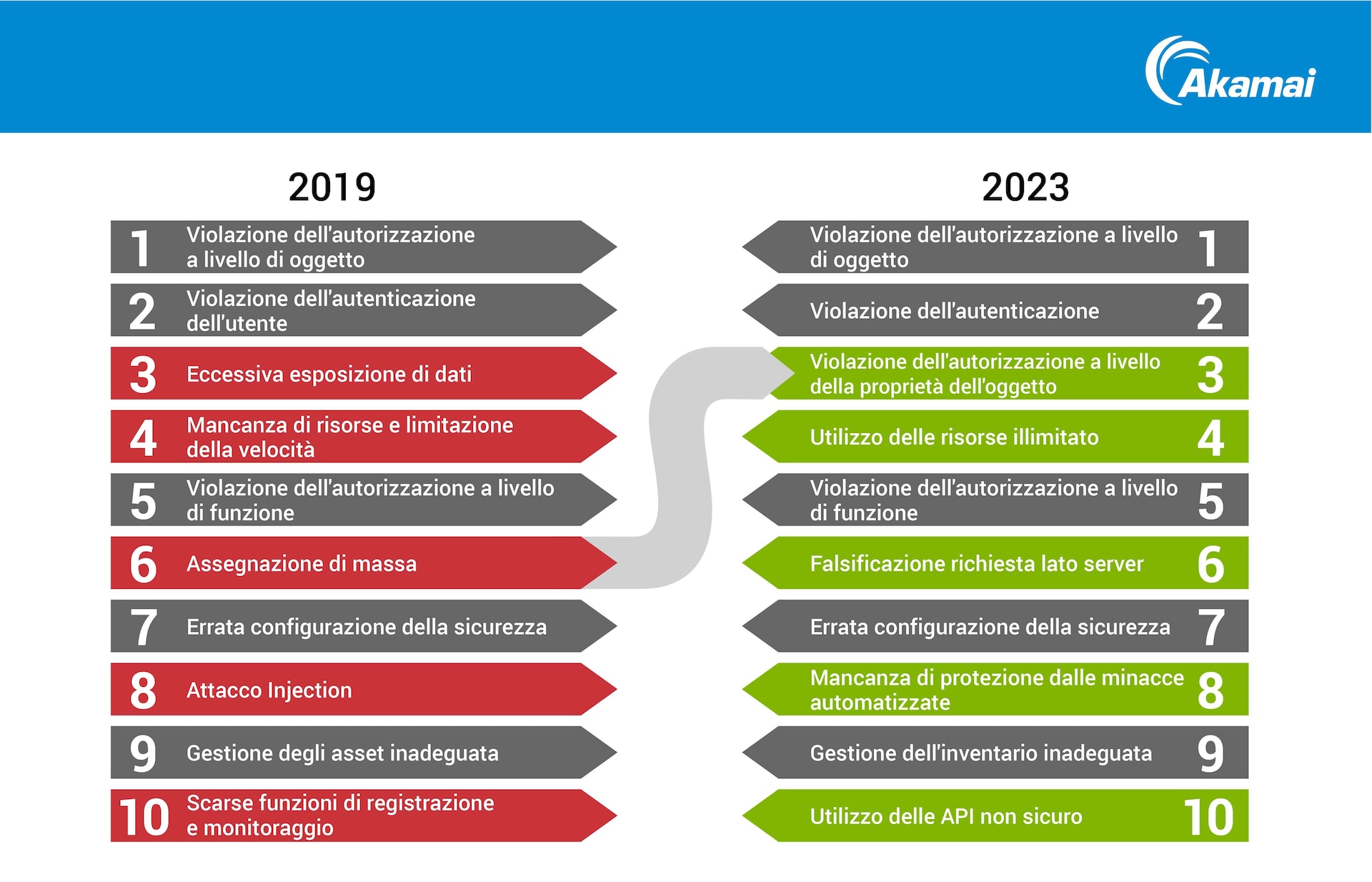

I nostri dati convalidano la release dell'Open Web Application Security Project (OWASP) dei 10 principali rischi per la sicurezza delle API. Questa nuova combinazione si muove in una direzione più specifica per l'API (Figura 1). L'inclusione delle vulnerabilità delle API in questo elenco imminente sembra indicare un allontanamento dalla forte attenzione posta sulle minacce alle applicazioni web e pone in primo piano il crescente rischio di attacchi alle API di cui le organizzazioni devono tenere conto.

Figura 1: I nuovi 10 principali rischi per la sicurezza delle API proposti includono attacchi più specifici alle API e sottolineano i problemi di autorizzazione (quattro dei primi cinque attacchi)

Figura 1: I nuovi 10 principali rischi per la sicurezza delle API proposti includono attacchi più specifici alle API e sottolineano i problemi di autorizzazione (quattro dei primi cinque attacchi)

Violazione dell'autorizzazione a livello di oggetto

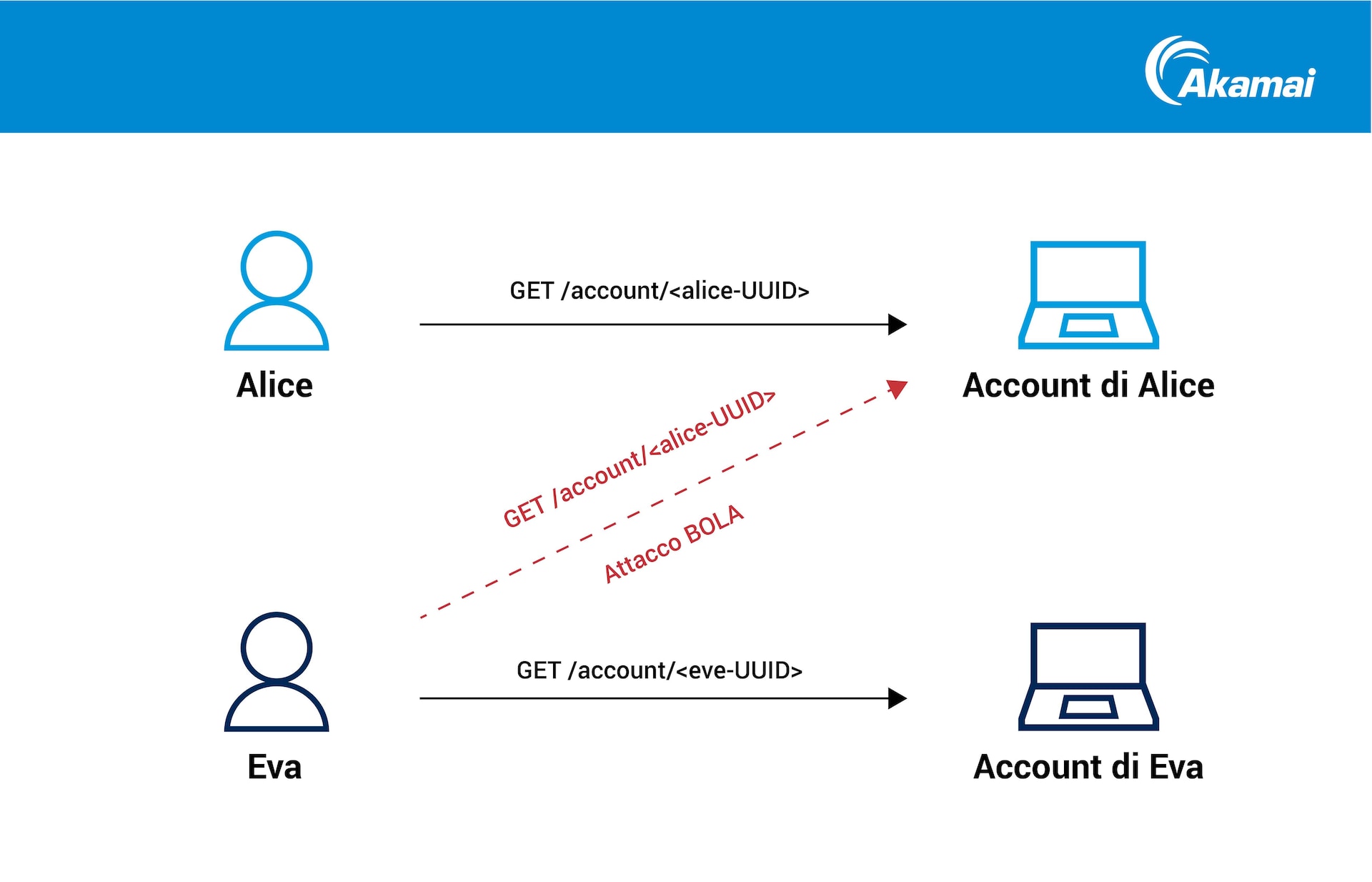

BOLA (Broken Object Level Authorization) è la vulnerabilità API più classificata nella proposta OWASP API dei 10 principali rischi per la sicurezza. Sebbene non richieda un approccio più tecnico come violare la crittografia (il difetto risiede nella logica dell'API), può essere molto difficile da rilevare poiché assomiglia al traffico legittimo. È anche facile da sfruttare: gli autori di attacchi possono eseguire la scansione degli endpoint API vulnerabili agli attacchi BOLA e i rischi potrebbero essere dannosi in quanto consentono l'accesso alle informazioni di altri utenti, come le informazioni di identificazione personale memorizzate se sfruttate con successo (Figura 2).

Figura 2: Una richiesta normale rispetto a un attacco BOLA

Figura 2: Una richiesta normale rispetto a un attacco BOLA

Ecco alcune best practice per mitigare i rischi posti dagli attacchi BOLA:

Implementate i controlli di autorizzazione per le API che utilizzano l'input del client per verificare se l'utente corrente può accedere alle risorse richieste

Utilizzare gli identificatori univoci universali (UUID) per gli ID risorsa rispetto agli ID numerici sequenziali

Predisponete ed eseguite test per valutare gli endpoint API per eventuali vulnerabilità BOLA

autenticazione danneggiata

Abbiamo anche richiamato l'attenzione su Broken Authentication (n. 2 nel nuovo elenco), in cui c'è un punto debole nella convalida o verifica di un utente autorizzato che accede a un account. Sebbene questo tipo di attacco sia difficile da portare a termine in quanto richiede un certo grado di know-how tecnico, gli effetti, come il controllo dell'account, possono essere pericolosi. Ciò ha portato a una revisione del rischio per includere il rischio del flusso di autenticazione, utilizzando algoritmi sicuri, evitando di archiviare dati sensibili nel payload e utilizzando un identificatore univoco generato per il parametro kid (se in uso).

Un anno di vulnerabilità e vettori di attacco emergenti

Il 2022 è stato un anno da record per gli attacchi alle applicazioni e alle API caratterizzato da una battaglia continua contro le vulnerabilità zero-day. Alla fine del 2021, subito dopo Log4Shell, le organizzazioni si sono trovate nel mirino di ulteriori vulnerabilità significative: la vulnerabilità Atlassian Confluence, ProxyNotShell e Spring4Shell.

Abbiamo anche notato che le tendenze emergenti del malware (come SSTI e Server-Side Code Injection) rappresentano gravi minacce aziendali in quanto possono causare all'esecuzione di codice in modalità remota e all'esfiltrazione di dati. Inoltre, c'è stato un aumento degli attacchi SSRF: Abbiamo osservato una media giornaliera di 14 milioni di tentativi SSRF contro le applicazioni web e le API dei nostri clienti che potrebbero consentire l'accesso alle risorse interne.

Le vulnerabilità zero-day nel software open source stanno diventando prevalenti insieme alle tecniche SSTI che consentono l'esecuzione di codice in modalità remota. Osserviamo anche gli autori di attacchi che sfruttano le web shell nelle campagne avanzate di minacce persistenti e nel contrabbando di richieste HTTP.

Rischi di app e API nell'era della digitalizzazione: come variano gli attacchi in base al settore

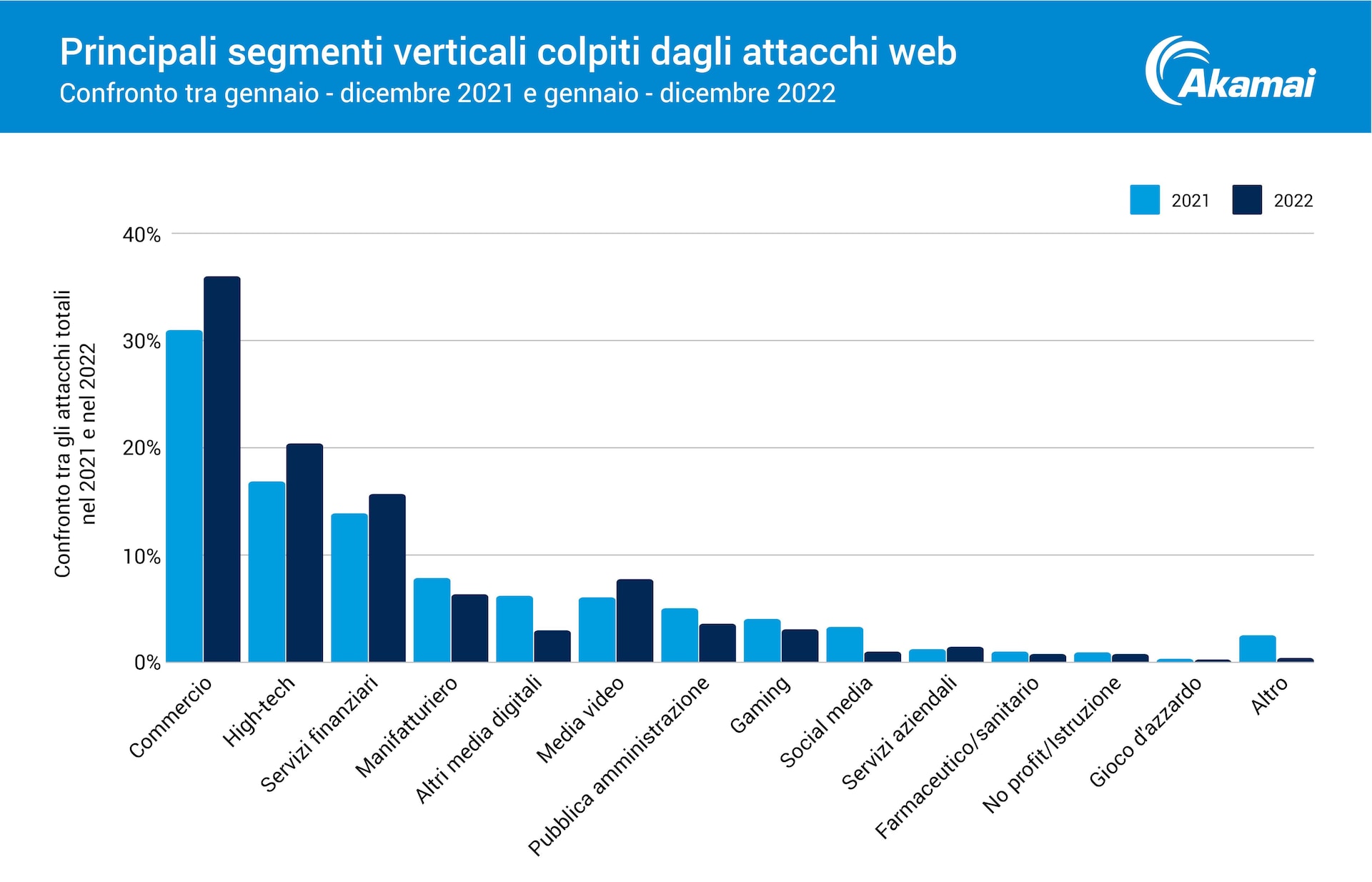

Abbiamo anche esaminato i settori e le tendenze chiave e i modi in cui è probabile che i criminali informatici utilizzino le API e le applicazioni come percorso per infiltrarsi nelle organizzazioni. La maggior parte dei settori ha registrato una crescita nella frequenza degli attacchi, con il commercio, l'high-tech e i servizi finanziari in cima alla lista (Figura 3). Non sorprende vedere che i servizi finanziari rientrino tra i primi tre: Ciò riflette i nostri risultati del SOTI dello scorso anno, Il nemico è alle porte: analisi degli attacchi contro i servizi finanziariIn cui abbiamo descritto un aumento di 3,5 volte degli attacchi ai servizi finanziari.

Inoltre, abbiamo assistito a questo drammatico aumento degli attacchi LFI nel segmento verticale del commerciale. Forse i criminali traggono vantaggio dalla forte domanda di applicazioni e tecnologie, seguita alla pandemia da COVID-19, e cercano di sfruttare vulnerabilità e altre falle nella sicurezza.

Figura 3: I principali segmenti verticali interessati dagli attacchi alle applicazioni web e alle API sono il commercio, l'high-tech e i servizi finanziari

Figura 3: I principali segmenti verticali interessati dagli attacchi alle applicazioni web e alle API sono il commercio, l'high-tech e i servizi finanziari

Una prospettiva diversa

Uno sguardo al set di dati mediano, tuttavia, offre una prospettiva diversa della gamma di attacchi per segmento verticale. Con questi dati, il settore manifatturiero ha superato l'high-tech e i servizi finanziari nel numero di attacchi nel 2022, il che è coerente con i precedenti risultati del nostro ultimo rapporto SOTI, Autostrada degli attacchi: un esame approfondito del traffico DNS dannoso, e con il nostro rapporto sulle minacce ransomware nel mondo.

Sebbene le aziende manifatturiere non siano necessariamente soggette alla stessa portata di attacchi alle app e alle API dei segmenti verticali diretti al consumatore, come il settore retail, l'impatto di un incidente può essere serio. Il forte aumento (76%) del numero medio di attacchi nel 2022 è preoccupante. Gli attacchi informatici riusciti contro le tecnologie operative in questo settore causano impatti nel mondo reale come problemi alla supply chain.

Infine, anche gli attacchi mediani contro le organizzazioni sanitarie e farmaceutiche hanno registrato un aumento (82%), alimentato dall'adozione dell'IoMT (Internet of Medical Things), che ha ampliato la loro superficie di attacco. Con molti operatori sanitari che dispongono di numerosi sistemi legacy, sistemi altamente federati e dati IoMT, è importante disporre di una forte segmentazione e visibilità dei flussi di dati. La sicurezza del paziente è troppo importante per rischiare.

Considerazioni su come colmare le lacune

Questo riepilogo ha appena sfiorato i numerosi dati e dettagli tecnici riportati nel nostro rapporto. Vi invitiamo a leggerlo nella sua interezza e a comunicare gli insegnamenti del rapporto nella vostra azienda.

Alcuni consigli:

Non aspettate una crisi prima di pensare a mitigare i diversi tipi di vulnerabilità nuove o zero-day, indipendentemente dal fatto che si trovino nel protocollo (codice), nei prodotti o nel firmware. Sebbene tutte queste mitigazioni possano richiedere playbook leggermente diversi, stabilire un processo può essere fondamentale per una risposta tempestiva.

Mitigate questi vettori di attacco con una soluzione WAAP/WAF (Web Application and API Protection/Web Application Firewall) sull'edge, con segmentazione/isolamento interni e con l'applicazione di patch il prima possibile all'origine.

Usate i problemi e le tecniche chiave descritti nel rapporto per orientare la pianificazione del test di penetrazione/red team in modo da poter verificare il vostro livello di rischio. Questo dovrebbe essere analizzato per settore e, in alcuni casi, per regione. Imparate dagli errori degli altri!

La prossima grande vulnerabilità arriverà presto: create o convalida i vostri playbook ora.

Conclusione

Consultate le Modifiche all'OWASP e, mentre pensate a cosa dare la priorità, iniziate con le raccomandazioni aggiornate di OWASP come riferimento. L'attenzione posta sull'autenticazione interrotta nei token web JSON sono un ottimo case study su come è ancora necessario esercitarsi nello sviluppo di codice sicuro e sviluppare best practice e controlli tecnici per garantire che le applicazioni soddisfino la propria propensione al rischio.

Ci auguriamo che i dati di questo rapporto forniscano informazioni per aiutarvi ad aggiornare il vostro programma e sviluppare best practice.

Per ulteriori approfondimenti, restate aggiornati sulla nostra ultima ricerca nel Security Research Hub.