Invasão pelas brechas na segurança: a ascensão de ataques a aplicações e APIs

Resumo executivo

O crescente número de ataques a aplicativos da Web e a APIs contribuiu para um crescimento de aproximadamente duas vezes e meia na quantidade de tráfego de ataque identificado. Esse volume é provavelmente impulsionado tanto pela adoção generalizada de APIs quanto pelo aumento da atividade de ameaças.

A LFI (Local File Inclusion, inclusão de arquivo local) é o vetor de ameaça que impulsiona o maior crescimento dos ataques a aplicativos da Web e APIs. Esses ataques estão em uma grande expansão com 193% de crescimento ano a ano, o que representa o triplo em relação a 2021.

Os ataques à API direcionados à lógica de negócios da API não são fáceis de detectar e reduzir. Por esse motivo, eles são difíceis de determinar a nível individual.

Vetores de ataque emergentes, como SSRF (Server-Side Request Forgery, falsificação de solicitação do lado do servidor) e STI (Server-Side Injection Template, módulo de injeção no lado do servidor), continuarão a representar sérias ameaças às organizações nos próximos anos. Os invasores usaram técnicas STI em conjunto com as vulnerabilidades críticas do dia zero, como Log4Shell e Spring4Shell, o que levou à execução remota do código.

Setores críticos (por exeplo, o de fabricação), que normalmente não precisam lidar com o mesmo volume de solicitações de API que as verticais diretas ao consumidor (por exemplo, a de varejo), estão presenciando um aumento nos ataques.

Em nosso novo relatório State of the Internet/Security, Invasão pelas brechas na segurança: a ascensão de ataques a aplicativos e APIs, analisamos as tendências de ataque com base na análise de tráfego de APIs e de aplicativos da Web, nas vulnerabilidades críticas e no risco por setor. Também incorporamos práticas recomendadas e estratégias de mitigação de acordo com nossas descobertas de pesquisa para produzir este relatório.

Lacunas em APIs e aplicativos causam vulnerabilidades e apresentam oportunidades de exploração por invasores que procuram maneiras de violar seu perímetro, propagar-se dentro da rede e obter informações confidenciais. Além disso, como os ataques à API e a aplicativos da Web continuam sendo uma ameaça crítica contra a qual as organizações devem se defender, a aplicação adequada de patches de bugs de segurança é essencial para reduzir os riscos.

Cuidado com as lacunas de segurança: A pesquisa sobre ataques à API ressalta os riscos

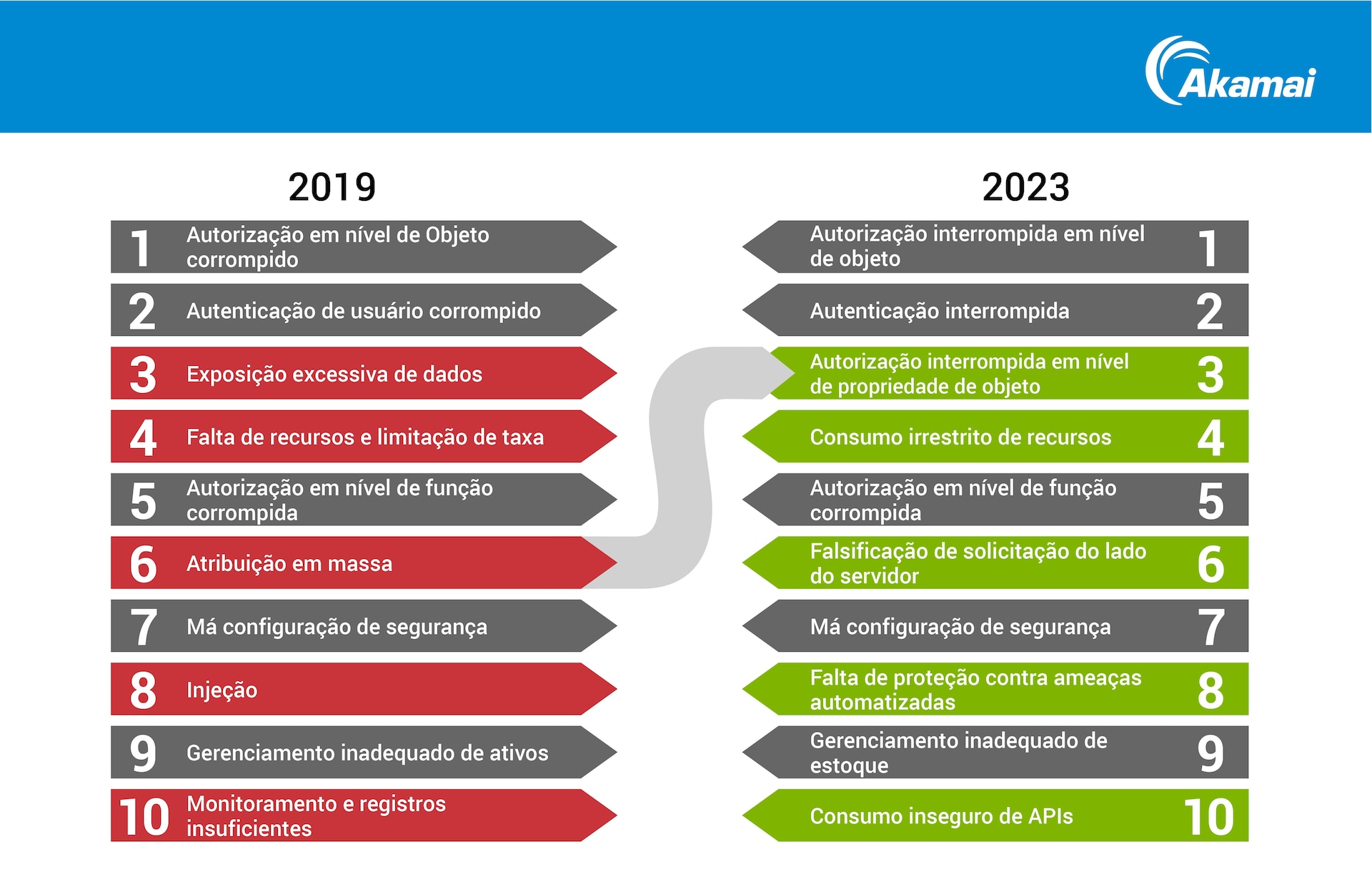

Nossos dados validam o candidato de lançamento do OWASP (Open Web Application Security Project, projeto aberto de segurança em aplicativos da Web) para os dez principais pontos de segurança de API. Essa nova mistura se move em uma direção mais específica de API (Figura 1). A inclusão de vulnerabilidades de API nesta próxima lista parece indicar uma mudança em relação ao foco intenso nas ameaças de aplicativos da Web, bem como revela o risco crescente de ataques a APIs contra os quais as organizações precisam se proteger.

Fig. 1: A atualização dos dez principais pontos de segurança de API propostos inclui mais ataques específicos a APIs e enfatiza problemas de autorização (quatro dos cinco principais ataques)

Fig. 1: A atualização dos dez principais pontos de segurança de API propostos inclui mais ataques específicos a APIs e enfatiza problemas de autorização (quatro dos cinco principais ataques)

Autorização em nível de objeto interrompida

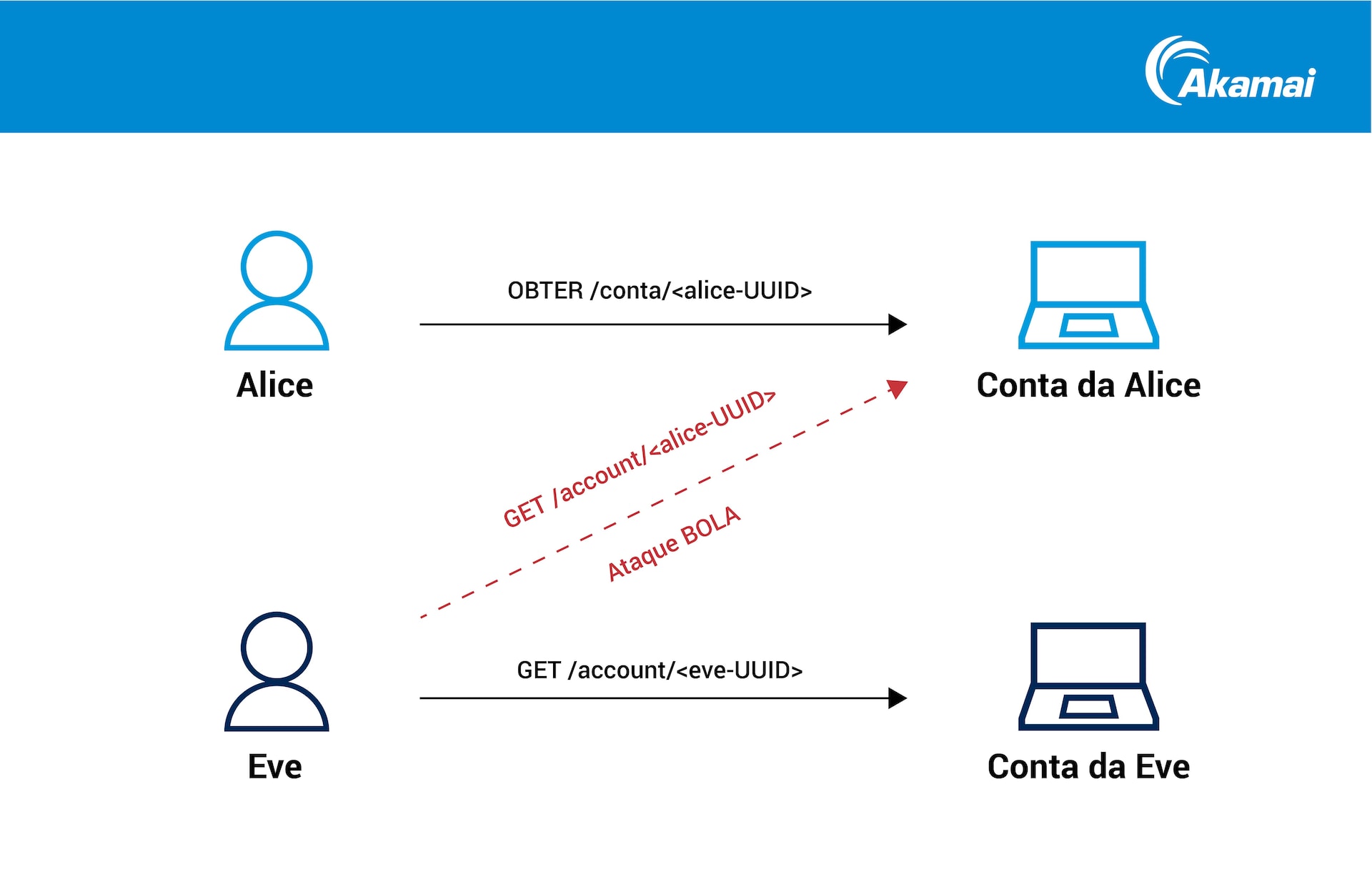

BOLA (Broken Object Level Authorization, autorização em nível de objeto interrompida) é a vulnerabilidade de API principal entre os dez principais pontos de segurança de API OWASP propostos. Embora não exija uma abordagem mais técnica, como quebrar a criptografia (a falha reside na lógica da API), ela pode ser muito difícil de detectar, pois se assemelha ao tráfego legítimo. Ela também é fácil de ser explorada, já que os invasores podem procurar pontos de extremidade de API vulneráveis a ataques BOLA, e os riscos podem ser prejudiciais, pois permitem o acesso às informações de outros usuários, como informações pessoais identificáveis armazenadas, quando exploradas com sucesso (Figura 2).

Fig. 2: Uma solicitação normal versus um ataque BOLA

Fig. 2: Uma solicitação normal versus um ataque BOLA

Para reduzir os riscos impostos por ataques BOLA, veja algumas práticas recomendadas:

Implemente verificações de autorização para APIs que usam entrada de cliente para verificar se o usuário atual pode acessar os recursos solicitados.

Use UUID (Universally Unique Identifiers, identificadores únicos universais) para identificações de recursos em vez de identificações numéricas sequenciais.

Escreva e execute testes para avaliar seus pontos de extremidade de API quanto à vulnerabilidade em relação à BOLA.

Autenticação interrompida

Também destacamos a Autenticação interrompida (número 2 na nova lista), na qual haverá uma fragilidade na validação ou verificação se um usuário autorizado acessar a conta. Embora esse tipo de ataque seja difícil de remover, pois requer um certo grau de conhecimento técnico, os efeitos, como a tomada de conta, podem ser perigosos. Isso levou a uma análise de risco quanto a incluir o risco do fluxo de autenticação, usando algoritmos seguros, evitando armazenar dados confidenciais na carga útil e usando um identificador exclusivo gerado para o parâmetro de ID-chave (se estiver em uso).

Um ano de vulnerabilidades e vetores de ataque emergentes

O ano de 2022 foi um ano recorde para ataques a aplicativos e APIs e teve uma batalha contínua com vulnerabilidades de dia zero. No final de 2021, logo no início do Log4Shell, as organizações se encontraram na mira de vulnerabilidades significativas adicionais: a vulnerabilidade Atlassian Confluence, ProxyNotShell e Spring4Shell.

Também vimos tendências emergentes de malware (como SSTIs e injeção de código do lado do servidor) que representam sérias ameaças comerciais, pois elas podem levar à execução remota de código e à extração de dados. Além disso, houve um surto nos ataques SSRF: Observamos uma média diária de 14 milhões de tentativas de SSRF contra os aplicativos da Web e APIs de nossos clientes que poderiam permitir o acesso a recursos internos.

Vulnerabilidades de dia zero em software de código-fonte aberto estão se tornando predominantes, juntamente com as técnicas STI que permitem a execução remota de código. Também vemos os agentes de ameaça aproveitarem os shells da Web em campanhas avançadas de ameaças persistentes e contrabando de solicitações HTTP.

Riscos a aplicativos e APIs no momento da digitalização: Como os ataques variam de acordo com o setor

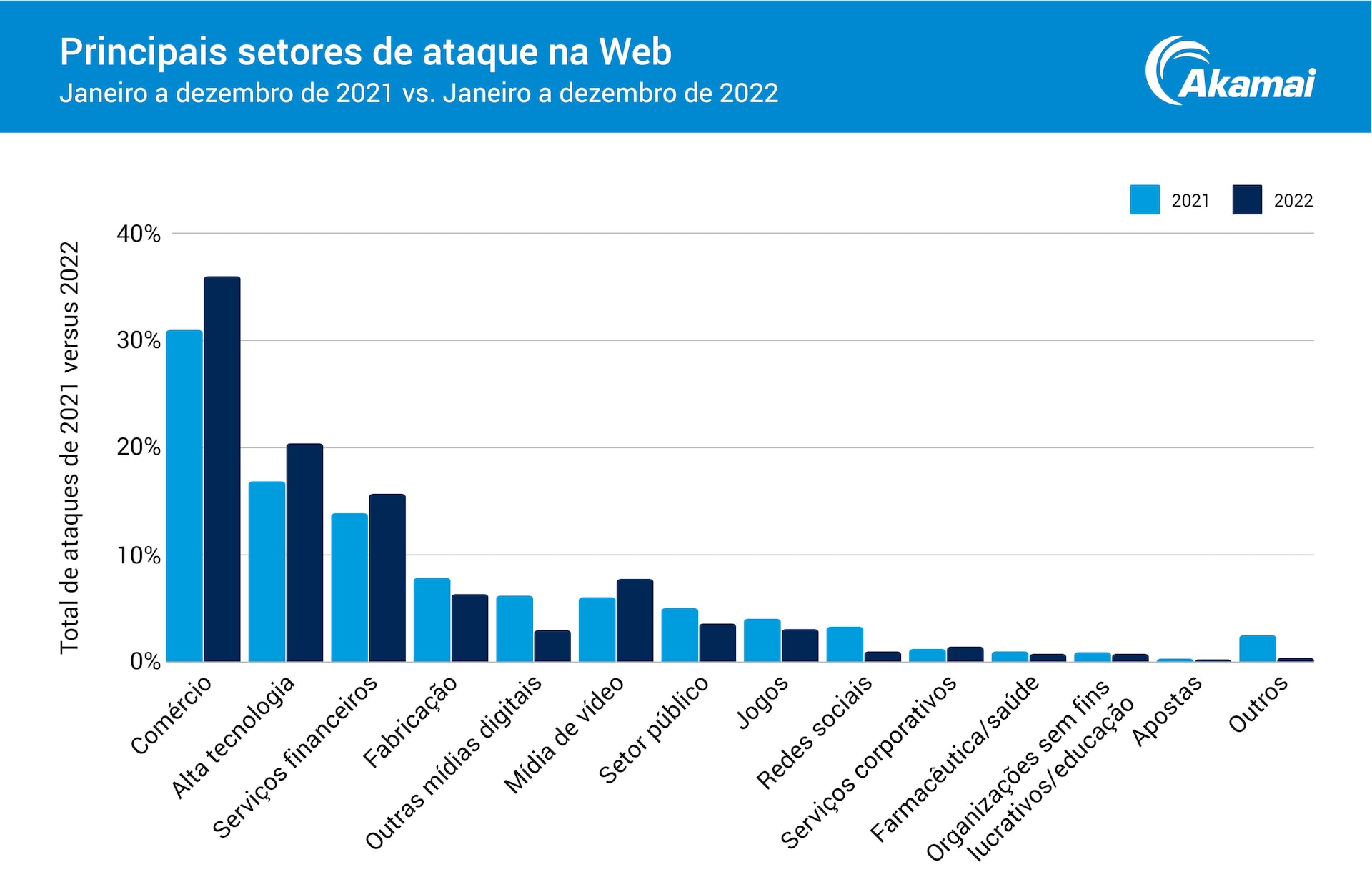

Também examinamos os principais setores e tendências e as maneiras pelas quais os cibercriminosos provavelmente usarão APIs e aplicativos como um caminho para se infiltrar nas organizações. A maioria dos setores viu um crescimento na frequência de ataques – com comércio, alta tecnologia e serviços financeiros no topo dessa lista (Figura 3). Não é surpresa ver que os serviços financeiros estão entre os três principais: Isso reflete as nossas descobertas do SOTI do ano passado, A ameaça bate à porta: Análise de ataques a serviços financeirosna qual descrevemos um aumento de três vezes e meia em ataques a serviços financeiros.

Além disso, vimos esse aumento drástico dos ataques de LFI (Local File Inclusion, inclusão de arquivo local) na vertical do comércio. Os invasores estão aproveitando a pressa induzida pela COVID-19 para implantar novas aplicações e tecnologias, procurando brechas de segurança a serem exploradas.

Fig. 3: As principais verticais afetadas por ataques a aplicativos da Web e API são comércio, alta tecnologia e serviços financeiros

Fig. 3: As principais verticais afetadas por ataques a aplicativos da Web e API são comércio, alta tecnologia e serviços financeiros

Uma perspectiva diferente

No entanto, uma análise do conjunto de dados mediano oferece uma perspectiva diferente da faixa de variação de ataques por vertical. Com esses dados, a indústria de manufatura superou serviços financeiros e de alta tecnologia no número de ataques em 2022, o que é consistente com as descobertas anteriores do nosso último relatório SOTI Rota de ataque: Análise aprofundada sobre tráfego de DNS malicioso e o nosso Relatório de ameaças de ransomware globais.

Embora as empresas de manufatura não lidem necessariamente com a mesma escala de ataques a aplicativos e APIs que as verticais diretas ao consumidor, como o varejo, o impactos de um incidente pode ser sério. E o aumento acentuado (76%) no número médio de ataques em 2022 é preocupante. Os ataques virtuais bem-sucedidos contra as tecnologias de operação nesse setor permitem impactos reais, como problemas na cadeia de suprimentos.

Por fim, os ataques medianos contra organizações farmacêuticas e de saúde também viram um aumento (82%), impulsionado pela adoção da IoMT (Internet of Medical Things, Internet das Coisas Médicas), que expandiu sua superfície de ataque. Como muitos provedores de serviços de saúde têm vários sistemas legados, sistemas altamente federados e dados da IoMT, é importante ter uma forte segmentação e visibilidade dos fluxos de dados. A segurança do paciente é muito importante para correr esse risco.

Considerações sobre como preencher as lacunas

Este resumo abordou os dados avançados e os detalhes técnicos encontrados em nosso relatório. Recomendamos que leia o texto completo e compartilhe o aprendizado do relatório com sua empresa.

Algumas recomendações:

Não espere uma crise antes de considerar a mitigação dos diferentes tipos de vulnerabilidades, novas ou de dia zero, estejam elas no protocolo (código), nos produtos ou no firmware. Embora essas mitigações possam precisar de guias estratégicos um pouco diferentes, estabelecer um processo pode ser fundamental para uma resposta adequada.

Reduza esses vetores de ataque com uma Proteção de aplicativos da Web e de API/Web Application Firewall (WAAP/WAF) na borda, com segmentaçãodelimitação interna e aplicação de patches o mais rapidamente possível na origem.

Use as principais questões e técnicas discutidas no relatório para orientar seu planejamento de equipe de teste de intrusão, a fim de validar sua postura de risco. Isso deve ser analisado por setor e, em alguns casos, por regiões. Aprenda com os erros de outros.

A próxima grande vulnerabilidade chegará logo – crie ou valide seus manuais agora.

Conclusão

Revise a alterações no OWASP e, à medida que pensa sobre o que deve priorizar, comece com as recomendações atualizadas do OWASP como referência. O foco na autenticação interrompida em SON Web Tokens é um excelente estudo de caso de como você ainda precisa praticar o desenvolvimento seguro de código, bem como desenvolver práticas recomendadas e controles técnicos para garantir que suas aplicações atendam à sua necessidade de risco.

Esperamos que os dados deste relatório forneçam as informações necessárias para atualizar seu programa e desenvolver práticas recomendadas.

Para obter mais informações, fique atento à nossa pesquisa mais recente em Hub de pesquisa de ameaças.