Se faufiler à travers les failles de sécurité : l'augmentation des attaques d'applications et d'API

Synthèse

L'augmentation du nombre d'attaques d'applications Web et d'API a contribué à une croissance d'environ 2,5 fois le volume du trafic d'attaque identifié. Ce volume est probablement dû à la fois à l'adoption généralisée des API et à l'augmentation de l'activité des menaces.

Le vecteur de menace à l'origine de la plus forte croissance des attaques contre les applications Web et les API est l'inclusion de fichiers locaux (LFI). Ces attaques sont en plein essor. Elles connaissent en effet une croissance de 193 % d'une année sur l'autre, soit trois fois plus qu'en 2021.

Les attaques API dirigées contre la logique métier de l'API sont compliquées à détecter et à prévenir. Par conséquent, elles sont difficiles à déterminer au niveau de chaque requête.

Dans les années à venir, les vecteurs d'attaque émergents tels que la Falsification de requête côté serveur (SSRF) et le modèle d'injection côté serveur (SSTI) continueront de représenter de graves menaces pour les entreprises. Les attaquants ont utilisé des techniques SSTI en conjonction avec des failles critiques de type Zero Day , telles que Log4Shell et Spring4Shell, ce qui a conduit à l'exécution de codes à distance.

Les secteurs essentiels (par exemple, la fabrication) qui n'ont généralement pas à gérer le même volume et la même échelle de demandes d'API que les segments de marché qui s'adressent directement aux consommateurs (par exemple, le commerce de détail) connaissent une recrudescence des attaques.

Dans notre dernier rapport sur l'état des lieux d'Internet et de la sécurité, intitulé Se faufiler à travers les failles de sécurité : l'augmentation des attaques d'applications et d'API, nous examinons les tendances des attaques basées sur l'analyse du trafic des applications Web et des API, les failles critiques et les risques par secteur d'activité. Nous avons également intégré les meilleures pratiques et les stratégies d'atténuation aux résultats de nos recherches pour produire ce rapport.

Les failles des API et des applications constituent des vulnérabilités et créent des opportunités d'exploitation pour les pirates qui cherchent à franchir votre périmètre, à s'infiltrer dans votre réseau et à obtenir des informations confidentielles. Les attaques d'applications Web et d'API restent une menace critique contre laquelle les entreprises doivent se défendre. Il est donc essentiel de corriger rapidement les bogues de sécurité pour réduire les risques.

Attention aux failles (de sécurité) : Les recherches sur les attaques API soulignent les risques

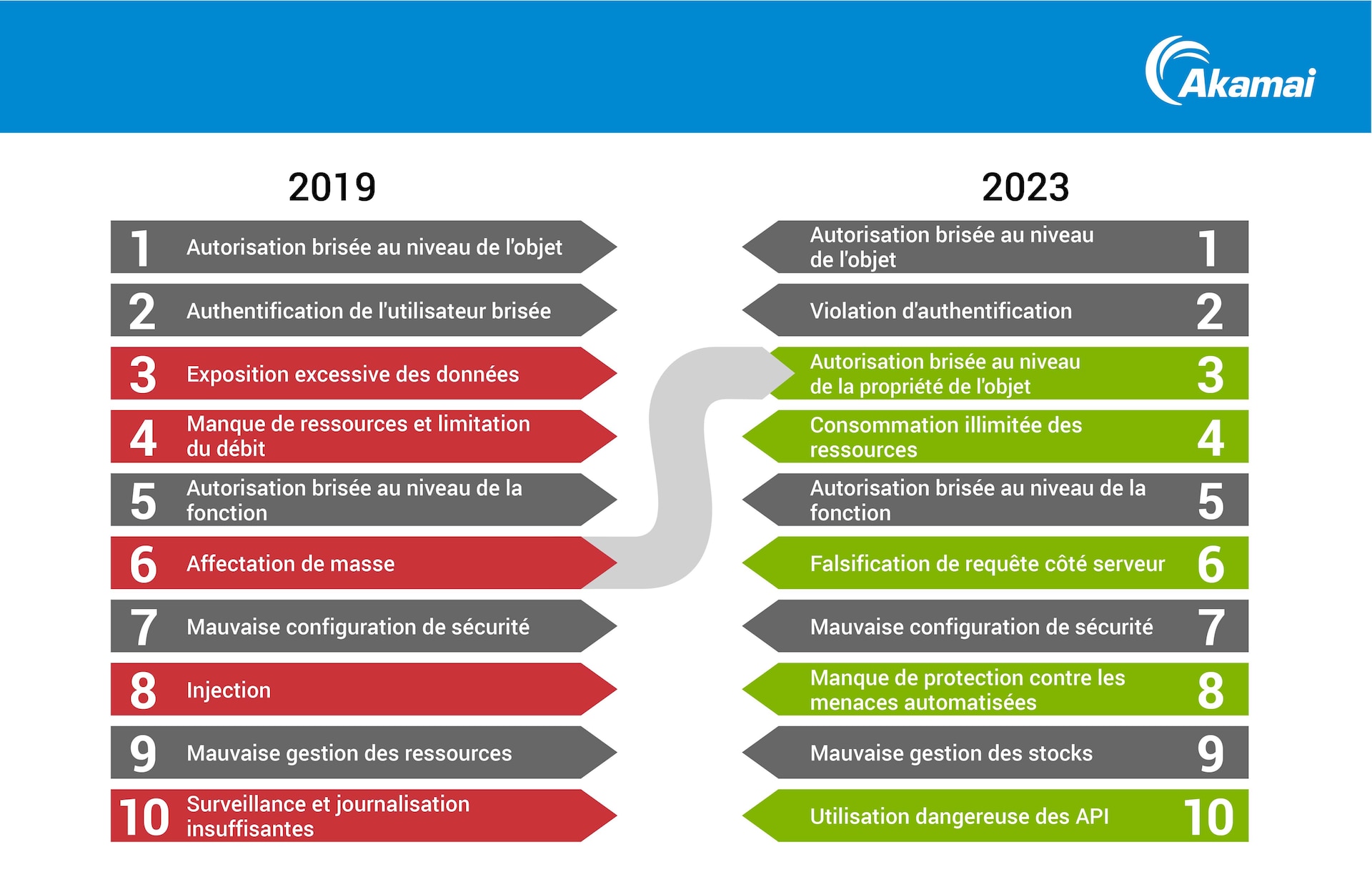

Nos données valident la version finale des 10 principaux risques pour la sécurité des API de l'Open Web Application Security Project (OWASP). Ce nouveau classement s'oriente davantage vers les API (Figure 1). L'inclusion des vulnérabilités des API dans cette nouvelle liste semble indiquer un changement par rapport à la priorité accordée aux menaces liées aux applications Web, et met en évidence le risque croissant d'attaques contre les API dont les entreprises doivent tenir compte.

Figure 1 : Les nouveaux 10 principaux risques pour la sécurité des API proposés incluent davantage d'attaques spécifiques aux API et mettent l'accent sur les problèmes d'autorisation (quatre des cinq premières attaques)

Figure 1 : Les nouveaux 10 principaux risques pour la sécurité des API proposés incluent davantage d'attaques spécifiques aux API et mettent l'accent sur les problèmes d'autorisation (quatre des cinq premières attaques)

Autorisation brisée au niveau de l'objet

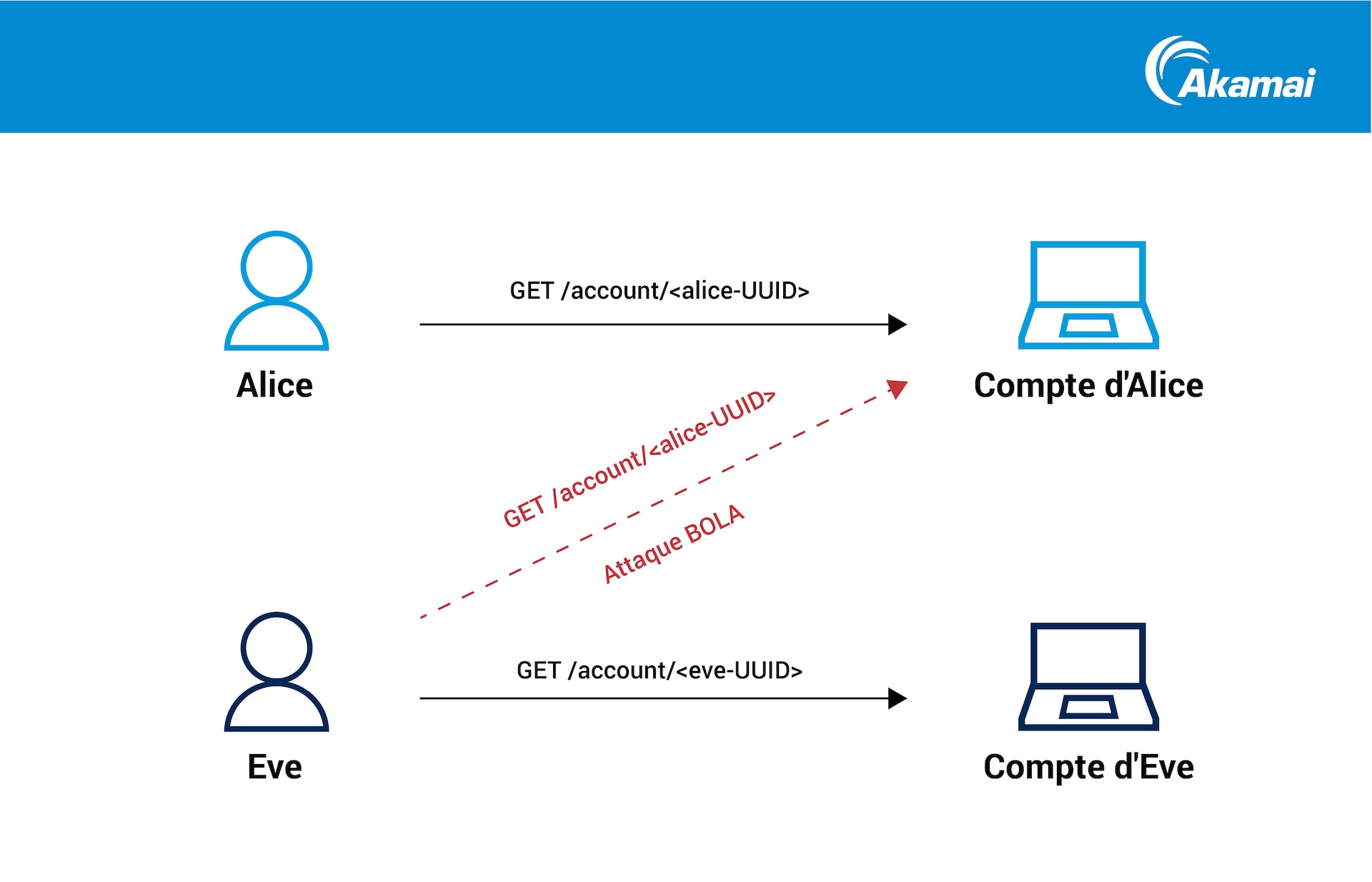

L'Autorisation brisée au niveau de l'objet (Broken Object Level Authorization, BOLA) est la faille d'API qui se classe en tête des 10 principaux risques pour la sécurité des API proposés par l'OWASP. Bien qu'elle ne nécessite pas une approche plus technique que le cassage du chiffrement (la faille réside dans la logique de l'API), elle peut être très difficile à détecter, car elle ressemble à du trafic légitime. Elle est également facile à exploiter : les attaquants peuvent rechercher des points de terminaison d'API vulnérables aux attaques BOLA, et les risques peuvent être préjudiciables, car elle permet, lorsqu'elle est exploitée avec succès, d'accéder aux informations d'autres utilisateurs, telles que des informations personnelles identifiables stockées (Figure 2).

Figure 2 : Une requête normale par rapport à une attaque BOLA

Figure 2 : Une requête normale par rapport à une attaque BOLA

Voici quelques bonnes pratiques pour atténuer les risques posés par les attaques BOLA :

Mettez en œuvre des contrôles d'autorisation pour les API qui utilisent les données du client afin de vérifier si l'utilisateur actuel peut accéder aux ressources demandées

Utilisez des identifiants universels uniques (UUID) pour les identifiants de ressources plutôt que des identifiants numériques séquentiels

Concevez et exécutez des tests pour évaluer vos points de terminaison API concernant la vulnérabilité BOLA

Violation d'authentification

Nous avons également mis l'accent sur la violation d'authentification (nº 2 de la nouvelle liste), qui présente une faiblesse dans la validation ou la vérification de l'accès d'un utilisateur autorisé à un compte. Bien que ce type d'attaque soit difficile à réaliser, car il nécessite un certain degré de savoir-faire technique, ses effets, tels que la prise de contrôle d'un compte, peuvent être dangereux. Il a donc fallu revoir les risques pour inclure le risque lié au flux d'authentification, utiliser des algorithmes sécurisés, éviter de stocker des données sensibles dans la charge utile et utiliser un identifiant unique généré pour le paramètre « kid » (s'il est utilisé).

Une année de failles et de vecteurs d'attaque émergents

L'année 2022 a été une année record pour les attaques d'applications et d'API et a été marquée par la poursuite de la lutte contre les failles de type Zero Day. Fin 2021, juste après Log4Shell, les organisations se sont retrouvées dans la ligne de mire d'autres failles importantes : la faille Atlassian Confluence, ProxyNotShell et Spring4Shell.

Nous avons également constaté que les nouvelles tendances en matière de logiciels malveillants (comme les SSTI et l'injection de code côté serveur) constituent de sérieuses menaces pour les entreprises, car elles peuvent entraîner l'exécution de codes à distance et l'exfiltration de données. En outre, les attaques SSRF se sont multipliées : Nous avons observé une moyenne quotidienne de 14 millions de tentatives de SSRF contre les applications Web et les API de nos clients qui pourraient permettre l'accès à des ressources internes.

Les vulnérabilités de type Zero Day dans les logiciels libres sont de plus en plus fréquentes, de même que les techniques SSTI qui permettent l'exécution de codes à distance. Nous constatons également que les acteurs malveillants utilisent des shells Web dans le cadre de campagnes de menaces persistantes avancées et de la dissimulation de requêtes HTTP (HTTP Request Smuggling).

Risques liés aux applications et aux API à l'heure du digital : variation des attaques en fonction des secteurs

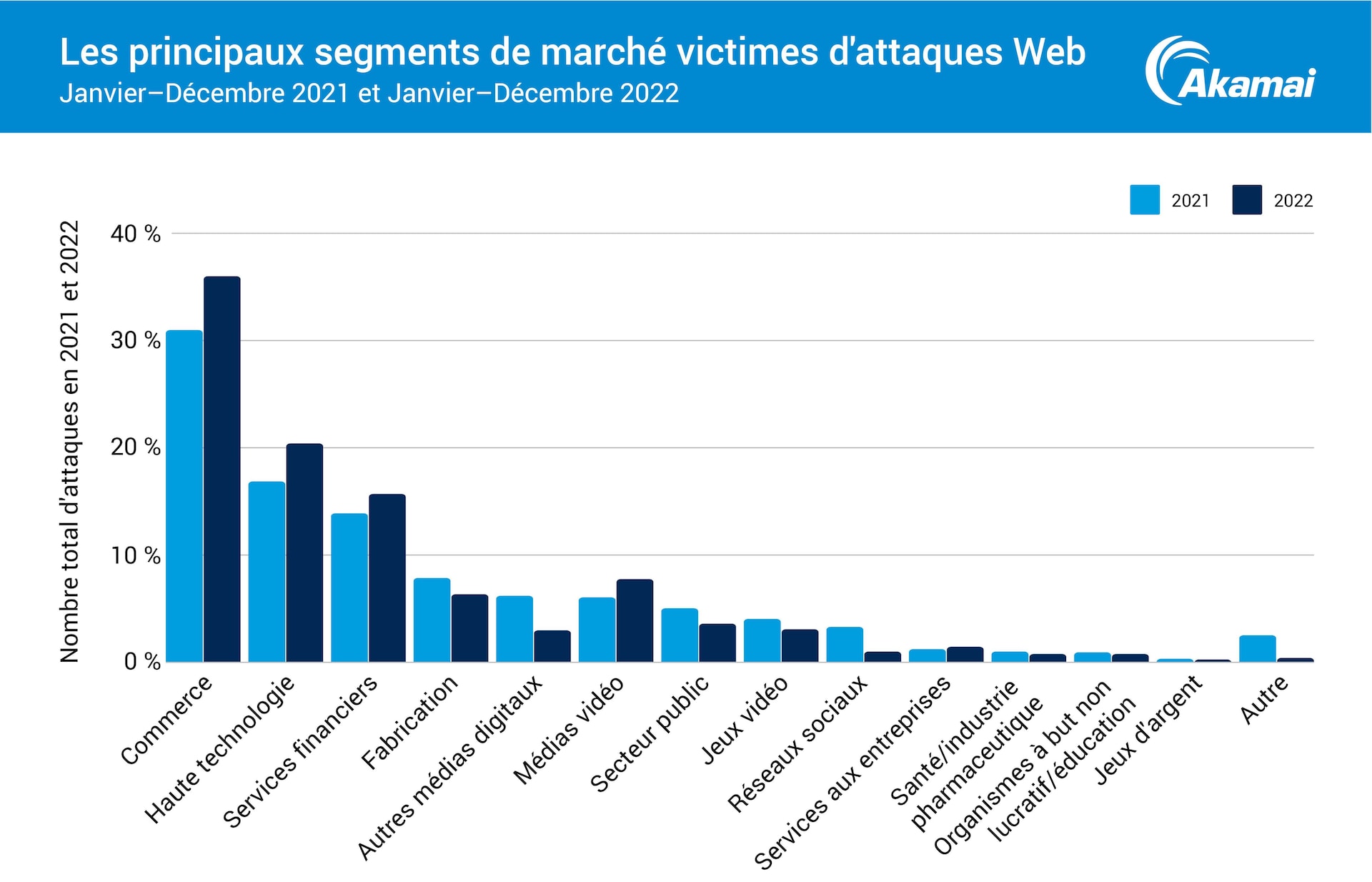

Nous avons également examiné les secteurs et les tendances clés, ainsi que la manière dont les cybercriminels sont susceptibles d'utiliser les API et les applications pour infiltrer les entreprises. La plupart des secteurs ont vu la fréquence des attaques augmenter, le commerce, la haute technologie et les services financiers arrivant en tête de liste (Figure 3). La présence des services financiers dans le trio de tête n'est pas surprenante : Cela reflète les conclusions de l'enquête SOTI de l'année dernière, Ennemi en vue : analyse des attaques visant les services financiers, dans laquelle nous décrivions une multiplication par 3,5 des attaques contre les services financiers.

En outre, nous avons constaté une augmentation spectaculaire des attaques de type LFI dans le segment de marché du commerce. Les attaquants profitent peut-être de la ruée induite par la pandémie de COVID-19 pour déployer de nouvelles API en recherchant les failles, notamment de sécurité, à exploiter.

Figure 3 : Les principaux segments de marchés touchés par les attaques d'applications Web et d'API sont le commerce, la haute technologie et les services financiers

Figure 3 : Les principaux segments de marchés touchés par les attaques d'applications Web et d'API sont le commerce, la haute technologie et les services financiers

Une perspective différente

L'examen de l'ensemble des données moyennes offre toutefois une perspective différente de l'éventail des attaques par segment de marché. Ces données montrent que l'industrie manufacturière a dépassé la haute technologie et les services financiers en termes de nombre d'attaques en 2022, ce qui est cohérent avec les conclusions de notre dernier rapport SOTI, Autoroute d'attaques : Une analyse approfondie du trafic DNS malveillant et notre Rapport mondial sur les menaces par ransomware.

Bien que les entreprises manufacturières ne soient pas nécessairement confrontées à des attaques d'applications et d'API de la même ampleur que les segments de marché qui s'adressent directement aux consommateurs, comme le commerce de détail, les conséquences d'un incident peuvent être graves. Et la forte augmentation (76 %) du nombre moyen d'attaques en 2022 est inquiétante. Les cyberattaques réussies contre les technologies d'exploitation de ce secteur ont des répercussions concrètes, notamment sur la chaîne d'approvisionnement.

Enfin, le nombre moyen d'attaques contre les organismes de soins de santé et les organisations pharmaceutiques a également augmenté (82 %), en raison de l'adoption de l'Internet des objets médicaux (IoMT), qui a élargi leur surface d'attaque. Comme de nombreux prestataires de soins de santé disposent d'un certain nombre de systèmes hérités, de systèmes hautement fédérés et de données IoMT, il est important de disposer d'une segmentation et d'une visibilité solides des flux de données. La sécurité des patients est trop importante pour prendre des risques.

Réflexions sur la manière de combler les lacunes

Ce résumé n'a fait qu'effleurer la richesse des données et des détails techniques de notre rapport. Nous vous encourageons à le lire dans son intégralité et à en tirer les enseignements pour votre entreprise.

Quelques recommandations :

N'attendez pas une crise pour envisager d'atténuer les différents types de vulnérabilités nouvelles ou de type Zero Day, qu'elles se trouvent dans le protocole (code), les produits ou les microprogrammes. Bien que ces mesures d'atténuation puissent toutes nécessiter des plans d'action légèrement différents, la mise en place d'un processus peut s'avérer essentielle pour une réponse rapide.

Atténuez ces vecteurs d'attaque avec Web Application and API Protection/Web Application Firewall (WAAP/WAF) en bordure de l'Internet, avec une segmentation/ringfencing en interne, et en appliquant des correctifs dès que possible à la source.

Utilisez les questions et les techniques clés abordées dans le rapport pour piloter la planification de votre équipe de test de pénétration/équipe rouge afin de valider votre stratégie en matière de risque. Cette analyse doit se faire par secteur d'activité et, dans certains cas, par région. Tirez des leçons des erreurs des autres !

La prochaine faille importante ne va pas tarder à se manifester. Élaborez ou validez vos plans d'action dès maintenant.

Conclusion

Passez en revue les modifications apportées à OWASP et, lorsque vous réfléchissez à ce qu'il faut prioriser, commencez par les recommandations mises à jour de l'OWASP comme base de référence. Le coup de projecteur sur la violation d'authentification dans les jetons Web JSON est une excellente étude de cas qui montre que vous devez toujours pratiquer le développement de code sécurisé et développer les meilleures pratiques et les contrôles techniques pour vous assurer que vos applications répondent à votre appétence pour le risque.

Nous espérons que les données de ce rapport vous aideront à mettre à jour votre programme et à mettre en place les meilleures pratiques.

Pour en savoir plus, restez informé de nos dernières recherches sur le Centre de recherche sur la sécurité.