Ausnutzung von Sicherheitslücken: Die Zunahme von Angriffen auf Anwendungen und APIs

Zusammenfassung

Die steigende Anzahl von Angriffen auf Webanwendungen und APIs trug zu einem ca. 2,5-fachen Wachstum des identifizierten Angriffstraffics bei. Diese Menge kommt wahrscheinlich sowohl durch die weit verbreitete Anwendung von APIs als auch durch die Zunahme der Bedrohungsaktivität zustande.

Der Angriffsvektor, der das größte Wachstum bei Angriffen auf Webanwendungen und APIs verursacht, ist Local File Inclusion (LFI). Die Zahl dieser Angriffe nimmt massiv zu. Ihr Wachstum beträgt 193 % im Jahresvergleich, was der dreifachen Menge der Angriffe im Jahr 2021 entspricht.

API-Angriffe auf die Geschäftslogik der API sind schwer zu erkennen und abzuwehren. Daher ist es schwierig, sie in individuellen Anfragen zu bestimmen.

Neue Angriffsvektoren wie SSRF (Server-Side Request Forgery) und SSTI (Server-Side Injection Template) werden auch in den kommenden Jahren eine ernsthafte Bedrohung für Unternehmen darstellen. Angreifer verwendeten SSTI-Techniken in Verbindung mit kritischen Zero-Day-Schwachstellen wie Log4Shell und Spring4Shell, die zur Remoteausführung von Code führten.

Kritische Branchen (z. B. die Fertigung), die in der Regel nicht mit dem gleichen Volumen an API-Anfragen zu tun haben wie vertikale Direktkundenmärkte (z. B. der Einzelhandel), erleben einen Anstieg der Angriffe.

In unserem neuesten „State of the Internet“-Sicherheitsbericht „Ausnutzung von Sicherheitslücken: Die Zunahme von Angriffen auf Anwendungen und APIs“ untersuchen wir Angriffstrends basierend auf Analysen des Traffics von Webanwendungen und APIs, von kritischen Schwachstellen und Risiken nach Branche. Wir haben für diesen Bericht auch Best Practices und Strategien zur Risikominderung in unsere Forschungsergebnisse integriert.

Sicherheitslücken in APIs und Anwendungen führen zu Schwachstellen und bieten Angreifern, die Ihr Netzwerk infiltrieren wollen, die Möglichkeit, sich innerhalb Ihres Netzwerks auszubreiten und Zugang zu vertraulichen Informationen zu erhalten. Und da Angriffe auf Webanwendungen und APIs weiterhin eine kritische Bedrohung darstellen, vor der Unternehmen sich schützen müssen, ist das unmittelbare Beheben von Sicherheitsfehlern zur Risikominimierung unerlässlich.

Achten Sie auf Lücken (in der Sicherheit): Untersuchungen zu API-Angriffen unterstreichen die Risiken

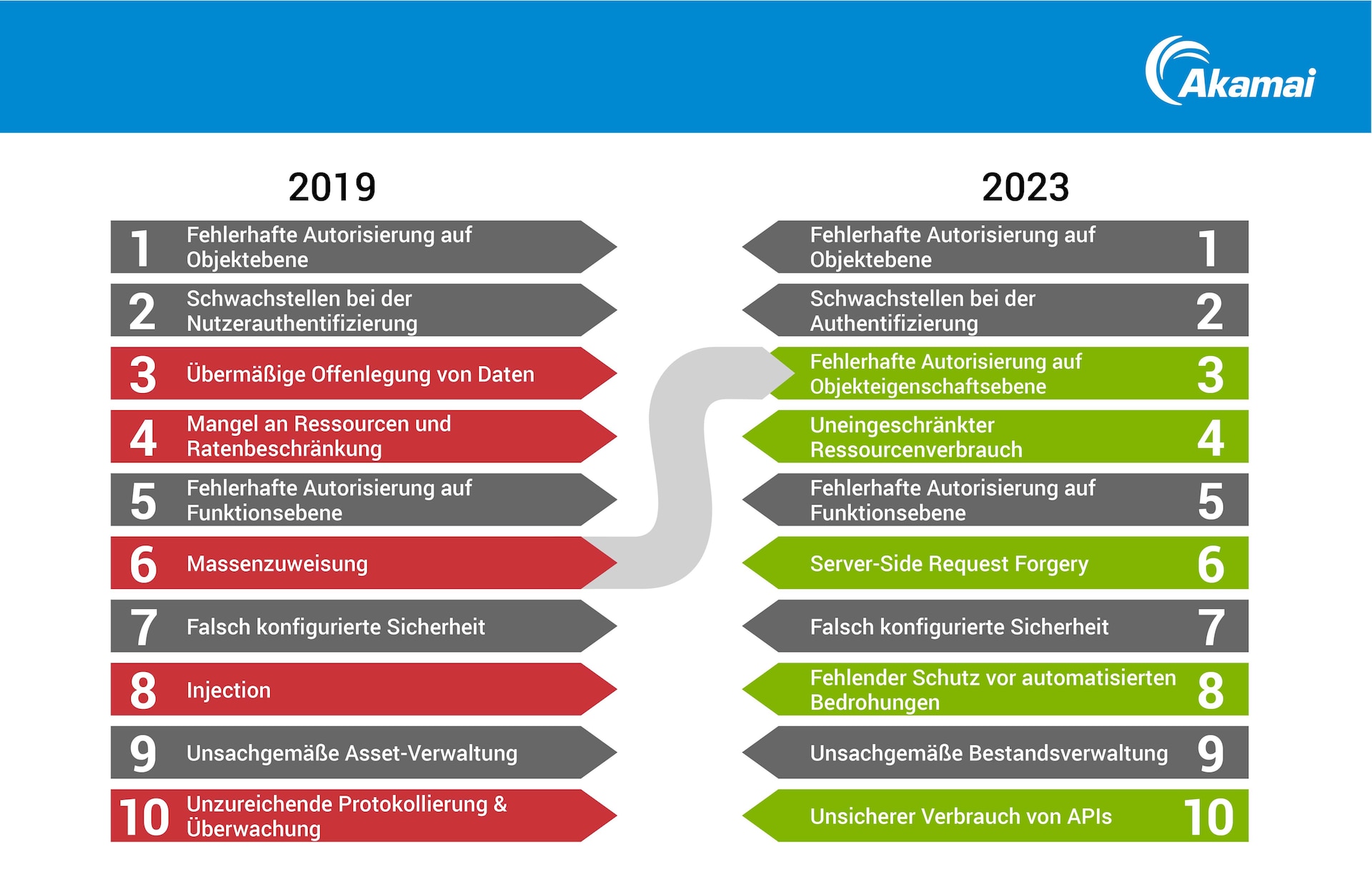

Unsere Daten validieren den Kandidaten des Open Web Application Security Project (OWASP) für die API Security Top 10. Diese neue Zusammenstellung bewegt sich in eine eher API-spezifische Richtung (Abbildung 1). Die Aufnahme von API-Schwachstellen in diese kommende Liste scheint darauf hinzudeuten, dass der Fokus in Zukunft weniger auf Bedrohungen für Webanwendungen liegt, und stattdessen das wachsende Risiko von API-Angriffen, das Unternehmen berücksichtigen müssen, in den Vordergrund rückt.

Abb. 1: Die vorgeschlagenen neuen API Security Top 10 umfassen mehr API-spezifische Angriffe und heben besonders Autorisierungsprobleme hervor (vier der fünf häufigsten Angriffsformen)

Abb. 1: Die vorgeschlagenen neuen API Security Top 10 umfassen mehr API-spezifische Angriffe und heben besonders Autorisierungsprobleme hervor (vier der fünf häufigsten Angriffsformen)

Fehlerhafte Autorisierung auf Objektebene

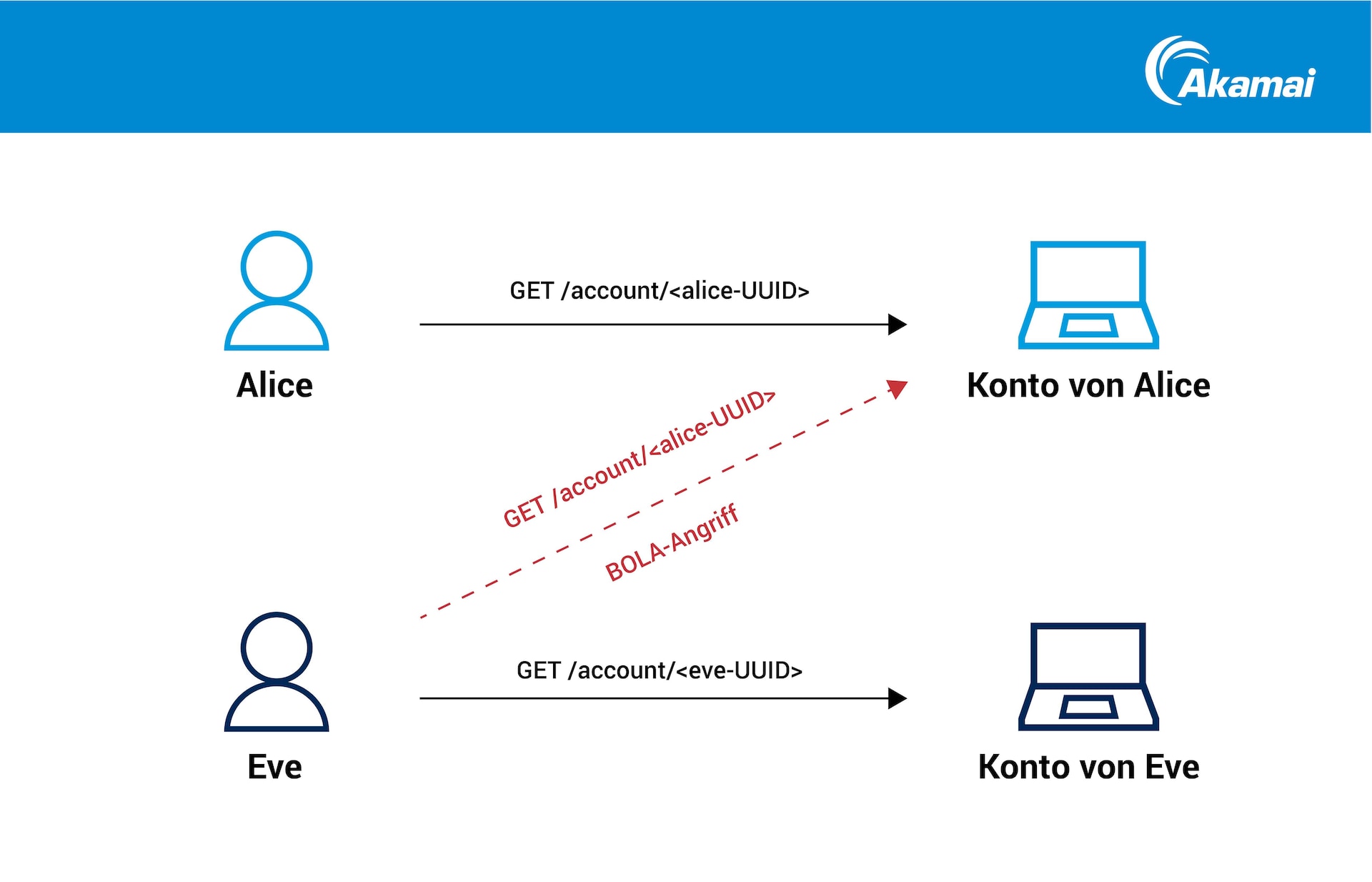

Die fehlerhafte Autorisierung auf Objektebene (Broken Object Level Authorization, BOLA) ist die größte API-Schwachstelle der vorgeschlagenen OWASP API Security Top 10. Obwohl dafür kein technischerer Ansatz wie das Knacken einer Verschlüsselung (der Fehler liegt in der API-Logik) erforderlich ist, kann es sehr schwierig sein, BOLA-Angriffe zu erkennen, da sie wie legitimer Traffic aussehen. Diese Schwachstelle kann leicht ausgenutzt werden: Angreifer können nach API-Endpoints suchen, die für BOLA-Angriffe anfällig sind. Die Auswirkungen können verheerend sein, denn ein erfolgreicher Exploit ermöglicht den Zugriff auf Informationen anderer Nutzer, wie z. B. gespeicherte personenbezogene Daten (Abbildung 2).

Abb. 2: Eine normale Anfrage im Vergleich zu einem BOLA-Angriff

Abb. 2: Eine normale Anfrage im Vergleich zu einem BOLA-Angriff

Hier finden Sie einige Best Practices, um die Risiken von BOLA-Angriffen zu mindern:

Implementieren Sie Autorisierungsprüfungen für APIs, die Clienteingaben verwenden, um zu prüfen, ob der aktuelle Nutzer auf die angeforderten Ressourcen zugreifen darf

Verwenden Sie Universally Unique Identifier (UUID) statt sequenzieller numerischer IDs für Ressourcen-IDs

Schreiben und führen Sie Tests aus, um Ihre API-Endpoints auf BOLA-Schwachstellen zu untersuchen

Schwachstellen bei der Nutzerauthentifizierung

Wir haben auch „Broken Authentication“ näher beleuchtet (Platz 2 auf der neuen Liste). Dabei gibt es eine Schwachstelle bei der Validierung oder Überprüfung, ob es tatsächlich ein autorisierter Nutzer ist, der auf ein Konto zugreift. Obwohl diese Art von Angriff schwierig durchzuführen ist, da sie ein gewisses technisches Fachwissen erfordert, können die Auswirkungen, wie z. B. eine Kontoübernahme, gefährlich sein. Dies führte dazu, dass die Überprüfung des Risikos Folgendes umfasst: Risiken im Authentifizierungsprozess, die Verwendung sicherer Algorithmen, kein Speichern sensibler Daten in Payload und das Verwenden einer generierten eindeutigen ID für den „key ID“-Parameter (falls vorhanden).

Ein Jahr voller Schwachstellen und neuer Angriffsvektoren

Das Jahr 2022 war ein Rekordjahr für Angriffe auf Anwendungen und APIs und geprägt vom permanenten Kampf gegen Zero-Day-Schwachstellen. Ende 2021, direkt nach Log4Shell, gerieten Unternehmen ins Fadenkreuz weiterer bedeutender Schwachstellen: der Atlassian Confluence-Schwachstelle, ProxyNotShell und Spring4Shell.

Wir haben auch festgestellt, dass aufkommende Malware-Trends (wie SSTIs und Server-Side Code Injection) schwerwiegende Risiken für Unternehmen darstellen, da sie zur Remoteausführung von Code und zur Datenextraktion führen können. Darüber hinaus gab es einen Anstieg in der Zahl von SSRF-Angriffen: Im Durchschnitt haben wir täglich 14 Millionen versuchte SSRF-Angriffe, die den Zugriff auf interne Ressourcen ermöglichen könnten, auf Webanwendungen und APIs unserer Kunden verzeichnet.

Zero-Day-Schwachstellen in Open-Source-Software und SSTI-Techniken, die die Remoteausführung von Code ermöglichen, gibt es immer häufiger. Wir stellen auch fest, dass Cyberkriminelle Webshells in hoch entwickelten Persistent-Threat-Kampagnen und zum HTTP Request Smuggling nutzen.

Risiken im Zusammenhang mit Anwendungen und APIs in der Zeit der Digitalisierung: Wie Angriffe je nach Branche variieren

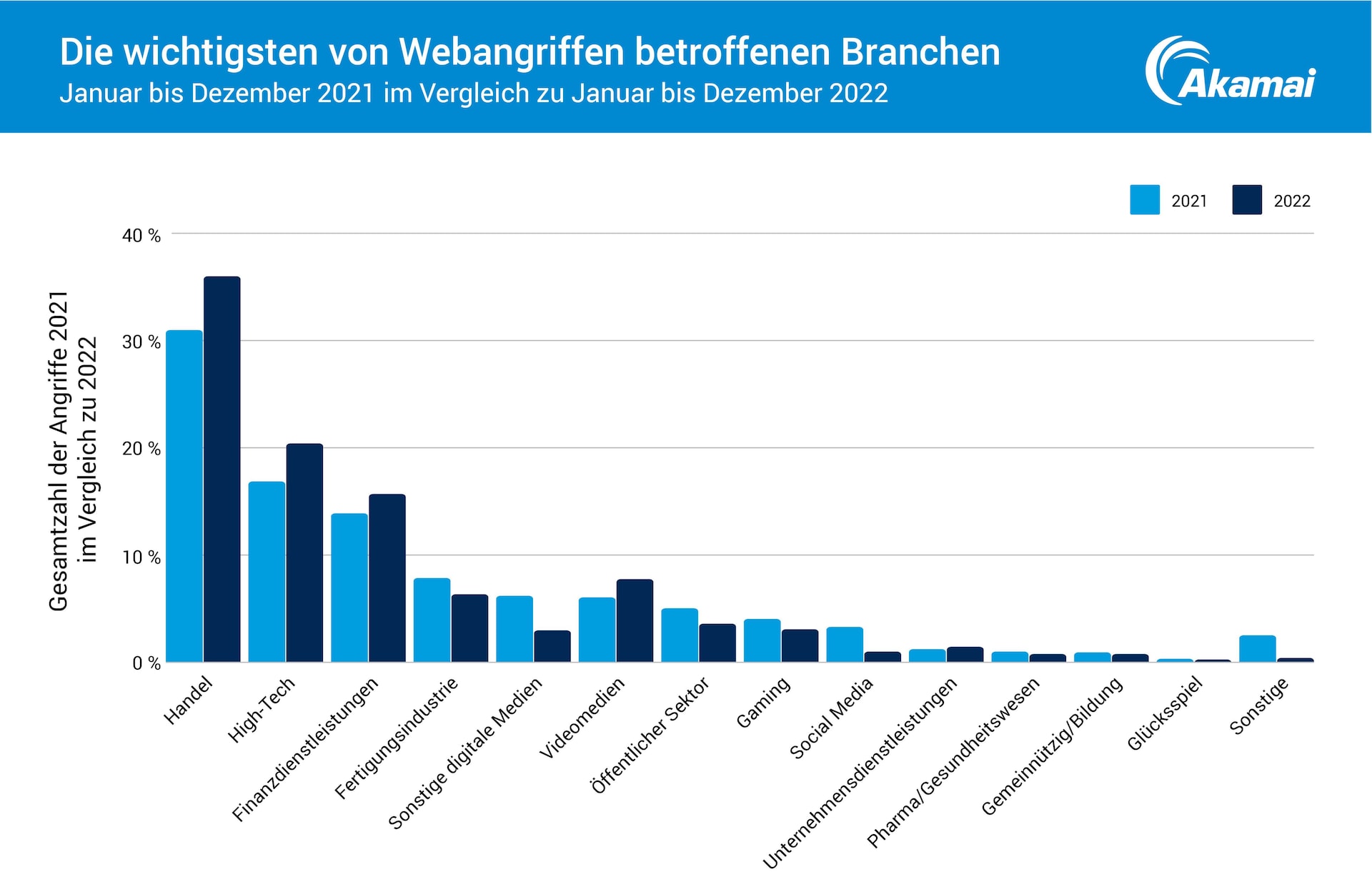

Zu unserer Untersuchung zählten auch wichtige Branchen und Trends sowie die Art, wie Cyberkriminelle APIs und Anwendungen wahrscheinlich zum Infiltrieren von Unternehmen nutzen. Wir haben festgestellt, dass die Häufigkeit der Angriffe in den meisten Branchen zugenommen hat, wobei Handel, Hightech und Finanzdienstleistungen besonders stark betroffen waren (Abbildung 3). Es ist keine Überraschung, dass die Finanzdienstleistungen zu den drei am häufigsten betroffenen Branchen gehören: Dies spiegelt die Feststellungen aus dem SOTI-Bericht des vergangenen Jahres: Der Feind vor den Toren: Eine Analyse von Angriffen auf die Finanzdienstleistungsbranche wider, in dem wir einen 3,5-fachen Anstieg der Angriffe auf die Branche Finanzdienstleistungen beschrieben haben.

Außerdem haben wir einen dramatischen Anstieg von LFI-Angriffen im Handel erlebt. Angreifer profitieren möglicherweise von der durch COVID-19 verursachten Eile bei der Bereitstellung neuer Anwendungen und Technologien und suchen nach Schwachstellen und anderen Sicherheitslücken, die sie sich zunutze machen können.

Abb. 3: Die wichtigsten Branchen, die von Angriffen auf Webanwendungen und APIs betroffen sind, sind Handel, Hightech und Finanzdienstleistungen

Abb. 3: Die wichtigsten Branchen, die von Angriffen auf Webanwendungen und APIs betroffen sind, sind Handel, Hightech und Finanzdienstleistungen

Eine andere Perspektive

Ein Blick auf den Datensatz-Mittelwert zeigt jedoch eine andere Perspektive der Bandbreite der Angriffe für jeden vertikalen Markt. Ausgehend von diesen Daten war die Anzahl der Angriffe auf die Fertigungsbranche 2022 höher als in den Bereichen Hightech und Finanzdienstleistungen. Dies deckt sich mit unseren früheren Erkenntnissen in unserem aktuellsten SOTI-Bericht Angriffe über die Datenautobahn: Ein detaillierter Blick auf schädlichen DNS-Traffic und unserem globalen Ransomware-Bericht.

Auch wenn Unternehmen in der Fertigungsbranche nicht unbedingt im gleichen Umfang mit Angriffen auf Anwendungen und APIs zu tun haben wie vertikale Direktkundenmärkte, wie z. B. der Einzelhandel, können die Auswirkungen eines Vorfalls schwerwiegend sein. Und der starke Anstieg (76 %) der durchschnittlichen Zahl an Angriffen im Jahr 2022 ist beunruhigend. Erfolgreiche Cyberangriffe auf Betriebstechnologien in dieser Branche führen zu realen Auswirkungen, wie Problemen mit der Lieferkette.

Schließlich sehen wir auch in der durchschnittlichen Anzahl der Angriffe auf Unternehmen im Gesundheitswesen und der Pharmaindustrie einen Aufwärtstrend (82 %) . Die Einführung des Internet of Medical Things (IoMT), das die Angriffsfläche dieser Branchen vergrößert hat, treibt diese Entwicklung weiter voran. Da viele Gesundheitsdienstleister mit mehreren alten Systemen, stark untereinander verbundenen Systemen und IoMT-Daten arbeiten, ist es wichtig, eine starke Segmentierung und Transparenz der Datenströme umzusetzen. Die Patientensicherheit ist zu wichtig, um sie zu gefährden.

Gedanken zur Schließung der Lücken

In dieser Zusammenfassung haben wir nur einen kurzen Einblick in die umfangreichen Daten und technischen Details unseres Berichts gegeben. Wir empfehlen Ihnen, den Bericht vollständig zu lesen und die daraus gewonnenen Erkenntnisse in Ihrem Unternehmen zu nutzen.

Einige Empfehlungen:

Warten Sie nicht bis zum Eintritt einer Krise, bis Sie darüber nachdenken, verschiedene Arten von neuen oder Zero-Day-Schwachstellen im Protokoll (Code), in den Produkten oder in der Firmware zu beheben. Obwohl für jeder dieser Abwehrmaßnahmen möglicherweise ein etwas abgewandeltes Playbook erforderlich ist, kann das Etablieren eines Prozesses für eine rechtzeitige Reaktion entscheidend sein.

Mindern Sie diese Angriffsvektoren mit einem Schutz für Webanwendungen und APIs/einer Web Application Firewall (WAAP/WAF) an der Edge, mit Segmentierung/internem Ringfencing und indem Sie Sicherheitsfehler schnellstmöglich an der Quelle beheben, ab.

Nutzen Sie die Schlüsselthemen und -techniken aus dem Bericht, um die Planung Ihrer Penetrationstests/Red-Team-Aktivitäten voranzutreiben, damit Sie Ihr Risikopotenzial einschätzen können. Diese sollten branchen- und in einigen Fällen regionsspezifisch analysiert werden. Lernen Sie aus den Fehlern anderer!

Die nächste große Schwachstelle lässt nicht lange auf sich warten – erstellen oder validieren Sie jetzt Ihre Playbooks.

Fazit

Prüfen Sie die Änderungen des OWASP und während Sie darüber nachdenken, was Sie priorisieren sollten, können Sie mit den aktualisierten Empfehlungen beginnen. Der Bericht über „Broken Authentication“ in JSON Web Tokens ist eine großartige Fallstudie, in der erläutert wird, warum Sie weiterhin sicheren Code, Best Practices und technische Kontrollen entwickeln sollten, um sicherzustellen, dass Ihre Anwendungen Ihrer Risikobereitschaft entsprechen.

Wir hoffen, dass die Informationen aus diesem Bericht für Sie eine Hilfe bei der Aktualisierung Ihres Programms und der Entwicklung von Best Practices sind.

Weitere Informationen finden Sie in unseren neuesten Forschungsergebnissen im Security Research Hub.