Atravesando las brechas de seguridad: el aumento de los ataques a aplicaciones y API

Resumen ejecutivo

El creciente número de ataques a aplicaciones web y API contribuyó a un crecimiento de aproximadamente 2,5 veces en la cantidad de tráfico de ataques identificado. Este volumen probablemente se deba tanto a la adopción generalizada de API como al aumento de la actividad de las amenazas.

El vector de amenaza que impulsa el mayor crecimiento de los ataques a aplicaciones web y API es la inclusión local de archivos (LFI). Estos ataques están experimentando un enorme repunte con un crecimiento interanual del 193 %, lo que supone el triple con respecto a 2021.

Los ataques de API dirigidos a la lógica empresarial de la API son difíciles de detectar y mitigar. En consecuencia, es difícil determinarlas individualmente.

Los vectores de ataque emergentes, como la falsificación de solicitudes del lado del servidor (SSRF) y la plantilla de inyección del lado del servidor (SSTI), seguirán planteando graves amenazas a las organizaciones en los próximos años. Los atacantes utilizaron técnicas SSTI junto con vulnerabilidades críticas de día-cero como Log4Shell y Spring4Shell, que permitieron la ejecución remota de código.

Los sectores esenciales (p. ej., fabricación) que no suelen asumir el mismo volumen y escala de solicitudes de API que los sectores dirigidos al consumidor (p. ej., retail) están notando un aumento de los ataques.

En nuestro último informe sobre el estado de Internet/seguridad, Atravesando las brechas de seguridad: El aumento de los ataques a aplicaciones y API, analizamos las tendencias de los ataques basadas en el análisis del tráfico de aplicaciones web y API, las vulnerabilidades críticas y los riesgos por sector. También hemos incorporado las mejores prácticas y estrategias de mitigación junto con nuestros resultados de investigación para redactar este informe.

Las brechas en las API y las aplicaciones introducen vulnerabilidades y presentan oportunidades de explotación por parte de los atacantes que buscan formas de vulnerar el perímetro, propagarse dentro de la red y obtener información confidencial. Y, dado que los ataques a aplicaciones web y API siguen siendo una amenaza crítica contra la que las organizaciones deben defenderse, la aplicación puntual de parches a los errores de seguridad es esencial para reducir los riesgos.

Cuidado con la brecha (de seguridad): la investigación sobre los ataques a API pone de manifiesto los riesgos

Nuestros datos validan el candidato a la versión OWASP (Open Web Application Security Project) para las 10 principales vulnerabilidades de seguridad de las API. Esta nueva combinación va en una dirección más específica de API (Figura 1). La inclusión de las vulnerabilidades de las API de esta nueva lista parece indicar un cambio en el enfoque de las amenazas a las aplicaciones web y pone en primer plano el creciente riesgo de ataques a las API que las organizaciones deben tener en cuenta.

Fig. 1: La nueva propuesta de las 10 principales vulnerabilidades de seguridad de las API incluye más ataques específicos a API y hace hincapié en los problemas de autorización (cuatro de los cinco ataques principales)

Fig. 1: La nueva propuesta de las 10 principales vulnerabilidades de seguridad de las API incluye más ataques específicos a API y hace hincapié en los problemas de autorización (cuatro de los cinco ataques principales)

Autorización de nivel de objeto comprometida

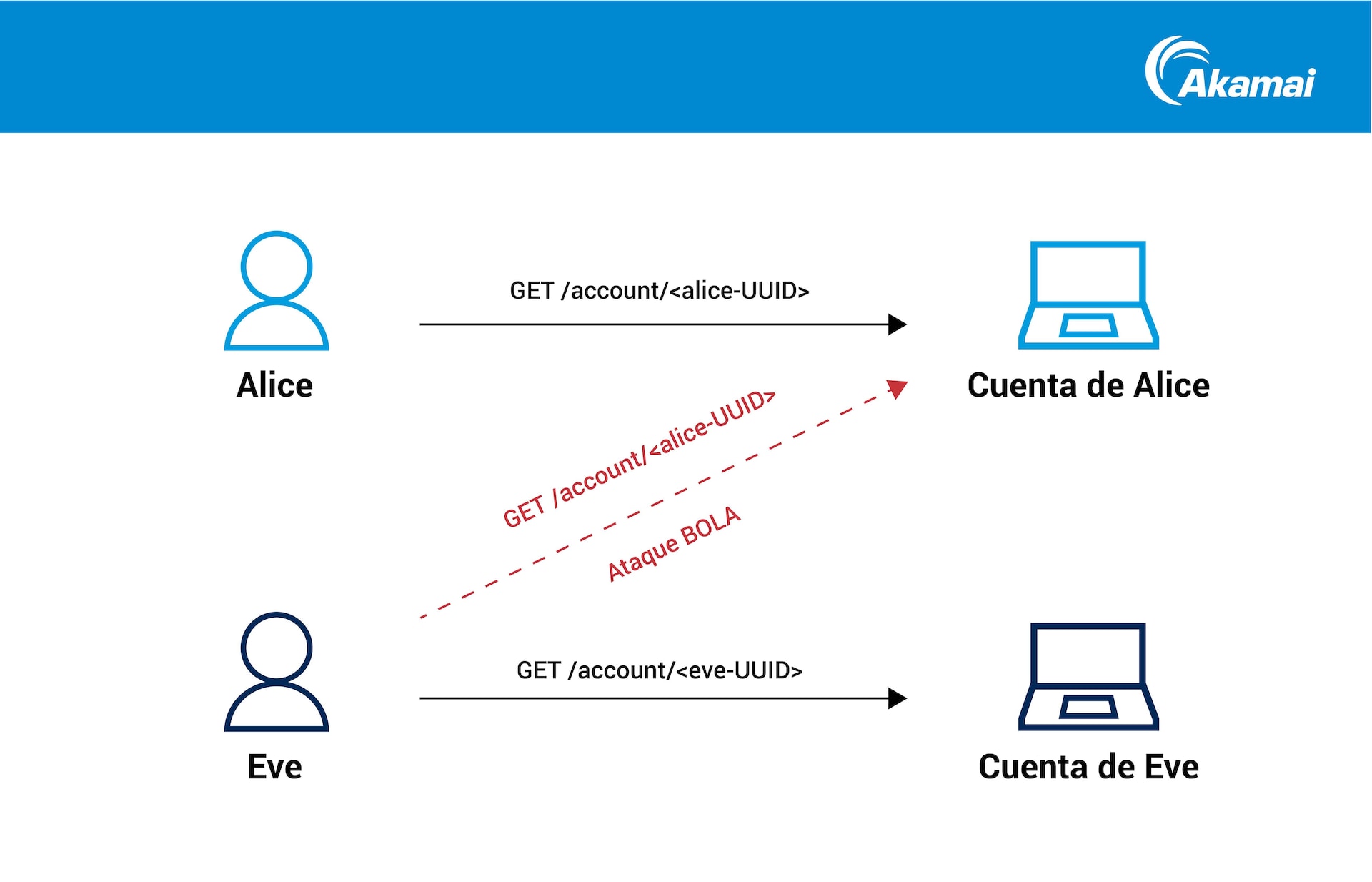

La autorización de nivel de objeto comprometida (BOLA) es la primera de las 10 principales vulnerabilidades de seguridad de las API de OWASP propuestas. Aunque no requiere un enfoque más técnico, como romper el cifrado (el defecto reside en la lógica de la API), su detección puede ser muy difícil, ya que se asemeja al tráfico legítimo. También es fácil de explotar: los atacantes pueden buscar terminales de API vulnerables a los ataques BOLA y los riesgos podrían ser perjudiciales, ya que permite el acceso a información de otros usuarios, como los datos personales identificables almacenados cuando se explota eficazmente (Figura 2).

Fig. 2: Una solicitud normal frente a un ataque BOLA

Fig. 2: Una solicitud normal frente a un ataque BOLA

Para mitigar los riesgos que plantean los ataques BOLA, estas son algunas prácticas recomendadas:

Implementar comprobaciones de autorización para las API que utilizan la entrada del cliente a fin de comprobar si el usuario actual puede acceder a los recursos solicitados

Utilizar identificadores únicos universales (UUID) para los ID de recursos en lugar de ID numéricos secuenciales

Escribir y ejecutar pruebas para evaluar la vulnerabilidad a BOLA de sus terminales de API

Autenticación comprometida

También nos centramos en la autenticación comprometida (n.º 2 en la nueva lista), en la que existe una debilidad a la hora de validar o verificar si es un usuario autorizado el que accede a una cuenta. Aunque este tipo de ataque es difícil de ejecutar, ya que requiere cierto grado de conocimientos técnicos, los efectos, como el robo de cuentas, pueden ser peligrosos. Esto llevó a una revisión del riesgo a fin de incluir el riesgo del flujo de autenticación, mediante el uso de algoritmos seguros, evitando almacenar datos sensibles en la carga y utilizando un identificador único generado para el parámetro kid (si está en uso).

Un año de vulnerabilidades y vectores de ataque emergentes

El año 2022 fue un año récord en ataques a aplicaciones y API en el que asistimos a una batalla continua con las vulnerabilidades de día cero. A finales de 2021, siguiendo las huellas Log4Shell, las organizaciones se encontraron en el punto de mira de importantes vulnerabilidades adicionales: la vulnerabilidad de Atlassian Confluence, ProxyNotShell y Spring4Shell.

También pudimos observar que las tendencias emergentes de malware (como los SSTI y la inyección de código en el lado del servidor) plantean graves amenazas empresariales, ya que pueden dar lugar a la ejecución remota de código y a la exfiltración de datos. Además, se produjo un aumento de los ataques SSRF: Observamos una media diaria de 14 millones de intentos de SSRF contra las aplicaciones web y API de nuestros clientes que podrían permitir el acceso a recursos internos.

Las vulnerabilidades de día cero en el software de código abierto son cada vez más frecuentes, junto con las técnicas SSTI que permiten la ejecución remota de código. También vemos que los atacantes aprovechan los shells web en campañas avanzadas de amenazas persistentes y el contrabando de solicitudes HTTP.

Riesgos para las aplicaciones y las API en la era de la digitalización: cómo varían los ataques según el sector

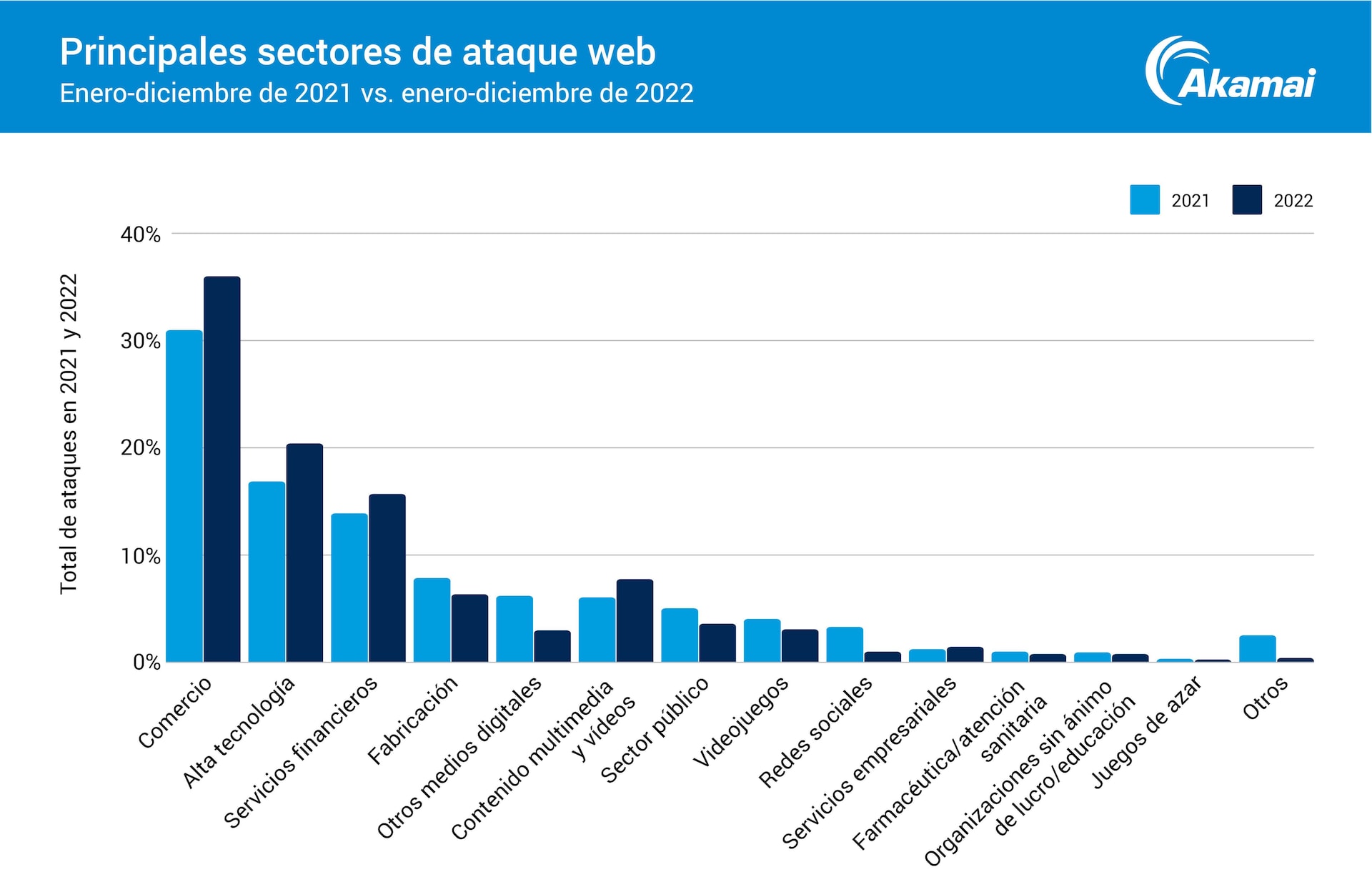

También examinamos los sectores y tendencias clave, así como las formas en que los ciberdelincuentes pueden utilizar las API y las aplicaciones como vía para infiltrarse en las organizaciones. La mayoría de los sectores experimentaron un crecimiento en la frecuencia de los ataques, con el comercio, la alta tecnología y los servicios financieros encabezando la lista (Figura 3). No es sorprendente ver que los servicios financieros están entre los tres primeros, lo que refleja nuestras conclusiones del informe SOTI del año pasado, Enemigo a las puertas: análisis de los ataques a las empresas de servicios financieros, en el que describimos un número de ataques 3,5 veces mayor contra los servicios financieros.

Además, observamos este dramático aumento de los ataques LFI en el sector del comercio. Quizás los atacantes están aprovechando la prisa provocada por la COVID-19 para implementar nuevas aplicaciones y tecnologías buscando vulnerabilidades y otras brechas de seguridad que explotar.

Fig. 3: Los principales sectores afectados por los ataques a aplicaciones web y API son el comercio, la alta tecnología y los servicios financieros

Fig. 3: Los principales sectores afectados por los ataques a aplicaciones web y API son el comercio, la alta tecnología y los servicios financieros

Una perspectiva diferente

Sin embargo, una mirada al conjunto de datos medio ofrece una perspectiva diferente de la gama de ataques por sector. Con estos datos, el sector de la fabricación sobrepasó a los servicios financieros y de alta tecnología en el número de ataques en 2022, lo que es consistente con los resultados anteriores de nuestro último informe SOTI, Superautopista de ataques: profundizamos en el tráfico de DNS malicioso y nuestro informe global de amenazas de ransomware.

Aunque las empresas de fabricación no tienen por qué hacer frente necesariamente a la misma escala de ataques a aplicaciones y API que a los sectores dirigidos al consumidor, como el retail, el impacto de un incidente puede ser grave. Y el fuerte aumento (76 %) en la mediana de ataques en 2022 es preocupante. Los ciberataques eficaces contra las tecnologías operativas de este sector pueden tener repercusiones reales, como problemas en la cadena de suministro.

Por último, la mediana de ataques contra organizaciones farmacéuticas y sanitarias también experimentó un repunte (82 %), impulsado por la adopción del Internet de las cosas médicas (IoMT), que ha ampliado su ámbito de ataque. Dado que muchos proveedores de atención sanitaria cuentan con una serie de sistemas heredados, sistemas altamente federados y datos del IoMT, es importante contar con una segmentación y visibilidad sólidas de los flujos de datos. La seguridad del paciente es demasiado importante como para arriesgarse.

Ideas para llenar las lagunas

En este resumen acabamos de mencionar la gran cantidad de datos y los detalles técnicos que se encuentran en nuestro informe. Le animamos a que lo lea en su totalidad y extraiga conclusiones para su empresa.

Algunas recomendaciones:

No espere a que se produzca una crisis antes de pensar en mitigar los diferentes tipos de vulnerabilidades nuevas o de día cero, tanto si se encuentran en el protocolo (código), como en los productos o el firmware. Aunque todas estas mitigaciones pueden necesitar playbooks ligeramente diferentes, establecer un proceso puede ser esencial para dar una respuesta a tiempo.

Mitigue estos vectores de ataque con una protección de aplicaciones web y API o un firewall de aplicaciones web (WAAP/WAF) en el borde de Internet, con segmentacióno acordonamiento interno y aplicando parches lo antes posible en el origen.

Utilice los problemas y las técnicas clave que se comentan en el informe para impulsar la planificación de su equipo de pentest o equipo rojo para que pueda validar su estrategia ante el riesgo. Esto debería analizarse por sectores y, en algunos casos, por regiones. ¡Aprenda de los errores de los demás!

La próxima gran vulnerabilidad estará aquí muy pronto: cree o valide sus playbooks ahora.

Conclusión

Revise los cambios en OWASP y, a la hora de pensar en qué priorizar, comience con las recomendaciones actualizadas de OWASP como referencia. El informe sobre la Autenticación comprometida en tokens web de JSON es un gran caso práctico de cómo seguir practicando el desarrollo de código seguro y de prácticas recomendadas y controles técnicos para asegurarse que sus aplicaciones satisfagan su apetito por el riesgo.

Esperamos que los datos de este informe le proporcionen información que le ayude a actualizar su programa y a desarrollar las mejores prácticas recomendadas.

Para obtener más información, no se pierda nuestra última investigación en el Centro de investigación sobre seguridad.