创新遭遇高风险:金融服务业的攻击趋势

编辑和评论补充:Cheryl Chiodi

执行摘要

相较于 2022 年第二季度,2023 年第二季度以金融服务业为目标的 Web 应用程序和 API 攻击增加了 65%,18 个月内的攻击次数多达 90 亿。其部分原因在于网络犯罪集团积极利用零日漏洞和一日漏洞,将其作为初始入侵的途径。

由于第 3 层和第 4 层 DDoS 攻击数量不断增加,金融服务业已超过游戏业,成为最易受到此类攻击的垂直行业。这种增加的缘由似乎是虚拟机僵尸网络的能力大幅加强,以及俄乌冲突造成亲俄黑客行动主义者活动猖獗。

第 3 层和第 4 层 DDoS 攻击事件中,有 63.52% 发生在欧洲、中东和非洲 (EMEA) 地区,延续了去年观察到的“地区转移”趋势。针对此地区的攻击数量几乎达到排名紧随其后的地区的两倍。我们推测,这是因攻击团伙针对欧洲银行的金融政治动机所致。此外,这也体现出攻击者关注点的变化速度之快。

虽然金融服务业使用的第三方脚本数量少于其他行业 (30%),但该行业更易受到 Web 数据窃取之类的攻击。但金融服务机构已经开始采用相应解决方案,遵守支付卡行业数据安全标准 (PCI DSS) v4.0 中的新要求。

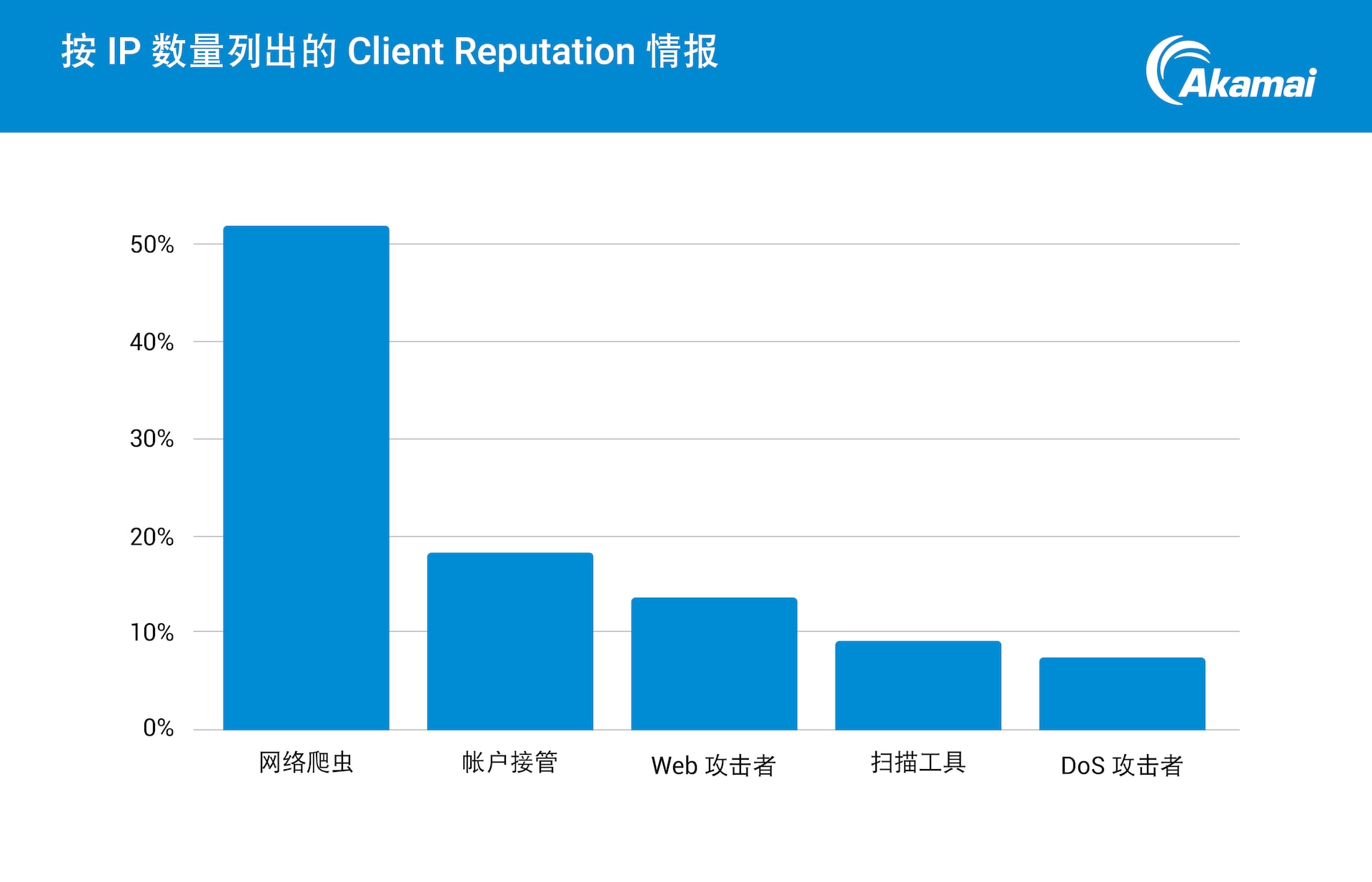

恶意爬虫程序请求的数量不断增加(1.1 万亿次),激增 69%,这表明帐户接管等攻击及金融服务聚合商带来的风险持续威胁着金融服务业客户及其数据。

2023 年金融服务业《互联网现状》(SOTI) 报告不仅再次印证了今年安全研究中常见的威胁趋势,还提供了一些独特的行业见解。该报告的依据包括我们抵御的威胁流量,以及我们从客户身上学习到的最佳实践。

值得注意的趋势:Web 攻击呈上升趋势

根据我们的观察,一项值得关注的变化是金融服务业在分布式拒绝服务 (DDoS) 攻击次数方面的排名。今年,金融服务业的 DDoS 攻击 次数排名第一,Web 应用程序和 API 攻击次数依然排名第三,网络钓鱼攻击次数排名第一。

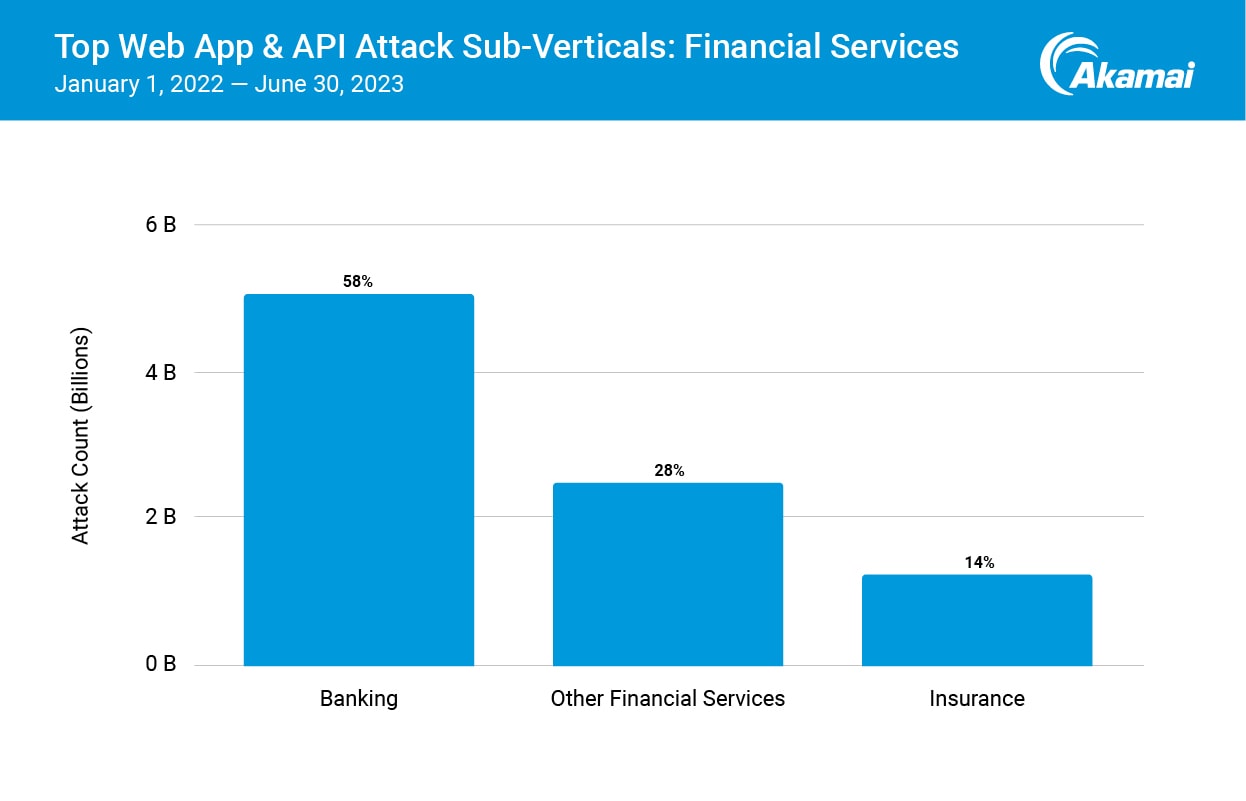

从本报告问世至今,我们首次将金融服务业划分为多个子垂直行业(图 1)。通过深入审视金融服务业遭受的 Web 应用程序和 API 攻击 ,我们发现,在 Web 攻击中,银行首当其冲 (58%),其次是其他金融服务公司,如金融科技公司、资本市场公司、财产和意外险公司以及支付和借贷公司 (28%)。

在金融服务子垂直行业中,保险公司遭受的 Web 应用程序和 API 攻击占到此类攻击总流量的 14%。这样的总体增加量源自公开的 Web 应用程序漏洞的激增,而这正是漏洞利用和滥用的温床。我们先前的 SOTI 报告《钻过安全漏洞》强调,由于 ProxyNotShell 漏洞 (CVE-2022-41040) 等关键安全漏洞的出现,2022 年是 Web 应用程序和 API 攻击创纪录的一年。

图 1:由于其拥有的数据类型,银行饱受 Web 攻击困扰;但金融科技、资本市场等其他金融服务机构也受到严重冲击

图 1:由于其拥有的数据类型,银行饱受 Web 攻击困扰;但金融科技、资本市场等其他金融服务机构也受到严重冲击

DDoS 攻击:日渐增长的安全忧虑

第 7 层 DDoS 攻击已经成为金融应用程序中日渐增多的问题。网络犯罪分子在创造新记录,而且在无休止地努力升级其攻击操作、网络以及手段、技术和程序 (TTP),以对抗更强大的防御措施。在多次大规模 DDoS 攻击中,我们观察到了一些最为普遍的特征,其中包括:

高度分布式的 IP/子网和国家/地区

攻击来源为数众多,包括受感染/租用的云服务提供商、Tor 出口节点、匿名/开放代理节点

GET 泛洪攻击

不可缓存的 URL,如主页、随机 URL、登录端点

高级攻击者在民用 ISP、移动运营商网络或大学网络背后建立僵尸网络,实施 IP 欺骗。

根据防御者的反应实施动态、适应性的攻击

就第 3 层和第 4 层 DDoS 攻击而言,金融服务业已经超过游戏业,成为最易受到攻击的垂直行业,在攻击事件中占到 29.25% 的比例。长期以来,DDoS 攻击一直是网络犯罪分子最 强大的武器,能够随时造成重大服务中断、灾难性的财务损失,以及一个网络内资源和操作的中断。

图 2:Akamai Client Reputation 情报平台提供的威胁分布情况,展示了 90 天内以金融服务垂直行业为目标的威胁媒介

图 2:Akamai Client Reputation 情报平台提供的威胁分布情况,展示了 90 天内以金融服务垂直行业为目标的威胁媒介

在合规性方面,有必要强调《数字运营弹性法案》(Digital Operational Resilience Act,DORA),这是一项综合性的欧盟法规,用于规管欧盟金融行业及其部分第三方提供商。与欧盟数据保护框架(即《通用数据保护条例》)相似,DORA 也可能会成为一种弹性监管范例,即其他国家/地区(包括美国在内)在制定金融行业规章时的借鉴依据。

安全防护措施

为支持客户而实施的创新造成了一系列挑战, 影子 API 和访问控制绕过式攻击就是其中的关键挑战之一。该行业必须采取以下行动:

迅速检测恶意 API,无论是面向客户的 API 还是内部 API

对其实施监控,检测攻击或滥用

设立事件调查流程

自动化抵御政策

关于监测能力与响应的建议同样适用于有关帐户接管、金融服务聚合商、Web 数据抓取和网络钓鱼的问题;这些面向边缘的问题特别适合借助 OWASP 10 大漏洞 和 MITRE ATT&CK 框架为红队/渗透测试小组开发培训、成熟度基准衡量及测试计划。

金融机构还可以将 ATT&CK Navigator 工具用作模板,基于特定威胁(如 CL0P)开展紫队演习。(紫队执行模拟攻击来寻找企业外围防御中的安全漏洞,目的在于提高企业安全性。)

及时制定最新防御方案

DDoS 依然是主要威胁媒介,因此金融服务业必须确保针对第 3 层、第 4 层(基础架构)和第 7 层 (Web) 攻击制定最新计划。非常有价值的做法包括验证行动手册、跟踪攻击规模和攻击速度趋势,以便根据当前防御能力评估风险。

此外,确定开展技术演习的触发条件是较为明智的做法。例如,如果您在过去三个季度中未遭到攻击,则应开展一次实时演习。

检测并及时应对网络爬虫至关重要,这能有效防范收集客户或网站信息以创建欺诈性网络钓鱼网站的企图。目前有许多工具和服务可帮您实现这一目标,在制定流程/解决方案时,与 欺诈防护 团队合作非常重要。

金融服务业正在准备迎接新的 PCI DSS 要求

最后,网络犯罪分子和监管机构对于金融服务业 JavaScript 环境的关注与日俱增,金融机构必须采取适当的应对措施。虽然这一领域在过去并不是风险登记簿中的高风险领域,但您应尽早行动,实施正确的控制措施,以遵守近期发布的 PCI DSS v4.0 的要求,防范发生危机。

此外,您还应与企业的法务部密切合作,更新政策来应对弹性等领域的相关新规章。

了解详情

完整版报告还包括本文未涉及的地区快照和深度技术剖析。希望这些见解能帮您与合作伙伴就 ROI 和风险展开对话,也希望这些数据能帮您找到切实有效的战术方法,保护您所在的金融机构和贵机构的客户免受威胁侵扰。

敬请访问我们的安全研究中心,了解我们的最新研究资讯。