Les enjeux immenses de l'innovation : tendances des attaques ciblant les services financiers

Commentaires éditoriaux et additionnels de Cheryl Chiodi

Synthèse

Les attaques ciblant les applications Web et les API dans le secteur des services financiers ont augmenté de 65 % si l'on compare le deuxième trimestre 2022 au deuxième trimestre 2023, ce qui représente 9 milliards d'attaques en 18 mois. Cette évolution s'explique en partie par l'activité frénétique des groupes de cybercriminels à la recherche de vulnérabilités de type Zero Day et One Day, qui leur permettent de réaliser une première intrusion.

Les services financiers continuent d'enregistrer une hausse des attaques DDoS de couche 3 et 4 et sont devenus le premier segment de marché visé, devant celui des jeux vidéo. Cette augmentation semble être due à la montée en puissance spectaculaire des botnets de machines virtuelles et de l'hacktivisme pro-russe motivé par le conflit entre la Russie et l'Ukraine.

La région Europe, Moyen-Orient et Afrique (EMEA) représente 63,52 % des attaques DDoS de couche 3 et 4, ce qui confirme la tendance au « changement régional » observée l'année dernière. Le nombre d'attaques ciblant cette région représente près du double de celui de la région suivante. Nous supposons que cela est dû aux motivations politico-financières des groupes de cybercriminels à l'encontre des banques européennes. En outre, cela montre la facilité avec laquelle les pirates changent rapidement de cible.

Bien que le secteur des services financiers utilise moins de scripts tiers que les autres secteurs (30 %), il est vulnérable aux attaques comme le Web Skimming. Cependant, les établissements de services financiers commencent à adopter des solutions pour se conformer aux nouvelles exigences de la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) v4.0.

Le nombre croissant de requêtes de bots malveillants (1 100 milliards), en hausse de 69 %, illustre les menaces permanentes contre les clients des services financiers et leurs données via des attaques comme le piratage de comptes, et souligne les risques posés par les agrégateurs financiers.

Le rapport SOTI (État des lieux d'Internet) de 2023 sur les services financiers a non seulement réaffirmé les tendances connues en matière de menaces observées tout au long de la recherche sur la sécurité de cette année, mais a également fourni des informations uniques sur le secteur. Il reflète à la fois le trafic de menaces que nous tâchons de contrer et les meilleures pratiques que nous avons apprises de nos clients.

Tendances fortes : des attaques Web de plus en plus fréquentes

Parmi les changements notables que nous avons observés figure le classement du secteur des services financiers dans les attaques par déni de service distribué (DDoS). Cette année, le secteur des services financiers est arrivé en tête du classement des attaques DDoS, tout en restant troisième pour les attaques ciblant les applications Web et les API et premier pour l'hameçonnage.

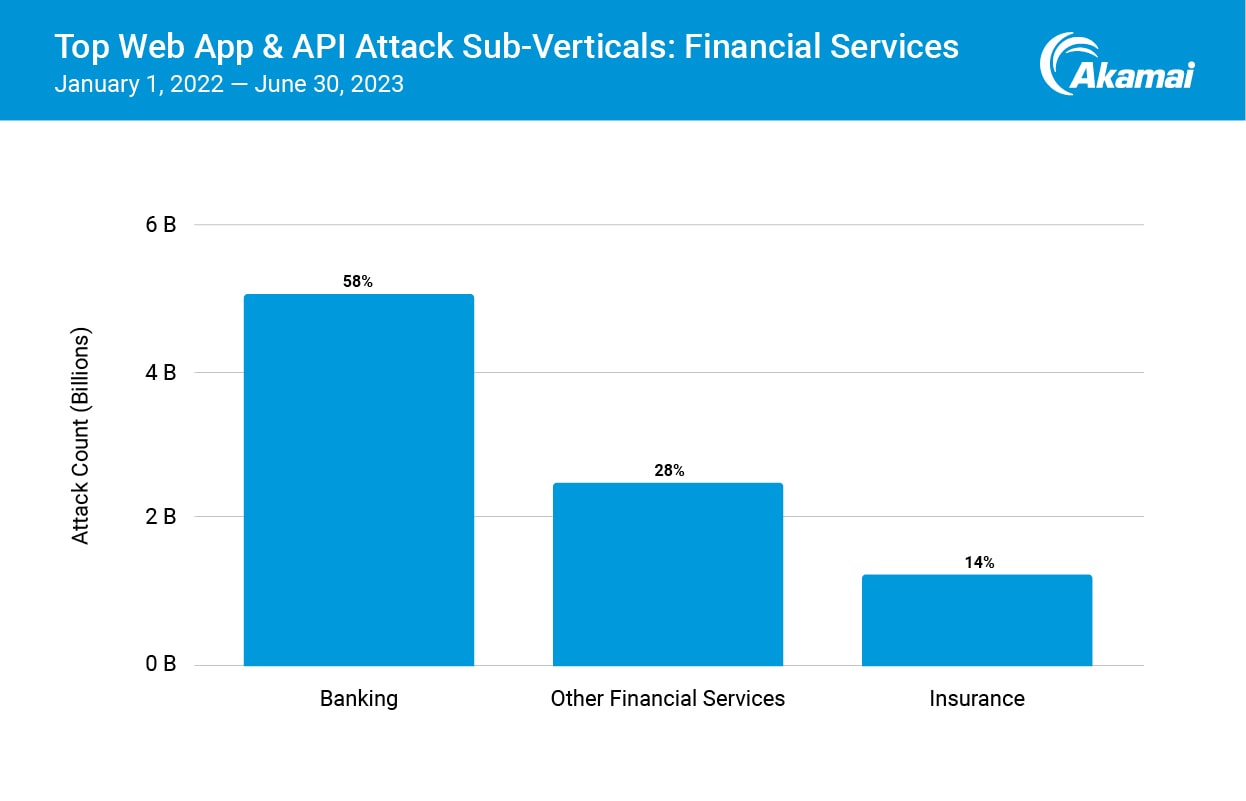

Pour la première fois dans ce rapport, nous avons divisé les services financiers en sous-secteurs (Figure 1). Cet examen plus approfondi des attaques ciblant les applications Web et les API dans les services financiers a révélé que les banques sont les plus touchées par les attaques Web (58 %), suivies par d'autres sociétés de services financiers, comme les technologies financières, les marchés de capitaux, les assurances multirisques et les sociétés de paiement et de prêt (28 %).

Les compagnies d'assurance représentent 14 % du trafic des applications Web et des API dans les sous-secteurs des services financiers. Ces augmentations globales s'expliquent par la multiplication des vulnérabilités des applications Web accessibles au public, propices aux exploitations et aux abus. Notre dernier rapport État des lieux d'Internet, intitulé Se faufiler à travers les failles de sécurité, soulignait que 2022 a été une année record pour les attaques ciblant les applications Web et les API en raison de l'émergence de failles de sécurité critiques telles que la vulnérabilité ProxyNotShell (CVE-2022-41040).

Figure 1 : Les banques sont fortement touchées par les attaques Web en raison du type de données qu'elles possèdent. Cependant, d'autres entreprises de services financiers comme les technologies financières, les marchés de capitaux, etc., sont également touchées de manière significative

Figure 1 : Les banques sont fortement touchées par les attaques Web en raison du type de données qu'elles possèdent. Cependant, d'autres entreprises de services financiers comme les technologies financières, les marchés de capitaux, etc., sont également touchées de manière significative

Les attaques DDoS : une préoccupation croissante en matière de sécurité

Les attaques DDoS de couche 7 représentent un problème grandissant pour les applications financières. Les cybercriminels établissent de nouveaux records et ne ménagent pas leurs efforts pour améliorer leurs opérations d'attaque, leurs réseaux et leurs tactiques, techniques et procédures (TTP) afin de percer des défenses plus solides. Voici quelques-unes des caractéristiques les plus courantes que nous avons observées dans de nombreuses attaques DDoS à grande échelle :

IP/sous-réseau et pays hautement distribués

Sources d'attaques abondantes, notamment les fournisseurs de services cloud infectés/loués, les nœuds de sortie Tor, les nœuds de proxy anonymes/ouverts

Floods GET

URL impossibles à mettre en cache, comme les pages d'accueil, les URL aléatoires, les points de terminaison de connexion

Usurpation d'adresses IP par des cybercriminels expérimentés qui créent des botnets derrière des FAI résidentiels, des réseaux d'opérateurs de téléphonie mobile ou des réseaux universitaires

Frappes dynamiques et adaptatives, basées sur les réponses des responsables des systèmes de défense

S'agissant des attaques DDoS de couche 3 et 4, les services financiers ont dépassé le secteur des jeux vidéo pour devenir le segment de marché le plus attaqué, représentant 29,25 % des attaques. Les attaques DDoS sont depuis longtemps les armes les plus puissantes des cybercriminels,capables de provoquer des interruptions de service massives, des pertes financières catastrophiques et des perturbations des ressources et des opérations du réseau à tout moment.

Les agressions contre les clients des services financiers se poursuivent

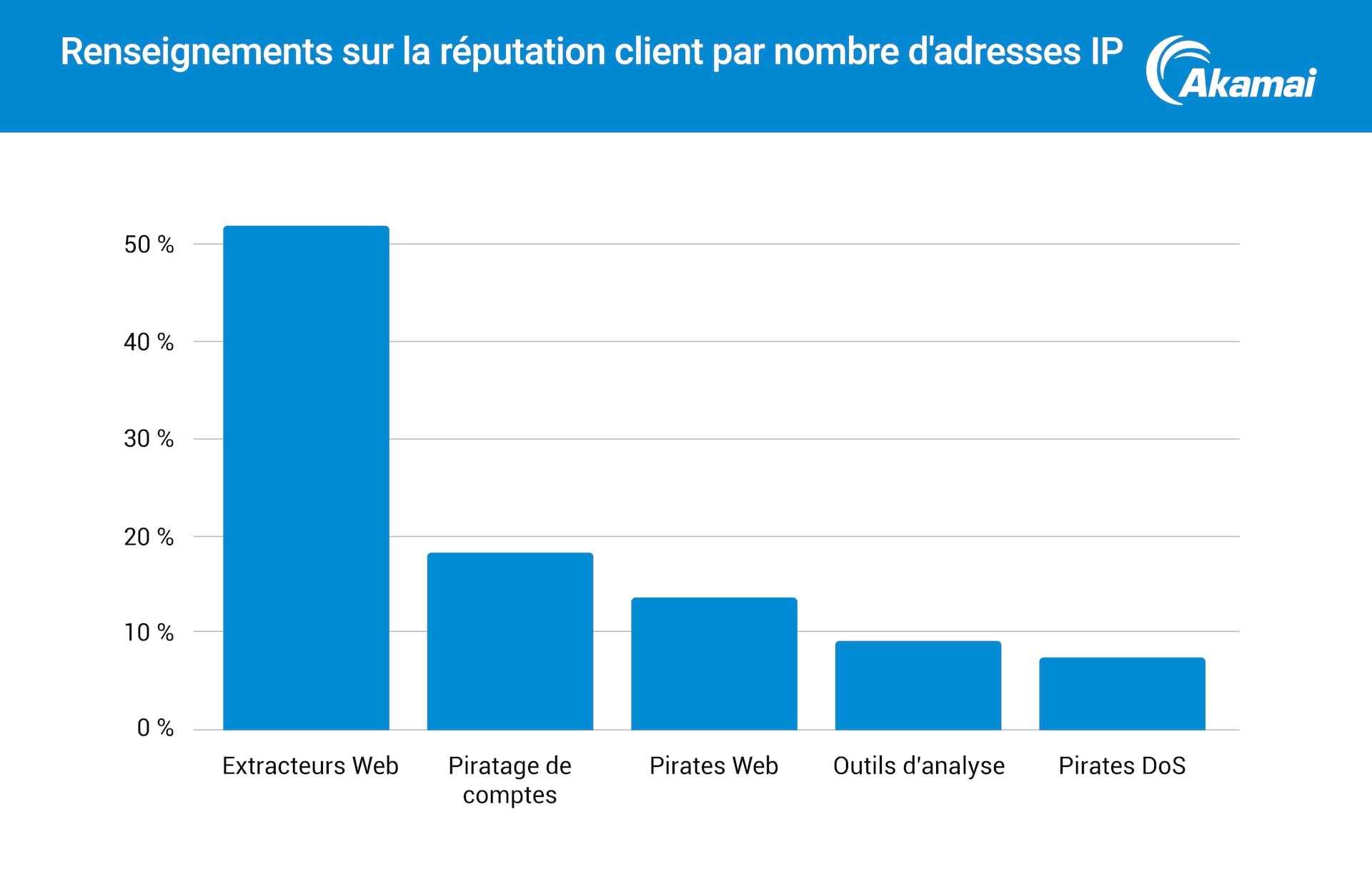

Dans ce SOTI, nous avons étudié une tendance que nous avions déjà signalée en 2022, montrant que les cybercriminels s'en prennent aux clients. Alors que le piratage de comptes était en tête l'année dernière, nous avons constaté que plus de 50 % des adresses IP ciblant les services financiers cette année sont liées à des extracteurs Web (Figure 2). Ces outils automatisés sont utilisés pour collecter des informations sur les sites Web et créer des répliques exactes de sites à des fins d'hameçonnage , et ainsi inciter les utilisateurs à divulguer leurs informations sensibles.

Figure 2 : Distribution tirée de la plateforme d'Akamai sur les renseignements sur la réputation client montrant les vecteurs de menace qui ciblent le segment de marché des services financiers sur une période de 90 jours

Figure 2 : Distribution tirée de la plateforme d'Akamai sur les renseignements sur la réputation client montrant les vecteurs de menace qui ciblent le segment de marché des services financiers sur une période de 90 jours

En ce qui concerne la conformité, il convient de souligner l'importance du règlement sur la résilience opérationnelle numérique du secteur financier (Digital Operational Resilience Act ouDORA), un règlement complet de l'UE qui imposera des obligations au secteur financier européen et à certains de ses fournisseurs de services tiers. À l'instar du cadre européen de protection des données (le Règlement général sur la protection des données, RGPD), la loi DORA pourrait devenir un exemple de règlement sur la résilience que d'autres pays, y compris les États-Unis, observeront lorsqu'ils élaboreront des règles pour le secteur financier.

Mesures de protection

La menace des API fantômes et des attaques par contournement des contrôles d'accès est un défi majeur découlant de l'innovation au service des clients. Le secteur doit :

Détecter rapidement les API malveillantes, qu'elles soient orientées client ou internes

Surveiller ces API pour détecter les attaques ou les abus

Mettre en place des processus pour enquêter sur les incidents

Automatiser les stratégies d'atténuation

Les mêmes recommandations en matière de visibilité et de réponse s'appliquent aux problèmes de piratage de comptes, aux agrégateurs financiers, aux extracteurs Web et à l'hameçonnage. Ces questions affectant la périphérie sont l'occasion idéale de mettre en application les 10 principaux risques de l'OWASP et de l'infrastructure MITRE ATT&CK afin d'élaborer des formations, des mesures de référence de la maturité et des plans de test pour les équipes rouges ou les groupes de tests de pénétration.

Les établissements financiers peuvent également utiliser l'outil ATT&CK Navigator comme modèle pour organiser un exercice destiné à l'équipe violette basé sur une menace spécifique telle que CL0P. (Les équipes violettes effectuent des attaques de simulation pour détecter les faiblesses de sécurité dans le périmètre d'une entreprise, dans le but de renforcer sa sécurité.)

Défenses actualisées

L'attaque DDoS restant un vecteur de menace majeur, le secteur des services financiers doit s'assurer de disposer de plans actualisés pour les attaques des couches 3 et 4 (infrastructure) et de la couche 7 (Web). Parmi les exercices utiles, citons la validation des stratégies et le suivi des tendances en matière d'attaques, tant en termes de taille que de vitesse, afin d'évaluer les risques en fonction des capacités actuelles.

En outre, il est conseillé de définir un seuil de déclenchement pour les exercices techniques. Par exemple, si vous n'avez pas subi d'attaque au cours des trois derniers trimestres, vous devriez effectuer un exercice en conditions réelles.

Il est crucial de détecter et de répondre rapidement aux extracteurs Web qui collectent des informations sur les clients ou les sites Web dans le but de créer des sites d'hameçonnage frauduleux. Il existe un certain nombre d'outils et de services pour y parvenir et il est important de collaborer avec votre équipe de prévention de la fraude lors du développement de votre processus/solution.

Les services financiers se préparent à la nouvelle norme PCI DSS

Enfin, les établissements financiers doivent faire face à l'intérêt accru des cybercriminels et des régulateurs pour leurs environnements JavaScript. Bien que les experts du risque n'aient accordé que peu d'importance à ce domaine par le passé, il convient d'agir rapidement pour mettre en place les bons contrôles afin de vous conformer à la récente norme PCI DSS v4.0 et d'éviter une catastrophe.

Une collaboration étroite avec le service juridique doit également être mise en place pour actualiser les politiques qui tiennent compte des réglementations émergentes dans des domaines tels que la résilience.

En savoir plus

Le rapport complet évoque les situations régionales et contient des analyses poussées qui n'ont pas été abordées dans cet article. Nous espérons que ces informations vous permettront de discuter avec vos partenaires du retour sur investissement et des risques, et que ces données vous fourniront des approches tactiques efficaces pour défendre votre établissement financier et vos clients contre les menaces.

Tenez-vous informés de nos dernières recherches en consultant notre centre de recherche sur la sécurité.