Der hohe Einsatz von Innovationen? Angriffstrends in der Finanzdienstleistungsbranche

Redaktion und weitere Kommentare von Cheryl Chiodi

Zusammenfassung

Angriffe auf Webanwendungen und APIs haben in der Finanzdienstleistungsbranche im Vergleich zum 2. Quartal 2022 um 65 % zugenommen. Das entspricht 9 Milliarden Angriffen in 18 Monaten. Dies ist zum Teil dem aktiven Ausnutzen von Zero-Day- und One-Day-Schwachstellen als Ausgangspunkte für Angriffe durch Cyberkriminellen geschuldet.

Die Finanzdienstleistungsbranche verzeichnet weiterhin eine Zunahme der Layer-3- und Layer-4-DDoS-Angriffe und hat die Gaming-Branche als meist betroffenen Sektor abgelöst. Dieser Anstieg scheint auf die dramatische Zunahme der Rechenleistung von Botnets aus virtuellen Maschinen und den prorussischen Hacktivismus zurückzuführen zu sein, der durch den Konflikt zwischen Russland und der Ukraine entstanden ist.

Auf die Region Europa, Naher Osten und Afrika (EMEA) entfallen 63,52 % der Layer-3- und Layer-4-DDos-Angriffe, was den im vergangenen Jahr beobachteten Trend des „regionalen Wandels“ bestätigt. Die Zahl der Angriffe auf diese Region war fast doppelt so hoch wie die in der am zweitstärksten betroffenen Region. Wir gehen davon aus, dass der Grund dafür die finanzpolitische Motivation der Angreifer gegenüber europäischen Banken ist. Darüber hinaus zeigt das, wie leicht und schnell Cyberkriminelle ihren Fokus wechseln können.

Obwohl die Finanzdienstleistungsbranche weniger Skripte von Drittanbietern als andere Branchen einsetzt (30 %), ist sie anfällig für Angriffe wie Web-Skimming. Finanzdienstleister beginnen jedoch Lösungen einzuführen, die die neuen Anforderungen des PCI DSS v4.0 (Payment Card Industry Data Security Standard) erfüllen.

Die steigende Zahl schädlicher Bot-Anfragen (1,1 Billionen), deren Höchstwert bei 69 % lag, veranschaulicht die anhaltende Bedrohung für Finanzdienstleistungskunden und ihre Daten, besonders in Form von Kontoübernahmen und Risiken, die von Finanzanbietern ausgehen.

Der SOTI-Bericht („State of the Internet“) 2023 über die Finanzdienstleistungsbranche bestätigt nicht nur bekannte Bedrohungstrends, die die Sicherheitsforschung in diesem Jahr aufgedeckt hat, sondern liefert auch einige einzigartige Einblicke in die Branche selbst. Der Bericht basiert sowohl auf dem Bedrohungstraffic, den wir abgewehrt haben, als auch auf Best Practices unserer Kunden.

Relevante Trends: Web-Angriffe auf dem Vormarsch

Ein relevanter Wandel, den wir beobachten konnten, ist die Rolle der Finanzdienstleistungsbranche im Bezug auf dezentrale Denial-of-Service-Angriffe (DDoS). In diesem Jahr war die Finanzdienstleistungsbranche am häufigsten von DDoS-Angriffen betroffen. Weiterhin war sie am dritthäufigsten von Angriffen auf Webanwendungen und APIs und am häufigsten von Phishing-Angriffen betroffen.

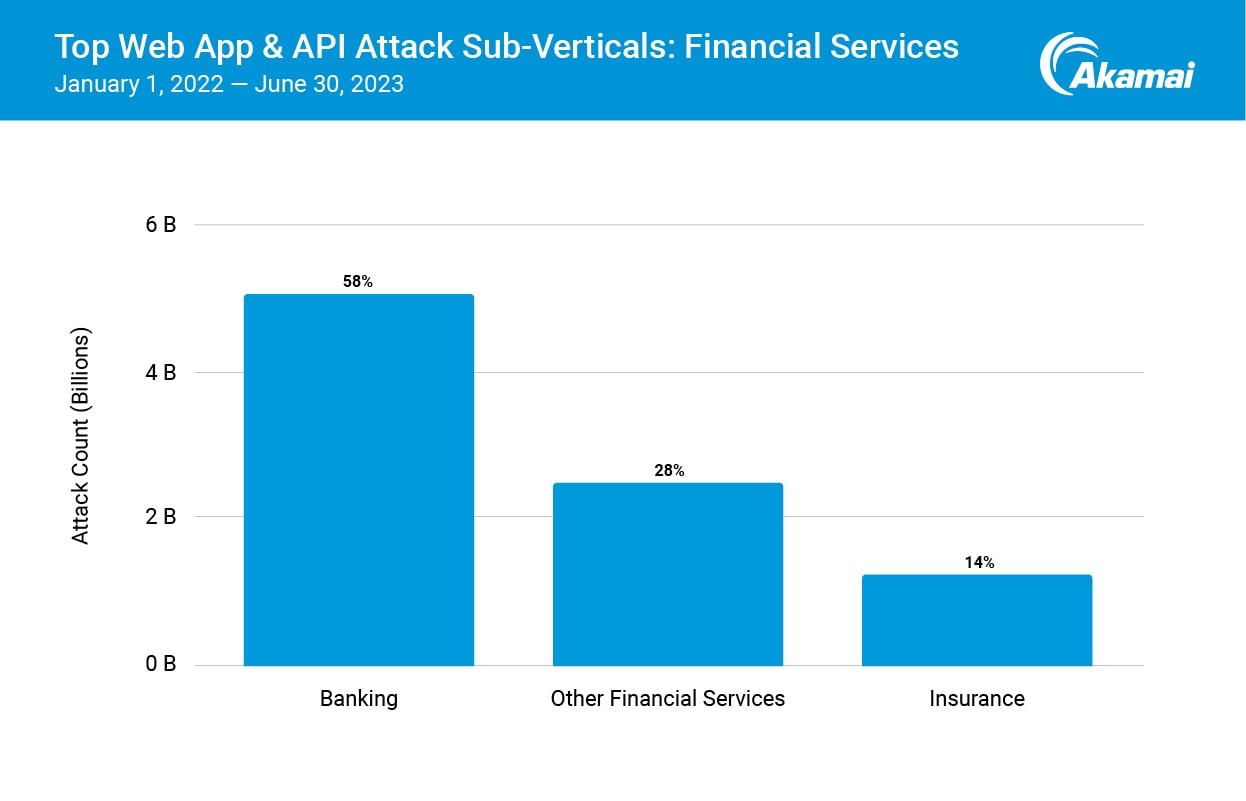

In diesem Bericht haben wir die Finanzdienstleistungsbranche zum ersten Mal in Unterbranchen aufgeteilt (Abbildung 1). Diese ausgiebigere Untersuchung der Angriffe auf Webanwendungen und APIs im Bereich Finanzdienstleistungen zeigte, dass Banken am häufigsten von Web-Angriffen betroffen sind (58 %). Danach folgen andere Finanzdienstleistungsunternehmen wie Fintech, Kapitalmärkte, Schaden- und Unfallversicherung sowie Zahlungs- und Kreditunternehmen (28 %).

Versicherungsunternehmen sind für 14 % des Traffics über Webanwendungen und APIs innerhalb der Finanzdienstleistungsbranche verantwortlich. Diese allgemeinen Anstiege sind auf eine Zunahme öffentlich zugänglicher Schwachstellen in Webanwendungen zurückzuführen, die ausgenutzt und missbraucht werden können. Unser voriger SOTI-Bericht, „Ausnutzung von Sicherheitslücken“, ließ erkennen, dass 2022 ein Rekordjahr für Angriffe auf Webanwendungen und APIs war. Grund dafür waren kritische Sicherheitsmängel wie die ProxyNotShell-Schwachstelle (CVE-2022-41040).

Abb. 1: Banken sind aufgrund der Art der Daten, die sie besitzen, stark von Webangriffen betroffen. Doch anderen Finanzdienstleister wie Fintech, Kapitalmärkten usw. geht es ebenso

Abb. 1: Banken sind aufgrund der Art der Daten, die sie besitzen, stark von Webangriffen betroffen. Doch anderen Finanzdienstleister wie Fintech, Kapitalmärkten usw. geht es ebenso

DDoS-Angriffe: Ein wachsendes Sicherheitsrisiko

Layer-7-DDoS-Angriffe stellen ein wachsendes Problem für Finanzanwendungen dar. Cyberkriminelle verbessern laufend Ihre Methoden und unternehmen Anstrengungen, um ihre Angriffe, Netzwerke und Taktiken, Techniken und Verfahren (TTPs) zu optimieren, um auch stärkere Verteidigungsmaßnahmen überwinden zu können. Einige der häufigsten Merkmale, die wir bei vielen großen DDoS-Angriffen beobachtet haben, sind:

Stark verteiltes IP/Subnetz und viele Länder

Zahlreiche Angriffsquellen, darunter infizierte/geleaste Cloudservice-Anbieter, Tor-Exit-Knoten, anonyme/offene Proxyknoten

GET-Floods

Nicht zwischenspeicherbare URLs, wie Homepage-URLs, zufällige URLs, Anmeldungs-Endpoints

IP-Spoofing durch erfahrene Angreifer, die Botnets hinter privaten ISPs, Mobilfunknetzwerken oder Universitätsnetzwerken erstellen.

Dynamische und anpassungsfähige Angriffsmethoden auf der Grundlage der Abwehrreaktionen

Im Bezug auf Layer-3- und Layer-4-DDoS-Angriffe hat die Finanzdienstleistungsbranche die Gaming-Branche „überholt“ und ist mit 29,25 % der Angriffsereignisse am häufigsten betroffen. DDoS-Angriffe sind seit langem die stärkste Waffe von Cyberkriminellen, denn sie sind in der Lage, jederzeit massive Serviceunterbrechungen, katastrophale finanzielle Verluste und Störungen in Ressourcen und im Betrieb eines Netzwerks auszulösen.

Die Angriffe auf Finanzdienstleister gehen weiter

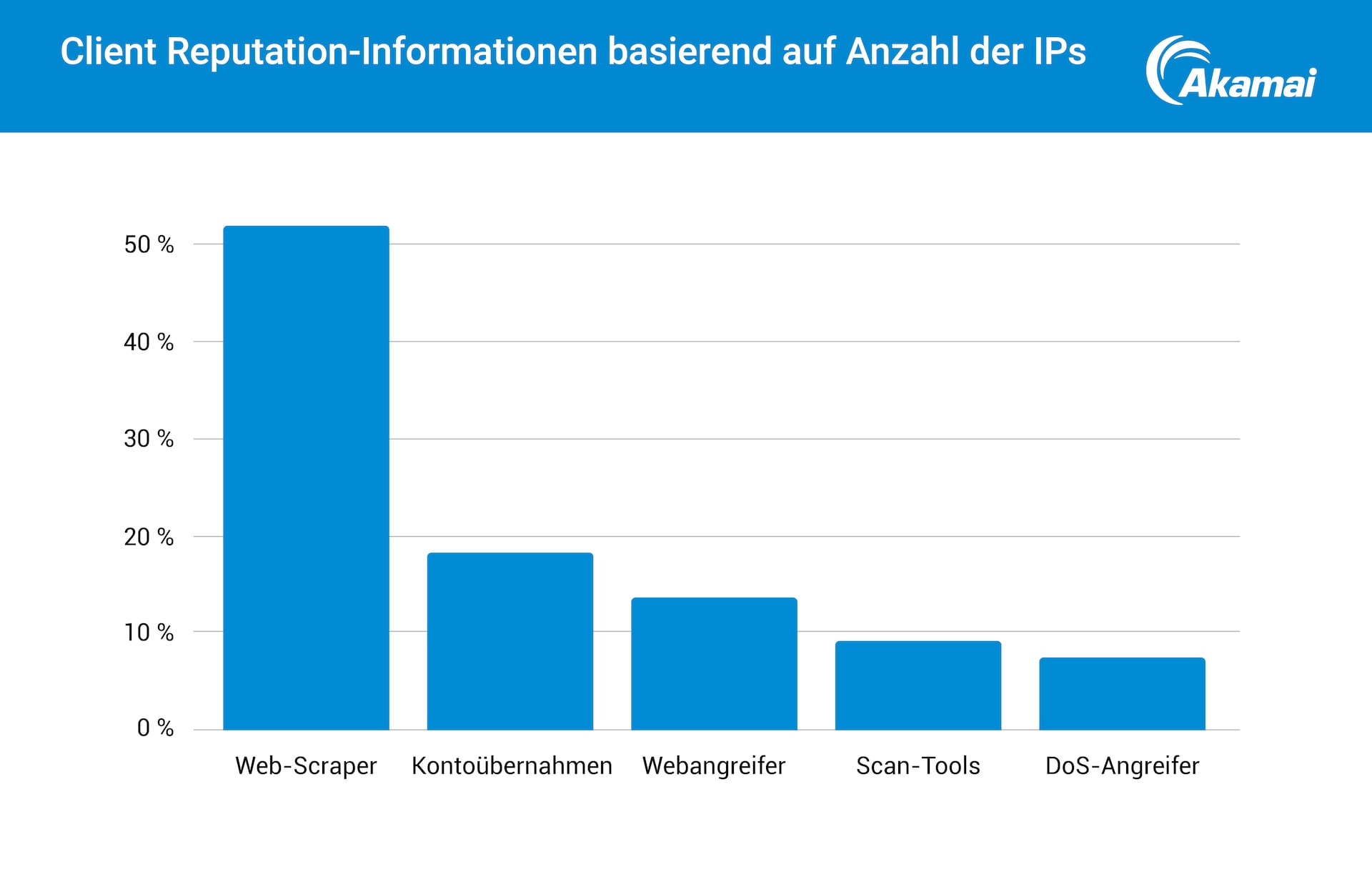

In diesem SOTI haben wir einen Trend aus dem Jahr 2022 überprüft, der zeigt, dass die Kunden im Fokus der Angreifer stehen. Obwohl Kontoübernahmen im vergangenen Jahr die häufigste Angriffsform waren, stehen mehr als 50 % der IPs, die in diesem Jahr Finanzdienstleister angreifen, im Zusammenhang mit Web-Scrapern (Abbildung 2). Diese automatisierten Tools werden verwendet, um Informationen von Websites zu sammeln und genaue Replikate von Websites für zu erstellen, um Phishing-Angriffe auszuführen, durch die Nutzer dazu gebracht werden, ihre vertraulichen Informationen preiszugeben.

Abb. 2: Aufteilung aus der Akamai Client Reputation Intelligence Platform, die Bedrohungsvektoren, die über einen Zeitraum von 90 Tagen die Finanzdienstleistungsbranche in Visier genommen haben, zeigt

Abb. 2: Aufteilung aus der Akamai Client Reputation Intelligence Platform, die Bedrohungsvektoren, die über einen Zeitraum von 90 Tagen die Finanzdienstleistungsbranche in Visier genommen haben, zeigt

In Bezug auf Compliance muss die Bedeutung des Digital Operational Resilience Act (DORA), einer umfassenden EU-Verordnung, die dem europäischen Finanzsektor und einigen ihrer Drittservice-Anbieter Verpflichtungen auferlegt, betont werden. Ähnlich wie bei der Datenschutz-Grundverordnung (DSGVO) könnte DORA zu einem Beispiel für die Resilienzregelung werden, das andere Länder, einschließlich der USA, bei der Ausarbeitung von Vorschriften für den Finanzsektor berücksichtigen werden.

Schutzmaßnahmen

Die Bedrohung durch Shadow-APIs und Angriffe, mit denen Zugriffskontrollen umgangen werden können, ist eine entscheidende Herausforderung, die aus Innovationen, die Kunden unterstützen sollen, entstanden ist. Die Branche muss:

Nicht autorisierte APIs, unabhängig davon, ob sie kundenseitig oder intern sind, schnell erkennen

Sie im Bezug auf Angriffe oder Missbrauch überwachen

Prozesse zur Untersuchung von Vorfällen etablieren

Richtlinien zur Schadensbegrenzung automatisieren

Die gleichen Empfehlungen im Bezug auf Transparenz und Reaktionen gelten für Probleme wie Kontoübernahmen, Risiken durch Finanzanbieter, Web-Scraping und Phishing. Diese auf die Edge gerichteten Angriffsformen eignen sich hervorragend, um mit Hilfe der Top 10 der OWASP-Sicherheitsrisiken und des MITRE ATT&CK Frameworks Schulungen, Basismesswerte und Testpläne für Red-Team- und Penetrationstestgruppen zu entwickeln.

Finanzinstitute können ebenfalls das Tool ATT&CK Navigator als Vorlage für eine Purple-Team-Übung basierend auf einer bestimmten Bedrohung wie CL0P nutzen. (Purple Teams führen simulierte Angriffe durch, um Sicherheitsschwachstellen im Netzwerk eines Unternehmens zu finden und dessen Sicherheit zu verbessern.)

Aktuelle Abwehrmechanismen

Da DDoS nach wie vor einer der größten Bedrohungsvektoren ist, muss die Finanzdienstleistungsbranche sicherstellen, dass sie über aktuelle Pläne gegen Layer-3- und Layer-4- (Infrastruktur) und Layer-7-Angriffe (Web) verfügt. Hilfreiche Übungen umfassen die Validierung von Playbooks und die Verfolgung der Angriffstrends hinsichtlich der Größe und Geschwindigkeit von Angriffen, um Ihr Risiko anhand der aktuellen Möglichkeiten zu bewerten.

Außerdem ist es ratsam, ein Kriterium für die Durchführung technischer Übungen zu bestimmen. Wenn Sie beispielsweise in den letzten drei Quartalen keinen Angriff erlebt haben, sollten Sie eine Live-Übung durchführen.

Die Erkennung von Web-Scrapern, die Kunden- oder Website-Informationen sammeln, um betrügerische Phishing-Websites zu erstellen, und eine schnelle Reaktion darauf sind von entscheidender Bedeutung. Um das zu erreichen, stehen eine Reihe von Tools und Services zur Verfügung, und es ist wichtig, Ihr Team zur Betrugsprävention bei der Entwicklung Ihres Prozesses/Ihrer Lösung einzubeziehen.

Finanzdienstleister bereiten sich auf neue PCI DSS-Anforderungen vor

Schließlich müssen Finanzinstitute sich mit der zunehmenden Aufmerksamkeit von Cyberkriminellen und Regulierungsbehörden in Bezug auf ihre JavaScript-Umgebungen auseinandersetzen. Auch wenn dieser Bereich in der Vergangenheit nicht stark gefährdet war, sollten Sie frühzeitig handeln, damit Ihnen richtigen Kontrollen zur Einhaltung der kürzlich veröffentlichten Richtlinie PCI DSS v4.0 zur Verfügung stehen, um eine Krise zu verhindern.

Außerdem sollten Sie eng mit Ihrer Rechtsabteilung zusammenarbeiten, um Richtlinien zu aktualisieren, die die neuen Vorschriften in Bereichen wie Resilienz umfassen.

Weitere Informationen

Der vollständige Bericht enthält regionale Snapshots und technische Einblicke, die in diesem Artikel nicht behandelt wurden. Wir hoffen, dass diese Erkenntnisse es Ihnen ermöglichen, mit Partnern über ROI und Risiken zu sprechen und dass die Daten Ihnen effektive taktische Ansätze bieten, um Ihr Finanzinstitut und Ihre Kunden vor Bedrohungen zu schützen.

Bleiben Sie auf dem Laufenden über unsere neuesten Forschungsergebnisse, indem Sie unseren Security Research Hub.