Lo que está en juego con la innovación: tendencias de ataque a los servicios financieros

Editorial y comentario adicional de Cheryl Chiodi

Resumen ejecutivo

Los ataques a API y aplicaciones web en el sector de los servicios financieros han crecido un 65 % si comparamos el segundo trimestre de 2022 con el de 2023, lo que representa un total de 9 mil millones de ataques en 18 meses. Esto se debe en parte a la búsqueda activa por parte de los grupos de ciberdelincuentes de vulnerabilidades de día cero y de primer día como vías de intrusión inicial.

Los servicios financieros siguen observando un aumento de ataques DDoS de capa 3 y capa 4, y han superado a los videojuegos como el segmento más afectado. Este aumento parece deberse al espectacular aumento del poder de las botnets de máquina virtual y al hacktivismo prorruso motivado por el conflicto entre Rusia y Ucrania.

La región de Europa, Oriente Medio y África (EMEA) representa el 63,52 % de los eventos DDoS de capa 3 y capa 4, continuando con la tendencia de "cambio regional" observada el año pasado. El número de ataques contra esta región casi ha duplicado el de la siguiente región más afectada. Suponemos que esto se debe a los intereses políticos y financieros de los grupos atacantes contra los bancos europeos. Además, esto demuestra la facilidad con la que los adversarios pueden cambiar rápidamente su foco de atención.

Aunque el sector de los servicios financieros tiene menos scripts de terceros que otros (30 %), es propenso a ataques como el robo de información web. Sin embargo, las instituciones de servicios financieros están empezando a adoptar soluciones para cumplir con los nuevos requisitos de las Normas de seguridad de datos del Sector de las tarjetas de pago (PCI DSS) v4.0.

El número cada vez mayor de solicitudes de bots maliciosos (1,1 billones), que aumentó en un 69 %, ilustra el asedio constante contra los clientes de los servicios financieros y sus datos mediante ataques como el robo de cuentas y los riesgos que plantean los agregadores financieros.

El informe sobre el estado de Internet (SOTI) de los servicios financieros de 2023 no solo reafirmó las tendencias de amenazas conocidas observadas a lo largo de la investigación en materia de seguridad de este año, sino que también proporcionó algunos conocimientos únicos sobre sector. El informe se basa tanto en el tráfico de amenazas contra el que nos defendemos como en las mejores prácticas que hemos aprendido de nuestros clientes.

Tendencias destacadas: Ataques web en auge

Un cambio notable que hemos observado es la clasificación del sector de los servicios financieros en relación con los ataques distribuidos de denegación de servicio (DDoS). Este año, el sector de los servicios financieros ocupa el primer puesto en ataques DDoS , mientras que permanece en el tercer puesto en ataques a aplicaciones web y API, y en el primero en phishing.

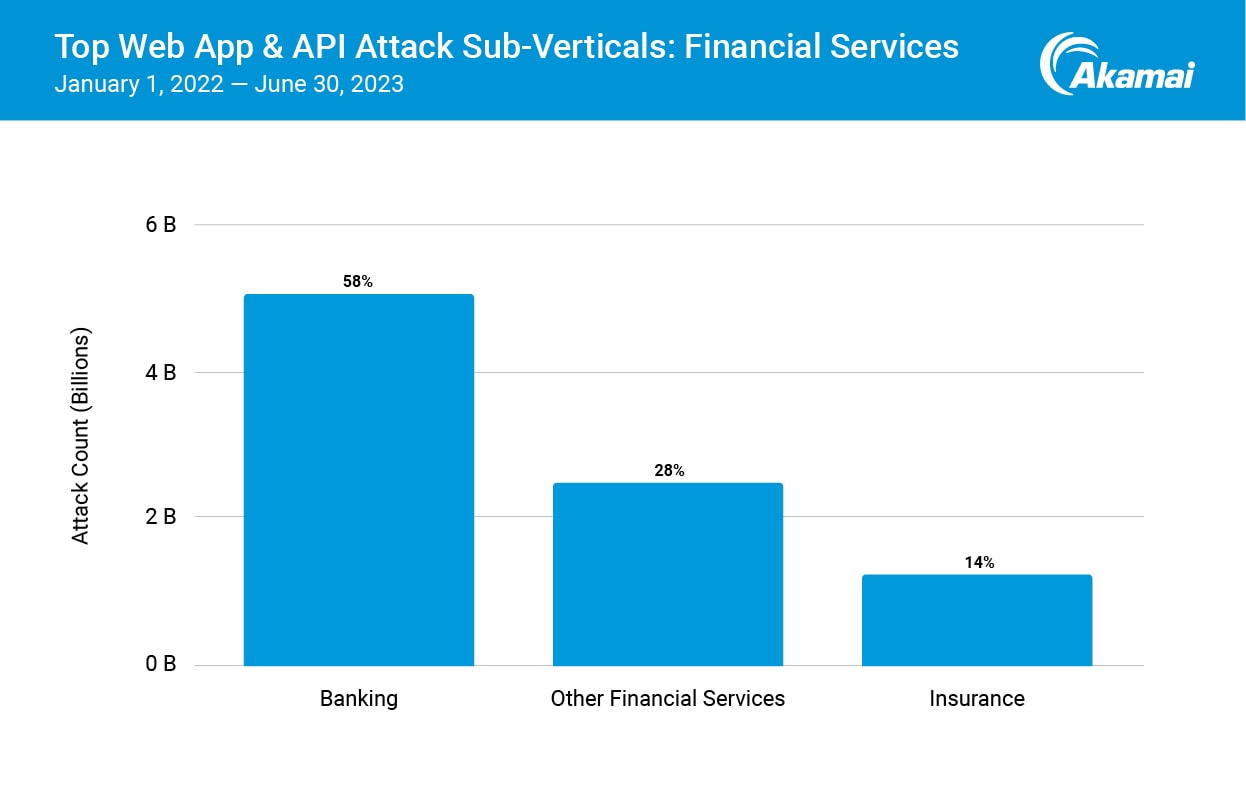

Por primera vez en este informe, hemos dividido los servicios financieros en subsectores (Figura 1). Este examen más en profundidad de los ataques a API y aplicaciones web en el sector de los servicios financieros ha revelado que los bancos están soportando la mayor parte de los ataques web (58 %), seguidos de otras empresas de servicios financieros, como entidades de tecnología financiera, mercados de capitales, propiedad y responsabilidad civil y empresas de pago y crédito (28 %).

Las compañías de seguros representan el 14 % del tráfico de API y aplicaciones web dentro de los subsectores de los servicios financieros. Estos aumentos generales tienen su origen en el incremento de las vulnerabilidades de las aplicaciones web disponibles públicamente, que son propicias para la explotación y el abuso. En nuestro informe SOTI anterior, Atravesando las brechas de seguridad, se señalaba que el 2022 fue un año récord en ataques contra aplicaciones web y API debido a la aparición de fallos de seguridad críticos como la vulnerabilidad ProxyNotShell (CVE-2022–41040).

Fig. 1: Los bancos se ven gravemente afectados por los ataques web debido al tipo de datos que poseen; no obstante, otras organizaciones de servicios financieros, como las entidades de tecnología financiera, los mercados de capitales, etc., también se ven afectadas de forma significativa

Fig. 1: Los bancos se ven gravemente afectados por los ataques web debido al tipo de datos que poseen; no obstante, otras organizaciones de servicios financieros, como las entidades de tecnología financiera, los mercados de capitales, etc., también se ven afectadas de forma significativa

Ataques DDoS: un creciente problema de seguridad

Los ataques DDoS de capa 7 son un problema cada vez mayor para las aplicaciones financieras. Los ciberdelincuentes están estableciendo nuevos récords y realizan esfuerzos constantes para mejorar sus operaciones de ataque y redes, así como sus tácticas, técnicas y procedimientos (TTP) para combatir unas defensas más sólidas. Algunas de las características más comunes que hemos observado en muchos ataques DDoS a gran escala son:

IP/subred y países altamente distribuidos

Numerosas fuentes de ataque, como proveedores de servicios en la nube infectados o arrendados, nodos de salida Tor y nodos proxy anónimos/abiertos

Inundaciones GET

Direcciones URL no almacenables en caché, como la página de inicio, direcciones URL aleatorias y terminales de inicio de sesión

Suplantación de IP por parte de atacantes avanzados que crean botnets detrás de ISP residenciales, redes de operadores de telefonía móvil o redes universitarias.

Ataques dinámicos y adaptables basados en las respuestas de los defensores

En el caso de los ataques DDoS de capa 3 y capa 4, los servicios financieros han superado al sector de los videojuegos y se han convertido en el sector que más ataques recibe, con un total del 29,25 % de los eventos de ataque. Los ataques DDoS han sido durante mucho tiempo las armas más poderosasde los ciberdelincuentes, capaces de causar interrupciones masivas del servicio, pérdidas financieras catastróficas e interrupciones en los recursos y operaciones de una red en cualquier momento.

Continúan los ataques contra los clientes de los servicios financieros

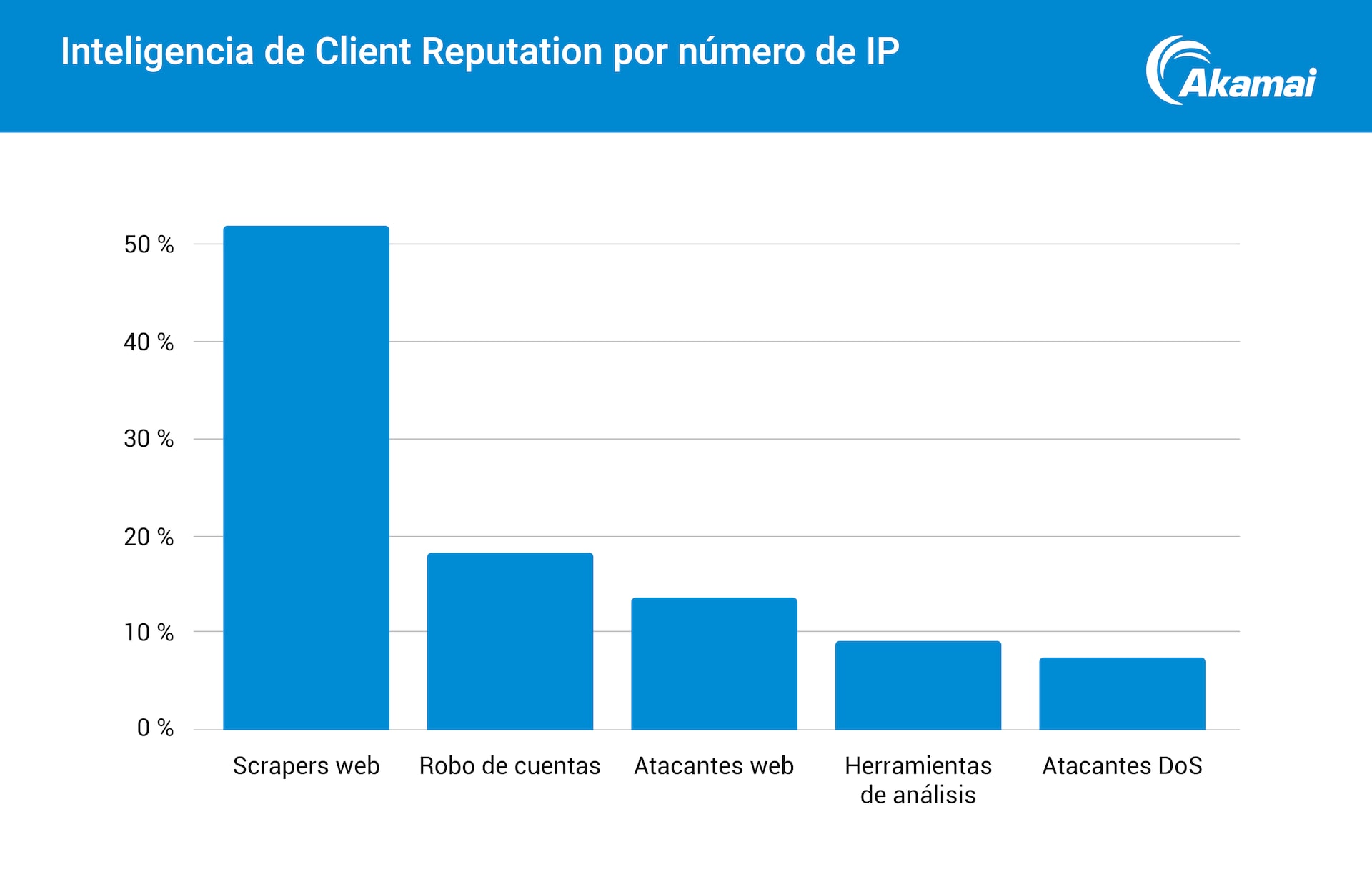

En este informe SOTI, hemos revisado una tendencia sobre la que informamos en 2022 que muestra el enfoque de los atacantes en los clientes. Hemos observado que si bien el robo de cuentas tomaba la delantera el año pasado, más del 50 % de los IP que se dirigen a los servicios financieros este año están relacionados con los scrapers web (Figura 2). Estas herramientas automatizadas se utilizan para recopilar información de sitios web y crear réplicas exactas de sitios para fines de phishing y, posteriormente, engañar a los usuarios para que divulguen su información confidencial.

Fig. 2: Distribución desde la plataforma de inteligencia Client Reputation de Akamai, que muestra vectores de amenazas dirigidos al sector de los servicios financieros durante un periodo de 90 días

Fig. 2: Distribución desde la plataforma de inteligencia Client Reputation de Akamai, que muestra vectores de amenazas dirigidos al sector de los servicios financieros durante un periodo de 90 días

En cuanto al cumplimiento, es esencial destacar el reglamento sobre la resiliencia operativa digital (DORA), un reglamento amplio de la UE que impondrá obligaciones al sector financiero europeo y a algunos de sus proveedores de servicios externos. De manera similar a lo que ha ocurrido con el marco de protección de datos de la UE (el Reglamento General de Protección de Datos), DORA podría convertirse en un ejemplo de regulación de la resiliencia que cumplirán otros países, incluidos los Estados Unidos, al desarrollar normas para el sector financiero.

Medidas de protección

La amenaza de las API en la sombra y los ataques que eluden el control de acceso constituyen un desafío crítico que surge de la innovación en el respaldo a los clientes. El sector debe:

Detectar rápidamente las API no autorizadas, tanto las internas como las del cliente

Supervisar si se producen ataques o usos indebidos

Establecer procesos para investigar incidentes

Automatice las políticas de mitigación

Las mismas recomendaciones de visibilidad y respuesta se aplican a los problemas relacionados con el robo de cuentas, los agregadores financieros, el scraping web y el phishing; estos problemas del Edge conforman un área amplia en la que se puede utilizar las 10 principales vulnerabilidades según OWASP y el marco de MITRE ATT&CK para desarrollar medidas de formación, mediciones estándar de madurez y planes de prueba para grupos de penetración/simulación de ciberataques.

Las instituciones financieras también pueden utilizar la herramienta ATT&CK Navigator como plantilla para realizar un ejercicio del equipo morado basado en una amenaza específica como CL0P. (Los equipos morados llevan a cabo ataques de simulación para detectar debilidades de seguridad en el perímetro de una organización con el objetivo de mejorar su seguridad).

Defensas actualizadas

Dado que los ataques DDoS siguen siendo un vector de amenaza importante, el sector de los servicios financieros debe asegurarse de contar con planes actualizados para los ataques de capa 3, capa 4 (infraestructura) y capa 7 (web). Entre los ejercicios más valiosos se incluyen la validación de estrategias y el seguimiento de las tendencias de ataque, tanto en tamaño como en velocidad, para evaluar el riesgo en función de las capacidades actuales.

Además, es aconsejable determinar un desencadenante para realizar ejercicios técnicos. Por ejemplo, si no ha sufrido ningún ataque en los últimos tres trimestres, debe realizar un ejercicio en vivo.

Es crucial detectar y reaccionar con rapidez ante los scrapers web que recopilan información de clientes o sitios web con el fin de crear sitios de phishing fraudulentos. Hay una serie de herramientas y servicios para lograrlo y es importante que colabore con su equipo de prevención de fraudes al desarrollar su proceso o solución.

Los servicios financieros se preparan para el nuevo requisito del estándar PCI DSS

Por último, las instituciones financieras deben abordar la creciente atención que prestan tanto los ciberdelincuentes como las entidades reguladoras a sus entornos JavaScript. Aunque esta área no ha sido considerada de alto riesgo en los registros de riesgos en el pasado, debe actuar con anticipación para disponer de los controles correctos y cumplir con el estándar PCI DSS v4.0 publicado recientemente para evitar una crisis.

También debe colaborar estrechamente con su departamento jurídico para actualizar las políticas que abordan las nuevas normativas sobre áreas como la resiliencia.

Más información

El informe completo incluye datos regionales y análisis técnicos detallados que no se han incluido en este artículo. Esperamos que esta información le permita mantener conversaciones con los partners sobre el retorno de la inversión (ROI) y el riesgo, y que los datos le proporcionen enfoques tácticos eficaces para defender a su institución financiera y a sus clientes de las amenazas.

Manténgase informado sobre nuestra investigación más reciente visitando nuestro centro de investigaciones sobre seguridad.