혁신의 중대성: 금융 서비스 업계의 공격 트렌드

편집 및 추가 설명: 셰릴 치오디(Cheryl Chiodi)

핵심 요약

금융 서비스 업계의 웹 애플리케이션 및 API 공격은 2023년 2분기에 2022년 2분기 대비 65%가 증가해 18개월 동안 약 90억 건이 발생했습니다. 이는 사이버 범죄 그룹이 제로데이 취약점과 원데이 취약점을 초기 침입 경로로 적극 활용했기 때문입니다.

금융 서비스는 레이어 3 및 레이어 4 DDoS 공격이 지속적으로 증가하고 있으며, 게임 업계를 제치고 가장 많은 공격을 받은 업종으로 부상했습니다. 이러한 증가는 가상 머신 봇넷의 위력이 급격히 증가하고 러시아와 우크라이나 분쟁으로 인해 친러시아 핵티비즘이 큰 영향을 주었기 때문인 것으로 보입니다.

EMEA(Europe, Middle East, and Africa) 지역은 레이어 3 및 레이어 4 DDoS 이벤트의 63.52%를 차지하며 작년에 이어 ‘지역적 이동’의 트렌드를 이어갔습니다. 이 지역에 대한 공격 건수는 다음 상위 지역 공격 건수의 거의 두 배에 달했습니다. 이는 공격자 그룹이 유럽 은행에 대한 재정적, 정치적 동기를 가지고 있기 때문인 것으로 추정됩니다. 또한 공격자들이 얼마나 쉽게 주의를 돌릴 수 있는지를 잘 보여줍니다.

금융 서비스 업계는 다른 업계에 비해 써드파티 스크립트가 적은 편이지만(30%) 웹 스키밍 같은 공격에 노출되기 쉽습니다. 그러나 금융 서비스 기관은 PCI DSS(Payment Card Industry Data Security Standard) v4.0의 새로운 요구 사항을 준수하기 위해 솔루션을 도입하기 시작했습니다.

69% 급증한 악성 봇 요청 건수(1조 1,000억 건)는 계정 탈취와 금융 애그리게이터에 의한 리스크 같은 공격을 통해 금융 서비스 고객과 데이터에 대한 공격이 계속되고 있음을 보여줍니다.

2023년 금융 서비스 SOTI(State of the Internet) 보고서는 올해 보안 리서치를 통해 확인된 익숙한 위협 트렌드를 재확인했을 뿐만 아니라 몇 가지 고유한 부문별 인사이트를 제공했습니다. 본 보고서는 Akamai가 방어하는 위협 트래픽과 고객으로부터 얻은 모범 사례를 기반으로 작성되었습니다.

주목할 만한 트렌드: 웹 공격 증가

주목할 만한 변화는DDoS(Distributed Denial-of-Service)공격 대상에서 금융 서비스 업계의 순위입니다. 올해 금융 서비스 업계는 DDoS(Distributed Denial-of-Service) 공격 분야 중 1위를 차지한 반면, 웹 애플리케이션 및 API 공격에서는 3위, 피싱 공격에서는 1위를 차지했습니다.

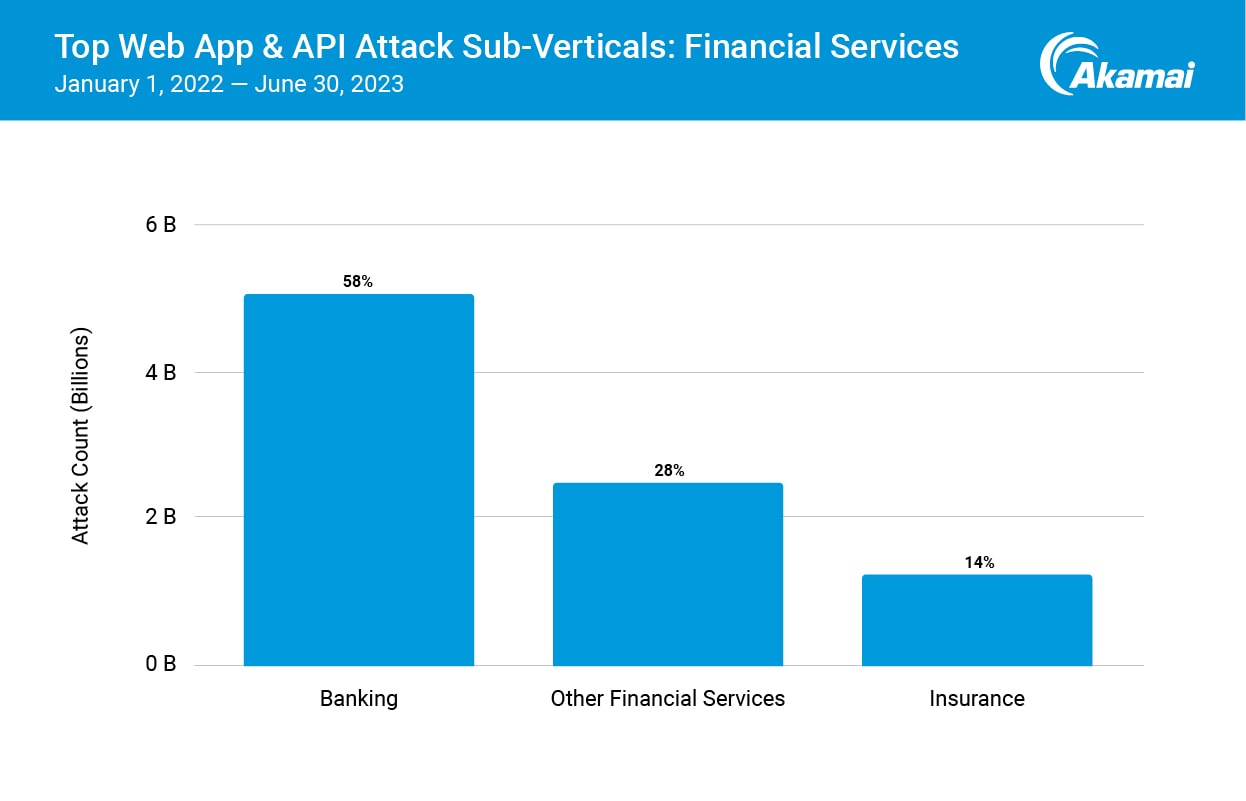

본 보고서에서는 처음으로 금융 서비스를 하위 업계로 분류했습니다(그림 1). 금융 서비스의 웹 애플리케이션 및 API 공격에 대한 심층 조사 결과, 은행이 58%로 가장 많은 웹 공격을 받고 있으며 핀테크, 자본 시장, 손해보험, 결제 및 대출 회사 같은 기타 금융 서비스 회사가 28%로 그 뒤를 잇고 있습니다.

보험 회사는 금융 서비스 하위 업계 내에서 웹 애플리케이션 및 API 트래픽의 14%를 차지합니다. 이와 같은 전반적인 증가의 원인은 악용 및 남용 가능성이 높은 공개적으로 이용 가능한 웹 애플리케이션 취약점이 급증했기 때문입니다. Akamai의 지난 SOTI 보고서인 '보안 격차의 허점'에서는 ProxyNotShell 취약점(CVE-2022-41040)과 같은 중대한 보안 취약점의 출현으로 인해 2022년이 웹 애플리케이션 및 API 공격이 기록적으로 많은 해였다고 강조한 바 있습니다.

그림 1: 은행은 보유한 데이터의 종류로 인해 웹 공격으로부터 심각한 영향을 받고 있으며 핀테크, 자본 시장 등과 같은 다른 금융 서비스 기업도 상당한 영향을 받고 있습니다.

그림 1: 은행은 보유한 데이터의 종류로 인해 웹 공격으로부터 심각한 영향을 받고 있으며 핀테크, 자본 시장 등과 같은 다른 금융 서비스 기업도 상당한 영향을 받고 있습니다.

DDoS 공격: 보안 우려의 증가

레이어 7 DDoS 공격은 금융 애플리케이션에서 점점 더 큰 문제가 되고 있습니다. 사이버 범죄자들은 새로운 기록을 세우며 공격 운영, 네트워크, TTP(Tactics, Technique, Procedure)를 개선해 더 강력한 방어에 맞서기 위해 끊임없이 노력하고 있습니다. 여러 대규모 DDoS 공격에서 관찰된 가장 일반적인 특징은 다음과 같습니다.

고도로 분산된 IP/서브넷 및 국가

감염/임대 클라우드 서비스 사업자, Tor 출구 노드, 익명/개방형 프록시 노드 등 풍부한 공격 소스

GET 플러드

홈페이지, 임의의 URL, 로그인 엔드포인트 등 캐싱할 수 없는 URL

가정용 ISP, 이동통신사 네트워크 또는 대학 네트워크 뒤에 봇넷을 생성하는 지능형 공격자의 IP 스푸핑.

보안팀 직원의 대응에 따른 동적 및 적응형 공격

레이어 3 및 레이어 4 DDoS 공격의 경우, 금융 서비스가 게임 업계를 제치고 공격 이벤트의 29.25%를 차지하며 가장 많은 공격을 받는 업계가 되었습니다. DDoS 공격은 오랫동안 사이버 범죄자들의 가장 강력한 무기로 사용되어언제든 대규모 서비스 중단, 치명적인 금전적 손실, 네트워크 리소스 및 운영 중단을 초래할 수 있습니다.

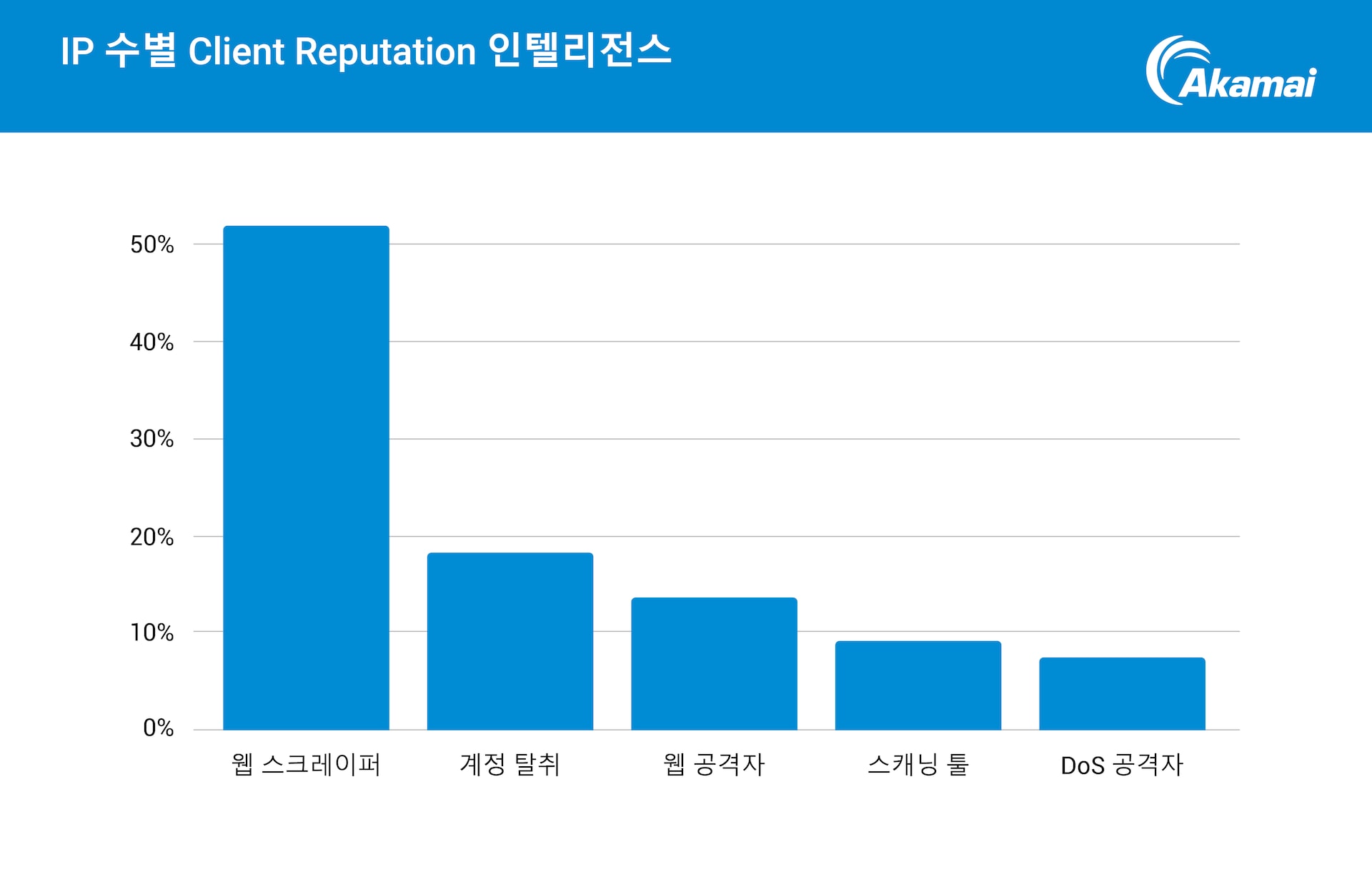

그림 2: 90일 동안 금융 서비스 업계를 표적으로 삼은 위협 기법을 보여주는 Akamai Client Reputation 인텔리전스 플랫폼의 분포도

그림 2: 90일 동안 금융 서비스 업계를 표적으로 삼은 위협 기법을 보여주는 Akamai Client Reputation 인텔리전스 플랫폼의 분포도

컴플라이언스와 관련하여 중점적으로 살펴야 할 부분은 유럽 금융 부문과 일부 써드파티 서비스 사업자에 의무를 부과하는 포괄적인 EU 규정인DORA(Digital Operational Resilience Act)입니다. EU 데이터 보호 프레임워크(General Data Protection Regulation)의 경우와 마찬가지로 미국을 포함한 기타 국가들은 금융 부문에 대한 룰을 개발할 때 DORA를 안정성 관련 규정으로 참조할 수 있습니다.

보호 조치

고객 지원을 위한 혁신에서 발생하는 중요한 과제로 섀도 API와 접속 제어 우회 공격이 있습니다. 업계의 필수 조치:

고객 대면용이나 내부용에 관계없이 악성 API를 신속하게 탐지합니다.

공격이나 남용이 있는지 모니터링합니다.

인시던트 조사를 위한 프로세스를 구축합니다.

방어 정책을 자동화합니다.

계정 탈취, 금융 애그리게이터, 웹 스크레이핑, 피싱과 관련된 문제에도 가시성 및 대응에 대한 동일한 권장 사항이 적용되며, 이러한 엣지 관련 문제는 레드팀/침투 테스트 그룹을 위한 교육, 성숙도 기준 측정, 테스트 계획을 개발하기 위해 OWASP 상위 10대 리스크 및 MITRE ATT&CK 프레임워크를 활용하기에 좋은 영역입니다.

금융 기관도 ATT&CK Navigator 툴을 템플릿으로 사용해 CL0P등의 특정 위협에 기반한 퍼플 팀 연습을 실행할 수도 있습니다. (퍼플팀은 보안 강화를 목표로 기업의 경계에서 보안 약점을 찾기 위해 시뮬레이션 공격을 수행합니다.)

최신 방어

DDoS가 계속해서 주요 위협 기법으로 이용되고 있기 때문에 금융 서비스 업계는 레이어 3 및 레이어 4(인프라)와 레이어 7(웹) 공격에 대한 최신 계획을 수립해야 합니다. 플레이북을 검증하고 공격의 규모와 속도에 대한 공격 트렌드를 추적해 현재 기능을 기반으로 리스크를 평가하는 것도 유용한 연습이 될 수 있습니다.

또한 기술 연습을 수행하기 위한 트리거를 결정하는 것이 좋습니다. 예를 들어, 지난 3분기 동안 공격을 경험하지 않았다면 실제 훈련을 실시해야 합니다.

사기성 피싱 사이트를 만들 목적으로 고객이나 웹 사이트 정보를 수집하는 웹 스크레이퍼를 탐지하고 신속하게 대응해야 합니다. 이를 위한 다양한 툴과 서비스가 있으며, 프로세스/솔루션을 개발할 때 사기 방지 팀과 협력해야 합니다.

금융 서비스의 새로운 PCI DSS 요건 준비

마지막으로, 금융 기관은 자바스크립트 환경에 대한 사이버 범죄자와 규제 당국의 관심이 높아짐에 따라 이에 대응해야 합니다. 이 영역은 과거에는 리스크 기관의 관심도가 높지 않았지만, 최근 발표된 PCI DSS v4.0을 준수할 수 있는 올바른 제어 기능을 조기에 구축해 위기를 예방해야 합니다.

또한 법무 부서와 긴밀히 협력해 복원력과 같은 영역에 대한 새로운 규정을 다루는 정책을 업데이트해야 합니다.

자세히 알아보기

전체 보고서에는 이 글에서 다루지 않은 지역별 스냅샷과 기술 심층 분석이 포함되어 있습니다. 이러한 인사이트를 통해 파트너와 ROI 및 리스크에 대해 대화를 나누고, 데이터를 통해 금융 기관과 고객을 위협으로부터 방어할 수 있는 효과적인 전술적 접근 방식을 찾을 수 있기를 바랍니다.

최신 리서치 결과를 계속 받아보려면 Akamai의 보안 리서치 허브를방문하시기 바랍니다.