CL0P Ransomware Group이 악용하는 MOVEit SQLi 제로데이(CVE-2023-34362)

작성자: 오리 데이비드(Ori David), 샘 틴클렌버그(Sam Tinklenberg), 막심 자보드칙(Maxim Zavodchik), 오피르 하파즈(Ophir Harpaz)

핵심 요약

2023년 5월 31일, Progress Software는 이전에 알려지지 않았던 MOVEit Transfer 와 MOVEit Cloud 소프트웨어의 취약점을 고객에게 경고하기 시작했습니다. 공격자들은 CVE-2023-34362로 지정된 SQL 인젝션(SQLi) 취약점을 적극적으로 악용했습니다.

Mandiant의 보고서에 따르면 이 취약점의 악용 시도는 2023년 5월 27일에 탐지되었습니다. 같은 날 Akamai 연구원들은 Akamai의 금융 고객에 대한 악용 시도를 탐지했고, 이 공격은 Akamai Adaptive Security Engine으로 차단되었습니다.

이 공격 캠페인은 CL0P라는 랜섬웨어 그룹의 소행으로 밝혀졌습니다. 이 그룹은 러시아 또는 동유럽에 기반을 둔 것으로 보이며, 데이터를 탈취해 피해자에게 금전을 갈취하는 것으로 알려져 있습니다.

공격자는 SQLi 취약점을 악용해 사용자 지정 ASP.NET 웹 셸(LEMURLOOT)을 배포하고 추가 공격을 위해 피해자의 네트워크에 자리잡도록 합니다.

작성 당시 악용에 관한 전체 정보는 공개되지 않았습니다. 하지만 Akamai Security Intelligence Group의 분석과 Progress 보안 팀과의 협력을 통해, Adaptive Security Engine이 악용 시도로부터 고객을 보호하고 있음이 확인되었습니다.

타임라인

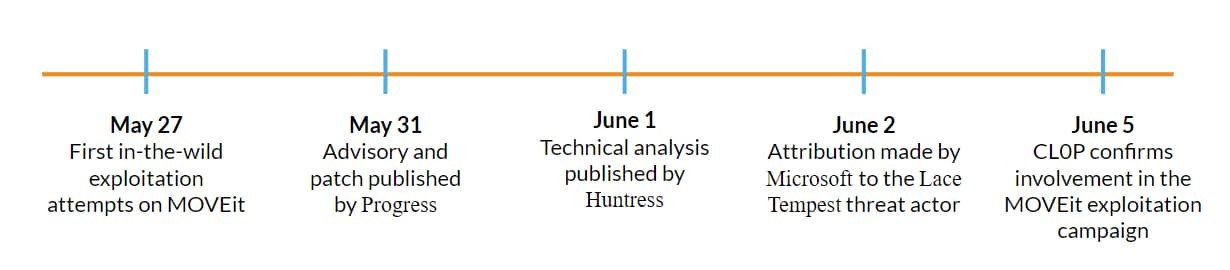

그림 1: MOVEit 악용 캠페인의 이벤트 타임라인

그림 1: MOVEit 악용 캠페인의 이벤트 타임라인

2023년 5월 31일, Progress Software는 MOVEit Transfer 및 MOVEit Cloud의 제로데이 취약점에 대한 권고문을 발표하고, 공격자들이 이 취약점을 적극적으로 악용해 인터넷 기반 서버를 감염시키고 있음을 고객들에게 알리기 시작했습니다(그림 1).

이 알림은 취약한 서버에 저장된 민감한 파일을 탈취하기 위해 취약점을 악용한 대규모 악용 캠페인이 확인된 이후에 전달되었습니다. Mandiant 에 따르면 이 취약점의 악용 시도는 2023년 5월 27부터 관측되었습니다. 취약점에 대해 기술 분석을 수행한 Huntress는 취약점이 실제로 서버에서 전체 원격 코드 실행으로 이어질 수 있음을 보여주었습니다.

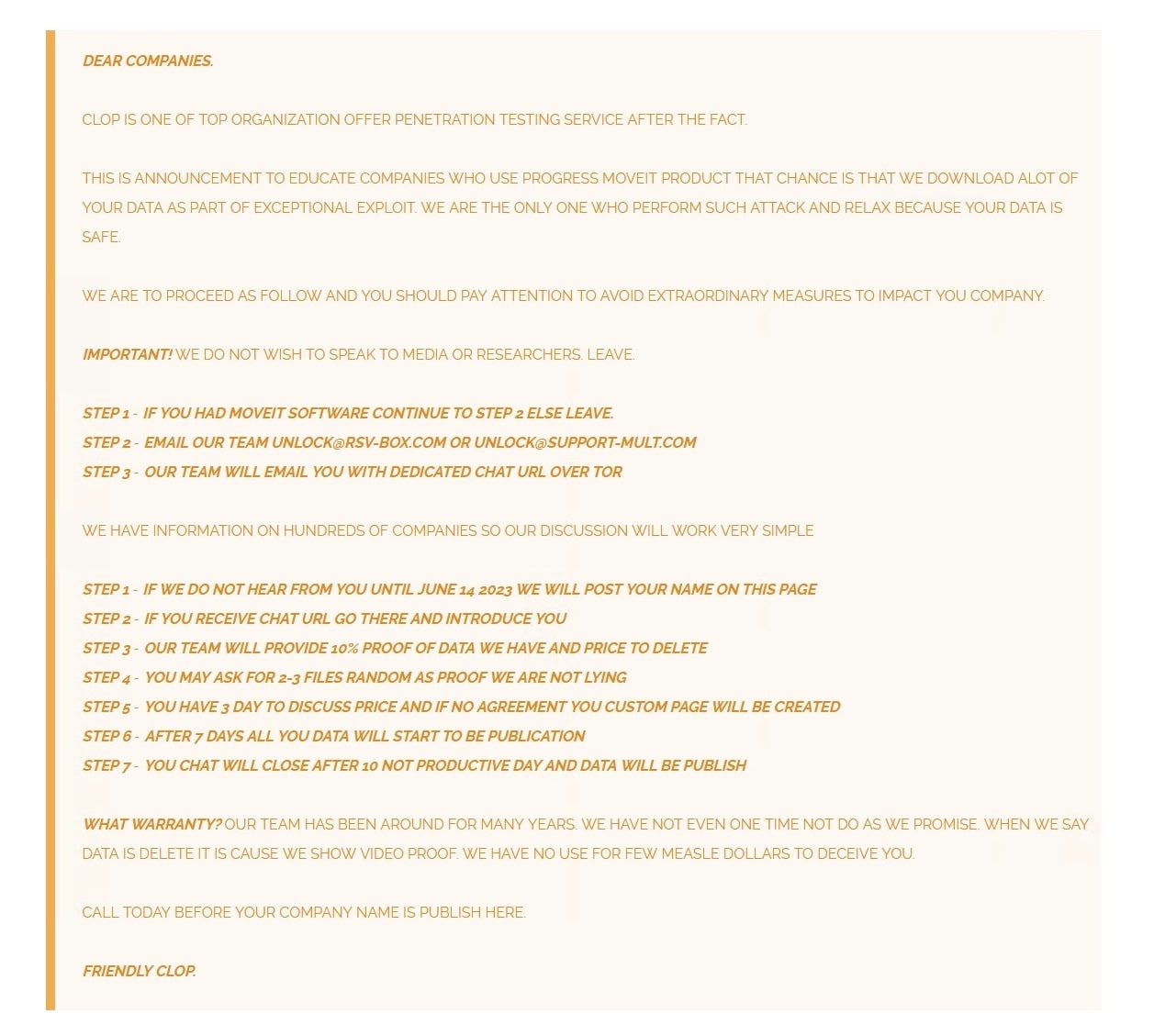

2023년 6월 2일 Microsoft는 이 공격이 Lace Tempest 그룹의 소행임을 공식적으로 밝혔고, 6월 5일 CL0P가 블로그에 이 캠페인에 대한 성명을 발표하면서 해당 사실이 최종적으로 확인되었습니다(그림 2).

그림 2: CL0P 랜섬웨어 그룹이 MOVEit 캠페인에 참여했음을 인정

그림 2: CL0P 랜섬웨어 그룹이 MOVEit 캠페인에 참여했음을 인정

공격의 범위

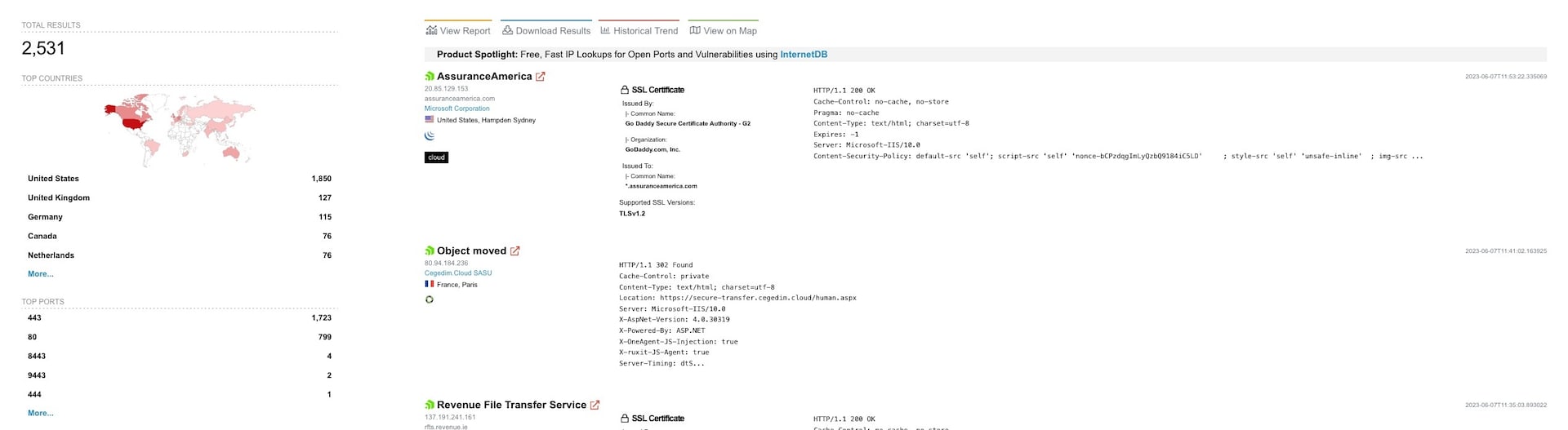

공격이 이미 알려지고 조사에 착수했을 당시 Shodan은 MOVEit을 실행하는 약 2,500개의 인터넷 기반 서버를 확인했습니다(그림 3).

그림 3: Shodan의 쿼리에 따르면 2,500개 이상의 인터넷 기반 서버가 취약한 버전의 MOVEit을 실행하는 것으로 나타났습니다.

그림 3: Shodan의 쿼리에 따르면 2,500개 이상의 인터넷 기반 서버가 취약한 버전의 MOVEit을 실행하는 것으로 나타났습니다.

Progress Software는 MOVEit를 실행하는 모든 서버가 취약하며, 대규모 공격 당시 패치가 존재하지 않았다고 밝혔습니다. 따라서 피해자 수가 상당하다고 볼 수 있습니다. 이미 여러 기업이 유출 사실을 확인했으며 앞으로 더 많은 사례가 드러날 것입니다.

악용 체인

이 취약점에 대해 많은 정보가 발표되었습니다. 그러나 악용에 관한 세부 정보는 아직 완전히 공개되지 않았습니다. 다만 지금까지 공개된 정보와 Akamai Security Intelligence Group의 분석, 로그에서 확인된 데이터를 활용해 moveitisapi.dll이 SQLi를 수행하는 데 어떻게 사용되는지 확실하게 파악할 수 있었습니다.

또한 Progress 보안 팀과의 정보 공유 세션에서 감염 징후(IOC)와 관련된 분석과 기타 정보를 공유했습니다. 이번 회의를 통해 Akamai Adaptive Security Engine이 이 공격으로부터 양사의 고객을 보호하고 앞으로도 보호할 수 있음을 확인할 수 있었습니다.

패치를 적용할 수 있을 만큼 충분한 시간이 지나면 분석과 악용 체인에 대한 자세한 내용을 공개할 수 있을 것입니다.

작전 은폐

CL0P 그룹은 탐지와 분석을 어렵고 복잡하게 만들기 위해 여러 번의 시도를 감행했습니다.

첫째, 업로드된 웹 셸의 이름은 "human2.aspx"로, 웹 인터페이스를 구축하는 정상적인 MOVEit 파일의 이름인 "human.aspx"와 매우 유사했습니다.

둘째, 웹 셸에 접속하려면 "X-siLock-Comment" 헤더를 통해 암호를 전송해야 했습니다. 헤더가 누락되었거나 암호가 올바르지 않은 경우 웹 셸은 404 Not Found 응답을 반환합니다. 웹 셸을 찾는 가장 쉬운 방법은 간단한 GET 요청을 보내는 것입니다. 페이지가 존재하지 않으면 404가 반환됩니다. 웹 셸에서 404를 반환하도록 하는 것은 가장 쉬운 발견에 방해가 될 뿐입니다. 몇 가지 추가 단계를 통해 웹 셸의 404 응답과 서버의 일반 404 응답을 비교하여 두 응답의 차이를 확인할 수 있습니다.

셋째, 웹 셸을 제어하고 악용을 전송하는 데 사용된 헤더가 MOVEit의 원래 헤더 이름과 매우 유사한 이름을 사용했습니다. 예를 들어 "X-siLock-Comment"는 웹 셸 암호를 전송하는 데 사용되었습니다. MOVEit 데이터베이스의 다른 정보는 “X-siLock-Step2”와 “X-siLock-Step3” 같은 비슷한 이름의 헤더를 통해 유출되었습니다.

악용 탐지

악용 시도는 여러 가지 방법으로 확인할 수 있습니다.

알려진 침해 지표(IOC)

Progress Software 와 보안 커뮤니티는 IP 주소, 파일 해시, YARA 룰 등 다양한 호스트 및 네트워크 기반 IOC를 발표했습니다.

네트워크 관리자는 네트워크 트래픽과 IIS 로그를 검사하고 네트워크의 자산을 스캔해 알려진 IOC를 찾고 악용된 머신을 식별할 수 있습니다.

Adaptive Security Engine 고객은 WAF 로그에서 악용 징후가 있는지 검사할 수 있습니다. MOVEit 호스트가 표적으로 지정된 경우 “/moveitisapi/moveitisapi.dll”을 노리는 SQLi 공격 그룹 트리거가 표시됩니다.

위협 탐색

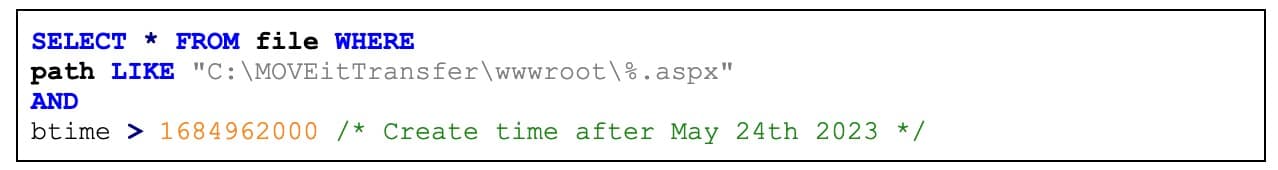

취약한 소프트웨어를 실행하는 서버는 알려진 IOC가 탐지되지 않더라도 비정상적인 동작을 조사하고 검사해야 합니다. 예를 들어 공격자가 사용한 페이로드를 검사한 결과, 서버의 루트 디렉터리인 <DriveLetter>: MOVEitTransfer\wwwroot\에 aspx 웹 셸이 드롭되는 것을 확인할 수 있었습니다.원래 공격 캠페인에 배포된 웹 셸의 이름은 human2.aspx였지만 이 지표는 쉽게 바뀔 수 있습니다.

정적 IOC에만 의존하는 대신, 취약한 서버에 이상 징후 기반 위협 탐색 방법을 사용하는 것이 좋습니다. 이 사례의 경우 MOVEit 서버의 루트 디렉터리를 확인해 최근에 생성된 aspx 파일을 찾는 접근 방식을 취할 수 있습니다. aspx 파일은 상대적으로 정적이며 일반적으로 수정 또는 생성되지 않으므로, 새로 파일이 추가되면 의심하고 조사해야 합니다. 추가 의심스러운 파일 경로가 초기 Progress 주의보와 최근 CISA #StopRansomware 권고에 게시되었습니다.

Akamai Guardicore Segmentation 고객은 그림 4의 Insight 쿼리를 사용해 이러한 파일을 찾을 수 있습니다.

그림 4: 최근에 생성된 aspx 파일을 찾는 Insight 쿼리

그림 4: 최근에 생성된 aspx 파일을 찾는 Insight 쿼리

드라이브 문자(C:\)와 설치 경로는 다를 수 있으며, 이 쿼리에서는 기본 설치 경로만 다룹니다.

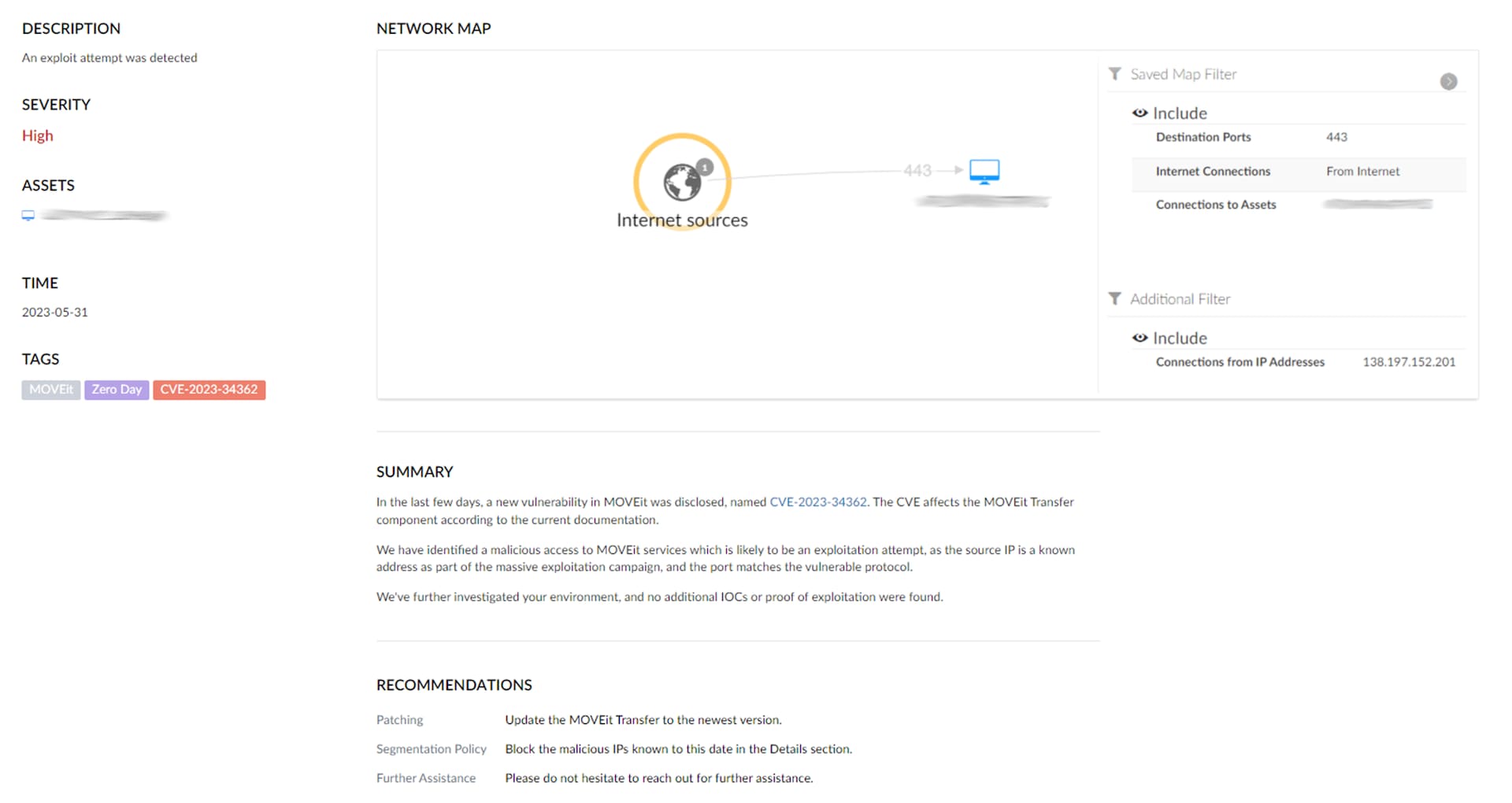

Akamai의 매니지드 위협 탐지 서비스인 Akamai Hunt는 공격 캠페인과 관련된 취약한 자산, 악용 시도, IOC를 탐지하기 위해 고객사 환경을 철저히 스캔했습니다. MOVEit 구성요소가 발견될 경우, Hunt 연구원들이 관련 팀에 정보를 제공하고 즉시 위협을 방어할 수 있도록 지원했습니다(그림 5).

그림 5: 고객 환경에서 탐지된 MOVEit 악용 시도에 대한 Hunt 알림

그림 5: 고객 환경에서 탐지된 MOVEit 악용 시도에 대한 Hunt 알림

방어

안타깝게도 소프트웨어 취약점을 완전히 없앨 수는 없지만, 기업은 많은 노력을 기울임으로써 이러한 종류의 유출로부터 스스로를 보호할 수 있습니다.

인터넷 기반 서버 매핑

보안팀 직원은 공격을 방어하기 전에 먼저 어떤 민감한 인터넷 기반 애플리케이션이 실행되고 있는지 파악해야 합니다. MOVEit의 경우 Progress는 취약한 고객 모두에게 취약점을 통보했습니다. 하지만 여전히, 외부에 노출된 공격표면을 인식하고 인터넷에 노출된 모든 민감한 애플리케이션을 식별해야 합니다. 이러한 애플리케이션을 식별한 후에는 다음 방어 단계를 통해 애플리케이션의 감염 리스크를 줄일 수 있습니다.

인터넷 접속 제한

공격표면을 줄이는 것이 최우선입니다. 정당한 이유 없이 애플리케이션에 무단으로 인터넷 접속을 한다면, ZTNA(Zero Trust Network Access)나 기존 VPN 제품을 통해 달성할 수 있는 사용자 기반 접속 제어로 애플리케이션을 보호해야 합니다.

일부 사용 사례에서 무단 인터넷 접속이 필요한 경우 별도의 외부 애플리케이션 서버를 실행하고, 서버에 저장되거나 서버에서 접속할 수 있는 데이터를 제한하고, 내부 네트워크와 최대한 분리하는 것이 좋습니다. 이렇게 하면 애플리케이션 서버가 유출되더라도 피해 반경이 제한됩니다.

WAF로 악용 차단

웹 인터페이스가 있는 애플리케이션은 비정상적이고 의심스러운 요청을 차단하고 이전에 알려지지 않은 제로데이 취약점의 악용을 잠재적으로 차단할 수 있으므로 WAF 뒤에 배치해야 합니다.

현재 악용 체인에 대한 지식과 이해에 따르면 Akamai Adaptive Security Engine은 SQLi 공격 그룹의 이러한 공격을 방어해 줍니다. 특히, Adaptive Security Engine이 공격자가 SQLi 취약점을 악용하지 못하도록 차단한 사례를 확인했습니다. 차단된 요청은 알려진 IOC에 나열된 IP에서 발생했습니다.

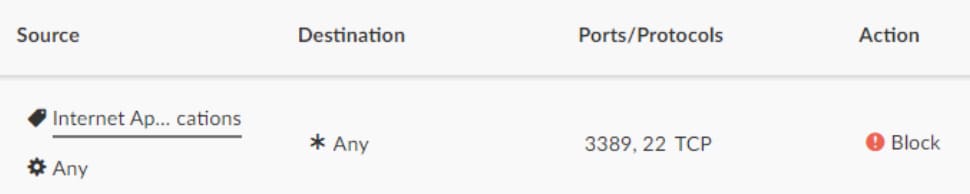

세그멘테이션으로 측면 이동 차단

인터넷 기반 서버는 공격자가 네트워크에 침투하는 진입점이 될 수 있습니다. 이러한 지식을 바탕으로 해당 서버를 적절하게 처리하고 별도의 세그먼트에 보관해 네트워크 내부에서 공격자의 측면 이동 능력을 제한해야 합니다.

예를 들어, 관리 포트를 통해 인터넷 기반 서버의 모든 아웃바운드 연결을 차단하는 룰을 만들 수 있습니다(그림 6).

Fig.6: 측면 이동 시도를 차단하는 Akamai Guardicore Segmentation의 샘플 룰

Fig.6: 측면 이동 시도를 차단하는 Akamai Guardicore Segmentation의 샘플 룰

이렇게 하면 공격자가 서버에 침입해도 관련 포트를 통해 측면 이동할 수 없습니다. 중요한 애플리케이션과 기타 관리 포트를 포함하는 추가 룰을 만들어 이러한 서버의 공격표면을 최대한 제한해야 합니다. 이러한 룰은 정상적인 네트워크 운영을 방해할 수도 있으므로, 룰을 만든 후 일상적인 운영에 필요한 기존 트래픽에 제외 항목을 추가할 때는 신중하게 적용해야 합니다.

이후 조치

MOVEit은 MFT(Managed File Transfer) 서비스에 대한 제로데이 취약점을 악용하는 또 다른 사례입니다. CL0P 랜섬웨어 그룹은 이러한 종류의 활동으로 악명을 떨치고 있으며, 이전에는 GoAnywhere, SolarWinds Serv-U, Accellion의 취약점을 악용해 데이터를 훔치고 피해자로부터 금전을 갈취하며 다른 인터넷 기반 애플리케이션의 추가적인 취약점도 악용했습니다.

실제로 네트워크에 최고의 MFT 솔루션 이 설치되어 있다면, 이 글을 읽고 있는 지금 이 순간에도 전 세계 어딘가에서 고도로 숙련되고 의욕적인 해커가 이러한 애플리케이션을 연구하고 보안 허점을 찾기 위해 노력하고 있을 가능성이 높습니다. CL0P 그룹이 새로운 악용 캠페인을 시작하는 것은 시간 문제인 것으로 보이며, 다른 그룹도 이를 빠르게 뒤따를 것으로 예상됩니다.