©2025 Akamai Technologies

コンテンツ・デリバリー・ネットワーク(CDN)サービスのグローバルリーダーである Akamai Technologies, Inc.(NASDAQ:AKAM)は、本日、「2015 年第 4 四半期インターネットの現状 – セキュリティレポート」を発表しました。この四半期レポートでは、Akamai Intelligent Platform™ で観察された悪意のある活動に関する分析と知見、さらには、グローバルなクラウドセキュリティへの脅威の現状の詳細をお読みいただけます。同レポートは、 www.stateoftheinternet.com/security-report からダウンロードできます。

「DDoS およびウェブアプリケーション攻撃の脅威は去っていません。各四半期における Akamai の顧客に対する攻撃の数は急増し続けています。本第 4 四半期では、第 3 四半期と比較して、ウェブアプリケーション攻撃の数は 28% 増加、DDoS 攻撃は 40% 増加しています」と、Akamai のセキュリティ部門の Senior Vice President and General Manager である Stuart Scholly は述べています。「そして、悪意のある攻撃者の数も減っていません。悪意のある攻撃者は、防御システムがダウンするときを狙って、同じターゲットを何度も繰り返し攻撃します」

第 4 四半期では、DDoS 攻撃が繰り返し行われるのが当たり前になりました。第 4 四半期においてターゲットとなった顧客 1 人あたりへの平均攻撃回数は 24 回に上っています。3 つのターゲットが、それぞれ 100 回を超す攻撃を受け、ある顧客は 188 回の攻撃にさらされました。平均すると、1 日あたり 2 回を超す攻撃を受けたことになります。

DDoS 攻撃の概況

第 4 四半期において、Akamai は、ルーテッドソリューションにおいて3,600 件以上の DDoS 攻撃を緩和しました。これは 1 年前に発生した攻撃数の 2 倍を超す数です。これらの攻撃の大半は、ストレッサー/ブーターベースのボットネットを利用したものでした。DDoS-for-hire(DDoS 攻撃請負)攻撃は、そのトラフィックを増大するためにリフレクション手法に大きく依存しており、大規模な攻撃を生成する能力はありません。実際、大規模攻撃の数は 1 年前と比較して減少しました。また、通常、ストレッサー/ブーターサイトには利用する時間に制限があります。これが、平均攻撃期間がわずか 15 時間未満に減少した一因となっています。

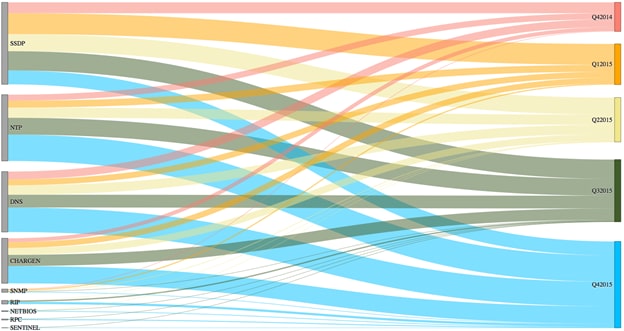

リフレクション DDoS 攻撃、2014 年第 4 四半期 - 2015 年第 4 四半期

左の軸に見られるように、SSDP、NTP、DNS、CHARGEN は、最も一般的なリフレクション攻撃ベクトルとして常に利用されてきました。右の軸に示すとおり、リフレクション攻撃の利用は、2014 年第 4 四半期以来、劇的に増加しています

左の軸に見られるように、SSDP、NTP、DNS、CHARGEN は、最も一般的なリフレクション攻撃ベクトルとして常に利用されてきました。右の軸に示すとおり、リフレクション攻撃の利用は、2014 年第 4 四半期以来、劇的に増加しています

複数の四半期にわたって、インフラストラクチャレイヤー(レイヤー 3 および 4)に対する攻撃が最も多くなっており、第 4 四半期に観察された攻撃の 97% を占めています。2015 年第 4 四半期における DDoS 攻撃の 21% には、UDP フラグメントが含まれています。この攻撃の一部は、結果としてリフレクションベースの攻撃における増幅の直接要因となっています。リフレクションベースの攻撃は、主に CHARGEN、DNS、および SNMP プロトコルの悪用から発生し、そのすべてが大きなペイロードを持つ可能性があります。

NTP 攻撃と DNS 攻撃の数が、第 3 四半期と比較して劇的に増加しています。DNS リフレクション攻撃は 92% 増加し、悪意のある攻撃者がセキュリティ(DNSSEC)が組み込まれたドメインを悪用しようとする傾向が見られました。通常、これらのレスポンスデータは比較的大きいものだからです。NTP(約 57% 増加)は、NTP リフレクションリソースが徐々に枯渇してきているという事実にも関わらず、前四半期と比べよく利用されました。

その他の傾向としては、マルチベクトル攻撃の利用が増加していることが挙げられます。2014 年第 2 四半期には、DDoS 攻撃のうちマルチベクトルだったのは 42% でしたが、2015 年第 4 四半期には、DDoS 攻撃の 56 % がマルチベクトル攻撃でした。大半のマルチベクトル攻撃で使用されているベクトルの数は 2 種類だけでしたが(すべての攻撃の 35%)、第 4 四半期に見られた攻撃のうち、3% は 5~8 種類のベクトルを使用しています。

第 4 四半期における最大規模の攻撃では、最大 309 ギガビット/秒(Gbps)および 2 億 200 万パケット/秒(202 Mpps)のピークを記録しました。この攻撃は、ソフトウェアおよびテクノロジー業界の顧客を標的としたもので、XOR および BillGates ボットネットを発生源とする SYN、UDP、および NTP 攻撃の、通常では見られない組み合わせが使用されました。同攻撃は、執拗に繰り返された攻撃の一部であり、被害者は、8 日間にわたって 19 回も標的とされました。 さらに、1 月初めにも再び攻撃が行われました。

第 4 四半期における攻撃の半数以上(54%)は、ゲーム会社を対象としたものであり、23% が、ソフトウェアおよびテクノロジー業界を攻撃対象としたものでした。

DDoS 攻撃に関する統計

2014 年第 4 四半期との比較

- DDoS 攻撃の総数が 148.85% 増加

- インフラストラクチャレイヤー(レイヤー 3 および 4)に対する攻撃が 168.82% 増加

- 平均攻撃時間が 49.03% 減少:14.95 時間対 29.33 時間

- 100 Gbps を超える攻撃数が 44.44% 減少:5 件対 9 件

2015 年第 3 四半期との比較

- DDoS 攻撃の総数が 39.89% 増加

- インフラストラクチャレイヤー(レイヤー 3 および 4)に対する攻撃が 42.38% 増加

- 平均攻撃時間が 20.74% 減少:14.95 時間対 18.86 時間

- 100 Gbps を超える攻撃数が 37.5% 減少:5 件対 8 件

ウェブアプリケーション攻撃

前四半期ではウェブアプリケーション攻撃の数が 28% 増加しましたが、HTTP と HTTPS を介して実行されたウェブアプリケーション攻撃の割合は、2 四半期にわたって比較的安定しており、HTTP を介した攻撃は、第 3 四半期の 88%に対し第 4 四半期は89%となっています。

第 4 四半期に最も見られた攻撃ベクトルは、LFI(41%)、SQLi(28%)、および PHPi(22%)であり、XSS(5%)と Shellshock(2%)が続きます。また、残り 2% は、RFI、MFU、CMDi、および JAVAi 攻撃が占めます。HTTP と HTTPS を介した攻撃ベクトルの相対分布は、PHPi を除いてほぼ同じでした。PHPi は、HTTPS を介した攻撃のうちわずか 1% でした。

第 4 四半期におけるウェブアプリケーション攻撃の 59% は小売業者を対象としたものでした。それに対して、第 3 四半期は 55% でした。次に多かった攻撃対象は、メディア & エンターテインメント業界とホテル & 旅行業界で、それぞれ 10% でした。これは、第 3 四半期からの変化を示しています。第 3 四半期には、金融サービス業界が 2 番目に多く標的にされた業界でしたが(攻撃の 15%)、第 4 四半期にはわずか 7% でした。

前四半期からの変わらぬ傾向として、米国が、ウェブアプリケーション攻撃の主要な攻撃元(56%)であり、かつ最大の攻撃対象(77%)でした。ブラジルは、その次に大きい攻撃元(6%)であり、かつ攻撃対象(7%)でした。これは、大規模なクラウド Infrastructure-as-a-Service(IaaS)プロバイダーがブラジルで新しいデータセンターを開設したことに関連していると思われます。Akamai は、同データセンターの開設以来、ブラジルから、特に当該データセンターから送信される悪意のあるトラフィックの量が大幅に増加したことを検知しています。これらの攻撃の大半は、あるブラジルの小売業の顧客を攻撃対象としていました。

Akamai は、第 4 四半期レポートのために、ウェブアプリケーション攻撃トラフィックの攻撃元トップ 10 を ASN (AS番号)によって特定し、それぞれの攻撃タイプ、ペイロード、頻度を分析しました。その他興味深い攻撃のトップ 10、およびそれらのペイロードについての説明は、セクション 3.6 に記載しています。

ウェブアプリケーション攻撃に関する統計

2015 年第 3 四半期との比較

- ウェブアプリケーション攻撃の総数が 28.10% 増加

- HTTP を介したウェブアプリケーション攻撃が 28.65% 増加

- HTTPS を介したウェブアプリケーション攻撃が 24.05% 増加

- SQLi 攻撃が 12.19% 増加

スキャニングとプロービング活動

悪意のある攻撃者は、スキャナーとプロービングによって攻撃対象を調査してから、攻撃を開始します。Akamai Intelligent Platform の防御線から取得したファイアウォールデータを利用した分析によれば、最も調査に利用されることが多いポートは、Telnet(24%)、NetBIOS(5%)、MS-DS(7%)、SSH(6%)、SIP(4%)でした。スキャニング元のトップ 3 はすべてアジアにあることが、ASN によって判明しました。また、悪用しようとするリフレクター(NTP、SNMP、SSDP など)のスキャニングが活発に行われていることも確認できました。

ASN によって主要リフレクションソースに注目することにより、最も悪用されたネットワークリフレクターは、中国およびその他アジア諸国にあることが分かりました。ほとんどの SSDP 攻撃は、家庭の接続から行われる傾向にありますが、一般的に言って、NTP、CHARGEN、および QOTD は、それらのサービスが実行されるクラウド・ホスティング・プロバイダーからのものです。最も悪用されたリフレクターは、SSDP および NTP でした(それぞれ 41%)。CHARGEN(6%)と RPC(5%)がそれに続きます。その次が、SENTINEL と QOTD でした(それぞれ 4%)。

レポートをダウンロードする

「2015 年第 4 四半期インターネットの現状 – セキュリティレポート」は、www.stateoftheinternet.com/security-report から無料でダウンロードできます。

stateoftheinternet.com について

Akamai の stateoftheinternet.com では、オンライン接続とサイバーセキュリティのトレンドに加え、関連する統計指標(インターネットの接続速度、ブロードバンドの普及状況、モバイル利用状況、システム停止、サイバー攻撃、脅威など)に関する見解を提供する目的のコンテンツと情報を公開しています。stateoftheinternet.com にアクセスすると、Akamai の「インターネットの現状 - セキュリティレポート(接続とセキュリティ)」の最新版とアーカイブを読むことができます。また、変化の激しいインターネット環境の現状を整理していただくために、Akamai のデータをビジュアル化したものや、その他の情報源が掲載されています。

Akamai について

コンテンツ・デリバリー・ネットワーク(CDN)サービスのグローバルリーダーとして、Akamai は、インターネットを高速で確実、かつ安全なものとしてお客様がご利用いただけるようにします。Akamai のウェブパフォーマンス、モバイルパフォーマンス、クラウドセキュリティ、メディア・デリバリー・ソリューションは、デバイスや場所に関係なく、革新的な方法で消費者、企業、エンターテインメントの体験を最高のものにします。www.akamai.com/jp/ja/ または blogs.akamai.com/jp/ および Twitter の @akamai_jp をご覧ください。