©2025 Akamai Technologies

全球内容交付、应用优化及云安全服务领域首屈一指的供应商阿卡迈技术公司(Akamai Technologies, Inc.,以下简称:Akamai)(NASDAQ:AKAM)今天宣布发布《2015年第四季度互联网发展状况安全报告》。本季度报告深入分析和洞悉了整个Akamai智能平台(Akamai Intelligent Platform™)检测到的恶意活动,并详细介绍了全球云安全威胁态势。详细报告可在此下载: www.stateoftheinternet.com/security-report.

Akamai安全事业部高级副总裁兼总经理Stuart Scholly表示:“DDoS和Web应用程序攻击的威胁不会消失。每个季度,这些对Akamai客户的攻击数量都在持续激增。本季度与第三季度相比,Web应用程序攻击的数量上升了28%,而DDoS攻击上升了40%。恶意攻击者不会让步。他们反复攻击相同的目标,寻找防御系统可能发生故障的时机。”

DDoS攻击活动一览

在2015年第四季度,Akamai在整个路由解决方案中共抵御了超过3600次DDoS攻击,是一年前攻击数量的两倍多。这些攻击的绝大部分来自于基于stresser/booter的僵尸网络。这些雇佣式DDoS攻击主要依赖于反射技术来推动其流量,且无法生成大型攻击。因此,与一年前相比,我们观察到的大型攻击数量有所减少。此外,stresser/booter站点在其使用方面通常具有时间限制,从而使得平均攻击持续时间减少到15个小时以内。

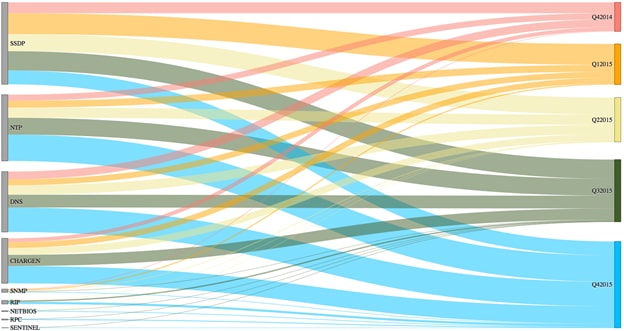

反射式DDoS攻击,2014 年第四季度 - 2015 年第四季度

如左轴所示,SSDP、NTP、DNS和CHARGEN一直是最常见的反射攻击向量;如右轴所示,自2014年第四季度以来,反射攻击的使用大幅增加。

如左轴所示,SSDP、NTP、DNS和CHARGEN一直是最常见的反射攻击向量;如右轴所示,自2014年第四季度以来,反射攻击的使用大幅增加。

基础架构层(第3 & 4层)攻击在多个季度均居于主导地位,并占2015年第四季度检测到的攻击总量的97%。在2015年第四季度,21%的DDoS攻击包含UDP Fragments攻击。这其中有一些是反射攻击的放大因素所造成的直接效果,主要是由CHARGEN、DNS和SNMP协议的滥用所导致的,所有这些均可能存在很大的有效负载。

与2015年第三季度相比,NTP和DNS攻击数量大幅增加。由于恶意攻击者试图滥用具有内置安全性的域(DNSSEC),且这些域通常提供更大的响应数据,DNS反射式攻击因此增加了92%,。尽管NTP反射资源随着时间的推移已经耗尽,但与上一季度相比,四季度的NTP更流行,增幅近57%。

2015年第四季度的另一个趋势是多向量攻击的增加。在2014年第二季度,仅42%的DDoS攻击是多向量的;但在2015年第四季度,56%的DDoS攻击是多向量。在第四季度检测到的大多数的多向量攻击仅使用了两个向量(占所有攻击的35%),而3%的攻击使用了五到八个向量。

第四季度最大的攻击峰值达到了309千兆每秒(Gbps)和2.02亿个数据包每秒(Mpps)。这种攻击的目标是软件和技术行业的客户,使用了来源于XOR和BillGates僵尸网络的SYN、UDP和NTP攻击的非常见组合。这种攻击属于持续攻击活动的一部分,受害者在八天时间内遭受了19次攻击,并从一月初开始不断遭到其他攻击。

第四季度超过一半的攻击(54%)以游戏公司为目标,23%的攻击以软件和技术行业为目标。

DDoS指标

与2014年第四季度相比

- DDoS攻击总数增加148.85%

- 基础架构层(第3 & 4层)攻击增加168.82%

- 平均攻击持续时间延长49.03%:由14.95小时增加至29.33小时

- 超过100 Gbps的攻击减少44.44%:由9次降低至5次

与2015年第三季度相比

- DDoS攻击总数增加39.89%

- 基础架构层(第3 & 4层)攻击增加42.38%

- 平均攻击持续时间延长20.74%:由14.95小时增加至18.86小时

- 超过100 Gbps的攻击减少37.5%:由8次降低至5次

Web应用攻击活动

虽然Web应用攻击数量与上一季度相比增加了28%,但通过HTTP与HTTPS发送的Web应用攻击的百分比却在两个季度保持相对一致:第四季度通过HTTP发送的Web应用攻击为89%,第三季度通过HTTP发送的为88%。

本季度最常检测到的攻击向量是LFI(41%)、SQLi(28%)和PHPi(22%),其次是XSS(5%)和Shellshock(2%)。其余的2%由RFI、MFU、CMDi和JAVAi攻击构成。除了PHPi以外,通过HTTP与HTTPS发送的攻击向量的相对分布很相似;PHPi仅占通过HTTPS发送的攻击的1%。

第四季度Web应用攻击有59%以零售商为目标,而第三季度此比例为55%。媒体与娱乐、酒店与旅游行业是第二最常被攻击的目标,各占攻击的10%。这表示与第三季度相比有所变化,在第三季度金融服务行业是第二最常被攻击的行业(占攻击的15%),而2015年第四季度金融服务行业仅占攻击的7%。

美国是Web应用攻击的主要来源(56%)和最常被攻击的目标(77%),该趋势自2015年第三季度起便在开始延续。巴西是第二大攻击源(6%)以及第二大最常被攻击的国家(7%),这似乎与一个大型的云基础设施即服务(IaaS)提供商在此处开设了新的数据中心相关。自从开设数据中心以来,Akamai便发现来自巴西的恶意流量开始大幅增长,特别是来自前面提及的数据中心。大部分此类攻击针对的是零售行业中的巴西客户。

在2015年第四季度报告中,我们通过ASN确定了10大Web应用攻击流量来源,并分析了相关的攻击类型、有效负载和频率。第3.6节描述了10 个更有趣的攻击以及其有效负载。

Web应用攻击指标

与2015年第三季度相比

- Web应用攻击总数增加28.10%

- 通过HTTP发送的Web应用攻击增加28.65%

- 通过HTTPS发送的Web应用攻击增加24.05%

- SQLi攻击增加12.19%

扫描与探测活动

恶意攻击者在发动攻击前依靠扫描设备和探测手段对攻击目标进行侦察。我们在分析中使用了来自Akamai智能平台防御带的防火墙数据,发现用于侦察的最常见端口是Telnet(24%)、NetBIOS(5%)、MS-DS(7%)、SSH(6%)以及SIP(4%)。通过ASN我们确定了前三大扫描活动的来源都位于亚洲,我们同时还发现了滥用反射器的主动扫描活动,其中包括NTP、SNMP和SSDP。

通过查看按ASN确定的最常见反射来源,我们发现滥用程度最严重的网络反射器位于中国和其他亚洲国家/地区。大部分的SSDP攻击往往是来自家庭连接,而NTP、CHARGEN和QOTD通常来自运行这些服务的云托管提供商。SSDP和NTP反射器是最常被滥用的反射器,各占41%;其次是CHARGEN(6%)和RPC(5%);再次是SENTINEL和QOTD,各占4%。

下载报告

如欲免费下载《2015年第四季度互联网发展状况安全报告》,敬请访问 www.stateoftheinternet.com/security-report.

关于Akamai《互联网发展状况安全报告》

Akamai推出的 stateoftheinternet.com 网站旨在分享内容与信息,致力于提供有关在线连通性、网络安全趋势以及相关指标的深度见解,包括互联网连接速度、宽带普及率、移动利用率、断线率以及网络攻击与威胁。stateoftheinternet.com访问者可以查找当前及归档的Akamai互联网发展状况(连通性与安全)报告,公司发布的可视化数据及其他资源有助于公众了解不断变化的互联网状况。

关于Akamai

Akamai®是内容交付、应用优化及云安全服务(下一代内容分发网络)领域首屈一指的供应商。以Akamai Intelligent PlatformTM智能平台为核心,公司提供广泛的覆盖,无与伦比的可靠性、安全性、可视性和专业性。有了Akamai,与日趋移动化的世界的连接将不再复杂,客户的要求将得到全天候的支持,企业对云的应用也将更加安全。想要了解Akamai是如何在这个超级连接的世界中加速创新,请访问https://www.akamai.com/cn/zh 或 blogs.akamai.com。