©2025 Akamai Technologies

Akamai Technologies, Inc. (NASDAQ : AKAM), leader mondial dans le domaine des services de réseau de diffusion de contenu (CDN), annonce aujourd’hui le lancement de son rapport « État des lieux de la sécurité sur Internet » du 4e trimestre 2015. Ce rapport trimestriel, qui offre une analyse et des informations sur les activités malveillantes observées sur l’Akamai Intelligent Platform™, ainsi qu’une vue détaillée du paysage mondial des menaces de sécurité dans le cloud, est téléchargeable sur www.stateoftheinternet.com/security-report

« La menace des attaques DDoS et d’applications Web n’est pas près de disparaître. Chaque trimestre, le nombre d’attaques visant des clients Akamai continue à augmenter. Ce trimestre, le nombre d’attaques d’applications Web a fait un bond de 28 % tandis que les attaques DDoS ont augmenté de 40 % par rapport au 3e trimestre », a déclaré Stuart Scholly, Senior Vice President et General Manager, Security Business Unit d’Akamai. « Et les cybercriminels ne sont pas près de s’arrêter. Ils visent inlassablement les mêmes cibles, en espérant pouvoir exploiter une faille éventuelle. »

Les attaques DDoS répétées ont été nombreuses au cours du 4e trimestre : en moyenne, 24 attaques par client ciblé. Trois clients ont été la cible de plus de 100 attaques chacun et un client a subi 188 attaques, soit une moyenne de plus de deux par jour.

Le point sur les attaques DDoS

Au cours du 4e trimestre, Akamai a contré plus de 3 600 attaques DDoS sur la solution Routed, soit plus de deux fois plus que l’année précédente. Ces attaques s’appuyaient en grande majorité sur des botnets basés sur des stressers/booters. Ces attaques « DDoS-for-hire » reposent principalement sur des techniques de réflexion pour alimenter leur trafic, ce qui empêche la génération d’attaques de grande envergure. En conséquence, les méga-attaques ont été plus rares qu’il y a un an. De plus, l’utilisation des sites stresser/booter est généralement limitée dans le temps, ce qui a contribué à une diminution de la durée moyenne des attaques, qui est passée à un peu moins de 15 heures.

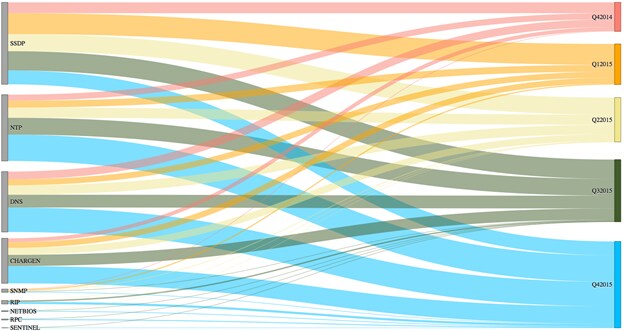

Attaques DDoS par réflexion, 4e trimestre 2014 - 4e trimestre 2015

Comme on peut le constater sur l’axe de gauche, SSDP, NTP, DNS et CHARGEN ont invariablement été utilisés comme vecteurs d’attaque par réflexion les plus courants. Et comme l’indique l’axe de droite, l’utilisation d’attaques de réflexion a considérablement augmenté depuis le 4e trimestre 2014.

Comme on peut le constater sur l’axe de gauche, SSDP, NTP, DNS et CHARGEN ont invariablement été utilisés comme vecteurs d’attaque par réflexion les plus courants. Et comme l’indique l’axe de droite, l’utilisation d’attaques de réflexion a considérablement augmenté depuis le 4e trimestre 2014.

Les attaques d’infrastructure (couches 3 et 4) sont prédominantes depuis plusieurs trimestres. Elles représentent 97 % des attaques observées au cours du 4e trimestre. Par ailleurs, 21 % des attaques DDoS contenaient des fragments UDP au 4e trimestre 2015. Ce qui résulte en partie du facteur d’amplification des attaques par réflexion, lié au détournement des protocoles CHARGEN, DNS et SNMP, dont les charges peuvent être très volumineuses.

Le nombre d’attaques NTP et DNS a considérablement augmenté par rapport au 3e trimestre. Les attaques par réflexion DNS ont augmenté de 92 % car les cybercriminels ont ciblé les domaines avec des fonctionnalités de sécurité intégrées (DNSSEC), offrant généralement des données de réponse plus volumineuses. Les attaques NTP, qui ont connu une augmentation de près de 57 %, ont gagné en popularité par rapport au trimestre précédent malgré le fait que les ressources de réflexion NTP ont diminué au fil du temps.

Autre tendance, l’utilisation accrue d’attaques à vecteurs multiples. Au 2e trimestre 2014, 42 % des attaques DDoS correspondaient à des attaques à plusieurs vecteurs. Au 4e trimestre 2015, ce nombre est passé à 56 %. Si la plupart des attaques multi-vectorielles n’utilisaient que deux vecteurs (35 % de toutes les attaques), 3 % des attaques observées au 4e trimestre exploitaient cinq à huit vecteurs.

L’attaque la plus massive au 4e trimestre a culminé à 309 gigabits par seconde (Gbit/s) et 202 millions de paquets par seconde (Mpps). Cette attaque ciblait un client dans le secteur des logiciels et des technologies et se basait sur une combinaison inhabituelle d’attaques SYN, UDP et NTP provenant des botnets XOR et BillGates. Elle faisait partie d’une série d’attaques au cours de laquelle la victime a été ciblée à 19 reprises sur une période de huit jours, avant de subir des attaques supplémentaires début janvier.

Plus de la moitié des attaques observées au 4e trimestre (54 %) ciblaient des entreprises de jeux vidéo et 23 % visaient le secteur des logiciels et des technologies.

Chiffres relatifs aux attaques DDoS

Comparaison avec le 4e trimestre 2014

- Nombre total d’attaques DDoS : +148,85 %

- Nombre d’attaques d’infrastructure (couches 3 et 4) : + 168,82 %

- Durée moyenne des attaques : - 49,03 % (passant ainsi de 29,33 à 14,95 heures)

- Nombre d’attaques de plus de 100 Gb/s : - 44,44 % (passant ainsi de 9 à 5)

Comparaison avec le 3e trimestre 2015

- Nombre total d’attaques DDoS : + 39,89 %

- Nombre d’attaques d’infrastructure (couches 3 et 4) : + 42,38 %

- Durée moyenne des attaques : - 20,74 % (passant ainsi de 18,86 à 14,95 heures)

- Nombre d’attaques de plus de 100 Gb/s : - 37,5 % (passant ainsi de 8 à 5)

Le point sur les attaques d’applications Web

Bien que le nombre d’attaques d’applications Web ait augmenté de 28 % au cours du dernier trimestre, le pourcentage de ces attaques lancées via HTTP et HTTPS est resté relativement stable depuis deux trimestres : 89 % via HTTP au 4e trimestre contre 88 % au 3e trimestre.

Les vecteurs d’attaque les plus fréquemment observés au cours de ce trimestre étaient LFI (41 %), SQLi (28 %) et PHPi (22 %), suivis de XSS (5 %) et Shellshock (2 %). Les 2 % restants concernaient des attaques RFI, MFU, CMDi et JAVAi. La distribution relative des vecteurs d’attaque entre HTTP et HTTPS était similaire, à l’exception de PHPi, qui n’a été observé que dans 1 % des attaques via HTTPS.

59 % des attaques d’applications Web observées au 4e trimestre visaient le secteur de la distribution, contre 55 % au 3e trimestre. Les secteurs des médias et du divertissement ainsi que de l’hôtellerie et du tourisme ont été les deuxièmes touchés, subissant chacun 10 % des attaques. C’est un changement par rapport au 3e trimestre, puisque le secteur des services financiers était alors le deuxième secteur le plus ciblé avec 15 % des attaques, contre seulement 7 % ce trimestre.

Comme au trimestre précédent, les États-Unis étaient à la fois la principale source d’attaques d’applications Web (56 %) et le pays le plus fréquemment ciblé (77 %). Le Brésil était la deuxième source d’attaques (6 %) ainsi que le deuxième pays le plus ciblé (7 %). Cela semblerait être lié au fait qu’un fournisseur de solutions IaaS (Infrastructure-as-a-Service) dans le cloud y a ouvert de nouveaux centres de données. Depuis l’ouverture des centres de données, Akamai a constaté une nette augmentation de la quantité de trafic malveillant provenant du Brésil. La plupart de ces attaques visaient un client brésilien dans le secteur de la distribution.

Dans ce rapport du 4e trimestre, les 10 principales sources d’attaques d’applications Web par ASN ont été identifiées et les types, charges et fréquences des attaques correspondantes analysées. Les 10 des attaques les plus intéressantes - et leurs charges – sont décrites dans la section 3.6 du rapport.

Chiffres relatifs aux attaques d’applications Web

Comparaison avec le 3e trimestre 2015

- Nombre total d’attaques d’applications Web : + 28,10 %

- Nombre d’attaques d’applications Web via HTTP : + 28,65 %

- Nombre d’attaques d’applications Web via HTTPS : + 24,05 %

- Nombre d’attaques SQLi : + 12,19 %

Activités d’analyse et de test

Les cybercriminels utilisent des outils d’analyse et de test pour effectuer une reconnaissance de leurs cibles avant de lancer des attaques. Les données de firewall de l’Akamai Intelligent Platform montrent que les ports les plus utilisés à des fins de reconnaissance étaient Telnet (24 %), NetBIOS (5 %), MS-DS (7 %), SSH (6 %) et SIP (4 %). D’après leur ASN, les trois principales sources d’activités d’analyse se trouvaient en Asie. Des recherches de réflecteurs à détourner ont été observées, notamment NTP, SNMP et SSDP.

En examinant les principales sources de réflexion par ASN, les réflecteurs de réseau les plus fréquemment détournés se trouvaient en Chine et dans d’autres pays d’Asie. Si la plupart des attaques SSDP proviennent de connexions à domicile, les attaques NTP, CHARGEN et QOTD émanent généralement de fournisseurs d’hébergement dans le cloud où ces services sont exécutés. Les réflecteurs SSDP et NTP ont été les plus fréquemment détournés (41 % chacun), suivis de CHARGEN (6 %) et RPC (5 %), puis de SENTINEL et QOTD (4 % chacun).

Télécharger le rapport

Le rapport « État des lieux de la sécurité sur Internet » du 4e trimestre 2015 est téléchargeable à l’adresse suivante : www.stateoftheinternet.com/security-report.

À propos de stateoftheinternet.com

Le site stateoftheinternet.com d’Akamai fournit du contenu et des informations destinés à présenter une vision claire de l’état des connexions, des tendances et des chiffres en matière de cybersécurité, par exemple la vitesse de connexion à Internet, le taux d’adoption du haut débit, l’utilisation mobile, les pannes, les cyberattaques et les menaces de sécurité. Les visiteurs de stateoftheinternet.com y trouveront la dernière version ainsi que les archives du rapport « État des lieux de l’Internet » d’Akamai (connectivité et sécurité), les visualisations de données de l’entreprise ainsi que d’autres ressources conçues pour présenter en contexte le paysage Internet en constante évolution.

A propos d’Akamai

Leader mondial des services de réseau de diffusion de contenu (CDN), Akamai offre à ses clients des performances Internet rapides, fiables et sécurisées. Les solutions avancées d'Akamai en matière de performances Web, performances mobiles, sécurité dans le cloud et diffusion multimédia révolutionnent la façon dont les entreprises optimisent les expériences des internautes, des entreprises et du divertissement sur tous les terminaux, partout dans le monde. Pour découvrir comment les solutions et l'équipe d'experts Internet d'Akamai aident les entreprises à accélérer leur croissance, rendez-vous sur le site www.akamai.fr ou sur le blog blogs.akamai.com, et suivez @Akamai sur Twitter.