猛威を振るうランサムウェア:進化する悪用手法と執拗なゼロデイの利用

エグゼクティブサマリー

ランサムウェアの脅威に用いられる攻撃手法には、懸念すべき変化が見られます。過去 6 か月間でゼロデイおよびワンデイの脆弱性を狙った攻撃が猛威を振るっており、2022 年第 1 四半期から 2023 年第 1 四半期までの間に被害件数が 143% 増加しています。

最近 GoAnywhere や MOVEitに対して行われた攻撃で見られるように、ランサムウェアグループでは、ファイルの内容を窃取し、主としてそれを人質に脅迫する手法がますます多く用いられるようになっています。

Akamai の調査によると、複数のランサムウェアグループの被害を受けた組織では、最初の攻撃から 3 か月以内に後続の攻撃を受ける確率が 6 倍近くに上ることが判明しています。

CL0P などのランサムウェアグループは、組織内でゼロデイ脆弱性を見つけ出し、その脆弱性を悪用するプログラムを開発すべく積極的に取り組んでいます。この戦略は実際に成功を収めており、CL0P による被害件数は 2022 年第 1 四半期から 2023 年第 1 四半期にかけて 9 倍増加しました。

- LockBit は、ランサムウェアによる被害件数全体(1,091 件)の 39% とその多くを占めており、その数は 2 番手につけているランサムウェアグループの 3 倍以上に上ります。かつては最大の割合を占めていた Contiの活動が停止した隙を狙って、2022 年第 4 四半期から 2023 年第 1 四半期まで 92% 増と被害件数を伸ばしています。

最新のインターネットの現状(SOTI)レポートによると、 ランサムウェア をめぐる状況は進化を続け、攻撃者は被害者が防御を強化するよりも速いスピードでその手口を巧妙化させています。現在、ランサムウェアグループは、フィッシングから ゼロデイ 脆弱性の悪用へとその攻撃手法を変化させています。脆弱性を悪用した攻撃はその範囲を拡大するとともに、ますます巧妙さを増しています。これについて Akamai では「セキュリティギャップのすり抜け」などの 2022 年のレポートで詳しく調査を行いました。

さらに、ランサムウェアグループは、ゼロデイ攻撃を組織内で開発したり、バグ・バウンティ・プログラムを活用するなどして、ますます攻撃的な手口で脅迫や脆弱性の悪用を行うようになっています。ランサムウェアグループは、金銭的なコストをかけてでも積極的に経済的利益の獲得を目指しています。たとえば、他のハッカーに依頼してソフトウェアの脆弱性を発見してもらったり、イニシャル・アクセス・ブローカー(IAB)を通して標的へのアクセス権を獲得したりするために、対価を支払っています。

攻撃者は、優位性を得るためにギアをシフトしている

攻撃者は、収益性の高い経路を生み出す戦術についても方向性を変化させています。当初は暗号化を通して脅迫を行う戦術をとっていましたが、データを窃取し、バックアップを行っている組織に対しても優位に立つ戦術に移行することで、大きな成功を収めるようになっています。

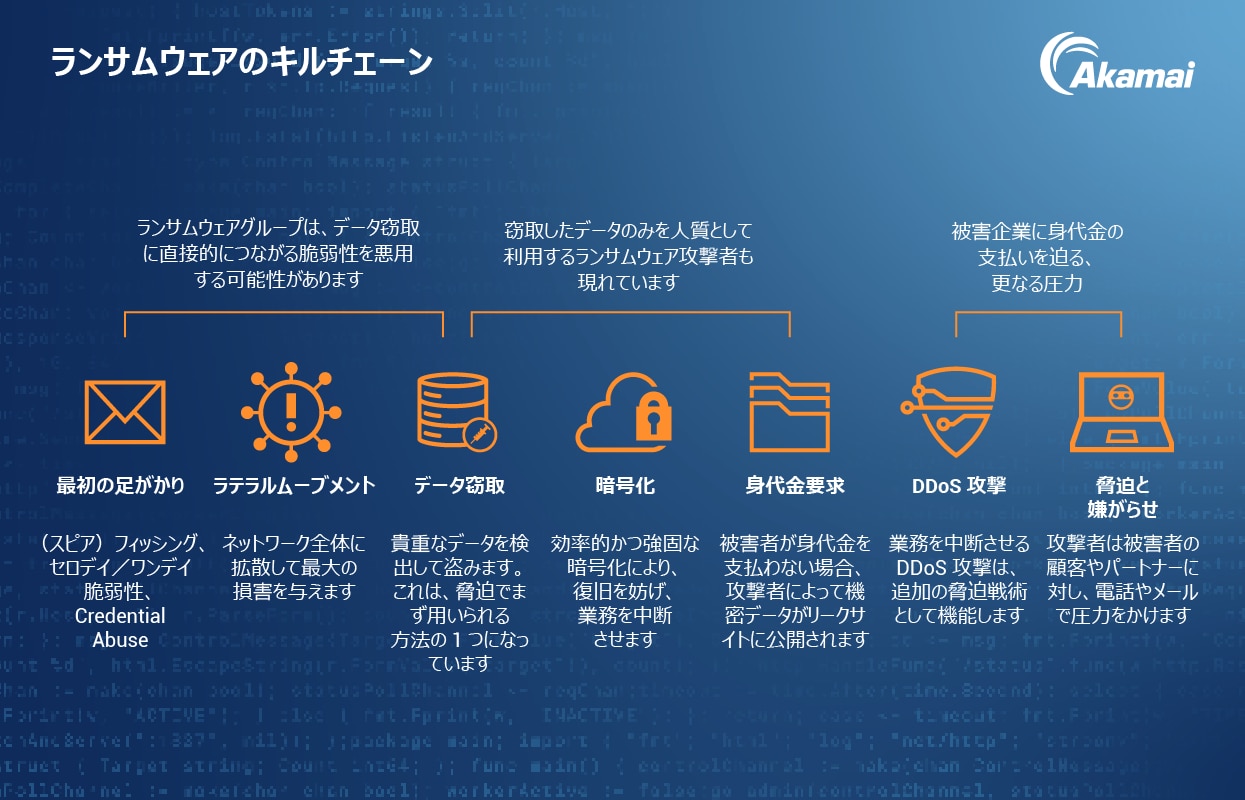

このような戦術の移行は、攻撃者がさらに被害者の顧客やパートナーに電子メールを送り付けたり、電話をかけたりして、支払いに応じるよう被害者にプレッシャーをかけさせるなど、追加的な脅迫の手口を用いることにもつながっています(図 1)。マクロの使用、窃取された認証情報の使用、ドライブ・バイ・ダウンロードによるセキュリティ侵害を行わない新たなタイプのペイロードを含む フィッシング メールなど、新しい攻撃手法も現れています。

図 1:ランサムウェアのキルチェーンの概要(最新の脅迫戦術に関する情報を含む)

図 1:ランサムウェアのキルチェーンの概要(最新の脅迫戦術に関する情報を含む)

上位ランサムウェアグループごとの活動のスナップショット

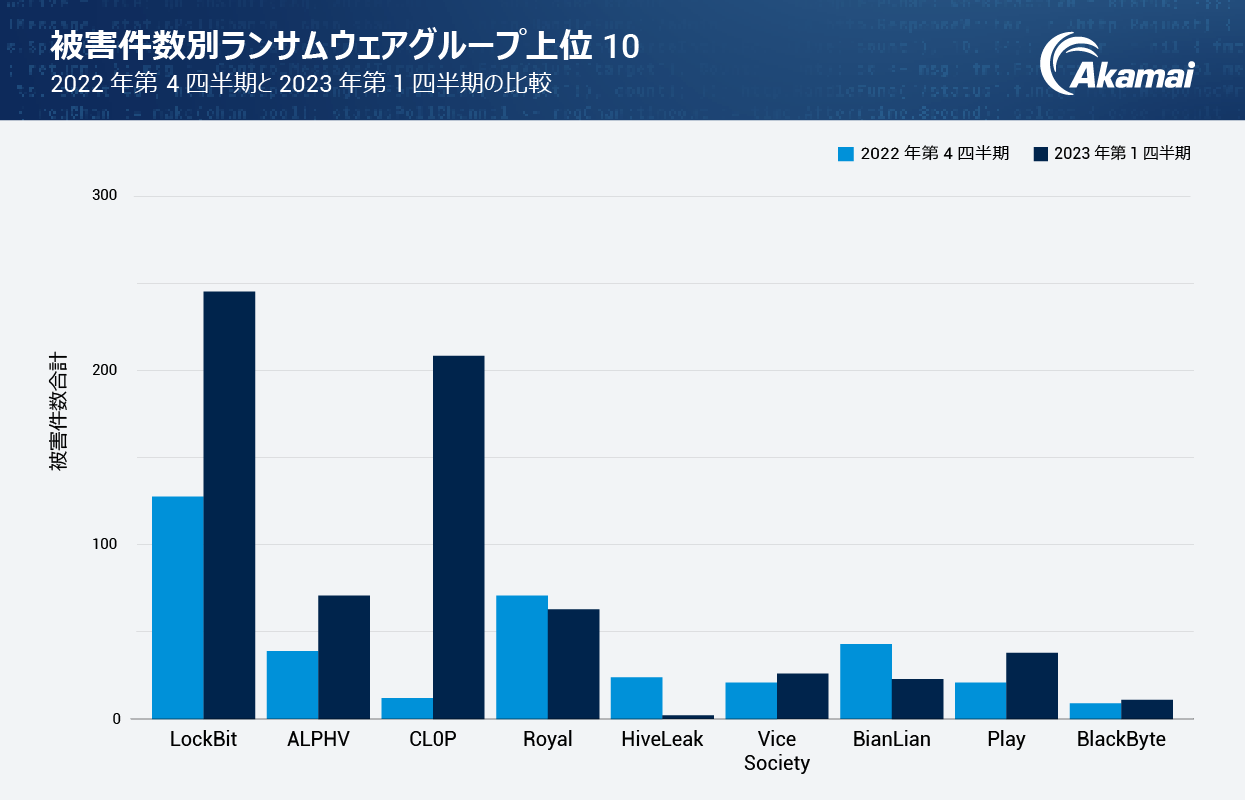

四半期ごとに当社が行っている分析によると、上位のランサムウェアグループに大きな変動が見られます(図 2)。LockBit がランサムウェア全体の多くを占めている状況は変わりませんが、 CL0Pが 2023 年第 1 四半期に第 2 位に躍進しています。2022 年第 4 四半期の第 10 位から急上昇していますが、これは CL0P が侵入経路として多様なゼロデイ脆弱性を悪用していることに起因すると考えられます。

さらに、ほとんどのランサムウェアの脅威で今年初めに活動の増加が見られており、被害件数が著しく増加しています。一方 ALPHV や Royal は、上位 4 位以内を維持しています。

図 2:CL0P の急増は、さまざまなゼロデイ脆弱性を侵入経路として悪用していることに起因すると考えられる

図 2:CL0P の急増は、さまざまなゼロデイ脆弱性を侵入経路として悪用していることに起因すると考えられる

イニシャル・アクセス・ブローカーが RaaS ビジネスモデルに与える影響

また、IAB としての活動に重点を置いたいくつかの犯罪者グループに関して、専門性に関する動きが見られたことも注目に値します。これらのサイバー犯罪者グループは、ランサムウェア攻撃者や他のグループに対して、企業ネットワークアクセスを販売する役割を担っています。

そのため、専門知識のレベルが低下し、目的のターゲットへの攻撃の開始に必要な時間が短縮されます。この サービスとしてのランサムウェア(RaaS) と脅迫に利用されるモデルの拡大が相まって、キャンペーンの成功へとつながっています。

窃取したデータを人質にとる

実際に、従来使用されていた暗号化の手法から、窃取したデータを人質にとる手法への変化が見られます。犯罪者は、被害者の顧客に対して彼らのデータが盗まれたと伝え、被害にあった企業に身代金の支払いを求めさせることさえします。これは、被害を受けた組織に対し、要求に応じて支払いを行うよう圧力をかけるための手口です。

また、 分散型サービス妨害(DDoS)攻撃を組み込み 、攻撃時に防御手段の無効化を試みる攻撃者もいます。

ターゲットは小規模企業に限らない

収益規模に基づき被害者を調査したところ、収益規模の小さな組織はランサムウェアのリスクが高く、分析対象の被害者の 60% 以上が収益規模の小さなカテゴリー(5,000 万米ドル以下)に該当しました。これは、攻撃者が収益規模の小さな組織に対しても攻撃を行っていることを示しています。

ただし、被害を受けた組織のかなりの部分(12%)が収益規模の大きなカテゴリー(5 億 100 万米ドル以上)に該当することも見逃せません。

重要産業はリスクが高まっている

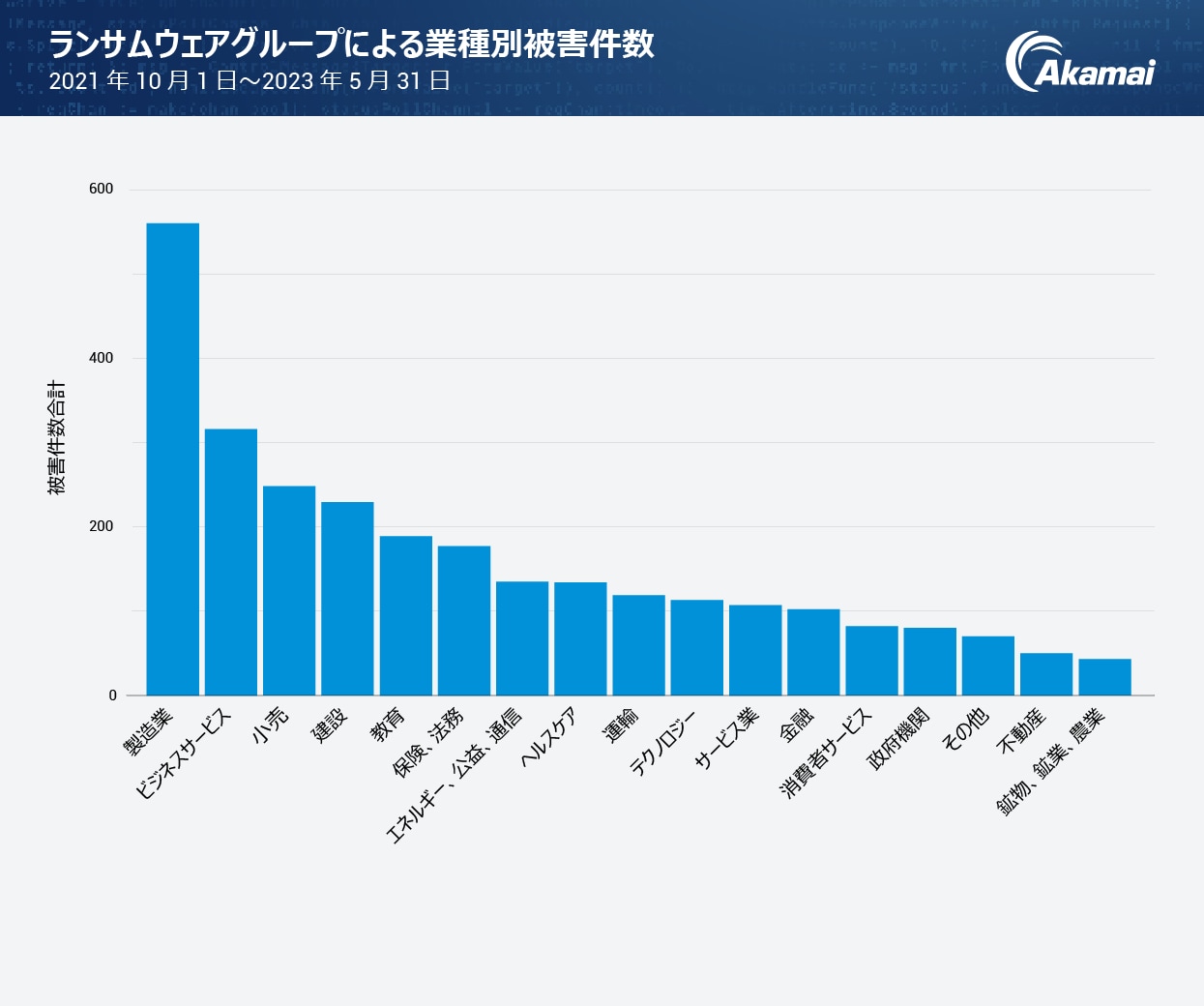

業界の内訳を見ると、重要な業界、特に製造業でランサムウェアのリスクが高くなっています(図 3)。コネクテッドカーから化学プラントに至るまで、製造およびサプライチェーンのさまざまな拠点で運用されている機器、センサー、およびその他のコネクテッドエンドポイントにわたり、多数のレガシー商用ソフトウェアや古くなった商用ソフトウェアが展開されていることが、このようなリスクの増加の背景にあります。

2021 年第 4 四半期から 2022 年第 4 四半期にかけて、被害を受けた製造業企業の数が 42% 増加したという調査結果データからも、このようにリスクが高まっていることがわかります。

図 3:依然としてランサムウェア攻撃の被害件数が最も多い製造業

図 3:依然としてランサムウェア攻撃の被害件数が最も多い製造業

注目すべき OFAC 規制

注目すべき点として、米国財務省外国資産管理局(OFAC)により施行された規則があります。これによると、特定の団体または個人に対する身代金の支払いが違法となる可能性があります。組織に対する ランサムウェア攻撃 やデータ窃取のさまざまな影響を軽く捉えていると、身代金の要求に応じざるを得ないが、しかし身代金の支払いは OFAC の規則に違反してしまうという難しい判断を迫られる危険性があります。

推奨事項

当社の SOTI レポートでは、攻撃のさまざまな段階で分類された推奨事項を提供していますが、全体的な推奨事項のいくつかを次に示します。

アタックサーフェスを十分に理解する

強力なプロセス/プレイブックを用意する

脅威の痕跡情報(IoC)がないかアウトバウンドトラフィックを監視する

法務部が法律を遵守していることを確認する

パッチ適用、トレーニング、保護

まず、アタックサーフェスを十分に理解し、可能な限り最小限に抑えるよう努めます。監視またはセグメント化されていない不正な API、レガシーシステム、および内部システムがあると、セキュリティ侵害のリスクが高まります。

2 つ目として、レッドチームなどによる演習を通して検証された強力なプロセス/プレイブックを用意します。レッドチームで CL0P のようなグループが使用する手法を参考にしたい場合は、 MITRE を利用することができます。優れたグラフィックが表示される ナビゲーターツール も活用してください。

次に、IoC がないかアウトバウンドトラフィックを監視します。データが窃取されていないか、そしてコマンド & コントロールの通信が行われていないかを検知する必要があります。

そして、法務部でランサムウェアに対する支払いに関する法律について常に最新情報を入手し、完全かつ法律に準拠した形でランサムウェアへの対応を計画できるようにします。

最後に、基本は常に重要です。パッチ適用、従業員トレーニング、保護されたバックアップは引き続き重要です。ベストプラクティスについては、 サイバーセキュリティ・社会基盤安全保障庁 および 情報共有および分析センター も参考になります。

不断の防御

ランサムウェアの調査からわかったのは、侵入に対処するために不断の防御が求められるということです。これは非常に厄介な問題です。DDoS 攻撃にまぎれて別の攻撃が仕掛けられることがあり、攻撃に対処している間、または攻撃の影響からの復旧を試みている間に、 ランサムウェア攻撃 の第 2 波の被害にあう可能性があります。

詳細はこちら

世界的な調査結果に加えて、 SOTI レポート には地域別(アジア太平洋および日本(APJ)、ヨーロッパ、中東、アフリカ(EMEA))のランサムウェアのトレンドも掲載されています。さらに詳しい情報をお知りになりたい場合は、 セキュリティ・リサーチ・ハブのその他のレポートもご確認ください。