Ransomware auf dem Vormarsch: Raffinierte Ausnutzungstechniken und Zero-Day-Angriffe

Zusammenfassung

Bei Bedrohungen im Zusammenhang mit Ransomware ist in den letzten sechs Monaten ein besorgniserregender Trend zu verzeichnen: Angreifer setzen zunehmend auf die Ausnutzung von Zero-Day- und One-Day-Schwachstellen. Die Zahl der Betroffenen hat sich im 1. Quartal 2023 im Vergleich zum Vorjahresquartal um 143 % erhöht.

Ransomware-Gruppen zielen verstärkt auf die Exfiltration von Dateien ab, die zur primären Quelle von Erpressungsversuchen geworden sind, wie die vor kurzem erfolgten Angriffe auf GoAnywhere und MOVEit gezeigt haben.

Akamai hat herausgefunden, dass für Unternehmen, die zu Opfern von mehreren Ransomware-Gruppen wurden, in den drei Monaten nach dem ersten Angriff eine sechs Mal höhere Wahrscheinlichkeit besteht, erneut angegriffen zu werden.

Ransomware-Gruppen wie CL0P verfolgen aggressiv die Erschließung und Entwicklung interner Zero-Day-Schwachstellen. Diese Strategie hat sich als erfolgreich erwiesen, denn die Zahl der von CL0P geschädigten Unternehmen hat sich im 1. Quartal 2023 im Vergleich zum Vorjahresquartal verneunfacht.

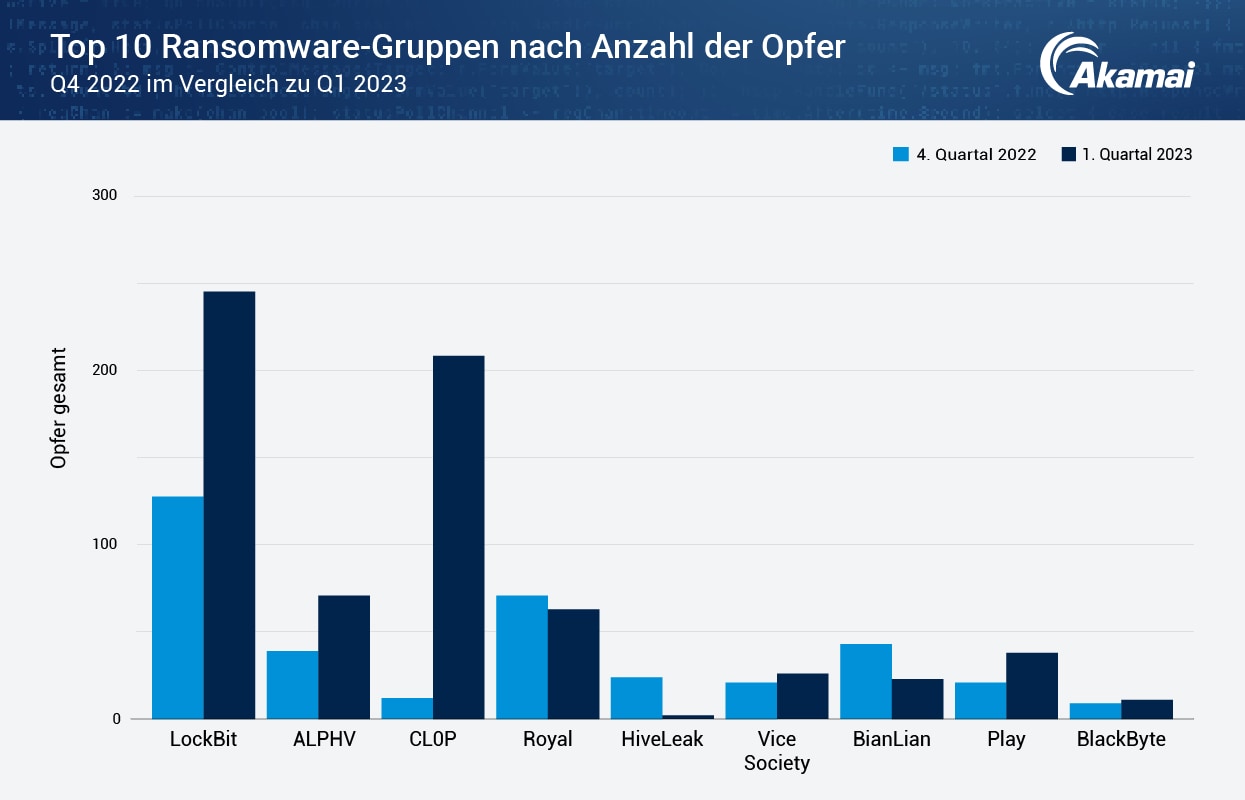

- 39 % (1.091) aller geschädigten Unternehmen wurden durch Lockbit angegriffen, das die Ransomware-Szene dominiert. Die zweiteffektivste Ransomware-Gruppe erreicht nur etwa ein Drittel dieses Wertes. Mit dem Wegfall des früheren Vorreiters Contiwar bei Lockbit ein deutlicher Anstieg der Zahl der betroffenen Unternehmen um 92 Prozent im 1. Quartal 2023 im Vergleich zum 4. Quartal 2022 zu verzeichnen.

Wie aus unserem neuesten „State of the Internet“-Bericht (SOTI) hervorgeht, verlegen sich Ransomware- Gruppen zunehmend darauf, die Schutzmechanismen ihrer Opfer zu umgehen, und setzen anstelle von Phishing eher auf Angriffstechniken, mit denen sich Zero-Day-Schwachstellen ausnutzen lassen. Dabei werden die Techniken zur Ausnutzung von Schwachstellen immer umfangreicher und komplexer, wie bereits 2022 in unseren Berichten ausführlich dargelegt, z. B. in „Ausnutzung von Sicherheitslücken“.

Darüber hinaus wenden Ransomware-Gruppen immer aggressivere Methoden zur Erpressung und zur Ausnutzung von Schwachstellen an, z. B. durch die interne Entwicklung von Zero-Day-Angriffen und Bug-Bounty-Programme. Ransomware-Gruppen sind bereit, für mögliche finanzielle Vorteile zu bezahlen, sei es, indem sie andere Hacker mit der Suche nach Schwachstellen in Software beauftragen oder indem sie über Initial Access Brokers (IABs) Zugang zu anvisierten Zielen erlangen.

Angreifer verlagern ihre Aktivitäten, um sich Vorteile zu verschaffen

Mit der Verlagerung ihrer Aktivitäten hin zu ertragreicheren Taktiken feiern Angreifer immer mehr Erfolge. Mit der Abkehr von ihrer ursprünglichen Erpressungsmethode – Verschlüsselung – und das verstärkte Augenmerk auf Datendiebstahl gelingt es ihnen, sich Vorteile gegenüber Unternehmen zu verschaffen, die auf ihre Backups angewiesen sind.

Angreifer haben so auch die Möglichkeit, weitere Erpressungsmethoden anzuwenden, indem sie zum Beispiel Kunden oder Partner des Opfers per E-Mail oder Telefon dazu bringen, das betroffene Unternehmen zur Zahlung aufzufordern. (Abbildung 1) Zu den neuen Angriffstechniken gehören auch Phishing -E-Mails mit neuen Nutzlasttypen, bei denen Angreifer auf die Nutzung von Makros, gestohlenen Anmeldedaten und Drive-by-Compromise-Angriffe verzichten.

Abb. 1: Überblick über die Kill Chain von Ransomware, einschließlich neuerer Erpressungstaktiken

Abb. 1: Überblick über die Kill Chain von Ransomware, einschließlich neuerer Erpressungstaktiken

Eine Momentaufnahme der Aktivitäten der wichtigsten Ransomware-Gruppen

Unsere vierteljährliche Analyse zeigt erhebliche Veränderungen bei den wichtigsten Ransomware-Akteuren. (Abbildung 2) Obwohl LockBit immer noch die Ransomware-Szene dominiert, konnte sich CL0P im 1. Quartal 2023 auf dem zweiten Platz etablieren. Dies ist ein deutlicher Aufstieg von Platz 10 im 4. Quartal 2022 und hauptsächlich darauf zurückzuführen, dass CL0P eine Vielzahl von Zero-Day-Schwachstellen als Einstiegspunkte verwendet.

Darüber hinaus lässt sich beobachten, dass die meisten Ransomware-Akteure Anfang des Jahres ihre Aktivitäten intensiviert haben, was zu einem bemerkenswerten Anstieg bei der Zahl der Betroffenen geführt hat. Anderen Akteuren ist es gelungen, ihren Platz unter den Top 4 zu halten, wie zum Beispiel ALPHV und Royal.

Abb. 2: Der enorme Zuwachs bei CL0P ist auf die Prüfung einer Vielzahl von Zero-Day-Schwachstellen als Einstiegspunkte zurückzuführen

Abb. 2: Der enorme Zuwachs bei CL0P ist auf die Prüfung einer Vielzahl von Zero-Day-Schwachstellen als Einstiegspunkte zurückzuführen

Welche Rolle spielen Initial Access Broker in RaaS-Geschäftsmodellen?

Außerdem ist auch weiterhin eine Spezialisierung zu beobachten, da sich einige kriminelle Gruppen darauf konzentrieren, als IAB zu fungieren. Diese Gruppen von Cyberkriminellen verkaufen den Zugriff auf Unternehmensnetzwerke an Ransomware-Angreifer und andere kriminelle Gruppierungen.

So lassen sich anvisierte Ziele schneller und mit weniger Aufwand angreifen. Dieses Ransomware-as-a-Service-Modell (RaaS) hat in Kombination mit der Ausweitung von Erpressungsmodellen zu erfolgreicheren Kampagnen geführt.

Geiselnahme von gestohlenen Daten

Tatsächlich lässt sich ein Wandel von herkömmlicher Verschlüsselung hin zur Geiselnahme von gestohlenen Daten beobachten. Kriminelle sind sogar dazu übergegangen, Kunden ihrer Opfer darüber zu informieren, dass sie ihre Daten gestohlen haben, und diese dazu aufzufordern, das Unternehmen dazu zu bringen, Lösegeld zu bezahlen. Auf diese Weise soll der Druck auf das betroffene Unternehmen erhöht werden, damit dieses die gestellten Forderungen erfüllt.

Bei einigen Angreifern war außerdem zu beobachten, dass sie DDoS-Angriffe (Distributed Denial of Service) integrieren, um die Schutzmechanismen während des Angriffs lahmzulegen.

Kein Ziel ist zu klein

Bei der Gruppierung der betroffenen Unternehmen nach Höhe ihres Umsatzes ließ sich beobachten, dass auch kleinere Unternehmen einem hohen Risiko für Ransomware-Angriffe ausgesetzt sind. Mehr als 60 % der betroffenen Unternehmen, die analysiert wurden, entstammten der Gruppe der Unternehmen mit geringerem Umsatz (bis zu 50 Millionen USD). Daraus wird ersichtlich, dass Angreifer auch kleinere Unternehmen erfolgreich attackieren.

Dennoch ist nicht von der Hand zu weisen, dass ein großer Anteil der betroffenen Unternehmen (12 %) der Kategorie der Unternehmen mit höherem Umsatz (über 500 Mio. USD) zuzurechnen ist.

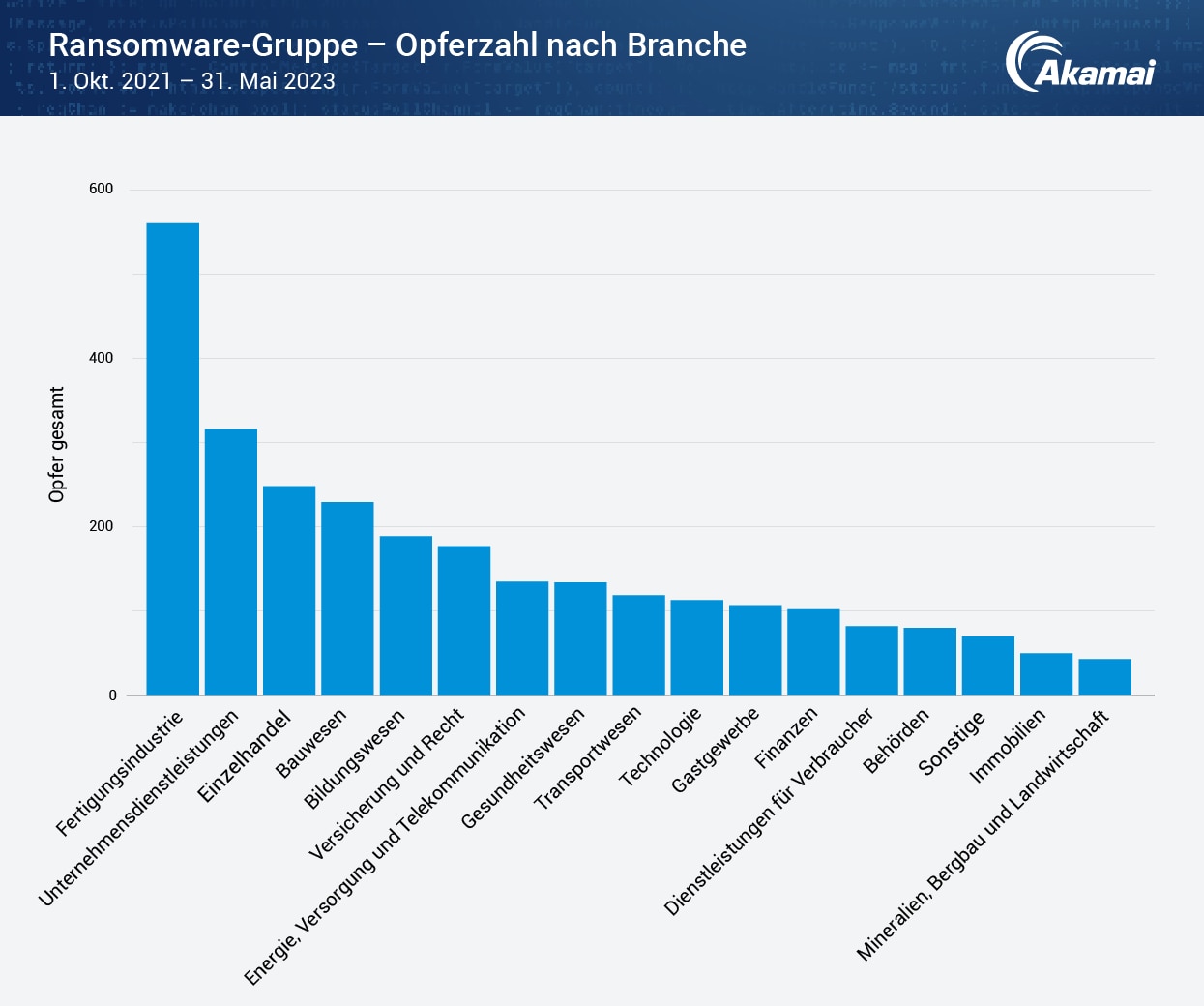

Wichtige Branchen sind stärker betroffen

Aus der Aufschlüsselung nach Branchen geht hervor, dass wichtige Branchen wie etwa die Fertigung ein erhöhtes Risiko für Ransomware aufweisen. (Abbildung 3) Dieses erhöhte Risiko ist die Folge einer Fülle veralteter kommerzieller Software, die an unterschiedlichen Fertigungs- und Lieferkettenstandorten eingesetzt wird und operative Ausstattung, Sensoren und andere vernetzte Endpunkte wie vernetzte Fahrzeuge oder chemische Produktionsstätten umfasst.

Dieses erhöhte Risiko lässt sich auch in unseren Daten feststellen, aus denen hervorgeht, dass die Anzahl der betroffenen Fertigungsunternehmen im 4. Quartal 2022 im Vergleich zum Vorjahresquartal um 42 % gestiegen ist.

Abb. 3: Die Fertigungsbranche ist nach wie vor am stärksten betroffen und erweist sich als am anfälligsten für Ransomware-Angriffe

Abb. 3: Die Fertigungsbranche ist nach wie vor am stärksten betroffen und erweist sich als am anfälligsten für Ransomware-Angriffe

Relevante OFAC-Vorschriften

Ein wichtiger Aspekt ist, dass die Umsetzung der Vorschriften des U.S. Department of the Treasury’s Office of Foreign Assets Control (OFAC) dazu führen kann, dass die Zahlung von Lösegeld an bestimmte Parteien oder Einzelpersonen illegal ist. Unternehmen, die die vielfältigen möglichen Auswirkungen von Ransomware‑Angriffen und Datendiebstahl ignorieren, könnten vor die schwierige Entscheidung gestellt werden, gegen OFAC-Vorschriften zu verstoßen, wenn sie auf Lösegeldforderungen eingehen.

Empfehlungen

Unser SOTI-Bericht enthält jeweils Empfehlungen für die einzelnen Phasen von Angriffen, generell sollten jedoch folgende Hinweise beachtet werden:

Erlangen Sie ein umfassendes Verständnis Ihrer Angriffsfläche.

Implementieren Sie solide Prozesse/Reaktionspläne.

Prüfen Sie Ihren ausgehenden Traffic auf Indicators of Compromise (IOCs).

Stellen Sie sicher, dass Ihre Rechtsabteilung die aktuelle Gesetzgebung kennt.

Beheben Sie Schwachstellen, schulen Sie Ihre Mitarbeiter und schützen Sie Ihre Systeme.

Zunächst sollten Sie Ihre Angriffsfläche genau kennen (und sie möglichst klein halten). Nicht autorisierte APIs, veraltete Systeme sowie interne Systeme, die nicht überwacht oder segmentiert werden, sind allesamt einem hohen Risiko ausgesetzt.

Als Nächstes sollten Sie solide Prozesse/Reaktionspläne implementieren, die durch Übungen wie Red Teaming validiert wurden. Wenn Sie Gruppen wie CL0P als Vorlage für die Mythologie des roten Teams verwenden möchten, können Sie MITRE nutzen – wir empfehlen außerdem das Tool Navigator, mit dem sich aufschlussreiche Grafiken erstellen lassen.

Stellen Sie dann sicher, dass Sie den ausgehenden Traffic auf IoCs prüfen. Dabei ist das Ziel, sowohl exfiltrierte Daten als auch Command-and-Control-Kommunikationen zu erkennen.

Sorgen Sie außerdem dafür, dass Ihre Rechtsabteilung über die aktuelle Gesetzgebung bezüglich der Zahlung von Lösegeldern an Ransomware-Akteure informiert ist, um sicherzustellen, dass Ihr Plan vollständig und gesetzeskonform ist.

Entscheidend sind letzten Endes wie immer die Grundlagen: Behebung von Schwachstellen, Schulung von Mitarbeitern und geschützte Backups. Hinweise zu bewährten Methoden finden Sie außerdem bei der Cybersecurity & Infrastructure Security Agency sowie in Ihrem Information Sharing and Analysis Center .

Bleiben Sie auf der Hut

Am beunruhigendsten bleibt die Erkenntnis, dass man immer auf der Hut sein muss, um sich gegen Angriffe zu verteidigen. Ein DDoS-Angriff kann dazu dienen, einen anderen Angriff zu verschleiern, und Sie können von einem weiteren Ransomware-Angriff betroffen sein, während Sie auf einen Angriff reagieren oder mit dessen Folgen befasst sind.

Weitere Informationen

Neben allgemeinen Erkenntnissen enthält der vollständige SOTI-Bericht auch eine Aufschlüsselung von Ransomware-Trends nach Regionen: Asien-Pazifik und Japan (APJ) sowie Europa, Naher Osten und Afrika (EMEA). Weitere Einblicke und aktuelle Studien finden Sie auch auf unserem Security Research Hub.