コマース業界における脅威トレンドの分析

エグゼクティブサマリー

Akamai は、当社のすべてのセキュリティツールを通じて膨大な数の攻撃を把握しています。最新の「インターネットの現状/セキュリティ(SOTI)」レポートでは、マルウェア攻撃の変化、顧客への影響、規制要件、コマース業界への新たな脅威について判明したことを共有します。Akamai のレポートでは、次のような点を重要ポイントとして挙げています。

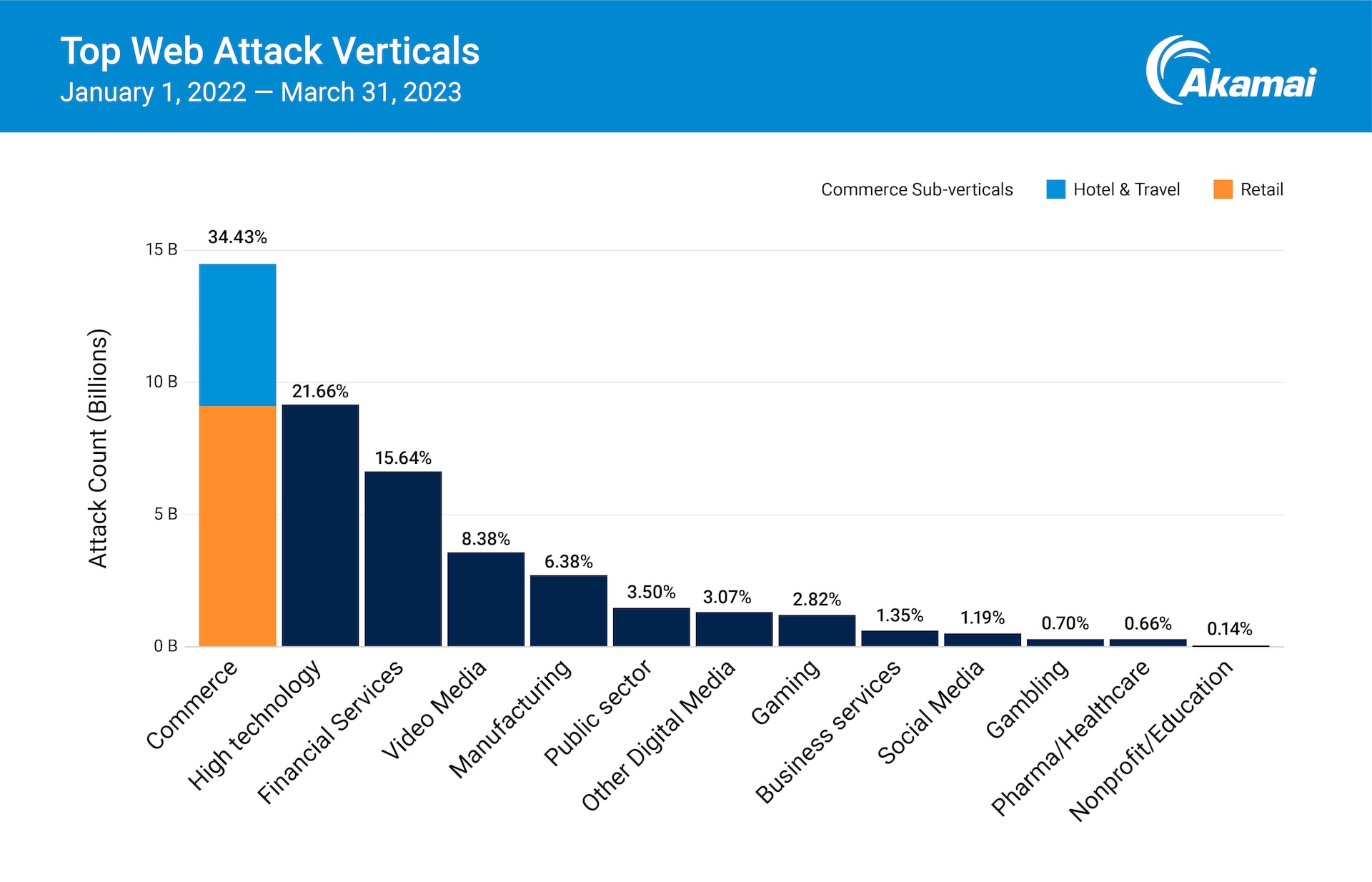

コマースは今も Web アプリケーションと API への攻撃が最も多い業界であり、攻撃件数は 140 億を超えています。この業界では引き続きデジタル化が進行していることや、標的に侵入するために Web アプリケーションの脆弱性を悪用できることが主な要因と考えられます。

ローカル・ファイル・インクルージョン(LFI)攻撃は、2021 年第 3 四半期から 2022 年第 3 四半期の間に 314% 増加し、攻撃傾向としてはリモートコード実行に傾きつつあります。これは、攻撃者がデータ窃取を目的として、足がかりを得るために LFI の脆弱性を悪用していることを示唆しています。

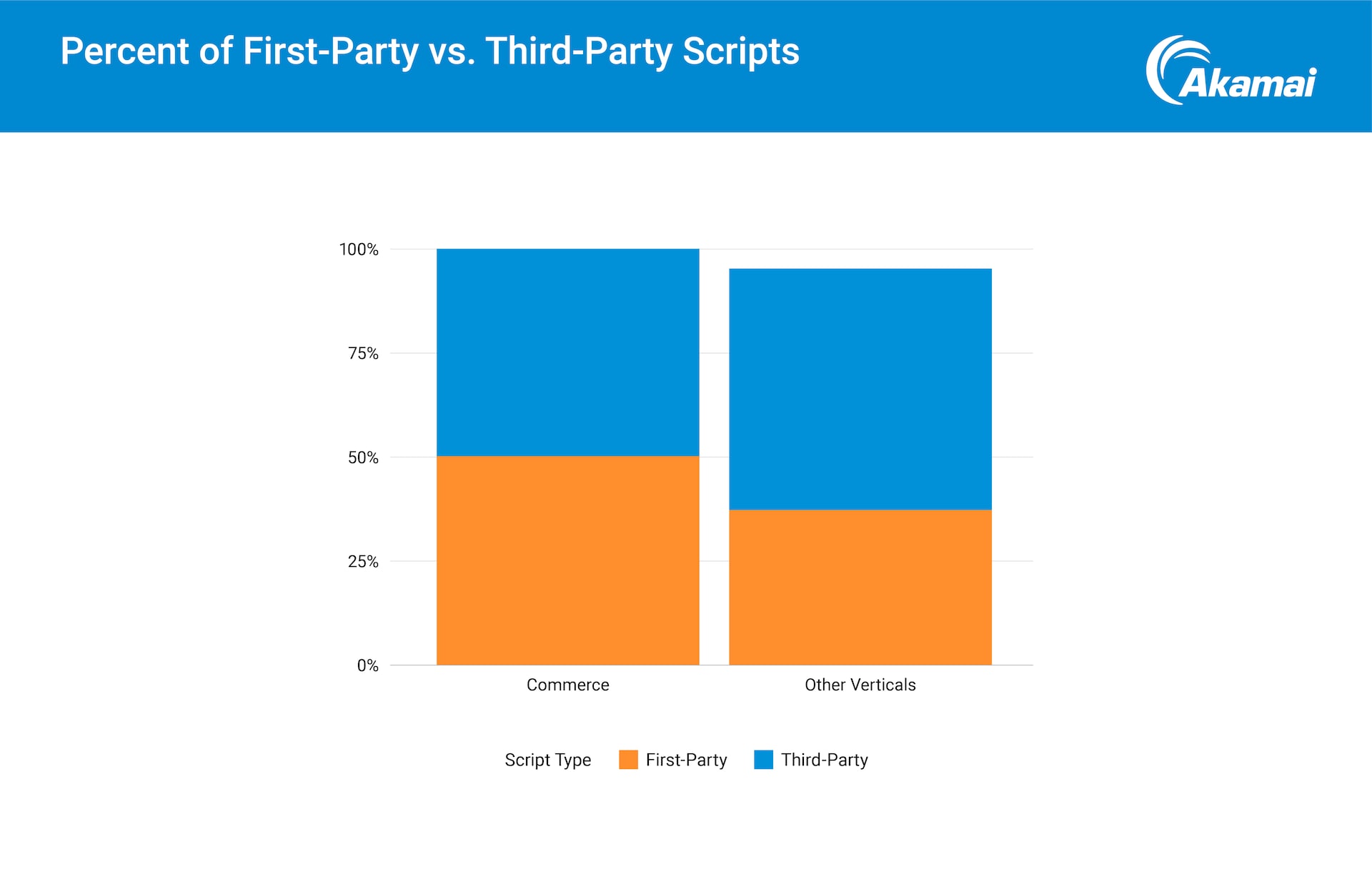

コマース業界で使用されている JavaScript の半数は、サードパーティベンダーが提供していることから、Web スキミングや Magecart 攻撃など、クライアント側への攻撃の脅威が拡大しています。決済ページでこれらの攻撃を検知し、Payment Card Industry Data Security Standard(PCI DSS)バージョン 4.0の新たな要件を遵守するメカニズムを導入することが重要です。

また、攻撃者はスクリプトのセキュリティギャップを悪用することもあり、サプライチェーン攻撃によって、より規模が大きく収益性の高い標的への侵入経路を形成することも可能です。

2023 年第 1 四半期に、Akamai Security Intelligence Group は、フィッシングキャンペーンの 30% 以上がコマース業界の利用客を標的としていたことを確認しました。

Akamai の観測によると、悪性ボットからのリクエストは 15 か月間に 5 兆件を超え、詐欺につながるおそれがある Credential Stuffing 攻撃を用いたコマース企業への攻撃が急増しています。

コマース業界の組織は、アタックサーフェスが複雑で動的であるうえ、犯罪者が欲しがる機微な情報を大量に抱えているという課題に直面しています。この投稿では、コマースに焦点をあてた最新の SOTI レポートの結果をいくつか取り上げます。このレポートは、Web アプリケーション攻撃と API 攻撃の増大や、JavaScript 環境への変化、ボット攻撃の傾向、フィッシング手法に関する知見などを取り上げています。

課題:限られたセキュリティ予算で高いニーズに対応

コマース業界に対する規制は金融サービスやヘルスケアほど厳しくはありませんが、同様に成熟度の高いセキュリティが必要とされます。コマース業界は、POS 端末、モノのインターネット(IoT)デバイス、モバイルなど、インフラのエコシステムが複雑であり、またビジネスのさらなる推進を目指して Web アプリや API が活用されています。

顧客体験を全体的に改善し、コマースサイトのコンバージョン率を高めるためにサードパーティベンダーのスクリプトが使われることも少なくありません。このようなスクリプトの利用によって、別のリスクも生じます。ほとんどのサードパーティスクリプトにはオープン・ソース・ライブラリが使用されているため、攻撃者はこれらのライブラリに見つかった脆弱性を悪用する可能性があるのです。この傾向は Magecart 形式の攻撃に見られ、セキュリティの欠陥を通じて JavaScript ライブラリが悪用されています 。

小売企業には保護すべき機微な情報が大量にあるため、ランサムウェアグループに狙われるケースも見受けられます。当社の Akamai ランサムウェア脅威レポートによると、Conti の攻撃対象の 16% をコマース業界(小売およびホスピタリティ)が占めています。これについては、Sophos による別の レポート でも、小売業界への攻撃率の急増が指摘されています。

コマースは引き続き、Web 攻撃で最も標的とされている業界であり、Akamai が把握した攻撃の 34% を占めています(図 1)。コマース業界内では、依然として小売が最も標的となりやすく、攻撃の 62% を占めています。

図 1:コマースは引き続き、Web 攻撃で最も標的とされている業界であり、Akamai が把握した攻撃の 34% を占めています。コマース業界内では、小売が最も標的となりやすく、攻撃の 62% を占めています。

図 1:コマースは引き続き、Web 攻撃で最も標的とされている業界であり、Akamai が把握した攻撃の 34% を占めています。コマース業界内では、小売が最も標的となりやすく、攻撃の 62% を占めています。

セキュリティチームも IT チームも、自社の境界と顧客情報を守るというプレッシャーを感じていますが、 セキュリティの予算が限られている ため、なるべく低コストで多くの課題に対応する必要があります。

データ漏えいやリモートコード実行につながる攻撃ベクトル

引き続き攻撃ベクトルには変化が見られ、コマース業界では SQL インジェクションとクロスサイトスクリプティングから LFI 攻撃に移行しつつあります。 また、リモートコード実行攻撃も確認されています。なかでも次の 3 つの攻撃手法は特に注視する必要があります。

サーバーサイド・リクエスト・フォージェリ(SSRF)

サーバーサイド・テンプレート・インジェクション(SSTI)

サーバーサイド・コード・インジェクション

このタイプの攻撃が増加しているのは、コマースビジネスに影響を及ぼすことができるからです。これらの攻撃はデータ窃取やリモートコード実行につながる可能性があります。ランサムウェアの攻撃者は、損害を最大化させるために SSRF の脆弱性を悪用しています。SSTI はゼロデイ攻撃(例: Log4J)によく使用されているようです。

悪性ボットとサードパーティベンダーのスクリプト

攻撃者は能力と洗練度を進化させています。昨年、コマース業界では悪性ボット攻撃が急増し、過去 15 か月間に 5 兆件を超えました。その結果、詐欺につながるフィッシング攻撃や Credential Stuffing 攻撃が急増しています。

また、ボットネットを使用した転売操作が「サービスとして」提供されています。このような転売は、ボットマネージャー製品のベンダーにとって解決すべき問題を増やし、小売企業の収益にも悪影響をもたらします。

さらに、コマース業界のスクリプトは、その 50% がサードパーティベンダー製であることもわかりました。これにより、アタックサーフェスが拡大し、サプライチェーン攻撃につながる可能性のあるセキュリティリスクが生じます(図 2)。その一例が Magecart 攻撃 です。この攻撃によって大手航空会社の顧客 35 万人以上の決済情報が漏えいしました。

図 2:サードパーティベンダーのみを使用しているコマース業界以外の業界では、Web サイトに使用されている JavaScript の 39% がサードパーティ製ですが、コマース企業では 50% にのぼります。

図 2:サードパーティベンダーのみを使用しているコマース業界以外の業界では、Web サイトに使用されている JavaScript の 39% がサードパーティ製ですが、コマース企業では 50% にのぼります。

対策の実施

攻撃手法が変化しているので、プレイブックと侵入テスト計画を更新し、ベストプラクティス関するトレーニングを開発者に提供する必要があります。また、遵守規格への変更には長期を要する場合もあるので、新たな JavaScript 要件(PCI DSS 4.0 など)への対応計画を今すぐ策定することが重要です。

この SOTI レポートの全文 をダウンロードいただき、その他の詳細や図表もご確認ください。このレポートでは、Web アプリケーション攻撃と API 攻撃の現状、JavaScript 環境の変化、ボット攻撃の傾向について詳しく説明するとともに、フィッシング手法についての知見や、これらに関する APJ と EMEA の地域別情報も提供します。また、調査結果に応じた推奨策も提示します。

詳細はこちら

今後も Akamai のリサーチやアラートで最新情報をご確認ください。SOTI レポート、脅威と脅威からの保護に関するベストプラクティスを紹介するブログ記事、その他のツールやリソースなどを提供いたします。