Eine Analyse der Bedrohungstrends im Handelssektor

Zusammenfassung

Mit all seinen Sicherheitstools beobachtet Akamai eine große Anzahl von Angriffen. Der neueste „State of the Internet“-Sicherheitsbericht (SOTI) enthält unsere gewonnenen Erkenntnisse über Veränderungen bei Malware-Angriffen, Auswirkungen auf Kunden, gesetzliche Anforderungen und aufkommende Bedrohungen für den Handel. Unser Bericht enthält die folgenden zentralen Punkte:

Mit über 14 Milliarden Angriffen bleibt der Handel weiterhin die Branche, in der die meisten Angriffe auf Webanwendungen und APIs geschehen – hauptsächlich aufgrund der fortgesetzten Digitalisierung der Branche und vorhandenen Schwachstellen in Webanwendungen, die Cyberkriminelle nutzen können, um ihre Ziele anzugreifen.

Die Anzahl der LFI-Angriffe (Local File Inclusion) stieg zwischen dem 3. Quartal 2021 und dem 3. Quartal 2022 um 314 %. Es gibt einen Angriffstrend in Richtung Remote Code Execution und das deutet darauf hin, dass Angreifer LFI-Schwachstellen nutzen, um in Netzwerke einzudringen und Daten zu extrahieren.

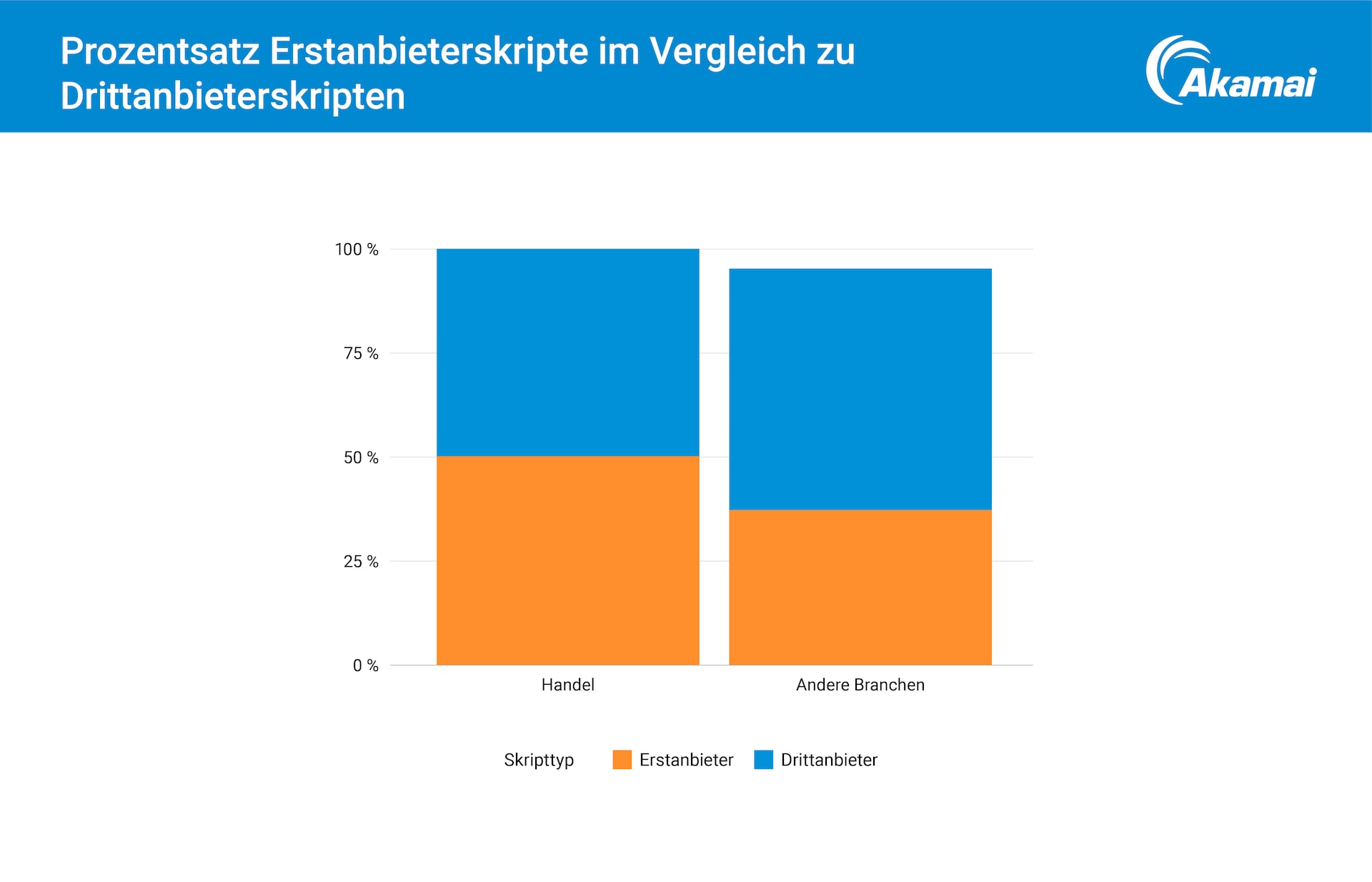

In der Hälfte der Fälle stammt das JavaScript, das im Handel verwendet wird, von Drittanbietern, und das erhöht das Risiko von clientseitigen Angriffen, wie Web-Skimming und Magecart-Angriffe. Es ist wichtig, Mechanismen zu etablieren, die diese Angriffe auf Zahlungsseiten erkennen, um die neuen Anforderungen des Payment Card Industry Data Security Standard (PCI DSS) Version 4.0.

Angreifer können auch Sicherheitslücken in Skripten ausnutzen und so größere, lukrativere Ziele durch Angriffe auf deren Lieferketten infiltrieren.

Im 1. Quartal 2023 stellte die Akamai Security Intelligence Group fest, dass mehr als 30 % der Phishing-Kampagnen gegen Kunden im Handelssektor gerichtet waren.

Akamai hat in den vergangenen 15 Monaten mehr als 5 Billionen schädliche Bot-Anfragen registriert, wobei im Handelssektor immer mehr Credential-Stuffing- Angriffe vorkommen, die zu Betrug führen können.

Handelsunternehmen stehen vor einer Herausforderung. Sie haben eine komplexe und dynamische Angriffsfläche und verfügen über eine Vielzahl sensibler Daten, die für Kriminelle attraktiv sind. In diesem Beitrag präsentieren wir einige der Erkenntnisse aus dem jüngsten SOTI-Bericht mit Schwerpunkt auf dem Handelssektor. Wir beleuchten dabei die Zunahme von Angriffen auf Webanwendungen und APIs, Veränderungen an der JavaScript-Umgebung sowie Trends bei Bot-Angriffen und geben Einblicke in Phishing-Methoden.

Die Herausforderung: Begrenzte Sicherheitsbudgets bei höheren Anforderungen

Obwohl der Handel nicht so stark reguliert ist wie die Finanzdienstleistungsbranche oder das Gesundheitswesen, benötigt er das gleiche ausgereifte Sicherheitsniveau. Der Handel ist gekennzeichnet durch ein komplexes Ökosystem bestehend aus einer Infrastruktur mit POS-Terminals (Point of Sale), IoT-Geräten (Internet of Things) und mobilen Geräten sowie die Nutzung von Webanwendungen und APIs zur Steigerung der betrieblichen Effizienz.

Häufig werden Skripte von Drittanbietern eingesetzt, um das allgemeine Kundenerlebnis zu verbessern und die Konversionsraten auf den Websites des Handels zu steigern. Durch die Nutzung dieser Skripte entstehen Risiken auf einer weiteren Ebene, da die meisten Skripte von Drittanbietern Open-Source-Bibliotheken verwenden und Angreifer die Schwachstellen dieser Bibliotheken ausnutzen können. Wir sehen diesen Trend bei Magecart-Angriffen, wobei JavaScript-Bibliotheken durch die Ausnutzung von Sicherheitslücken missbraucht werden.

Da Einzelhändler über eine riesige Menge an sensiblen Daten verfügen, die geschützt werden müssen, beobachten wir auch, wie Ransomware-Gruppen versuchen, diese Daten zu stehlen. Laut dem Bedrohungsbericht von Akamai zu Ransomware entfielen auf den Handel (Einzelhandel und Gastgewerbe) 16 % der Angriffe von Conti. Dies zeigt sich auch in einem anderen Bericht von Sophos, in dem von einer steigenden Angriffsrate im Einzelhandel die Rede ist.

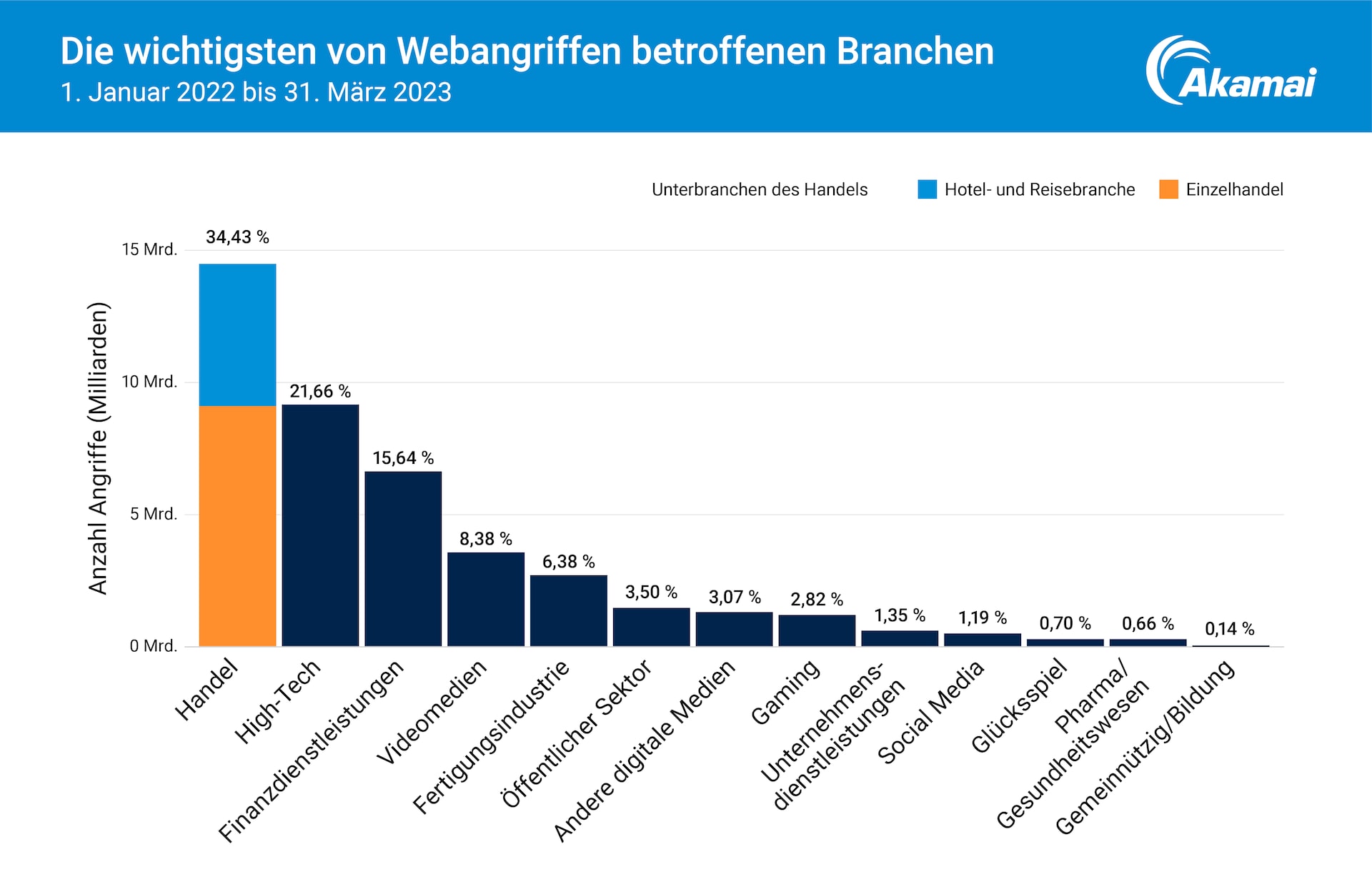

Nach wie vor ist der Handel mit 34 % der von Akamai beobachteten Angriffe (Abbildung 1) die Branche, die von den meisten Webangriffen betroffen ist. Innerhalb des Handelssektors bleibt der Einzelhandel mit 62 % der Angriffe die am häufigsten betroffene Unterbranche.

Abb. 1: Nach wie vor ist der Handel mit 34 % der von Akamai beobachteten Angriffe die Branche, die von den meisten Webangriffen betroffen ist. Innerhalb des Handelssektors bleibt der Einzelhandel mit 62 % der Angriffe die am häufigsten betroffene Unterbranche.

Abb. 1: Nach wie vor ist der Handel mit 34 % der von Akamai beobachteten Angriffe die Branche, die von den meisten Webangriffen betroffen ist. Innerhalb des Handelssektors bleibt der Einzelhandel mit 62 % der Angriffe die am häufigsten betroffene Unterbranche.

Obwohl Sicherheits- und IT-Teams unter Druck stehen, um Netzwerke und Kundendaten zu schützen, stellen begrenzte Sicherheitsbudgets diese Teams vor die Herausforderung, mit weniger mehr erreichen müssen.

Angriffsvektoren, die zu Datendiebstählen und Remote Code Execution führen

Die Angriffsvektoren im Handelssektor verändern sich stetig, da LFI-Angriffe Structured Query Language Injection und Cross-Site Scripting ablösen. Wir haben auch aufkommende Angriffe zur Remote Code Execution beobachtet; insbesondere drei davon verdienen unsere Aufmerksamkeit.

Server-Side Request Forgery (SSRF)

Server-Side Template Injection (SSTI)

Server-Side Code Injection

Diese Arten von Angriffen sind aufgrund ihrer potenziellen Auswirkungen auf den Handel auf dem Vormarsch – die durch sie verursachten Schäden können zu Datenextraktion und Remote Code Execution führen. Ransomware-Angreifer nutzen SSRF-Schwachstellen aus, um maximalen Schaden anzurichten. Für Zero-Day-Angriffe scheinen Cyberkriminelle SSTI als bevorzugte Technik einzusetzen (z. B. Log4J).

Schädliche Bots und Skripte von Drittanbietern

Angreifer erweitern ständig ihre Fähigkeiten und die Komplexität ihrer Angriffe. Im letzten Jahr hat der Handel einen starken Anstieg der Angriffe durch schädliche Bots erlebt, mehr als 5 Billionen in den letzten 15 Monaten. Dies hat eine Zunahme von Phishing- und Credential-Stuffing-Angriffen, die zu Betrug führten, bewirkt.

Darüber hinaus wird Scalping mit Botnets „als Service“ angeboten, was eine weitere Herausforderung ist, der sich Anbieter von Bot-Manager-Produkten gegenübersehen, und die Einnahmeverluste für Einzelhändler nach sich zieht.

Schließlich haben wir festgestellt, dass 50 % der Skripte, die im Handel verwendet werden, von Drittanbietern stammen. Dies vergrößert die Angriffsfläche und lässt neue potenzielle Sicherheitsrisiken entstehen, die wiederum zu Angriffen auf die Lieferkette führen können (Abbildung 2). Ein Beispiel dafür ist der Magecart-Angriff, bei dem Zahlungsinformationen von mehr als 350.000 Kunden einer großen Fluggesellschaft kompromittiert wurden.

Abb. 2: 50 % des JavaScript-Codes, der auf kommerziellen Websites verwendet wird, stammt von Drittanbietern – in allen anderen Branchen, die nur auf Drittanbieter setzen, ist dieser Wert im Vergleich dazu 39 %.

Abb. 2: 50 % des JavaScript-Codes, der auf kommerziellen Websites verwendet wird, stammt von Drittanbietern – in allen anderen Branchen, die nur auf Drittanbieter setzen, ist dieser Wert im Vergleich dazu 39 %.

Handeln Sie

Wenn sich die Angriffsmethoden ändern, müssen wir unsere Playbooks und Penetrationstests aktualisieren und unsere Entwickler in Best Practices schulen. Änderungen an Compliance-Standards können lange dauern. Daher ist es wichtig, jetzt einen Plan zu entwickeln, um die neuen JavaScript-Anforderungen (z. B. PCI DSS 4.0) zu erfüllen.

Laden Sie den vollständigen SOTI-Bericht herunter, um zusätzliche Details und Grafiken zu erhalten. Darin beleuchten wir aktuelle Angriffe auf Webanwendungen und APIs, Veränderungen an der JavaScript-Umgebung, Trends bei Bot-Angriffen, geben Einblicke in Phishing-Methoden, betrachten regionale Ausbrüche derartiger Angriffe in APJ und EMEA und sprechen Empfehlungen für Maßnahmen aus, die auf unseren Erkenntnissen basieren.

Mehr dazu

Bleiben Sie über die Forschungsergebnisse und Warnungen von Akamai auf dem Laufenden. Hier finden Sie SOTI-Berichte, Blogs zu Bedrohungen und Best Practices zum Schutz vor Bedrohungen sowie weitere Tools und Ressourcen.