커머스 업계의 위협 트렌드 분석

핵심 요약

Akamai는 보안 툴 전반에서 엄청난 규모의 공격을 탐지하고 있습니다. 최신 인터넷 보안 현황(SOTI) 보고서에서는 멀웨어 공격, 고객에 미치는 영향, 규제 요구 사항, 커머스 업계에 대한 새로운 위협 등의 변화 측면에서 Akamai가 주목하고 있는 점들을 공유합니다. 이 보고서의 주요 내용은 다음과 같습니다.

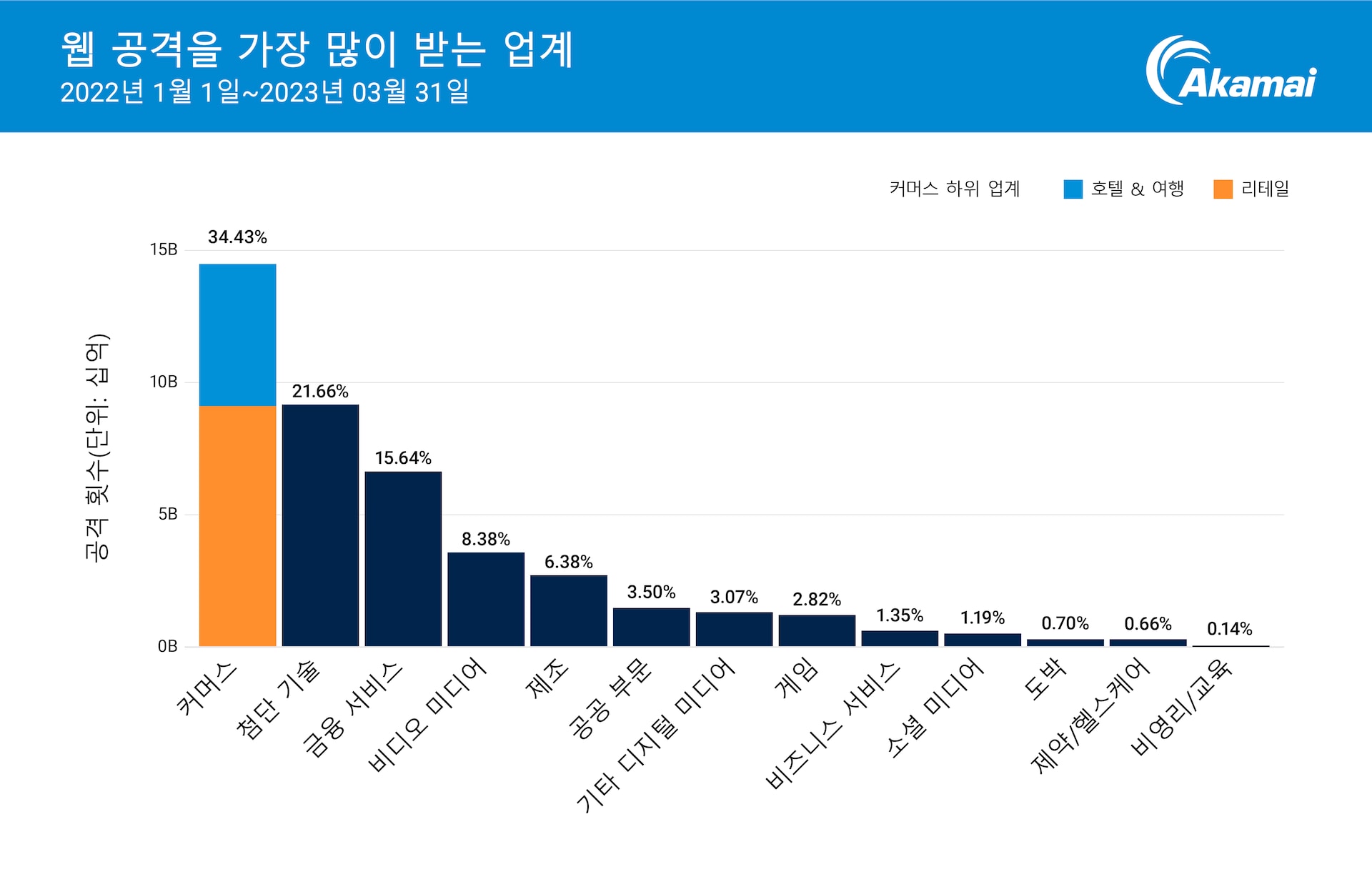

웹 애플리케이션 및 API 공격이 여전히 가장 많이 발생하고 있는 커머스 업계에서는 140억 건 이상의 공격이 발생했으며, 이는 업계의 지속적인 디지털화와 공격자가 의도한 표적에 침투하는 데 사용할 수 있는 웹 애플리케이션 취약점의 가용성 때문인 것으로 분석됩니다.

2021년 3분기부터 2022년 3분기까지 314% 증가한 LFI(Local File Inclusion) 공격의 경우 원격 코드 실행을 위주로 공격자들이 LFI 취약점을 악용해 데이터 유출을 시도하는 공격 트렌드가 나타났습니다.

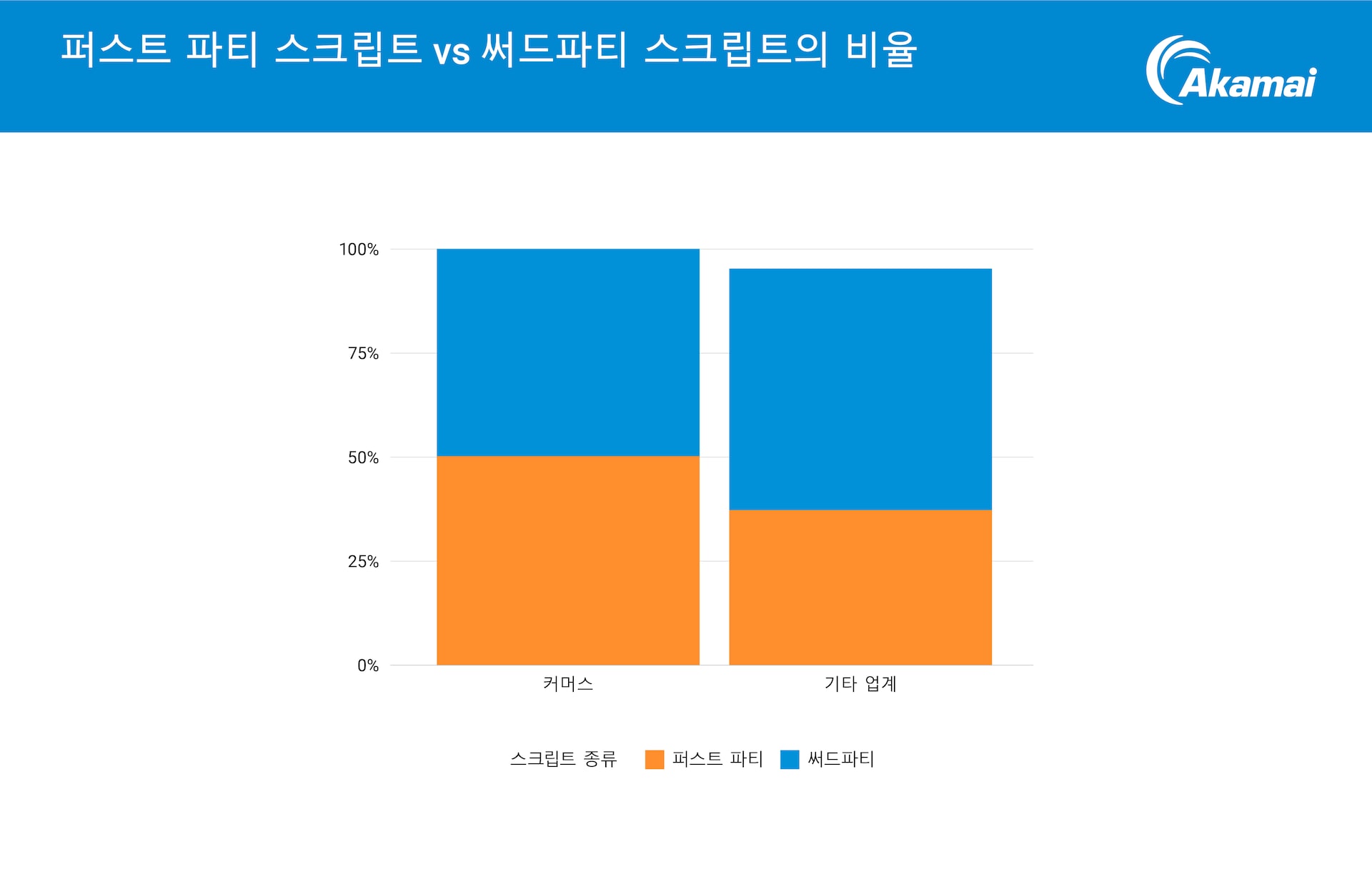

커머스 업계에서 사용하는 JavaScript의 절반은 써드파티 벤더사에서 제공하며, 이 때문에 웹 스키밍과 Magecart 공격 같은 클라이언트 측 공격의 위협이 증가하게 되었습니다. 따라서 결제 페이지에 이러한 공격을 탐지할 수 있는 메커니즘을 구축해 PCI DSS(Payment Card Industry Data Security Standard) 버전 4.0의 새로운 요구사항을 준수하는 것이 중요합니다.

또한 공격자는 스크립트의 보안 격차를 악용해 공급망 공격에서 더 크고 수익성이 높은 표적에 침투할 수 있는 경로를 만들 수 있습니다.

2023년 1분기 Akamai Security Intelligence Group에 따르면 커머스 고객을 대상으로 한 피싱 캠페인의 30% 이상이 활성화된 것으로 나타났습니다.

Akamai는 15개월 동안 5조 건 이상의 악성 봇 요청을 관측했으며, 사기로 이어질 수 있는 크리덴셜 스터핑 공격을 통해 커머스 고객에 대한 공격이 확산되고 있습니다.

커머스 기업은 범죄자들이 원하는 대량의 민감한 데이터와 복잡하고 동적인 공격표면이라는 취약점을 가지고 있습니다. 이 게시물에서는 최근 커머스 업계에 초점을 맞춘 SOTI 보고서의 일부 결과를 중점적으로 다룹니다. 보고서에서는 웹 애플리케이션 및 API 공격의 증가, JavaScript 환경의 변화, 봇 공격의 트렌드, 피싱 방법에 대한 인사이트를 다룹니다.

과제: 제한된 보안 예산으로 더 많은 요구 사항 충족

커머스 업계는 금융 서비스나 헬스케어 업계처럼 많은 규제를 받지는 않지만, 보안 수준을 그와 동일한 수준으로 높여야 합니다. 커머스 업계는 POS(Point of Sale) 단말기, IoT(Internet of Things) 디바이스, 모바일, 비즈니스를 더욱 발전시키 위한 웹 애플리케이션 및 API로 구성된 복잡한 인프라 생태계가 특징입니다.

전반적인 고객 경험을 향상시키고 커머스 웹 사이트에서 전환율을 높이기 위해 써드파티 벤더사의 스크립트가 활용되는 경우가 많습니다. 대부분의 써드파티 스크립트는 오픈 소스 라이브러리를 사용하며 공격자는 이러한 라이브러리에서 발견된 취약점을 악용할 수 있기 때문에, 이러한 스크립트를 사용하면 또 다른 리스크 레이어가 생깁니다. 이러한 트렌드는 보안 결함을 통해 Javascript 라이브러리를 악용하는 Magecart 스타일의 공격에서 확인할 수 있습니다.

리테일 기업은 보호해야 할 대량의 민감한 데이터를 보유하고 있기 때문에 랜섬웨어 그룹도 리테일 기업을 노리고 있습니다. Akamai 랜섬웨어 위협 보고서에 따르면 커머스(리테일과 호텔 및 관광업)가 Conti 공격의 16%를 차지했습니다. 리테일 업계에 대한 공격이 급증하고 있다는 Sophos의 또 다른 보고서 에서도 이러한 사실을 확인할 수 있습니다.

커머스 업계는 여전히 가장 많은 웹 공격을 받고 있으며, Akamai가 관측한 공격의 34%가 이 업계에서 발생했습니다(그림 1). 커머스 업계에서도 특히 리테일이 가장 많은 공격을 받아 전체 공격의 62%가 이 부문에서 발생했습니다.

그림 1: 커머스 업계는 지속적으로 가장 많은 웹 공격을 받고 있으며, Akamai가 관측한 공격의 34%가 이 업계에서 발생했습니다. 커머스 업계에서도 특히 리테일이 가장 많은 공격을 받아 전체 공격의 62%가 이 부문에서 발생했습니다.

그림 1: 커머스 업계는 지속적으로 가장 많은 웹 공격을 받고 있으며, Akamai가 관측한 공격의 34%가 이 업계에서 발생했습니다. 커머스 업계에서도 특히 리테일이 가장 많은 공격을 받아 전체 공격의 62%가 이 부문에서 발생했습니다.

보안 및 IT 팀은 경계와 고객 정보를 보호해야 한다는 압박감을 느끼고 있지만, 제한된 보안 예산 으로 인해 적은 비용으로 더 많은 일을 해야 하는 어려움을 겪고 있습니다.

데이터 유출 및 원격 코드 실행으로 이어지는 공격 기법

커머스 업계에서 LFI 공격이 SQL(Structured Query Language) 인젝션과 XSS(Cross-site Scripting)를 대체하면서 공격 기법은 계속해서 변화하고 있습니다. 원격 코드 실행 공격도 증가하고 있습니다. 특히, 다음 세 가지 공격을 주목해야 합니다.

SSRF(Server-Side Request Forgery)

SSTI(Server-Side Template Injection)

서버측 코드 인젝션

이러한 종류의 공격은 커머스 비즈니스에 미치는 영향력이 상당해 증가 추세를 보이고 있으며, 이로 인한 피해는 데이터 유출과 원격 코드 실행으로 이어질 수 있습니다. 랜섬웨어 공격자들은 피해를 극대화하기 위해 SSRF 취약점을 이용하고 있습니다. SSTI는 공격자가 제로데이 공격(예: Log4J에 선호하는 기법입니다.

악성 봇 및 써드파티 벤더사 스크립트

공격자들의 역량과 정교함은 나날이 높아지고 있습니다. 지난 15개월 동안 커머스 업계의 악성 봇 공격이 5조 건을 넘어 크게 증가함에 따라, 사기로 이어지는 피싱 및 크리덴셜 스터핑 공격이 급증했습니다.

또한 봇넷을 이용한 스캘핑 작업이 ‘서비스형’으로 제공됨에 따라 Bot Manager 제품 벤더사는 적대적인 과제에 직면하고, 리테일 기업은 매출 손실이 발생하고 있습니다.

마지막으로 커머스 스크립트의 50%를 써드파티 벤더사가 제공함에 따라 공격표면이 더 넓어지고 보안 리스크가 증가해 공급망 공격으로 이어질 가능성이 높아지고 있습니다(그림 2). 일례로 Magecart 공격 을 통해 주요 항공사의 고객 35만 명 이상의 결제 정보가 감염된 사건이 있습니다.

그림 2: 커머스 웹사이트의 경우 써드파티 벤더사의 자바스크립트를 사용하는 비율이 50%에 달해, 기타 모든 업계의 39%보다 높은 편이었습니다.

그림 2: 커머스 웹사이트의 경우 써드파티 벤더사의 자바스크립트를 사용하는 비율이 50%에 달해, 기타 모든 업계의 39%보다 높은 편이었습니다.

조치

공격 방법이 변화한 만큼, 플레이북과 모의 침투 테스트 계획을 업데이트하고 개발자에게 모범 사례에 대한 교육을 실시해야 할 필요성이 높아졌습니다. 그러나 컴플라이언스 표준을 변경하는 데는 오랜 시간이 걸릴 수 있으므로 새로운 JavaScript 요구 사항(예: PCI DSS 4.0)을 충족하기 위한 계획을 바로 수립하는 것이 중요합니다.

지금 전체 SOTI 보고서 를 다운로드하고 추가 세부 정보와 그래픽을 확인하세요. 이 보고서는 웹 애플리케이션 및 API 공격 현황, JavaScript 환경의 변화, 봇 공격 트렌드를 심층 분석하고, 피싱 방법에 대한 인사이트를 제공하며, APJ 및 EMEA 지역별 이를 분류하고, 조사 결과를 바탕으로 적절한 조치를 추천합니다.

자세히 알아보기

최신 정보에 관심이 있다면 Akamai 리서치 및 알림을 받아보세요. SOTI 보고서, 위협 및 위협 방지 모범 사례에 대한 블로그, 기타 툴 및 리소스를 확인할 수 있습니다.