Abwehren der Webshell WSO-NG

Webadministratoren und Sicherheitsexperten sind zunehmend auf der Hut vor Webshells, da diese schädlichen Skripte Angreifern den Fernzugriff auf infizierte Webserver ermöglichen.

In diesem Blogbeitrag beschäftigen wir uns mit der Webshell WSO-NG. Dieser Beitrag ist der erste in einer Serie, mit der wir über Webshells aufklären möchten.

Was ist eine Webshell?

Bevor wir uns genauer mit WSO-NG beschäftigen, wollen wir kurz erläutern, was eine Webshell ist. Eine Webshell ist ein Skript, das üblicherweise in einer webgestützten Sprache wie PHP, ASP oder JSP geschrieben ist und die Fernsteuerung eines kompromittierten Servers ermöglicht. Nach dem Hochladen können Angreifer verschiedene schädliche Aktivitäten wie Datendiebstahl, Serverüberwachung und laterale Netzwerkbewegung ausführen.

Laut MITRE ATT&CK-setzen Angreifer Webshells als Taktik ein, um sich dauerhaft im System des Opfers festzusetzen.

Eine kurze Geschichte der WSO

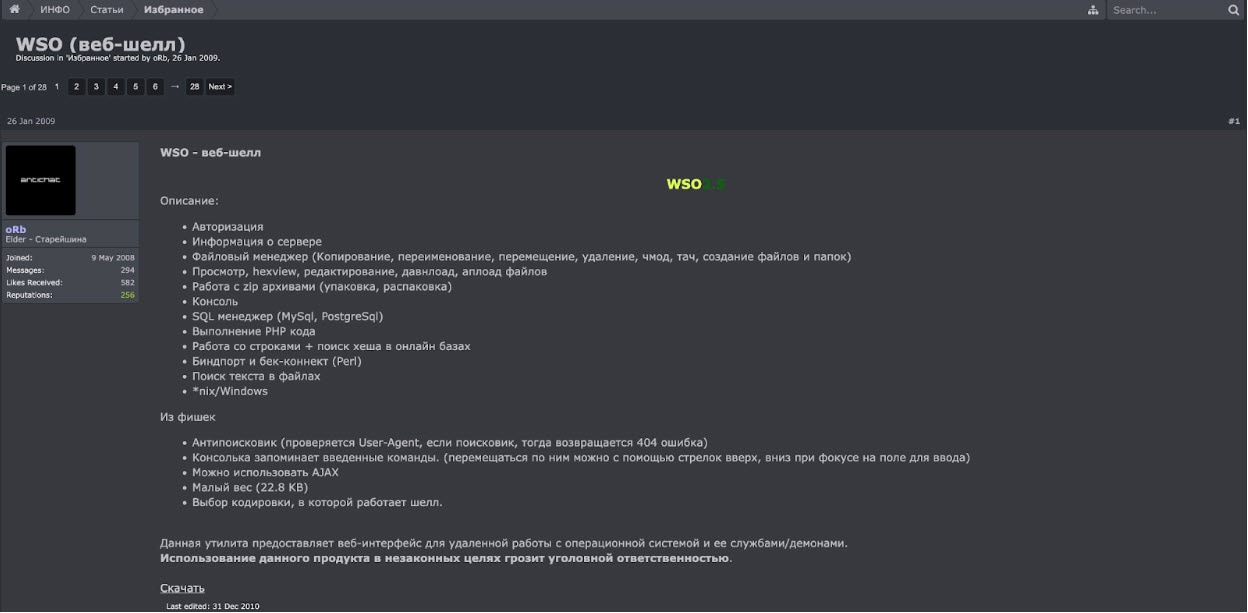

Die "Webshell von oRb", kurz WSO, ist sehr verbreitet und existiert seit mindestens 14 Jahren. Ihre Geschichte lässt sich bis zu ihrer Vorstellung durch einen Nutzer namens "oRb" in einem russischen Hacker-Forum zurückverfolgen (Abbildung 1).

WSO bietet ein breites Spektrum an Webshell-Funktionen, die es Hackern leichter machen, Informationen von einem Zielserver zu erfassen, Dateien effizient zu verarbeiten, unbefugten Zugriff auf Datenbanken zu erlangen und Shell-Befehle auszuführen.

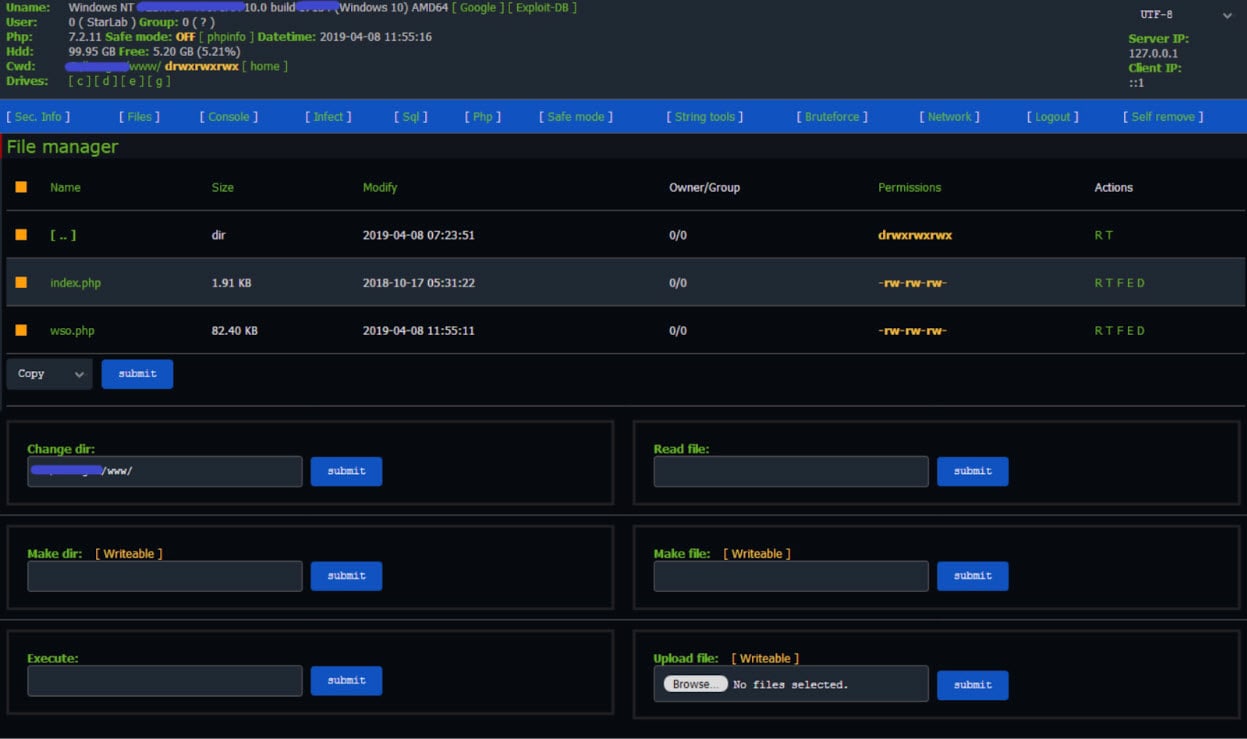

Im Laufe der Zeit stellten der ursprüngliche WSO-Entwickler und seine Kollaborateure immer wieder Funktionsverbesserungen und Fehlerbehebungen bereit (Abbildung 2).

2021 brachte ein GitHub-Nutzer mit dem Namen "0xbadad" eine aktualisierte Version der WSO-Shell heraus. Der ursprüngliche Name "STEP.php" wurde in "wso-ng.php" geändert, was dem Schöpfer zufolge ausdrücken sollte, dass es sich hier um die "neue Generation der berühmten WSO-Webshell" handelt.

WSO-NG: Die neue Generation

Einem potenziellen Angreifer, der mithilfe einer Webshell einen Server kontrollieren möchte, steht eine Vielzahl leistungsstarker Optionen wie zum Beispiel China Chopper, B374K oder R57 zu Gebote. Beachtenswerte Optionen sind auch WSO und ihre Weiterentwicklung WSO-NG (Abbildung 3). WSO-NG liefert Cyberangreifern die zeitgemäßen Werkzeuge, die sie brauchen, um in dem sicherheitsorientierten digitalen Umfeld von heute ihre Ziele zu erreichen.

Abb. 3: WSO-NG, die neue Generation von WSO (Quelle: https://github.com/aels/wso-ng)

Abb. 3: WSO-NG, die neue Generation von WSO (Quelle: https://github.com/aels/wso-ng)

Verbergen der Anmeldeseite

Um die Tarnfähigkeiten von WSO-NG zu stärken und den Zugriff zu beschränken, zeigt die Webshell eine 404-Fehlerseite an, wenn Nutzer versuchen, auf die Login-Oberfläche zuzugreifen.

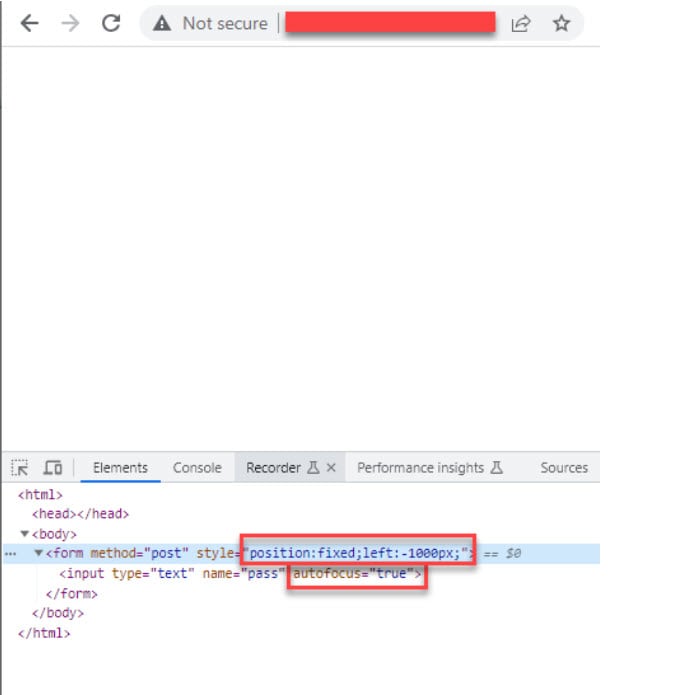

Während die Webshell die "Fehlerseite" jedoch nur vortäuscht, wartet sie heimlich auf die Eingabe des Passworts über die Tastatur. Das Anmeldeformular wird mithilfe einer raffinierten CSS-Technik um 1.000 Pixel nach links verschoben und so vor dem Nutzer verborgen. Durch diese Manipulation wird das Formular faktisch jenseits des sichtbaren Bildschirmbereichs positioniert (Abbildung 4).

Abb. 4: Die leere WSO-NG-Anmeldeseite verfügt über verborgene Funktionen

Abb. 4: Die leere WSO-NG-Anmeldeseite verfügt über verborgene Funktionen

Erfassen von Bedrohungsinformationen über Dritte

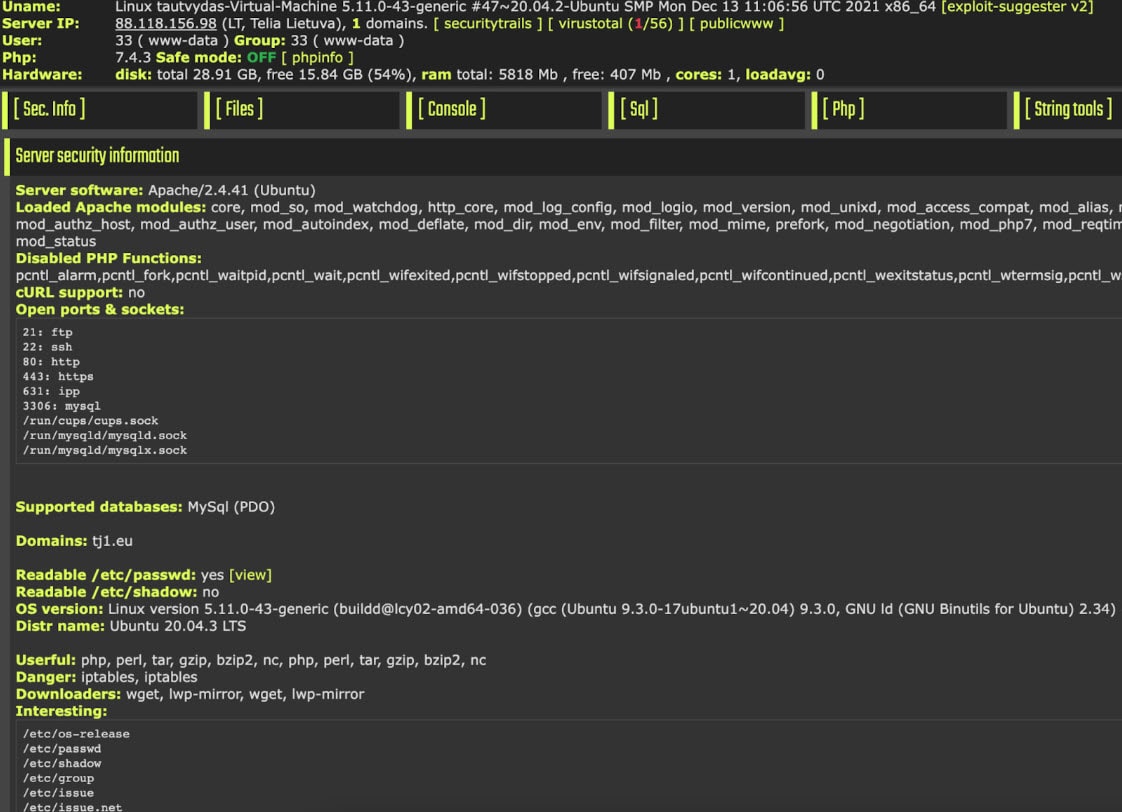

Hat der Angreifer über das verborgene Anmeldeformular Zugriff erlangt, wird er im Regelfall die infizierte Umgebung ausspähen und die gewonnenen Informationen für seinen nächsten Schritt nutzen. Mithilfe von WSO-NG kann der Angreifer Informationen über die Bedrohungen sammeln, die das System gefährden. Er kann Taktiken und Tools einsetzen, die denen von Unternehmen ähneln, die sich vor Cyberbedrohungen schützen.

WSO-NG lässt sich nahtlos in einen Threat-Intelligence-Service namens VirusTotal integrieren, der die Analyse der IP-Reputation des kompromittierten Servers ermöglicht, um festzustellen, ob er für schädliche Aktivitäten vorgemerkt wurde. Wenn der Angreifer plant, diesen Server für zusätzliche Online-Exploits zu verwenden, ist diese Integration entscheidend für die Beurteilung der Wahrscheinlichkeit, dass der Exploit von potenziellen Zielen blockiert wird. Dies gilt insbesondere, wenn die IP-Adresse bereits in den Denial-Datensätzen der Zielserver aufgeführt ist (Abbildung 5).

Ein weiterer wichtiger Aspekt ist, dass diese Funktion erkennen kann, ob der Server zuvor von anderen Cyberkriminellen kompromittiert wurde. In dem Fall wird der Angreifer mit Vorsicht fortfahren.

Darüber hinaus unterstützt die Integration von WSO-NG in den SecurityTrails-Service Angreifer bei der Identifizierung zusätzlicher gehosteter Domains über den kompromittierten Server. Dadurch gewinnen sie ein noch genaueres Bild der Zielressource.

Abb. 5: Beispiel für Bedrohungsinformationen zur Server-IP (Quelle: https://github.com/aels/wso-ng)

Abb. 5: Beispiel für Bedrohungsinformationen zur Server-IP (Quelle: https://github.com/aels/wso-ng)

Anpassen an moderne Umgebungen

Da Cloudumgebungen und moderne Technologien sich immer mehr ausbreiten, entstehen auch neue Methoden für die Speicherung von wichtigen technischen Informationen und Betriebsgeheimnissen und für den Zugriff auf solche sensiblen Daten.

Eine bemerkenswerte Ausspähfunktion der Webshell stützt sich auf das Abrufen von AWS-Metadaten. Dies ist die häufigste Methode, um AWS-Zugangsdaten abzugreifen, die mit der aktiven Cloud-Instanz verknüpft sind. Dieses Vorgehen kann später laterale Netzwerkbewegungen im Cloudkonto erleichtern.

Eine andere Ausspähfunktion der Webshell bietet die Möglichkeit, nach potenziellen Redis-Datenbankverbindungen zu suchen, um einen umfassenderen Zugriff auf Anwendungsdaten zu erhalten. Redis, eine speicherresidente Schlüsselwert-Datenbank, wird häufig in modernen Anwendungen und zumal in Cloudumgebungen verwendet.

Erhöhte Aggressivität

Als eine der leistungsstärksten Webshells verfügt WSO-NG von Hause aus über umfangreiche Angriffsfähigkeiten.

In den typischen geteilten Webhosting-Umgebungen, wie viele Hosting-Anbieter sie bereitstellen, werden Vorsichtsmaßnahmen implementiert, die Website-Eigentümer daran hindern sollen, auf demselben Server auf andere Websites zuzugreifen und Berechtigungen zu eskalieren. Hosting-Anbieter verwenden unterschiedliche Mechanismen. Beispielsweise beschränken sie die Verwendung riskanter PHP-Funktionen wie die direkte Ausführung von Shell-Befehlen über die PHP-Add-Filter-Funktion.

WSO-NG verfügt über einen integrierten Exploit, der speziell zur Umgehung dieser Sicherheitsmaßnahmen entwickelt wurde. Darüber nutzt die Webshell einen bereits vorhandenen Exploit für die Ausführung von beliebigem Code in FastCGI-Umgebungen, einer gängige Konfiguration beim Webhosting. Dadurch kann sie Berechtigungen eskalieren und auf "Root"-Ebene Fuß fassen.

Verbesserungen des Nutzererlebnisses

Und schließlich berücksichtigt WSO-NG auch Verbesserungen beim Nutzererlebnis, sodass Angreifer ihre Ziele effizient verfolgen können.

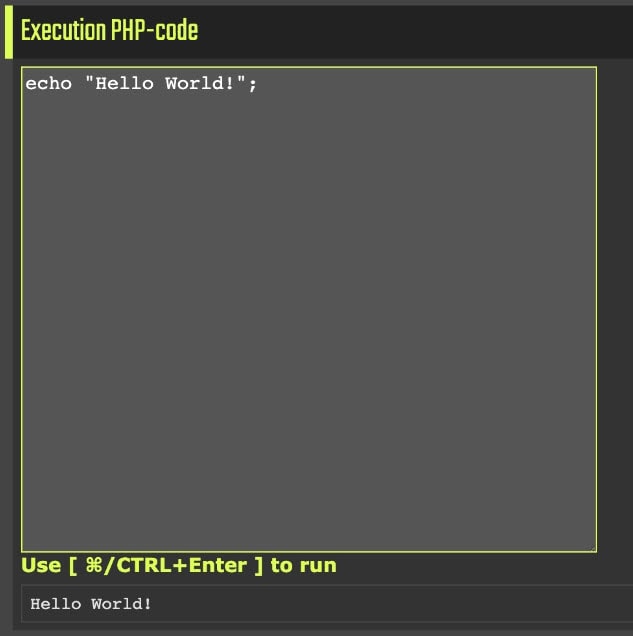

Die Webshell bietet zahlreiche Verbesserungen an der Nutzeroberfläche. Dazu gehören unter anderem eine neue Breadcrumb-Navigationsleiste, Tastaturkürzel, Syntaxmarkierung, saubere Bearbeitung von PHP-Code (Abbildung 6), schnelles Kopieren in die Zwischenablage mit einem einfachen Klick und vieles mehr.

Abb. 6: Saubere PHP-Codebearbeitung

Abb. 6: Saubere PHP-Codebearbeitung

Abwehren von WSO-NG

Um eine Webshell auf dem angegriffenen Server zu implementieren, braucht es eine Methode für den Erstzugriff. Diese Methode schließt in der Regel die Ausnutzung einer Internetschwachstelle ein. Um diesen initialen Zugriff auf den Server zu verhindern, sollten Sicherheitsexperten stets die neuesten Patches installieren. Da Unternehmen jedoch Schwierigkeiten haben, Patches und Sicherheitsmaßnahmen zeitnah anzuwenden, lassen sich Webshells auch durch moderneWAFs(Web Application Firewalls) wie Akamai App & API Protector abwehren.

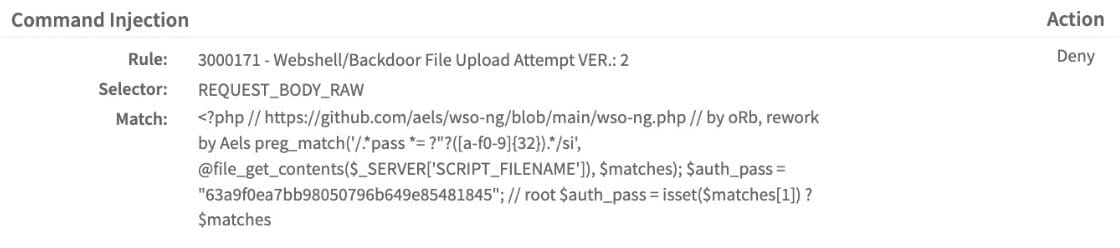

Die WAF von Akamai kann mithilfe der Adaptive Security Engineerste Versuche zur Ausnutzung von internetseitigen Schwachstellen feststellen, über die Angreifer eine Webshell implementieren und dauerhaften Zugriff erlangen könnten. Darüber hinaus kann das Tool erkennen, wenn ein Angreifer versucht, mithilfe der Command-Injection-Angriffsgruppe eine Webshell auf den Zielserver hochzuladen (Abbildung 7).

Konkret kann WSO-NG durch die folgende Regel der Adaptive Security Engine erkannt werden:

3000171 – Versuchter Upload von Webshell-/Backdoor-Datei

Abb. 7: Adaptive Security Engine erkennt versuchten WSO-NG-Upload

Abb. 7: Adaptive Security Engine erkennt versuchten WSO-NG-Upload

Fazit

In einer sich dynamisch entwickelnden digitalen Sphäre erweisen sich Webshells wie WSO-NG in der Hand von Cyberkriminellen von als gefährliche Werkzeuge. Angesichts der breiten Palette an Funktionen, die diese schädlichen Skripte Angreifern bieten, sind sie für Sicherheitsexperten und Webadministratoren ein erheblicher Grund zur Sorge. Unsere eingehende Untersuchung der Ursprünge und der neuen Funktionen von WSO-NG unterstreicht das Bedrohungspotenzial der Webshell in einer Zeit, in der das Bewusstsein für Cybersicherheit zunimmt.

Die gute Nachricht: Mit zunehmender Bedrohung entwickeln wir auch unsere Abwehrfähigkeiten weiter. App & API Protector, die WAF von Akamai, erweist sich als mächtiges Bollwerk gegen solche heimtückischen Skripte und schützt die digitalen Bereiche, auf die wir uns verlassen.

Wir können den Bedrohungen, die durch fortschrittliche Webshells entstehen, entgegenwirken. Dazu müssen wir konsequent die aktuellsten Patches installieren, innovative Sicherheitstools wie App & API Protector nutzen und eine proaktive Sicherheitsstrategie verfolgen. Wir wollen eine sicherere Webumgebung für alle Nutzer gewährleisten.