抵御 Web Shell WSO-NG

Web 管理员和安全专业人士对 Web shell 的警惕性日益增强,因为攻击者可以利用这些恶意脚本远程控制遭到入侵的 Web 服务器。

在本博文中,我们将探讨称为 WSO-NG 的 Web shell。本博文是深入揭示 Web shell 世界的系列文章中的第一篇。

什么是 Web shell?

在深入了解 WSO-NG 的细节之前,我们先来快速了解一下 Web shell 是什么。Web shell 是一种用 Web 支持的语言(如 PHP、ASP 或 JSP)编写的脚本,利用它可以远程控制遭到入侵的服务器。一旦攻击者上传了这种脚本,他们便能够实施各种恶意行为,包括窃取数据、监控服务器和在网络中进行横向移动。

根据 MITRE ATT&CK的信息,攻击者将部署 Web shell 作为一种策略,用以在受害者的系统上建立持久的立足点。

WSO 简史

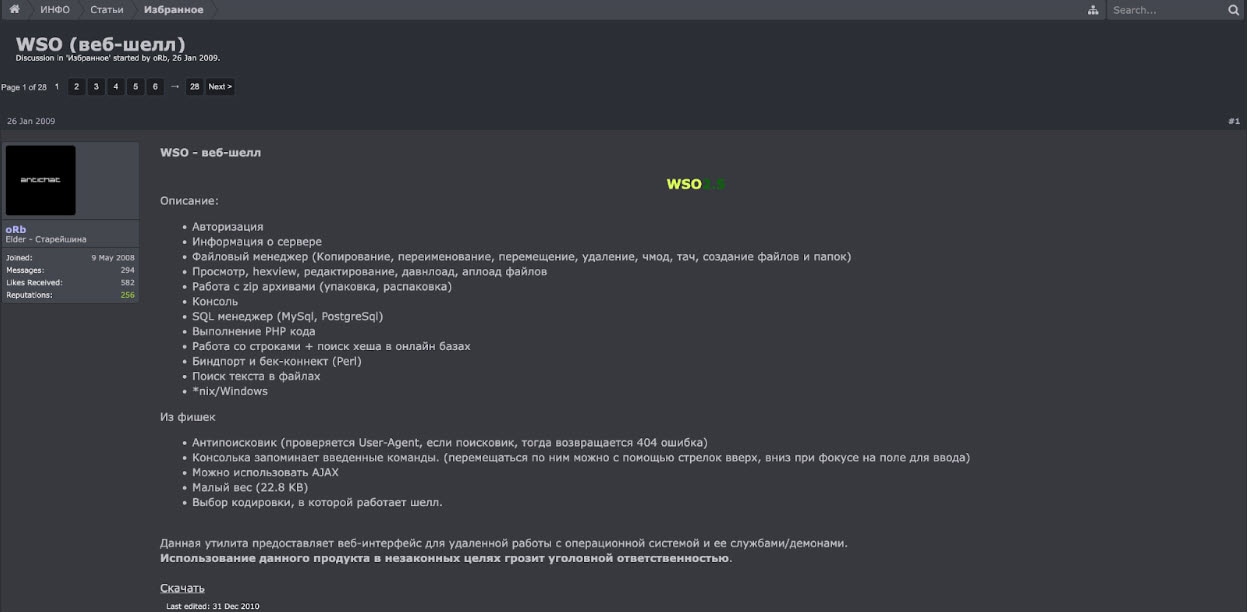

WSO 是“web shell by oRb”的缩写,它是一个至少存在了 14 年的完善 Web shell。它的起源可以追溯到 2010 年,当时一位名为“oRb”的用户在俄罗斯的一个黑客论坛上首次向世人介绍了它(图 1)。

WSO 提供了一系列广泛的 Web shell 功能,简化了相关过程,让黑客可以轻松地从目标服务器收集信息、高效处理文件、对数据库进行未经授权的访问以及执行 shell 命令。

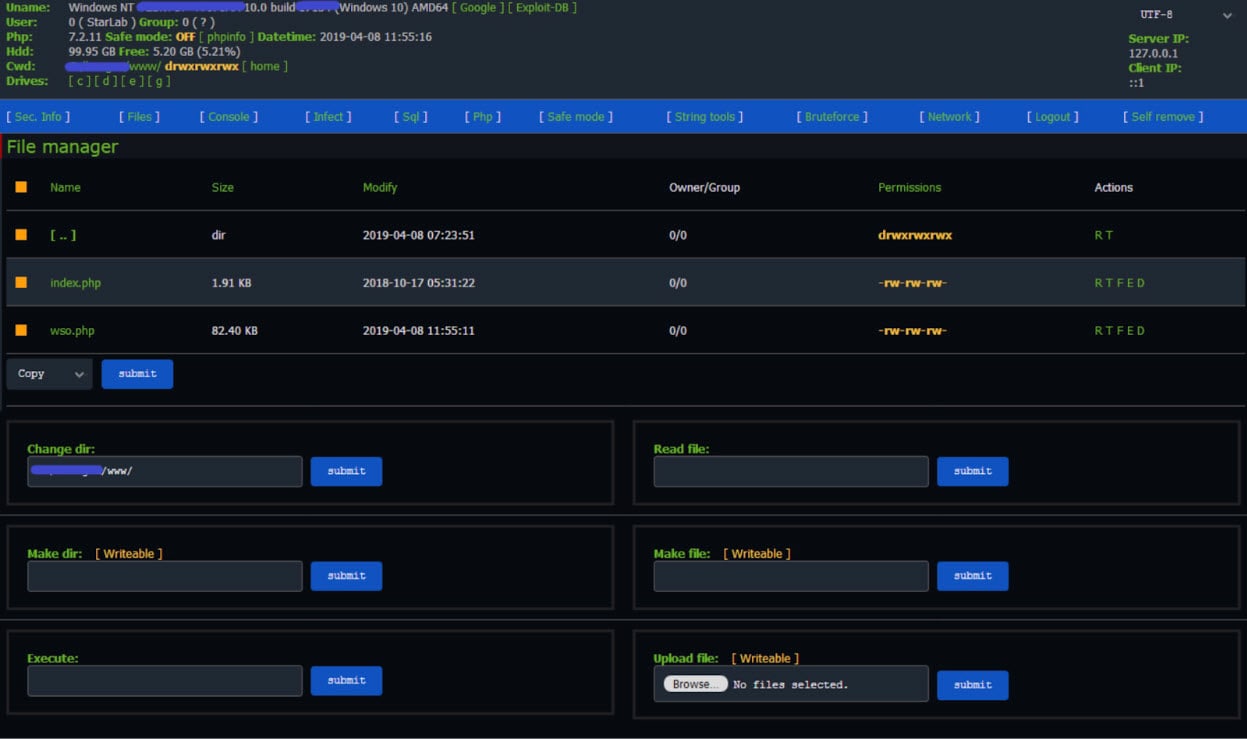

自问世以来,WSO 最初的开发人员与协作者一直在改进其功能并解决程序错误(图 2)。

2021 年,一位名为“0xbadad”的 GitHub 用户公布了更新后的 WSO shell 迭代版本。最初名为“step.php”,后来更名为“wso-ng.php”。根据创作者的说法,此名称的寓意为“新一代著名的 WSO web shell”。

WSO-NG:新一代的 Web shell

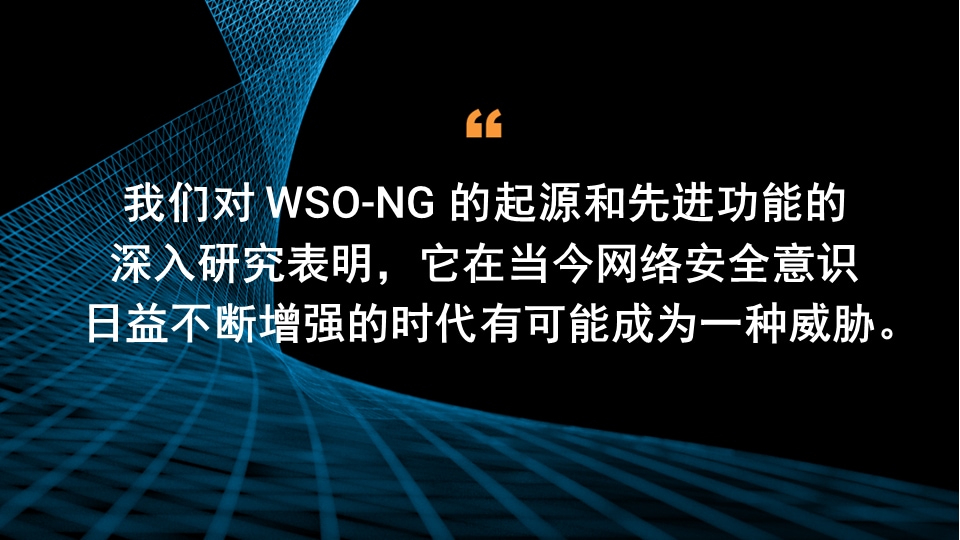

选择使用 Web shell 来监视服务器的潜在敌人有多种有效选择,包括 China Chopper、B374K、R57 等。其中一个值得注意的选择是 WSO 及其高级迭代版本 WSO-NG(图 3)。WSO-NG 为网络攻击者提供了一些 现代工具 ,攻击者需要使用这些工具在当今充满安全意识的数字化环境中规避各种安全措施。

图 3:WSO-NG,新一代的 WSO(来源:https://github.com/aels/wso-ng)

图 3:WSO-NG,新一代的 WSO(来源:https://github.com/aels/wso-ng)

隐藏登录页面

为了提高 WSO-NG 的隐蔽性并限制访问,该 Web shell 会在用户尝试访问其登录界面时显示 404 错误页面 。

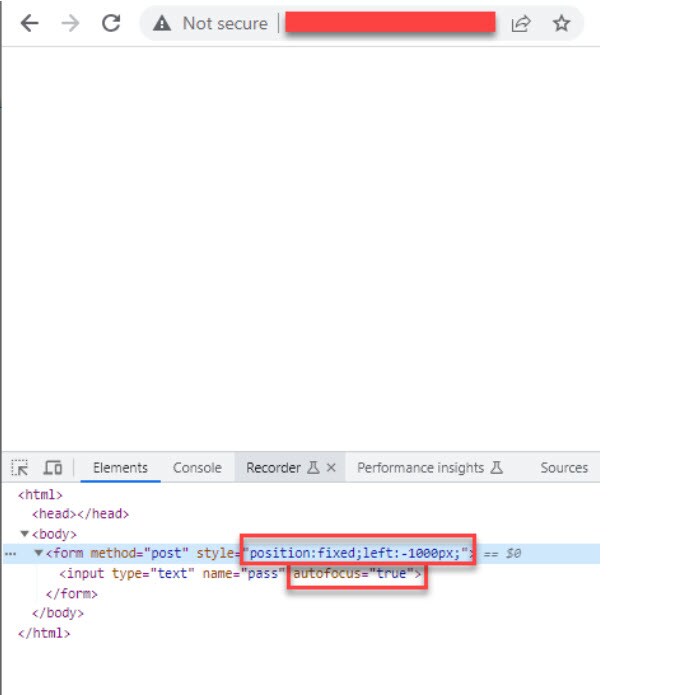

然而,在“错误”页面的伪装之下,该 Web shell 在暗中等待用户通过键盘输入密码。隐藏的登录表单利用了一种狡猾的 CSS 技术,它将自身向左移动了 1,000 像素,导致用户无法看到它。这种操作方法实际上将该表单放置于屏幕的可见区域之外(图 4)。

图 4:WSO-NG 的空白登录页面具有隐藏功能

图 4:WSO-NG 的空白登录页面具有隐藏功能

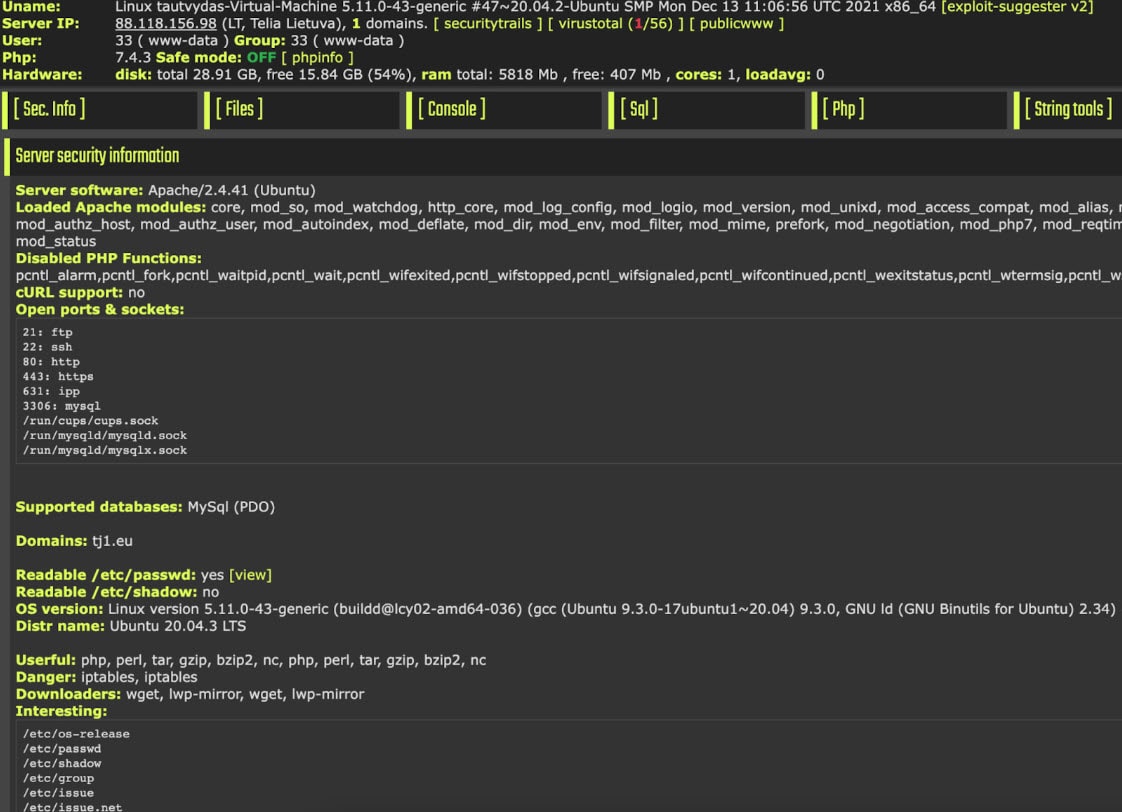

通过第三方收集威胁情报

在使用隐藏的登录表单获得访问权限后,攻击者下一步很可能会对遭到入侵的环境进行侦察。 攻击者可以使用 WSO-NG 来收集影响该系统的威胁的相关情报,所利用的策略和工具与企业在防范网络威胁时使用的策略和工具类似。

WSO-NG 与称为 VirusTotal 的威胁情报服务进行了无缝集成,可以分析被入侵服务器的 IP 声誉,以确定其是否已被标记为存在恶意活动。如果攻击者计划使用此服务器进行更多的在线攻击,那么在评估攻击被潜在目标拦截的可能性时,这种集成变得至关重要,在该 IP 已被列入潜在目标的拒绝记录中时更是如此(图 5)。

另一个重要的方面是,该功能可以揭示此服务器先前是否受到了其他攻击者的入侵,这会提醒攻击者谨慎行事。

此外,WSO-NG 与 SecurityTrails 服务的集成还可以帮助攻击者通过被入侵的服务器识别其他托管域,方便他们对目标进行更深入的分析。

图 5:有关服务器 IP 威胁情报信息的示例(来源:https://github.com/aels/wso-ng)

图 5:有关服务器 IP 威胁情报信息的示例(来源:https://github.com/aels/wso-ng)

攻击性更强

WSO-NG 是一种顶级 Web shell,自诞生之初就具备了广泛的攻击能力。

在许多托管提供商所提供的典型共享 Web 托管环境中,他们已经采取了预防措施,以防止网站所有者访问同一服务器上的其他网站和提升自己的权限。托管提供商采用了各种机制,例如利用 PHP add-filter 功能来限制使用有风险的 PHP 函数(如用于直接执行 shell 命令的函数)。

WSO-NG 包含一项内置的漏洞利用功能,专门用来绕过这些安全措施。此外,它还会利用 FastCGI 环境中已有的漏洞来执行任意代码,该环境是 Web 托管中的常用配置。这使其能够提升权限并在“root”级别建立立足点。

用户体验改善

最后,WSO-NG 并未忽视改善用户体验,它让攻击者能够高效地实现其目标。

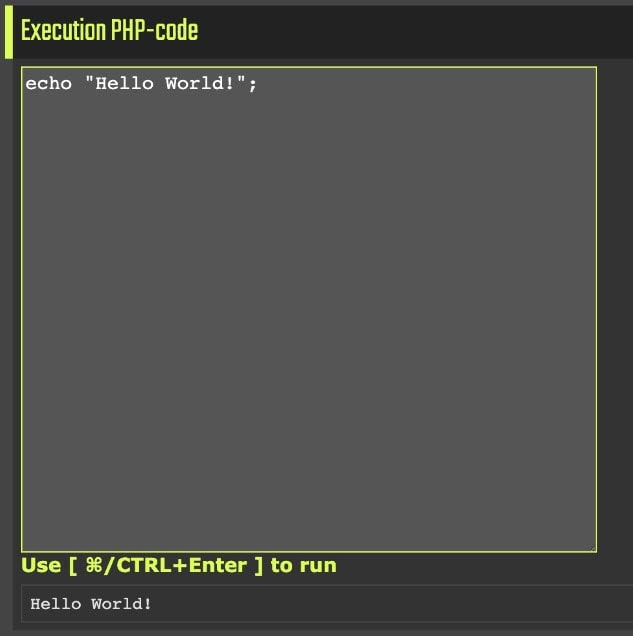

Web shell 在用户界面上进行了许多改进,其中包括新的导览列导航面板、键盘快捷键、语法高亮显示、简洁的 PHP 代码编辑区(图 6),以及一键快速复制到剪贴板等。

图 6:简洁的 PHP 代码编辑区

图 6:简洁的 PHP 代码编辑区

战胜 WSO-NG

要在受害者的服务器上部署 Web shell,首先需要有初始访问方法;该方法通常涉及利用 Web 漏洞。为了从一开始就防止攻击者访问服务器,我们建议安全从业人员密切关注最新发布的补丁程序。不过,由于很多企业都会尽力安装最新的补丁程序和采取安全措施,因此高级 Web 应用程序防火墙 (WAF),例如 Akamai App & API Protector也能成功防御 Web shell 的攻击。

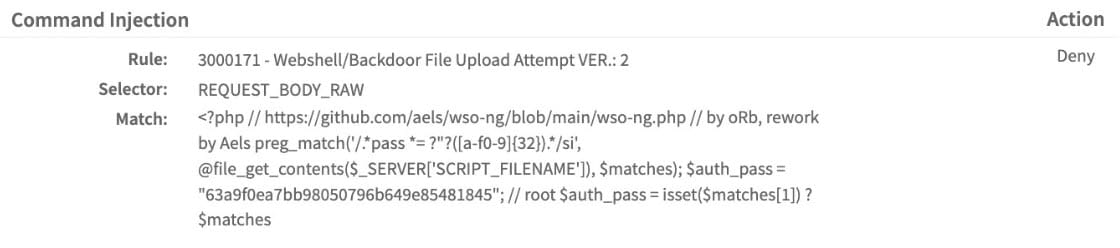

利用 Adaptive Security Engine,Akamai 的 WAF 可以精确识别那些最初尝试利用 Web 漏洞的行为,从而避免攻击者成功部署 Web shell 来实现持续访问。此外,它还能够检测攻击者尝试使用命令注入攻击组将 Web shell 上传到目标服务器的行为(图 7)。

具体而言,以下 Adaptive Security Engine 规则可能会检测到 WSO-NG:

3000171:Webshell/后门文件上传尝试

图 7:Adaptive Security Engine 检测到 WSO-NG 上传企图

图 7:Adaptive Security Engine 检测到 WSO-NG 上传企图

结论

在当今这个动态多变的世界中,数字化技术不断向前发展,WSO-NG 等 Web shell 在攻击者手中会变为一种极具破坏性的工具。由于这些恶意脚本为攻击者提供了各种功能,因此它们引起了安全专家和 Web 管理员的严重担忧。我们对 WSO-NG 的起源和先进功能的深入研究表明,它在当今 网络安全 意识日益不断增强的时代有可能成为一种威胁。

好消息是,随着威胁的增加,我们的防御措施也在不断增强。App & API Protector(Akamai 的 WAF)可以用作抵御这些隐秘脚本的坚固堡垒,保护我们所依赖的数字领域。

我们可以采取一系列措施来抵御高级 Web shell 带来的威胁,包括不断更新补丁程序、利用创新的安全工具(如 App & API Protectorr)以及保持积极主动的安全态势,从而确保为所有用户提供更安全的 Web 环境。