Derrote o web shell WSO-NG

Os administradores da Web e os profissionais de segurança estão se tornando cada vez mais cautelosos com os web shells, pois esses scripts maliciosos fornecem aos invasores a capacidade de controlar remotamente servidores da Web comprometidos.

Nesta postagem do blog, falaremos sobre o web shell chamado WSO-NG. Esta postagem é a primeira de uma série que lançará mais luz sobre o mundo dos web shells.

O que é um web shell?

Antes de entrarmos nos detalhes do WSO-NG, vamos dar uma olhada rápida no que os web shells implicam. Um web shell é um script, normalmente escrito em uma linguagem suportada pela Web como PHP, ASP ou JSP, que fornece controle remoto sobre um servidor comprometido. Depois de carregados, os invasores ganham a capacidade de realizar uma série de atividades maliciosas, incluindo roubo de dados, monitoramento de servidor e avanço lateral dentro da rede.

De acordo com o MITRE ATT&CK, implantar um web shell é uma tática usada pelos invasores para estabelecer uma posição duradoura no sistema da vítima.

Uma breve história do WSO

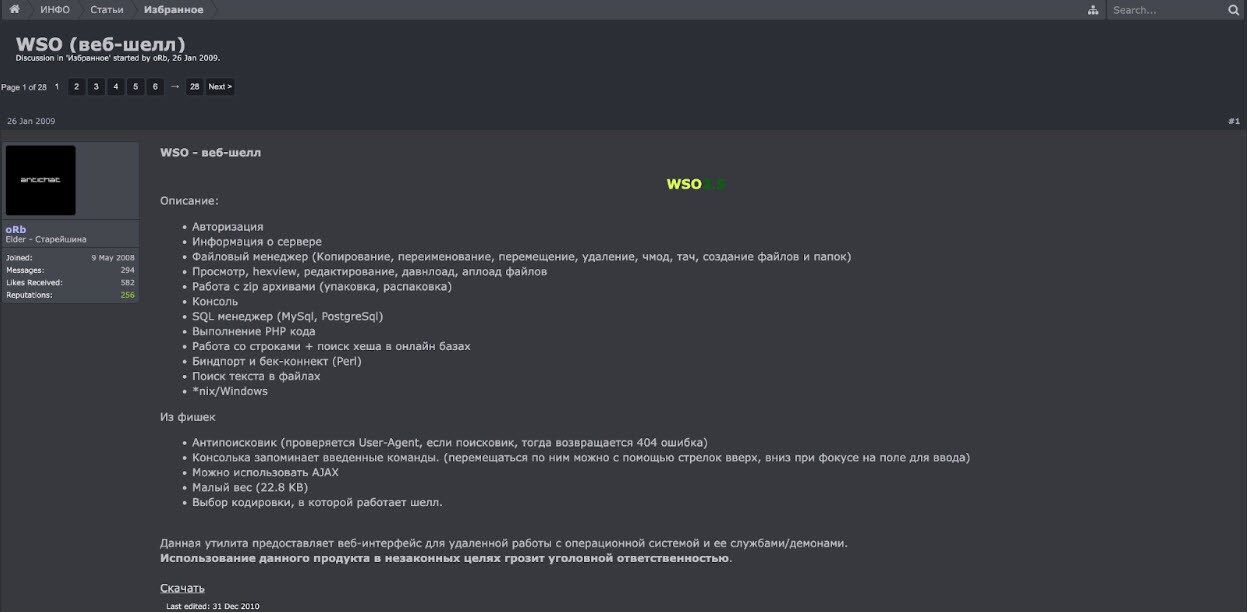

O WSO, abreviação de "web shell by oRb," é um web shell bem estabelecido que está presente há pelo menos 14 anos. Seu início pode ser rastreado até sua introdução por um usuário chamado "oRb" em um fórum de hackers russo (Figura 1).

O WSO oferece uma ampla gama de funcionalidades de web shells, simplificando o processo para que os hackers coletem informações de um servidor de destino, manipulem arquivos com eficiência, obtenham acesso não autorizado a bancos de dados e executem comandos de shell.

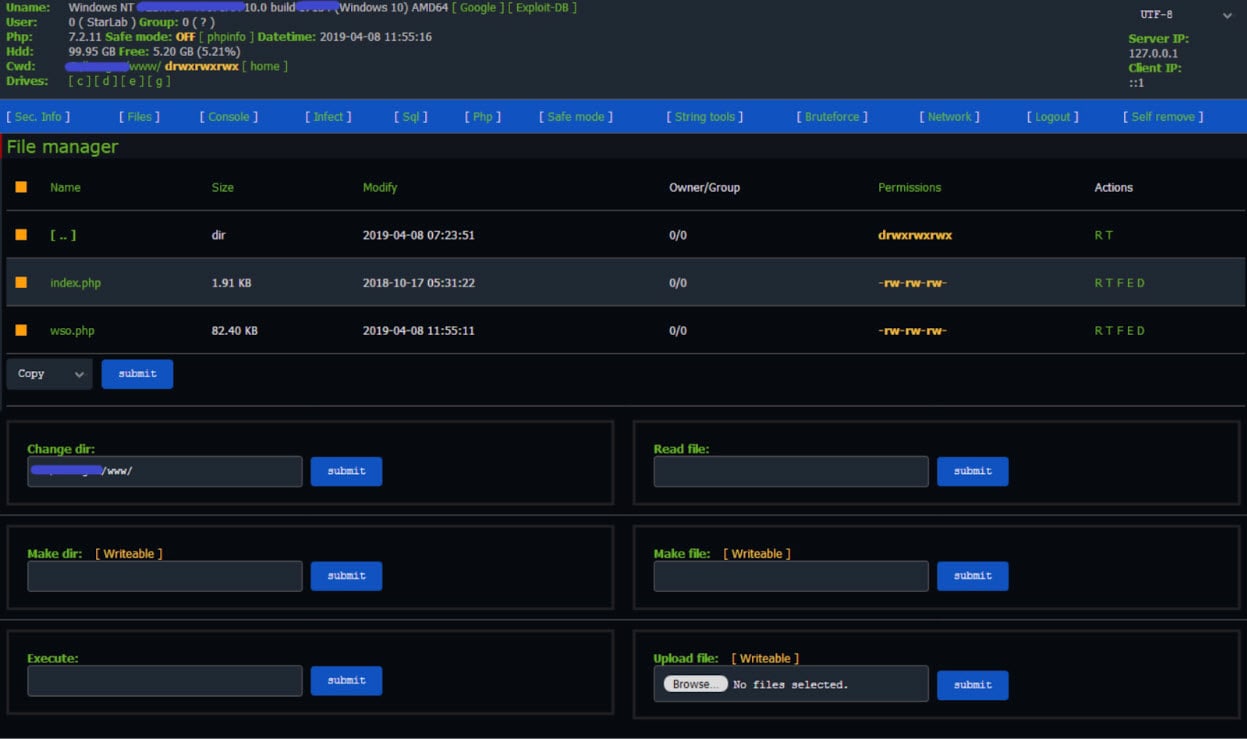

Ao longo do tempo, o desenvolvedor inicial do WSO, juntamente com colaboradores, proporcionou consistentemente melhorias aos recursos e solucionou bugs (Figura 2).

Em 2021, um usuário do GitHub com o nome "0xbadad" revelou uma iteração atualizada do shell do WSO. Inicialmente chamado "step.php," seu nome foi posteriormente alterado para "wso-ng.php," que, de acordo com o criador, representou o fato de ser a "Nova geração do famoso web shell WSO."

WSO-NG: A nova geração

Um inimigo em potencial que seleciona um web shell para supervisionar um servidor tem uma variedade de opções poderosas, incluindo o China Chopper, B374K, R57 e outros. Uma das opções dignas de nota é o WSO e sua iteração avançada, o WSO-NG (Figura 3). O WSO-NG fornece aos atacantes cibernéticos ferramentas contemporâneas que são essenciais para navegar no atual ambiente digital com consciência sobre segurança.

Fig. 3: WSO-NG, a nova geração do WSO (fonte: https://github.com/aels/wso-ng)

Fig. 3: WSO-NG, a nova geração do WSO (fonte: https://github.com/aels/wso-ng)

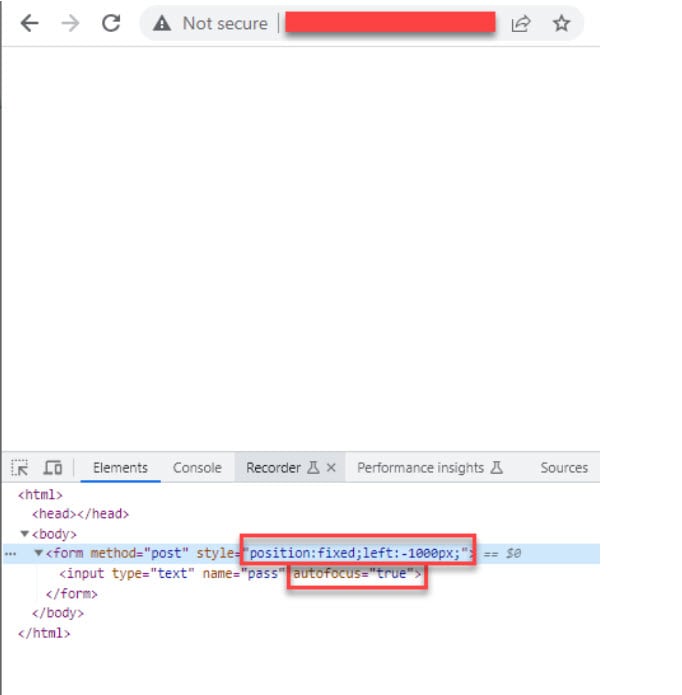

Ocultação da página de login

Para aumentar os recursos furtivos do WSO-NG e limitar o acesso, o web shell exibe uma página de erro 404 quando os usuários tentam acessar sua interface de login.

No entanto, abaixo dessa página de "erro" ilusória, o web shell antecipa secretamente a senha que está sendo inserida pelo teclado. O formulário de login oculto utiliza uma técnica astuta de CSS para ocultá-lo do usuário, alcançada ao deslocá-lo 1.000 pixels para a esquerda. Essa manipulação posiciona efetivamente o formulário além da área visível da tela (Figura 4).

Fig. 4: A página de login do WSO-NG em branco tem funcionalidades ocultas

Fig. 4: A página de login do WSO-NG em branco tem funcionalidades ocultas

Coleta de inteligência contra ameaças por meio de terceiros

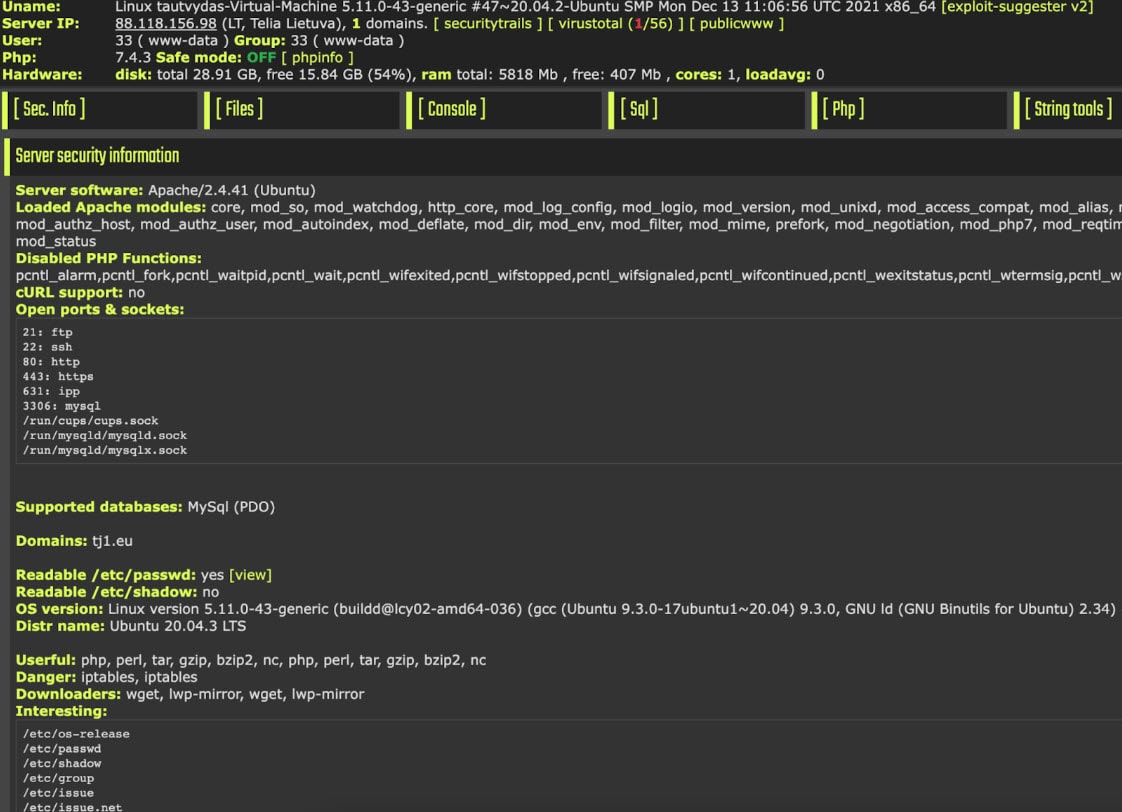

Depois de obter acesso por meio do formulário de login oculto, a próxima etapa do invasor provavelmente envolverá o reconhecimento do ambiente comprometido. Usando o WSO-NG, o invasor pode reunir inteligência sobre as ameaças que afetam o sistema, empregando táticas e ferramentas semelhantes às usadas pelas organizações que defendem contra ameaças virtuais.

O WSO-NG se integra perfeitamente a um serviço de inteligência contra ameaças chamado VirusTotal, permitindo a análise da reputação do IP do servidor comprometido para determinar se ele foi sinalizado por atividades mal-intencionadas. Se o invasor planeja usar esse servidor para explorações online adicionais, essa integração se torna crucial na avaliação da probabilidade de que a exploração seja bloqueada por possíveis alvos, especialmente se o IP já estiver listado em seus registros de negação (Figura 5).

Outro aspecto essencial é que esse recurso pode descobrir se o servidor sofreu comprometimentos anteriores por outros agentes de ameaças, o que fará com que o invasor proceda com cautela.

Além disso, a integração do WSO-NG com o serviço SecurityTrails ajuda os invasores a identificar domínios hospedados adicionais por meio do servidor comprometido, contribuindo para a criação de mais perfis de alvos.

Fig. 5: Exemplo de informações de inteligência contra ameaças no IP do servidor (fonte: https://github.com/aels/wso-ng)

Fig. 5: Exemplo de informações de inteligência contra ameaças no IP do servidor (fonte: https://github.com/aels/wso-ng)

Adaptação a ambientes modernos

Conforme os ambientes de nuvem e as tecnologias modernas se tornam mais amplamente adotados, novos métodos para armazenar e acessar informações técnicas cruciais e segredos operacionais surgiram.

Um recurso de reconhecimento notável do web shell envolve a recuperação de metadados do AWS. Ele serve como um método predominante para tentar adquirir credenciais do AWS associadas à instância de nuvem ativa, o que pode facilitar posteriormente um movimento lateral dentro da conta de nuvem.

Outro recurso de reconhecimento oferecido pelo web shell é a capacidade de pesquisar possíveis conexões de banco de dados do Redis, com o objetivo de obter acesso mais amplo aos dados da aplicação. O Redis, um banco de dados de valores-chave na memória, é amplamente usado em aplicações contemporâneas, especialmente em configurações de nuvem.

Maior ofensividade

O WSO-NG é um web shell de nível superior; portanto, ele é inerentemente equipado com amplos recursos ofensivos desde o início.

No típico ambiente de hospedagem compartilhada da Web, oferecido por muitos provedores de hospedagem, são implementadas precauções para impedir que os proprietários de websites acessem outros websites no mesmo servidor e escalem privilégios. Os provedores de hospedagem empregam vários mecanismos, como restringir o uso de funções PHP arriscadas, como a execução direta de comandos de shell por meio da funcionalidade de filtro adicionado ao PHP.

O WSO-NG incorpora um exploit integrado especificamente projetado para contornar essas medidas de segurança. Além disso, ele se aproveita de um exploit preexistente para executar código arbitrário em ambientes FastCGI, uma configuração prevalente em hospedagem na Web. Isso permite que ele escale privilégios e estabeleça uma base no nível da "raiz".

Melhorias na experiência do usuário

Por fim, o WSO-NG não deixa de lado melhorias na experiência do usuário, permitindo que o atacante busque eficientemente seus objetivos.

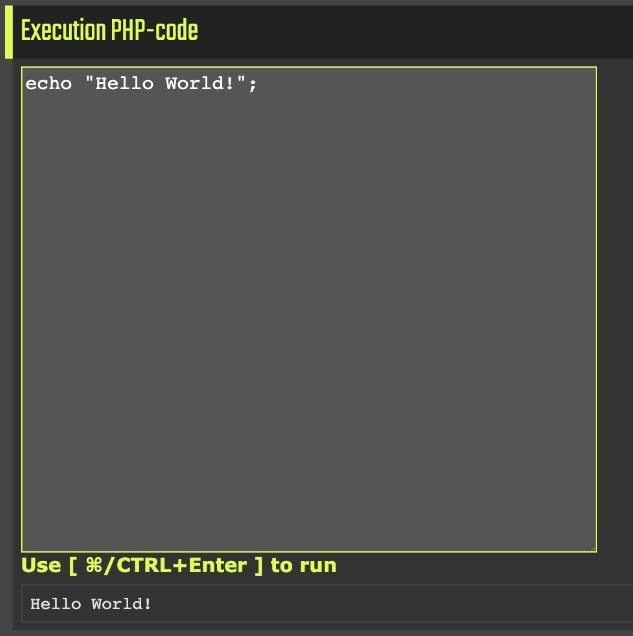

O web shell introduz diversas melhorias na interface do usuário, incluindo um novo painel de trilhas de navegação, atalhos de teclado, destaque de sintaxe, edição organizada de código PHP (Figura 6), cópia rápida para a área de transferência com um simples clique e muito mais.

Fig. 6: Edição simples de código PHP

Fig. 6: Edição simples de código PHP

Como derrotar o WSO-NG

Para implantar um web shell no servidor de uma vítima, é necessário um método de acesso inicial. Esse método normalmente envolve a exploração de uma vulnerabilidade da Web. Para evitar esse acesso inicial ao servidor, os profissionais de segurança são aconselhados a se manterem atualizados com os patches mais recentes. No entanto, como as empresas lutam para acompanhar os patches e as medidas de segurança, os web shells também podem ser derrotados por firewalls avançados de aplicações da Web (WAFs), tais como o Akamai App & API Protector.

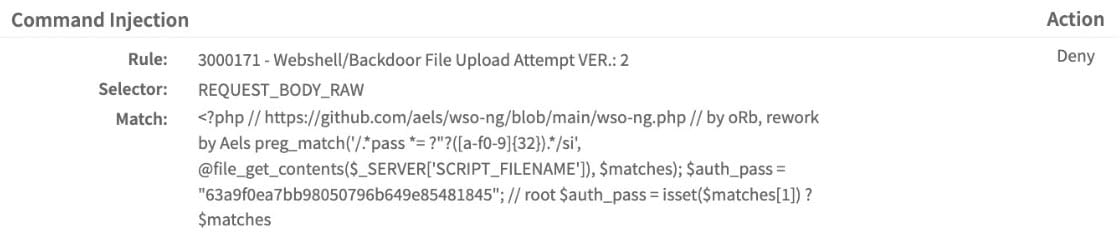

Aproveitando o Adaptive Security Engine, o WAF da Akamai pode identificar tentativas iniciais de exploração de vulnerabilidade na Web que poderiam potencialmente abrir caminho para a implantação de um web shell para acesso contínuo. Além disso, ele pode detectar os esforços de um invasor para carregar um web shell no servidor de destino usando o grupo de ataque de injeção de comando (Figura 7).

Especificamente, o WSO-NG pode ser detectado pela seguinte regra do mecanismo de segurança adaptável:

3000171 – Tentativa de carregamento do arquivo Webshell/Backdoor

Fig. 7: Detecção do mecanismo de segurança adaptável da tentativa de carregamento do WSO-NG

Fig. 7: Detecção do mecanismo de segurança adaptável da tentativa de carregamento do WSO-NG

Conclusão

No mundo dinâmico dos avanços digitais, os web shells, como o WSO-NG, surgem como instrumentos poderosos quando usados por adversários. Devido à ampla gama de recursos que esses scripts maliciosos fornecem aos invasores, eles se tornaram uma preocupação significativa tanto para especialistas em segurança quanto para administradores da Web. Nossa exploração minuciosa das origens e dos recursos avançados do WSO-NG destaca seu potencial como uma ameaça na era atual, quando a quando a conscientização sobre a cibersegurança está em alta.

A boa notícia é que, à medida que a ameaça cresce, nossas defesas também crescem. O App & API Protector, o WAF da Akamai, surge como um poderoso baluarte contra esses scripts traiçoeiros, protegendo os domínios digitais dos quais dependemos.

Podemos neutralizar as ameaças representadas por web shells avançados atualizando consistentemente os patches, aproveitando ferramentas de segurança inovadoras, como o App & API Protector, e mantendo uma postura de segurança proativa, além de garantir um ambiente da Web mais seguro para todos os usuários.