A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicativos empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

O Open Worldwide Application Security Project (OWASP) é uma fundação sem fins lucrativos dedicada a melhorar a segurança de software. Inicialmente conhecido como o Open Web Application Security Project, o OWASP foi fundado em 2001 com a missão de "ser a comunidade aberta global que promove o software seguro por meio de educação, ferramentas e colaboração". Em 2024, a fundação OWASP tem mais de 250 divisões locais em todo o mundo, incluindo África, Ásia, Caribe, América Central, Europa, América do Norte, Oceania e América do Sul.

O que o OWASP faz?

O OWASP coordena uma variedade de projetos de software de código aberto conduzidos pela comunidade e conferências educacionais e de treinamento líderes do setor. Os projetos, ferramentas, documentos, fóruns e divisões da organização podem ser acessados gratuitamente por qualquer pessoa interessada em melhorar a segurança de aplicativos.

O que é o OWASP Top 10?

O OWASP Top 10 é uma lista dos riscos de segurança mais críticos para aplicativos da Web, conforme determinado por um amplo consenso de especialistas em segurança em todo o mundo. O OWASP Top 10 serve como um guia para empresas, equipes de DevOps, reguladores e outras partes interessadas responsáveis por garantir a segurança de aplicativos da Web e alterar a cultura de desenvolvimento de software para produzir código mais seguro.

Como o OWASP Top 10 é desenvolvido?

A lista OWASP Top 10 das principais ameaças à segurança baseia-se na experiência e no conhecimento de uma comunidade aberta de colaboradores e no consenso entre os especialistas em segurança do mundo todo. Os riscos são classificados de acordo com vários fatores, incluindo a frequência com que cada vulnerabilidade de segurança ocorre e a gravidade e magnitude de seu impacto potencial.

Quais são os principais riscos de segurança para aplicativos da Web do OWASP Top 10?

Baixe o white paper OWASP Top 10 da Akamai.

- A01:2021 Controle de acesso corrompido permite que os invasores obtenham acesso a contas de usuários e atuem como usuários ou administradores. Ele também pode permitir que usuários regulares tenham funções privilegiadas de forma não intencional.

- A02:2021 Falhas criptográficas acontecem quando dados importantes ou confidenciais são comprometidos durante o armazenamento ou transmissão.

- A03:2021 Ataques de injeção de código como a injeção de SQL acontece quando dados inválidos ou código mal-intencionado são enviados por um invasor para um aplicativo da Web para forçá-lo a fazer algo que não deveria.

- A04:2021 Falhas de design inseguras ocorrem quando um aplicativo é desenvolvido em processos que não são seguros, como um app com processos de autenticação inadequados ou um website que não foi projetado para evitar bots.

- A05:2021 Configuração incorreta de segurança inclui configuração indevida de permissões de serviços de nuvem, uso de senhas de administrador padrão ou instalação de recursos desnecessários.

- A06:2021 Componentes vulneráveis e desatualizados levam a uma vulnerabilidade causada por software ou componentes internos sem suporte ou desatualizados.

- A07:2021 Falhas de identificação e autenticação ocorrem quando os aplicativos não conseguem confirmar e verificar corretamente as identidades dos usuários ou estabelecer um gerenciamento seguro de sessões.

- A08:2021 Falhas de integridade de software e dados acontecem quando o código e a infraestrutura de um aplicativo não conseguem proteger totalmente a integridade do software ou dos dados.

- A09:2021 Falhas de registro e monitoramento de segurança são pontos fracos na capacidade de um aplicativo detectar e responder a riscos de segurança.

- A10:2021 Falsificação de solicitação no lado do servidor acontece quando um aplicativo da Web extrai dados de um recurso remoto com base em uma URL especificada pelo usuário que não foi validada.

O que é o OWASP API Security Project?

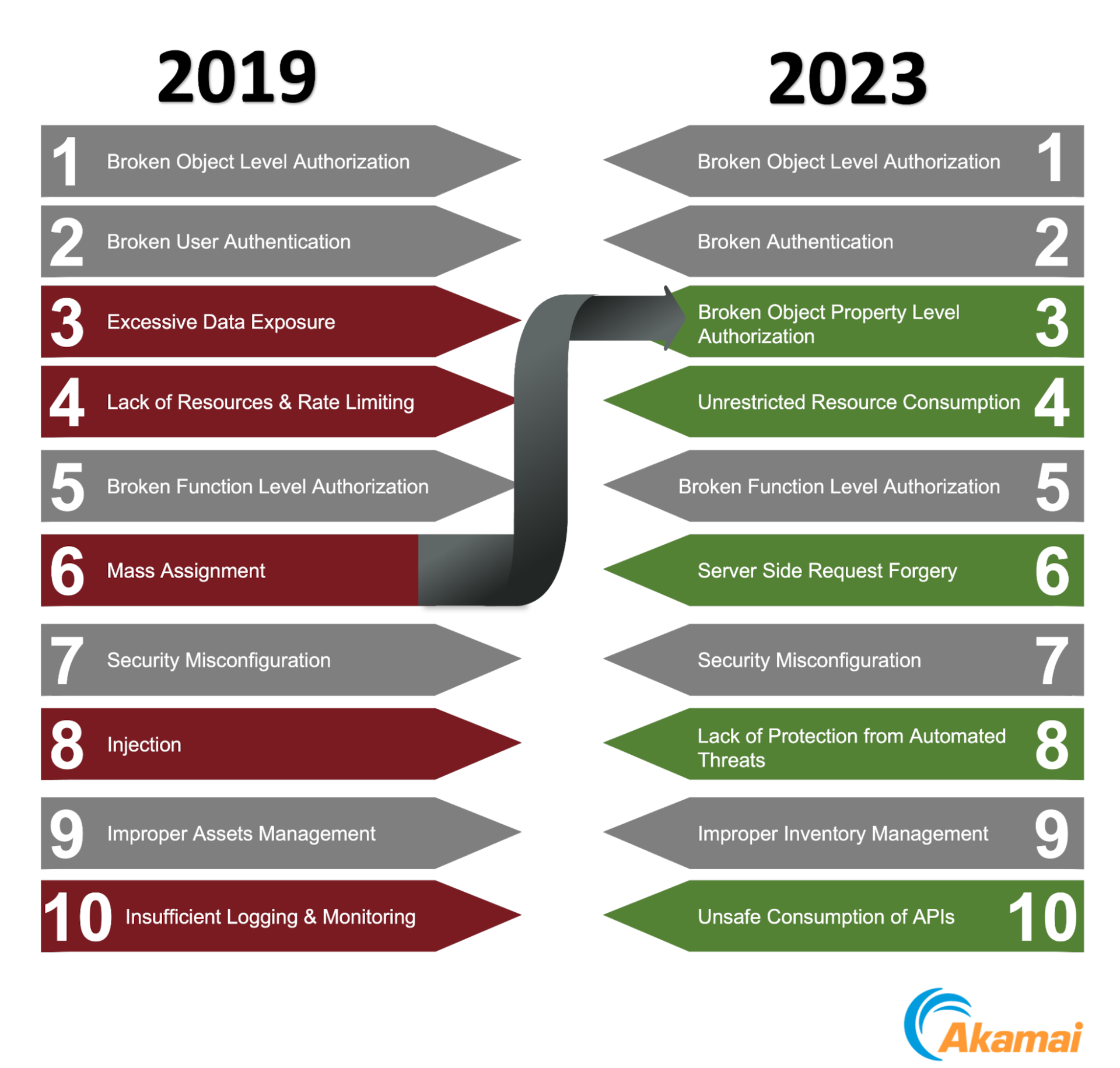

Além de classificar os dez principais riscos de segurança de aplicativos, o OWASP produz o API Security Top 10, uma lista dos problemas e vulnerabilidades mais perigosos para APIs (interfaces de programação de aplicativos). A lista foi originalmente produzida em 2019 e atualizada em 2023.

Diagrama que ilustra as alterações no OWASP API Top 10 desde 2019.

Diagrama que ilustra as alterações no OWASP API Top 10 desde 2019.

Deseja saber mais? Leia as publicações no blog da Akamai sobre esse tópico:

Quais vulnerabilidades estão na lista OWASP API Security Top 10?

- API1:2023 Autorização em nível de objeto corrompida ocorre quando há uma falta de controles de acesso adequados nos pontos de extremidade da API, resultando em exposição de dados confidenciais e permitindo que usuários não autorizados acessem e alterem esses dados.

- API2:2023 Autenticação corrompida ocorre quando os mecanismos de autenticação são implementados incorretamente, permitindo que os invasores comprometam tokens de autenticação ou explorem falhas de implementação para assumir as identidades de outros usuários.

- API3:2023 Autorização em nível de propriedade de objeto corrompida ocorre quando as APIs não validam adequadamente a autorização no nível da propriedade do objeto.

- API4:2023 Consumo irrestrito de recursos envolve solicitações que usam grandes quantidades de largura de banda de rede, CPU, memória e armazenamento, possivelmente levando a uma negação de serviço ou aumento de custos.

- API5:2023 Autorização em nível de função corrompida é causada por falhas de autorização decorrentes de políticas de controle de acesso excessivamente complexas com hierarquias, grupos e funções diferentes, bem como uma separação pouco clara entre funções administrativas e regulares.

- API6:2023 Acesso irrestrito a fluxos comerciais confidenciais acontece quando as APIs expõem um fluxo de negócios sem restringi-lo ou compensar o risco potencial de que a função possa ser usada excessivamente de maneira automatizada.

- API7:2023 Falsificação de solicitação no lado do servidor ocorre quando uma API busca um recurso remoto sem validar a URI fornecida pelo usuário, permitindo que um invasor possa forçar o aplicativo a enviar uma solicitação criada para um destino inesperado.

- API8:2023 Configuração incorreta de segurança ocorre quando os engenheiros de software e DevOps não configuram adequadamente as APIs e os sistemas que as suportam.

- API9:2023 Gerenciamento inadequado de inventário acontece quando os administradores de TI não documentam e atualizam adequadamente um inventário de hosts e versões das APIs implantadas.

- API10:2023 Consumo inseguro de APIs acontece quando os desenvolvedores estendem a confiança a APIs de terceiros sem verificá-las, levando a uma postura de segurança mais fraca.

Quais são os outros projetos do OWASP?

O OWASP coordena e supervisiona vários projetos de grande relevância.

- Dependency-Track é uma plataforma inteligente de análise de componentes que ajuda as organizações a identificar e reduzir riscos na cadeia de fornecimento de software. O Dependency-Track monitora o uso de componentes em cada versão de um aplicativo para identificar proativamente os riscos em toda a organização.

- Juice Shop é um aplicativo da Web altamente inseguro projetado para uso em treinamento de segurança, demonstrações de conscientização, CTFs (competições de captura da bandeira) e como cobaia para ferramentas de segurança. O Juice Shop foi projetado com todas as vulnerabilidades no OWASP Top 10, bem como muitas falhas de segurança adicionais frequentemente encontradas em aplicativos reais.

- O OWASP Mobile Application Security Project é um padrão de segurança para aplicativos móveis e um guia de teste abrangente. Ele engloba os processos, técnicas e ferramentas usados nos testes de segurança de apps móveis e fornece um conjunto completo de casos de teste que ajudam os testadores a produzir resultados consistentes e abrangentes.

- O OWASP ModSecurity Core Rule Set é um conjunto de regras genéricas de detecção de ataques para uso com o ModSecurity ou WAF (firewalls de aplicativos da Web) compatíveis.

- O Software Assurance Maturity Model oferece uma maneira eficaz e mensurável de analisar e melhorar ciclos de vida de desenvolvimento seguros.

- O Web Security Testing Guide Project é o principal recurso de teste de cibersegurança para desenvolvedores de aplicativos da Web e profissionais de segurança.

Como o OWASP pode ajudar a melhorar a segurança de APIs e na Web?

As organizações e suas equipes de segurança podem obter informações acionáveis das listas do OWASP Top 10. Essas listas servem como uma lista de verificação importante para profissionais de segurança e como um padrão de segurança para as equipes de DevOps. Os auditores as utilizam ao avaliar se as organizações estão aderindo às práticas recomendadas e aos padrões de desenvolvimento para segurança de aplicativos da Web e proteção de APIs.